taibeihacker

Moderator

定位域管理员

1 定位域管位置

定位域管理員,特權賬戶在域內哪些服務器或主機上登錄過獲得了通用本地口令(Windows NT5.*系統),定位特權用戶以獲取特權用戶的登錄憑證,從而獲取域管理員權限

在Vista 系統之後,可以作為定向攻擊的信息探測

1.1 原理

通過IPC 空連接、或低權限連接,調用系統API,枚舉目標系統中會話信息、登錄歷史記錄、組信息及組成員信息1.2 相关 API

NetsessionEnumNetShareEnum

NetWkstaUserEnum

Active Diretory Service INterfaces [ADSI] Win NT provider

2 相关工具

Netsess.exeNetview.exe

Pslogon.exe

PVEFindADUser.exe

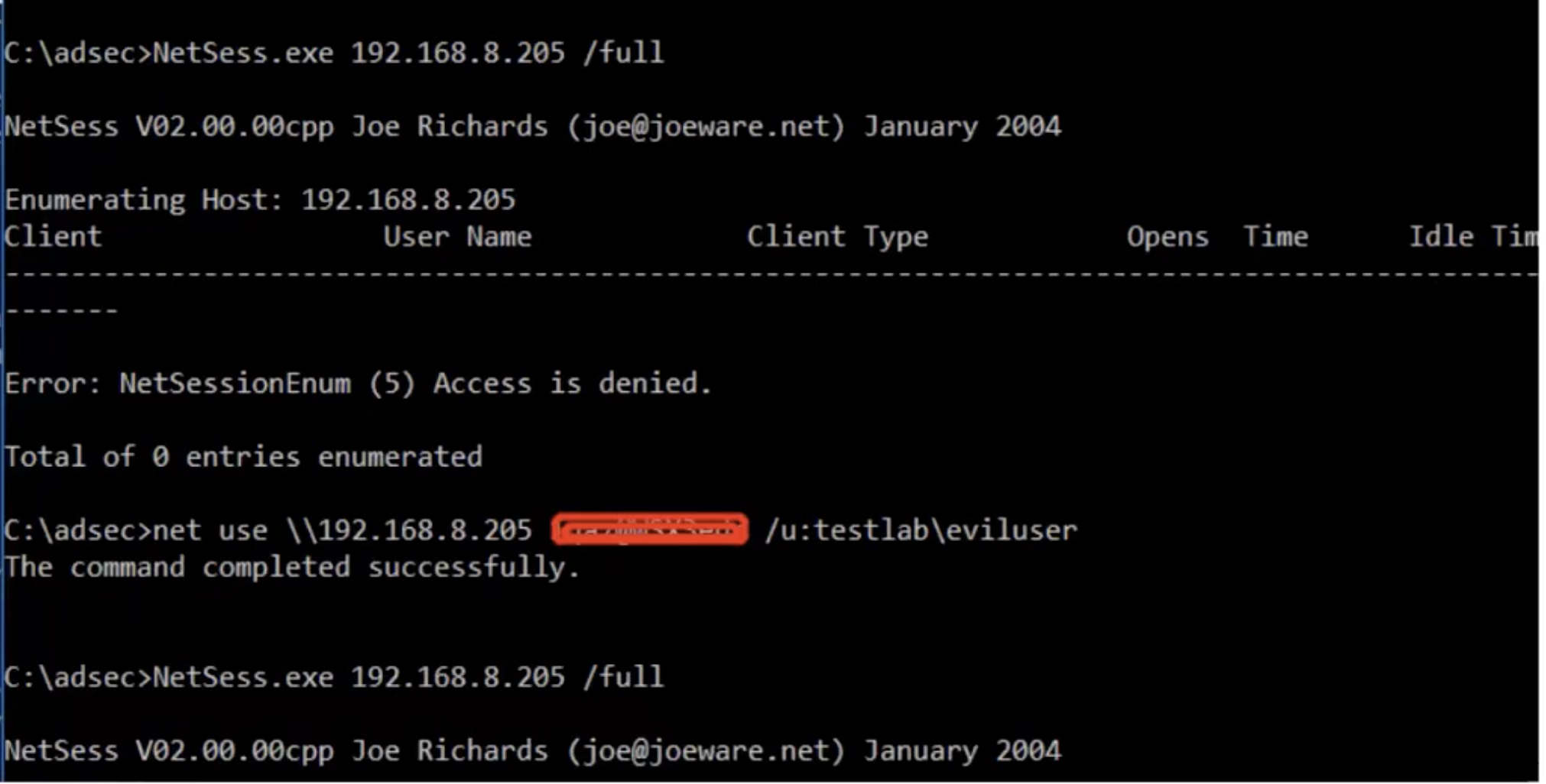

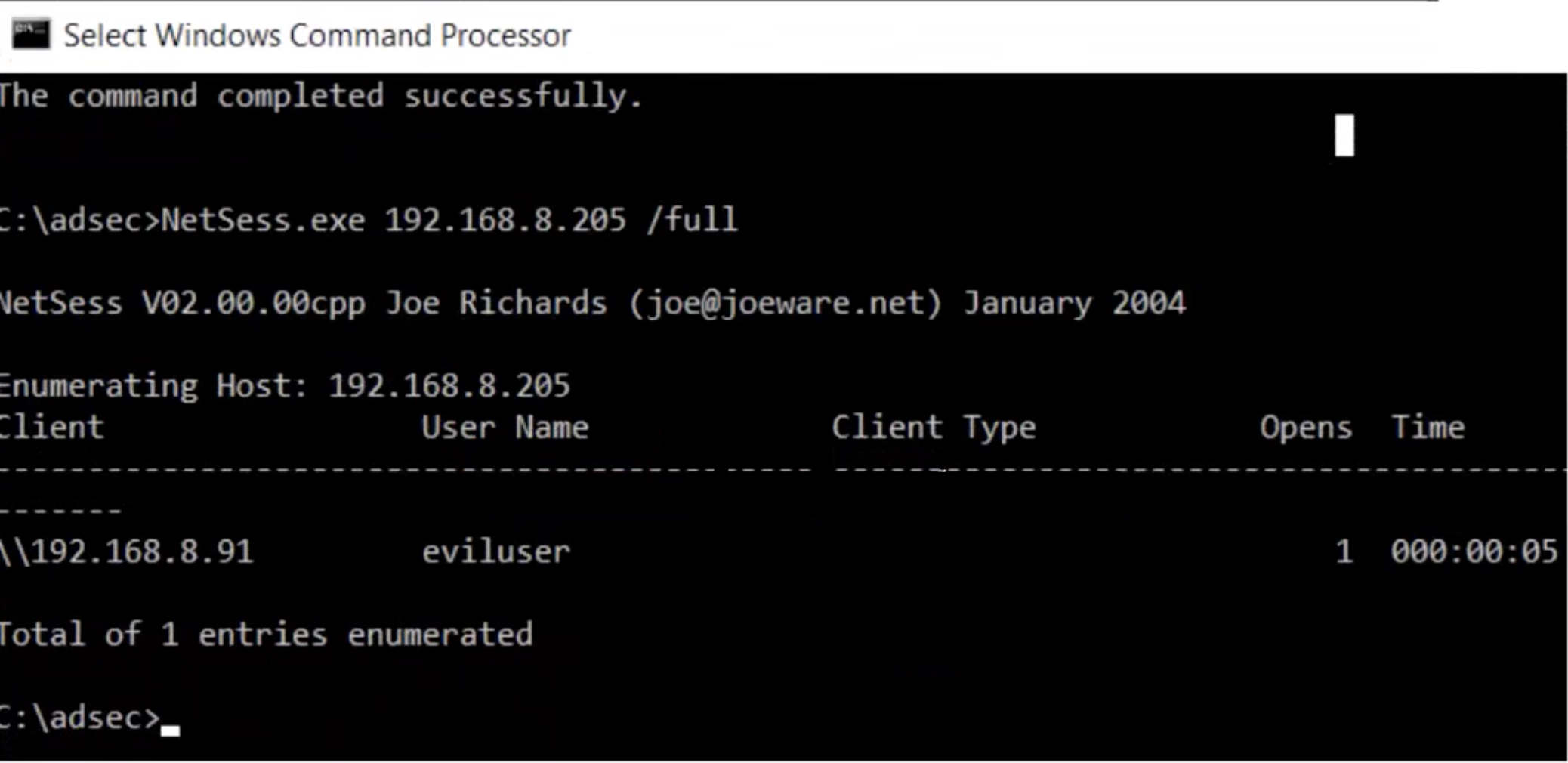

2.1 netsess.exe

首先進行IPC 連接,否則返回拒絕連接,錯誤代碼為5運行netsess.exe

2.2 nete.exe

下載地址1

nets.exe \\192.168.8.205 /0

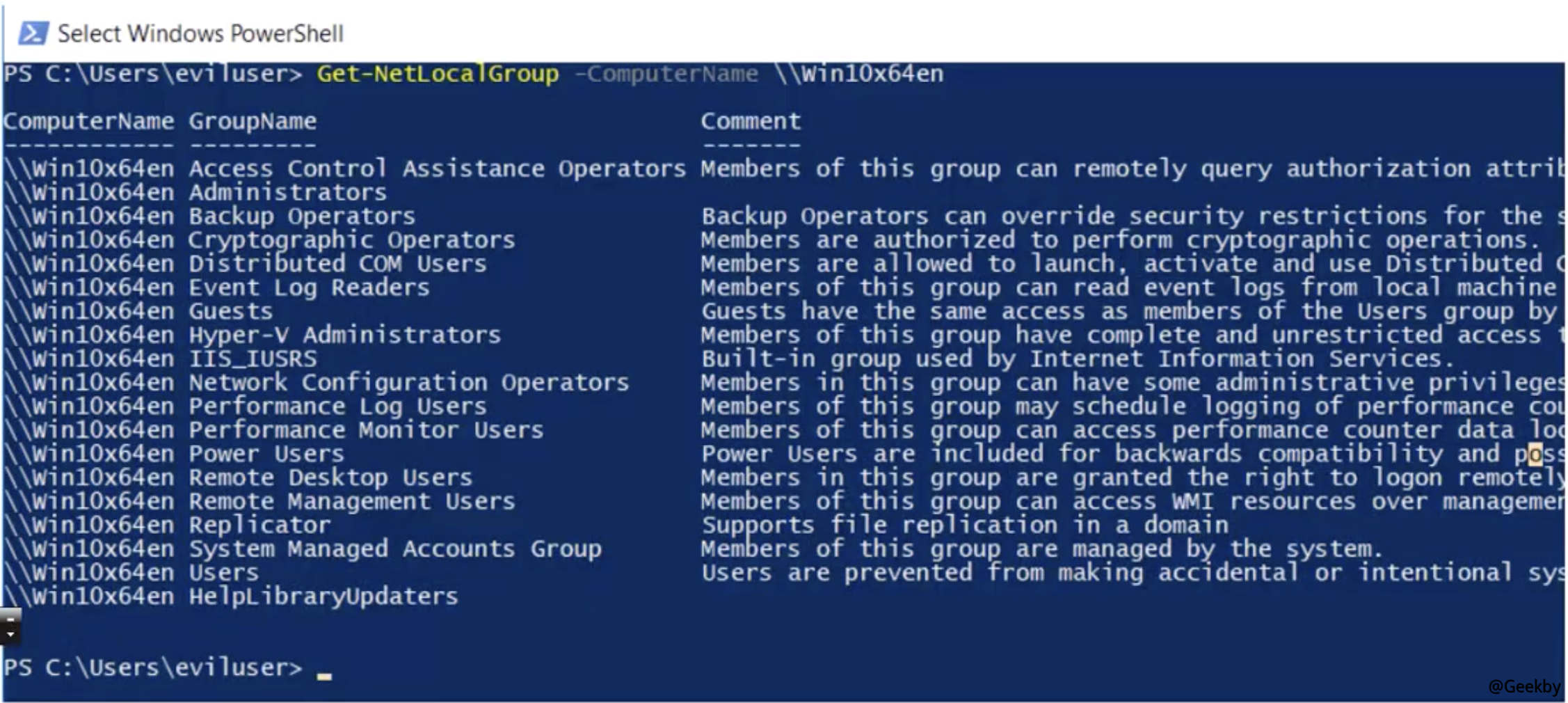

2.3 Powershell

組、組成員信息獲取,ADSI 的WinNT provider 支持,可以通過Powershell 快速獲取信息Get-NetLocalGroup

Get-NetLocalGroupMember -Computername [win10x64en] -GroupName [administrators]

在管理員在製定組策略時,可以將當前登錄的域用戶加入到本地管理員組中

主機組策略存放在$ GPOPath\MACHINE\Microsoft\Windows NT\SecEdit\GptTmp1.inf 文件和$GPOPath\MACHINE\Preferences\Groups\Groups.xml文件中。

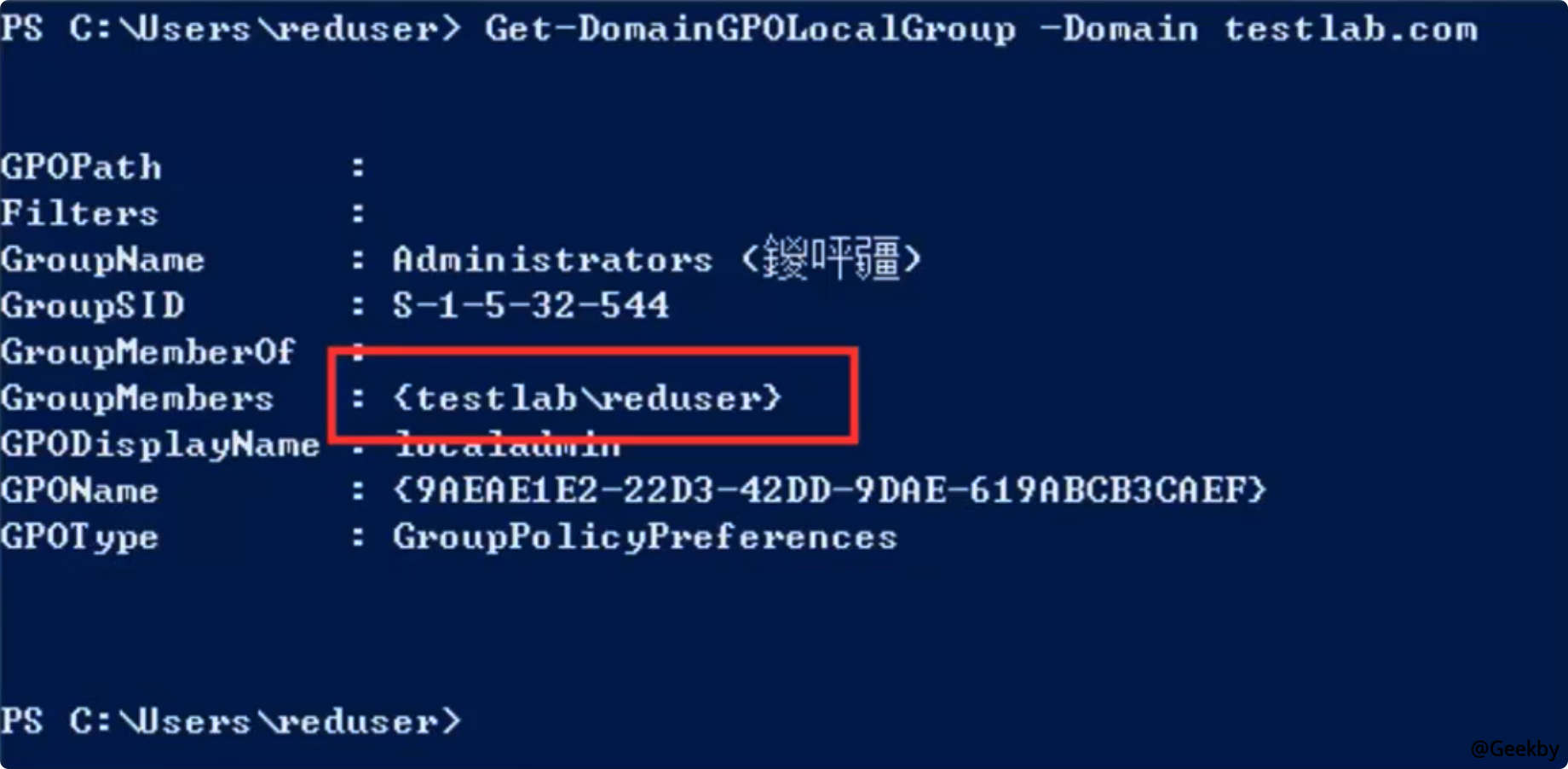

在實驗環境中,我們添加了一個名叫LocalAdmin 的組策略,將reduser 用戶添加到登錄主機的本地管理員組

PowerView 提供了類似的更為強大的功能,Get-DomainGPOLocalGroup 命令,枚舉分析所有的組策略,可方便得出結果。

Get-DomainGPOLocalGroup 的原理是分析GptTmp1.inf 文件中是否存在特權組的變動。