taibeihacker

Moderator

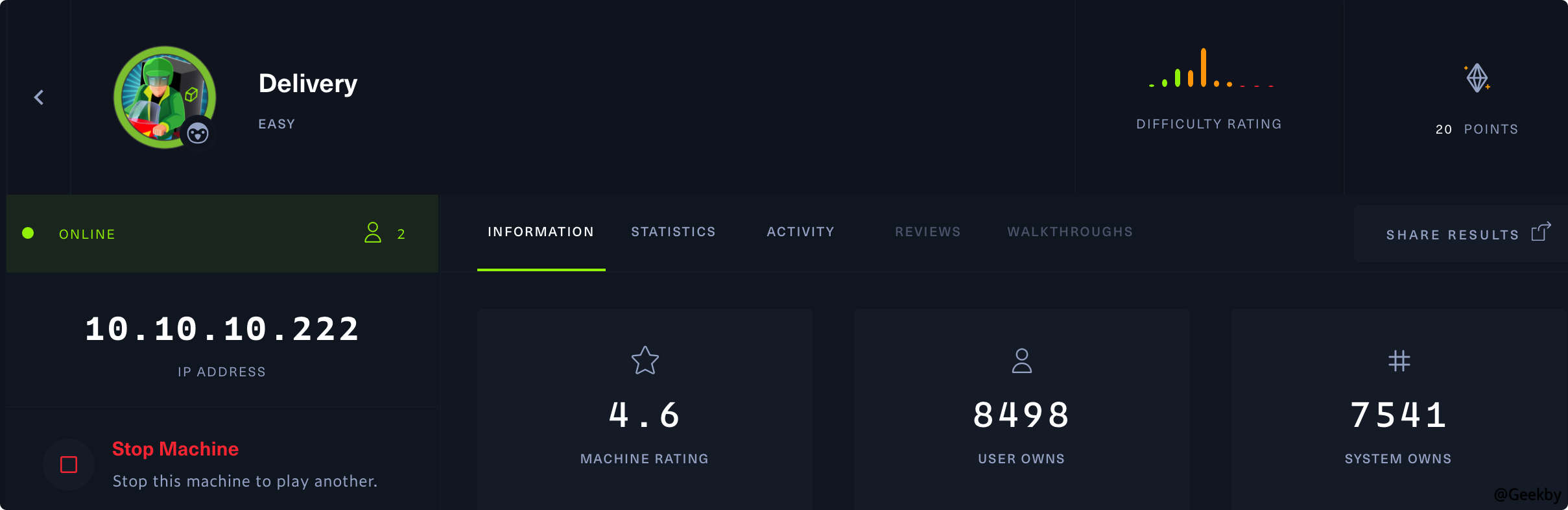

Hack The Box - Delivery

信息收集

1nmap -T4 -A 10.10.10.222

目標機器開放22、80 等端口。

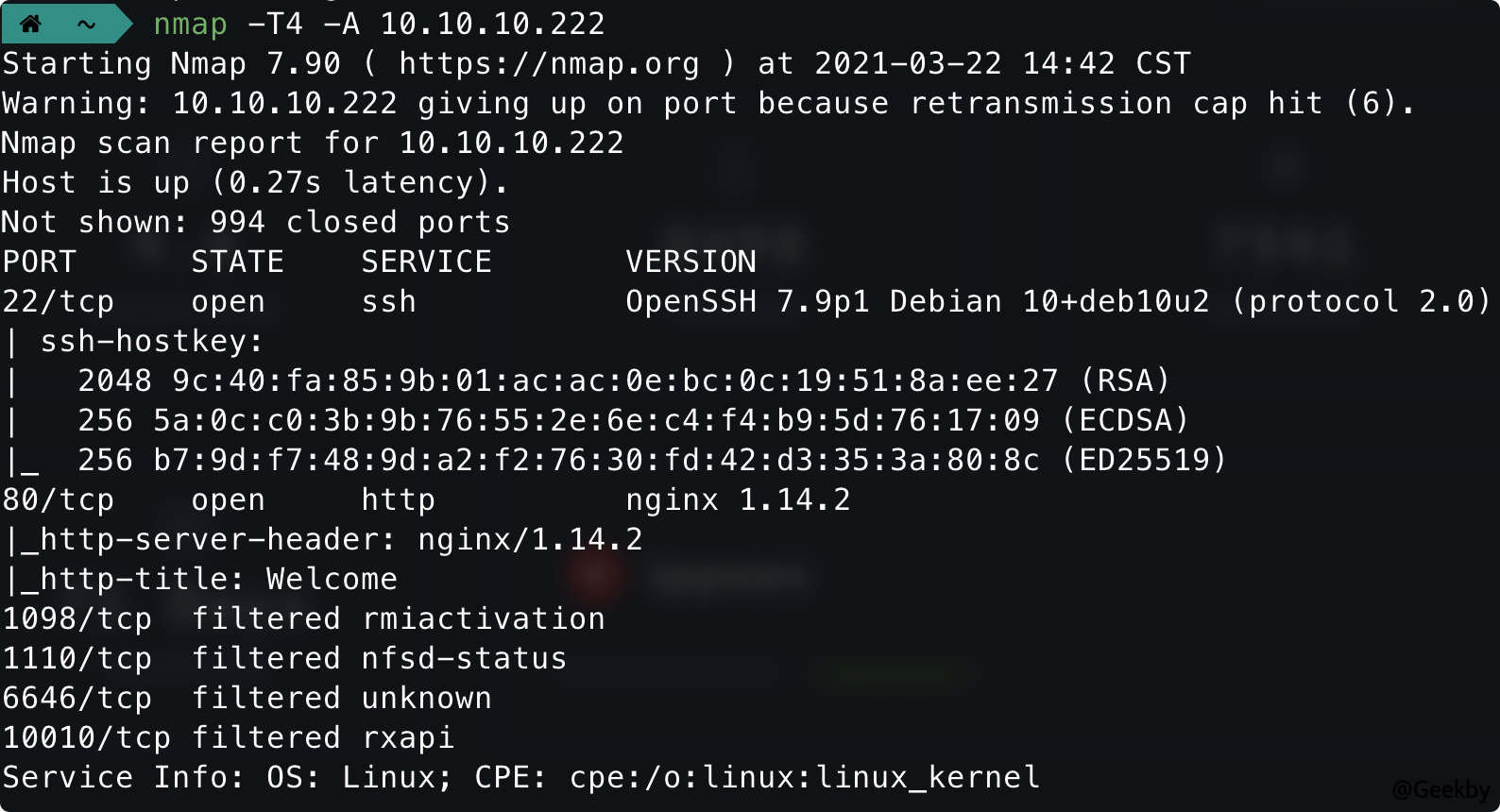

訪問80 端口,點擊CONTACT US:

該頁面發現兩處域名:helpdesk.delivery.htb 和delivery.htb

將上述兩個域名添加到hosts 文件中,進行下一步測試。

漏洞利用

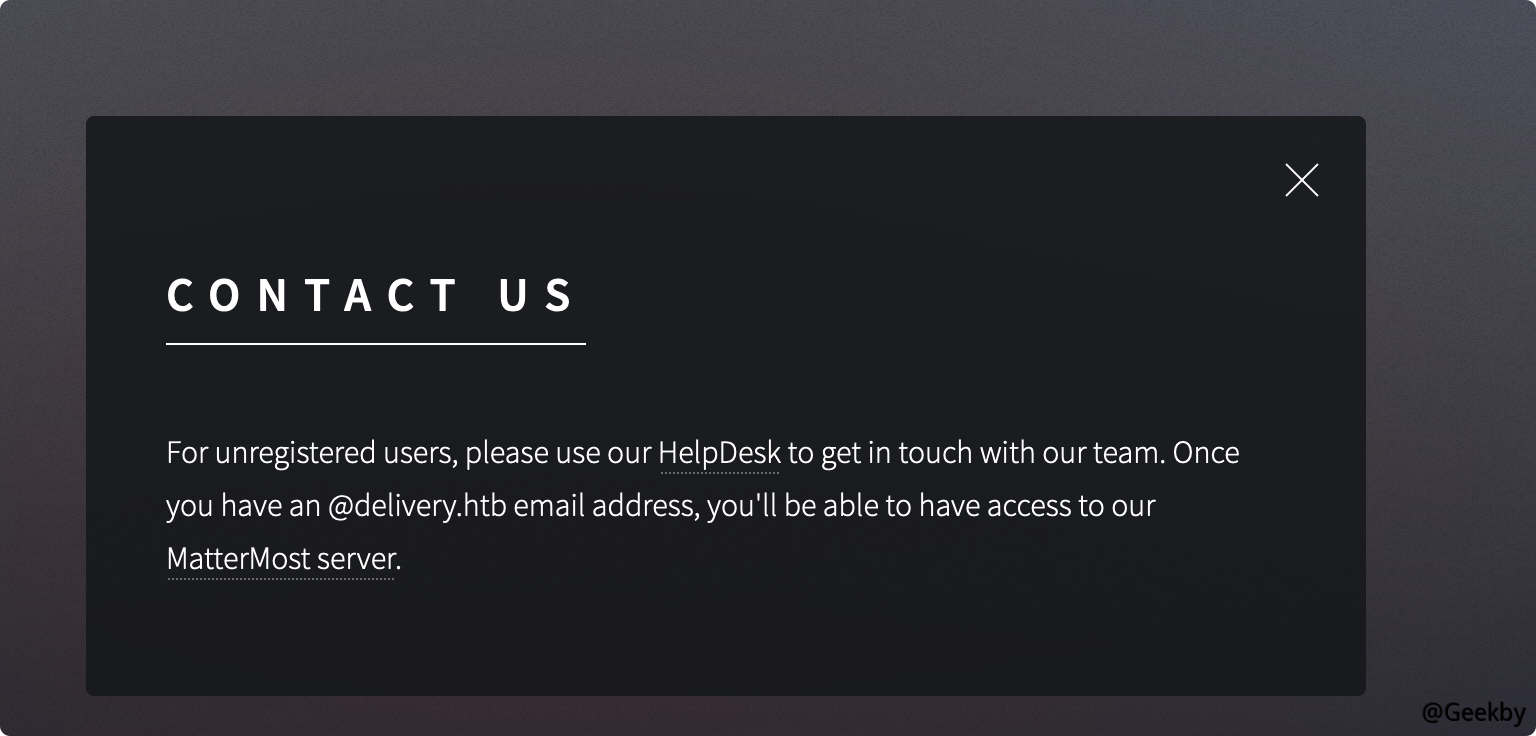

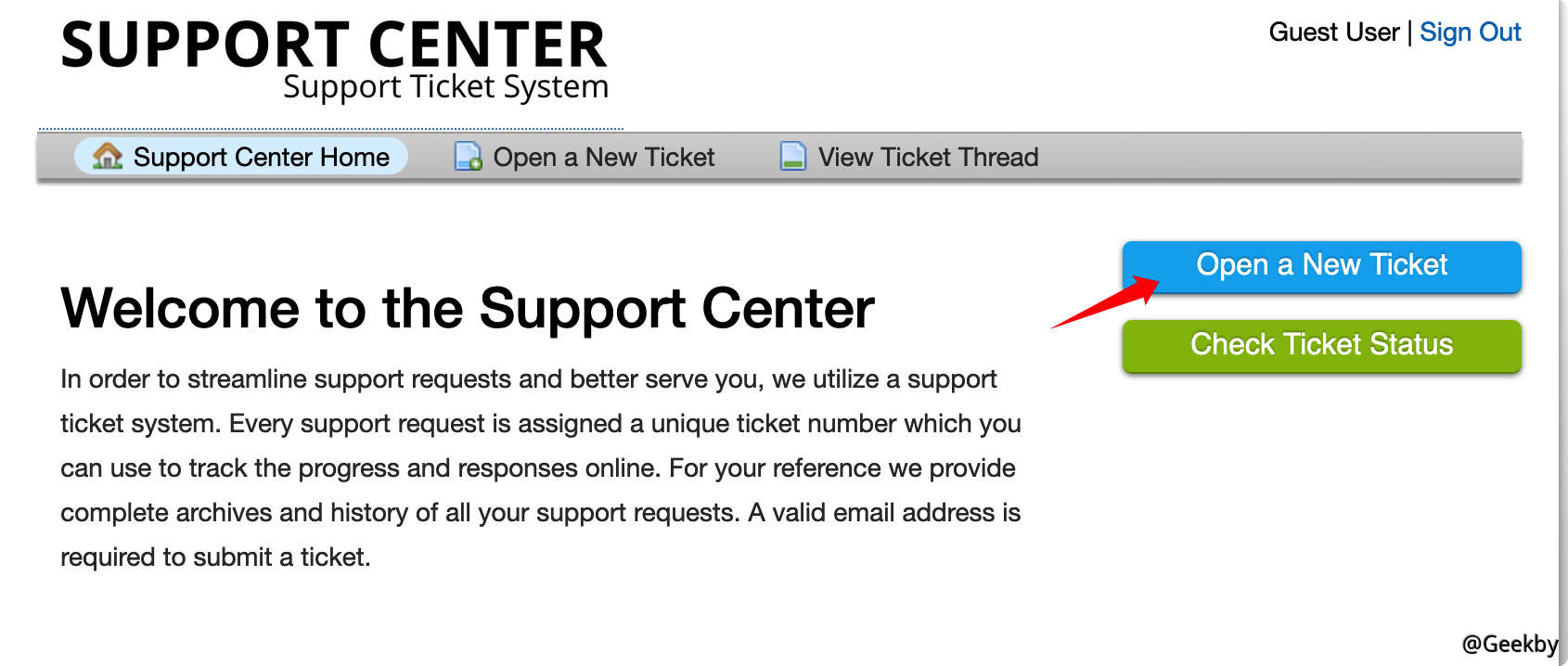

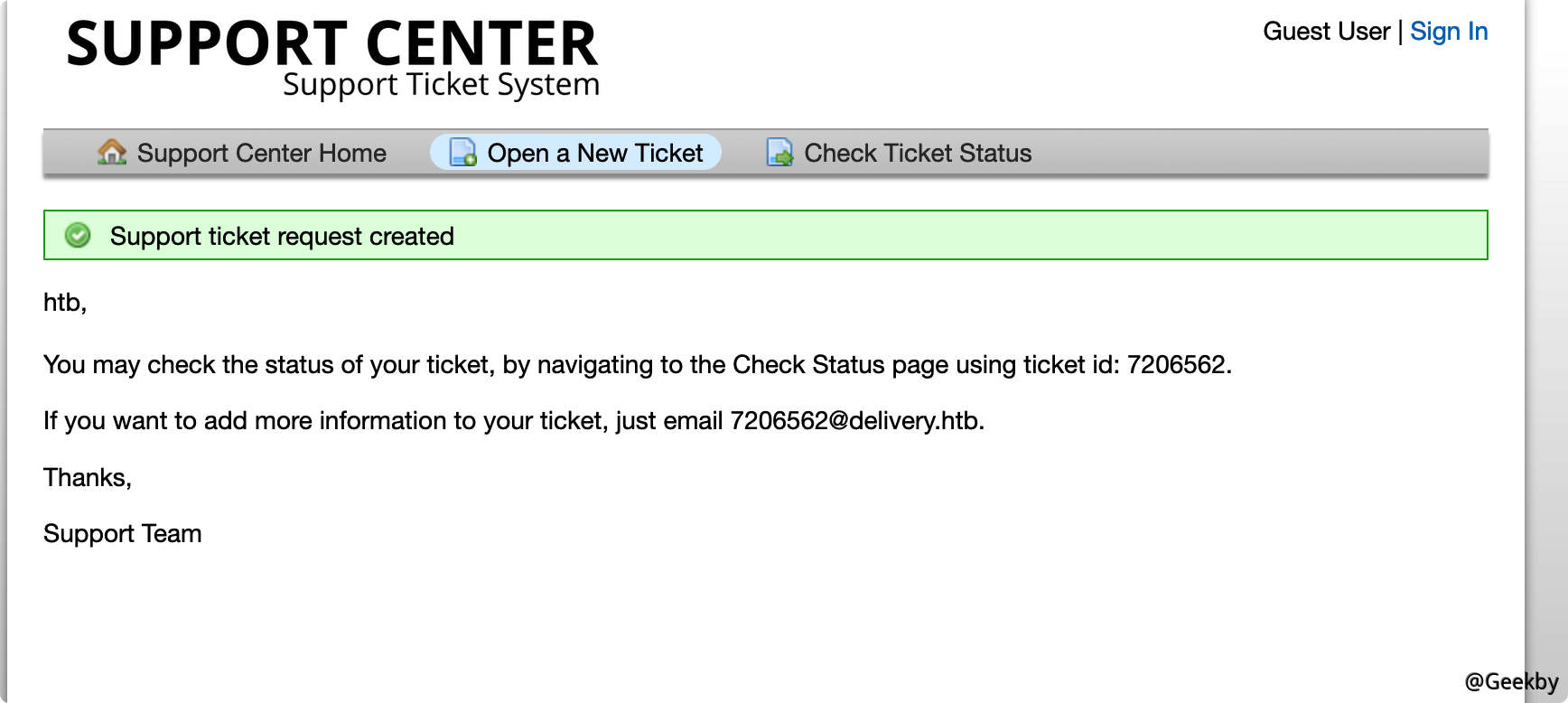

http://helpdesk.delivery.htb/index.php 上新建一個工單:

得到一個郵箱和工單ID。

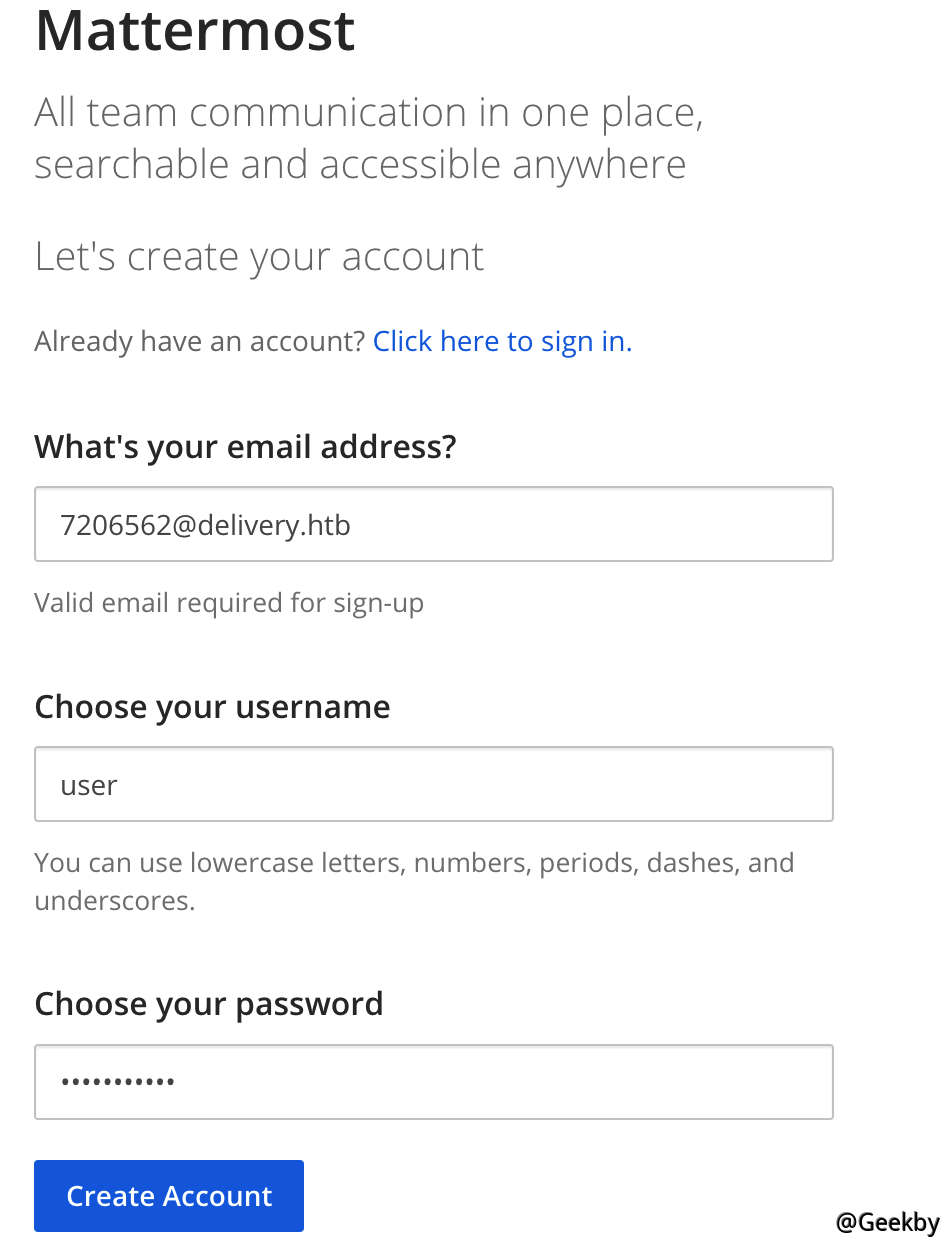

利用該郵箱,在http://delivery.htb:8065/signup_email 註冊賬號:

創建賬戶後,發現需要郵箱驗證,但是目前無法獲取到註冊認證的鏈接。

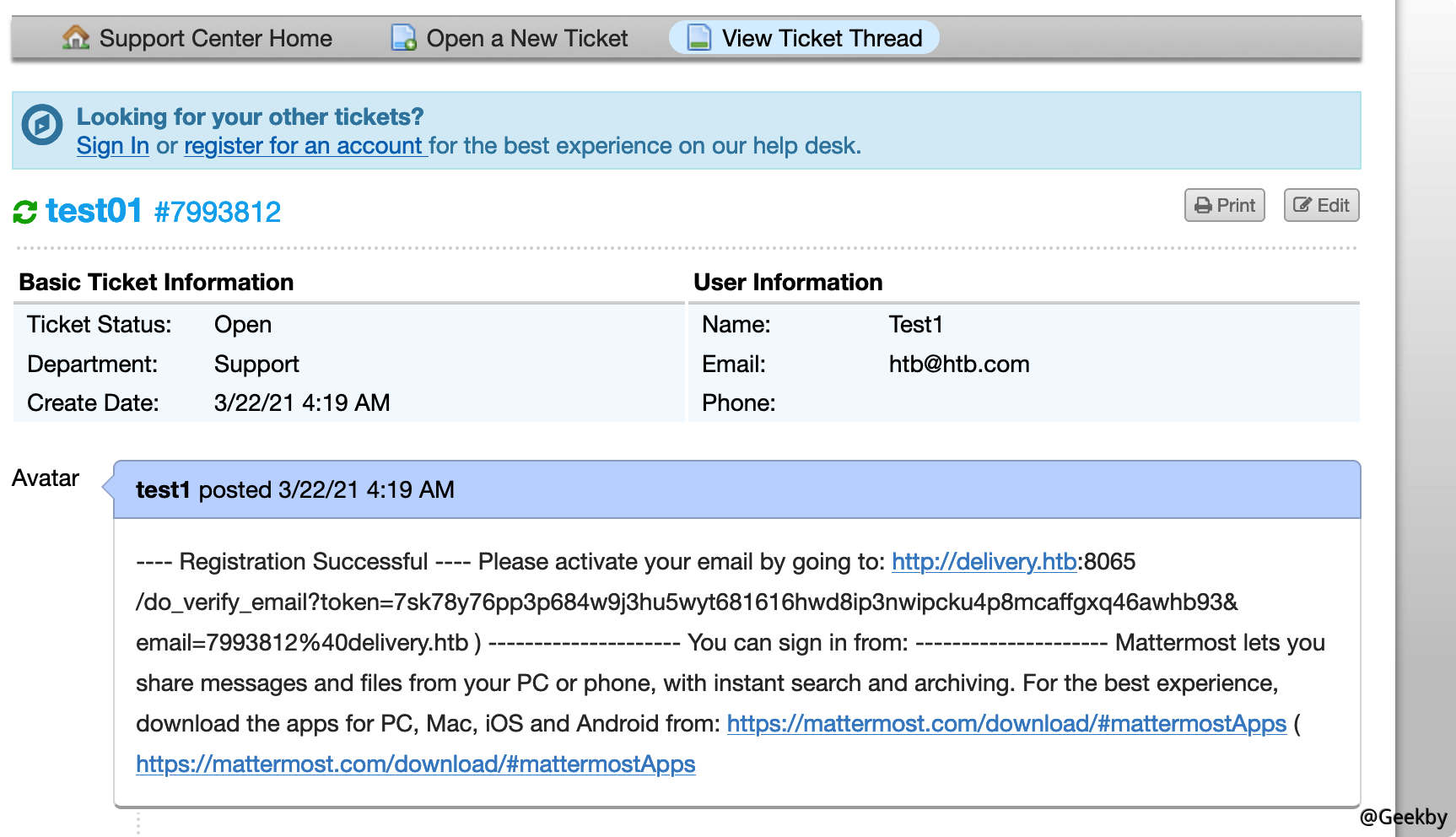

在helpdesk.delivery.htb 上存在一個查看歷史工單的鏈接,然後在Check Ticket Status 中查看詳細信息:

發現認證鏈接被發送到此處,點擊該鏈接,進行賬戶確認,並登錄後台:

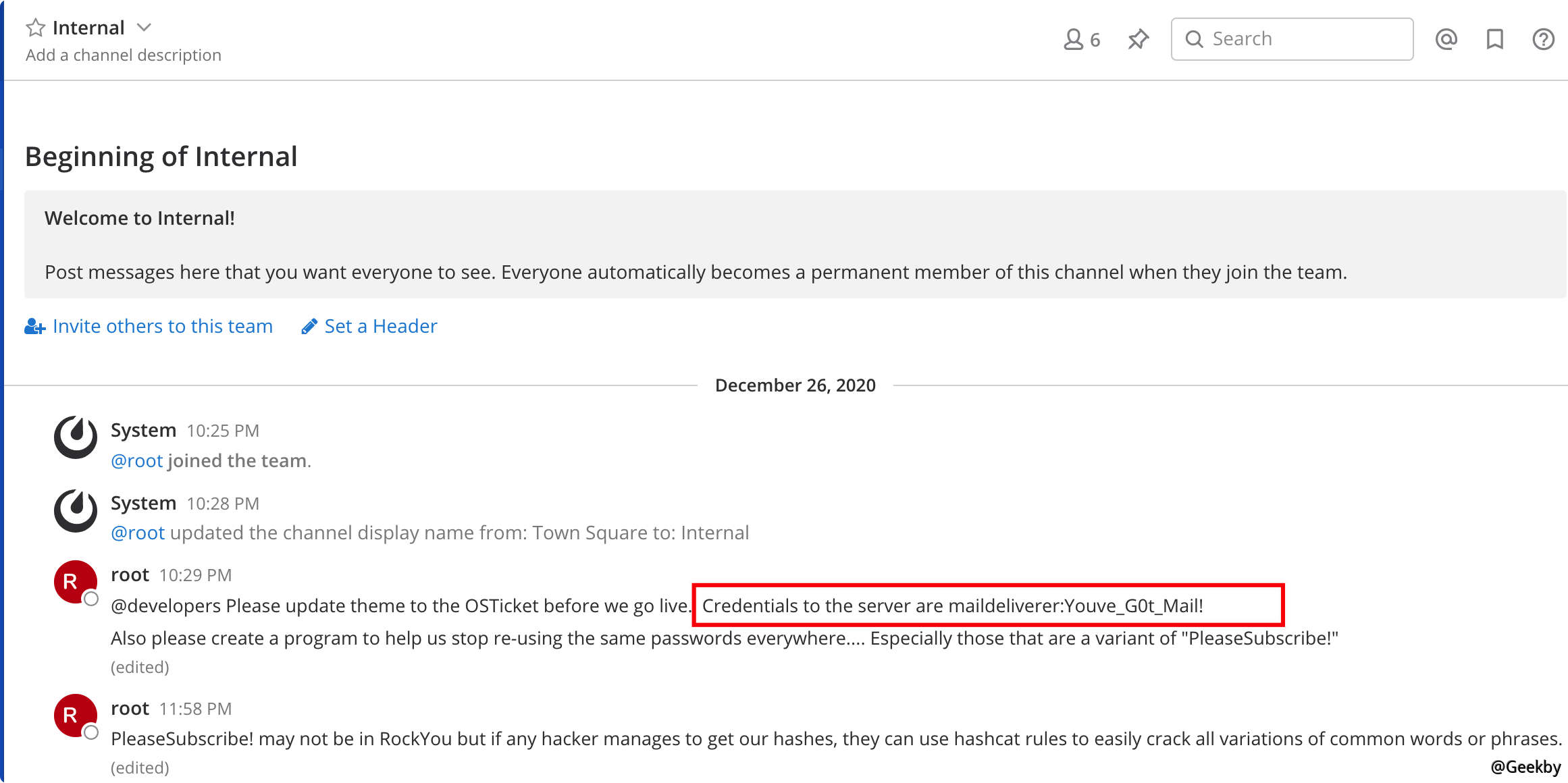

在後台處發現Server 的用戶名和密碼maildeliverer:Youve_G0t_Mail! 和管理員留下的密碼規則:PleaseSubscribe!

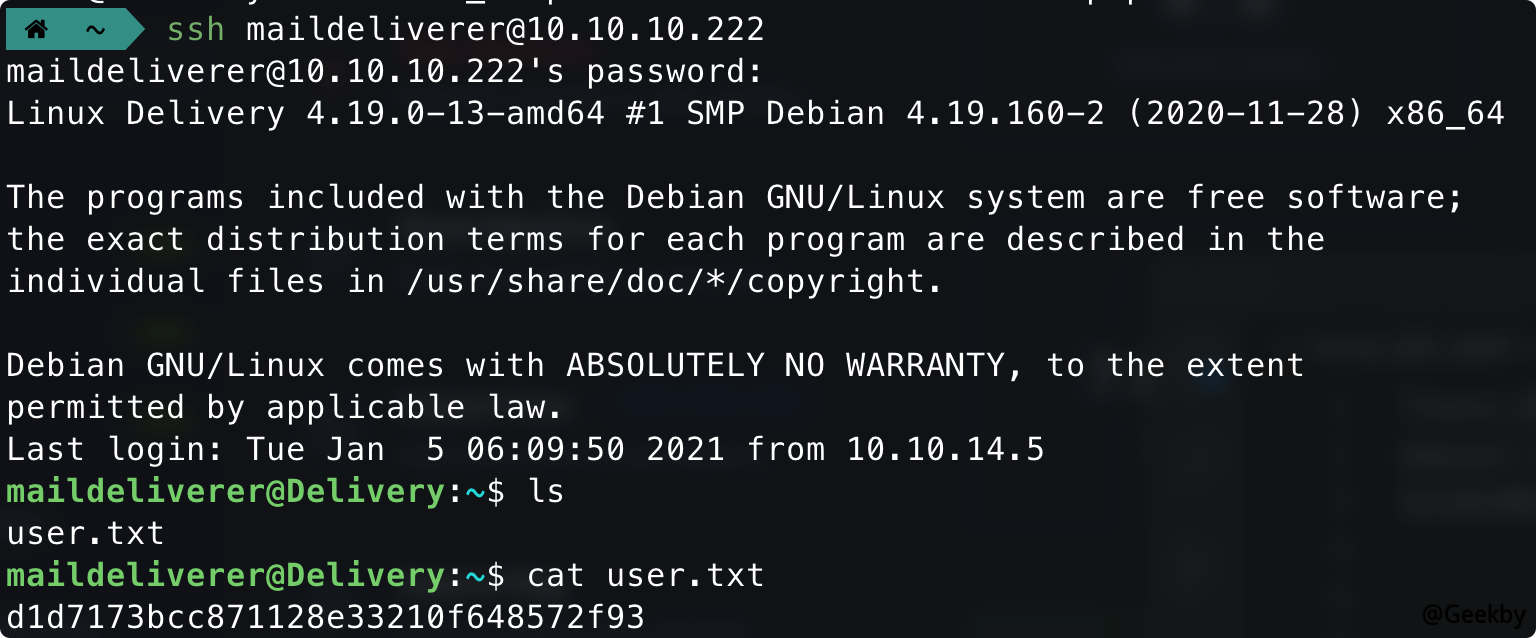

SSH 登錄:

獲得user 的flag。

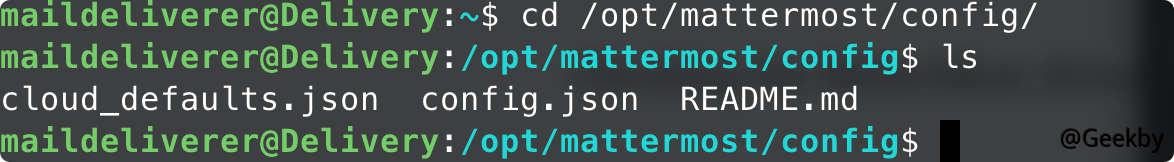

在/opt/mattermost/config/下找到應用的config 文件:

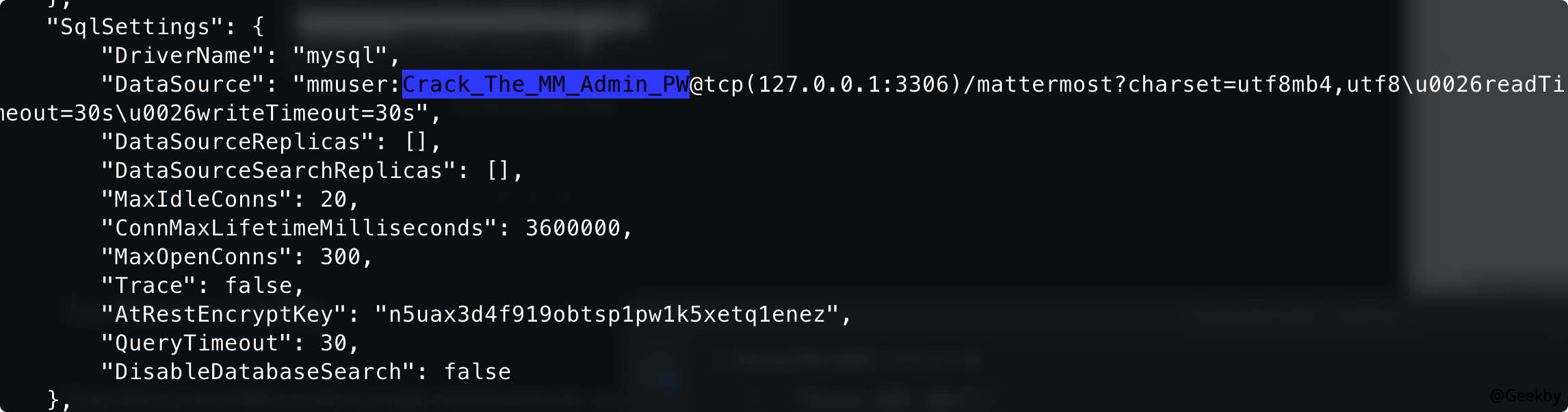

在文件中找到mysql 的用戶名與密碼:

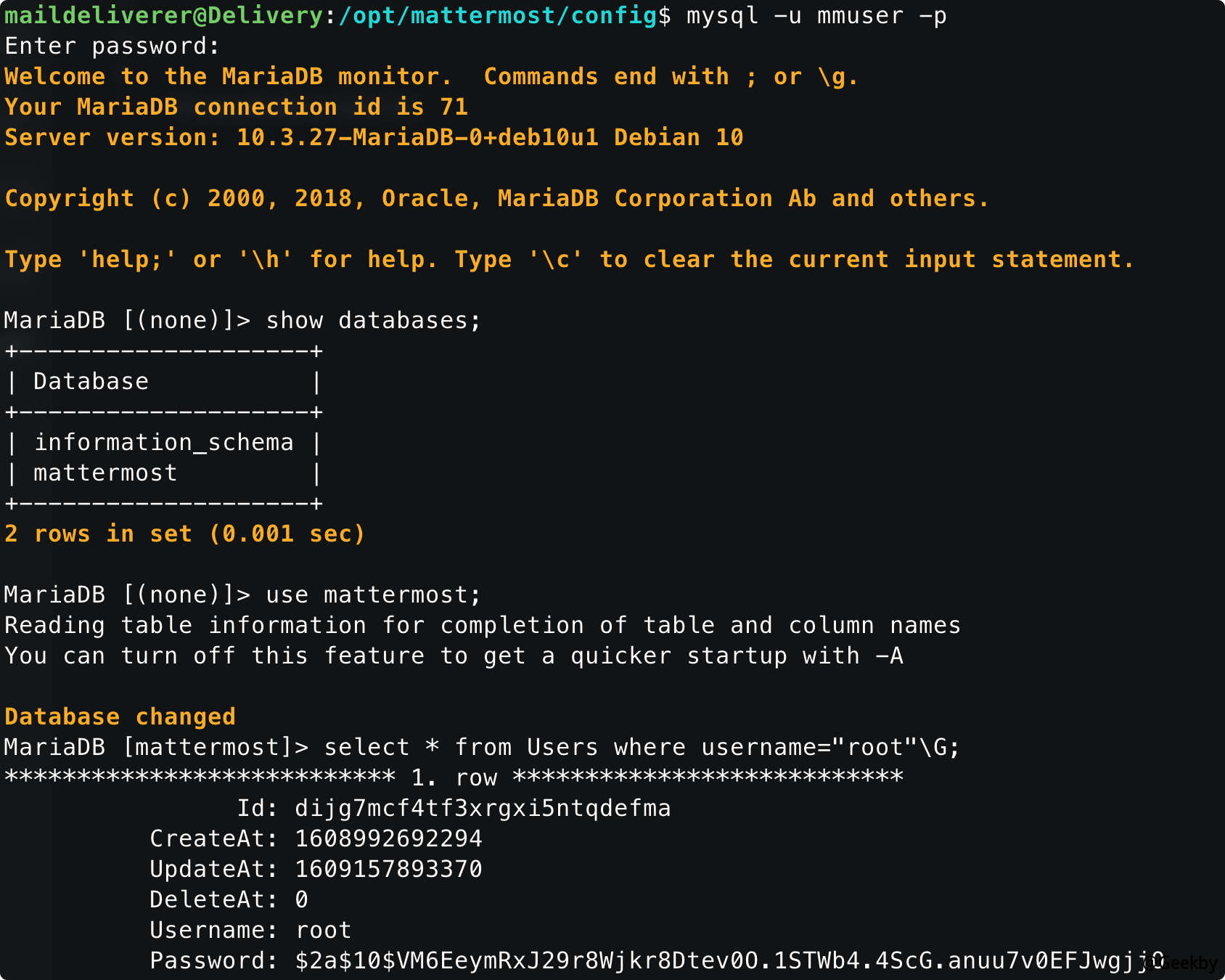

登錄mysql,尋找敏感信息:

發現web 應用中root 用戶的密碼hash,猜測存在密碼復用的情況,結合之前工單系統中留下的密碼構造的線索,利用hashcat 進行密碼破解,得到密碼明文為:PleaseSubscribe!21

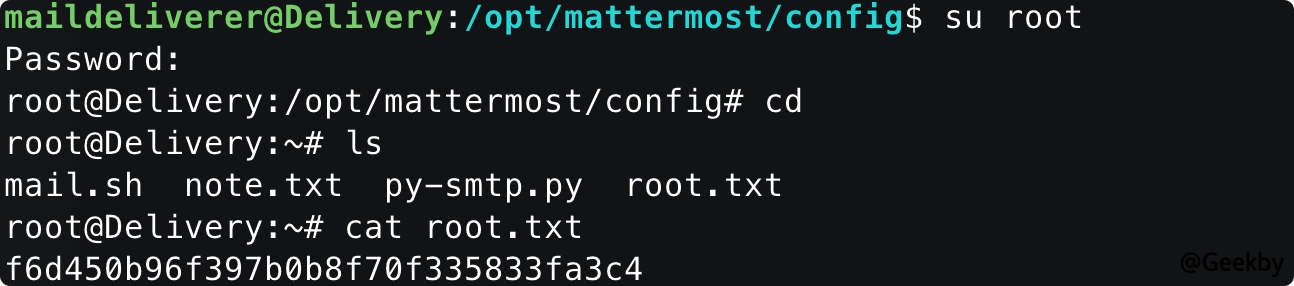

SU 切換用戶:

得到root 用戶的flag。