taibeihacker

Moderator

0x00 APT的历史起源背景

APT這個詞彙最早起源於:2005年英國和美國的CERT組織發布了關於有針對性的社交工程電子郵件,放棄特洛伊木馬以洩露敏感信息的第一個警告,儘管沒有使用“APT”這個名字。但“先進的持續威脅”一詞被廣泛引用,2006年的美國空軍Greg Rattray上校經常被引用為創造該術語的個人。後來,在Stuxnet震網事件就是專門針對伊朗的核計劃的黑客攻擊就是一個APT攻擊例子。在計算機安全領域以及越來越多的媒體中,APT這個術語幾乎總是用來指向針對政府,公司和政治活動家的黑客攻擊的高級持續模式,而且也延伸到涉及到群體這些攻擊背後。作為一個術語,高級持續威脅(APT)可以被轉移焦點到攻擊出現次數。一個常見的誤解是APT只針對西方國家。西方國家可能會更多地宣傳針對西方國家的技術性APT,但許多國家的行為者都將網絡空間安全作為收集有關個人和群體的情報的手段。在美國,網絡司令部的任務是協調美國軍方,應對高級持續網絡威脅,也就是APT攻擊。同時,許多消息來源都覺得一些APT組織實際上隸屬於或者代表著民族和國家。否則很難持有大量信息和資源,三類機構容易面臨高級持續威脅的高風險,即:高等教育,金融機構,政府機構。

實際上,一個APT是有一套隱匿和持續攻擊的框架的,往往針對特定的實體由一人或多人策劃(一般是多人)。 APT通常針對高價值目標出於商業或政治動機進行實施的。 APT在長時間的攻擊中依舊會盡可能的保證高度隱蔽性。而“高級”意味著使用惡意軟件來攻擊系統漏洞的複雜技術。 “持續”過程表明,APT攻擊組織外部和控制系統正在持續監測和提取特定目標的數據。 “威脅”過程表明攻擊會損害目標利益。

APT通常是指一個組織,甚至可能一個政府支持下的組織,因為APT團體是一個既有能力也有意向持續而有效地進行攻擊的實體。所以APT通常用來指網絡威脅,特別是使用互聯網進行間諜活動,利用各種情報蒐集技術來獲取敏感信息,但同樣適用於諸如傳統間諜活動或攻擊等其他威脅。其他公認的攻擊媒介包括受感染的媒體,供應鍊和社會工程。這些攻擊的目的是將自定義的惡意代碼放在一台或多台計算機上執行特定的任務,並在最長的時間內不被發現。了解攻擊者文件(如文件名稱)可幫助專業人員進行全網搜索,以收集所有受影響的系統。個人,如個人黑客,通常不被稱為APT,因為即使他們意圖獲得或攻擊特定目標,他們也很少擁有先進和持久的資源。

0x01 APT攻击定义

APT攻擊(Advanced Persistent Threat,高級持續性威脅)是指組織(特別是政府)或者小團體利用當下先進的攻擊手法對特定目標進行長期持續性的網絡攻擊。 APT攻擊的高級體現在於精確的信息收集、高度的隱蔽性、以及使用各種複雜的網絡基礎設施、應用程序漏洞對對目標進行的精準打擊。攻擊人員的攻擊形式更為高級和先進,稱為網絡空間領域最高級別的安全對抗。 APT是黑客以竊取核心資料為目的,針對客戶所發動的網絡攻擊和侵襲行為。APT(高級長期威脅)包含三個要素:高級、長期、威脅。高級強調的是使用複雜精密的惡意軟件及技術以利用系統中的漏洞。長期暗指某個外部力量會持續監控特定目標,並從其獲取數據。威脅則指人為參與策劃的攻擊。

APT攻擊的原理相對於其他攻擊形式更為高級和先進,其高級性主要體現在APT在發動攻擊之前需要對攻擊對象的業務流程和目標系統進行精確的收集。在此收集的過程中,此攻擊會主動挖掘被攻擊對象受信系統和應用程序的漏洞,利用這些漏洞組建攻擊者所需的網絡,並利用0day漏洞進行攻擊

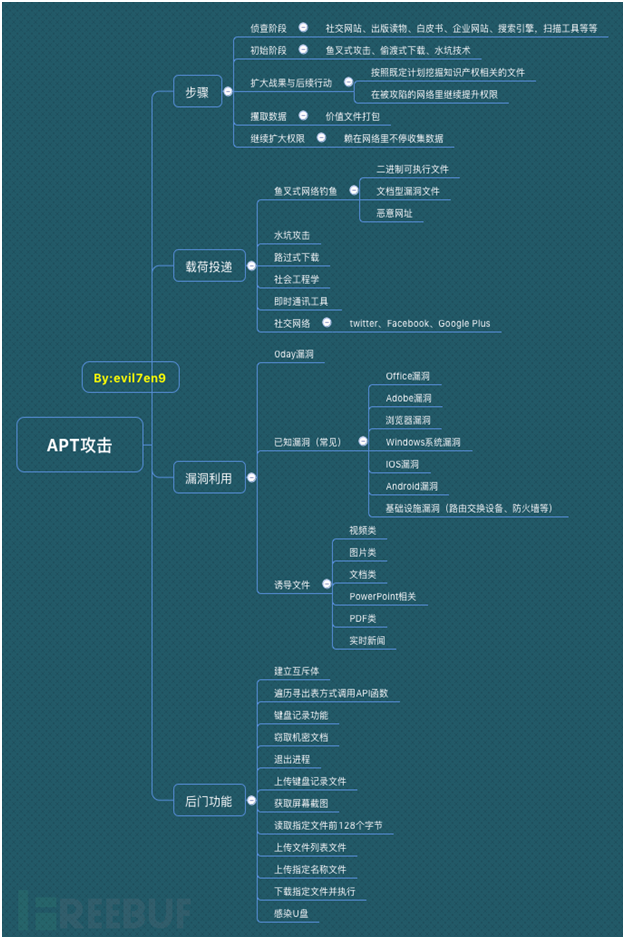

0x02 APT攻击手法

APT的攻擊手法,在於隱匿自己,針對特定對象,長期、有計劃性和組織性地竊取數據,此類攻擊行為是傳統安全檢測系統無法有效檢測發現,前沿防禦方法是利用非商業化虛擬機分析技術,對各種郵件附件、文件進行深度的動態行為分析,發現利用系統漏洞等高級技術專門構造的惡意文件,從而發現和確認APT攻擊行為。由於APT的特性,導致難發現、潛在威脅大,一旦被攻擊將導致企業、政府、醫療組織等等的大量數據被竊取,公司重要財務、機密被盜竊。

0x03 APT攻击方式

APT組織常用的攻擊手法有:鱼叉式网络钓鱼、水坑攻击、路过式下载攻击、社会工程学、即时通讯工具、社交网络等魚叉式網絡釣魚(Spear phishing)指一種源於亞洲與東歐,只針對特定目標進行攻擊的網絡釣魚攻擊。當進行攻擊的駭客鎖定目標後,會以電子郵件的方式,假冒該公司或組織的名義寄發難以辨真偽之檔案,誘使員工進一步登錄其賬號密碼,使攻擊者可以以此藉機安裝特洛伊木馬或其他間諜軟件,竊取機密;或於員工時常瀏覽之網頁中置入病毒自動下載器,並持續更新受感染系統內之變種病毒,使使用者窮於應付。由於魚叉式網絡釣魚鎖定之對象並非一般個人,而是特定公司、組織之成員,故受竊之資訊已非一般網絡釣魚所竊取之個人資料,而是其他高度敏感性資料,如知識產權及商業機密。

(1)鱼叉攻击(Spear Phishing)是針對特定組織的網絡欺詐行為,目的是不通過授權訪問機密數據,最常見的方法是將木馬程序作為電子郵件的附件發送給特定的攻擊目標,並誘使目標打開附件。

(2)水坑攻击(Water Holing)是指黑客通過分析攻擊目標的網絡活動規律,尋找攻擊目標經常訪問的網站的弱點,先攻下該網站並植入攻擊代碼,等待攻擊目標訪問該網站時實施攻擊。水坑攻擊(Watering hole)是一種計算機入侵手法,其針對的目標多為特定的團體(組織、行業、地區等)。攻擊者首先通過猜測(或觀察)確定這組目標經常訪問的網站,併入侵其中一個或多個,植入惡意軟件,最後,達到感染該組目標中部分成員的目的。由於此種攻擊借助了目標團體所信任的網站,攻擊成功率很高,即是針對那些對魚叉攻擊或其他形式的釣魚攻擊具有防護能力的團體。

下圖給出了OceanLotus使用魚叉攻擊和水坑攻擊的基本方法。

(4)路过式下载(Drive-by download):用戶不知道的情況下下載間諜軟件、計算機病毒或者任何惡意軟件。路過式下載可能發生在用戶訪問一個網站、閱讀一封電子郵件、或者點擊一個欺騙性彈出式窗口的時候。例如,用戶誤以為這個彈出式窗口是自己的計算機提示錯誤的窗口或者以為這是一個正常的彈出式廣告,因此點擊了這個窗口。

(5)社会工程学:在計算機科學中,社會工程學指的是通過與他人的合法地交流,來使其心理受到影響,做出某些動作或者是透露一些機密信息的方式。這通常被認為是一種欺詐他人以收集信息、行騙和入侵計算機系統的行為。在英美普通法系中,這一行為一般是被認作侵犯隱私權的。社會工程學是一種通過人際交流的方式獲得信息的非技術滲透手段。不幸的是,這種手段非常有效,而且應用效率極高。然而事實上,社會工程學已是企業安全最大的威脅之一。

360發布的《摩诃草APT组织大揭秘》 報告中,發現了摩訶草近年來大量使用即時通訊工具(主要是騰訊的QQ聊天工具)和社交網絡(Facebook)進行載荷投遞的攻擊方式;即時通訊工具以發送二進制可執行程序為主,這類程序主要偽造成MP4格式的視頻文件;社交網絡(Facebook)的載荷投遞一般是分為:SNS蠕蟲、放置二進制格式可執行惡意程序或文檔型漏洞文件。

在確定目標公司後,APT組織會開始收集目標的一切信息,如:公司用戶的電子郵箱,手機號碼,通訊軟件號碼、姓名、你的工作崗位接著APT組織會對目標開始構造釣魚文檔並準備投放,當內部工作人員打開惡意文檔了之後,電腦會觸發相關的漏洞為apt成員打開了一道通往內部網絡的大門,這時候他們會開始尋找存放著信息的服務器並開始攻擊服務器拿到自己想要的東西後,在植入木馬進行權限維持。

0x04 APT的特点

目标 – 威脅的最終目標,即你的對手时间– 調查、入侵所花的時間

资源– 所涉及的知識面及工具(技能和方法也有所影響)

风险承受能力– 威脅能在多大程度上不被發覺

技能与方法– 所使用的工具及技術

行动– 威脅中採取的具體行動

攻击源头– 攻擊來源的數量

牵涉数量– 牽涉到多少內部或外部系統,多少人的系統具有不同重要性

信息来源– 是否能通過收集在線信息識別出某個威脅

0x05 APT攻击实现

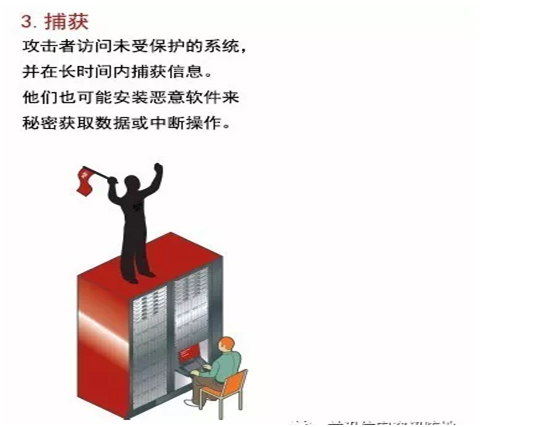

APT攻擊精心策劃,精心執行。 它們通常分為四個階段:入侵,发现,捕获和渗出。 在每個階段中,可以使用各種技術,如下圖示。

0x06 APT攻击的生命周期

APT的幕後黑手會對組織團體的金融財產、知識產權及名譽造成持續變化的威脅,其過程如下:因一個目標開始盯上特定組織團體試圖入侵到其環境中(如發送釣魚郵件) 利用入侵的系統來訪問目標網絡部署實現攻擊目標所用的相關工具隱藏踪跡以便將來訪問。

2013年,美國網絡安全公司麥迪安(Mandiant)發布了關於2004至2013年間的一例APT攻擊的研究結果,其中的生命週期與上述相似:

初始入侵– 使用社會工程學、釣魚式攻擊、零日攻擊,通過郵件進行。在受害者常去的網站上植入惡意軟件(掛馬)也是一種常用的方法。

站稳脚跟– 在受害者的網絡中植入遠程訪問工具,打開網絡後門,實現隱蔽訪問。

提升特权– 通過利用漏洞及破解密碼,獲取受害者電腦的管理員特權,並可能試圖獲取Windows域管理員特權。

内部勘查– 收集周遭設施、安全信任關係、域結構的信息。

横向发展 – 將控制權擴展到其他工作站、服務器及設施,收集數據。

保持现状– 確保繼續掌控之前獲取到的訪問權限和憑據。

任务完成– 從受害者的網絡中傳出竊取到的數據。

麥迪安所分析的這起入侵事件中,攻擊者對受害者的網絡保有控制權的平均時間為一年,最長時間為五年。

0x07 APT攻击阶段

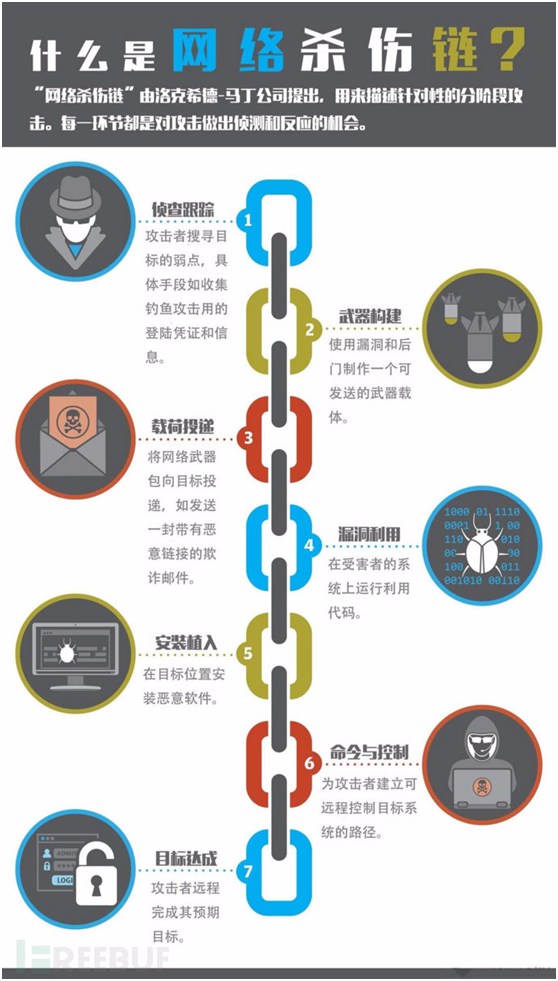

APT攻擊會更加系統,分佈,協作,一般分成:信息收集,武器化部署,傳遞載荷,利用,安裝,命令和控制,執行而殺傷鏈一般是6個階段:發現-定位-跟踪-瞄準-入侵-完成,APT攻擊模型Cyber-Kill-chain與之對應

0x08 APT分析模型

這裡借用兩個分析模型,一個是kill-chain七層模型,一個是鑽石模型一、什么是网络攻击杀伤链(Cyber-Kill-Chain)

“殺傷鏈”這個概念源自軍事領域,它是一個描述攻擊環節的六階段模型,理論上也可以用來預防此類攻擊(即反殺傷鏈)。殺傷鏈共有“發現-定位-跟踪-瞄準-打擊-達成目標”六個環節。在越早的殺傷鏈環節阻止攻擊,防護效果就越好。例如,攻擊者取得的信息越少,這些信息被第三人利用來發起進攻的可能性也會越低。

洛克希德-馬丁公司提出的網絡攻擊殺傷鏈Cyber-Kill-Chain與此類似,本質是一種針對性的分階段攻擊。同樣,這一理論可以用於網絡防護,具體階段如下圖所示:

這就像傳統的盜竊流程。小偷要先踩點再溜入目標建築,一步步實行盜竊計劃最終卷贓逃逸。要利用網絡殺傷鏈來防止攻擊者潛入網絡環境,需要足夠的情報和可見性來明了網絡的風吹草動。當不該有的東西出現後,企業需要第一時間獲悉,為此企業可以設置攻擊警報。

另一個需要牢記的點是:在越早的殺傷鏈環節阻止攻擊,修復的成本和時間損耗就越低。如果攻擊直到進入網絡環境才被阻止,那麼企業就不得不修理設備並核驗洩露的信息。

要想明確殺傷鏈技術是否適合自己的企業,不妨通過殺傷鏈模型的幾個階段入手,來發現企業應當核實的問題。

這就像傳統的盜竊流程。小偷要先踩點再溜入目標建築,一步步實行盜竊計劃最終卷贓逃逸。要利用網絡殺傷鏈來防止攻擊者潛入網絡環境,需要足夠的情報和可見性來明了網絡的風吹草動。當不該有的東西出現後,企業需要第一時間獲悉,為此企業可以設置攻擊警報。

另一個需要牢記的點是:在越早的殺傷鏈環節阻止攻擊,修復的成本和時間損耗就越低。如果攻擊直到進入網絡環境才被阻止,那麼企業就不得不修理設備並核驗洩露的信息。

要想明確殺傷鏈技術是否適合自己的企業,不妨通過殺傷鏈模型的幾個階段入手,來發現企業應當核實的問題。

二、Cyber-Kill-Chain攻击杀伤链

對於混跡於安全圈的我們來說,洛克希德-馬丁的網絡殺傷鏈(Cyber-Kill-Chain,也被我們稱網絡攻擊生命週期),專門用來識別和防止入侵。然而,攻擊模式會一直變化,就拿Valut7來說,裡面提到的攻擊模型,都是在08年就已經開始在使用,而卻在16年,17年才被曝光,可想而知,攻防之間的時間差是多麼的嚴峻,所以我不給予希望一個Kill-Chain能夠帶來多大的安全防護,而重在開拓視野,最好能未雨綢繆,如今,Valut8已經曝光,企業安全,似乎遠遠沒有我們想像的那麼安靜。網絡攻擊殺傷鏈模型用於拆分惡意軟件的每個攻擊階段,在每個階段有對應的特徵用於識別,但用我後面會提到的一句:堵不如疏,殊途同歸,具體如何,後面會具體說說我自己的理解,現在先簡單說說Cyber-Kill-Chain的每個階段。

三、网络攻击杀伤链的各个阶段

Kill Chain模型將攻擊者的攻擊過程分解為如下七個步驟:侦察(Reconnaissance)- 攻擊者開始探測目標可能存在的弱點或不良配置

组装(Weaponization)- 攻擊者開始構建一個可以傳遞給受害者的有效載荷(它可以是PDF文件或Office文檔)

投送(Delivery)- 攻擊者通過電子郵件,網頁鏈接或可移動媒體將有效載荷發送給目標

利用(Exploit)- 有效載荷將在受害者的網絡上執行

植入(Installation)- 有效載荷將下載其他遠程訪問工具,並安裝它們以建立持久後門

命令和控制(Command and Control)- 在受害者和攻擊者之間創建一個通道

收割(Actions)- 執行預期目標(如加密文件,竊取數據等)

1.

ECONNAISSANCE 識別目標,信息收集在這個階段,犯罪分子試圖確定目標的好壞。他們從外部了解企業的資源和網絡環境,並確定是否值得攻擊。最理想的情況是,攻擊者希望目標防備薄弱、數據價值。罪犯可以找到的信息門類,以及這些信息如何被使用。

企業的信息價值往往超出他們想像。僱員的姓名和詳細信息(不僅是企業網站,而且包括社交網站的信息)是否在網端存儲?這些信息可以用來進行社會工程用途,比如,讓人們透露用戶名或密碼。企業的網站服務器或物理位置是否接入網絡嗎?這些也可以用於社會工程,或幫助攻擊者縮小企業環境漏洞的尋找範圍。

這個層面上的問題很難處理,社交網絡的普及讓它變得尤為棘手。將敏感信息隱藏起來是一個廉價的改善方式,雖然這也增加信息調用的時間成本。

攻擊方防禦方特點攻擊方的攻擊計劃階段。他們進行研究,以了解其目標,使他們能夠實現自己的目標探測偵察,因為它發生是非常困難的,但是,當守軍發現偵察- 事後甚至好- 它可以揭示了攻擊方的意圖。常用攻擊/防禦方式獲取電子郵件地址,確定員工社交媒體網絡,收集新聞稿,合約獎勵,會議出席者名單,探索放在公網上運行的服務器收集網站訪問者日誌警報和歷史搜索,與網站管理員合作對其現有瀏覽器進行分析,建立瀏覽異常、行為獨特的檢測機制,優先周圍的防禦,特別是基於技術和人的偵察活動。

2.

WEAPONIZATION 武器化準備工作這些階段是攻擊者用工具攻擊被選目標的具體過程,他們收集的信息將被用於惡意行為。他們手頭的信息越多,社會工程攻擊就越無縫可擊。通過員工在LinkedIn上的信息,他們可以用魚叉式釣魚獲得公司內部資源。或者,他們可以把遠程訪問木馬提前嵌入可能會錄入重要信息的文件裡,以誘使接收者運行它。如果他們知道用戶或服務器運行的軟件信息,比如操作系統版本和類型,他們在企業網絡裡滲透和佈置的把握就大大增加。

就這些階段的防禦而言,企業應當參照標準安全專家的建議去做。

企業的軟件是否達到最新?這需要具體到每台終端上的每個應用。大多數公司都有某個小角落還用著老式台式機,系統仍然用的是Windows 98。如果這台設備接入網絡,無異於對攻擊者門洞大開。

企業使用電子郵件和網頁過濾功能嗎?電子郵件過濾可以有效阻止攻擊中常用的文檔類型。如果企業的文件必須用某種標準發送,比如密碼保護的ZIP文件,這可以讓用戶了解文件是否無誤。網頁過濾則可以防止用戶訪問已知的不良網站或域名。

企業禁用USB設備嗎?從安全的角度來看,讓文件不需許可就運行絕非什麼好主意。最好在運行前,確保給用戶有時間暫停和思考他們所看到的情況。

企業使用端點保護軟件的最新功能嗎?雖然端點保護軟件不是為了應對新型針對性攻擊而設計,但是它們常常根據已知的可疑行為或軟件漏洞來捕捉威脅。

3.

傳遞:傳遞載荷,啟動運行攻擊方防禦方特點在攻擊方向目標傳達了惡意軟件之後。都將開始執行進一部分攻擊操作。這是防禦方阻止該操作的第一個也是最重要的機會。有效性的關鍵措施是阻斷入侵嘗試和工具傳遞的重要部分常用攻擊/防禦方式攻擊方控制下傳遞載荷:直接針對Web服務器,攻擊方釋放載荷:惡意電子郵件,惡意軟件的USB存儲,社交媒體互動,“水坑式”釣魚網站攻擊分析和理解載荷傳遞的介質- 關注上層的基礎設施主要是關鍵基礎設施,了解目標服務器和相關人員,他們的角色和責任,可用的信息,根據攻擊方載荷情況推斷攻擊方的意圖,分析“軍火庫”攻擊載荷在傳遞區域檢測新的惡意代碼,分析在一天中的什麼時間段對方開始行動,收集電子郵件和網絡日誌,還原取證。即使後期檢測到入侵,防禦方必須能夠確定何時以及如何開始傳遞載荷。

4.

利用獲取目標訪問權限攻擊方防禦方特點攻擊方利用一個漏洞來獲得訪問權限(實際上可能會運用多個漏洞)。 “0day”指的就是此步驟中使用的攻擊漏洞。這裡部署的一般是傳統的防禦措施,同時針對“0day”,“1day”,“Nday”等類型的漏洞增加彈性,定制化的防禦能力常用攻擊/防禦方式軟件,硬件,或人類的脆弱性,獲取或發現“0day”漏洞,攻擊方利用基於服務器的安全漏洞,受害者觸發漏洞:點擊惡意電子郵件,點擊惡意鏈接用戶安全意識培訓和員工的電子郵件測試。以及郵箱服務器防護,Web開發人員的對於安全編碼培訓,定期掃描漏洞和滲透測試,端點防禦措施:限制管理員權限,使用Microsoft EMET,自定義端點規則阻斷shellcode執行,端點登錄審計過程,取證確定攻擊源。

5.

安裝:在目標建立堡壘通常情況下攻擊方安裝一個持續後門或植入,可以長時間訪問目標的工具終端防禦檢測和記錄“異常”安裝活動。惡意軟件分析過程中分析安裝階段的行為可以緩解攻擊。常用攻擊/防禦方式Web服務器上安裝木馬後門,在目標客戶端安裝後門和植入,在目標上創建持續運行的服務,或者自啟的服務和進程等等,有些攻擊者會讓一些“時間點”的文件,讓惡意軟件看起來它就是操作系統安裝的一部分。一個好的建議:關注通用軟件安裝路徑,例如RECYCLER,了解惡意軟件是需要特權賬戶還是一般用戶的權限,終端接入審計:去發現異常文件的創建,所有的摘錄證書,主要是包含簽名的可執行文件,了解惡意軟件的編譯時間,以確定它是舊的還是新出現的惡意軟件。

5.

命令和控制(C2):遠程控制和植入一旦威脅在企業的網絡環境里扎根,它的下一個任務是給老窩打電話並等待指示。它可能下載額外的組件,更有可能的是通過CC通道聯繫一個殭屍網絡主控機。無論哪種方式,這都要求網絡流量,這意味著企業必須捫心自問:防火牆是否設置了新項目進行網絡通信的警報?

如果威脅已經實現了這些,它將對機器進行更改並將耗費IT工作人員對大量精力。有些公司或行業要求診斷受影響的機器上哪些數據被竊取或篡改。受影響的機器需要進行清洗或重置。如果數據已經備份,或者有可以快速加載到機器的標準企業模式,修復工作的成本和時間損耗就會有所降低。

有些攻擊會另闢蹊徑

去年的攻擊狀況已經充分證明了一點:攻擊者不會嚴格按照遊戲流程來——他們可能跳過步驟、添加步驟,甚至重複之前的步驟。最近的一些最具破壞