taibeihacker

Moderator

0x00、Red Team建设目标在平時聽新聞聯播,軍事解決當中,我們都會聽到紅藍軍對抗,在信息安全行業與軍方的一些相似性,網絡世界Red Team就是攻擊者的一方。安全能力的提升,在安全威脅沒有挖掘出來之前,只能通過攻防對抗的形式體現出來。

Red Team主要專注對不同系統的滲透測試以及各種安全水平的安全程序。他們可以檢測,預防和消除漏洞。 Red Team模仿可能襲擊公司或組織的現實攻擊,並執行攻擊者將使用的所有必要步驟。通過承擔攻擊者的角色,他們向組織展示可能是後門或可利用的漏洞,這些漏洞對他們的網絡安全構成威脅。

一種常見的做法是僱用組織外部的人員進行紅色團隊合作– 有人掌握了利用安全漏洞的知識,但卻沒有意識到組織基礎架構中內置的防禦措施。

當然在企業安全建設過程當中,我們的企業只有在擁有了基本的防禦和檢測的能力,並需要持續檢驗和改進這種能力時,才有建設Red Team的必要。

0x01、Red Team技能1、打破传统攻击思维紅隊的主要特點是跳出框框思考; 不斷尋找新工具和技術,以更好地保護公司安全。作為一個紅色團隊具有一定程度的反叛,因為它是一個禁忌– 你在違反規則和合法性的同時遵循白帽技術並向人們展示他們系統中的缺陷。這些都不是每個人都喜歡的。

2、深入了解被攻击系统對於紅隊來說,了解所有系統並遵循技術趨勢至關重要。了解服務器和數據庫將為您提供更多選擇,以找到發現其漏洞的方法。

3、安全工具自动化能力了解如何開發自己的工具的好處是巨大的。編寫軟件需要大量練習和不斷學習,因此使用它獲得的技能將幫助任何紅隊執行最佳的進攻戰術。

4、渗透测试滲透測試是模擬對計算機和網絡系統的攻擊,有助於評估安全性。它識別漏洞和任何潛在威脅,以提供全面的風險評估。滲透測試是紅隊的重要組成部分,也是其“標準”程序的一部分。它也經常被白帽子使用。

5、社会工程学在對任何組織進行安全審核時,操縱人員執行可能導致敏感數據洩露的操作非常重要,因為人為錯誤是數據洩露和洩漏的最常見原因之一。

0x02、Red Team入侵基础设施在攻擊對方之前需要建立自己的基礎設施。整體來說應該有兩部分,第一部分,情報收集,第二部分,C2架構。

一、情报收集主動收集:對目標域名採集,主機和web系統漏洞掃描、

被動收集:使用Shodan、Google、Github、Maltego等情報收集。

社工收集:企業郵箱、微信、微博等企業員工信息收集。

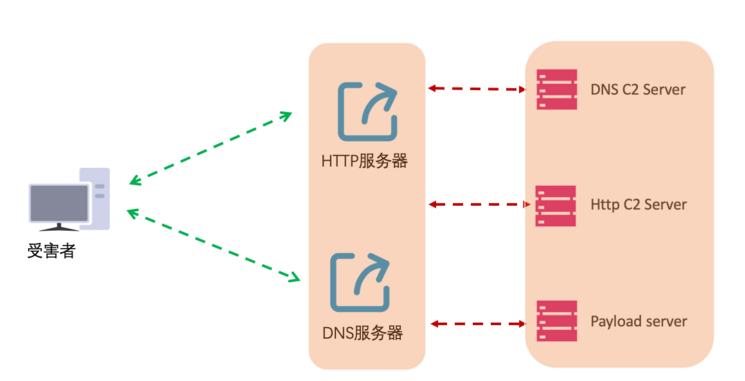

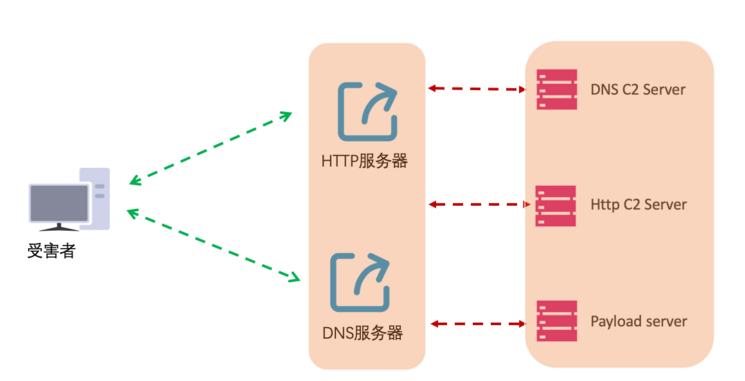

二、C2架构簡單解釋一下:C2就是在你已經獲取目標系統權限後,後門持久化一套系統,這部分建立需要配合payload生成系統。

目前常見的手段:DNS隧道、HTTP隧道外聯的C2系統。

重定向C2流量背後的目的是雙樣的:當應急響應人員查看通訊事件時,混淆後端團隊服務器,似乎是合法的網站。通過使用Apache mod_rewrite和[自定義C2配置文件,我們可以可靠地過濾來自調查流量的真實C2流量。

使用HTTPS进行C2重定向在上面的“C2重定向”的基礎上,另一種方法是讓您的重定向服務器使用Apache的SSL代理引擎來接受入站SSL請求,並將這些請求代理到反向HTTPS偵聽器的請求。加密在所有階段使用,您可以根據需要在重定向器上輪換SSL證書。

0x03、Red Team价值通過量化的入侵指標來提升安全能力,同時也幫助安全產品團隊提升基於主機和網絡的入侵檢測系統的檢出率。

from:https://www.4hou.com/penetration/17530.html

Red Team主要專注對不同系統的滲透測試以及各種安全水平的安全程序。他們可以檢測,預防和消除漏洞。 Red Team模仿可能襲擊公司或組織的現實攻擊,並執行攻擊者將使用的所有必要步驟。通過承擔攻擊者的角色,他們向組織展示可能是後門或可利用的漏洞,這些漏洞對他們的網絡安全構成威脅。

一種常見的做法是僱用組織外部的人員進行紅色團隊合作– 有人掌握了利用安全漏洞的知識,但卻沒有意識到組織基礎架構中內置的防禦措施。

當然在企業安全建設過程當中,我們的企業只有在擁有了基本的防禦和檢測的能力,並需要持續檢驗和改進這種能力時,才有建設Red Team的必要。

0x01、Red Team技能1、打破传统攻击思维紅隊的主要特點是跳出框框思考; 不斷尋找新工具和技術,以更好地保護公司安全。作為一個紅色團隊具有一定程度的反叛,因為它是一個禁忌– 你在違反規則和合法性的同時遵循白帽技術並向人們展示他們系統中的缺陷。這些都不是每個人都喜歡的。

2、深入了解被攻击系统對於紅隊來說,了解所有系統並遵循技術趨勢至關重要。了解服務器和數據庫將為您提供更多選擇,以找到發現其漏洞的方法。

3、安全工具自动化能力了解如何開發自己的工具的好處是巨大的。編寫軟件需要大量練習和不斷學習,因此使用它獲得的技能將幫助任何紅隊執行最佳的進攻戰術。

4、渗透测试滲透測試是模擬對計算機和網絡系統的攻擊,有助於評估安全性。它識別漏洞和任何潛在威脅,以提供全面的風險評估。滲透測試是紅隊的重要組成部分,也是其“標準”程序的一部分。它也經常被白帽子使用。

5、社会工程学在對任何組織進行安全審核時,操縱人員執行可能導致敏感數據洩露的操作非常重要,因為人為錯誤是數據洩露和洩漏的最常見原因之一。

0x02、Red Team入侵基础设施在攻擊對方之前需要建立自己的基礎設施。整體來說應該有兩部分,第一部分,情報收集,第二部分,C2架構。

一、情报收集主動收集:對目標域名採集,主機和web系統漏洞掃描、

被動收集:使用Shodan、Google、Github、Maltego等情報收集。

社工收集:企業郵箱、微信、微博等企業員工信息收集。

二、C2架构簡單解釋一下:C2就是在你已經獲取目標系統權限後,後門持久化一套系統,這部分建立需要配合payload生成系統。

目前常見的手段:DNS隧道、HTTP隧道外聯的C2系統。

重定向C2流量背後的目的是雙樣的:當應急響應人員查看通訊事件時,混淆後端團隊服務器,似乎是合法的網站。通過使用Apache mod_rewrite和[自定義C2配置文件,我們可以可靠地過濾來自調查流量的真實C2流量。

使用HTTPS进行C2重定向在上面的“C2重定向”的基礎上,另一種方法是讓您的重定向服務器使用Apache的SSL代理引擎來接受入站SSL請求,並將這些請求代理到反向HTTPS偵聽器的請求。加密在所有階段使用,您可以根據需要在重定向器上輪換SSL證書。

0x03、Red Team价值通過量化的入侵指標來提升安全能力,同時也幫助安全產品團隊提升基於主機和網絡的入侵檢測系統的檢出率。

from:https://www.4hou.com/penetration/17530.html