taibeihacker

Moderator

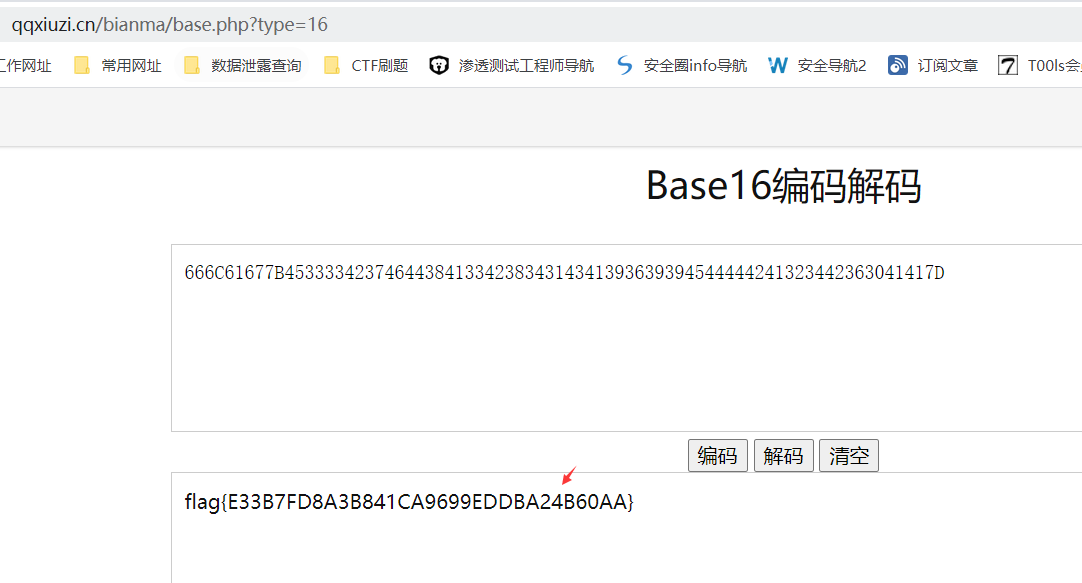

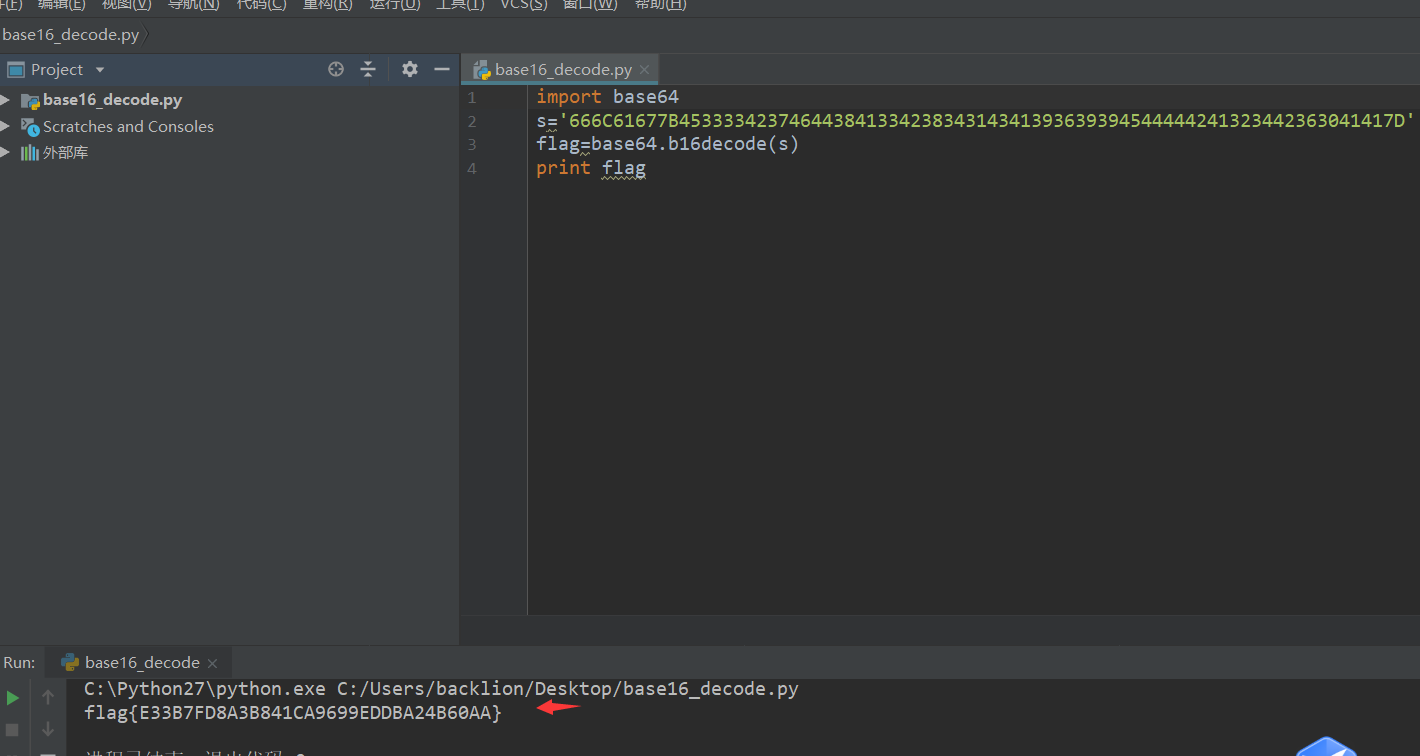

一、base16解密

題目名稱:base64÷4題目附件:https://adworld.xctf.org.cn/media/task/attachments/c8cb2b557b57475d8ec1ed36e819ac4d.txt題目writeup:1.根據題目名稱,猜測是base162.通過在線base16解密可獲得:https://www.qqxiuzi.cn/bianma/base.php?type=16

s='666C61677B45333342374644384133423834314341393639394544444241323442363041417D'

flag=base64.b16decode(s)

print flag

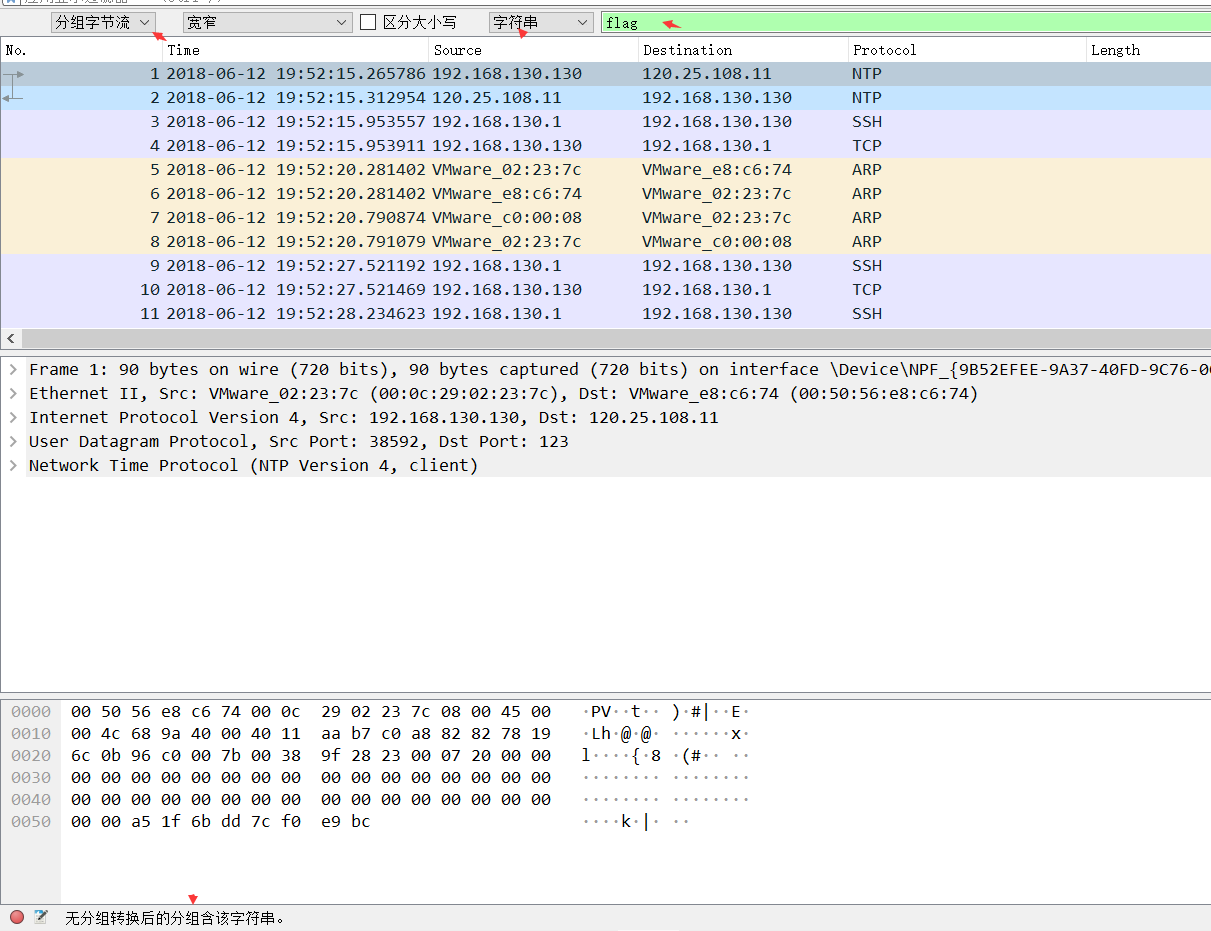

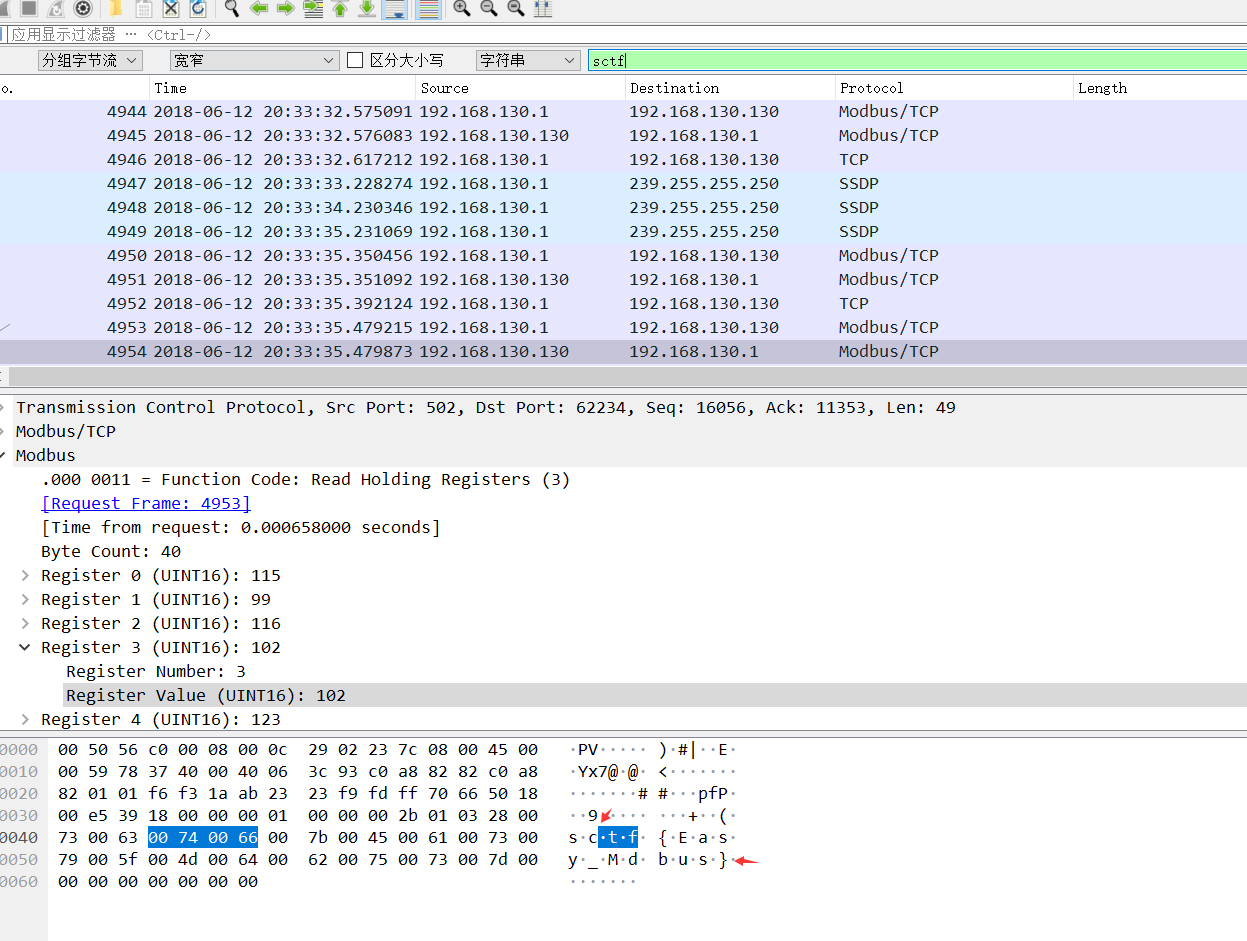

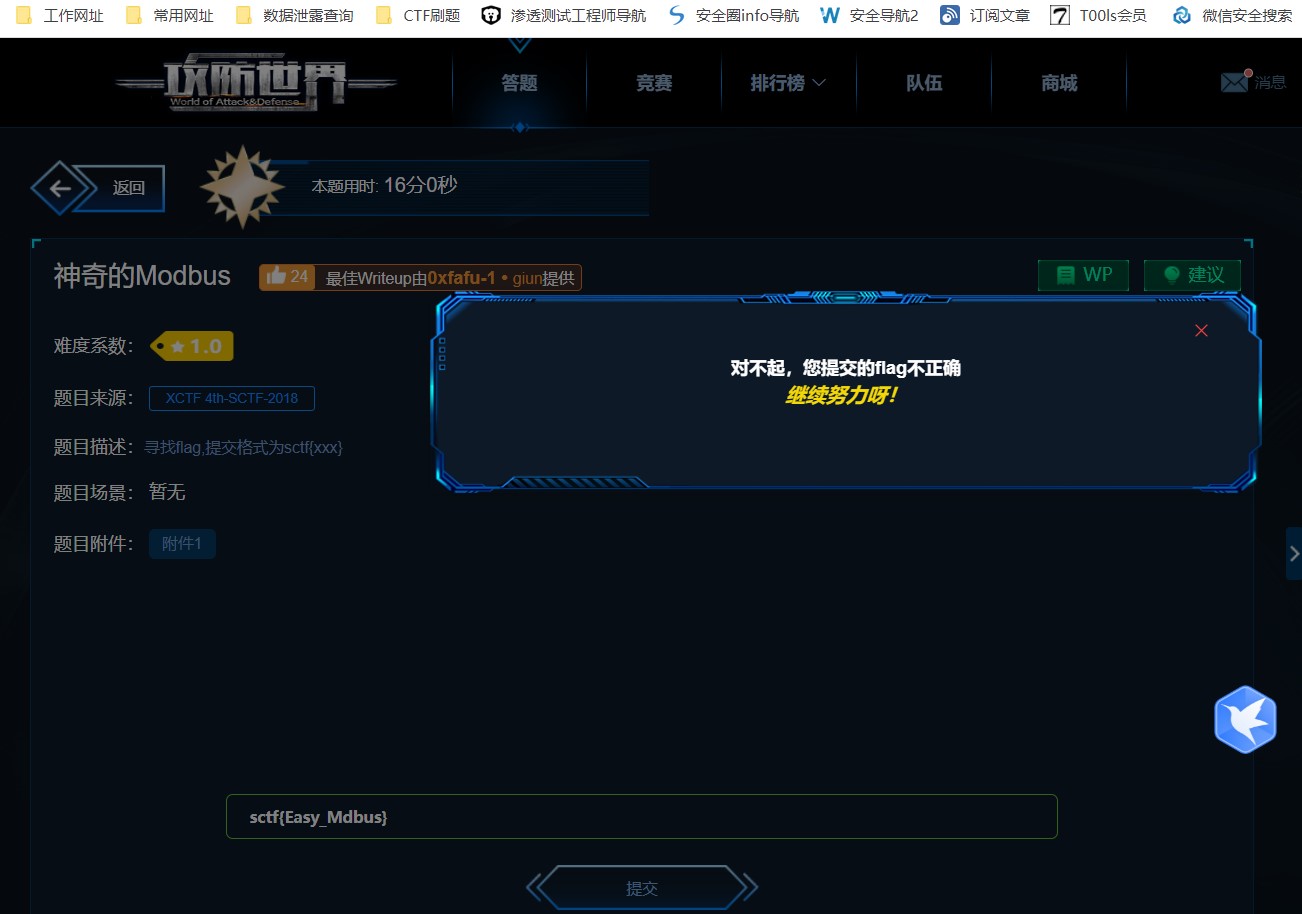

二、modbus工业协议流量包分析

題目名稱:神奇的Modbus題目描述:尋找flag,提交格式為sctf{xxx}附件內容:https://adworld.xctf.org.cn/media/task/attachments/22fc3d84e8434aed89cbc0bbd95a07b4.pcapng 基礎知識:Modbus是一種串行通信協議,是Modicon公司(現在的施耐德電氣Schneider Electric)於1979年為使用可編程邏輯控制器(PLC)通信而發表。 Modbus已經成為工業領域通信協議的業界標準(De facto),並且現在是工業電子設備之間常用的連接方式題目writeup:1.通過搜索字符串flag關鍵字,但沒有相關搜索

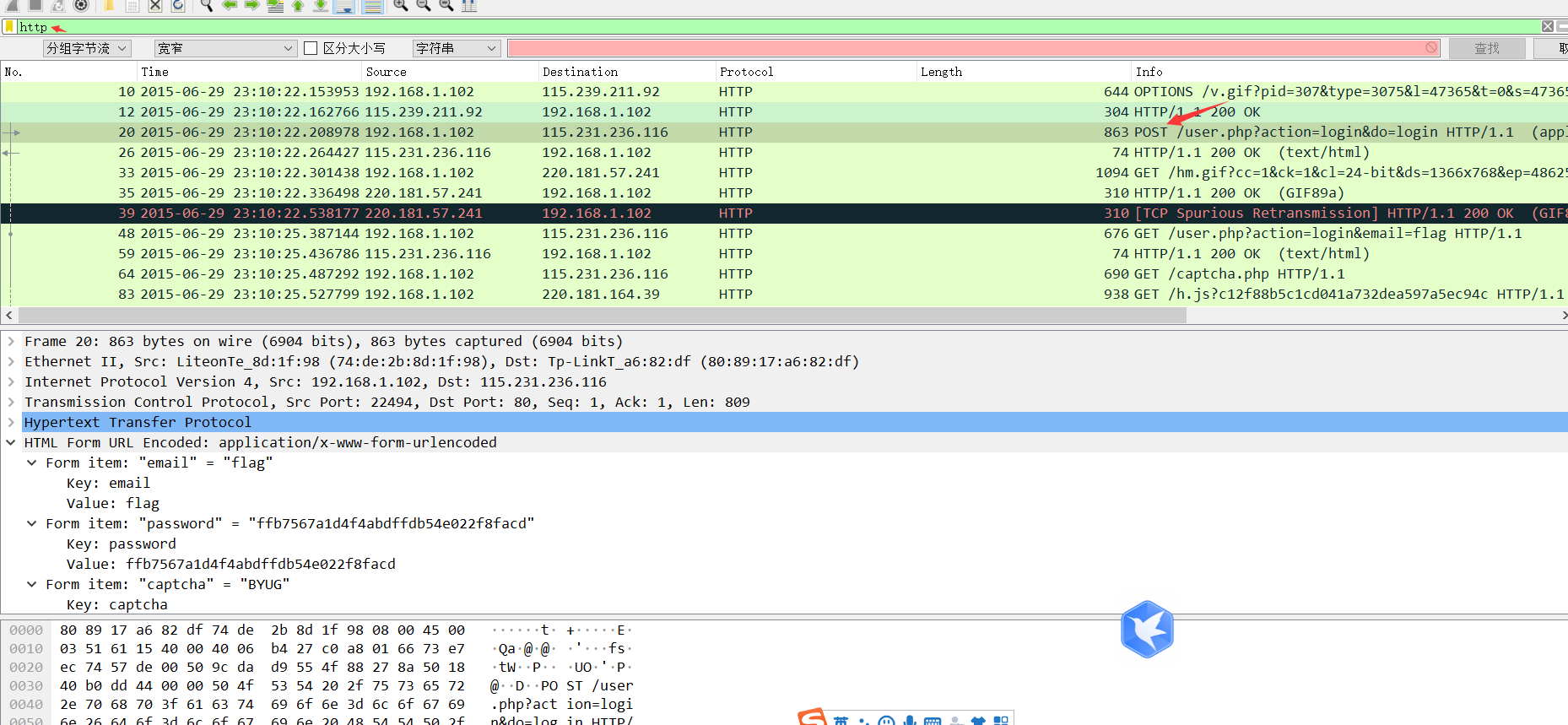

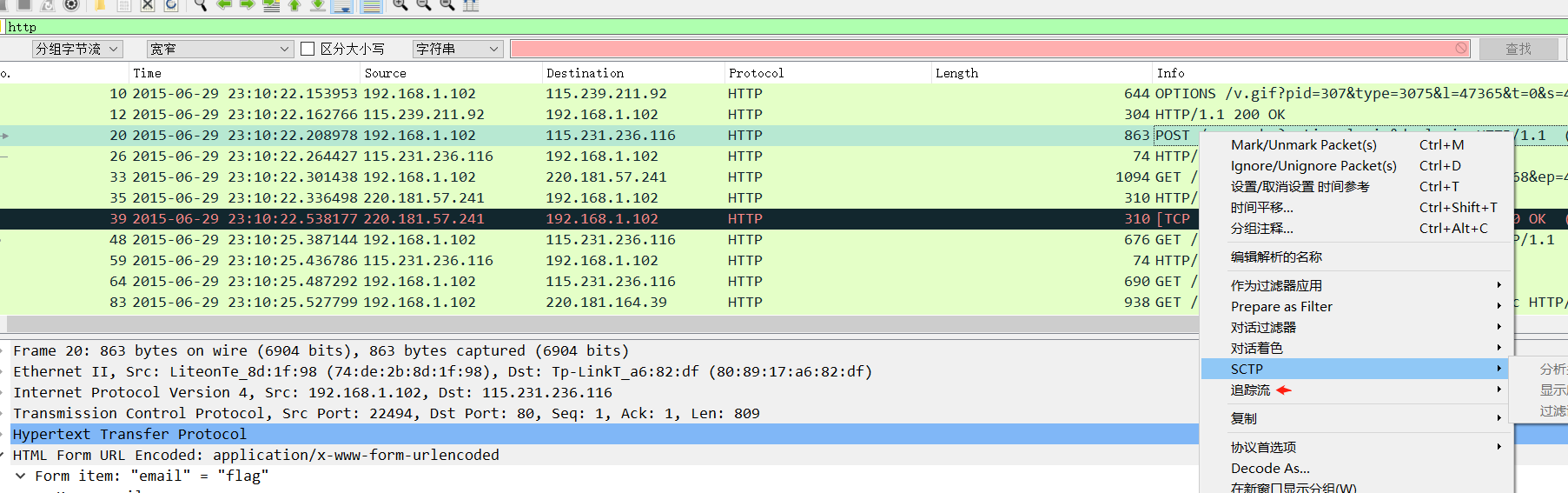

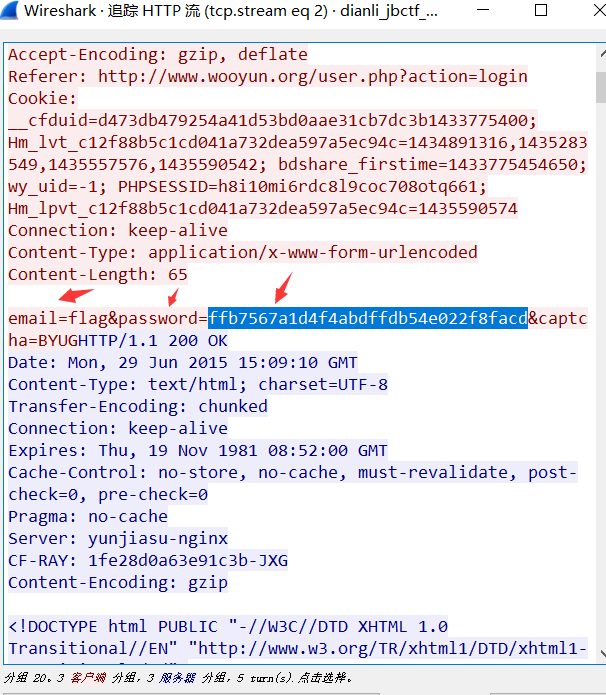

三、流量包http协议分析

題目名稱:wireshark-1題目描述:黑客通過wireshark抓到管理員登陸網站的一段流量包(管理員的密碼即是答案)。 flag提交形式為flag{XXXX}附件內容:https://adworld.xctf.org.cn/media/t...eup:1.用wireshark打開流量包,通過搜索http關鍵協議,並查找post數據包