taibeihacker

Moderator

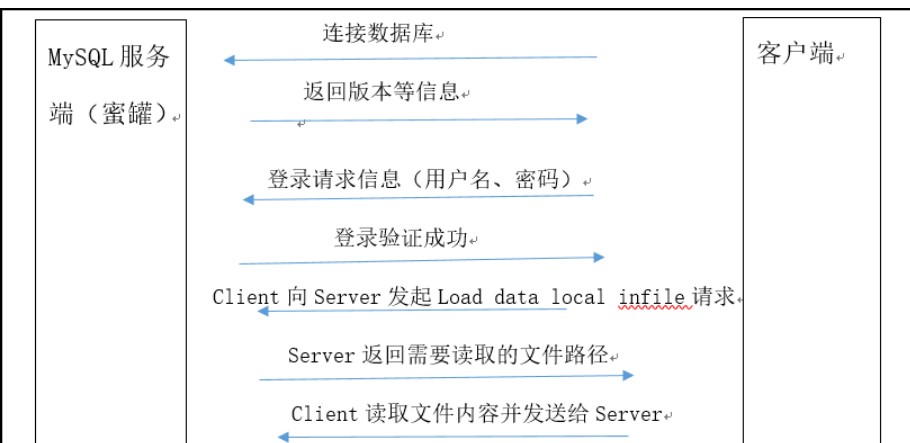

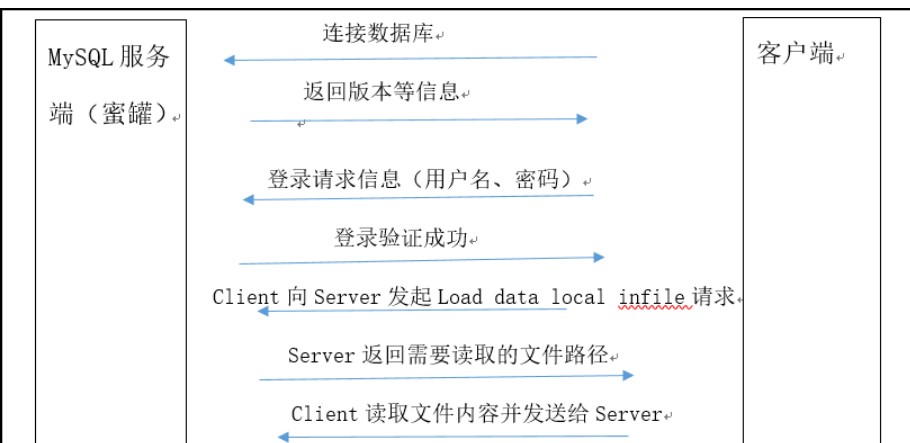

關於Mysql蜜罐的具體技術細節,網上文章介紹的太多了,大家可以自己從網上搜索文章,我寫一個簡介吧:mysql中有一個load data local infile函數能夠讀取本地文件到mysql數據庫中。當攻擊者用爆破mysql密碼的掃描器掃描到我們的mysql並連接上的時候(注,这里我纠正一下,只要连接一下蜜罐mysql,就可以被蜜罐读取到本地配置文件,不需要提供正确的用户名密码),客戶端(攻擊者)會自動發起一個查詢,我們(服務端)會給與一個回應,我們在回應的數據包中加入load data local infile讀取攻擊者的本地文件到我們數據庫中,達到反制的目的。 (以下圖片來源於網絡搜索)

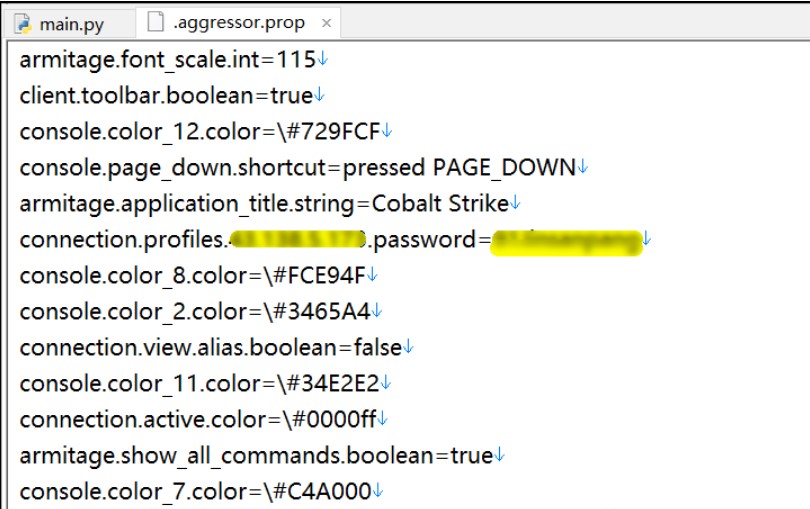

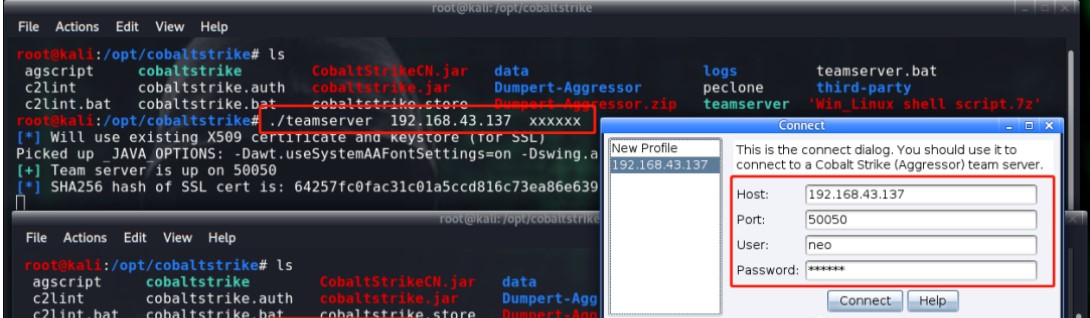

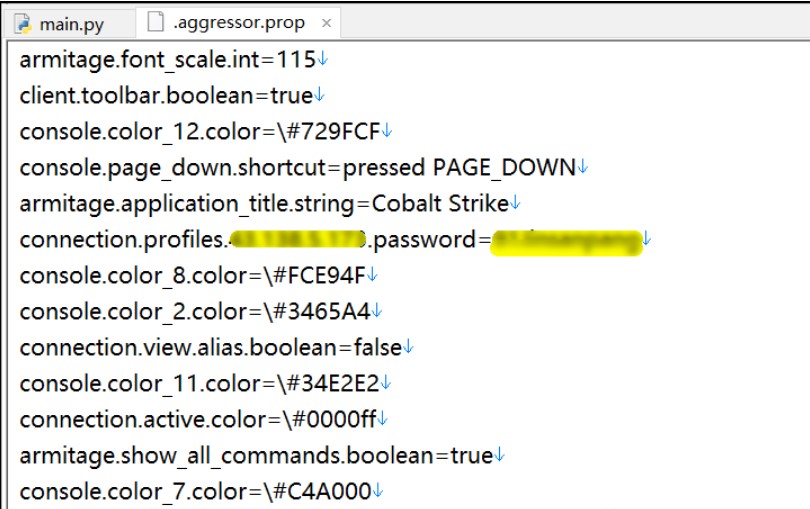

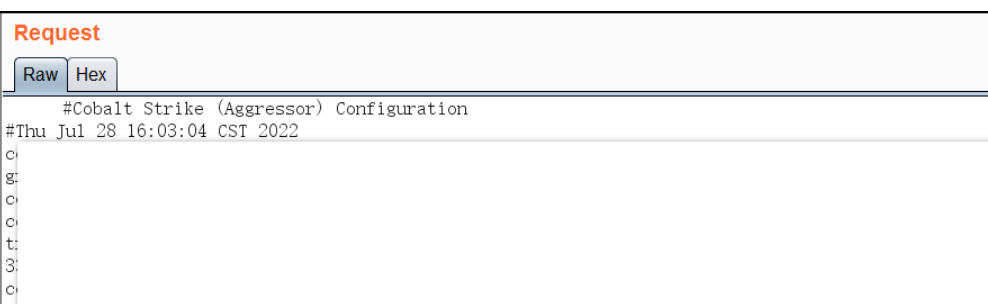

每次打開cs都會顯示出曾經登錄後的ip地址、端口、用戶名、密碼等信息,這些信息都是存儲在本地.aggressor.prop文件中的,大致內容如下圖所示:

因此我們得到結論,搭建一个mysql蜜罐,一旦攻击者连接这个蜜罐,那么这个蜜罐利用msyql本地文件读取漏洞去自动读取C:\Users\Administrator\.aggressor.prop这个文件内容,蜜罐就可以成功得到攻击者的cs服务端ip地址、端口、用户名密码。

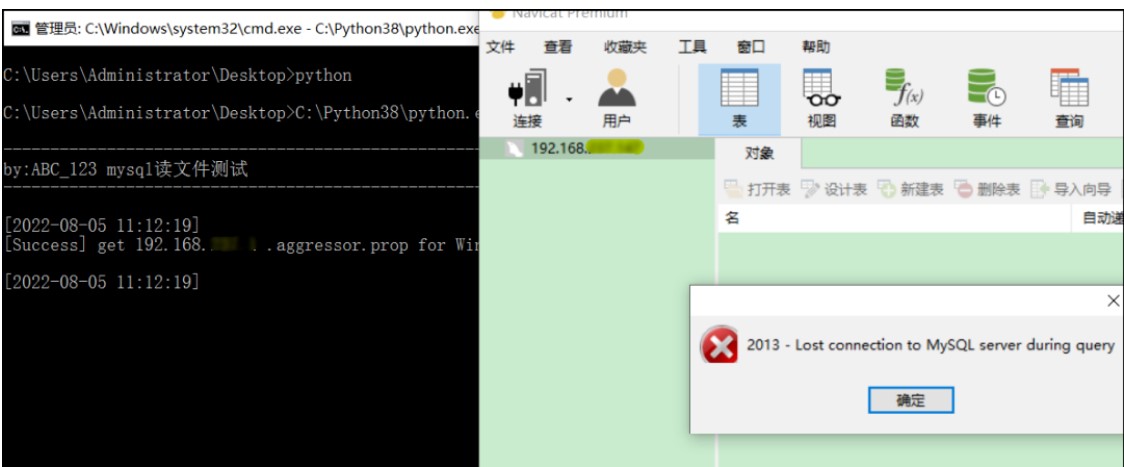

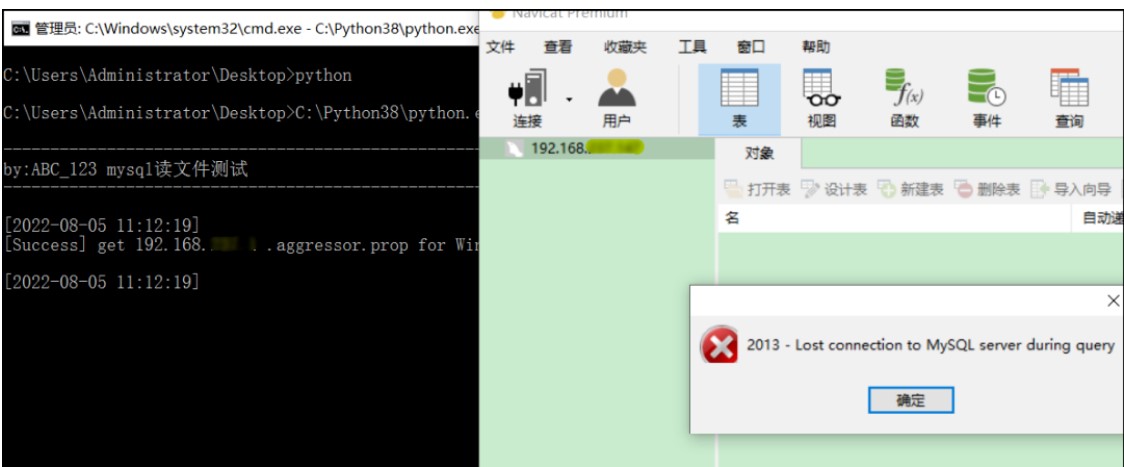

為了模擬紅隊人員連接mysql的行為,使用navicat遠程連接一下這個蜜罐的ip地址。 (再次强调一下,无需知道mysql的用户名密码即可,输入一个错误的用户名密码,mysql蜜罐同样可以读取本地文件)

為了模擬紅隊人員連接mysql的行為,使用navicat遠程連接一下這個蜜罐的ip地址。 (再次强调一下,无需知道mysql的用户名密码即可,输入一个错误的用户名密码,mysql蜜罐同样可以读取本地文件)

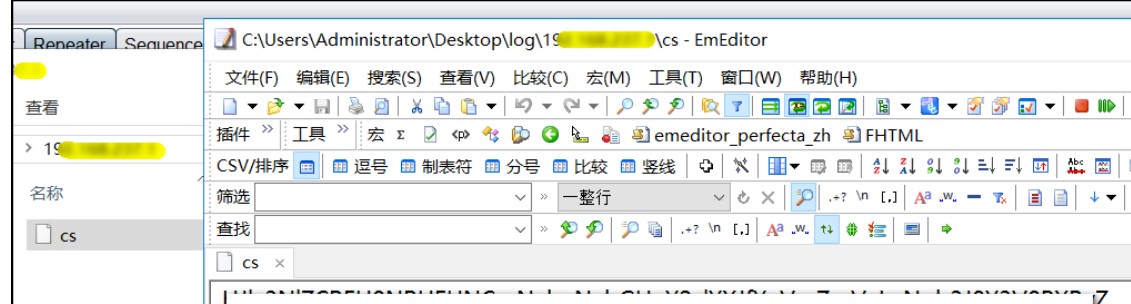

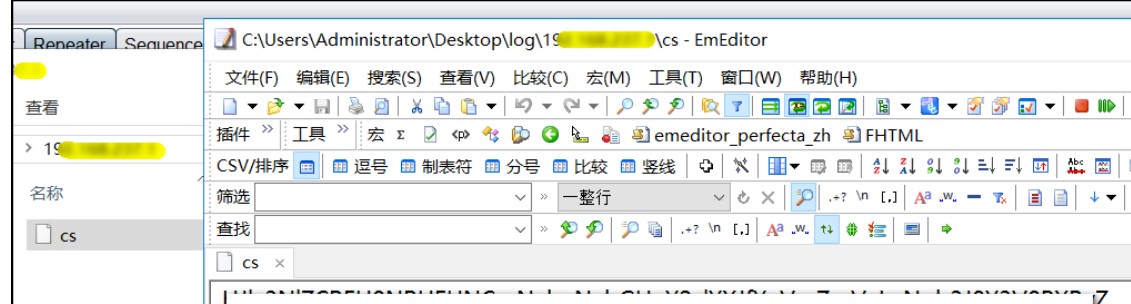

如下圖所示,mysql蜜罐在當前目錄的日誌文件中給出base64加密後的cs配置文件內容。

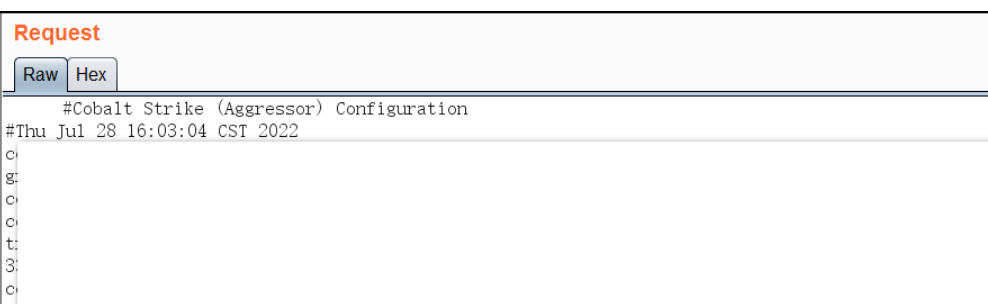

Base64解密之後結果如下:

马云惹不起马云

马云惹不起马云

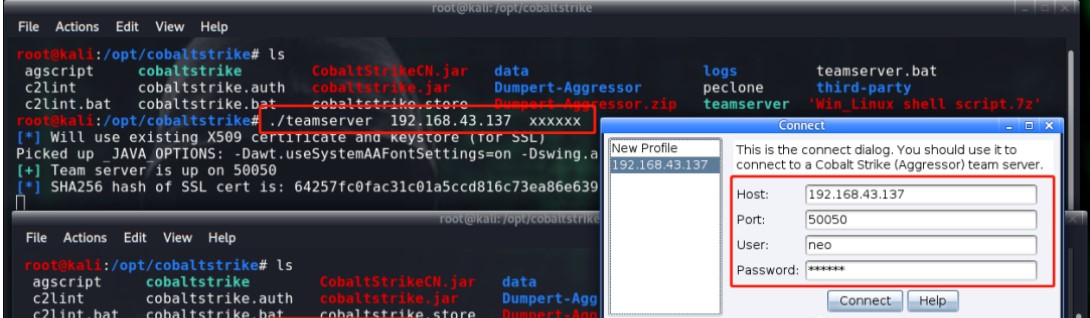

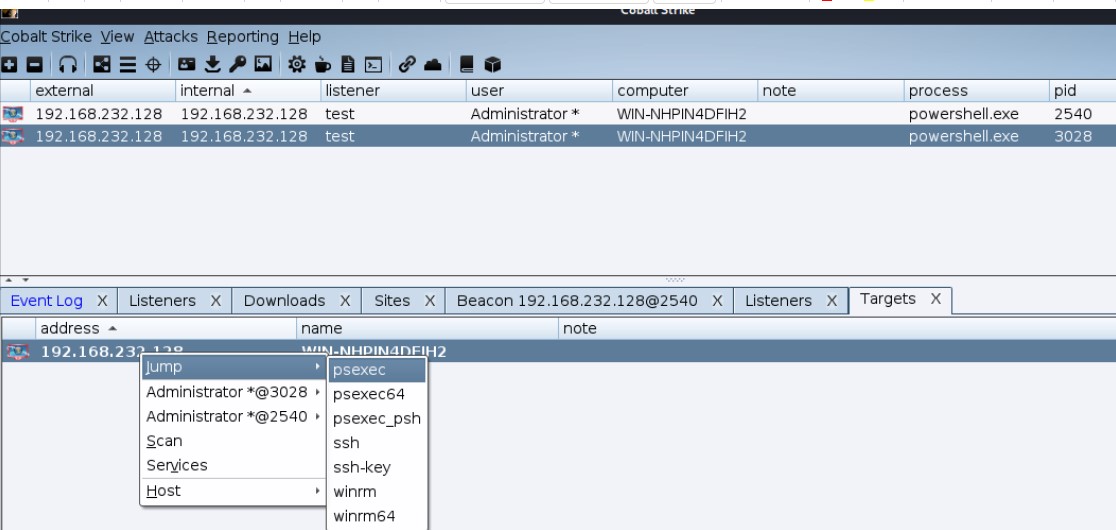

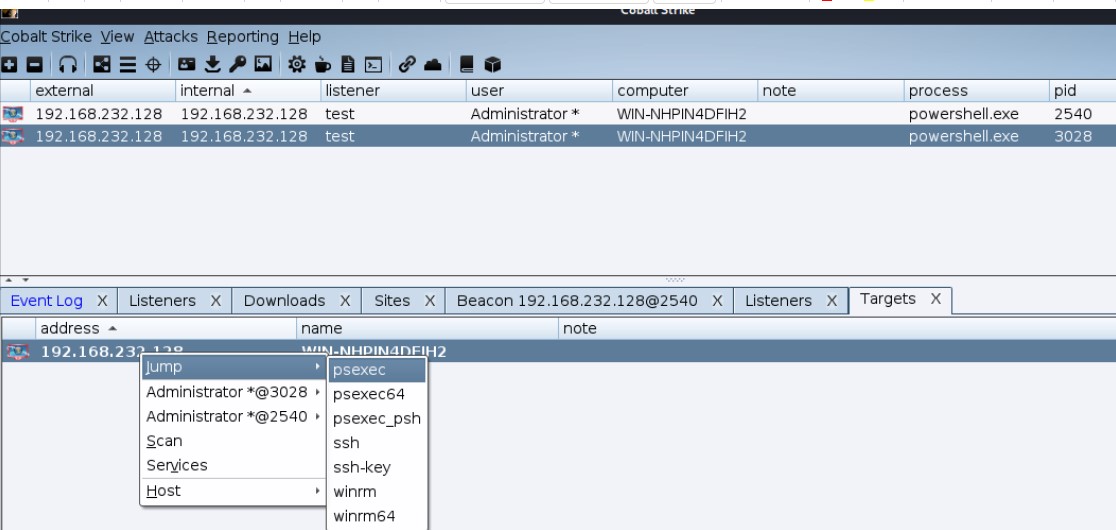

成功使用蜜罐獲取到的ip地址、端口、用戶名及密碼連上cs服務端(以下圖片來源於網絡)

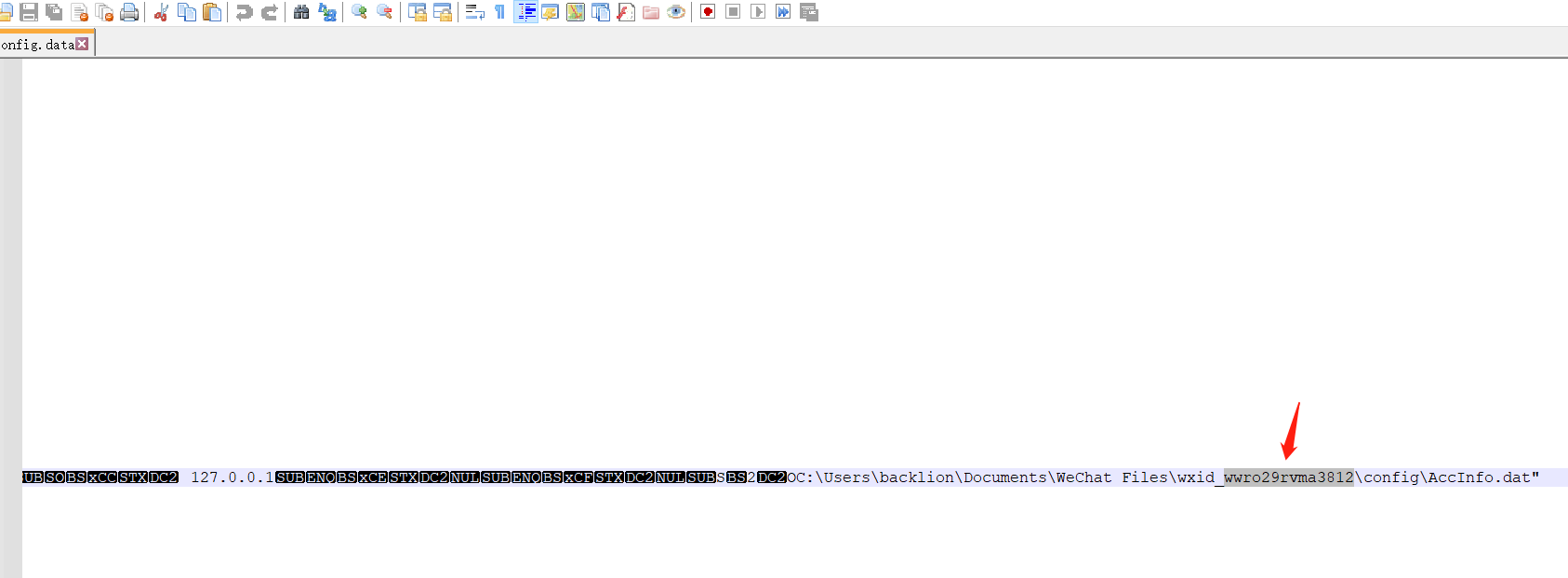

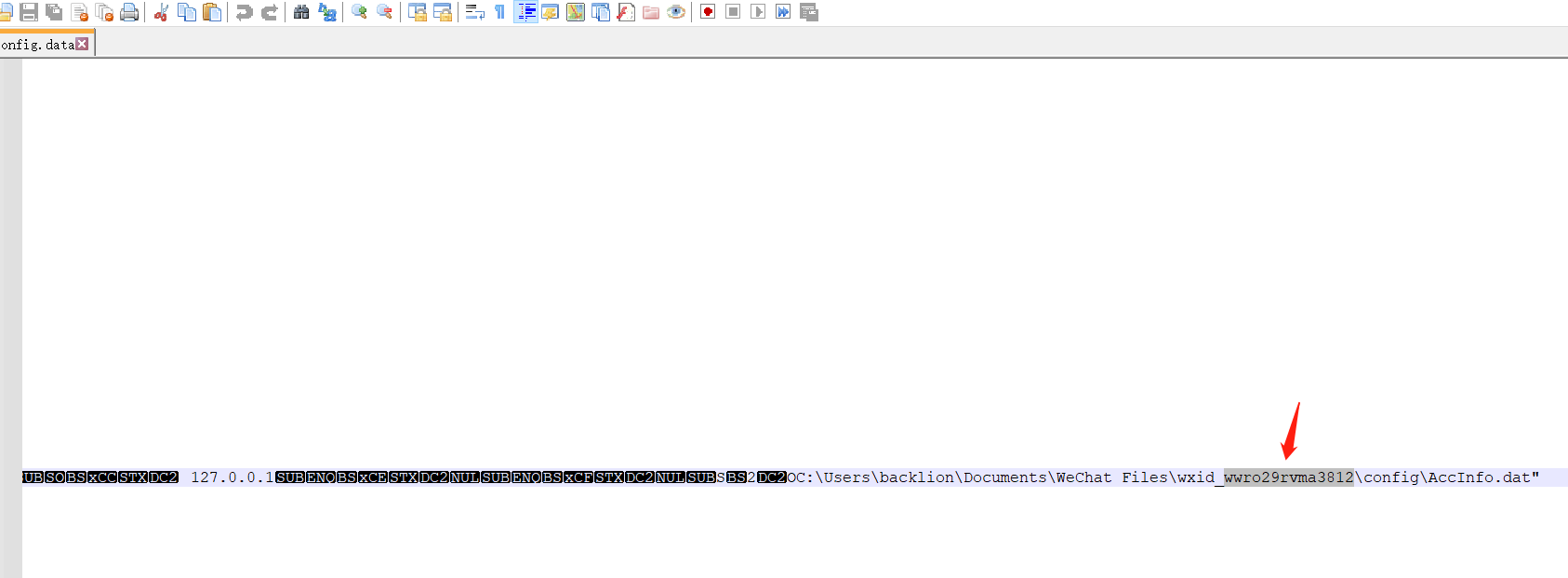

Windows下,微信默認的配置文件放在C:\Users\username\Documents\WeChat Files\中,在裡面翻翻能夠發現C:\Users\username\Documents\WeChat Files\All Users\config\config.data中含有微信IDC:\Users\backlion\Documents\WeChat Files\All Users\config\config.data

cs的配置文件明文存储密码

只要是使用cs客戶端連接過cs服務端的電腦,cs客戶端都會在固定的文件夾下生成一個.aggressor.prop配置文件。如果是Windows系統,那麼文件位置是:C:\Users\Administrator\.aggressor.prop,這個配置文件裡面就包含了cs遠控的ip地址、端口、用戶名及密碼,而且都是明文的!如下圖所示:

每次打開cs都會顯示出曾經登錄後的ip地址、端口、用戶名、密碼等信息,這些信息都是存儲在本地.aggressor.prop文件中的,大致內容如下圖所示:

因此我們得到結論,搭建一个mysql蜜罐,一旦攻击者连接这个蜜罐,那么这个蜜罐利用msyql本地文件读取漏洞去自动读取C:\Users\Administrator\.aggressor.prop这个文件内容,蜜罐就可以成功得到攻击者的cs服务端ip地址、端口、用户名密码。

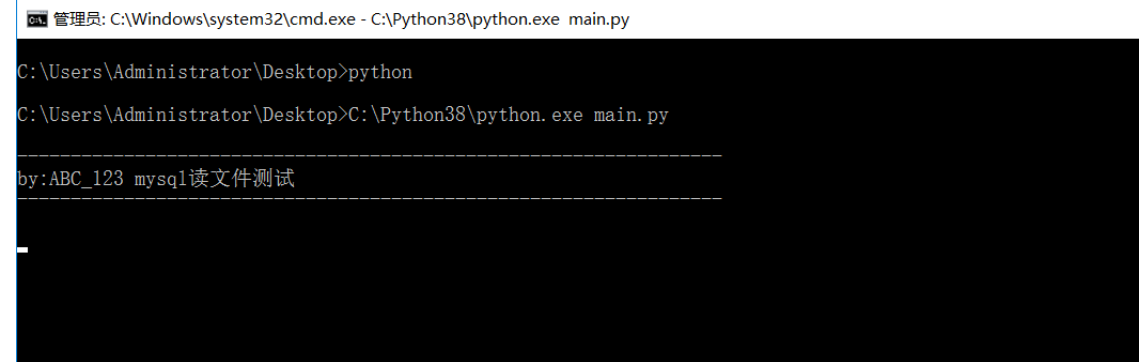

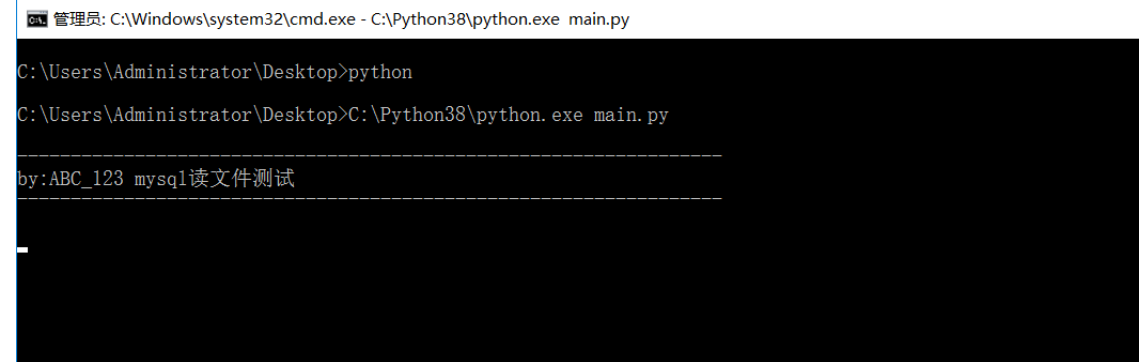

搭建环境实验成功

為了驗證一下上述猜測,還是要實戰測試一下的,從github上找到一個python寫的mysql蜜罐腳本,本地簡單修改一下,將文件讀取的路徑改為C:\Users\Administrator\.aggressor.prop,將腳本運行起來。如下圖所示,一個監聽本地端口3306的mysql蜜罐就搭建好了。

如下圖所示,mysql蜜罐在當前目錄的日誌文件中給出base64加密後的cs配置文件內容。

Base64解密之後結果如下:

成功使用蜜罐獲取到的ip地址、端口、用戶名及密碼連上cs服務端(以下圖片來源於網絡)

Windows下,微信默認的配置文件放在C:\Users\username\Documents\WeChat Files\中,在裡面翻翻能夠發現C:\Users\username\Documents\WeChat Files\All Users\config\config.data中含有微信IDC:\Users\backlion\Documents\WeChat Files\All Users\config\config.data