taibeihacker

Moderator

1. 概述

1.1 案例

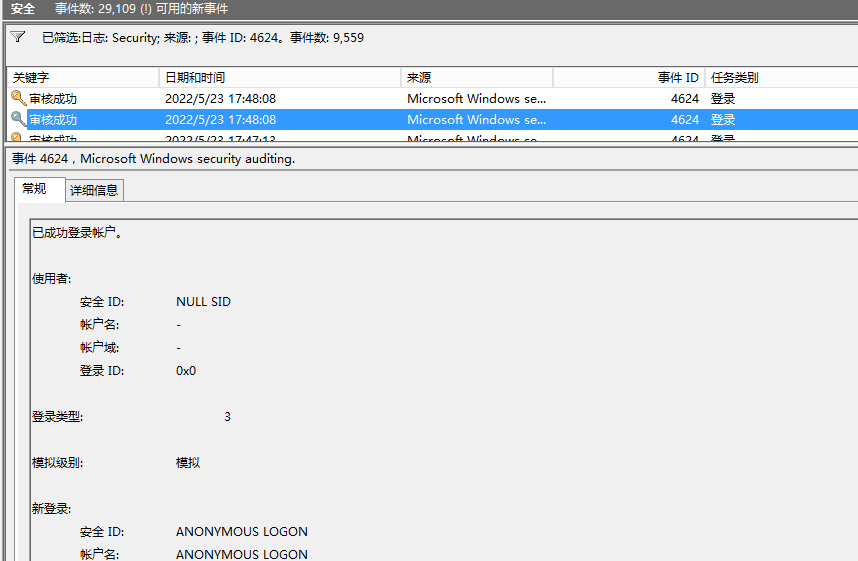

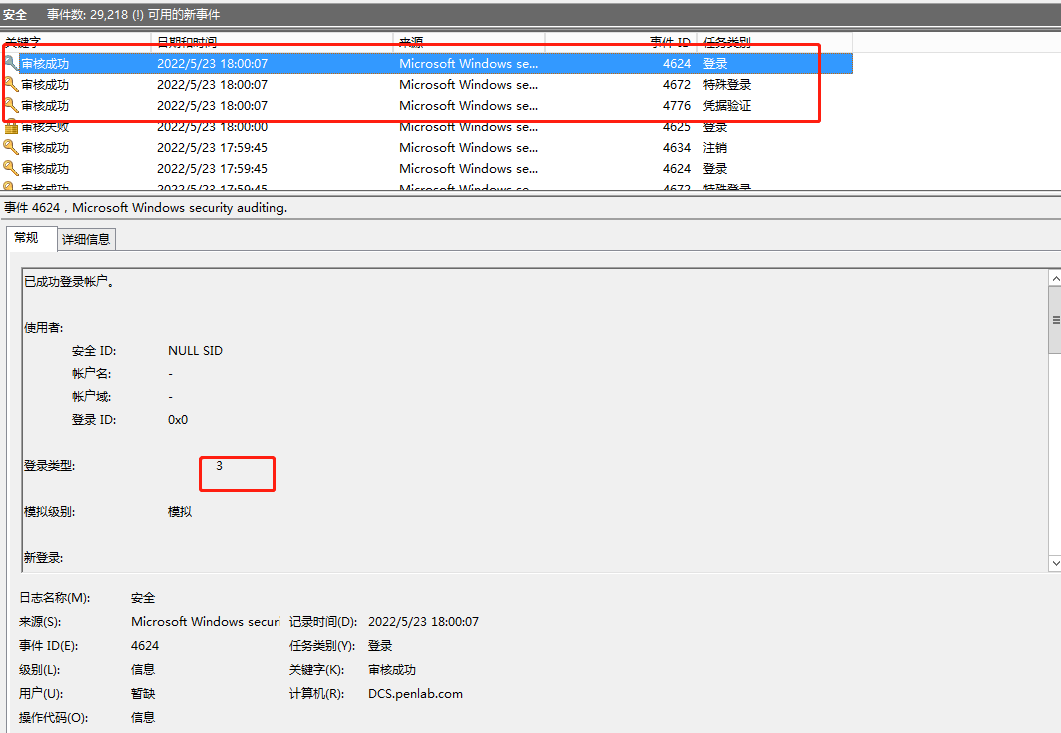

先來看兩張圖:看到這兩張圖的第一印象應該是這是一個成功的登陸,其類型為3,代表網絡登陸,4624表示成功登陸,可能大部分人都是如此認為。 那麼實際上呢?這裡面是存在一定歧義的,今天給大家同步一下這裡面的詳細細節。

1.2 原理

當用戶使用SMB 協議連接時,在提示用戶輸入密碼之前,其會使用anonymous用戶(也就是匿名用戶)進行SMB 網絡連接,一旦網絡將被記錄為成功連接。其有以下幾個條件會導致產生這條日誌:登陸用戶為anonymous

登錄進程為NTLMssp

使用協議為NTLM V1

登陸協議為SMB

2. 测试

2.1 SMB连接失败情况

2.1.1 找不到网络名/拒绝访问

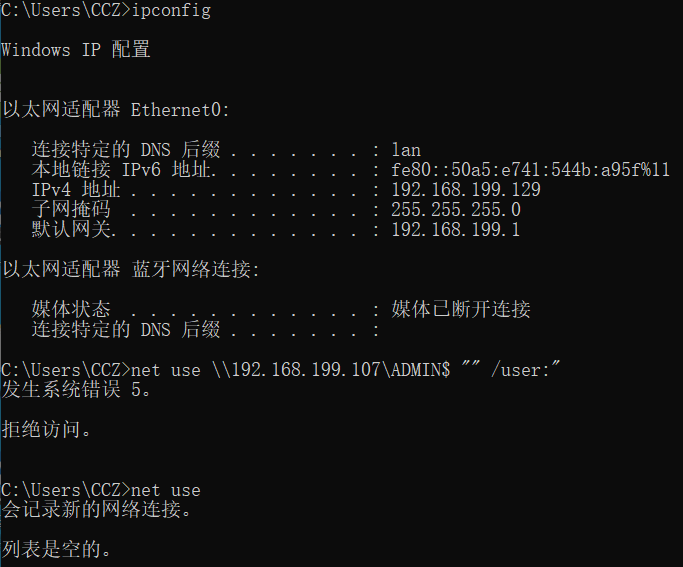

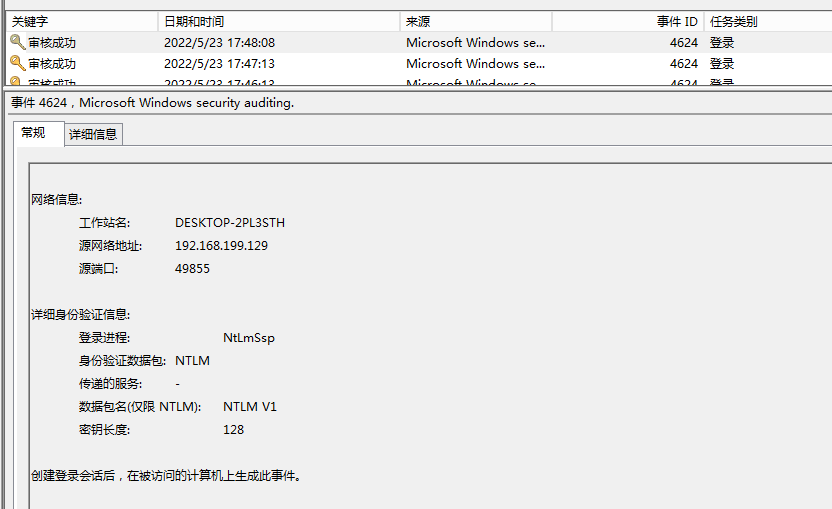

直接使用net use發起一個針對不存在的aaa$的連接,會報錯找不到網絡名,使用net use也可以看到其連接並沒有成功:但是我们来看看日志,可以看到其产生了一条4624类型3的成功登陆的日志,这个仅仅表示使用anonymouse用户成功登录网络

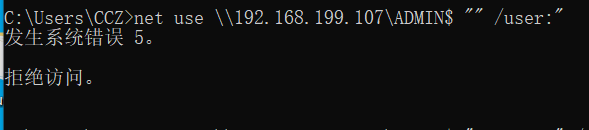

使用正確的目錄路徑,但不輸入用戶會報錯拒絕訪問,該狀態同樣會導致一個匿名用戶的登錄成功類型3

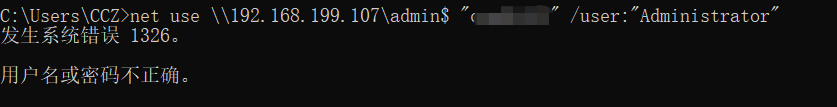

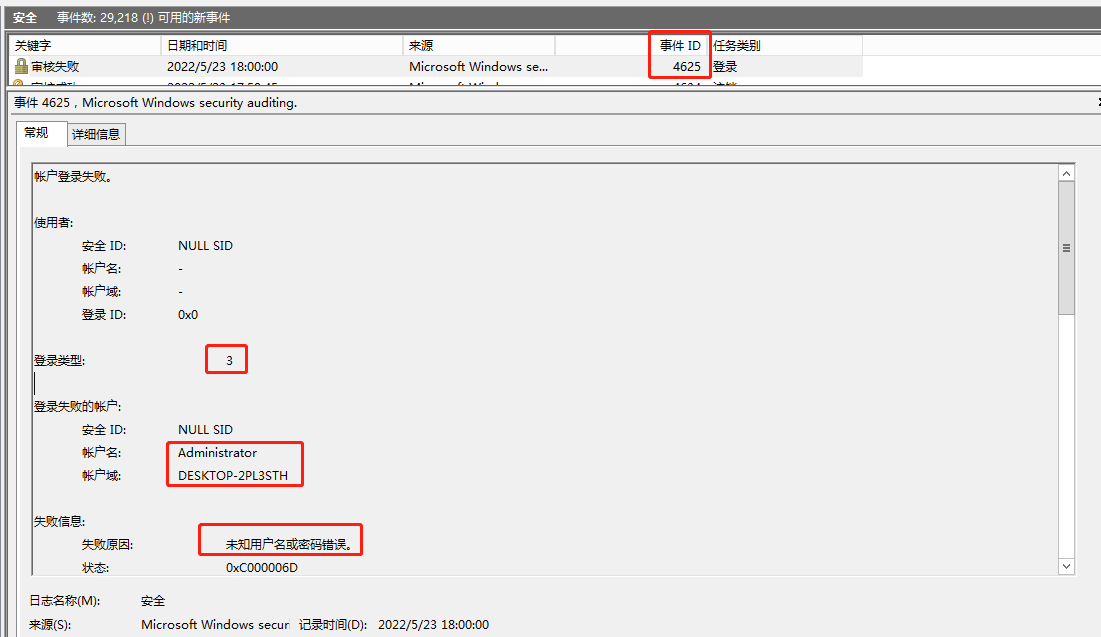

2.1.2 用户名或密码不正确

使用不正確的賬密登錄時,會報錯用戶名或密碼不正確。

這種情況在日誌中就不會出現匿名登錄登錄成功日誌,而是直接顯示4625日誌,當然也顯示了登錄的用戶名。

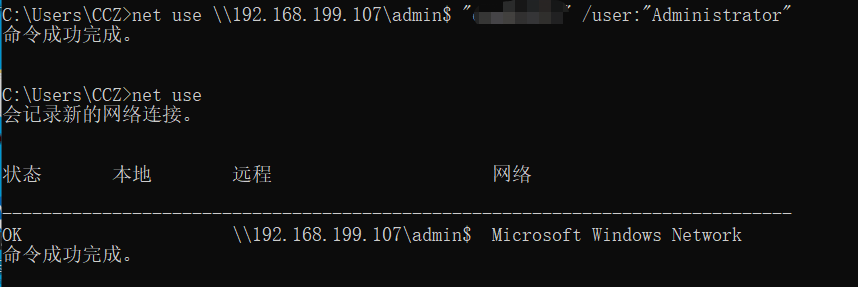

2.2 SMB登录成功

如果使用正確的賬密進行登錄的話在日誌中的表現是如何呢?除類型3的登錄成功以外,還會有4776(驗證憑據)和4672(登錄權限分配)的shijian

3. 总结

當攻擊者使用SMB進行連接時,若訪問路徑不存在或賬號不存在時將產生anonymous用戶(匿名用戶)的登錄類型3的4624日誌,並非代表機器失已經被登錄。4624不一定是攻擊者登陸成功,要結合ip字段、targetuser字段、還有user等諸多字段並且看日誌上下文,system授權有時候也會產生4624的高告警(上述字段僅表示含義,具體字段名稱複雜記不清)