taibeihacker

Moderator

0x00 前言

2022.8.X單位突然通知參與某行業專項攻防演練,本著學習的目的參與了一波,特此記錄。0x01 打点

獲得目標單位名稱先通過愛企查、天眼查等工具查詢目標及目標下屬單位信息

可以利用工具:ENEScan_GO

接著就是信息收集三板斧

子域名、IP、端口

收集子域名:OneForAll(API要配置全一點)、Subfinder、FOFA、Hunter

收集IP:Eeyes、domain2ip

端口掃描:Goby、Nmap、Masscan

這裡使用的是Goby全端口掃描,掃描速度堪憂,但優點是比較全面且展示效果較好。

端口掃描後篩出Web類與非Web類端口,便於精確打擊。

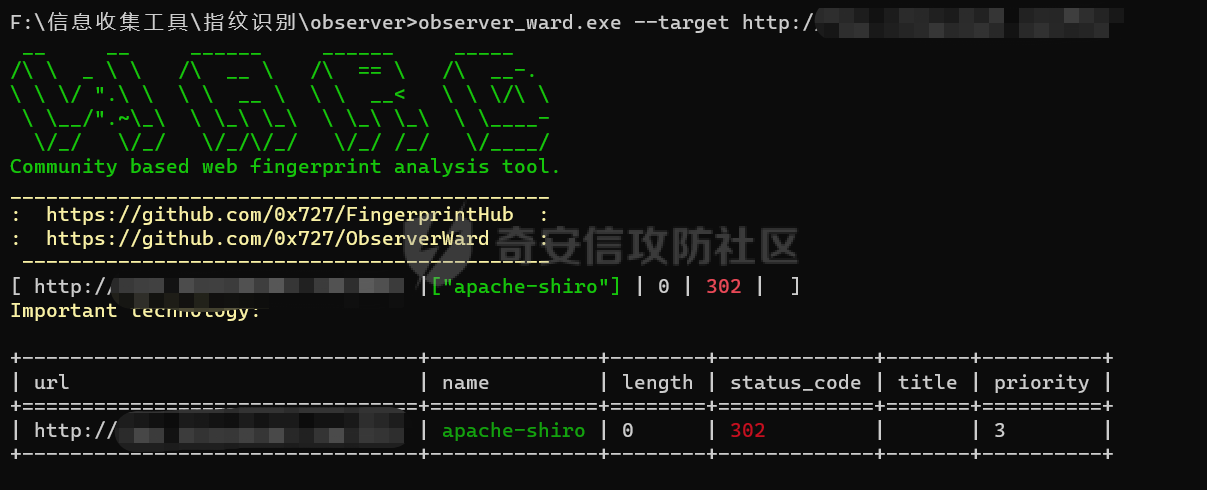

Web類可以先統一進行指紋識別,優先攻擊一些重點的框架系統比如(Shiro、通達OA、用友NC等)

非web類可以篩出來進行服務爆破,一些特殊的端口可以優先摸一下試試,比如6379 Redis

0x02 获取突破口

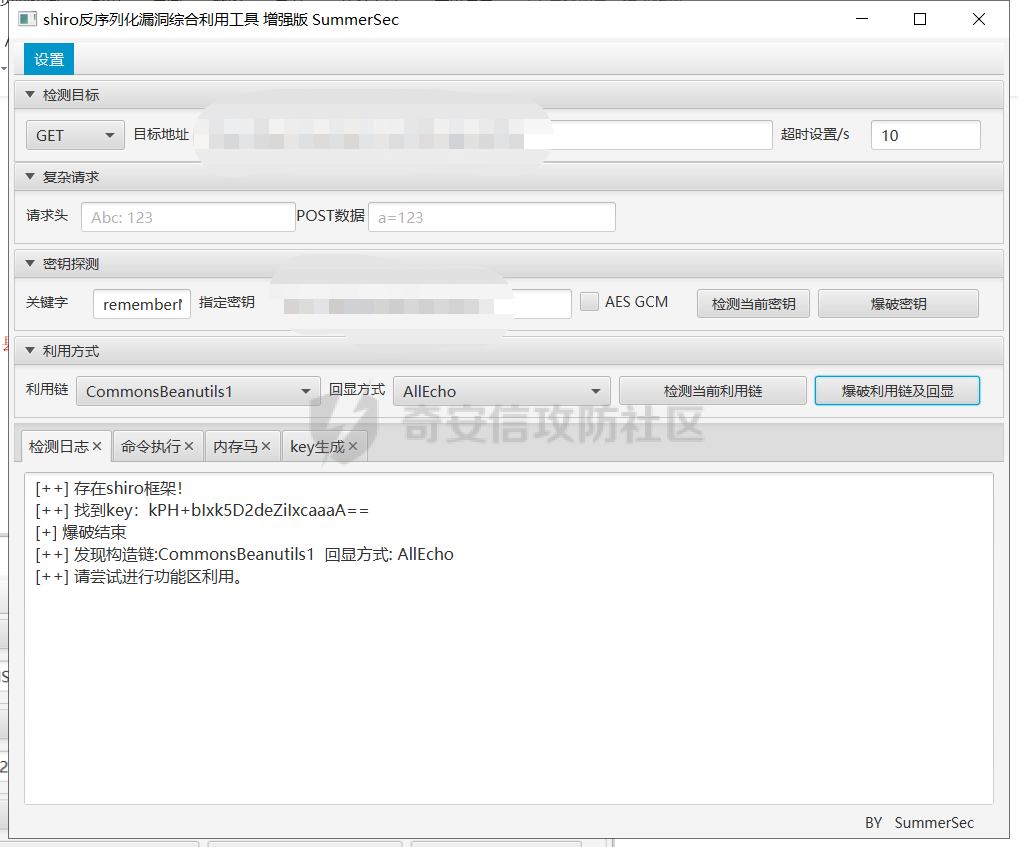

一番操作之後,通過以上打點,得到了一個Shiro框架的系統,这个系统是访问路径后默认跳转到SSO平台进行登录的。想進入該系統,入口必須是走SSO平台登錄驗證後進入。但是經過手工口令測試,發現通過弱口令進SSO系統有點困難,戰略性放棄。先利用Shiro反序列化工具查看是否存在RCE漏洞。

這邊給個建議,不同工具可能不一定能拋出Key和利用鏈,大家在進行測試的時候,手裡盡量多換幾個工具來測試,我這裡換了三個工具才跑出Key和利用鏈,其他的工具就是跑不出(不是Key字典的問題,就是單純跑不出。)

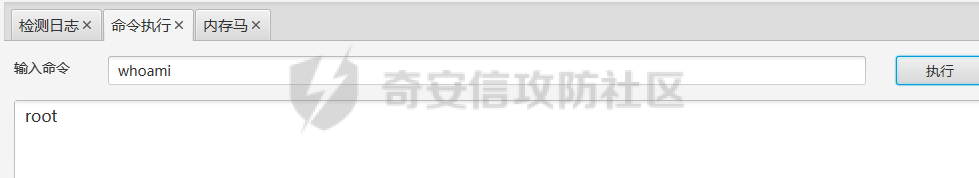

Linux機子,whoami Root權限,pingwww.baidu.com出網。

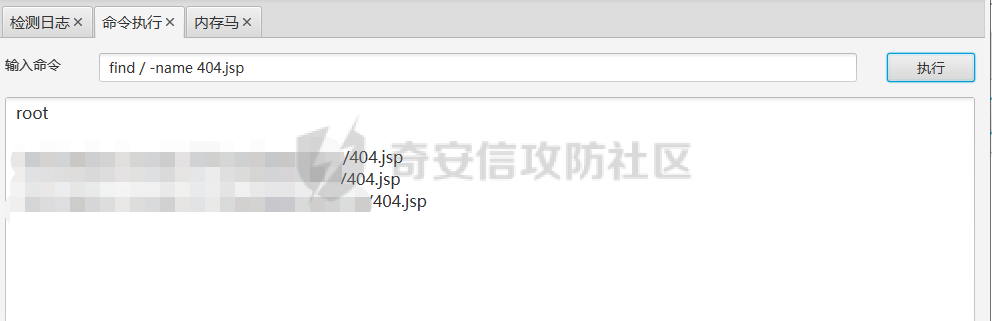

先用linux語句根據網站的靜態文件名稱找一下目錄地址

find/-name 404.jsp

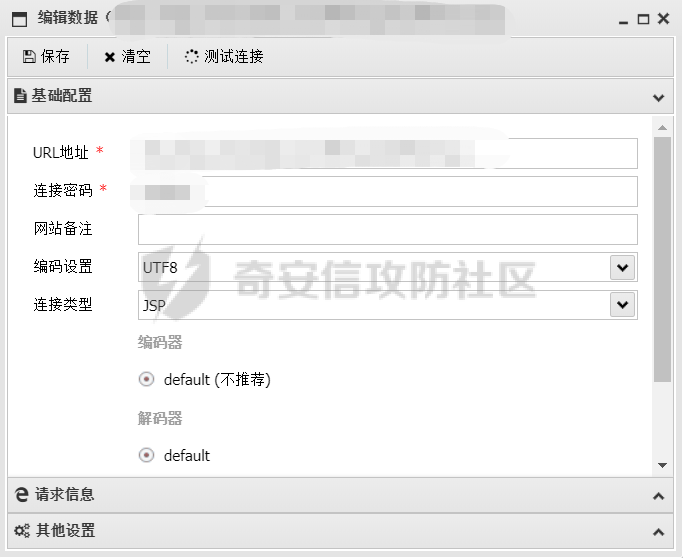

直接到能訪問的網站根目錄下wget我VPS上的JSP馬,接著蟻劍連接。

翻了一下/webapps下,發現是3個系統+SSO系統

猜測只要經過SSO驗證就可以訪問其他的3個系統

接著開始翻配置文件

在路徑/webapps/xxx/WEB-INF/classes/下

發現一個dbconfig.properties文件,發現了MySQL與Redis的連接信息。 (要打碼的東西較多,我就不放了)

MySQL是阿里雲的,不是內網本地的,看了一下,發現原來打的這台機子是雲主機。

白高興一場,想著下一步就連一下MysQL看看能不能登陸SSO 以及接著翻翻看看有什麼文件還有洩露配置信息然後就收工了。

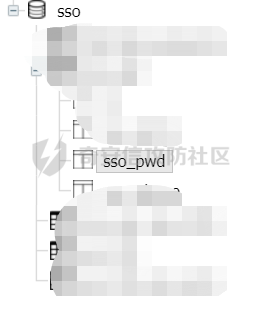

mysql連接後,看到了SSO的庫,以及其他3個系統的庫,但當務之急是先看看能否登錄SSO

查看SSO表中的sso_pwd字段

發現是加密的。還不是普通的加密。 (蚌埠住了。)

0x03 柳暗花明

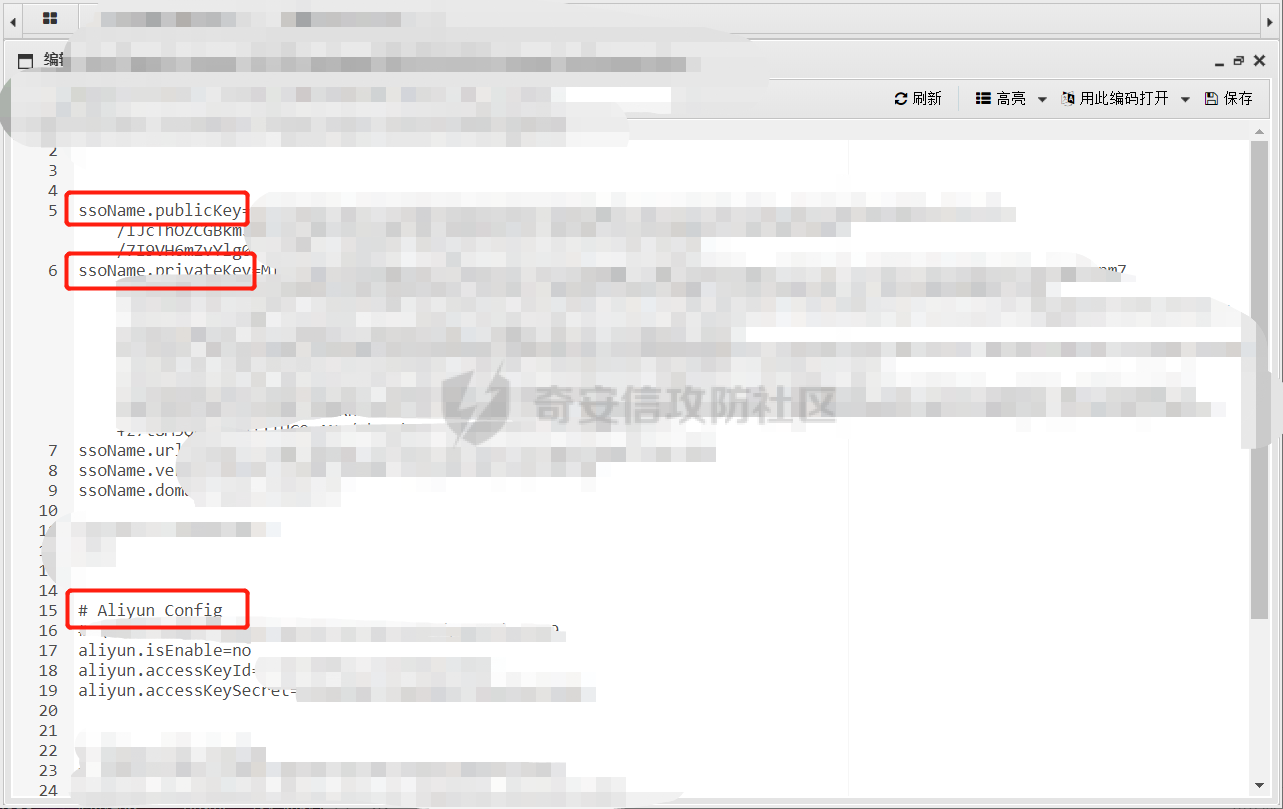

正當準備寫報告收工時,一個名為config.properties的文件引起了我的注意。點開查看了一下發現what!

SSO加密的密钥对 以及 Aliyun的accesskeyID和Secret起飞!

0x04 解密SSO密码

RSA加密、RSA解密- 在線工具- OKTools

密碼竟然是隨機生成的。這輩子都爆破不出來。

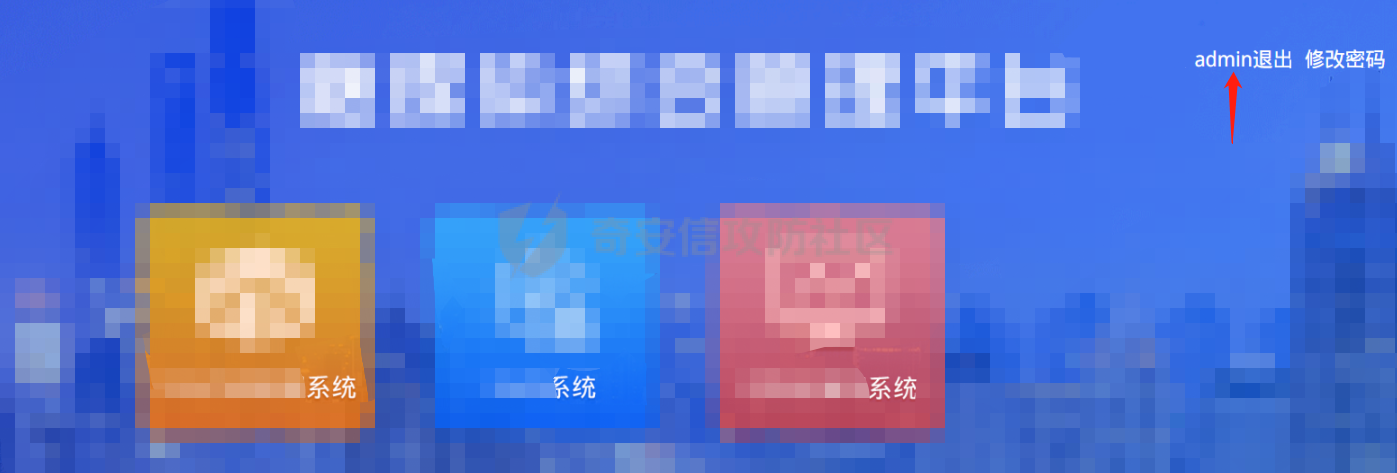

登錄SSO系統

接著通過數據庫中的其他庫的密碼進入3個系統,圖片我就不放了(要打碼的東西太多了。)。

0x05 接管云平台

前幾天才看到的TeamSix師傅的文章,今天正好有現成環境復現,美滋滋。我用CF 打穿了他的雲上內網| T Wiki (teamssix.com)

CF工具地址:

teamssix/cf: Cloud Exploitation Framework 雲環境利用框架,方便紅隊人員在獲得AK 的後續工作(github.com)

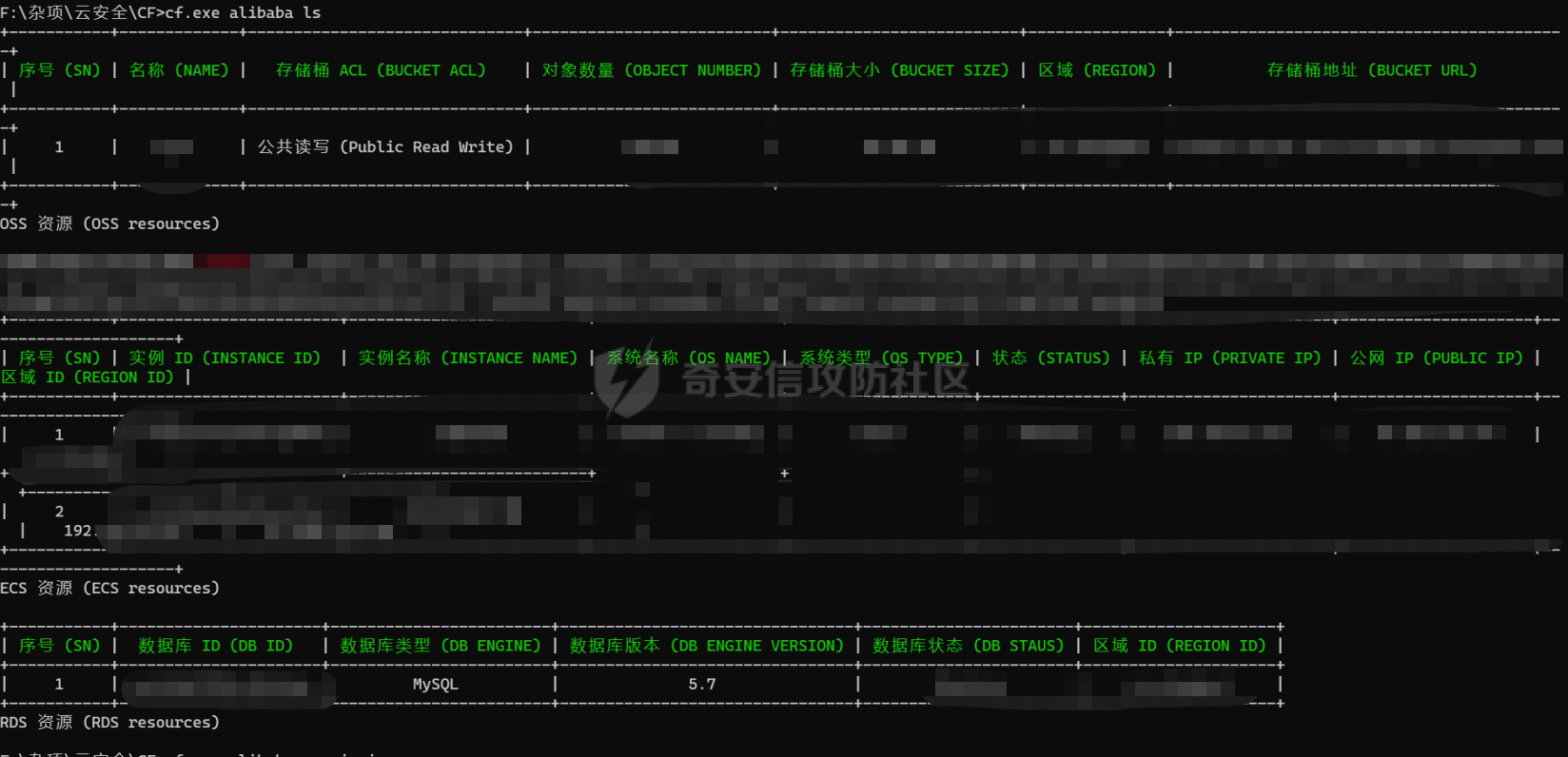

cf alibaba ls

查看雲資源

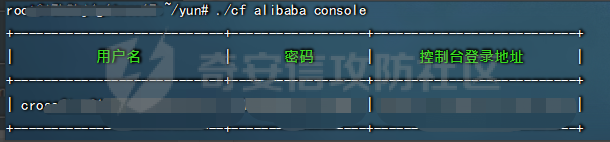

添加後門用戶接管阿里雲控制台

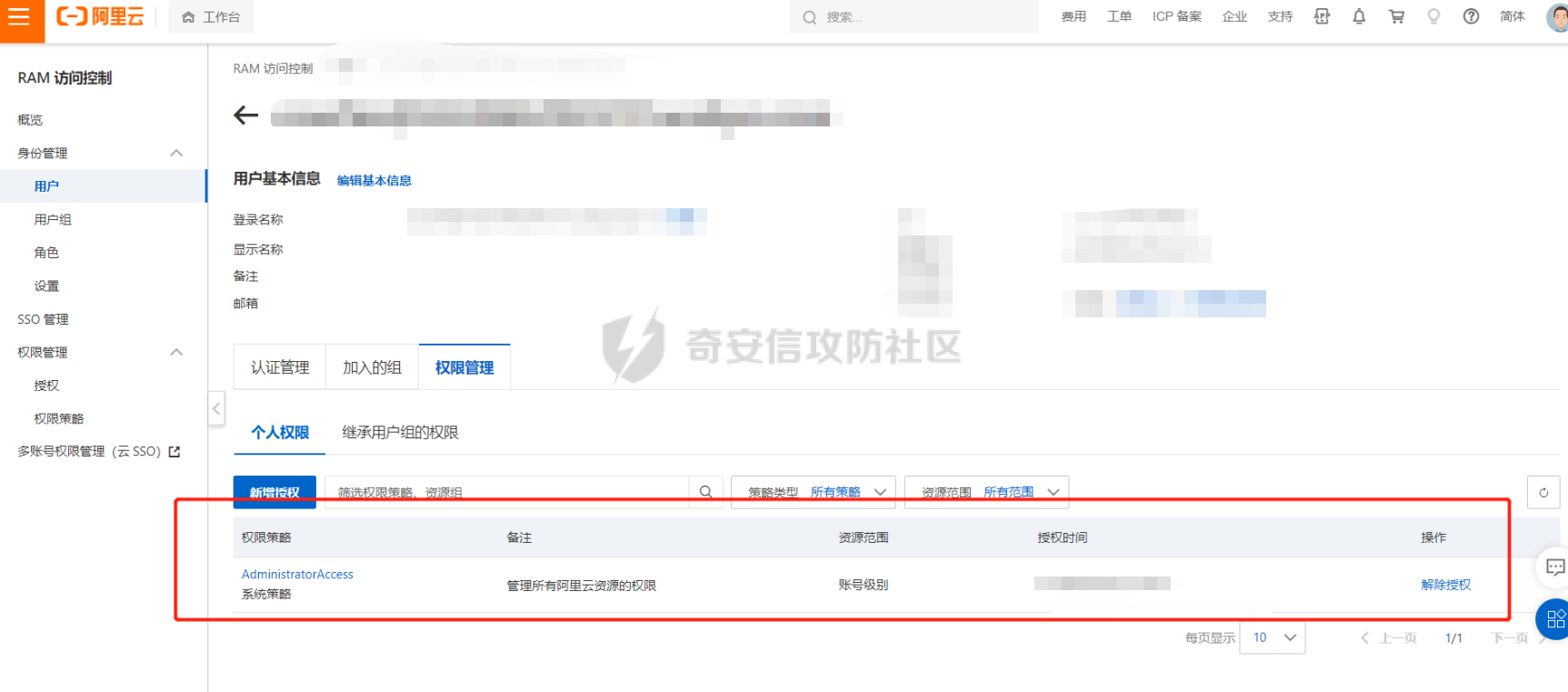

訪問控制中看到當前權限為:AdministratorAccess意味著我們已經拿到了該租戶的管理员权限

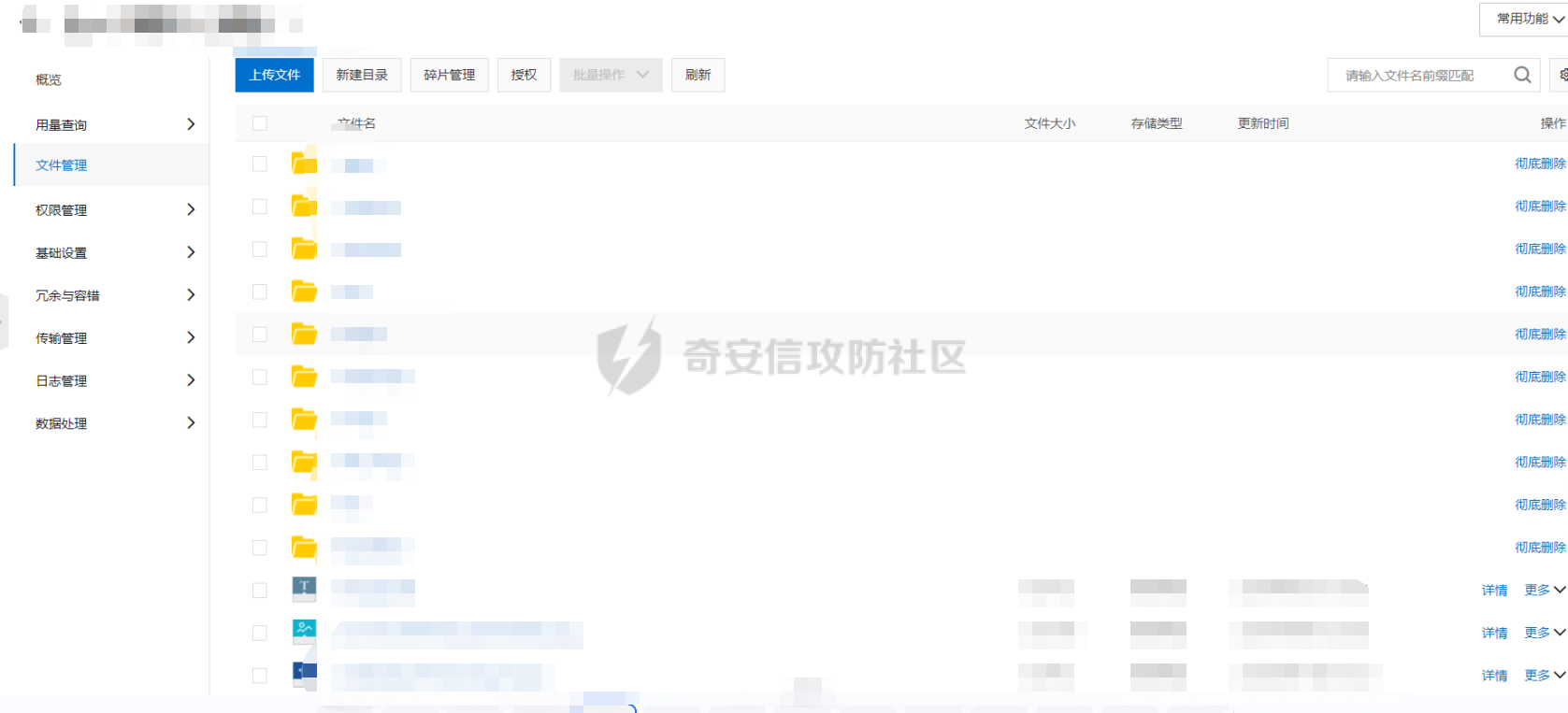

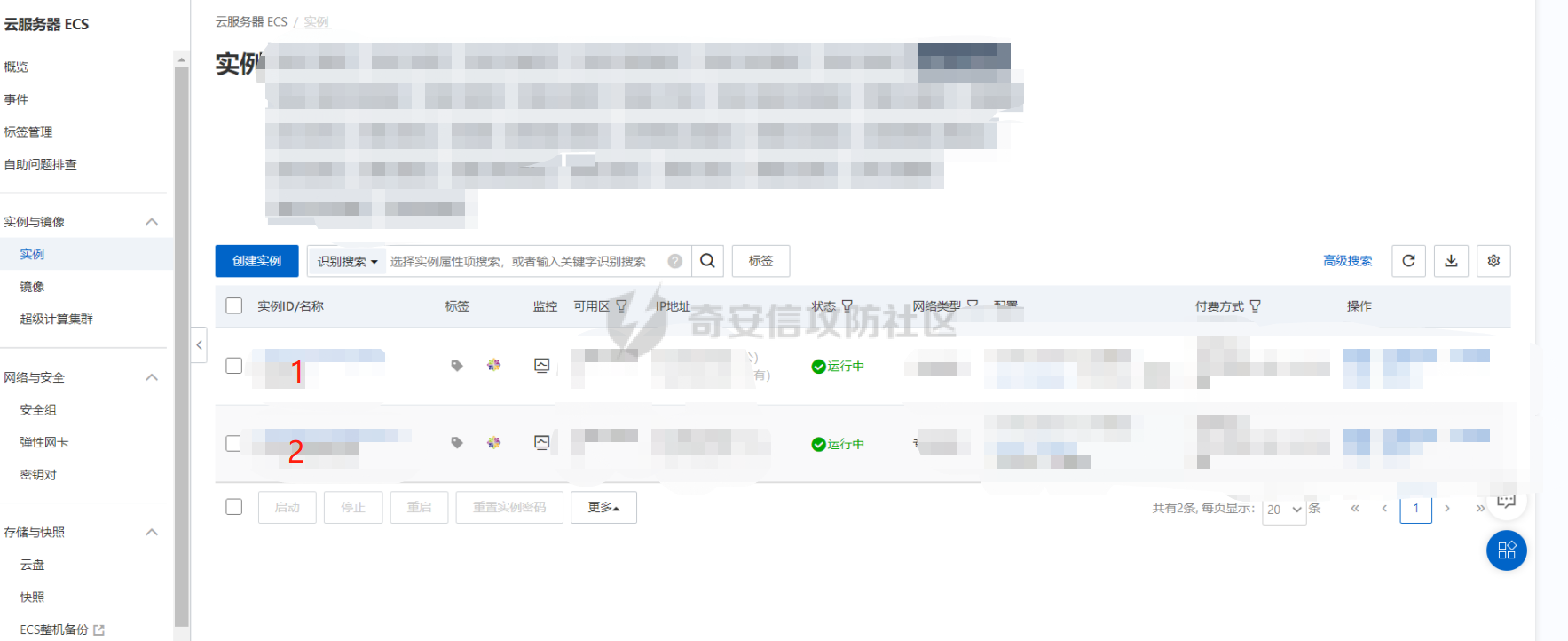

翻一下OSS資源以及ECS資源

OSS:

ECS:

至此,完事,寫報告,收工。

0x06 总结

復現了一波AK接管雲平台,感覺收穫良多,相信雲安全這塊以後也會成為攻防演練的突破口。此外,這次的攻擊路徑有點太過順利了,不管是發現Shiro框架還是翻配置文件找到RSA密鑰對和AK配置信息,我一度以為是蜜罐。

番外:写报告的时候,和队友聊了一下,没想到这个站还是靶标。。。。只能说攻防演练,运气也是很重要的。。。。原文连接: https://forum.butian.net/share/1854