taibeihacker

Moderator

在滲透測試過程中,碰見的web登錄頁面特別多,那麼我們應該用什麼樣的思路去進行一個測試呢,下面看看我的一些測試師思路ba

测试思路當看見一個這樣的web登錄框時,會怎麼樣進行一個滲透呢

弱口令我們可以看見這個登錄時並沒有存在一個驗證碼,就會存在一個爆破問題那麼一般爆破的用戶名又會存在那些呢

1.admin

2.test

3.root

這裡也可以去查找對應系統的的操作手測,收集管理賬號,增加爆破機率

在這裡進行了爆破,並沒有結果

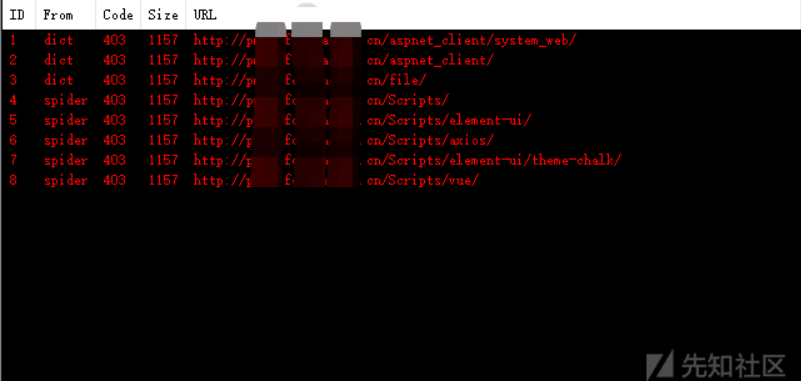

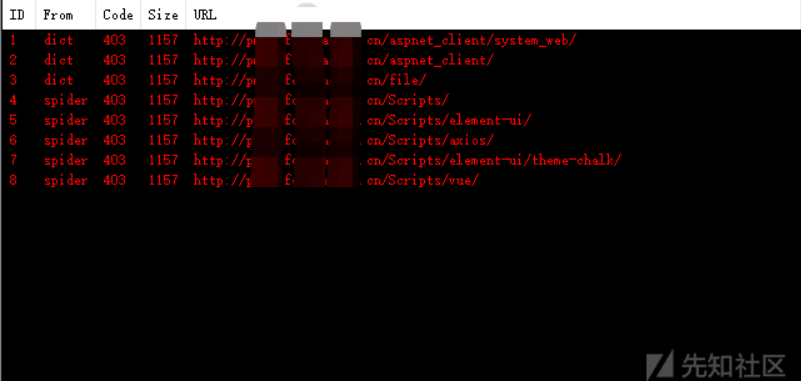

目录扫描我們可以去掃描目錄可能一些被掃描出來的目錄未做鑑權可直接訪問

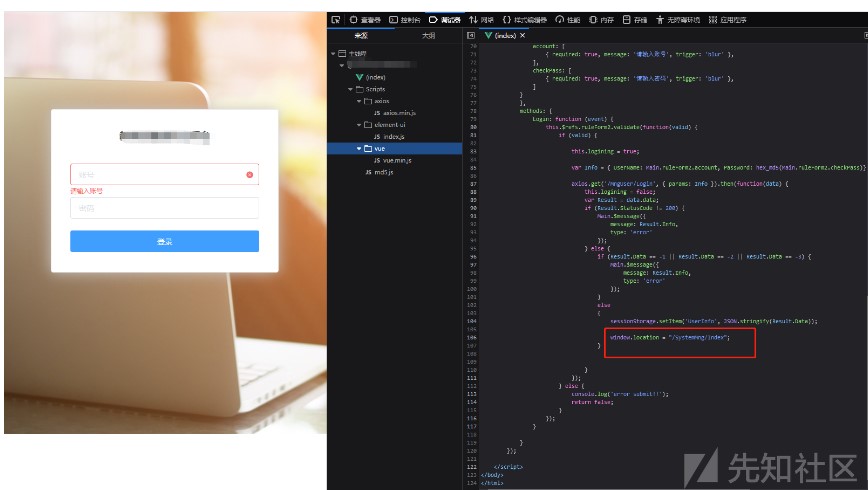

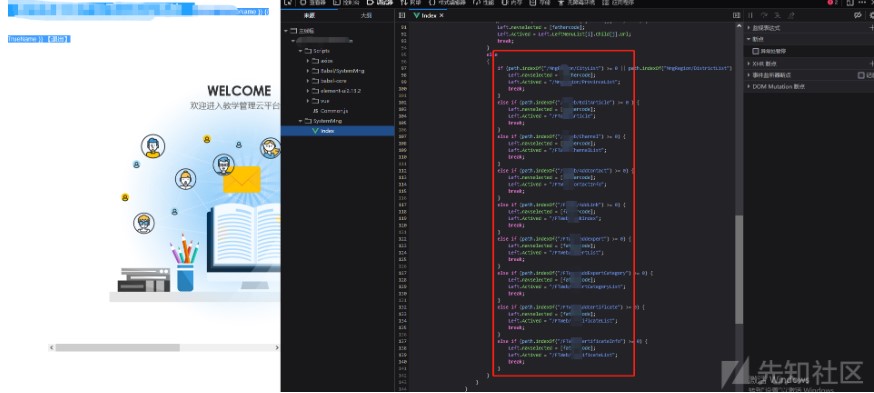

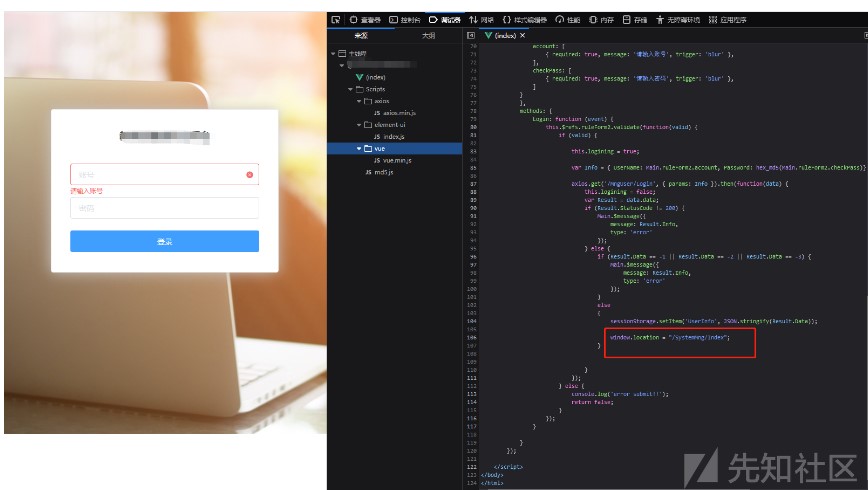

JS文件未授权上面方法都無果後,我們接下來去看下JS文件

發現在index.js中存在一個/SystemMng/Index的url

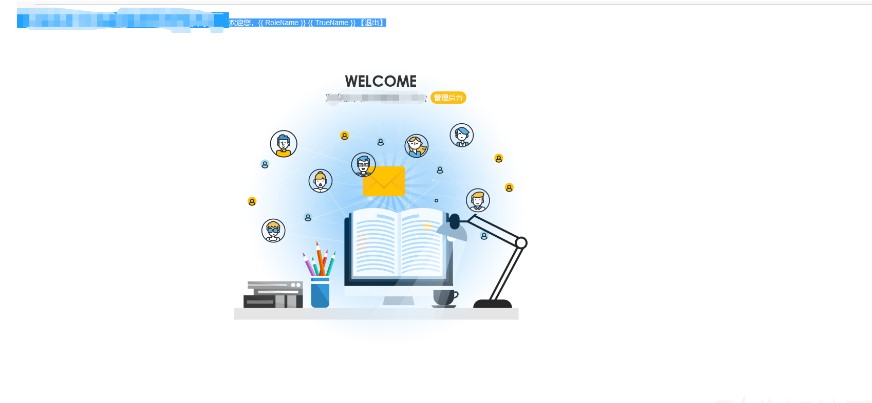

我們嘗試拼接訪問

拼接進來後發現什麼都沒有是不是準備放棄了

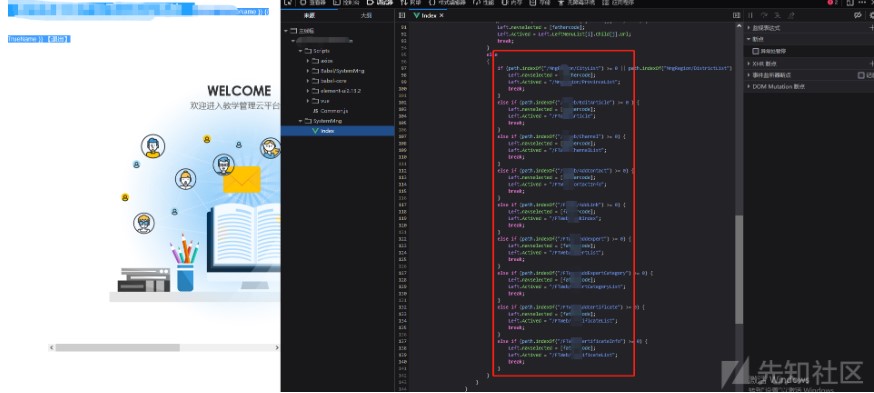

別急我們再看看JS 是不是發現驚喜了

拼接幾個危害都挺大的拿個可以繼續利用的給大家

组合拳弱口令爆破到這裡我們拿到了管理員的賬號以及電話了,也可以直接重置他們密碼了(拿正確的賬號再去嘗試爆破)

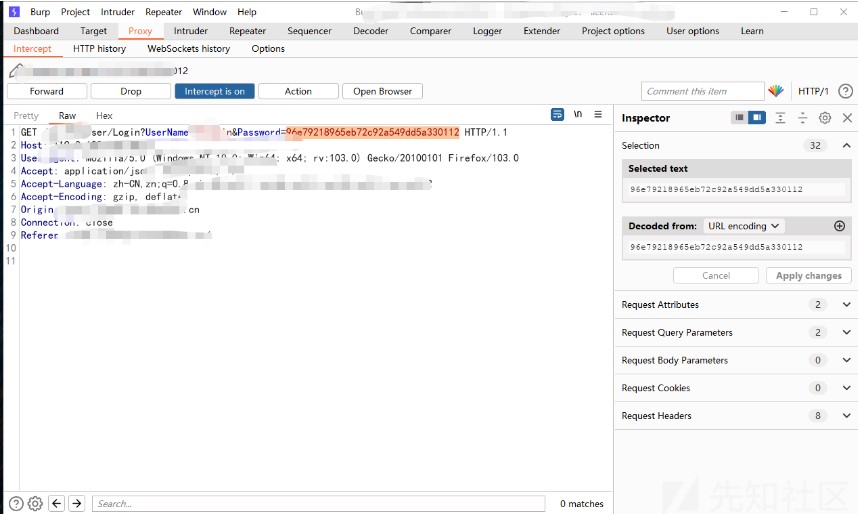

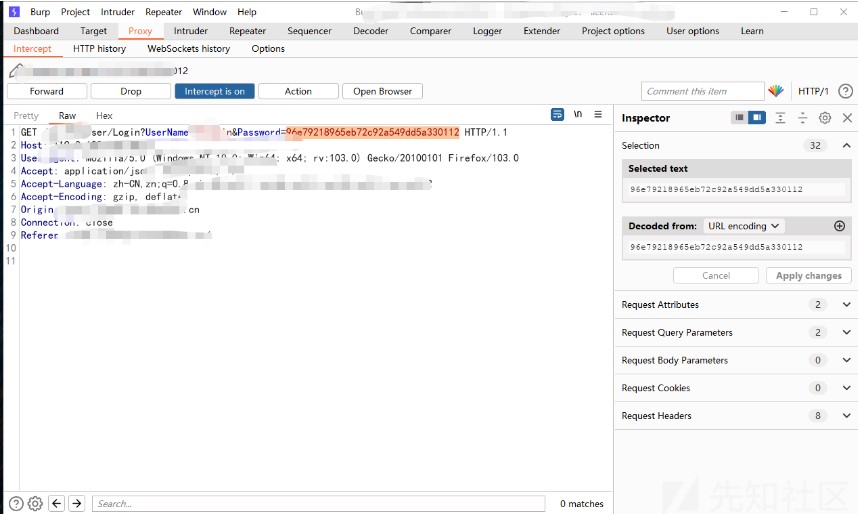

可以看見password被加密了發現為m5 我們利用burp自帶的轉碼爆破即可

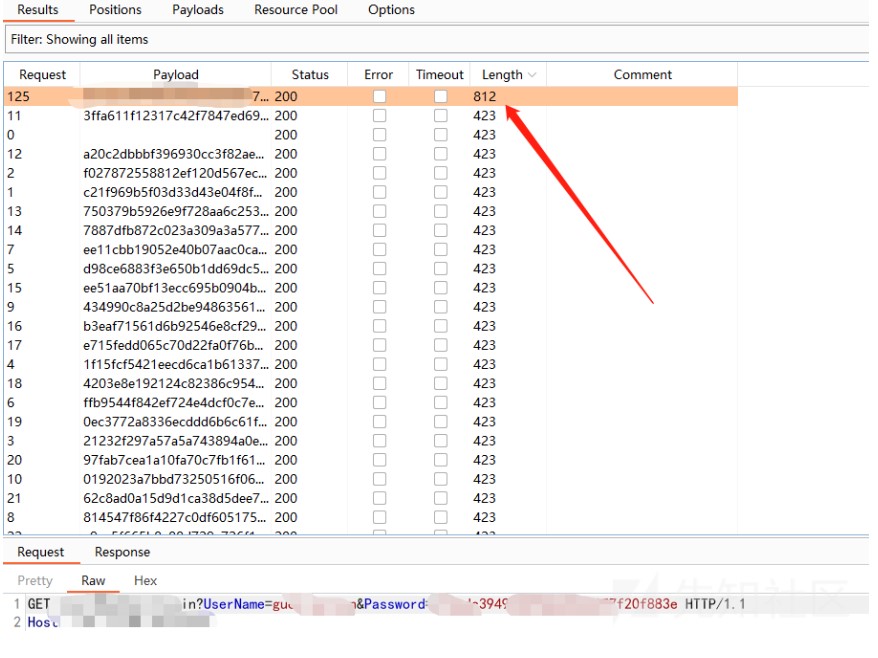

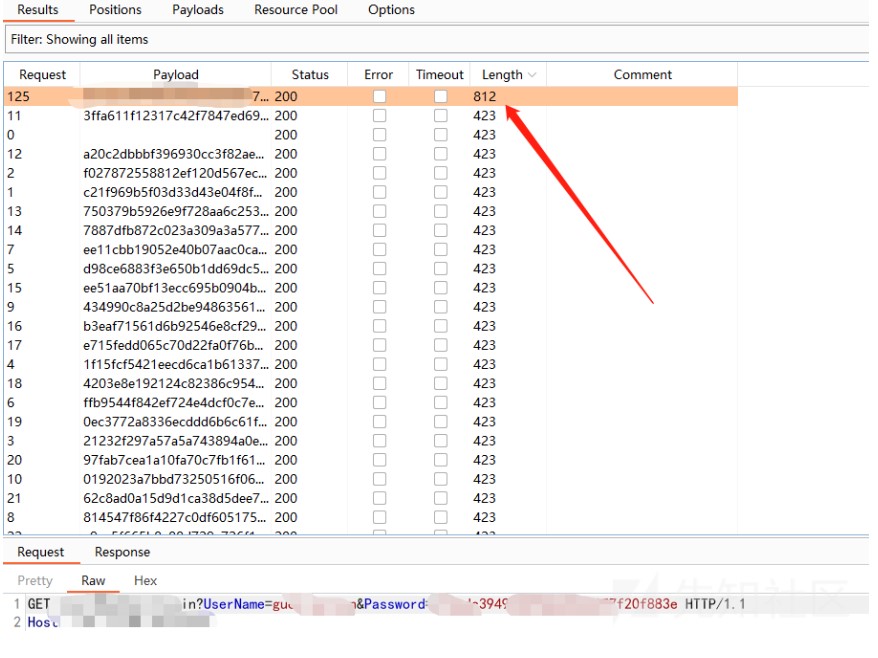

爆破成功賬號比較複雜在沒前面的操作下拿不到用戶名

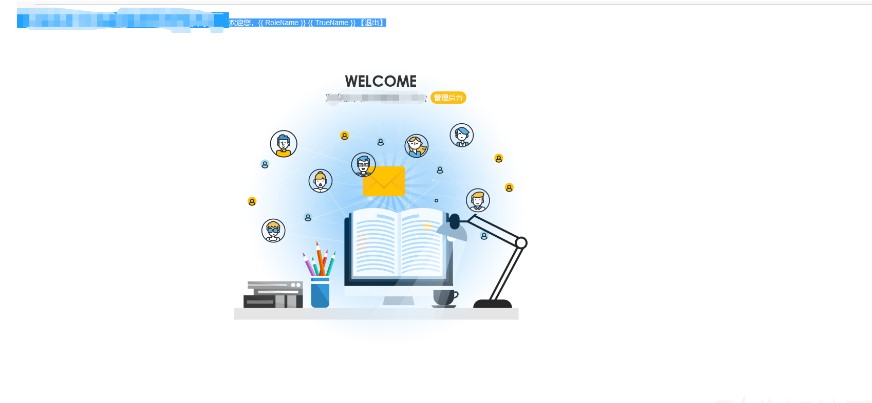

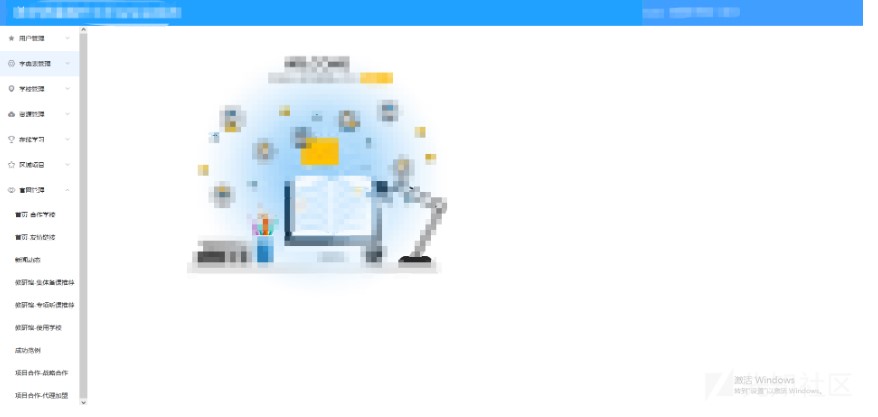

登錄成功

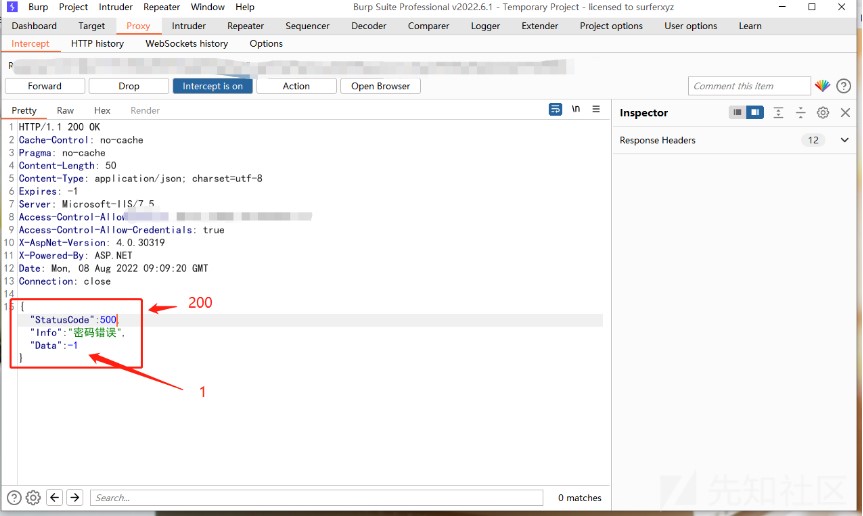

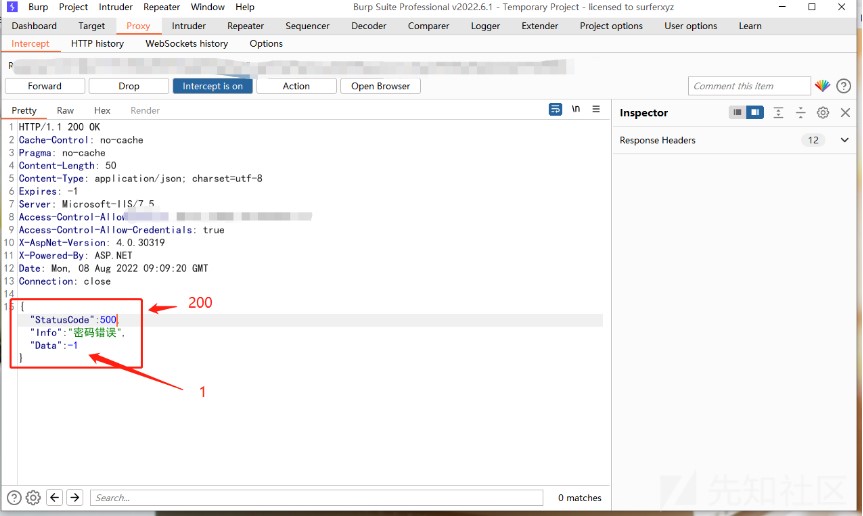

登录返回包测试隨意輸入登錄的賬號密碼登錄抓包

修改他的鑑權數據後

修改後發現跳轉的還無數據JS中還是存在洩露

利用方法一樣

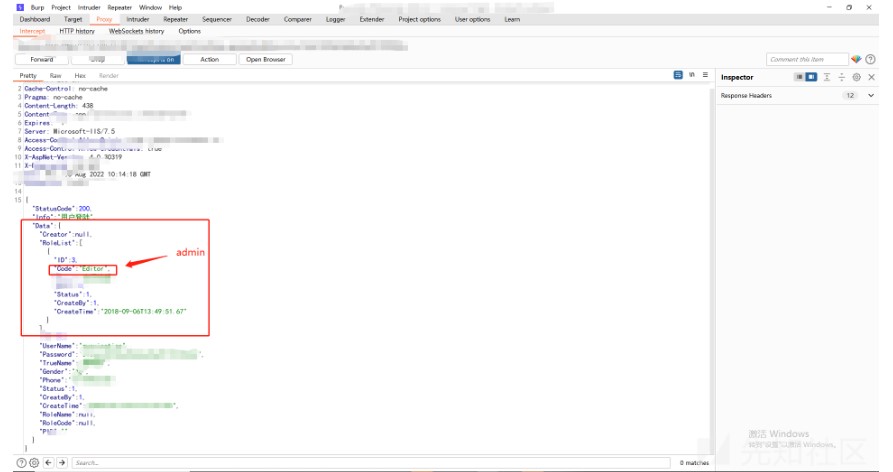

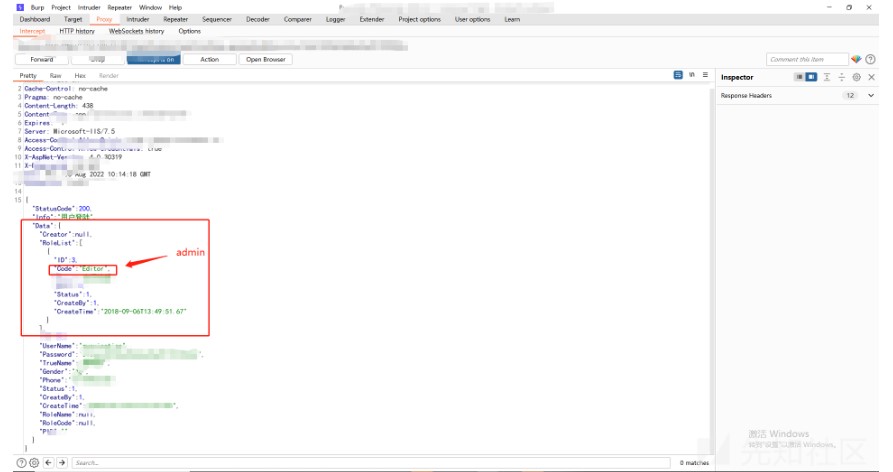

越权現在已經拿到了普通用戶的賬號密碼了,那我們後面應該去嘗試一個越權垂直越權或者平行越權

拿爆破的號進行登錄抓包處理,這個地方師傅們在挖掘的時候可以多看幾遍數據包以及返回包

開始在構造時以為是校驗ID 後面多測試幾輪下來,發現只會去識別code參數

從未授權到拿到網站的所有權限

原文連接:https://xz.aliyun.com/t/11612

测试思路當看見一個這樣的web登錄框時,會怎麼樣進行一個滲透呢

弱口令我們可以看見這個登錄時並沒有存在一個驗證碼,就會存在一個爆破問題那麼一般爆破的用戶名又會存在那些呢

1.admin

2.test

3.root

這裡也可以去查找對應系統的的操作手測,收集管理賬號,增加爆破機率

在這裡進行了爆破,並沒有結果

目录扫描我們可以去掃描目錄可能一些被掃描出來的目錄未做鑑權可直接訪問

JS文件未授权上面方法都無果後,我們接下來去看下JS文件

發現在index.js中存在一個/SystemMng/Index的url

我們嘗試拼接訪問

拼接進來後發現什麼都沒有是不是準備放棄了

別急我們再看看JS 是不是發現驚喜了

拼接幾個危害都挺大的拿個可以繼續利用的給大家

组合拳弱口令爆破到這裡我們拿到了管理員的賬號以及電話了,也可以直接重置他們密碼了(拿正確的賬號再去嘗試爆破)

可以看見password被加密了發現為m5 我們利用burp自帶的轉碼爆破即可

爆破成功賬號比較複雜在沒前面的操作下拿不到用戶名

登錄成功

登录返回包测试隨意輸入登錄的賬號密碼登錄抓包

修改他的鑑權數據後

修改後發現跳轉的還無數據JS中還是存在洩露

利用方法一樣

越权現在已經拿到了普通用戶的賬號密碼了,那我們後面應該去嘗試一個越權垂直越權或者平行越權

拿爆破的號進行登錄抓包處理,這個地方師傅們在挖掘的時候可以多看幾遍數據包以及返回包

開始在構造時以為是校驗ID 後面多測試幾輪下來,發現只會去識別code參數

從未授權到拿到網站的所有權限

原文連接:https://xz.aliyun.com/t/11612