taibeihacker

Moderator

域环境中的组策略安全测试

1 组策略的部署与更新

1.1 组策略的部署

Windows 2016 自帶Server Manager 組策略管理工具更專業的組策略管理工具GPMC,可以管理多個域

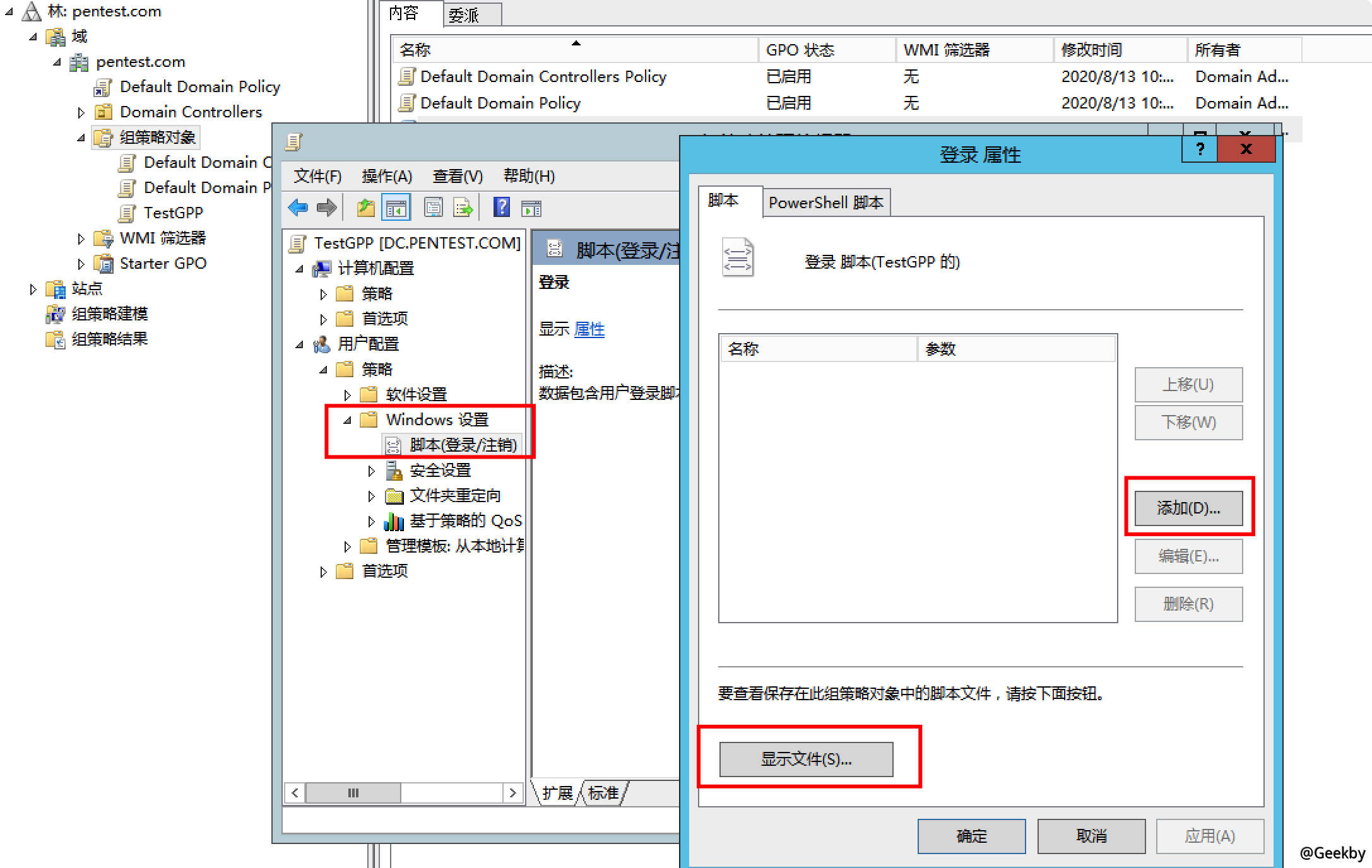

創建並編輯組策略的內容

組策略分作主機策略和用戶策略,machine 和users 目錄;腳本類型和非腳本類型,script 目錄

1.2 组策略的存储

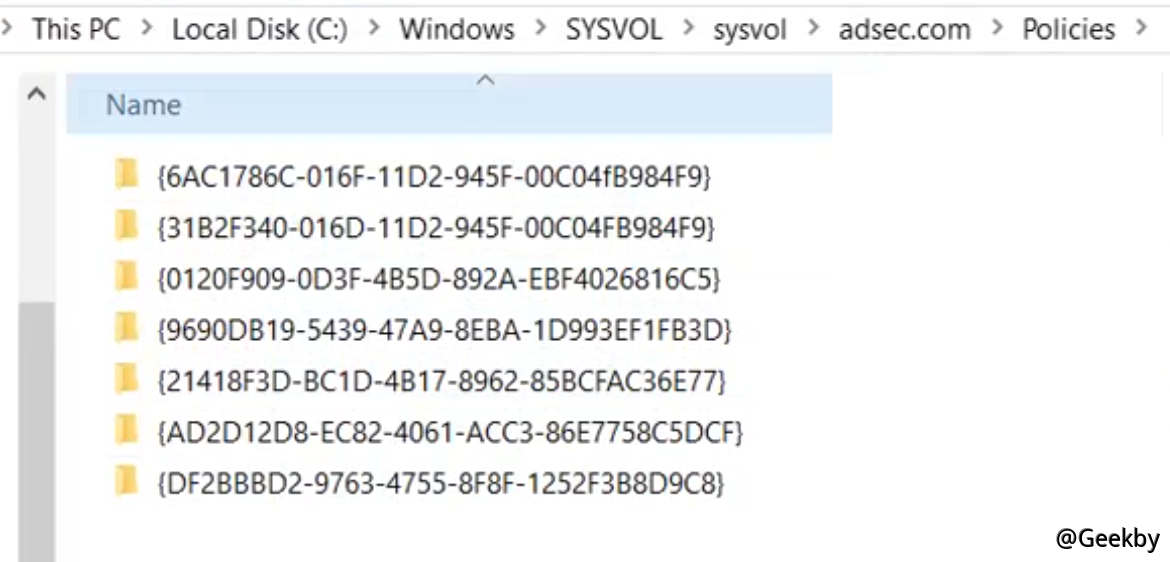

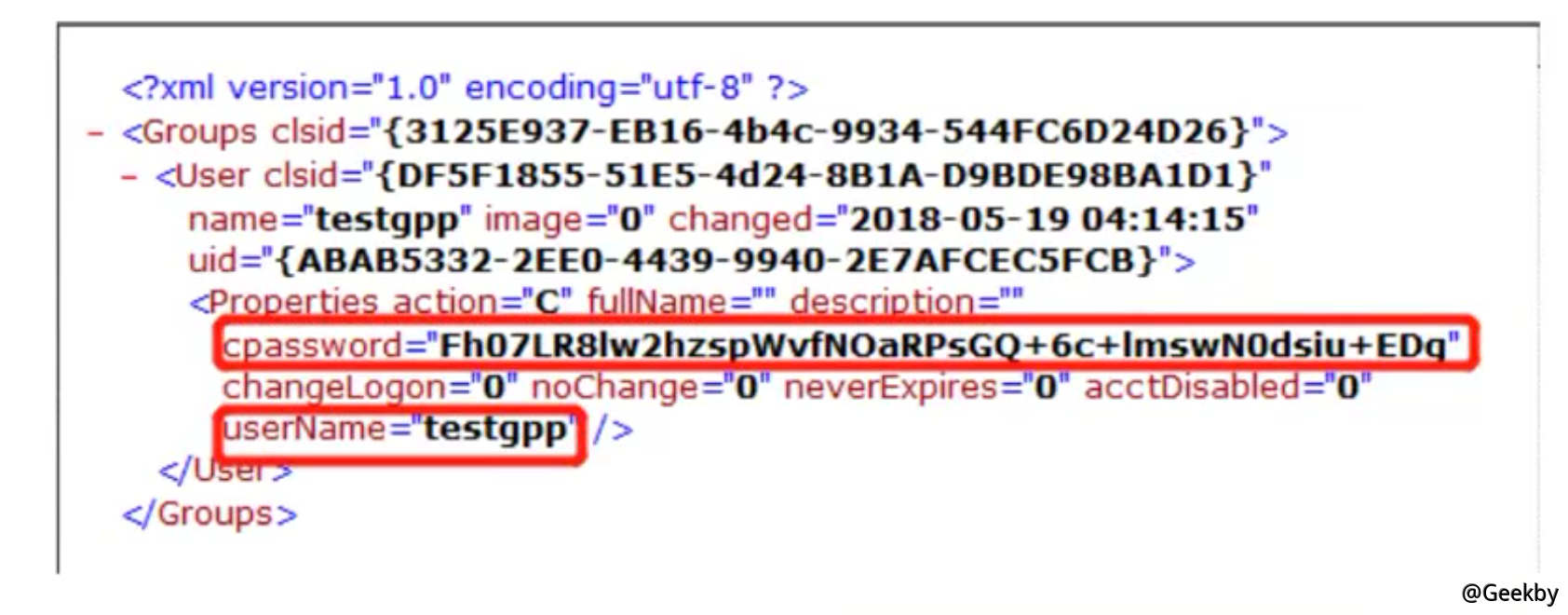

存儲在域服務器中,\\domain\sysvol\policies 以明文形式存儲為xml、ini、inf 等文件對域內所有用戶開放讀權限

1.3 组策略的更新

客戶端每90 分鐘主動獲取一次組策略,檢查組策略是否發生變更客戶端使用gpupdate /force 強制立即檢查組策略

參數可以分為主機和用戶, gpupdate /force /target:computer

1.4 组策略的下发与获取

kerberos 協議認證LDAP 協議檢索

SMB 協議下載

組策略的查詢原理LDAP 檢索所有的組策略,哪些屬於自己的查詢策略,服務器決定需要返回哪些策略(版本號是決定的重要因素)

2 组策略密钥攻防

2.1 组策略中的口令明文

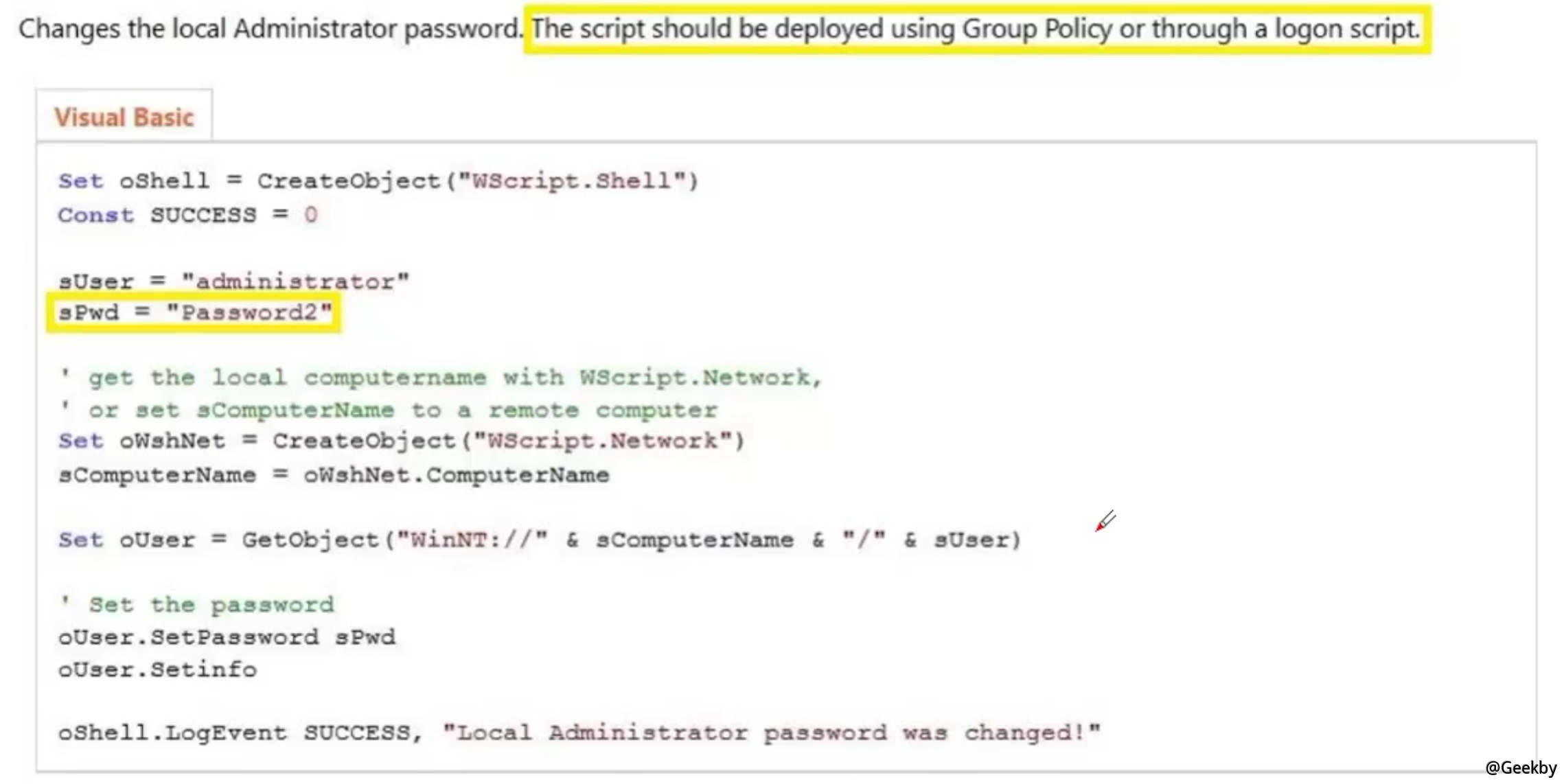

通過VB 腳本部署登錄腳本

在2003 之前較為常見,現已廢棄。

2.2 组策略中的口令密文

微軟在windows 2008 中發布了GPP(Group Policy Preferences),KB943729,在windows 2016 上已禁用。在某些場景存儲使用憑據:

映射驅動(Drivers.xml)

創建/更新服務(Services.xml)

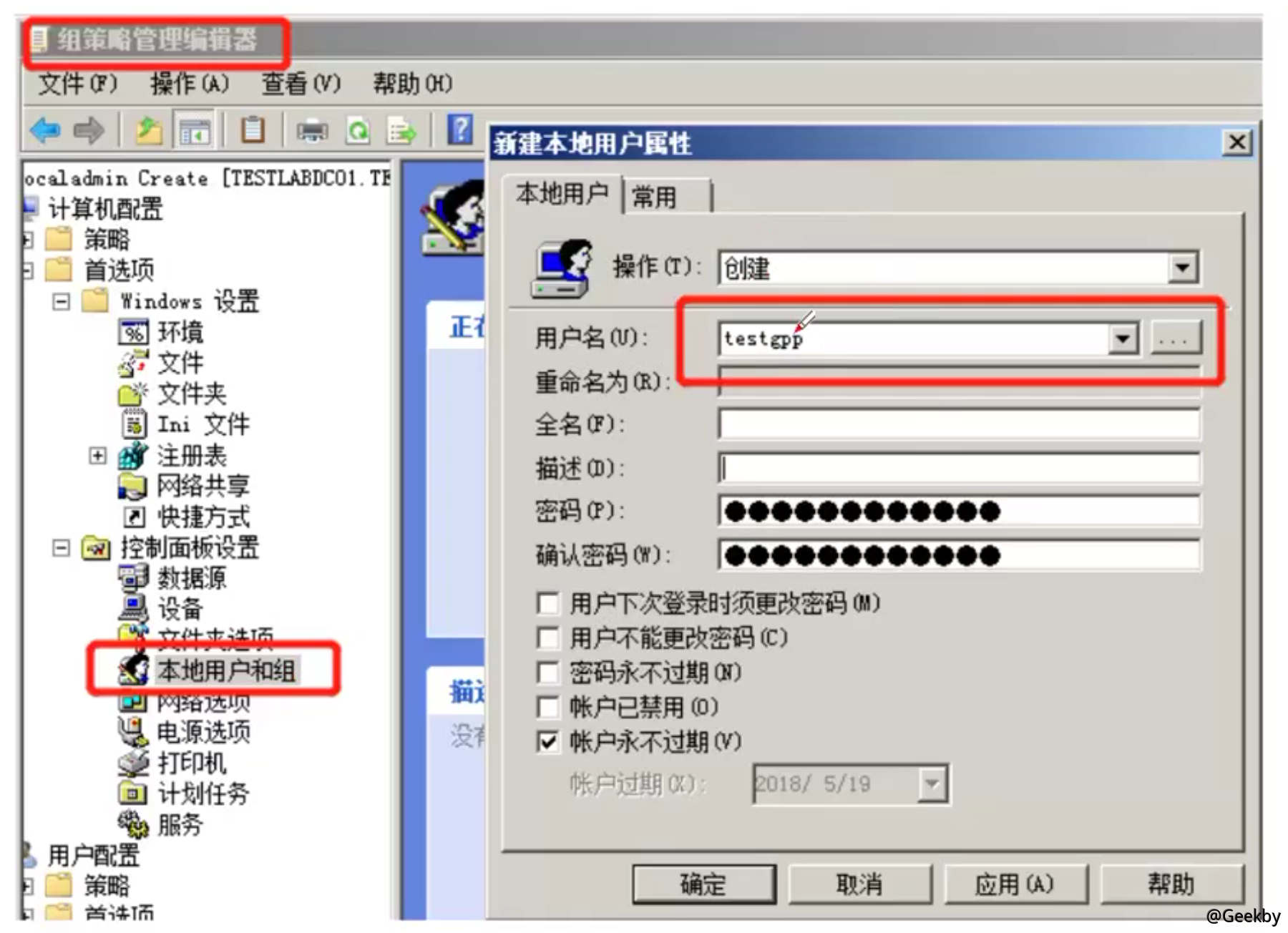

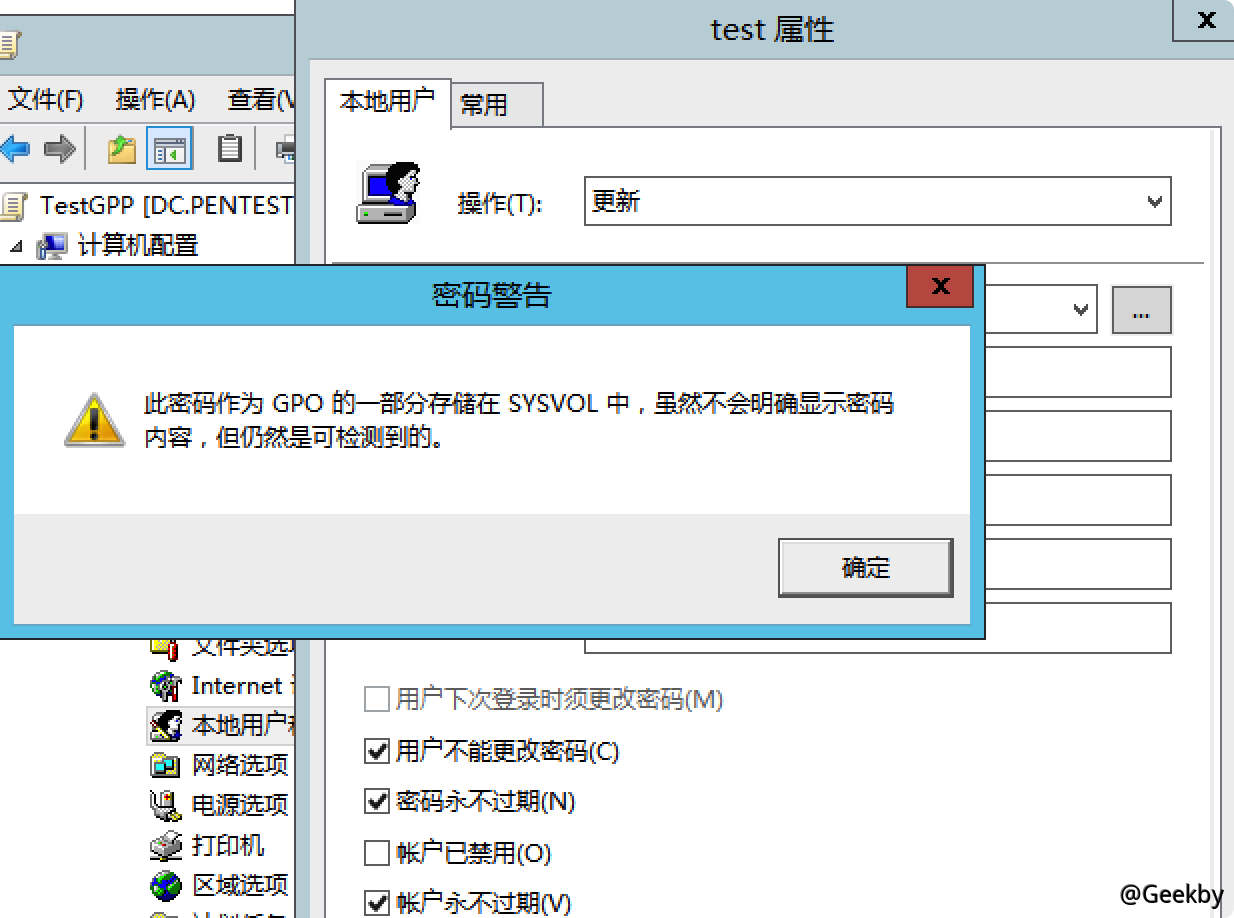

創建本地用戶

計劃服務(ScheduledTasks.xml)

數據源(DataSources.xml)

更改本地Administrator密碼

打印機配置(Printers.xml)

以使用組策略創建本地用戶為例:

win 2003

win 2008

組策略內容:

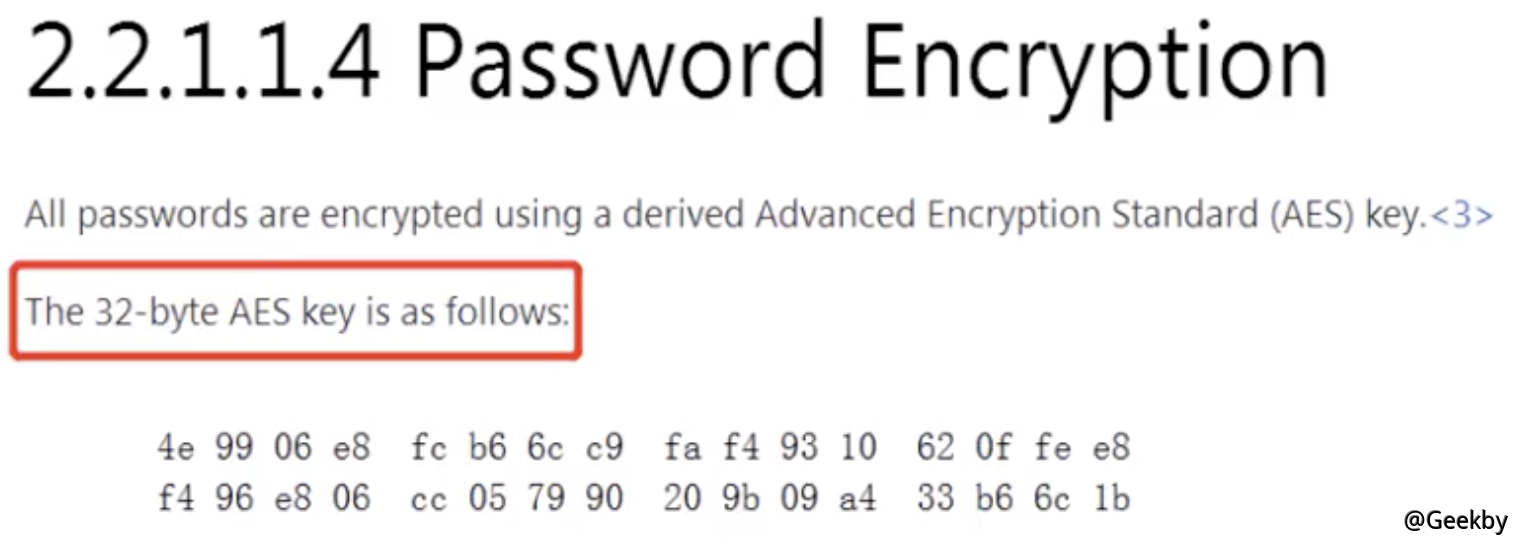

明文密碼由AES 加密,但是密鑰固定:

2.3 破解口令密文

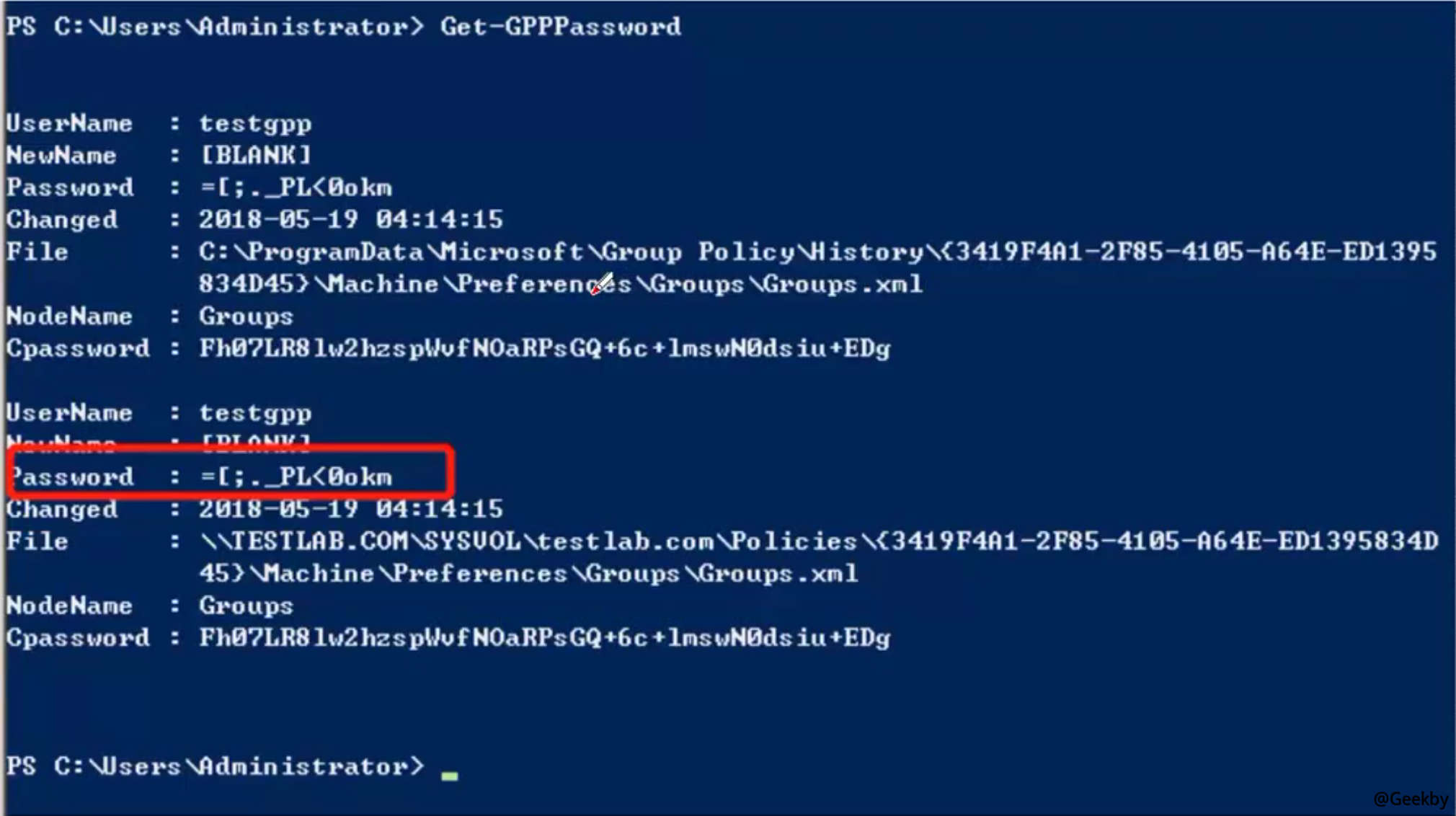

利用PowerSploit 中的Get-GPPPassword 獲取組策略中的口令:Get-GPPPassword

3 利用组策略攻击客户端

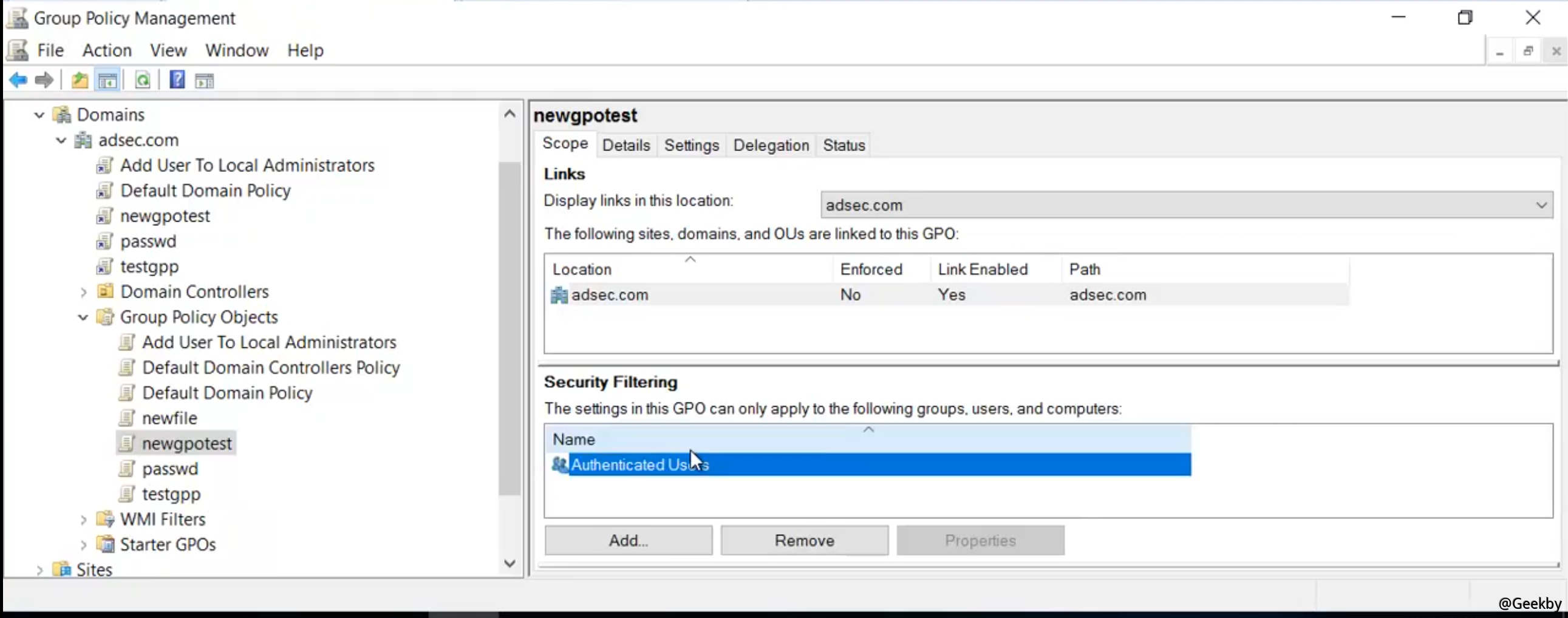

向客戶端下發組策略: