taibeihacker

Moderator

Lightsout将产生一个混淆的DLL,该DLL将在试图逃避AV时禁用AMSI ETW。这是通过随机化所有使用的Winapi功能,XOR编码字符串以及使用基本的沙盒检查来完成的。 mingw-w64用于将混淆的C代码编译到一个可以加载到存在AMSI或ETW的过程中(即PowerShell)中的DLL。

Lightsout旨在在安装Python3和MingW-W64的Linux系统上使用。无需其他依赖。

目前的功能包括:

XOR编码字符串Winapi函数名称随机化多个沙箱检查选项硬件断点旁路选项______________________________

| |

| AMSI + ETW |

| |

|灯光|

| ________ |

| || || || |

| || _____ || |

| |//|| |

|//|| |

| /____//- '|

| | ____ |/|

| |

| @YCYGUIRER |

| |

| RG |

`-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

usage: lightsout.py [-h] [-m方法] [-s选项] [-sa value] [-k键] [-o outfile] [-p pid]

产生一个混淆的DLL,可以禁用AMSI ETW

Options:

-h, - 赫尔普显示此帮助消息和退出

-m方法, - 方法方法

旁路技术(options:补丁,hwbp,remote_patch)(Default:补丁)

-s选项,-sandbox lt;选项

沙盒逃避技术(options: MathSleep,用户名,主机名,域)(Default: MathSleep)

-sa值,-sandbox-arg值

沙盒逃避技术的论点(EX: Win10co-Desktop,TestLab.Local)

-k键, - 键键

与使用(默认情况随机生成)编码字符串的关键

-o折叠, - 卸货支出

文件以将DLL保存到

远程选项:

-p pid,-pid pid

远程进程的PID进行补丁Intended Use/Opsec Considerations此工具旨在在五旬节上使用,主要是为执行恶意PowerShell脚本而不会被AV/EDR阻止。因此,该工具非常准确,可以添加很多以改善OPSEC。不要指望此工具可以通过EDR完全逃避检测。

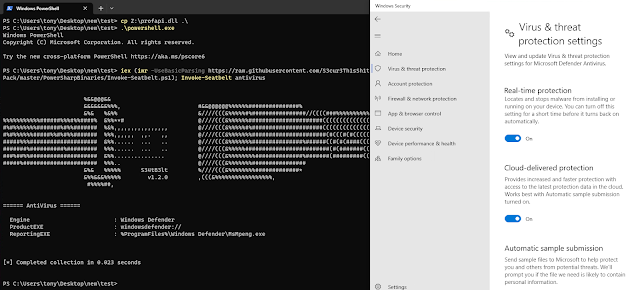

Usage Examples您可以将输出DLL传输到目标系统,并将其加载到PowerShell各种方式中。例如,可以通过P/Indoke使用LoadLibrary:进行完成

甚至更容易,将PowerShell复制到任意位置,然后加载DLL!

Greetz/Credit/Further Reference:@rastamouse的博客文章有关AMSI: 3https://rastamouse.me/memory-patching-amsi-bypass/@ccob/ethicalChaos/exhicalChaos,用于通过硬件bypasss上的无patch amsi bypass的博客文章https://ethicalchaos.dev/2022/04/17/in-process-patchless-amsi-bypass/@rad9800 for their code which this tool uses to bypass AMSI and ETW with hardware breakpoints: https://github.com/rad9800/misc/tree/main/hooks