taibeihacker

Moderator

使用Empire自动获取域管理员 译:backlion

自從Empire和BloodHound被應用來,對AD滲透已經可以獲取到內網環境95%的信息量。作者發現自己一遍又一遍地在做同樣重複的事情,當發生這種情況時,就應該考慮到自動化,畢竟一個自動獲得域管理員的自動化腳本是提高工作效率最好的辦法。此外,Empire剛剛推出了一個RESTful API的接口,可以輕鬆創建與之交互的第三方腳本。

Empire -https://github.com/EmpireProject/Empire

1.下載empire並且安裝運行:

git clone https://github.com/EmpireProject/Empire

cd Empire/setup ./install.sh cd .

# Start the Empire console and RESTful API

python empire --rest --username backlion --password Password@123

2.啟動empier的控制台和RESTful API服務,並啟動運行DeathStar:

git clone https://github.com/byt3bl33d3r/DeathStar

# Death Star is written in Python3

pip3 install -r requirements.txt

# Supply the username and password you started Empire's RESTful API with

./DeathStar.py -u backlion -p Password@123

3.如果一切順利,DeathStar會創建一個http偵聽,應該可以看到'Polling for Agents'狀態:這意味著已經通過了empire的RESTful API接口驗證,而且DeathStar正在監聽第一個代理。這裡需要的只是你在代理上加入域主機即可。現在需要的只是域主機連接機器上的代理,如何做到這一點已超出本文的範圍。作者建議你使用crackmapexec。

1.在第一個視頻中,它使用SYSVOL漏洞中的GPP密碼來提升域權限,使用解密的憑證橫向擴展到應用GPO的機器上,並最終登錄到已登錄域管理員的計算機上,然後枚舉正在運行的進程和PSInject進入一個在Domain Admin帳戶下運行的進程(默認情況下是explorer.exe):

2.第二個視頻,它實際上獲得域管理員的憑據是使用Mimikatz和利用本地管理員的關係:

前言

自從Empire和BloodHound被應用來,對AD滲透已經可以獲取到內網環境95%的信息量。作者發現自己一遍又一遍地在做同樣重複的事情,當發生這種情況時,就應該考慮到自動化,畢竟一個自動獲得域管理員的自動化腳本是提高工作效率最好的辦法。此外,Empire剛剛推出了一個RESTful API的接口,可以輕鬆創建與之交互的第三方腳本。

项目目标和实施

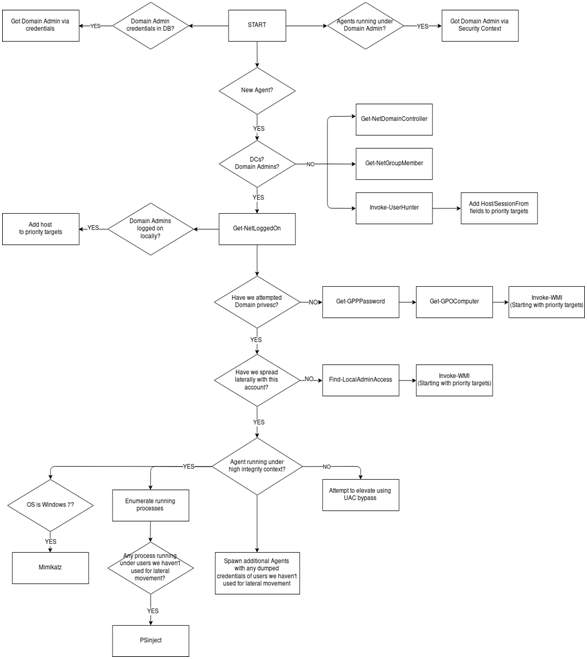

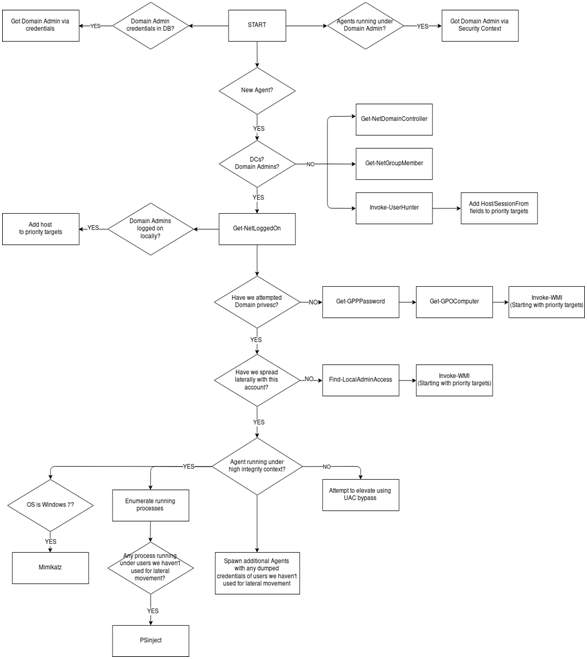

最初,作者本來想要的是通過BloodHounds輸出信息,並解析它,將其提供輸入到Empire中,使其成為流程化。可是,BloodHound並沒有使用域特權升級(如SYSVOL中的GPP密碼。所以作者想要一個更靈活的BloodHound版本的“攻擊模板”。 此外,Empire擁有BloodHound的大部分核心功能,它包含了BloodHound上的所有功能。作者堅持使用Empire,並使用RESTful API自動化所有內容。 這也使得能夠自由地解析模塊的輸出,並且對整體的邏輯和用戶反饋有更多的輸出控制。设计流程图

以下展示了DeathStar項目的設計流程:

环境配置

DeathStar -https://github.com/byt3bl33d3r/DeathStarEmpire -https://github.com/EmpireProject/Empire

1.下載empire並且安裝運行:

git clone https://github.com/EmpireProject/Empire

cd Empire/setup ./install.sh cd .

# Start the Empire console and RESTful API

python empire --rest --username backlion --password Password@123

2.啟動empier的控制台和RESTful API服務,並啟動運行DeathStar:

git clone https://github.com/byt3bl33d3r/DeathStar

# Death Star is written in Python3

pip3 install -r requirements.txt

# Supply the username and password you started Empire's RESTful API with

./DeathStar.py -u backlion -p Password@123

3.如果一切順利,DeathStar會創建一個http偵聽,應該可以看到'Polling for Agents'狀態:這意味著已經通過了empire的RESTful API接口驗證,而且DeathStar正在監聽第一個代理。這裡需要的只是你在代理上加入域主機即可。現在需要的只是域主機連接機器上的代理,如何做到這一點已超出本文的範圍。作者建議你使用crackmapexec。

视频演示

一旦得到第一個代理,DeathStar將接管,將開始自動化提權。以下是兩個不同情況下獲取域管理員的DeathStar視頻1.在第一個視頻中,它使用SYSVOL漏洞中的GPP密碼來提升域權限,使用解密的憑證橫向擴展到應用GPO的機器上,並最終登錄到已登錄域管理員的計算機上,然後枚舉正在運行的進程和PSInject進入一個在Domain Admin帳戶下運行的進程(默認情況下是explorer.exe):