taibeihacker

Moderator

Hack The Box —— Bank

信息搜集

nmap

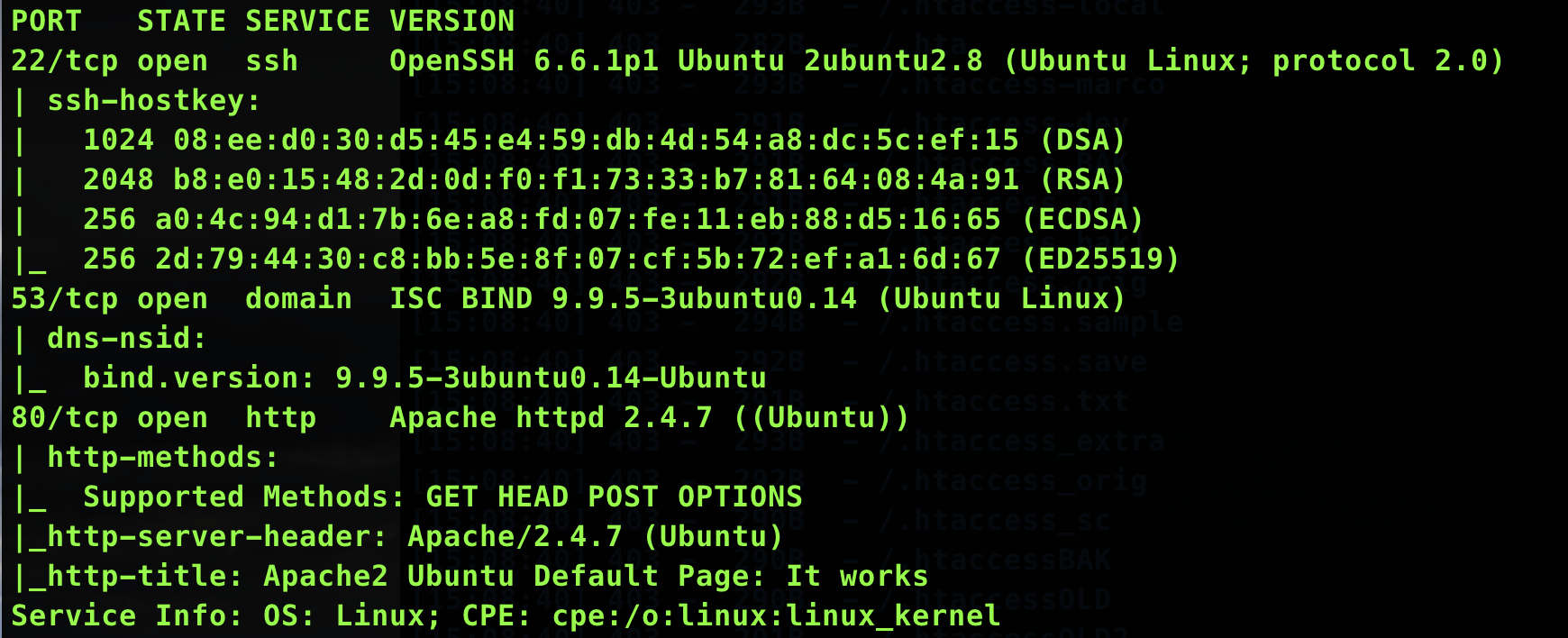

1nmap -T4 -A -v 10.10.10.29

發現開放了22、80、TCP 53 端口,在53 端口上開放DNS 服務。通常情況下DNS 服務開放在UDP 53 端口上,在TCP 上開放DNS 服務,一般是具有區域傳輸功能,因此懷疑具有DNS 區域傳輸漏洞。

訪問80 端口,是一個apache 的默認頁面,通常情況下,這種既開著DNS 的,然後直接訪問80 端口為空頁面的服務器,是作為虛擬主機使用。

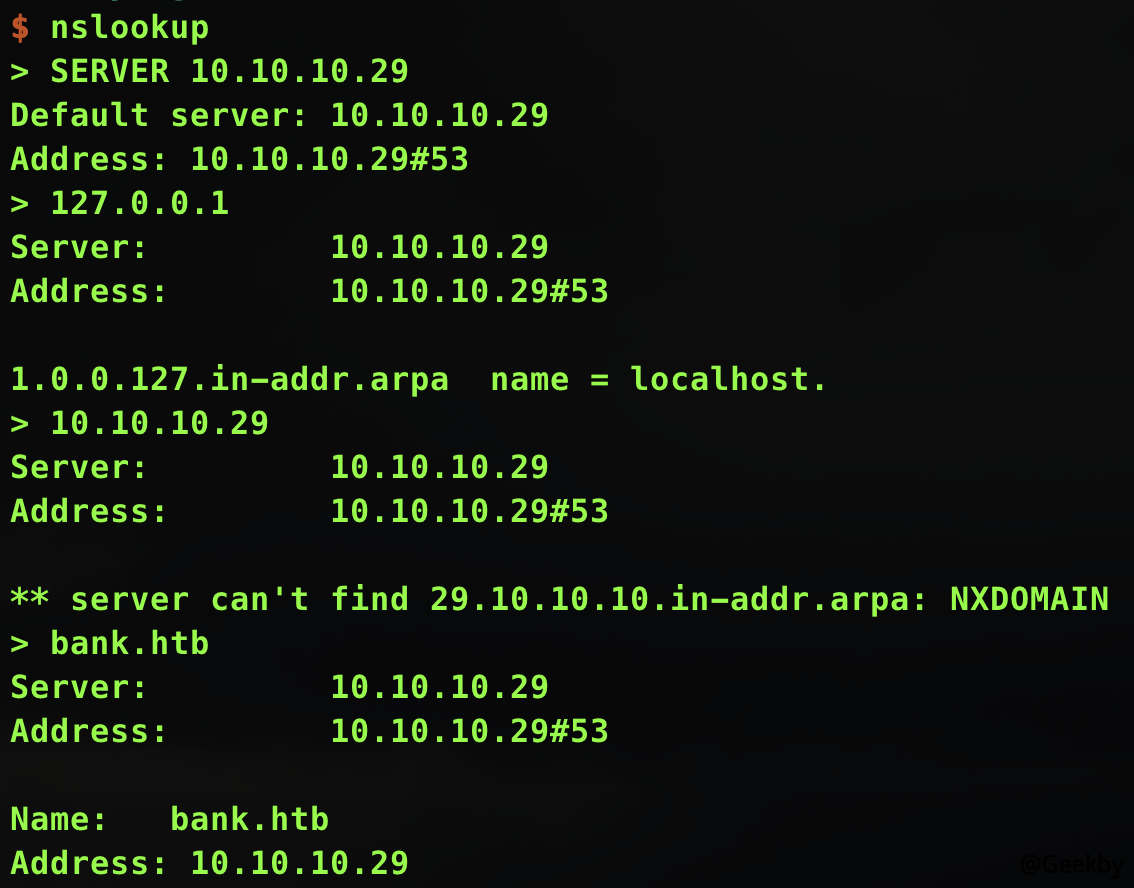

DNS 信息查询

首先測試localhost 與10.10.10.29,並未發現有價值的信息,然後嘗試猜測bank.htb (看了WP 才知道),發現該域名能夠被DNS 服務所解析,因此利用dig 工具進行進一步測試。

1

dig axfr bank.htb @10.10.10.29

成功利用區域傳輸漏洞獲得bank.htb 域名的子域名。

漏洞发掘

將攻擊機的DNS 服務器設置為10.10.10.29,然後訪問www.bank.htb,得到:

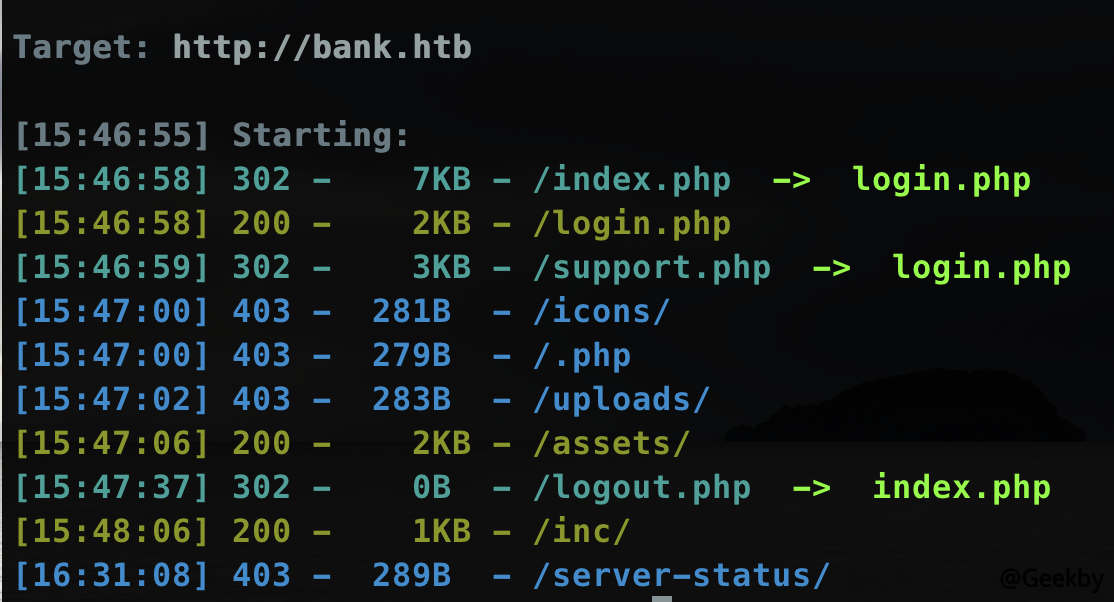

然後利用dirsearch 工具進行目錄爆破:

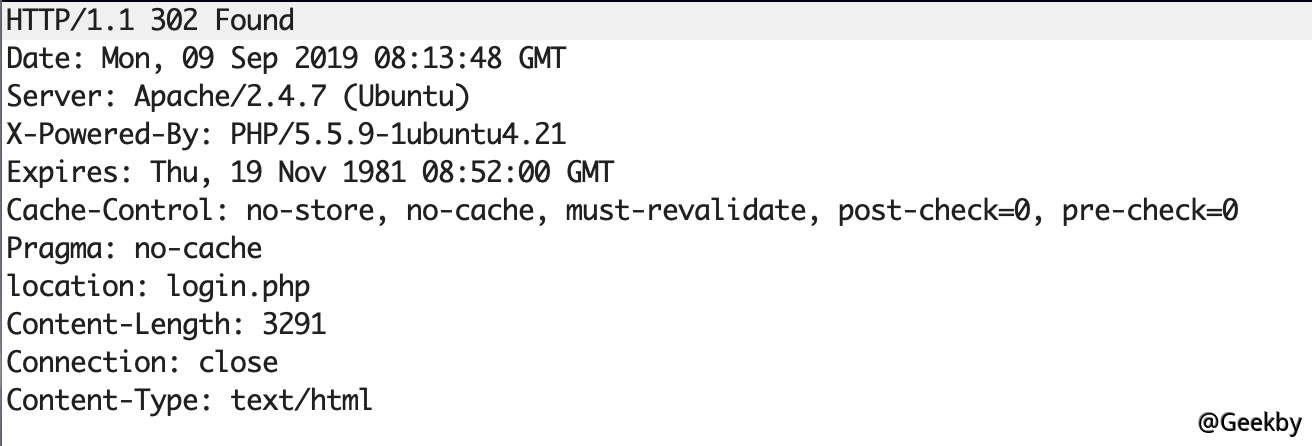

發現上傳目錄、index.php、support.php,但是index.php、support.php頁面大小不同,卻直接302 重定向到login.php,懷疑index.php、support.php 另有玄機。

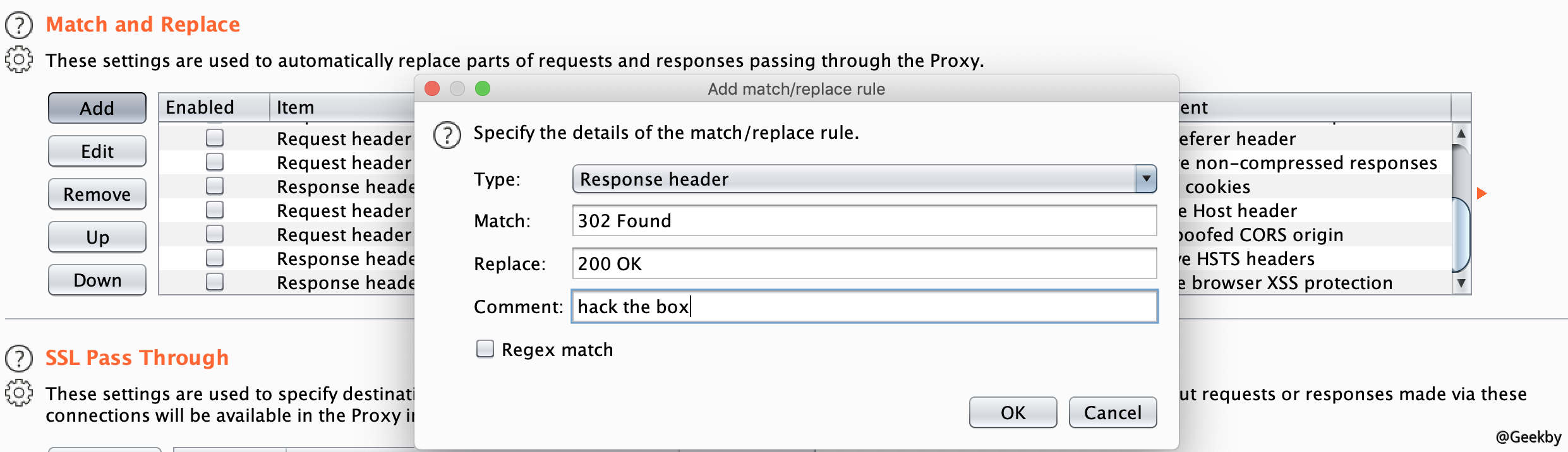

利用burpsuite 的重寫response header 的功能,取消重定向,即將302 改為200。

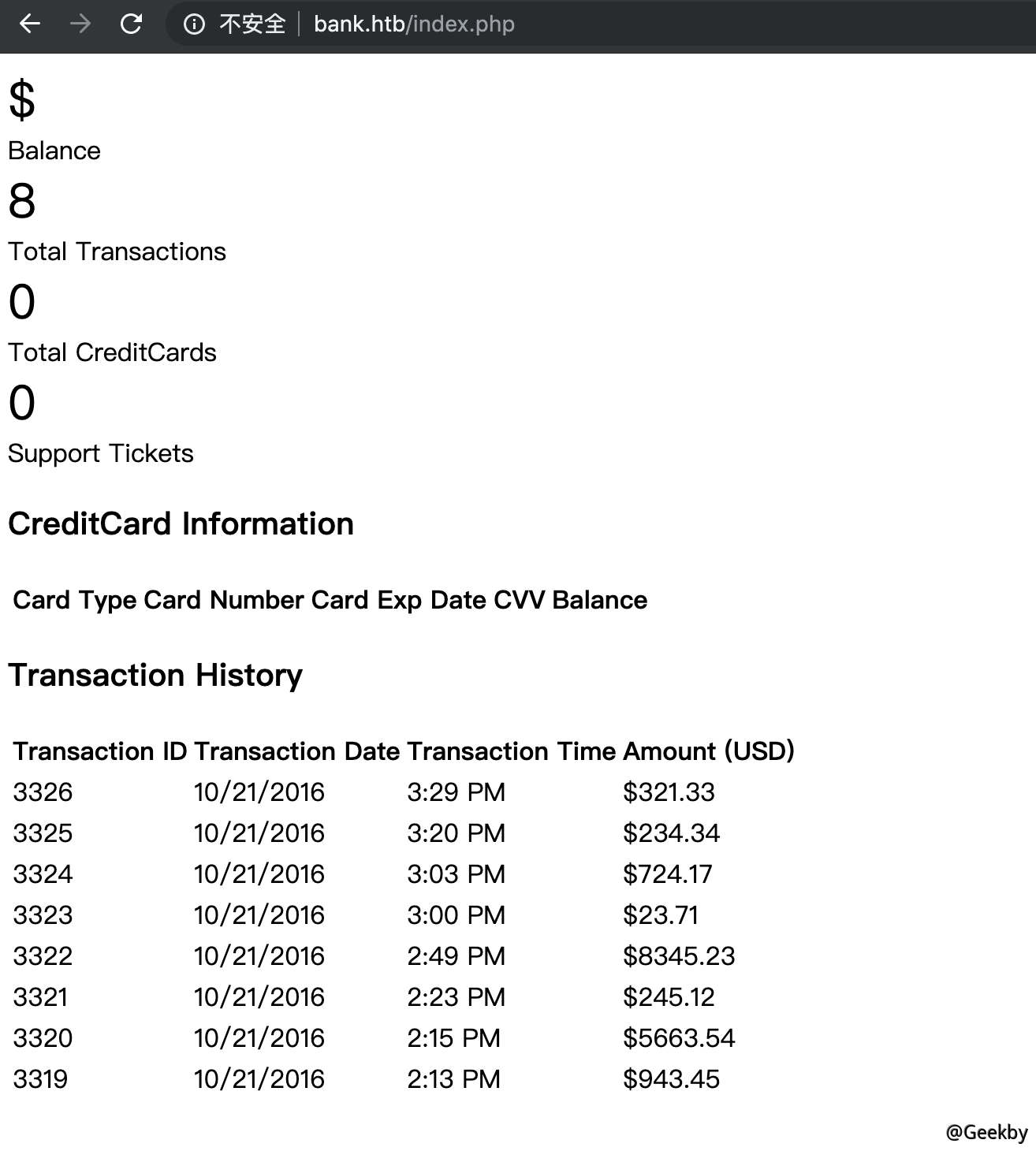

訪問得到index.php、support.php:

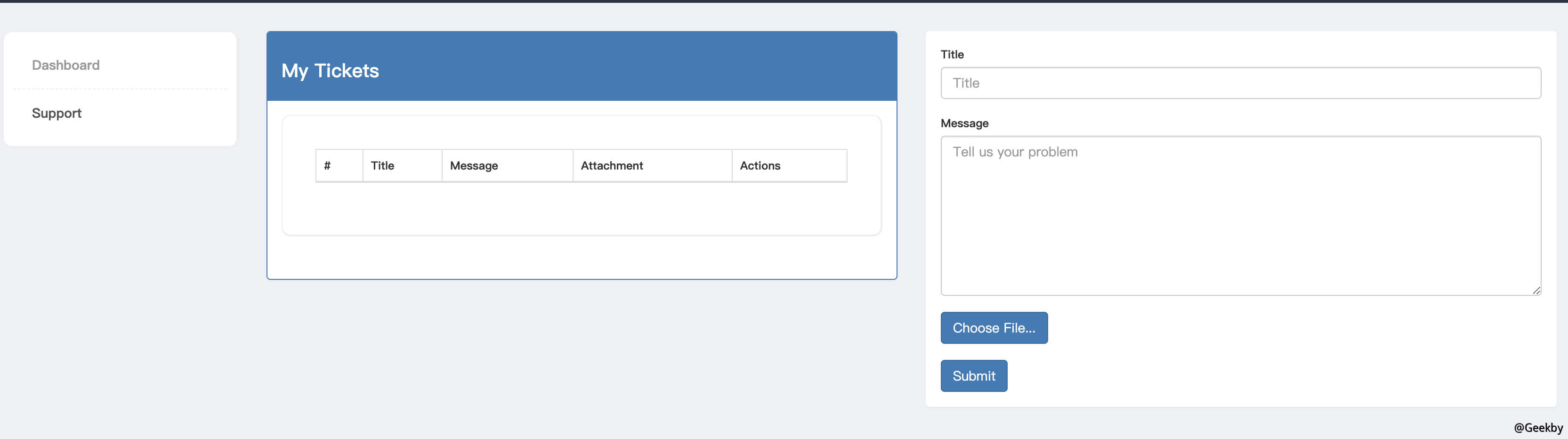

support.php 存在上傳點,但是經過嘗試,並未繞過限制,進而進一步進行測試。

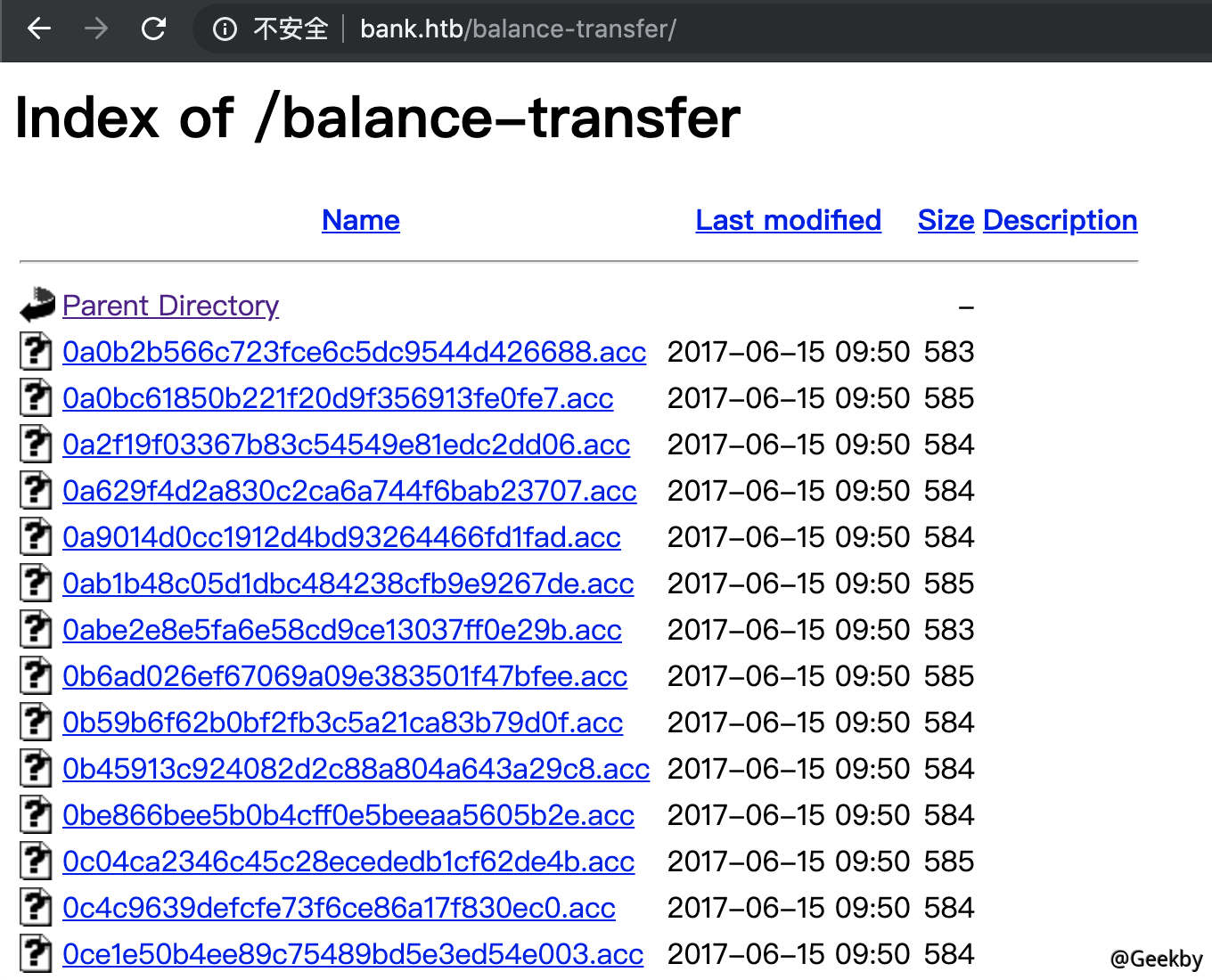

在目錄爆破的過程中,發現了balance-transfer 目錄,訪問後得到:

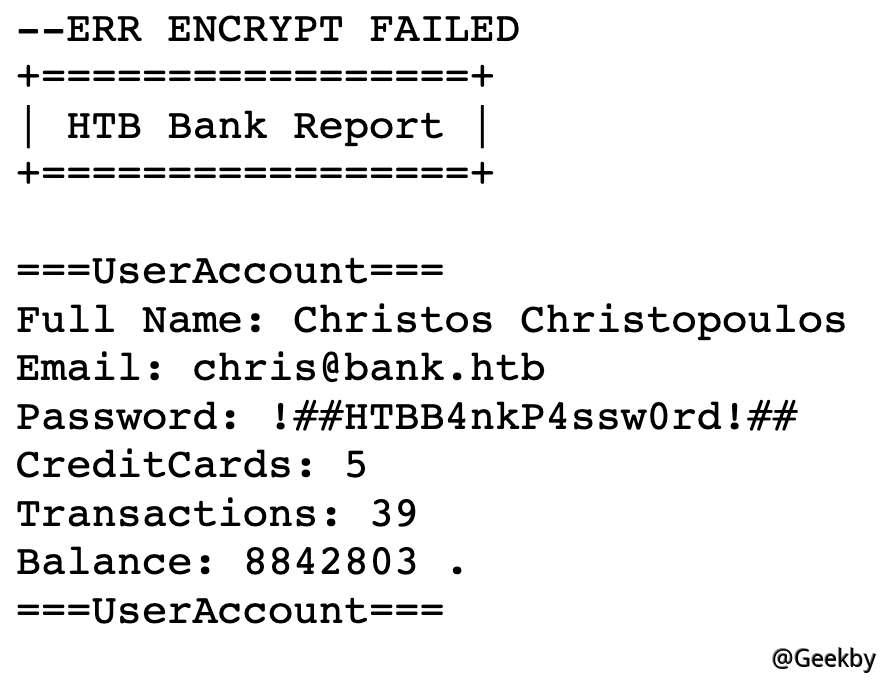

隨便打開一個文件,發現裡面疑似是加密過的日誌,因此嘗試尋找加密失敗的文件,進而獲得用戶名和密碼的明文。

首先將所有文件下載到本地:

1

wget -r http://www.bank.htb/balance-transfer

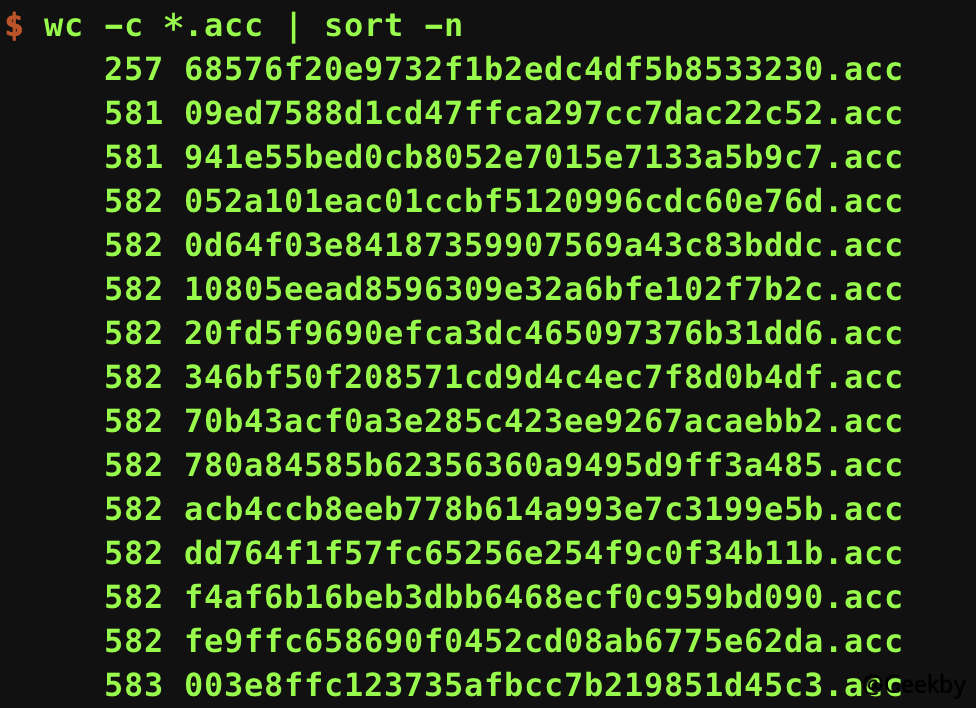

然後進入到balance-transfer 目錄,刪除index.html* 等文件,進行大小排序:

1

wc -c *.acc | sort -n

發現一個特別小的文件,訪問後得到:

利用得到的賬號和密碼登錄:

再次發現上傳頁面,同時,該上傳頁面利用的是之前的support.php。

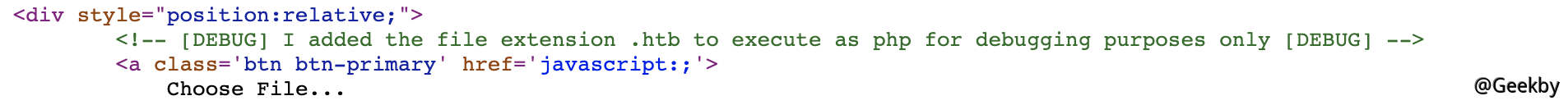

右鍵查看當前頁面的源代碼,發現一處debug 留下的漏洞:

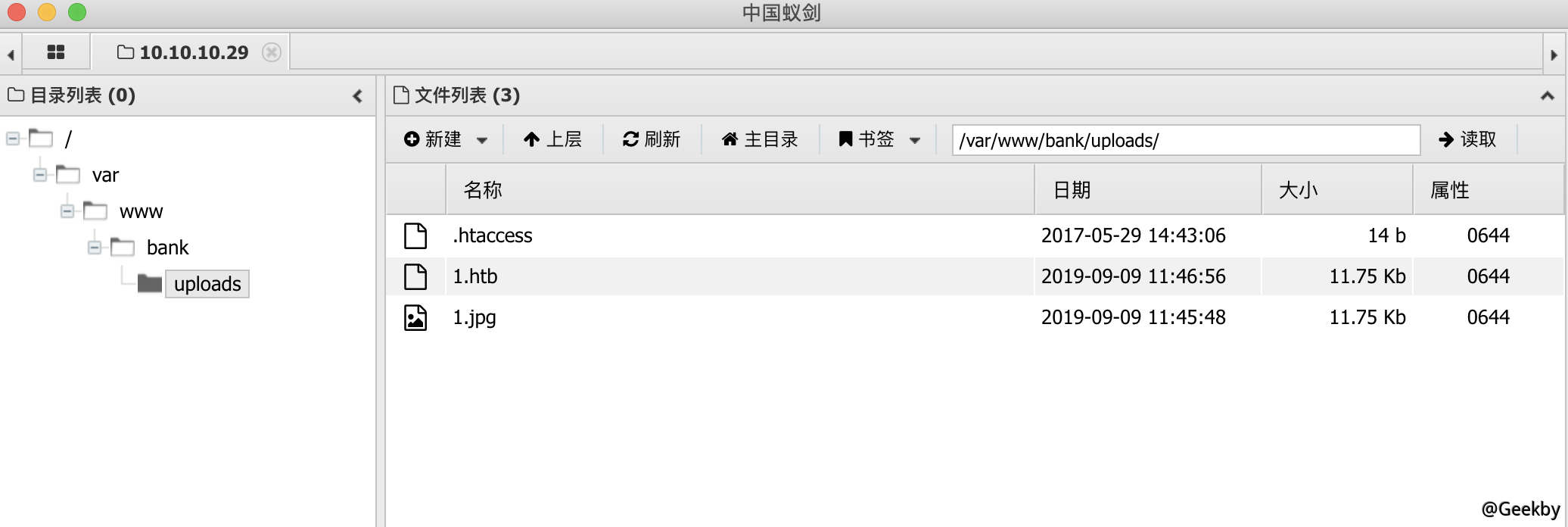

直接上傳webshell,命名為xxx.htb,菜刀連接:

查看user.txt 獲得第一個flag。

whoami 查看權限,發現權限不足,嘗試提權。

上傳LinEnum.sh 腳本,並執行,獲得一些輔助信息。