taibeihacker

Moderator

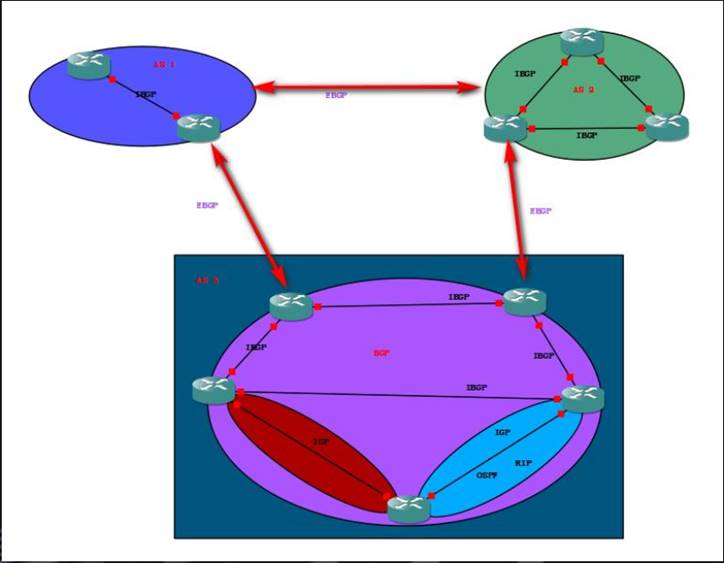

0x00 BGP(RFC 1771、 RFC

4271)定義全稱是Border Gateway

Protocol, 對應中文是邊界網關協議,最新版本是BGPv4。 BGP是互聯網上一個核心的互聯網去中心化自治路由協議。它的地位是核心的毫不誇張地說, 是目前唯一連接海陸空和7大洲4大洋的外部路由協議。 BGP是最複雜的路由協議,屬於應用層協議,其傳輸層使用TCP,默認端口號是179。因為是應用層協議,可以認為它的連接是可靠的,並且不用考慮底層的工作,例如fragment,確認,重傳等等。 BGP是唯一使用TCP作為傳輸層的路由協議,其他的路由協議可能都還到不了傳輸層。

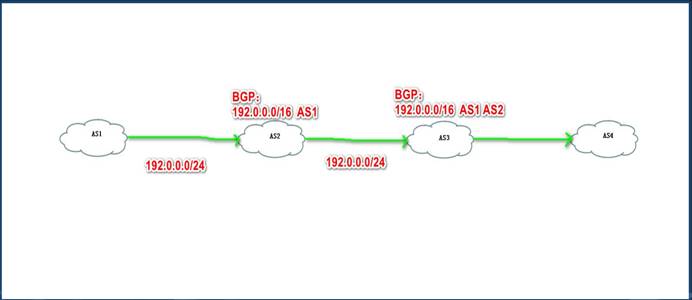

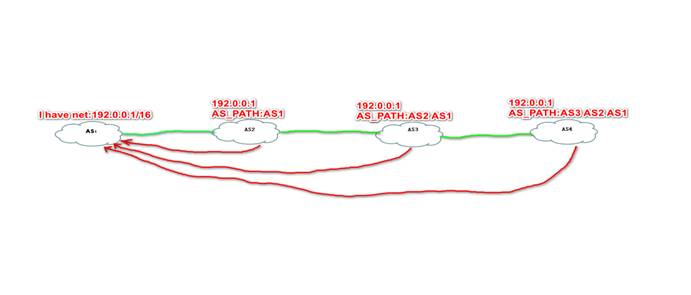

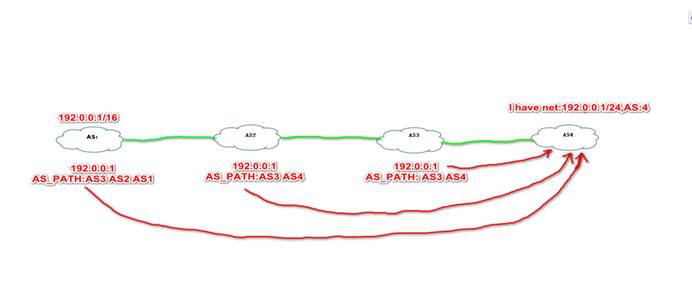

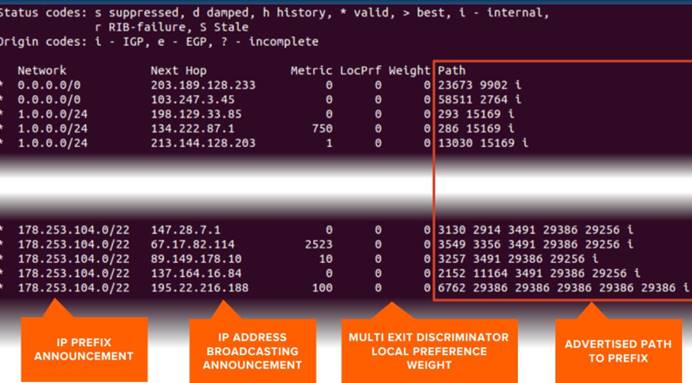

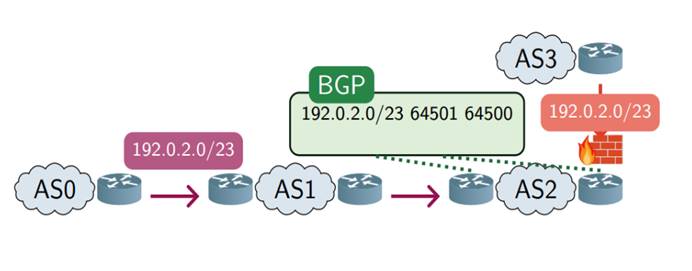

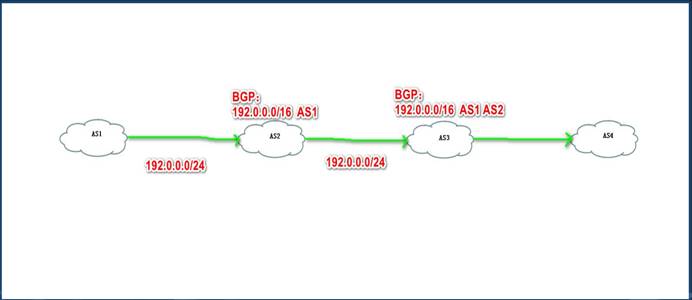

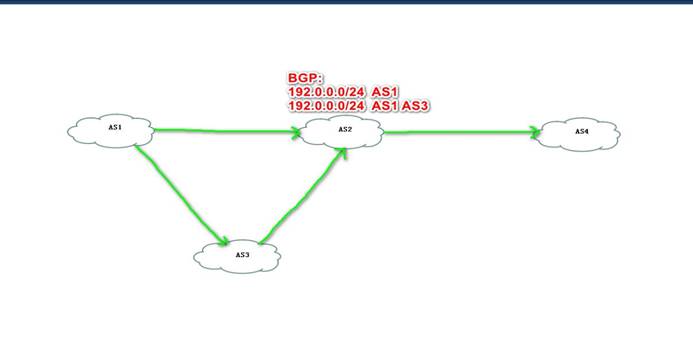

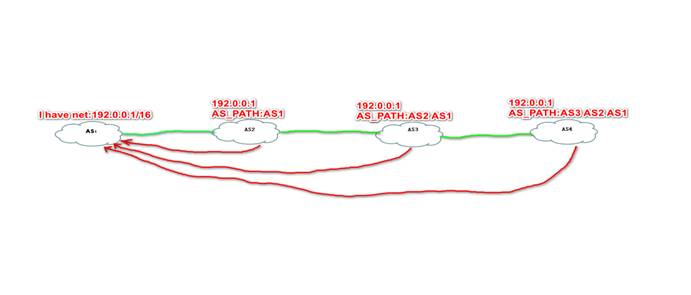

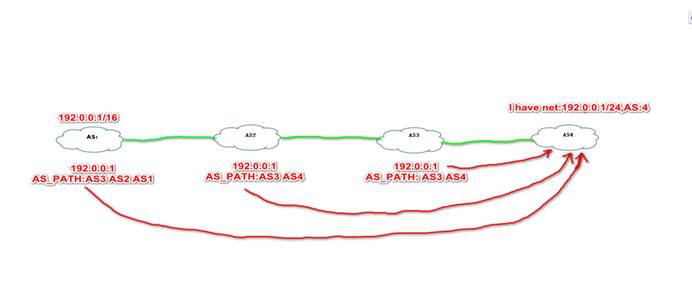

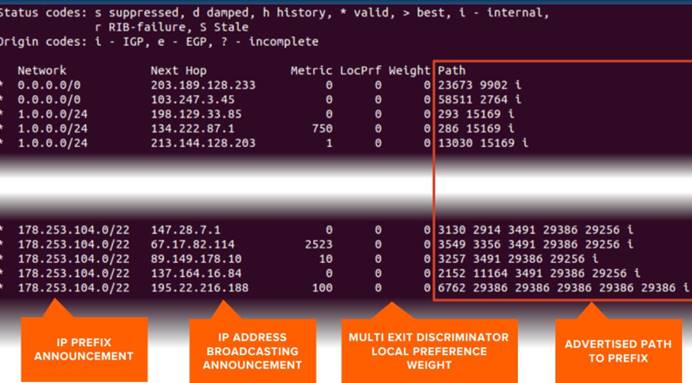

AS PATH:路由每通過一個AS範圍都會產生一個記錄。 (路由防環機制)。

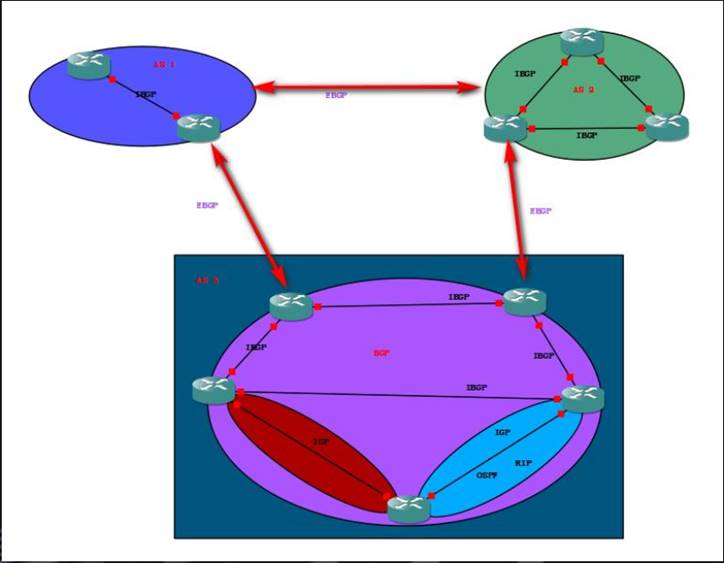

EBGP:外部BGP協議(EBGP)的主要作用是向外部路由器或AS提供更多信息。

IBGP:內部BGP協議(IBGP)的主要作用是向AS內部路由器提供更多信息。

BGP表(forwarding

BGP表(forwarding

database):保存從每一個鄰居學到的路由信息。

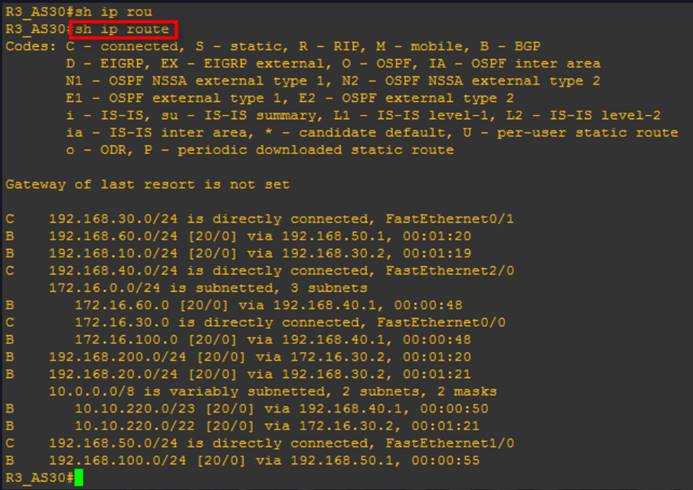

路由表(routing table):BGP默認不做負載均衡,會從BGP表中選出一條到達各個目標網絡最優的路由,放入路由表保存。路由器只需按路由表保存的路由條目轉發數據即可。

路由表(routing table):BGP默認不做負載均衡,會從BGP表中選出一條到達各個目標網絡最優的路由,放入路由表保存。路由器只需按路由表保存的路由條目轉發數據即可。

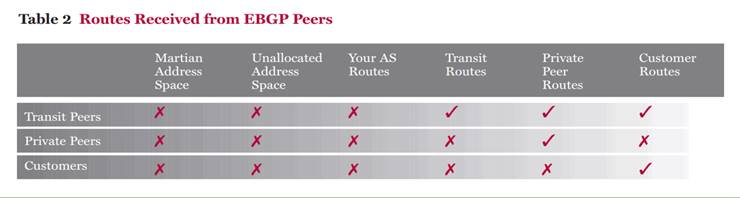

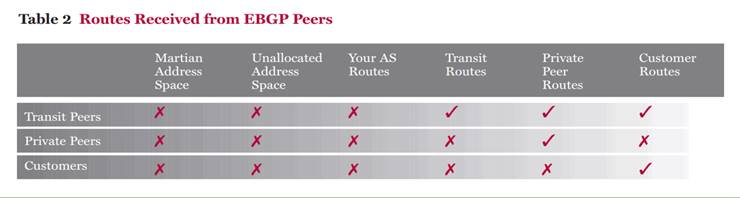

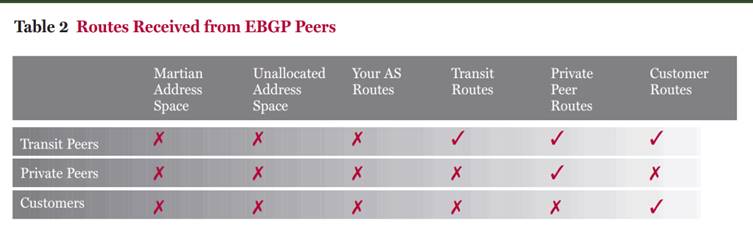

先選擇來自CustomerAS 的路由, 其次是

PeerAS 及ProviderAS。 換句話說, 大部分網絡採用的路由策略規則如下:

1. 來自CustomerAS 宣告的路由允許傳遞給Customer、 Peer 和Provider。

2. 來自PeerAS 宣告的路由允許傳遞給Customer,

不允許通告給其他的Peer 和Provider。

3. 來自ProviderAS 宣告的路由允許傳遞給

Customer , 不允許通告給其他的Peer 和

Provider。如下表:

Grumman,當時世界第三大軍工生產廠商、世界上最大的雷達製造商和最大的海軍船隻製造商)尚未使用的一段網絡。並用來發送海量的垃圾郵件,以規避垃圾郵件過濾系統。最終,這家軍火承包商花費2個月來重新聲明對這些IP地址的所有權,並在國際互聯網上封堵這些流氓路由廣播。同時,由於被頻繁地列入垃圾郵件地址黑名單, Northrop Grumman的IP地址全部被禁止使用。

2.巴基斯坦电信致YouTube断网事件(2008)2008年2月,巴基斯坦政府以視頻網站YouTube有褻瀆神明內容為理由命令網絡服務商封鎖YouTube。 巴基斯坦電信(Pakistan

Telecom)試圖限製本地用戶接入

YouTube,通過BGP向香港電信盈科(PCCW)發送新的路由信息(有錯誤)。然後PCCW向國際互聯網廣播了這個錯誤的路由信息。當時,巴基斯坦電信在路由器上加了條static route把208.65.153.0/24弄到了

null0接口(黑洞路由) ;巴電信的工程師手抖把static

route redistribute(Cisco路由器上同步不同協議路由表的方法)到BGP了,也就是說把該路由器上的靜態路由表添加到BGP的路由表了,靜態路由同步到其他路由表裡的優先值最高。

BGP把這條路由向其他Peer AS的路由器同步了,最先中槍的是香港的電訊盈科(PCCW),然後接著被逐漸同步到了全世界。這時互聯網的大部分用戶想上

Youtube的時候,數據包都丟到巴基斯坦某個路由器的null接口,結果當然是打不開。

3.Hacking Team利用BGP

Hijack協助意大利黑客團體的攻擊行動(2015)利用bgp hijack技術劫持目標網絡鏈路數據, 然後結合Adobe flash 0day等技術手段向目標網絡投遞/植入RCS, 完成長期監控。

4.Google工程师配置错误致日本800万用户断网1小时(2017)Google工程師配置錯誤, 意外劫持了NTT通信株式會社的流量。 (NTT是日本一家主要的ISP, 其還支持OCN和KDDI兩個小型的ISP。

在日本, NTT為767萬家庭用戶和48萬家公司提供互聯網服務)。 導致日本持續斷網40分鐘左右, 這在日本引起不小的恐慌。 據日本當地媒體報道, 日本總務省( Ministry of Internal Affairs andommunications) 已經對此事展開調查, 並要求ISP提供詳細報告。 Google發言人發表聲明承認是他們的錯誤, 發言人向朝日新聞表示, Google對網絡設置了錯誤信息導致問題發生, 並對帶來的不便與恐慌致以歉意。 斷網事件發生後, Google方面在8分鐘之內更正了信息。

為什麼日本會遭受如此嚴重的影響呢?谷歌此次洩漏的16萬條路由中, 超過25,000條路由是屬於NTT的路由地址段, 在受影響的全部網絡, 涉及NTT的路由數最多。實際上,

本次路由洩漏並不涉及KDDI的路由地址段。 但KDDI為何會遭此災難呢?

因為KDDI是Verizon的互聯網轉接(IP

Transit) 客戶, 也就是說, KDDI買了Verizon的互聯網轉接(IP Transit) 服務。 KDDI從Verizon接受了超過95,000條洩漏的路由前綴。 日本另一個電信運營商IIJ也從Verizon接受了超過97,000條洩漏的路由前綴。

因此, 從KDDI或IIJ到NTT的任何互聯網流量,

都被先傳送到谷歌在芝加哥的數據中心。 NTT、 KDDI、 Softbank BB和IIJ是日本前四大互聯網骨幹網絡,他們之間互聯互通流量巨大。

這次BGP路由事故導致其中三大日本運營商之間的國內流量國際化, 漂洋過海跨越太平洋, 經過日美之間眾多國際海纜系統,

流向谷歌的美國芝加哥數據中心。 這種情況下, 縱使日美之間國際海纜帶寬原本很充足, 也承載不了本來應該在日本國內的互聯網洪荒之流, 導致日美互聯網高速公路嚴重堵塞,

互聯網流量通達時間過長, 從而出現災難性互聯網數據丟包, 導致日本互聯網中斷。

5. 亚马逊遭BGP劫持致价值1730万美元ETH被盗(2018)美國時間4月24號上午, 亞馬遜權威域名服務器遭到BGP路由劫持攻擊。 攻擊者的目的是利用DNS和BGP固有的安全弱點來盜取加密貨幣。 該劫持波及了澳洲、 美國等地區。本次事件中,

用戶對該網站的訪問流量被全部劫持到一個俄羅斯ISP提供的非法網站。

MyEtherWallet 已發聲明表示很多用戶成為本次攻擊的受害者。

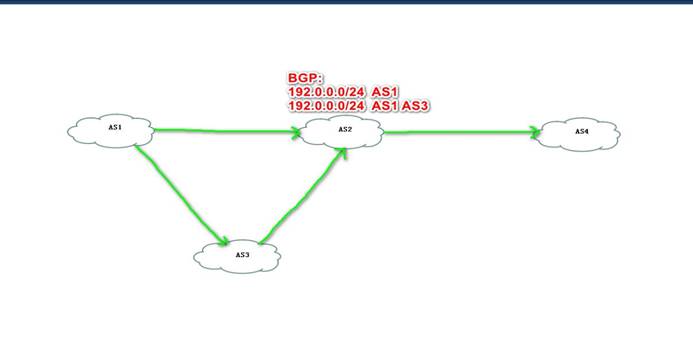

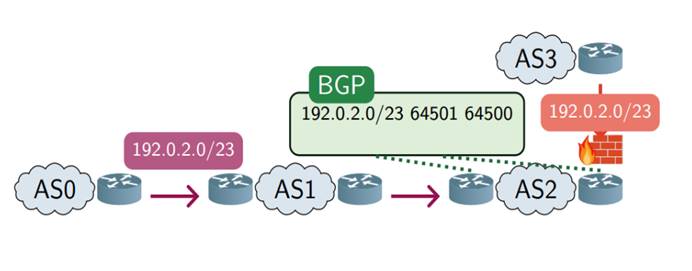

2.當目的網絡確定時, AS_PATH最短路徑具有路由優先權

3.當目的網絡確定時, 網絡通告地址越具體(掩碼越長)越有路由優先權有路由優先權

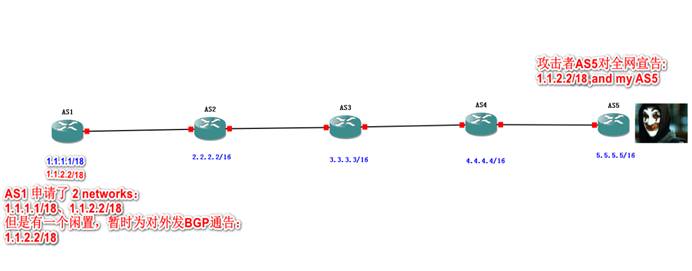

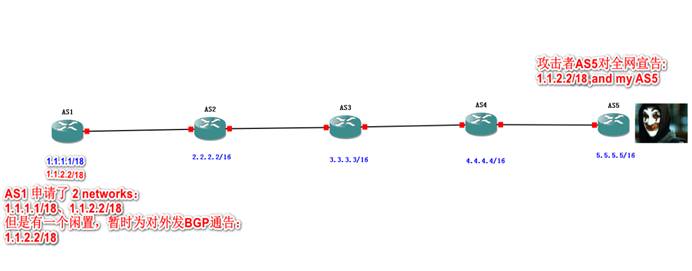

攻擊前:

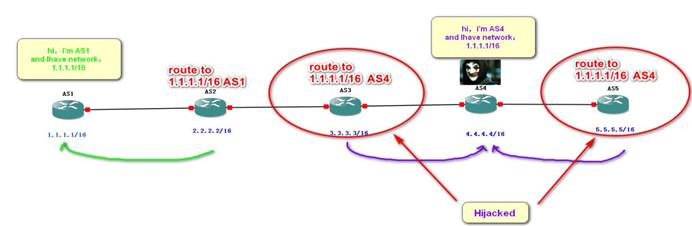

AS1是網絡1.1.1.1/18和1.1.2.2/18的所有者,

但其目前只使用了1.1.1.1/18, 故對只宣告了1.1.1.1/18,

而沒有宣告1.1.2.2/18。 如下圖:

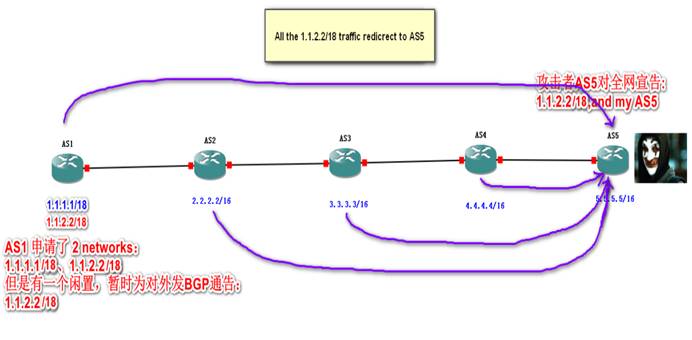

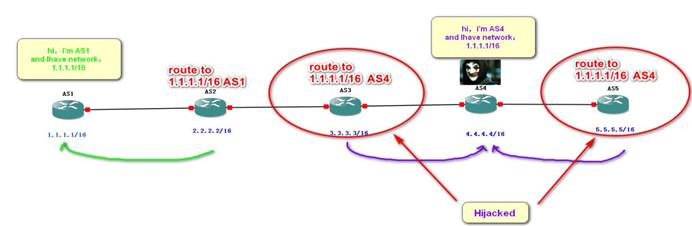

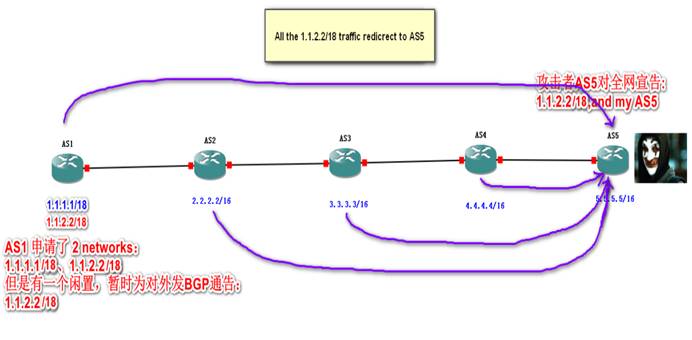

攻擊後:

AS5 擁有網絡5.5.5.5/16 ,

他發現AS1 沒有對外宣告了1.1.2.2/18 而1.1.2.2/18確實是存在且是合法的。 AS5對外宣告了1.1.2.2/18導致所有前往1.1.2.2/1的所有流量都發給了AS5。如下圖:

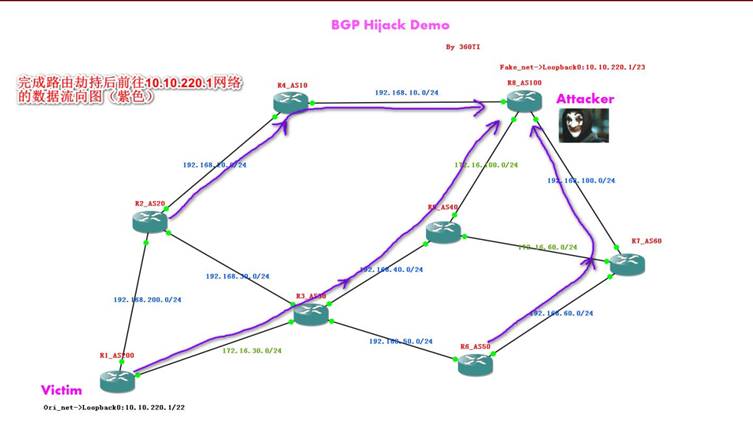

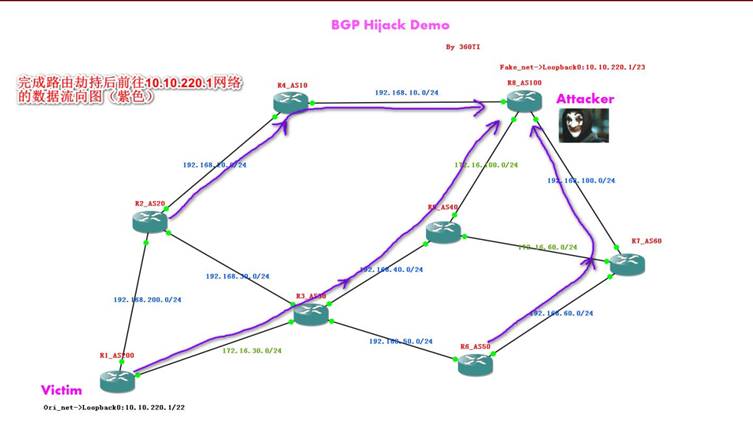

攻擊後:

攻擊後:

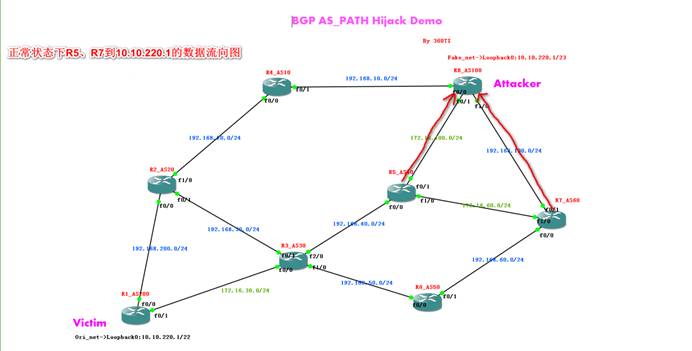

將數據流向趕向目標網絡。 達到控製網絡流量的目的。

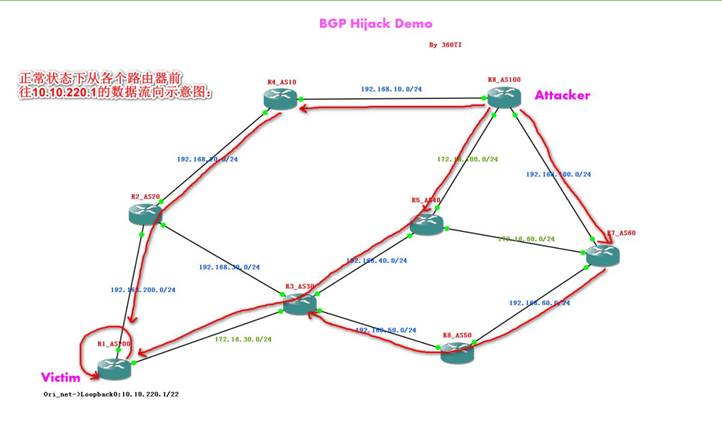

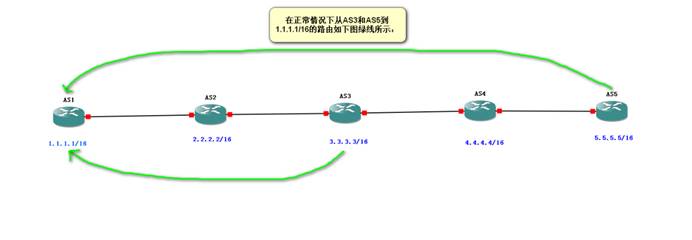

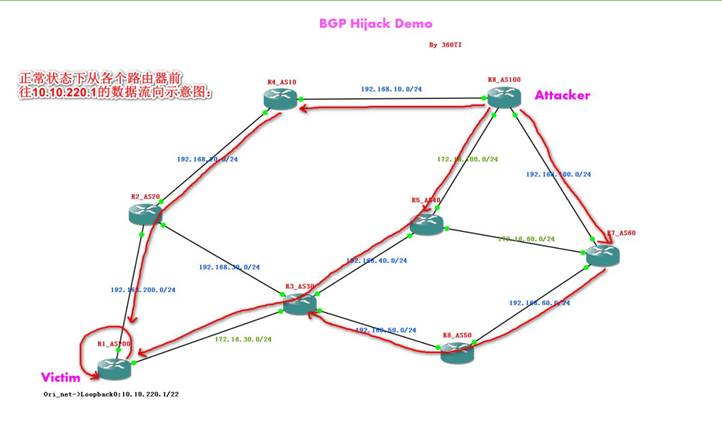

攻擊前:

攻擊後:

BGP路由條目在不同的角色都有其合理通告範圍, 一旦BGP路由通告傳播到其原本預期通告範圍之外稱之為路由洩露,

而這會產生難以準確預料的結果。根據其發生洩漏後造成的結果大致可分為以下3種:Ø造成源網絡中斷。 Ø造成源網絡和被指向網絡中斷。 Ø造成AS穿越/ISP穿越/MITM等問題

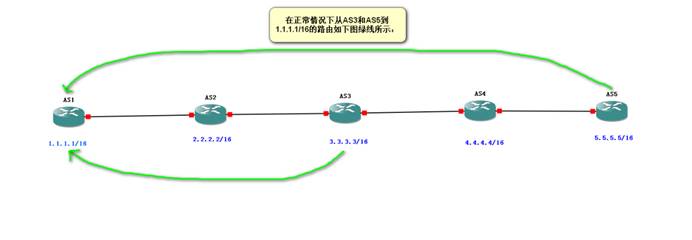

在AS1發生路由洩露前, AS1、 AS2、 AS3、 AS4、 AS5都能正常通訊。 如下圖:

BGP TTL值支持自定義修改, 故可在進行MITM(BGP 路由TTL值每經過一跳值會減小1)

攻擊的同時制定策略, 修改TTL值(增加對應跳數消耗的TTL值)

讓其跳數看起來無異常。 能達到一定的隱藏作用。

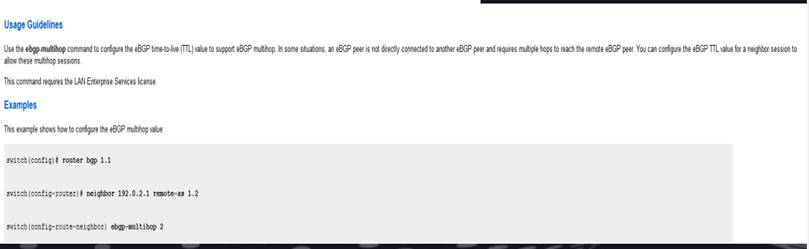

switch(config)# router bgp 1.1

switch(config-router)# neighbor 192.0.2.1 remote-as 1.2

switch(config-route-neighbor) ebgp-multihop 2 (1-255)

現在只需拿到合法TLS證書即可解密https流量。 Ø通過TLS CA 為用戶獲得TLS證書的過程如下:

1、 先在CA網頁申請一個帳號;

2、 認證登錄請求CSR(certificate

signing request) 創建並載入,儘管這很重要, 一些CA甚至允許跳過這步直接從CA中取私鑰;

3、 CA提供了很多選擇認證用戶所有權, 其中包含以下必備的3項:

•查詢whois記錄

•載入特定html在特定url通過認證

•使用者在dns表中建立自定義token

當以上確認後,申請者付款,付款完成,CA發放TLS合法認證,然後我們就能用這個TLS證書向你網頁訪問者證明身份合法性。 (確實是合法的,全球有效)

劫持CA(certificate authority) 证书:從以上過程我們可以看出, 只要保證3中的3個條件驗證通過, 即可申請到合法TLS證書。如果我們選擇了正確的CA, BGP劫持打斷CA間的通話也不會被發現。實現這樣的攻擊你需要的只有兩個:

1、 一個可控制的邊界路由

2、 你的BGP結點的信息:它的客戶, 提供者, 結點信息, 公共服務類似Qrator Radar或者BGP監聽。 花一個小時確認這些基本信息, AS_PATH 追踪路線, 等等。

然後:

使用BGP劫持技術將whios、 URL認證server、 DNS TXT、 DNS ,

token對應的地址指向自己搭建的3類server:

查詢whois記錄

(明文傳送可偽造)

載入特定html在特定url通過認證

(明文傳送可偽造)

使用者在dns表中建立自定義token

(明文傳送可偽造)

然後接著進行第4步即可完成TLS證書申請。

多數情況通過TTL值增和經過的AS路徑來判否存在劫持。當未發生路由劫持時,

如下圖:

當發生路由劫持時, 發現路由繞行了:AS40-AS30-AS10-100。如下圖:

自建平台實時同步全球權威機構、 組織的全量BGP路由表,並與本地收集到的BGP進行比對。 發現異常並實時告警。如下圖:部分開源項目,如RouteViews:

選取合理的採集週期, 在周期內對BGP正常狀態下路由更新條目的數量進行統計。 選合理的更新條目總數閾值範圍, 實時監控AS內BGP路由條目更新數目, 發現異常實時告警。 Ø使用商業化BGP路由監控告警平台

• IAR (Internet

Alert Registry)

• PHAS (Prefix

Hijack Alert System)

• RIPE NCC

MyASN Service

• BGPmon

• WatchMY.NET

• Renesys

Routing Intellig

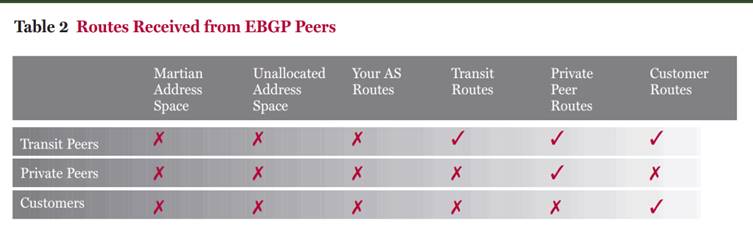

哪些是禁止的。 並合理使用ACL、 Route-map或BGP Prefx Filtering控制路由的宣告、 傳播範圍。 Ø運營商、

服務提供商應當依據以下原則, 對不同商業角色路由器進行路由通告製定詳細的BGP Prefx Filtering並啟用。如下圖:

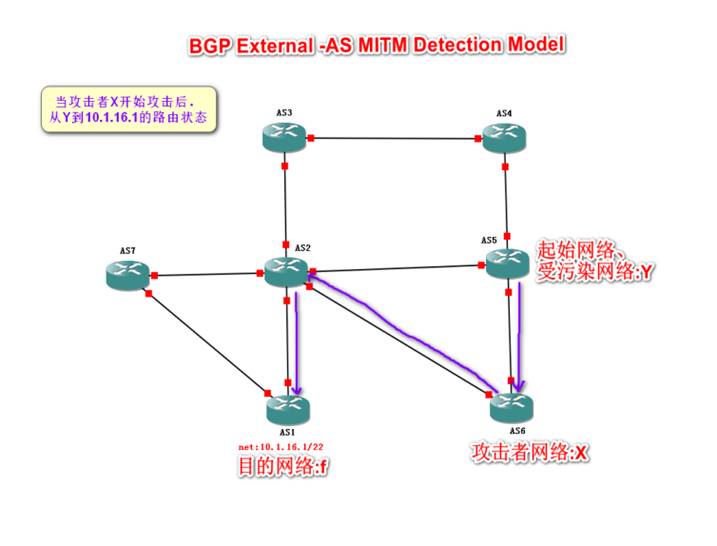

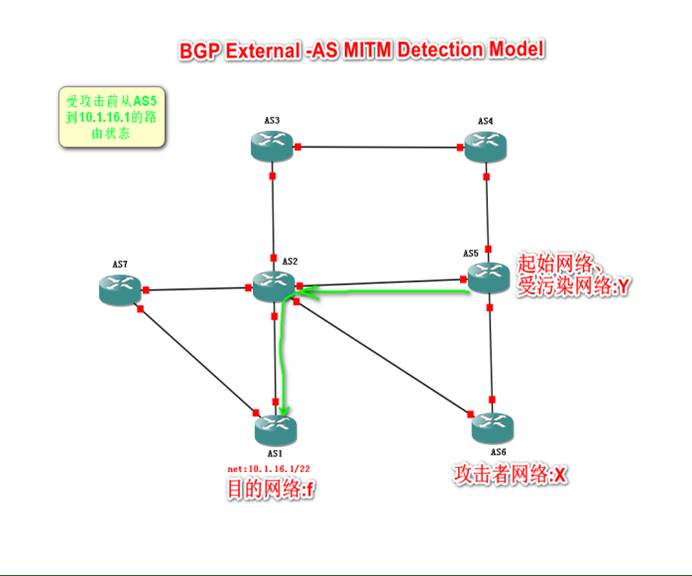

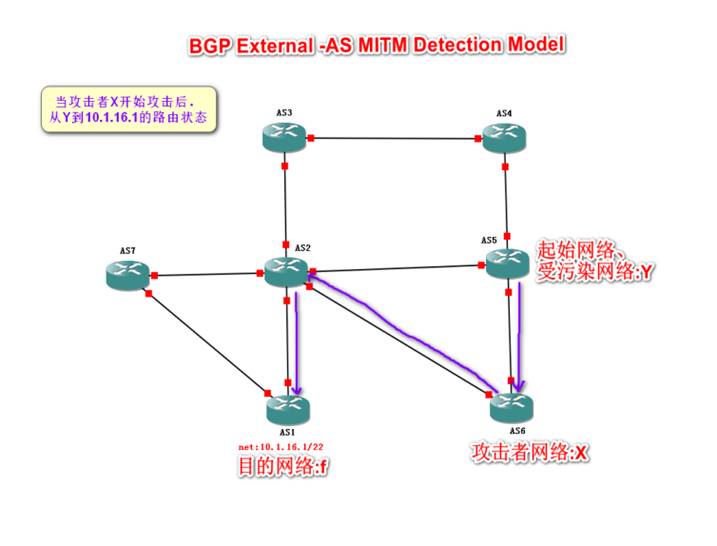

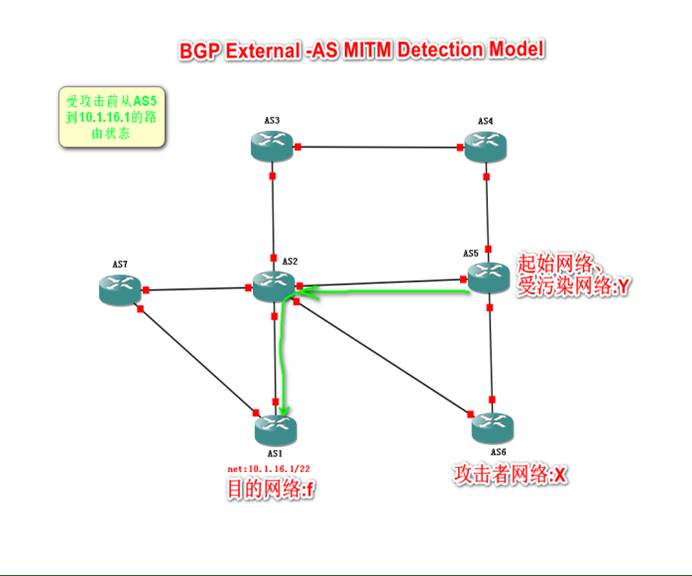

使得AS4和AS5被該偽造路由污染。 進而, 它們到達受害網絡•

AS1的流量也將被劫持到AS6中。 如下圖示:• AS1是網絡10.1.16.1/22的真實所有者, 我們標示為:f• AS5為起始網絡/受污染網絡, 我們標示為:Y• AS6為起始攻擊者網絡,

我們標示為:X

• 在攻擊發起前從Y到f的AS_PATH為: AS2 AS

在攻擊發生後, 從Y到f的AS_PATH為: AS6 AS2

AS1。 如下圖:

4271)定義全稱是Border Gateway

Protocol, 對應中文是邊界網關協議,最新版本是BGPv4。 BGP是互聯網上一個核心的互聯網去中心化自治路由協議。它的地位是核心的毫不誇張地說, 是目前唯一連接海陸空和7大洲4大洋的外部路由協議。 BGP是最複雜的路由協議,屬於應用層協議,其傳輸層使用TCP,默認端口號是179。因為是應用層協議,可以認為它的連接是可靠的,並且不用考慮底層的工作,例如fragment,確認,重傳等等。 BGP是唯一使用TCP作為傳輸層的路由協議,其他的路由協議可能都還到不了傳輸層。

1.相关的重要概念

AS(Autonomous sydstem):自治系統,指在一個(有時是多個)組織管轄下的所有IP網絡和路由器的全體,它們對互聯網執行共同的路由策略。也就是說,對於互聯網來說,一個AS是一個獨立的整體網絡。每個AS有自己唯一的編號。通常一個自治系統將會分配一個全局的唯一的16位號碼, ASN範圍:1-65535;1-64511屬於公有ASN,而私有ASN:64512-65535。AS PATH:路由每通過一個AS範圍都會產生一個記錄。 (路由防環機制)。

EBGP:外部BGP協議(EBGP)的主要作用是向外部路由器或AS提供更多信息。

IBGP:內部BGP協議(IBGP)的主要作用是向AS內部路由器提供更多信息。

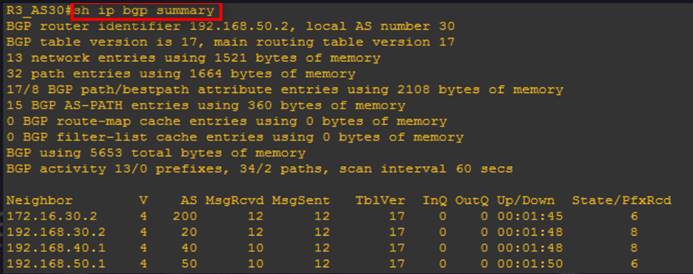

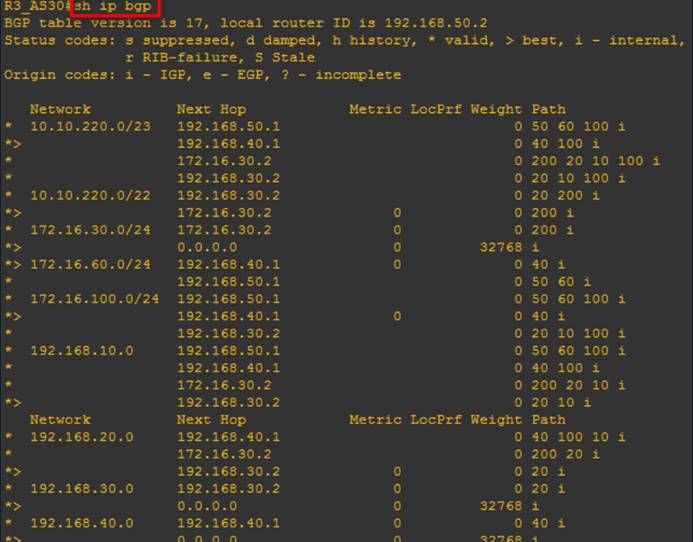

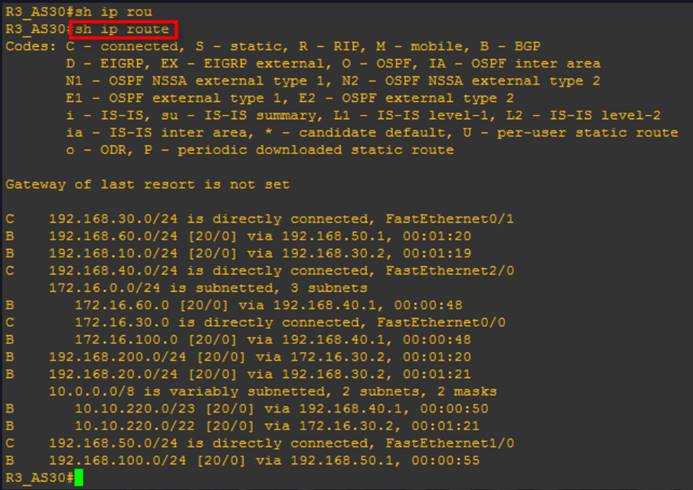

2.BGP的3张表

邻居表(adjancy table):保存所有的BGP鄰居信息。

database):保存從每一個鄰居學到的路由信息。

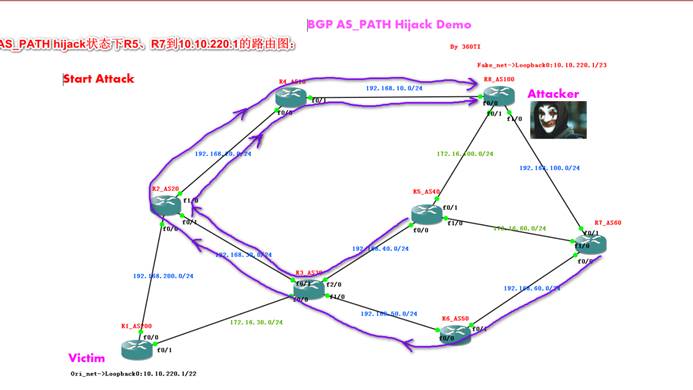

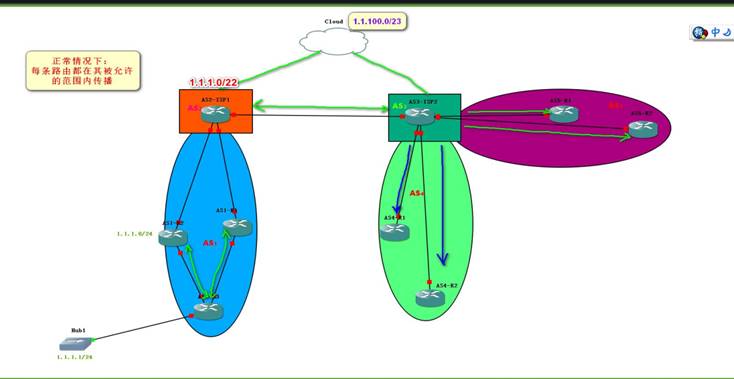

3.关于BGP路由器商业角色

出於經濟利益的考慮, AS 優先選擇來自CustomerAS 的路由, 其次是

PeerAS 及ProviderAS。 換句話說, 大部分網絡採用的路由策略規則如下:

1. 來自CustomerAS 宣告的路由允許傳遞給Customer、 Peer 和Provider。

2. 來自PeerAS 宣告的路由允許傳遞給Customer,

不允許通告給其他的Peer 和Provider。

3. 來自ProviderAS 宣告的路由允許傳遞給

Customer , 不允許通告給其他的Peer 和

Provider。如下表:

0x01 5个经典BGP安全大事件

1.Northrop Grumman部分bgp网络被恶意利用(2003)2003年5月,一群垃圾郵件黑客攻擊了美國諾斯洛普马云惹不起马云格魯門公司申請但(NorthropGrumman,當時世界第三大軍工生產廠商、世界上最大的雷達製造商和最大的海軍船隻製造商)尚未使用的一段網絡。並用來發送海量的垃圾郵件,以規避垃圾郵件過濾系統。最終,這家軍火承包商花費2個月來重新聲明對這些IP地址的所有權,並在國際互聯網上封堵這些流氓路由廣播。同時,由於被頻繁地列入垃圾郵件地址黑名單, Northrop Grumman的IP地址全部被禁止使用。

2.巴基斯坦电信致YouTube断网事件(2008)2008年2月,巴基斯坦政府以視頻網站YouTube有褻瀆神明內容為理由命令網絡服務商封鎖YouTube。 巴基斯坦電信(Pakistan

Telecom)試圖限製本地用戶接入

YouTube,通過BGP向香港電信盈科(PCCW)發送新的路由信息(有錯誤)。然後PCCW向國際互聯網廣播了這個錯誤的路由信息。當時,巴基斯坦電信在路由器上加了條static route把208.65.153.0/24弄到了

null0接口(黑洞路由) ;巴電信的工程師手抖把static

route redistribute(Cisco路由器上同步不同協議路由表的方法)到BGP了,也就是說把該路由器上的靜態路由表添加到BGP的路由表了,靜態路由同步到其他路由表裡的優先值最高。

BGP把這條路由向其他Peer AS的路由器同步了,最先中槍的是香港的電訊盈科(PCCW),然後接著被逐漸同步到了全世界。這時互聯網的大部分用戶想上

Youtube的時候,數據包都丟到巴基斯坦某個路由器的null接口,結果當然是打不開。

3.Hacking Team利用BGP

Hijack協助意大利黑客團體的攻擊行動(2015)利用bgp hijack技術劫持目標網絡鏈路數據, 然後結合Adobe flash 0day等技術手段向目標網絡投遞/植入RCS, 完成長期監控。

4.Google工程师配置错误致日本800万用户断网1小时(2017)Google工程師配置錯誤, 意外劫持了NTT通信株式會社的流量。 (NTT是日本一家主要的ISP, 其還支持OCN和KDDI兩個小型的ISP。

在日本, NTT為767萬家庭用戶和48萬家公司提供互聯網服務)。 導致日本持續斷網40分鐘左右, 這在日本引起不小的恐慌。 據日本當地媒體報道, 日本總務省( Ministry of Internal Affairs andommunications) 已經對此事展開調查, 並要求ISP提供詳細報告。 Google發言人發表聲明承認是他們的錯誤, 發言人向朝日新聞表示, Google對網絡設置了錯誤信息導致問題發生, 並對帶來的不便與恐慌致以歉意。 斷網事件發生後, Google方面在8分鐘之內更正了信息。

為什麼日本會遭受如此嚴重的影響呢?谷歌此次洩漏的16萬條路由中, 超過25,000條路由是屬於NTT的路由地址段, 在受影響的全部網絡, 涉及NTT的路由數最多。實際上,

本次路由洩漏並不涉及KDDI的路由地址段。 但KDDI為何會遭此災難呢?

因為KDDI是Verizon的互聯網轉接(IP

Transit) 客戶, 也就是說, KDDI買了Verizon的互聯網轉接(IP Transit) 服務。 KDDI從Verizon接受了超過95,000條洩漏的路由前綴。 日本另一個電信運營商IIJ也從Verizon接受了超過97,000條洩漏的路由前綴。

因此, 從KDDI或IIJ到NTT的任何互聯網流量,

都被先傳送到谷歌在芝加哥的數據中心。 NTT、 KDDI、 Softbank BB和IIJ是日本前四大互聯網骨幹網絡,他們之間互聯互通流量巨大。

這次BGP路由事故導致其中三大日本運營商之間的國內流量國際化, 漂洋過海跨越太平洋, 經過日美之間眾多國際海纜系統,

流向谷歌的美國芝加哥數據中心。 這種情況下, 縱使日美之間國際海纜帶寬原本很充足, 也承載不了本來應該在日本國內的互聯網洪荒之流, 導致日美互聯網高速公路嚴重堵塞,

互聯網流量通達時間過長, 從而出現災難性互聯網數據丟包, 導致日本互聯網中斷。

5. 亚马逊遭BGP劫持致价值1730万美元ETH被盗(2018)美國時間4月24號上午, 亞馬遜權威域名服務器遭到BGP路由劫持攻擊。 攻擊者的目的是利用DNS和BGP固有的安全弱點來盜取加密貨幣。 該劫持波及了澳洲、 美國等地區。本次事件中,

用戶對該網站的訪問流量被全部劫持到一個俄羅斯ISP提供的非法網站。

MyEtherWallet 已發聲明表示很多用戶成為本次攻擊的受害者。

0x02关于BGP的那些安全缺陷/漏洞

1.BGP基本三原则

1.當BGP路由建立鄰居連接後, 彼此將路由條目發送給鄰居。

2.當目的網絡確定時, AS_PATH最短路徑具有路由優先權

3.當目的網絡確定時, 網絡通告地址越具體(掩碼越長)越有路由優先權有路由優先權

2.BGP hijack

2.1闲置AS抢夺

對外宣告不屬於自己, 但屬於其他機構合法且未被宣告的網絡。攻擊前:

AS1是網絡1.1.1.1/18和1.1.2.2/18的所有者,

但其目前只使用了1.1.1.1/18, 故對只宣告了1.1.1.1/18,

而沒有宣告1.1.2.2/18。 如下圖:

攻擊後:

AS5 擁有網絡5.5.5.5/16 ,

他發現AS1 沒有對外宣告了1.1.2.2/18 而1.1.2.2/18確實是存在且是合法的。 AS5對外宣告了1.1.2.2/18導致所有前往1.1.2.2/1的所有流量都發給了AS5。如下圖:

2.1近邻AS通告抢夺

利用物理位置鄰近特性, 就近宣告不屬於自己的網絡劫持近鄰網絡鏈路。攻擊前:

攻擊後:

2.2长掩码抢夺(吸虹效应) Special-Prefix hijack

利用BGP選路長掩碼優先的特性劫持有可達網段全流量。攻擊前:

攻擊後:

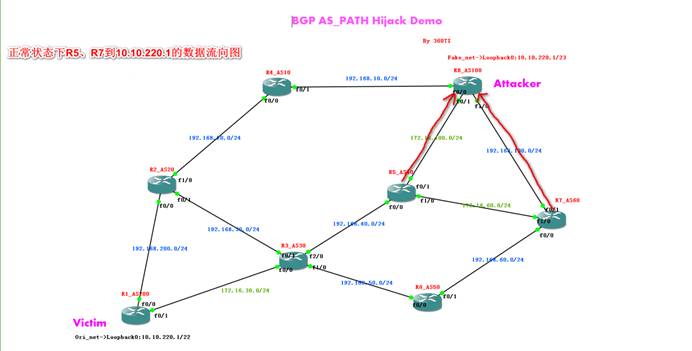

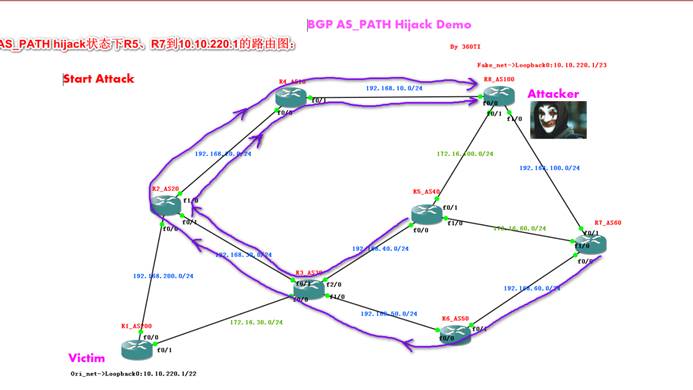

2.2 AS_PATH hijack (沙丁鱼捕术)

利用AS_PATH prepend可任意修改的特點,通過增AS_PATH穿越AS數量抑制其路由優先級,將數據流向趕向目標網絡。 達到控製網絡流量的目的。

攻擊前:

攻擊後:

2.3 路由泄露(Route leak)

BGP路由洩露:BGP路由條目在不同的角色都有其合理通告範圍, 一旦BGP路由通告傳播到其原本預期通告範圍之外稱之為路由洩露,

而這會產生難以準確預料的結果。根據其發生洩漏後造成的結果大致可分為以下3種:Ø造成源網絡中斷。 Ø造成源網絡和被指向網絡中斷。 Ø造成AS穿越/ISP穿越/MITM等問題

在AS1發生路由洩露前, AS1、 AS2、 AS3、 AS4、 AS5都能正常通訊。 如下圖:

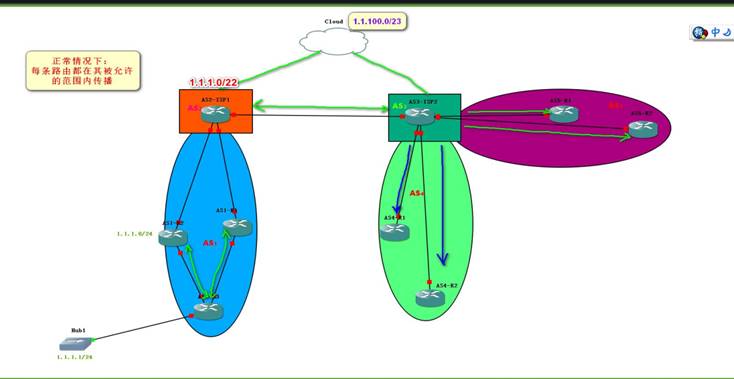

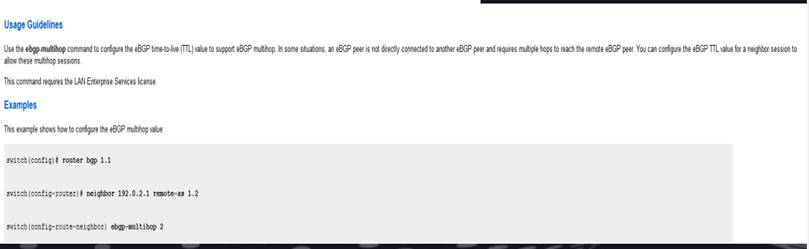

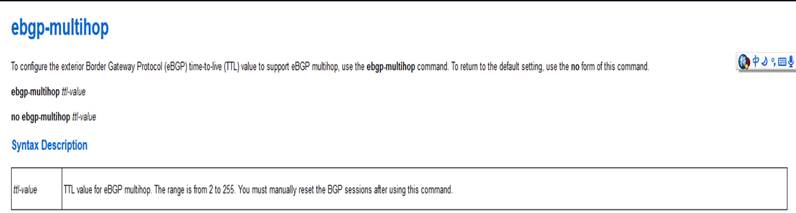

2.4 BGP TTL modify (饭后甜点)

EBGP運行在AS與AS之間的邊界路由器上, 默認情況下需要直連或使用靜態路由如果不是直連,必須指EBGP多條。否則無法建立鄰居關係。為解決此問題定義了ebgp-multihop屬性來修正跳數(hop)問題。在ebgp建立鄰居的時候默認ttl值為1,如果不修改ebgp-multihop會導致非直連的ebgp鄰居無法建立鄰居關係(這也是一種ebgp的防環措施)。其實質就是通過此屬性來修改出站方向路由的TTL屬性值。BGP TTL值支持自定義修改, 故可在進行MITM(BGP 路由TTL值每經過一跳值會減小1)

攻擊的同時制定策略, 修改TTL值(增加對應跳數消耗的TTL值)

讓其跳數看起來無異常。 能達到一定的隱藏作用。

switch(config)# router bgp 1.1

switch(config-router)# neighbor 192.0.2.1 remote-as 1.2

switch(config-route-neighbor) ebgp-multihop 2 (1-255)

2.5 Use BGP Break HTTPS

有了之前的BGP hijack,現在只需拿到合法TLS證書即可解密https流量。 Ø通過TLS CA 為用戶獲得TLS證書的過程如下:

1、 先在CA網頁申請一個帳號;

2、 認證登錄請求CSR(certificate

signing request) 創建並載入,儘管這很重要, 一些CA甚至允許跳過這步直接從CA中取私鑰;

3、 CA提供了很多選擇認證用戶所有權, 其中包含以下必備的3項:

•查詢whois記錄

•載入特定html在特定url通過認證

•使用者在dns表中建立自定義token

當以上確認後,申請者付款,付款完成,CA發放TLS合法認證,然後我們就能用這個TLS證書向你網頁訪問者證明身份合法性。 (確實是合法的,全球有效)

劫持CA(certificate authority) 证书:從以上過程我們可以看出, 只要保證3中的3個條件驗證通過, 即可申請到合法TLS證書。如果我們選擇了正確的CA, BGP劫持打斷CA間的通話也不會被發現。實現這樣的攻擊你需要的只有兩個:

1、 一個可控制的邊界路由

2、 你的BGP結點的信息:它的客戶, 提供者, 結點信息, 公共服務類似Qrator Radar或者BGP監聽。 花一個小時確認這些基本信息, AS_PATH 追踪路線, 等等。

然後:

使用BGP劫持技術將whios、 URL認證server、 DNS TXT、 DNS ,

token對應的地址指向自己搭建的3類server:

查詢whois記錄

(明文傳送可偽造)

載入特定html在特定url通過認證

(明文傳送可偽造)

使用者在dns表中建立自定義token

(明文傳送可偽造)

然後接著進行第4步即可完成TLS證書申請。

0x03 检测 防御

1.BGP Routes Moniting(检测篇)

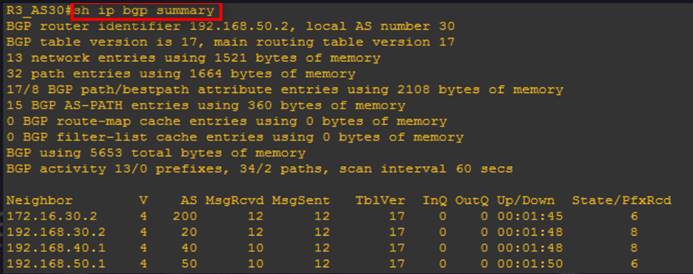

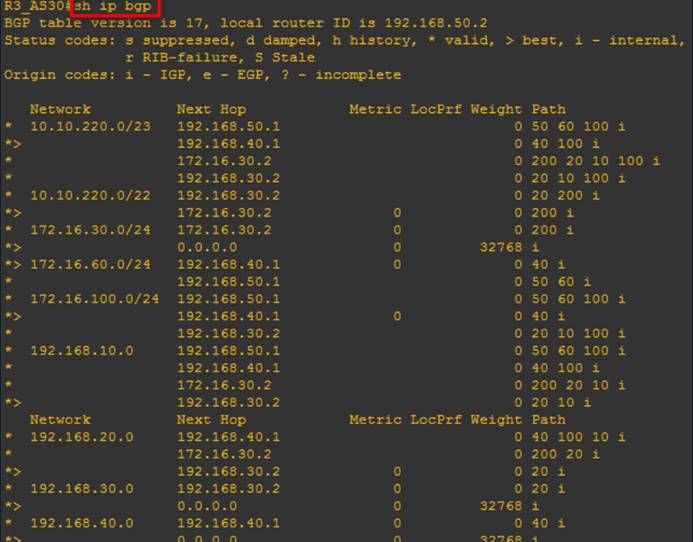

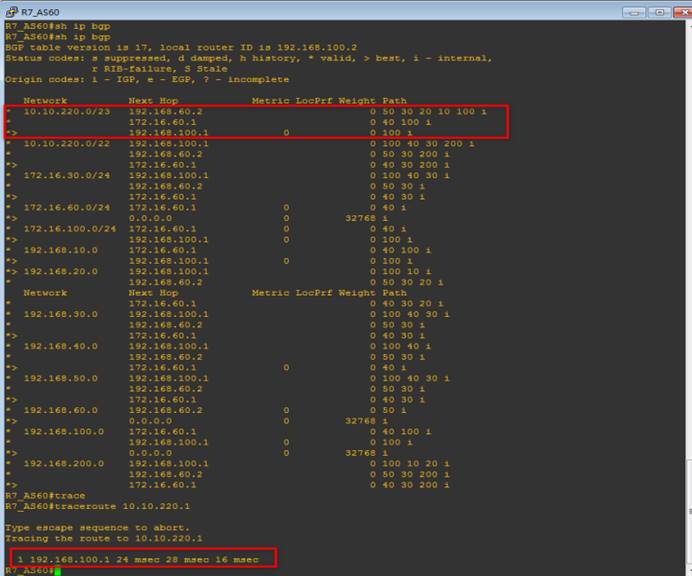

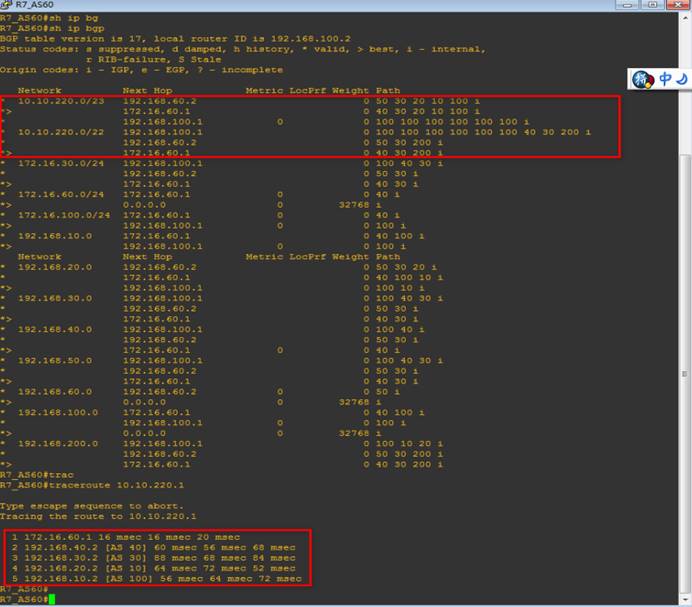

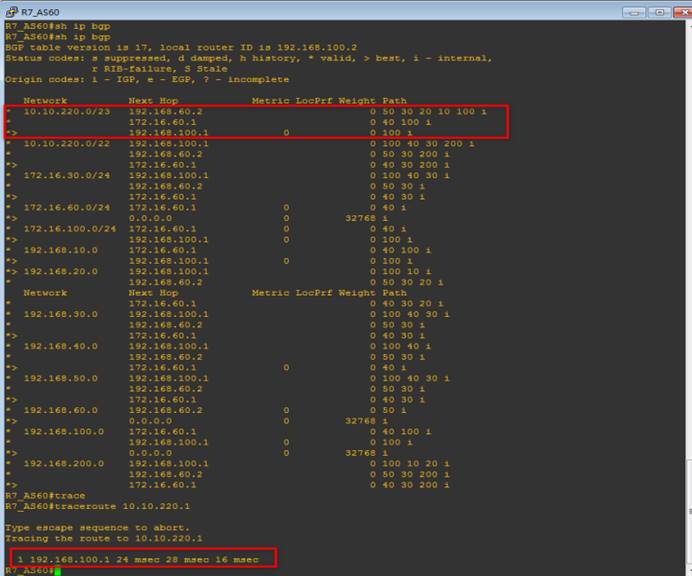

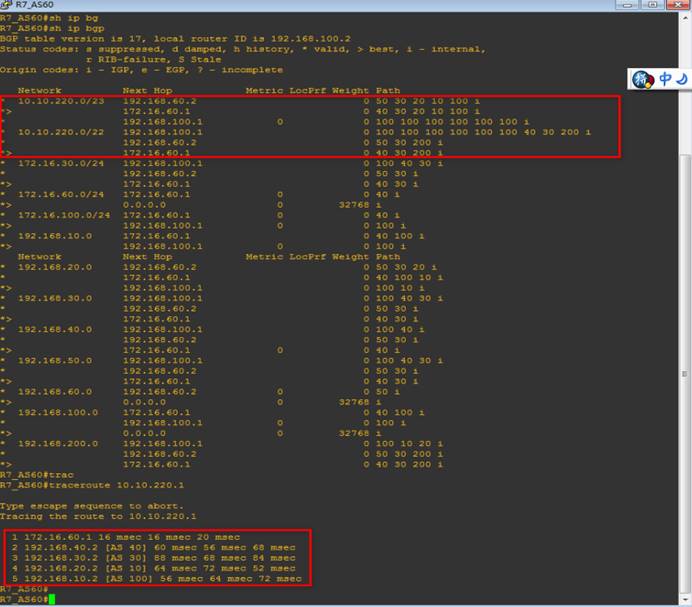

使用traceroute命令查看TTL相關信並與正常情況下進行比對。多數情況通過TTL值增和經過的AS路徑來判否存在劫持。當未發生路由劫持時,

如下圖:

當發生路由劫持時, 發現路由繞行了:AS40-AS30-AS10-100。如下圖:

自建平台實時同步全球權威機構、 組織的全量BGP路由表,並與本地收集到的BGP進行比對。 發現異常並實時告警。如下圖:部分開源項目,如RouteViews:

選取合理的採集週期, 在周期內對BGP正常狀態下路由更新條目的數量進行統計。 選合理的更新條目總數閾值範圍, 實時監控AS內BGP路由條目更新數目, 發現異常實時告警。 Ø使用商業化BGP路由監控告警平台

• IAR (Internet

Alert Registry)

• PHAS (Prefix

Hijack Alert System)

• RIPE NCC

MyASN Service

• BGPmon

• WatchMY.NET

• Renesys

Routing Intellig

2.过滤和限制路由通告范围(防御篇)

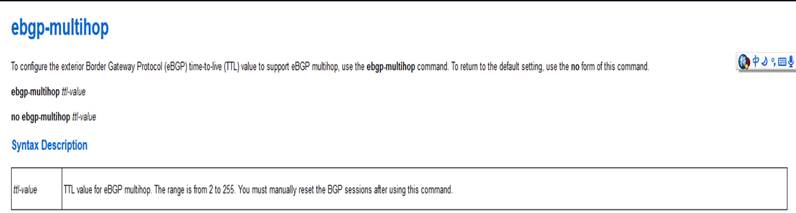

Ø梳理清楚AS範圍內BGP、 IGP全局路由策略哪些路由通告是允許的、哪些是禁止的。 並合理使用ACL、 Route-map或BGP Prefx Filtering控制路由的宣告、 傳播範圍。 Ø運營商、

服務提供商應當依據以下原則, 對不同商業角色路由器進行路由通告製定詳細的BGP Prefx Filtering並啟用。如下圖:

3.算法模型(检测篇---外部引用)

3.1 域间路由的中间人攻击模型

域間路由的中間人攻擊通常基於前綴劫持來實現。 前綴劫持宣告偽造的路由以劫持通往受害網絡的流量。 典型的前綴劫持如圖所示。 AS6向外非法宣告屬於AS1的前綴10.1.16.1/22,使得AS4和AS5被該偽造路由污染。 進而, 它們到達受害網絡•

AS1的流量也將被劫持到AS6中。 如下圖示:• AS1是網絡10.1.16.1/22的真實所有者, 我們標示為:f• AS5為起始網絡/受污染網絡, 我們標示為:Y• AS6為起始攻擊者網絡,

我們標示為:X

• 在攻擊發起前從Y到f的AS_PATH為: AS2 AS

在攻擊發生後, 從Y到f的AS_PATH為: AS6 AS2

AS1。 如下圖: