一、前言

HFish是一款基於Golang 開發的跨平台多功能主動攻擊型蜜罐釣魚平台框架系統,為了企業安全防護測試做出了精心的打造發布版本下載鏈接:

https://github.com/hacklcx/HFish/releases Github:

https://github.com/hacklcs/HFish多功能不僅僅支持HTTP(S) 釣魚,還支持支持SSH、SFTP、Redis、Mysql、FTP、Telnet、暗網等蜜罐擴展性提供API 接口,使用者可以隨意擴展釣魚模塊( WEB、PC、APP )便捷性使用Golang 開發,使用者可以在Win + Mac + Linux 上快速部署一套釣魚平台

二、集群搭建

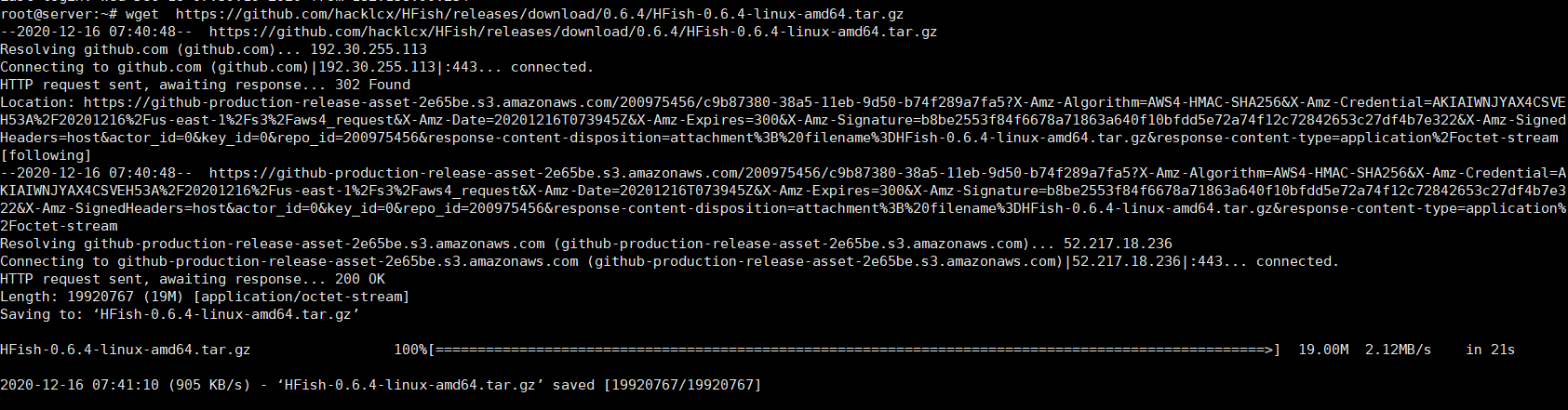

1.環境說明:client01:66.42.68.123(客戶端1)clinet02:144.202.85.37(客戶端1)server:104.156.253.44(服務端)2.服務端安裝與配置root@server:~#wgethttps://github.com/hacklcx/HFish/releases/download/0.6.4/HFish-0.6.4-linux-amd64.tar.gz

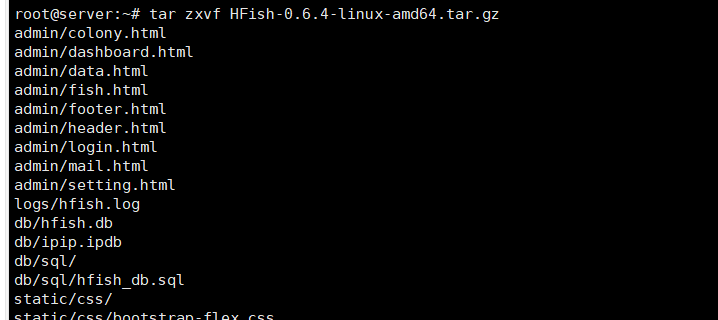

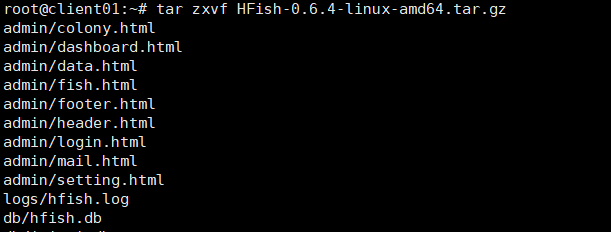

root@server:~#tar zxvf HFish-0.6.4-linux-amd64.tar.gz

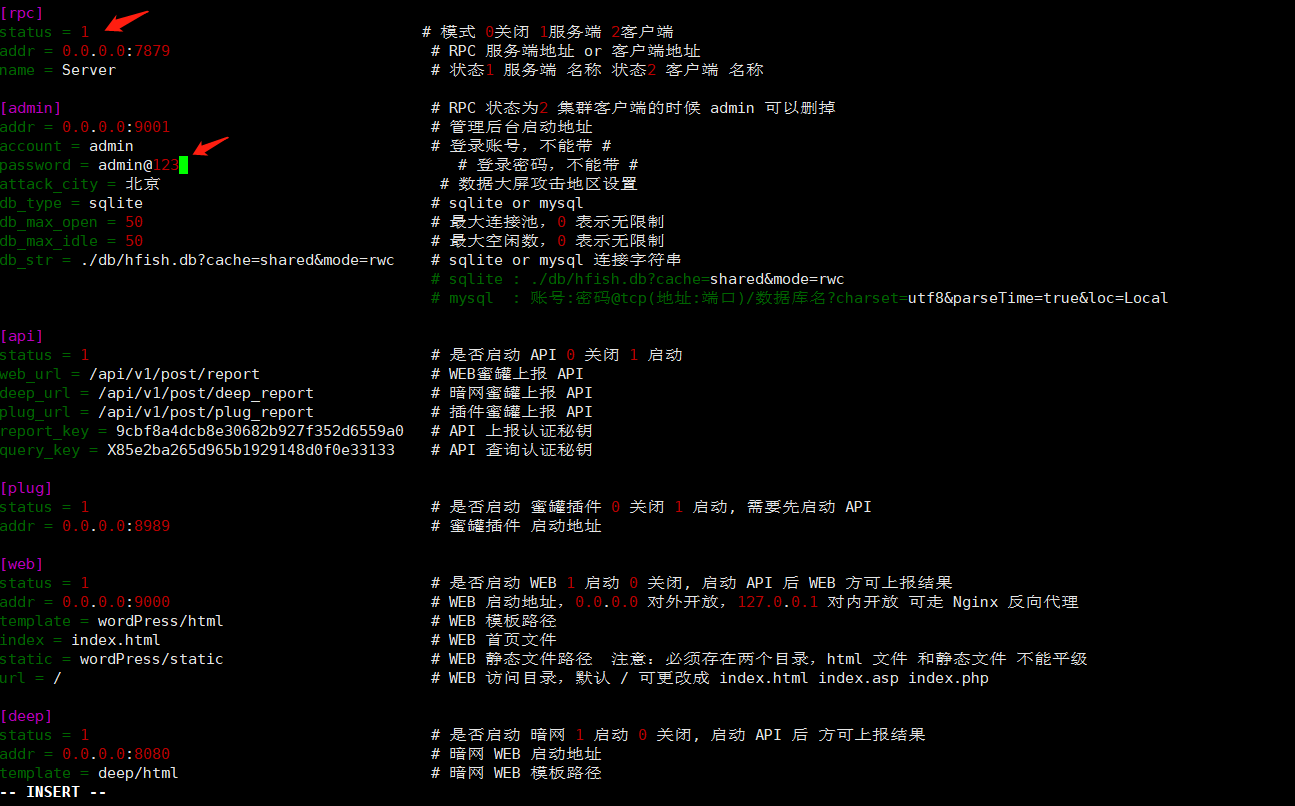

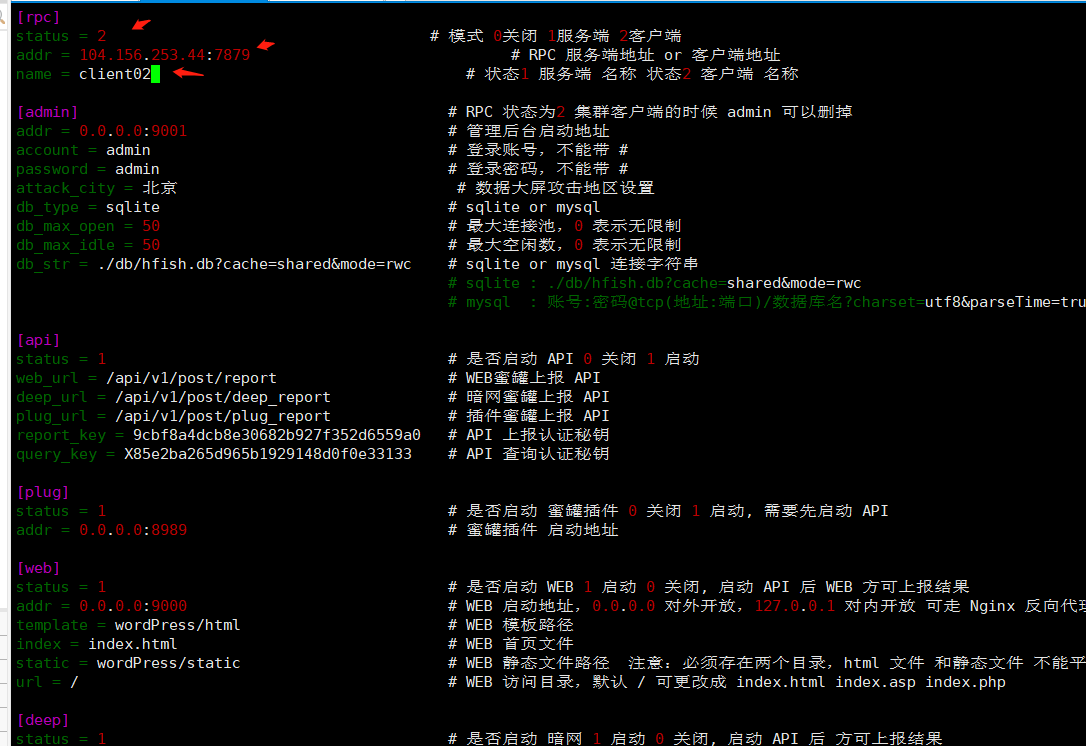

root@server:~# vi config.ini #需要將statuse修改為1,後台密碼修改為複雜密碼,db_str數據庫生產環境建議採用mysql遠程連接,這裡測試用自帶的sqlite數據庫,API查詢和上報的認證密鑰可以修改為自己的API key.

只保留HFishconfig.iniweblibs(不啟動WEB 蜜罐可以刪掉WEB 目錄) 其他皆可刪掉root@client01:~# wget

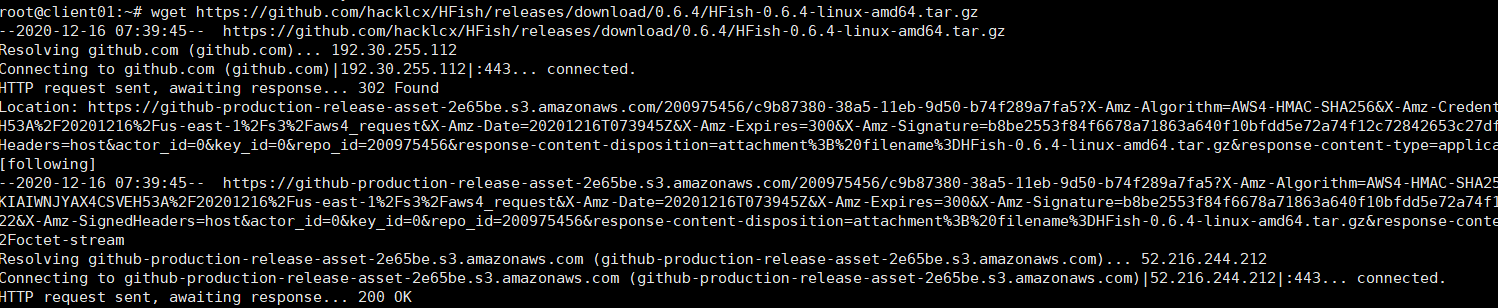

https://github.com/hacklcx/HFish/releases/download/0.6.4/HFish-0.6.4-linux-amd64.tar.gz 然後執行命令啟動服務端服務./HFish run2.客服端1安裝與配置root@client01:~# tar zxvf HFish-0.6.4-linux-amd64.tar.gz

只保留HFishconfig.iniweblibs(不啟動WEB 蜜罐可以刪掉WEB 目錄) 其他皆可刪掉。

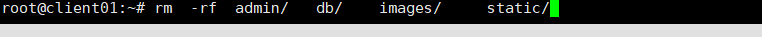

root@client01:~# rm -rf admin/db/images/static/

root@client01:~# vi config.ini #需要將statuse修改為2,addr地址和端口修改為服務器端的IP和端口

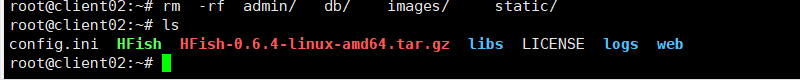

然後執行命令啟動客服端服務./HFishrun2.客服端2安裝與配置root@client02:~# rm -rf admin/db/images/static/

root@client02:~# vi config.ini #需要將statuse修改為2,addr地址和端口修改為服務器端的IP和端口

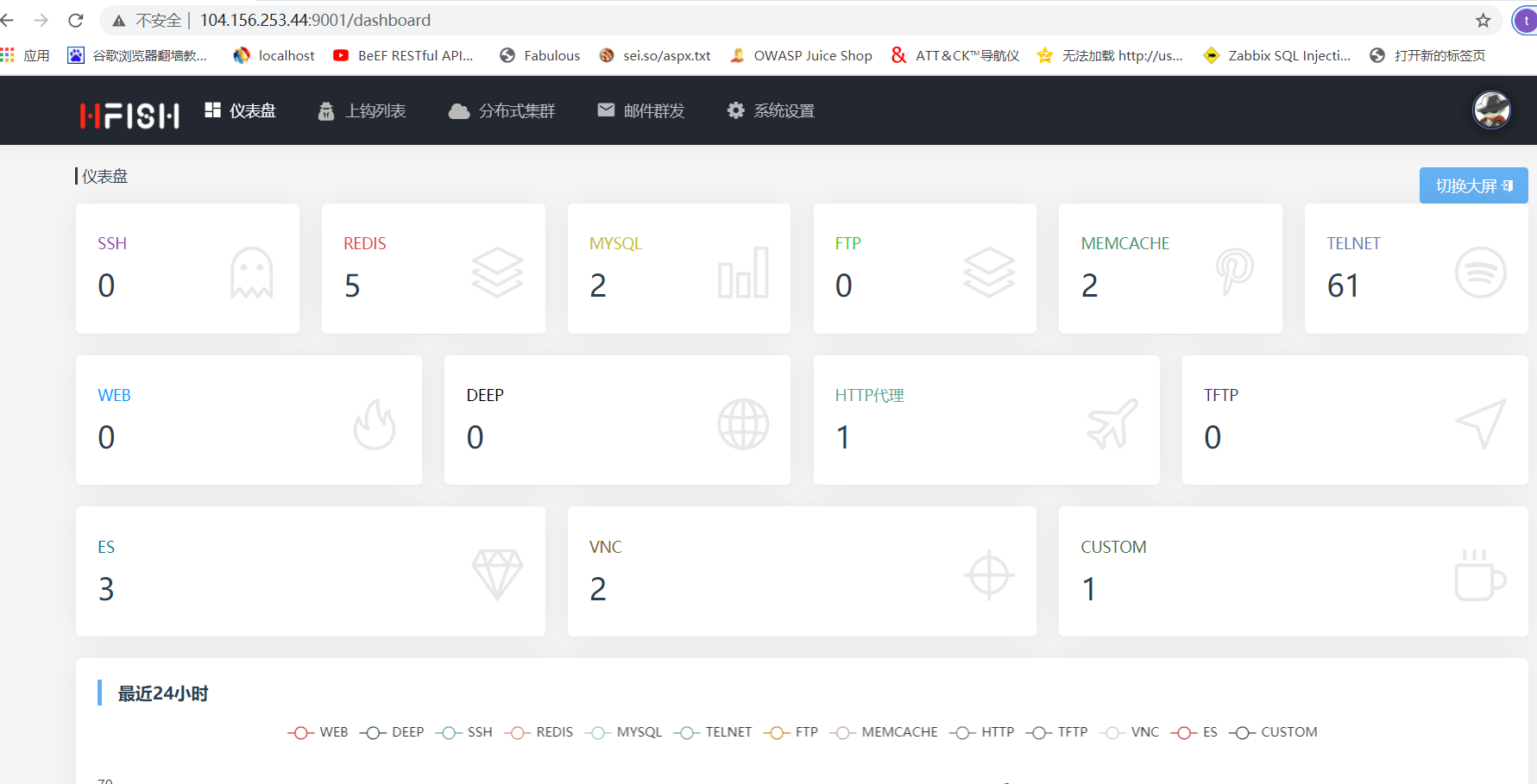

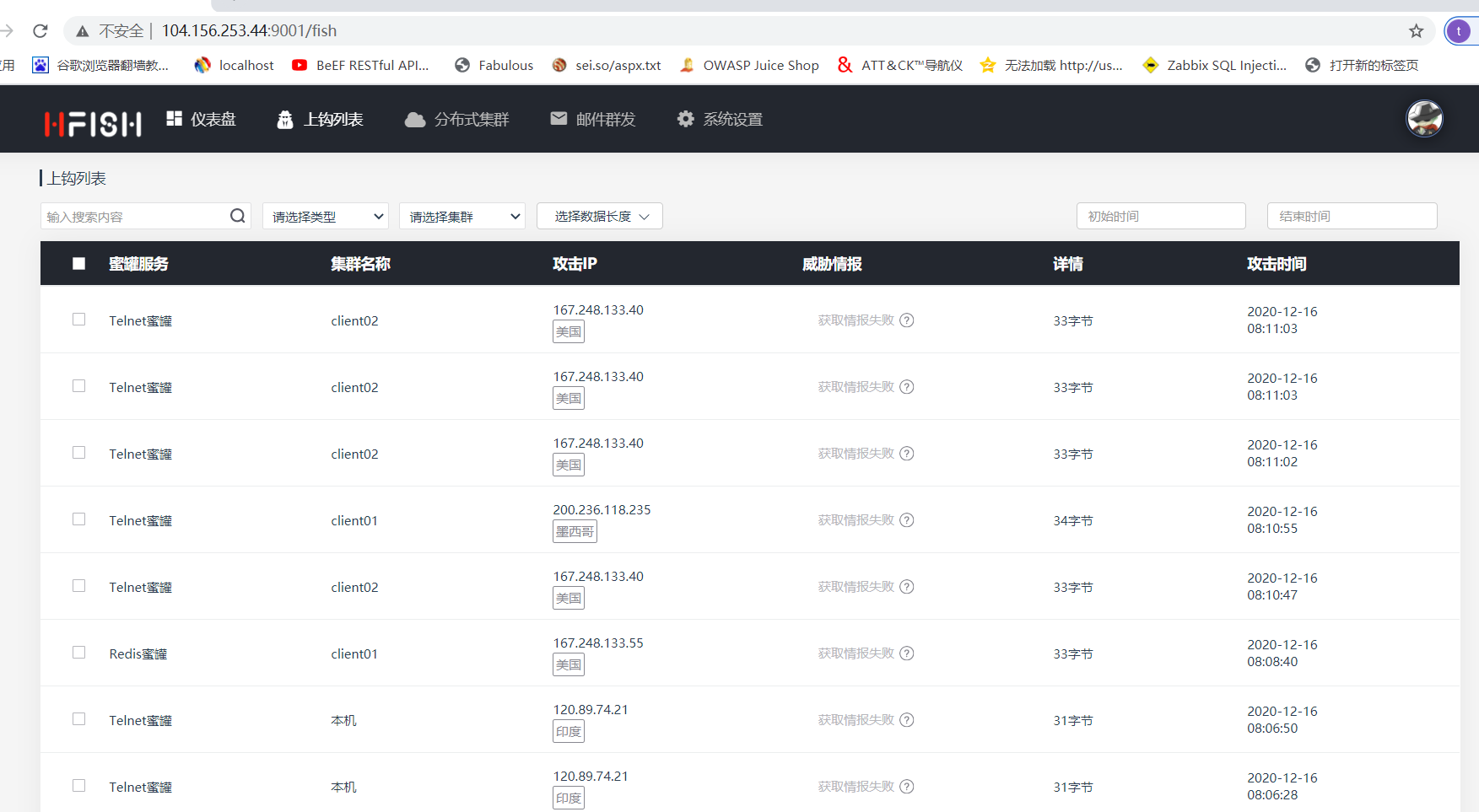

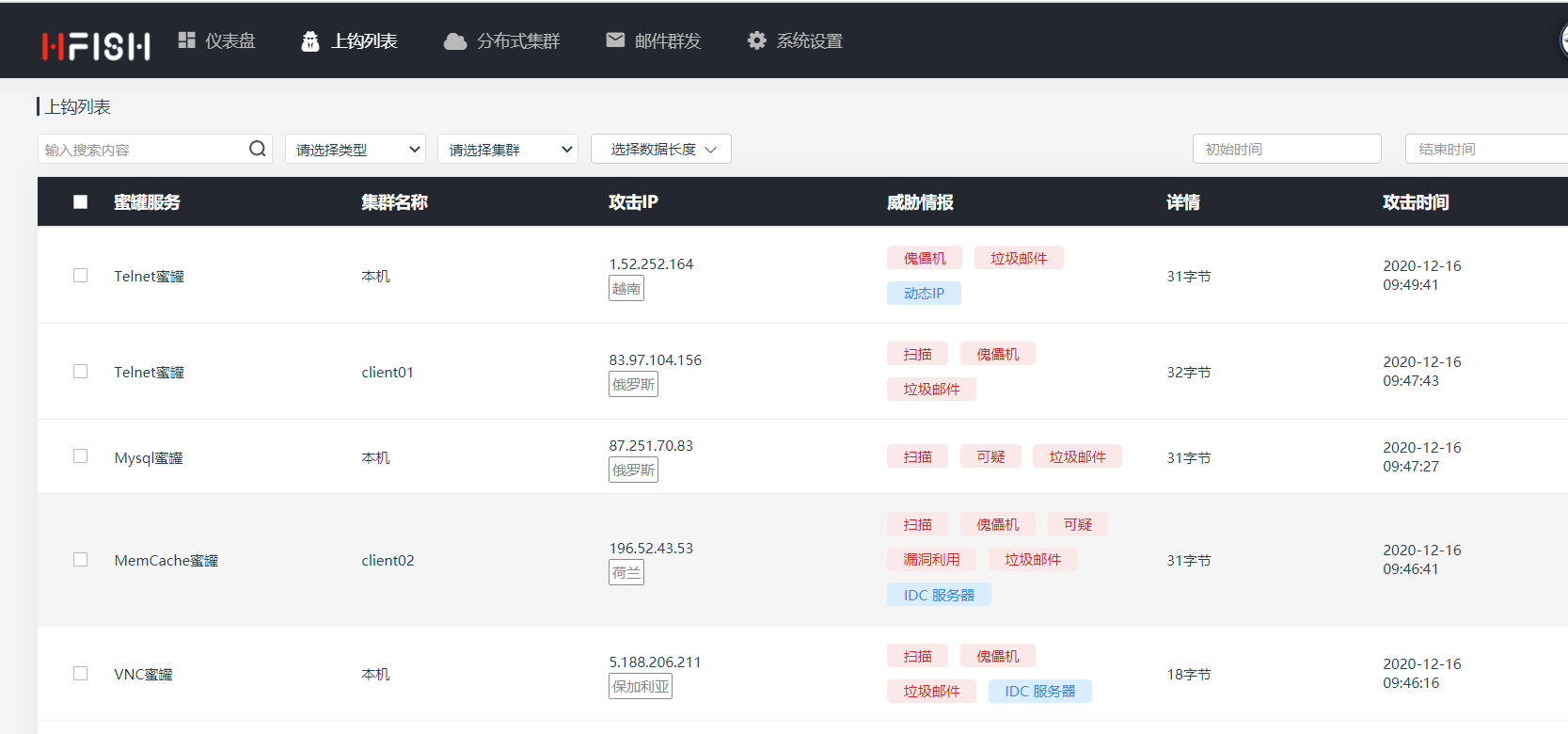

然後執行命令啟動客服端服務./HFishrun3.界面展示:

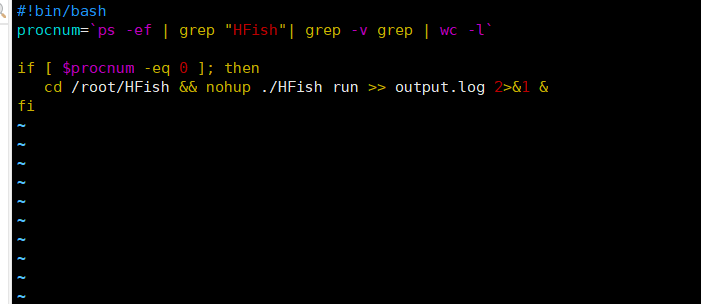

4.監控腳本/opt/monitor.sh:#!/bin/bash procnum=`ps -ef | grep 'HFish'| grep -v grep | wc -l`if [ $procnum -eq 0 ]; then cd /root/HFish nohup ./HFish run output.log 21 fi

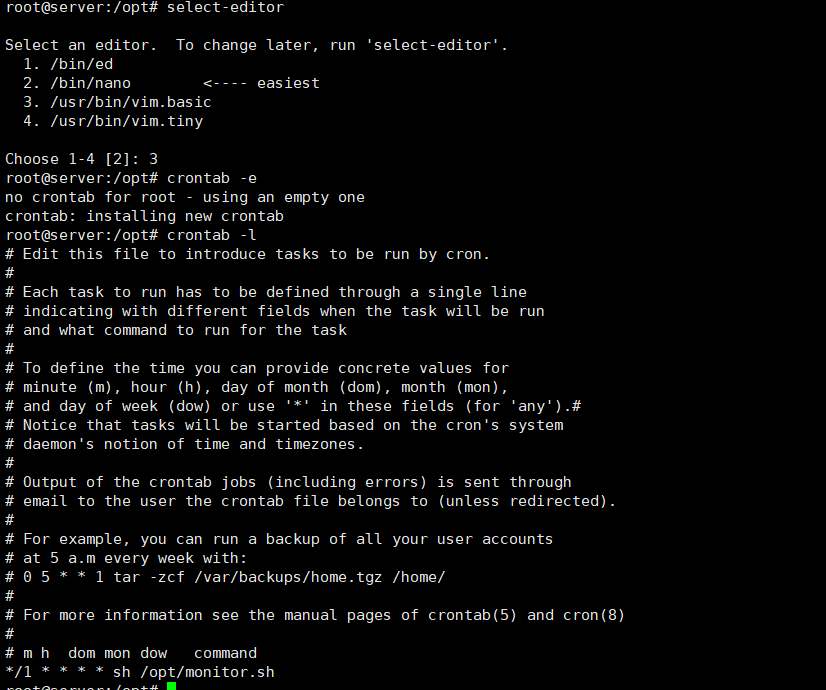

crontab -e*/1 * * * * sh /opt/monitor.sh # 寫入內容,一分鐘執行一次

:wq! # 保存退出即可,請自行檢查是否服務器是否啟動crontab 服務

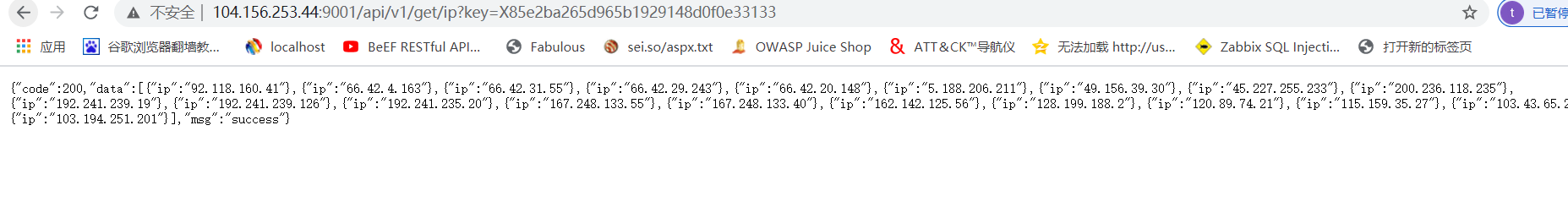

5.黑名單IP查詢

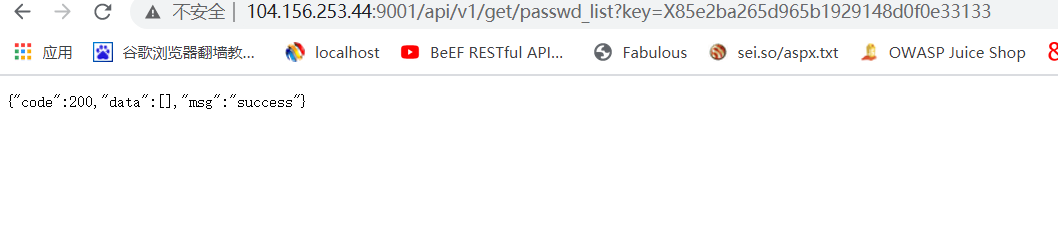

http://104.156.253.44:9001/api/v1/get/ip?key=X85e2ba265d965b1929148d0f0e33133 6.獲取全部賬號密碼信息

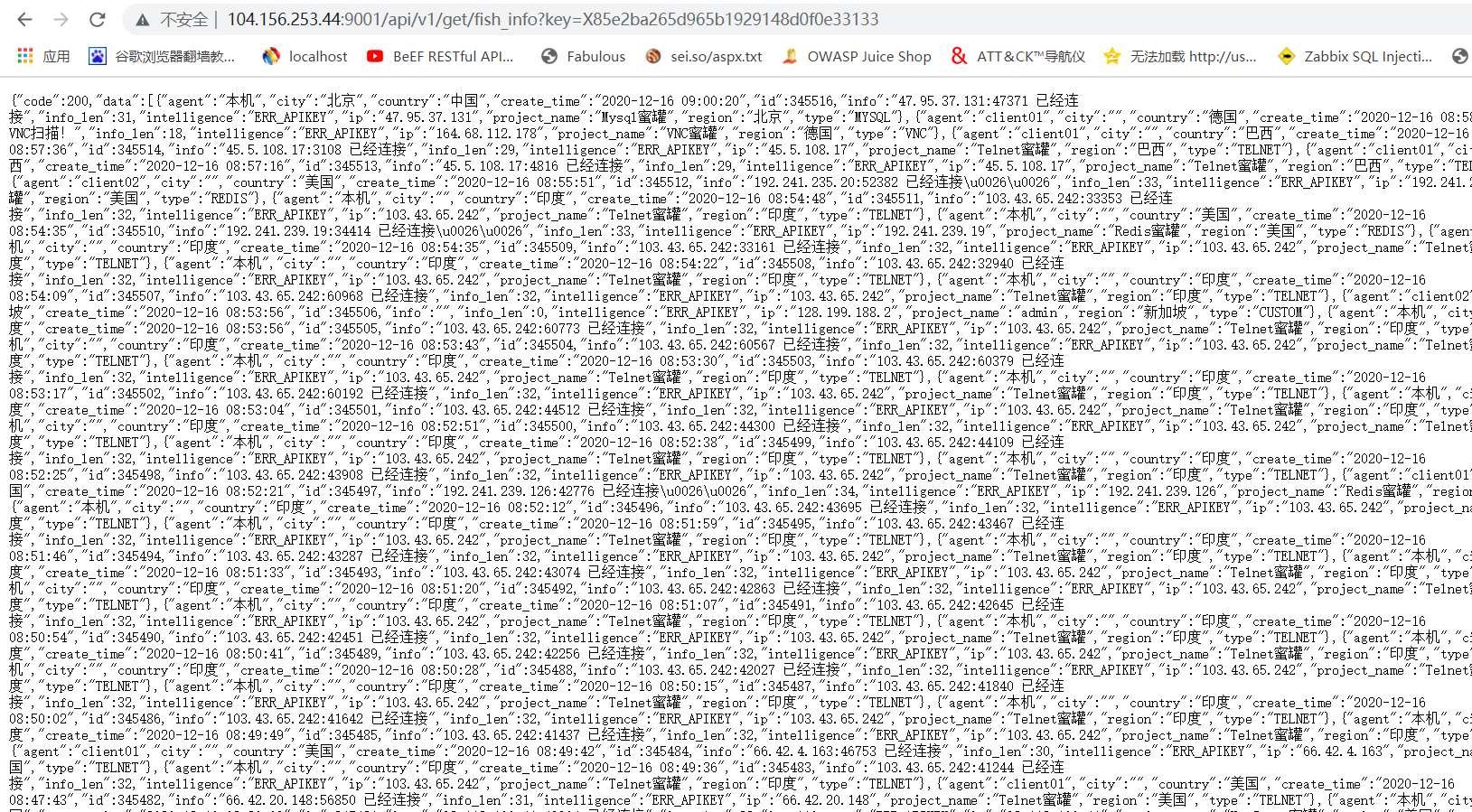

http://104.156.253.44:9001/api/v1/get/passwd_list?key=X85e2ba265d965b1929148d0f0e33133 7.獲取全部釣魚信息

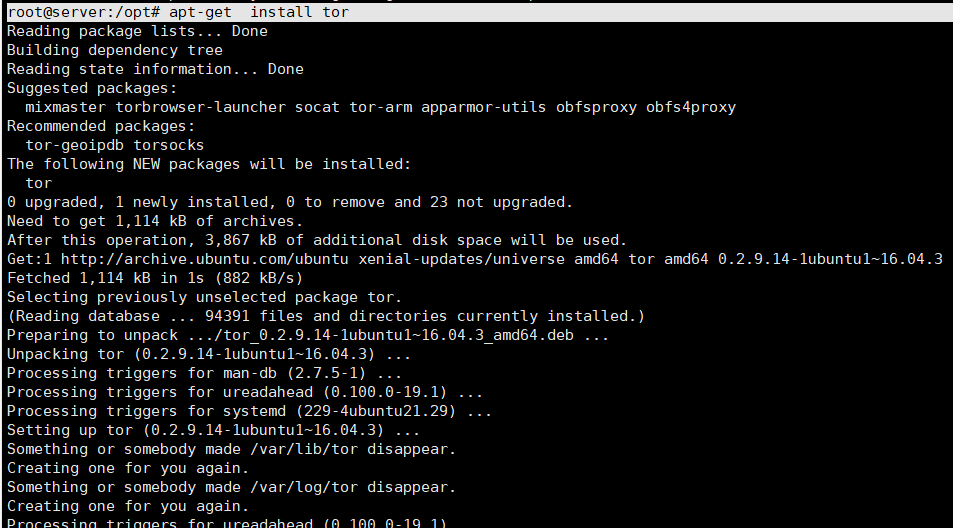

http://104.156.253.44:9001/api/v1/get/fish_info?key=X85e2ba265d965b1929148d0f0e33133 8.啟動暗網蜜罐root@server:/opt# apt-get install tor

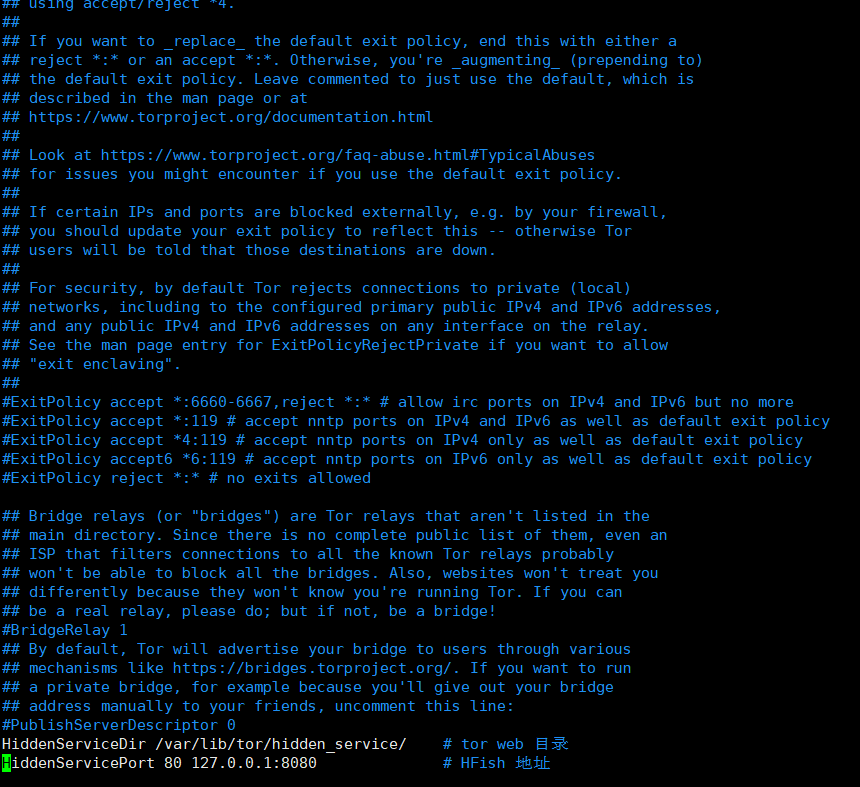

修改配置vi /etc/tor/torrc 文件HiddenServiceDir /var/lib/tor/hidden_service/# 添加tor web 目錄HiddenServicePort 80 127.0.0.1:8080 # 將本機暗網的網站8080端口映射到暗網80端口

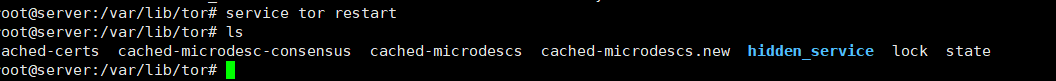

重啟torrootroot@server:# service tor restart

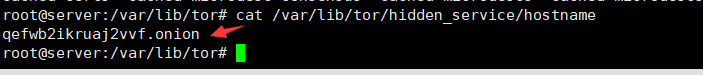

查看暗網域名cat /var/lib/tor/hidden_service/hostname

訪問暗網蜜罐

訪問Tor 官網:

https://www.torproject.org 下載Tor瀏覽器安裝系統對應版本啟動Tor瀏覽器訪問蜜罐.onion 後綴域名即

9.代理測試方法在終端上執行以下命令:http_proxy=

http://127.0.0.1:8081 wget -O -

http://hfish.io 10.自定義蜜罐添加:# 修改config.ini[pot_name]status=1addr=0.0.0.0:5901info={{addr}} 掃描了該蜜罐

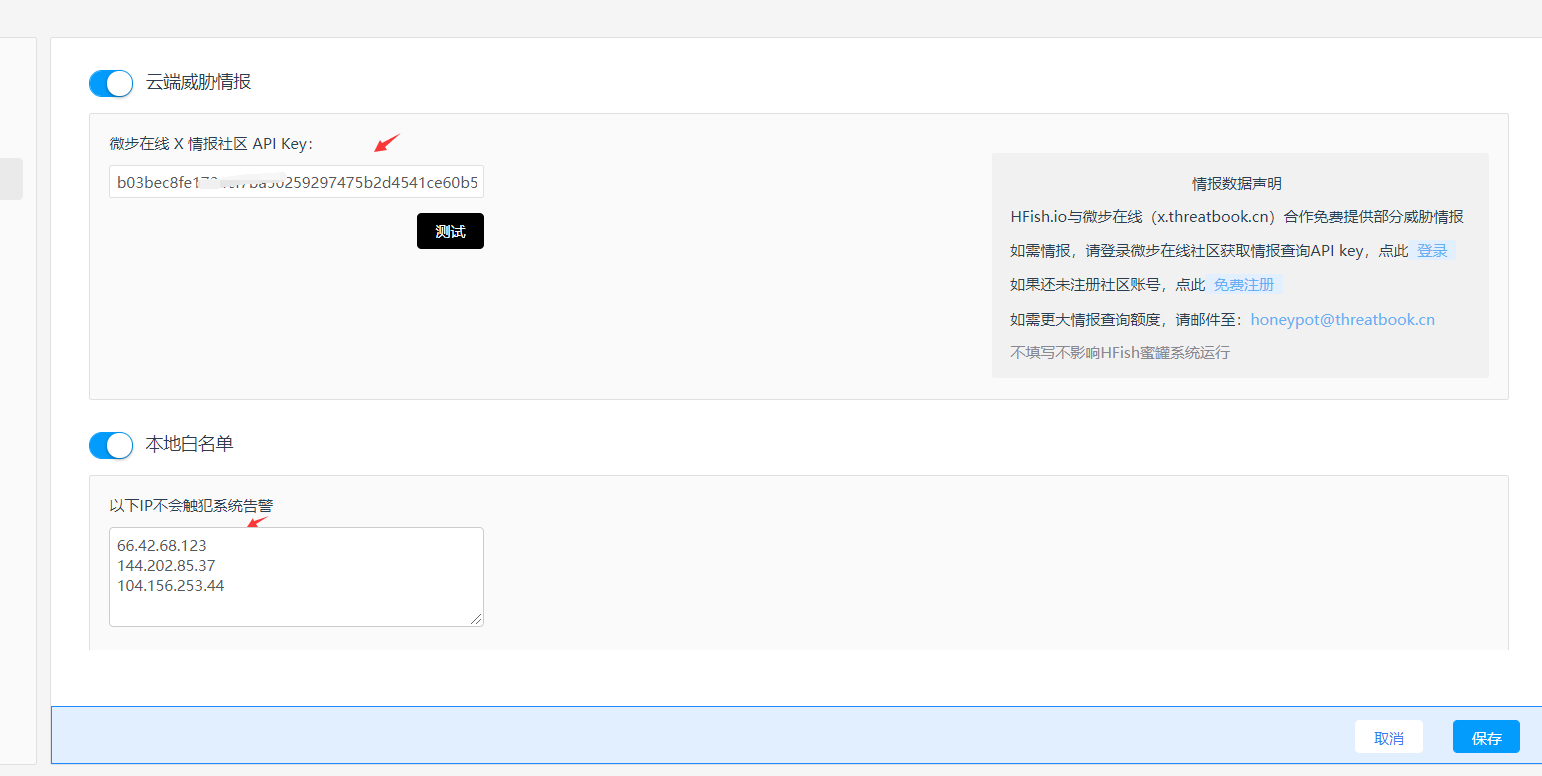

配置參數:pot_name 蜜罐名稱status 是否啟動蜜罐1 啟動0 關閉addr 蜜罐服務端地址info 告警內容,**{{addr}}** 可選,寫了後會替換為攻擊者IP11.與威脅情報聯動配置

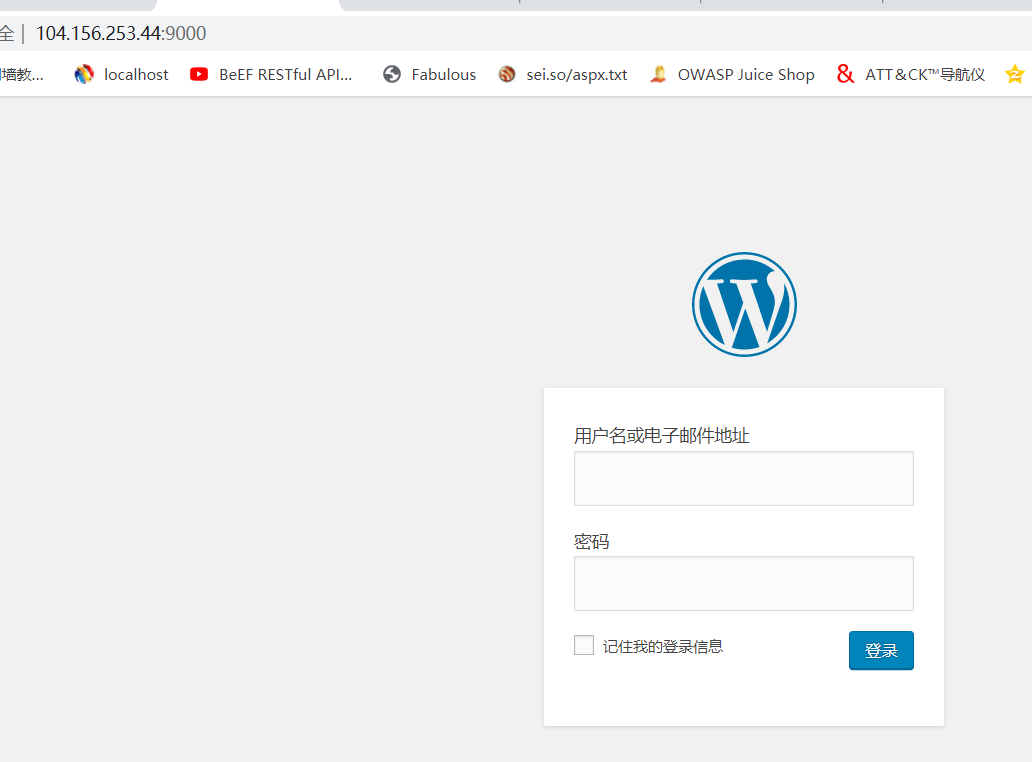

12.web釣魚web釣魚,默認是wordpress模板,可以自定義修改模板如OA或者exchange郵箱

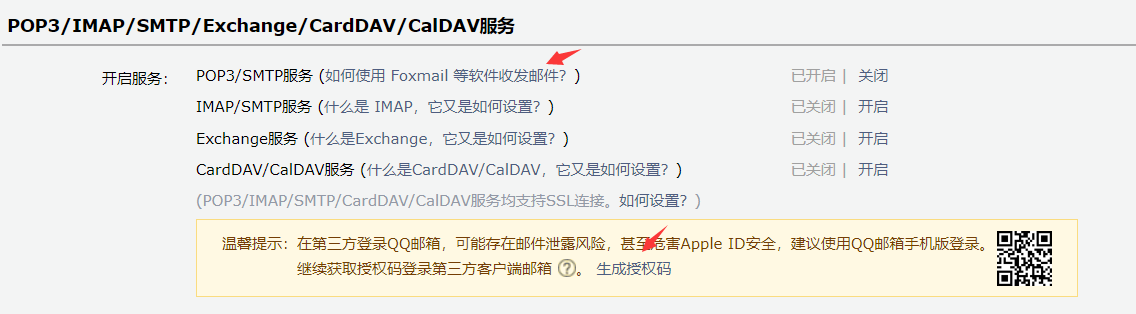

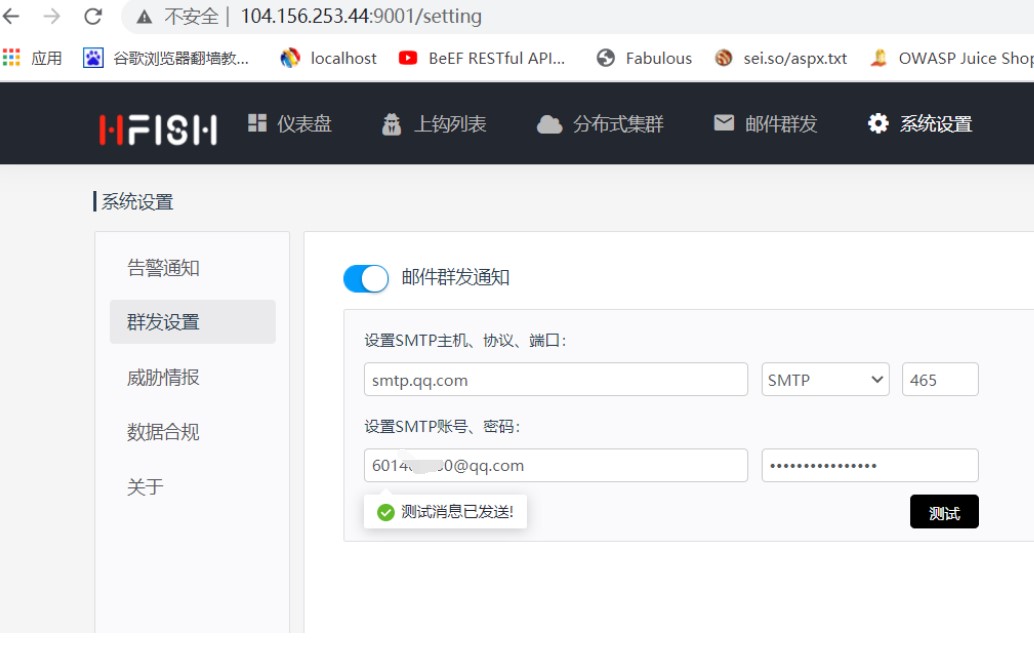

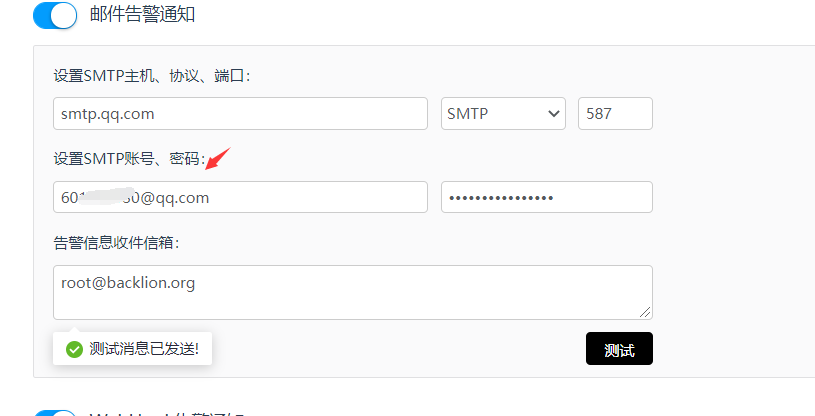

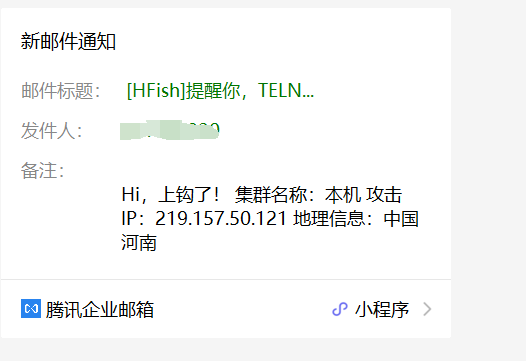

13.郵件告警如果設置郵箱告警,需要設置正確的賬號和密碼,這裡的密碼是為授權碼