taibeihacker

Moderator

0x01 信息搜集

首先給定的目標為xxx 大學官網:www.xxx.edu.cn,但是不要真的就只是對主站進行測試了,一般像這種主站都是比較安全的,大概率採用一些站群系統,像學校很多使用博達的統一管理,自帶waf1.子域名采集

可以通過subdomain3,fuzzdomain,subDomainsBrute,seay 子域名爆破但是上述的我在此次滲透中並未使用,爆破時間太長了.

我用的fofa,shadon 這些個網絡空間搜索引擎

比如下圖:

host='xxxx.edu.cn'

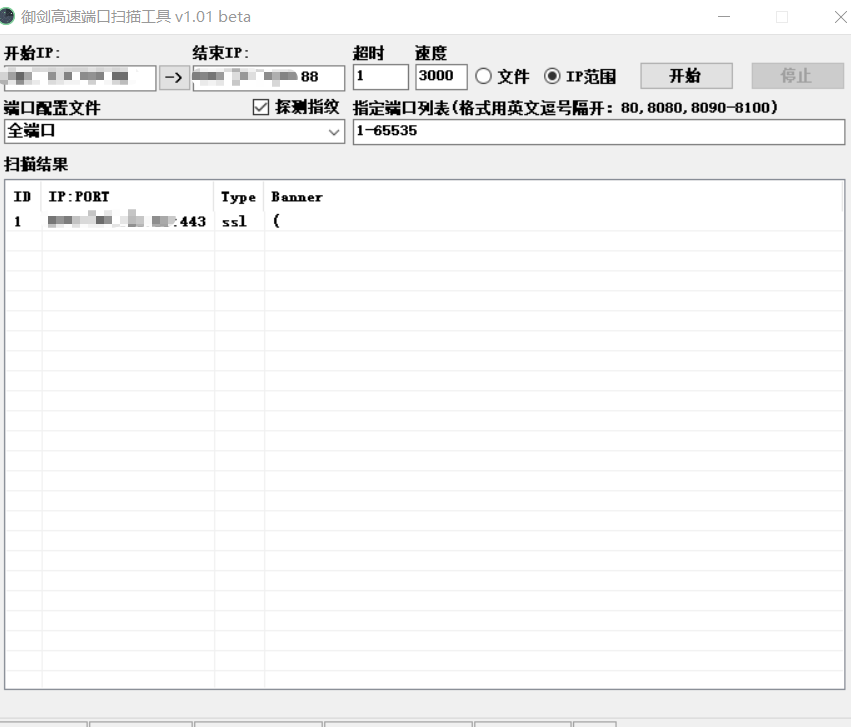

2.端口信息

通過上面fofa 的結果,得知ip 地址,使用端口掃描工具掃描。未發現可利用端口

遂放棄端口

3.敏感信息搜集

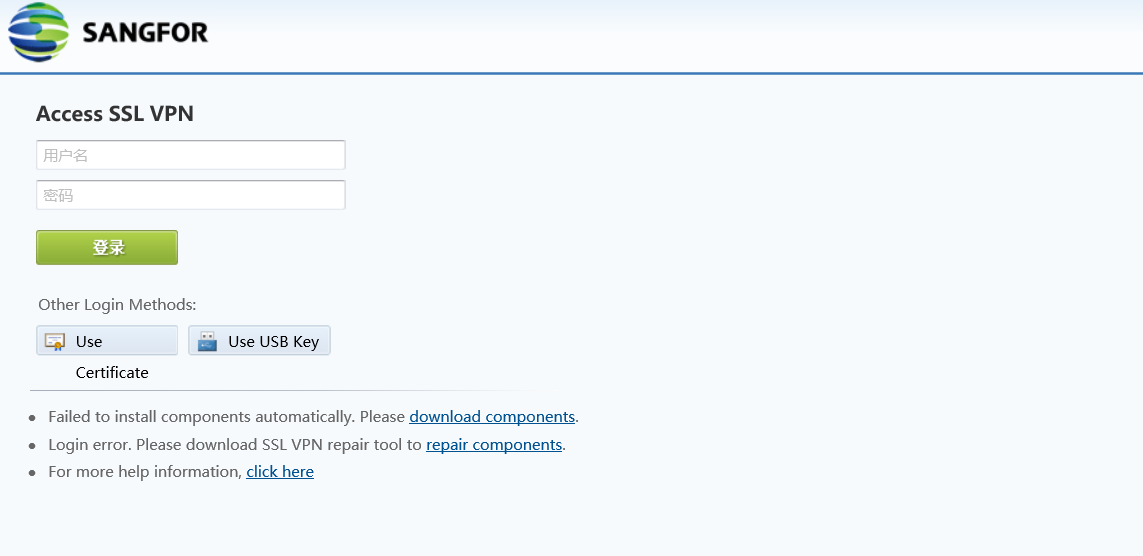

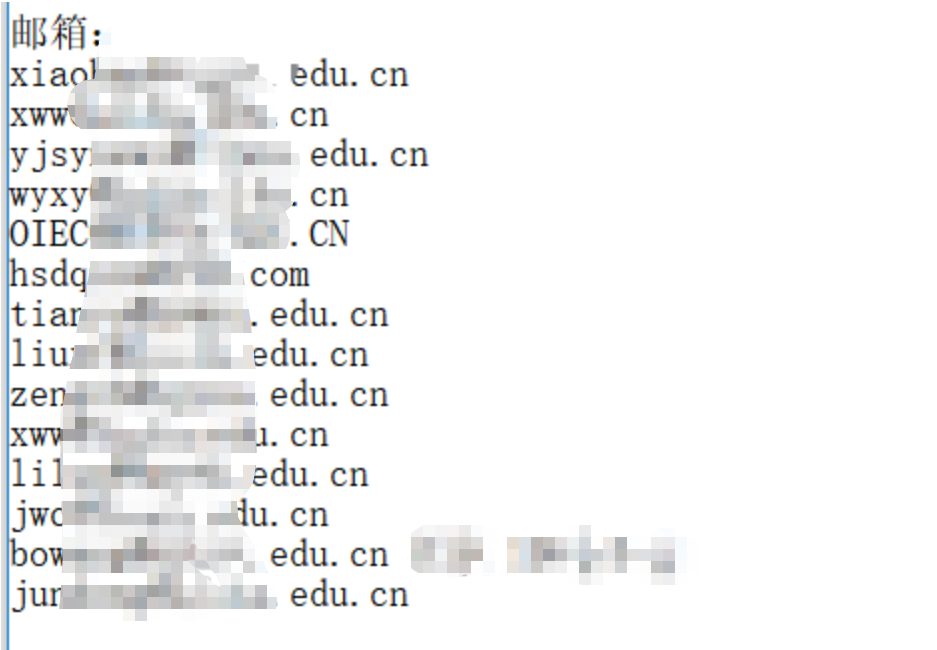

github 搜索google hacking凌風云網盤搜索然後並沒有蒐集到一些敏感的東西郵箱使用的是騰訊的企業郵箱,vpn 是這個樣子的

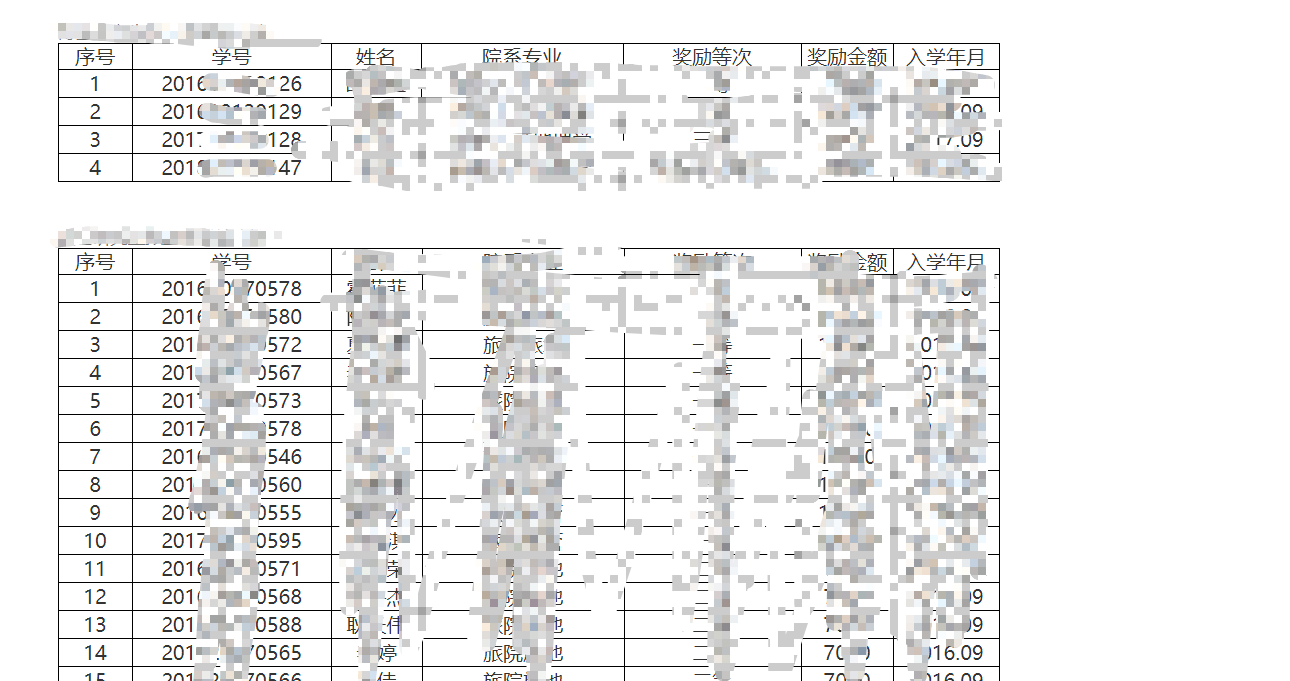

site:xxx.edu.cn 學號

0x02 漏洞挖掘

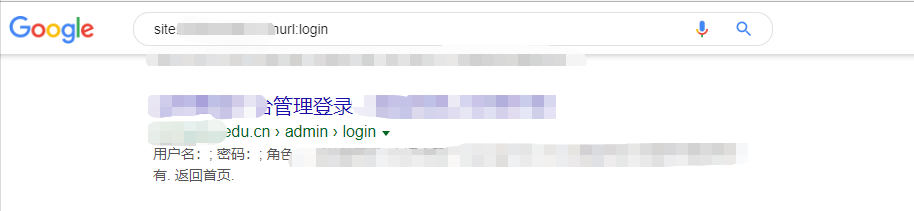

蒐集了部分需要的信息,就開始對著各個子域名進行挖掘了,找了半天,大部分的系統都是採用的統一的模板,功能比較單一,並未發現什麼漏洞site:xxx.edu.cn inurl:login

site:xxx.edu.cn intitle:登陸

然後我便把重心放在了一些登陸系統上

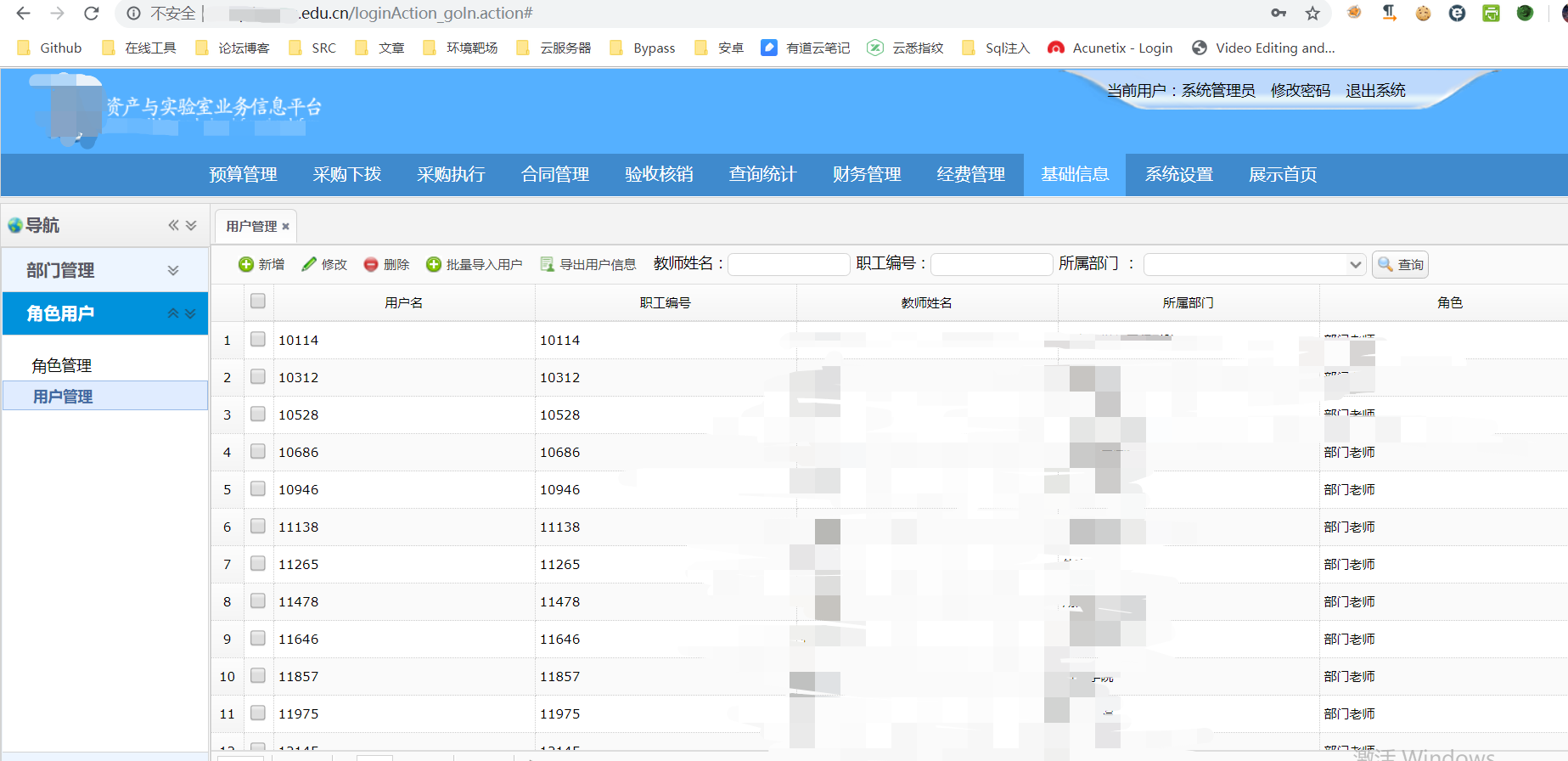

adminadmin 進入後台後,找到用戶信息,得知教師賬號為5 位的數字,可以看到地址欄有action,我測試了str2,然後我在刷新網頁打不開了,目測被封ip.

#!/usr/bin/env python

# -*- coding:utf-8 -*-

# datetime :2019/7/10 8:44

begin_num=0 # 開始參數從第幾個數字開始生成

end_num=20000 # 結束參數到第n個參數停止

print('''

運行該腳本後,會在腳本所在目錄生成5.txt ,裡面存放的是生成好的數字

''')

for i in range(begin_num, end_num + 1):

if i 10:

i='0000' + str(i)

elif i 100:

i='000' + str(i)

elif i 1000:

i='00' + str(i)

elif i 10000:

i='0'+str(i)

with open('5.txt', 'a') as f:

f.write(str(i) + '\n')

print('程序運行完畢,文件已生成')

然後就是在這個後台找注入啊,上傳啊,無果,遂記錄在文本,換另外的域名

然後看到選課系統

然後我在嘗試爆破了一下教師賬戶,同樣是賬戶做密碼

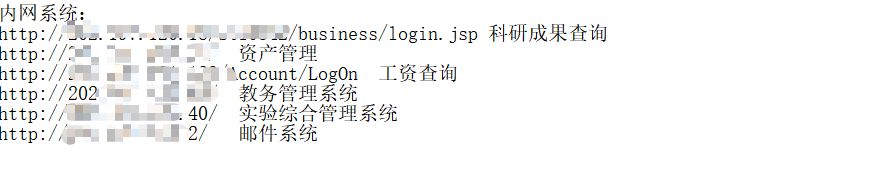

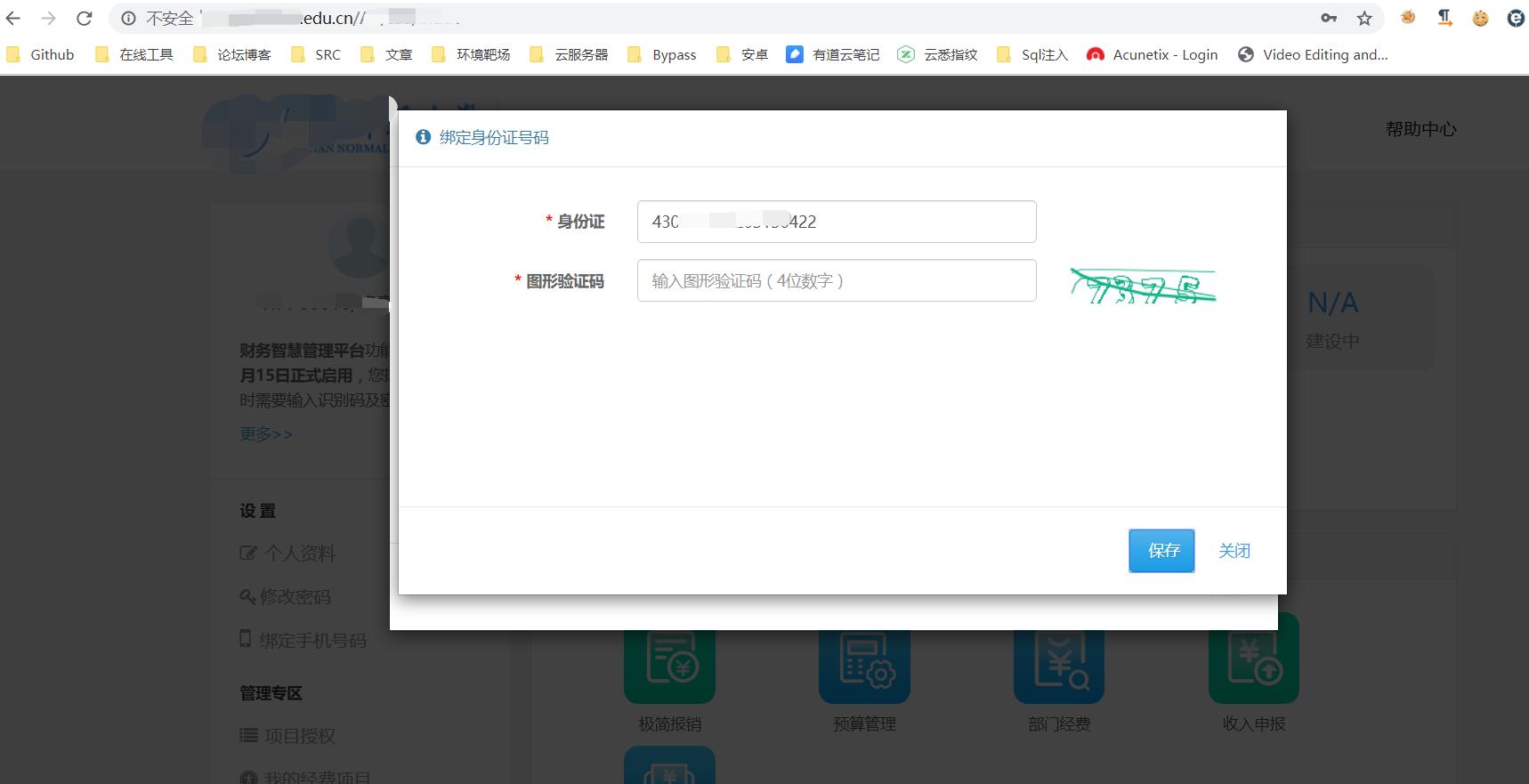

用同樣的辦法,我進入了研究生管理系統、學生繳費查詢系統(還真就是只查詢.)、最後在財務xx 系統中稍微得到部分進展

然後我來到了統一身份認證平台去試著登陸,結果登陸進去了.(教務登陸不進去)

認證前打開:

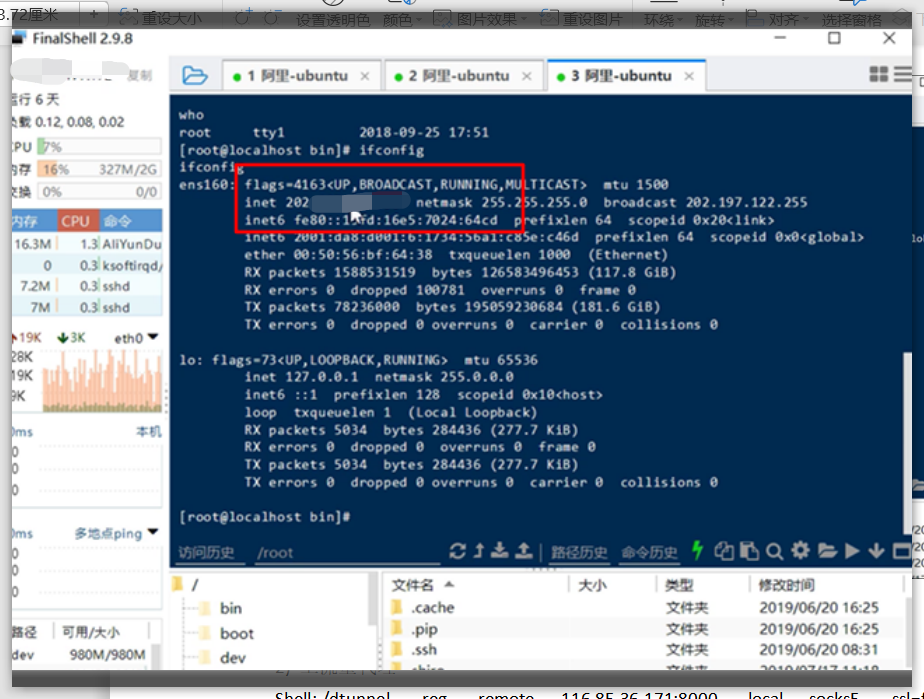

於是通過這個反序列化漏洞(shiro 反序列化),獲得了一個反彈shell,機器為root 權限

然後發現一個從未見過的waf