一、事情的起因

這位兄弟找到我,告訴我被騙了很多錢,我們這些正義的白帽子當然能幫則幫啦.當然,畢竟是殺豬盤,即便是拿下也不能把錢追回

二、信息收集

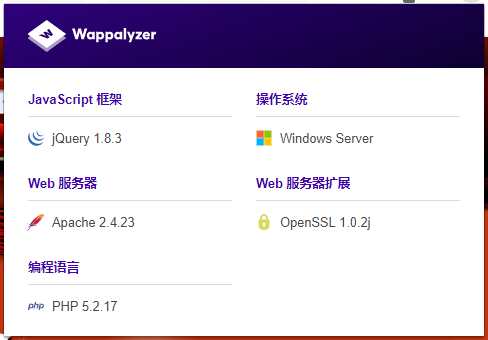

拿到目標網站,可見是一個很常規的bc站,而且做的有點low逼。先進行簡單的信息收集通過Wappalyzer插件可見php版本與windows serve這兩個比較重要的信息

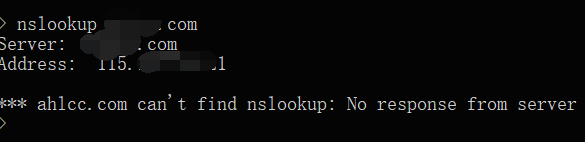

命令行nslookup+url查看ip,發現沒有CDN

再到站長工具上看看

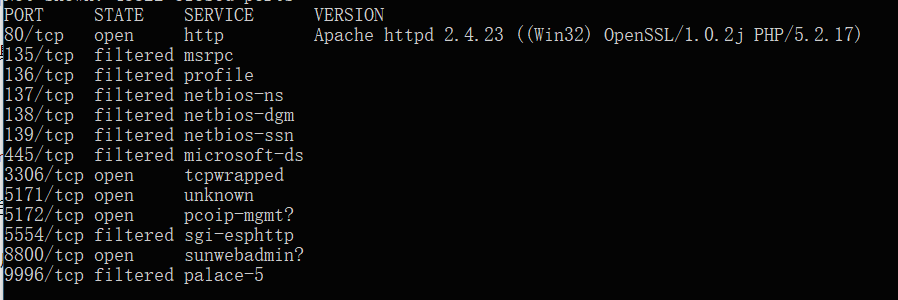

http://s.tool.chinaz.com/same 香港的,羊毛出在羊身上,中國人在騙中國人?知道ip地址後端口掃描一波(全端口掃描+服務探測。

這個過程比較漫長,可以先乾別的)

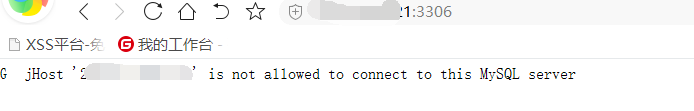

看到開放3306端口,連接一下看看

發現不行,應該是不能外連

三、后台攻陷

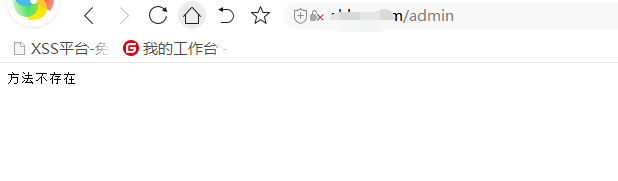

回到web,反手在url後面加一個admin

發現不行,這才想起來一般BC的後台都是單獨存在的既然如此,只能找一找xss了先註冊賬號登錄進去看看

填寫的都是虛假信息,請勿當真

進去以後是醬紫,感覺很熟悉,好像之前有過0day奧,好像是在存款的地方試一波

提交

看看xss平台能否收到cookie

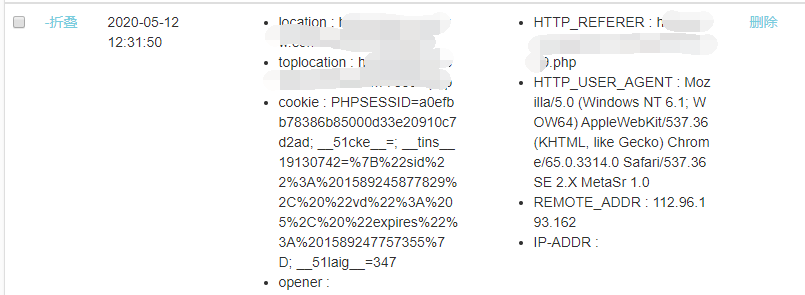

收到了cookie,確定xss存在,下一步登錄後台

此處可以看到,用戶其實不少而且被騙的用戶都會被管理員刪除賬號導致現在的用戶看著很少

四、寻找上传点

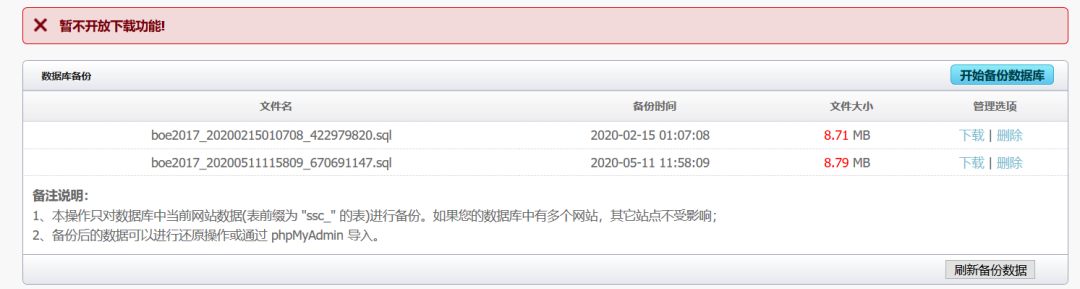

看到有數據庫備份,但是發現不可以下載,放棄之後問了群裡的大佬,大佬說可以做一個flash釣魚,源碼我下載以後,發現做flash釣魚需要具備三個條件我就果斷放棄了條件:一個免費空間一個免費域名(域名可以搞一個

www.flashxxx.tk 這種的,可信度比較高) 這個可以正常上線的馬子

五、总结

1.通過Wappalyzer插件可查看php版本與windows serve信息2.通過nslookup以及域名全國訪問,可查看目標站點是不存在CDN3.查詢同IP網站

http://s.tool.chinaz.com/same4.通過NA...E進入後台原文鏈接:http://www.toobug.cn/post/1129.html