taibeihacker

Moderator

本文僅對影視劇中涉及的技術進行分析,對劇情不做詳細的說明。感興趣的童鞋可以去看看。 PS:技術分析按照劇情順序進行(1~4)集

利用adb命令獲取到手機的照片信息實現原理

這種方法,在我前面的文章中有所涉及《利用树莓派监控女盆友手机》 ,其實很簡單,就是利用adb命令獲取手機的信息,當然也可以利用adb命令安裝shell。

實現難度

容易,只需要開啟手機開發者先選即可。

但是在現實中,手機開發者選項是默認關閉的。像電視中的情形是不會實現的。

通過對朋友圈非朋友可見十條查看最近朋友圈的動態,獲取對方的相關的信息。再加上推測,得知女主老公出軌的可能性。表哥建議

非工作需要,還是盡量在微信中,將此功能關閉吧。

通過微信步數,可以獲取當前在幹嘛?如早上八點你剛睡醒,好友的步數已達到5000步,說明他很有可能在跑步鍛煉身體。

在表哥前面的文章中,也寫過類似的文章。通過探針可以簡單的獲取目標的IP地址,GPS信息,以及照片,錄音等等。但是隨著手機安全性能的提高,都會有彈窗提示。

這個在生活中,常常遇到。而且在安裝百度網盤後,備份通訊錄等信息是默認開啟的。可以一試! (最好將頭像也換掉,這樣才真實)

通過以上方案,主人公成功得到了對方的手機號碼,並通過微信查找到了相關的賬號。當然網安專家的電腦中毒了。

這里當然是導演給了密碼,要是現實中,複雜的密碼程度,估計等這劇結束了,都沒破解成功。

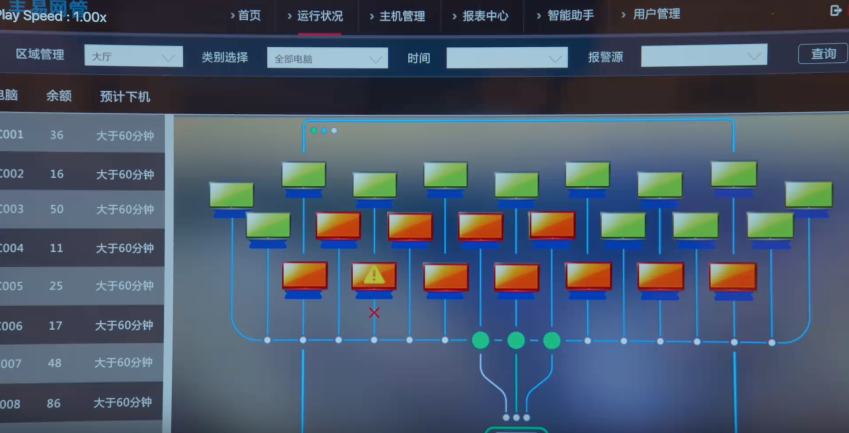

這個應該用的是,運維app或者小程序,進行管理。難度不大。

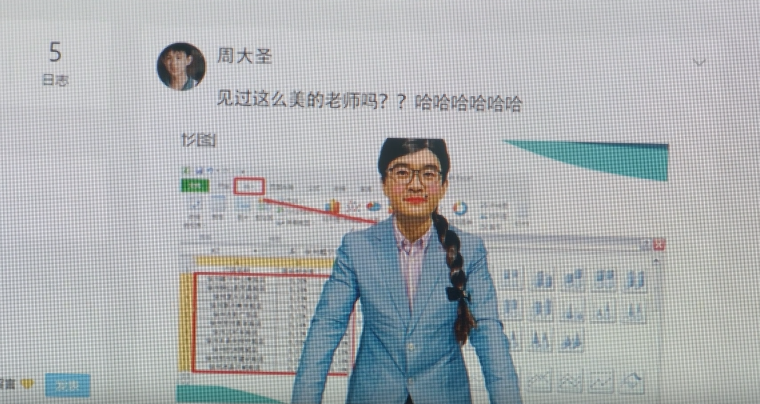

通過對方一個賬號信息,枚舉其他賬號信息,如貼吧微博QQ空間,從而獲取對方相關個人信息。

因此,一些公司將這種小盒子放在商場、超市、便利店、寫字樓等地,在用戶毫不知情的情況下,蒐集個人信息,甚至包括婚姻、教育程度、收入等大數據個人信息。

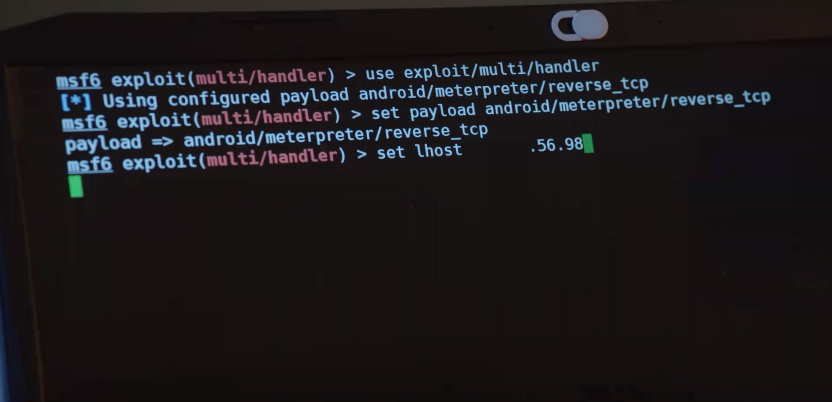

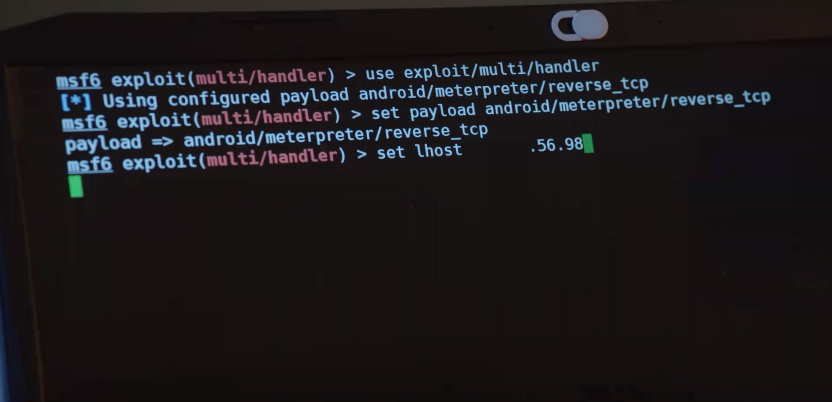

從視頻可以看出,很基礎的msf控制android命令。但是能直接操縱手機編輯,這個就有點誇張了。

PS(4-8)集,僅對影視劇中的技術進行分析,劇情、人物不加以說明。

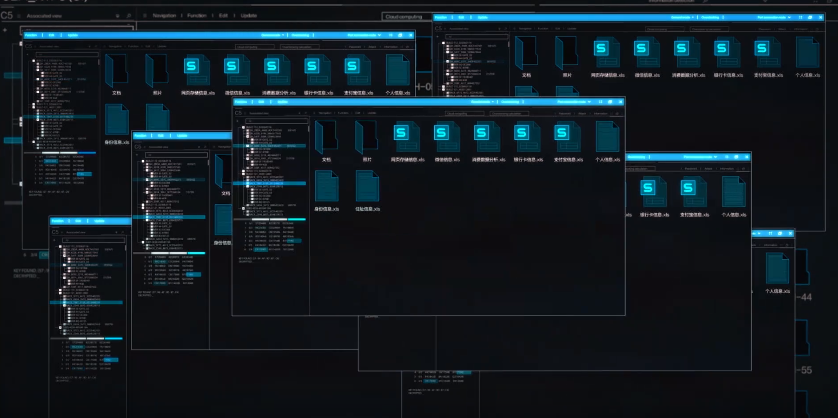

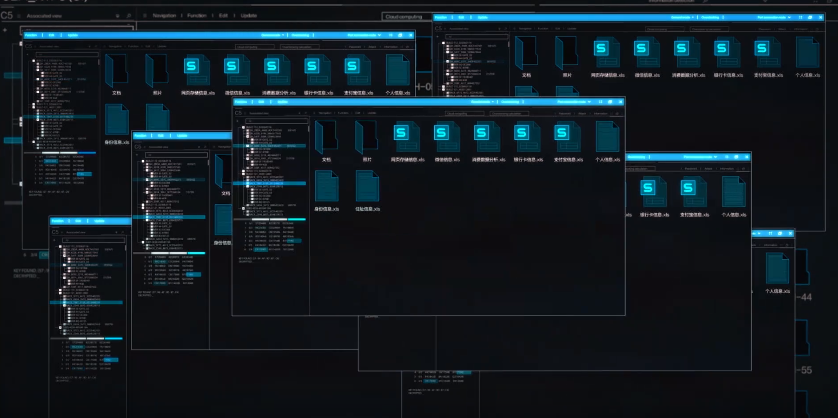

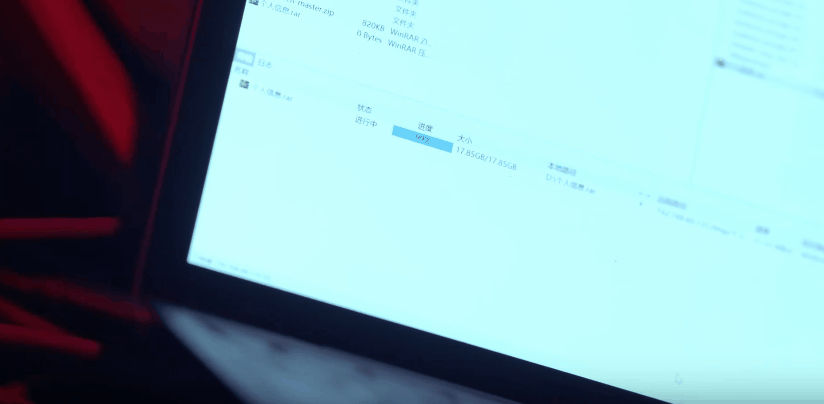

接著來看,為了獲取詐騙集團的數據,溜到機房下載服務器數據。

這裡用到的軟件應該用的是XFTP。這也算是物理攻擊了吧!

所謂物理攻擊,便是攻擊者無法在軟件層面或者係統方面找到相關的漏洞。一時無法拿下目標,會到實地考察,通過社會工程學等方法,偷偷潛入目標內部進行攻擊。這種攻擊,最為致命。

在網安大賽中,用到的工具。在前面的鏡頭中,應該是利用owasp掃描目標網站的漏洞。說實在的,頁面一直沒有動,不知道掃了個啥!

在網安大賽中,用到的工具。在前面的鏡頭中,應該是利用owasp掃描目標網站的漏洞。說實在的,頁面一直沒有動,不知道掃了個啥!

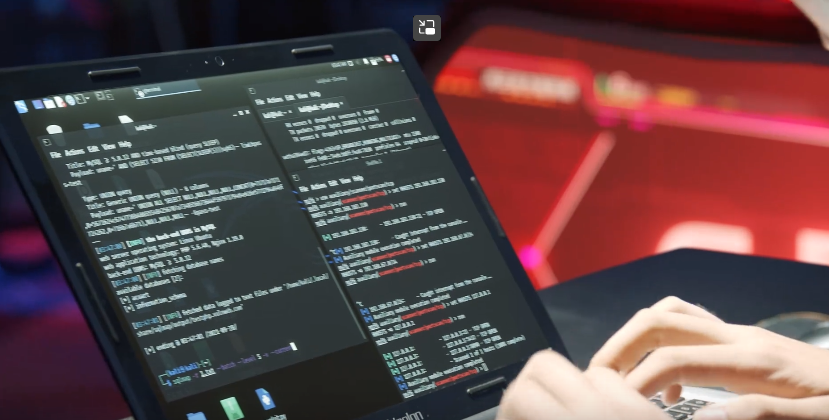

owasp掃描器在攻入了二級防護後,第三局開始,應該還是msf的界面。設置的msf的配置參數,但一直沒有exploit不知道在等什麼。

倒計時三分鐘的時候,應該是開始了sqlmap注入。

從視頻可以看出,用到的命令為sqlmap -r 1.txt --batch --level 5 -v current-usersqlmap的使用,在之前的文章中提到的比較多。上面這條命令應該是通過post注入,獲取當前系統的用戶。

參數解讀:

-r 1.txttxt中存放的便是目標的請求數據,一般用burp抓包,保存為txt即可。

-- batch執行過程中不需要用戶輸入YES or NO,將會使用sqlmap提示的默認值YES一直運行下去。

--level風險級別,默認為1,當level為5時會測試很多的payload,效率會降低。

–current-user獲取當前用戶名。

轉自文章來源:https://blog.bbskali.cn/3666.html

前言

電視開頭,便給我展示了第一種攻擊技術,惡意充電寶。看似利用充電寶給手機充電,但是在充電的過程中,便已經獲取了用戶的信息。

利用adb命令獲取到手機的照片信息實現原理

這種方法,在我前面的文章中有所涉及《利用树莓派监控女盆友手机》 ,其實很簡單,就是利用adb命令獲取手機的信息,當然也可以利用adb命令安裝shell。

實現難度

容易,只需要開啟手機開發者先選即可。

但是在現實中,手機開發者選項是默認關閉的。像電視中的情形是不會實現的。

信息收集

基于朋友圈收集信息

通過對朋友圈非朋友可見十條查看最近朋友圈的動態,獲取對方的相關的信息。再加上推測,得知女主老公出軌的可能性。表哥建議

非工作需要,還是盡量在微信中,將此功能關閉吧。

基于微信步数的信息收集

通過微信步數,可以獲取當前在幹嘛?如早上八點你剛睡醒,好友的步數已達到5000步,說明他很有可能在跑步鍛煉身體。

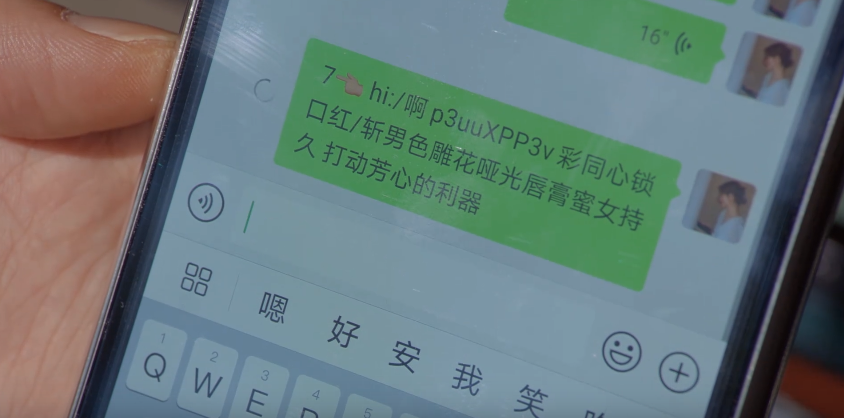

基于钓鱼链接的信息收集

在表哥前面的文章中,也寫過類似的文章。通過探針可以簡單的獲取目標的IP地址,GPS信息,以及照片,錄音等等。但是隨著手機安全性能的提高,都會有彈窗提示。

利用百度网盘备份数据

這個在生活中,常常遇到。而且在安裝百度網盤後,備份通訊錄等信息是默認開啟的。可以一試! (最好將頭像也換掉,這樣才真實)

利用滴滴分享行程

通過以上方案,主人公成功得到了對方的手機號碼,並通過微信查找到了相關的賬號。當然網安專家的電腦中毒了。

对驱动盘符的破解

這里當然是導演給了密碼,要是現實中,複雜的密碼程度,估計等這劇結束了,都沒破解成功。

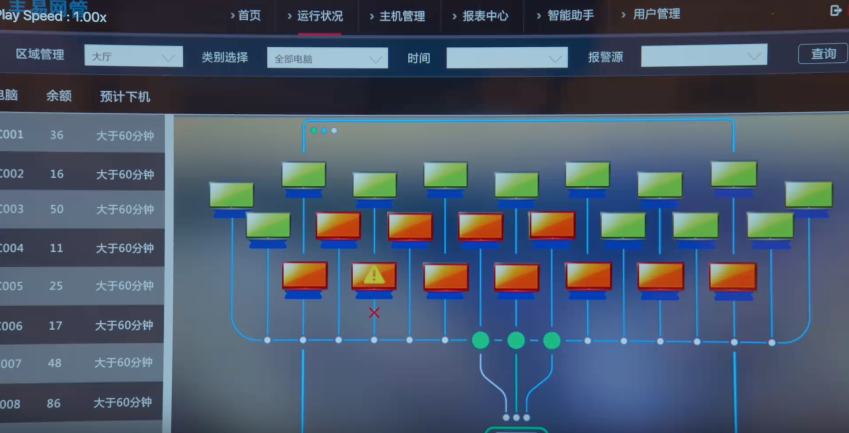

控制网吧网络

這個應該用的是,運維app或者小程序,進行管理。難度不大。

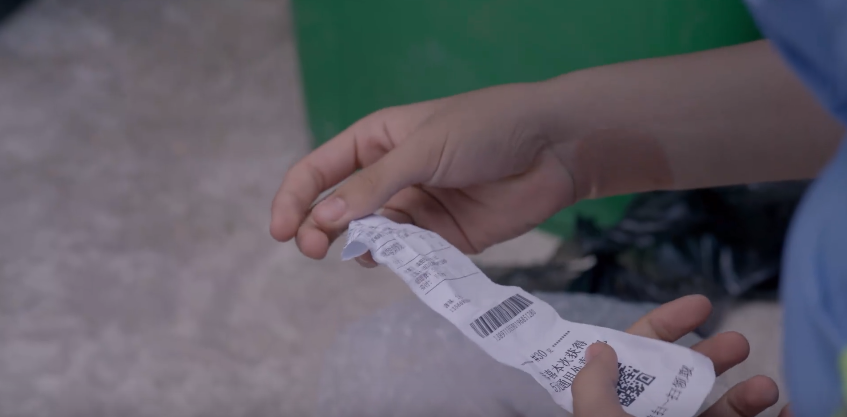

社会工程学应用

通過在撿垃圾,獲取對方有用的信息。所以在日常生活中,快遞、外賣等單子如果不處理,都會造成一定的信息洩露。

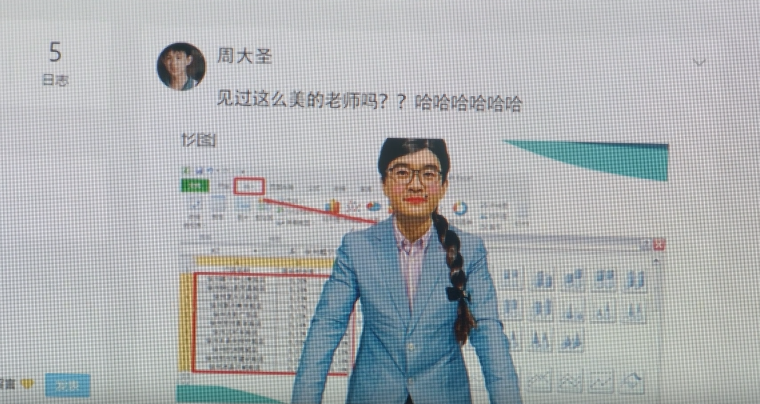

通過對方一個賬號信息,枚舉其他賬號信息,如貼吧微博QQ空間,從而獲取對方相關個人信息。

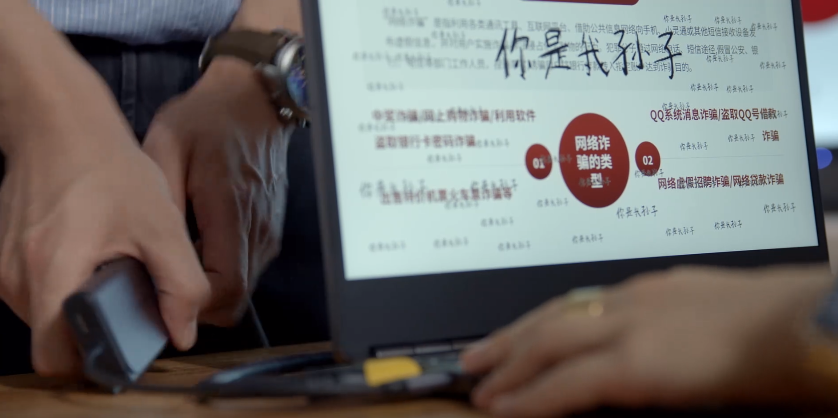

WiFi探针

早在之前,央視315就曝光了WiFi探針竊取用戶信息的案例。原理是當用戶手機無線局域網處於打開狀態時,會向周圍發出尋找無線網絡的信號。一旦探針盒子發現這個信號後,就能迅速識別出用戶手機的MAC地址,轉換成IMEI號,再轉換成手機號碼。因此,一些公司將這種小盒子放在商場、超市、便利店、寫字樓等地,在用戶毫不知情的情況下,蒐集個人信息,甚至包括婚姻、教育程度、收入等大數據個人信息。

android shell

從視頻可以看出,很基礎的msf控制android命令。但是能直接操縱手機編輯,這個就有點誇張了。

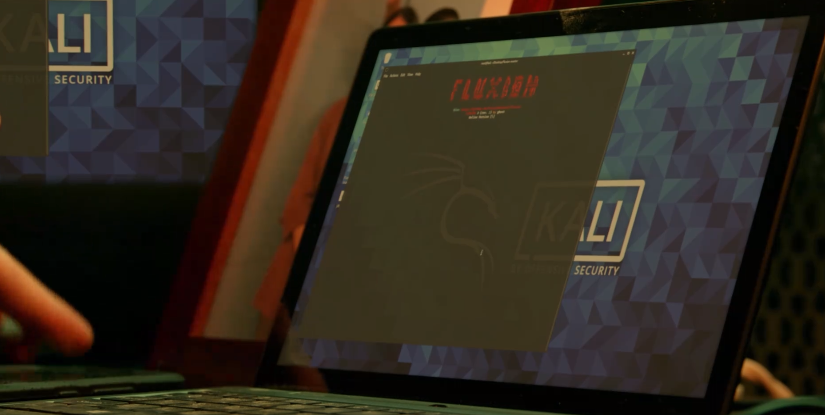

wifi钓鱼

利用fluxion進行WiFi釣魚。

PS(4-8)集,僅對影視劇中的技術進行分析,劇情、人物不加以說明。

接著來看,為了獲取詐騙集團的數據,溜到機房下載服務器數據。

這裡用到的軟件應該用的是XFTP。這也算是物理攻擊了吧!

物理攻击

所謂物理攻擊,便是攻擊者無法在軟件層面或者係統方面找到相關的漏洞。一時無法拿下目標,會到實地考察,通過社會工程學等方法,偷偷潛入目標內部進行攻擊。這種攻擊,最為致命。

owasp掃描器在攻入了二級防護後,第三局開始,應該還是msf的界面。設置的msf的配置參數,但一直沒有exploit不知道在等什麼。

倒計時三分鐘的時候,應該是開始了sqlmap注入。

從視頻可以看出,用到的命令為sqlmap -r 1.txt --batch --level 5 -v current-usersqlmap的使用,在之前的文章中提到的比較多。上面這條命令應該是通過post注入,獲取當前系統的用戶。

參數解讀:

-r 1.txttxt中存放的便是目標的請求數據,一般用burp抓包,保存為txt即可。

-- batch執行過程中不需要用戶輸入YES or NO,將會使用sqlmap提示的默認值YES一直運行下去。

--level風險級別,默認為1,當level為5時會測試很多的payload,效率會降低。

–current-user獲取當前用戶名。

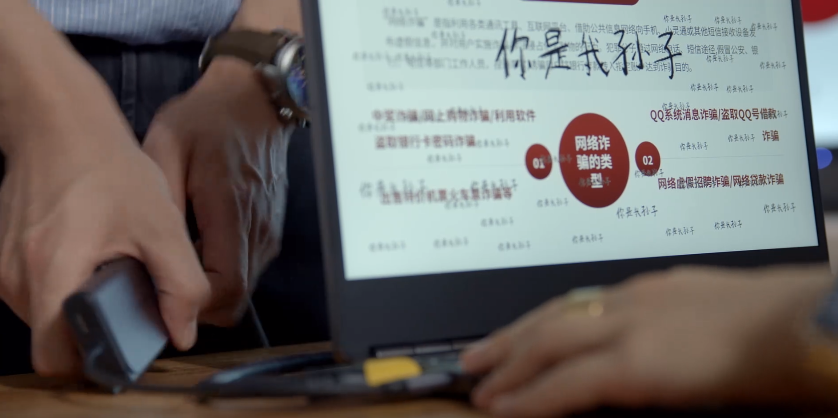

总结

電視劇中涉及到的網絡安全工具,都是我們平時常見的網絡安全知識。影視劇中稍有擴大,但是從劇情方面來看,還是非常棒的,尤其在給大眾普及網絡安全知識的同時,將網絡水軍、網絡詐騙、殺豬盤、網貸等和百姓有關的話題緊密聯繫在一起。在視頻末尾都會對大家普及一些網絡安全知識,值得推薦!轉自文章來源:https://blog.bbskali.cn/3666.html